Мобильный телефон стал местом сосредоточения всей информации. Именно поэтому многие пытаются взломать его для получения доступа к паролям различных аккаунтов и личным файлам. Выделяют большое количество способов, как это можно сделать. Взлом осуществляется удаленно при подключении устройства к Wi-fi или иной сети. При этом владелец устройства может не подозревать, что посторонние люди получили доступ.

Содержание

- Что такое взлом телефона

- Зачем нужен взлом чужого телефона

- Какими способами можно взломать телефон

- Приложения для удаленного доступа к чужому телефону

- Стоит ли пользоваться услугами сомнительных компаний

- Последствия взлома чужого телефона

- Как обезопасить свой телефон от взлома

Что такое взлом телефона

Многие считают, что взломать устройство на Android или другой операционной системе можно только при получении к нему прямого доступа. Но при подключении wifi мобильный телефон становится частью большой сети.

После взлома злоумышленники получают полный доступ к памяти, истории и другим моментам. При подключении вай фай или другой сети они смогут совершать голосовые звонки, отправлять текстовые сообщения, удалять сообщения и настраивать все параметры.

Чаще всего удаленный доступ получают для использования личной информации абонента. Это касается доступа к различным приложениям, банковским и электронным счетам, адресам электронной почты.

При получении доступа к Андроид злоумышленники смогут скачать фотографии, переписки, аккаунты приложений и многое другое. Для большинства это равносильно вторжению в личную жизнь.

Зачем нужен взлом чужого телефона

Получение удаленного неразрешенного доступа к устройству на Андроид равносильно вторжению в личную жизнь. Именно поэтому владелец может обратиться в правоохранительные органы по факту взлома и написать заявление. Часто смена паролей не помогает со сложившейся ситуацией.

Часто встречается ситуация, когда в поиске доступа обращаются за помощью близкие люди. Это связано с волнением по поводу ребенка, а также при подозрении об измене. В интернете встречается большое количество приложений, которые связаны с удаленным взломом.

Недоверчивые руководители также взламывают устройства своих подчиненных. Это касается служебных устройств. Процесс предусматривает получение доступа удаленно по сети. Сделать это можно несколькими способами, все зависит от сложности поставленной задачи.

Какими способами можно взломать телефон

Существует большое количество способов, как подключиться к мобильному устройству. Выбор осуществляется в зависимости от поставленной задачи. Первый предусматривает использование специальных программ для удаленного доступа для взлома пароля. Один из способов предусматривает обращение в компанию, которая специализируется на предоставлении подобных услуг.

Существует большое количество программ, которые позволяют получить удаленный доступ. Для этого не требуются пароли, а также большие знания программиста. Жертва не сможет узнать о том, что с устройства считывается информация. Подбор данных осуществляется автоматически. Однако есть и недостаток – обходятся такие приложения дорого, вероятность получения удаленного доступа относительно невелика. Программы шпионы делятся на две категории:

- С доступом к мобильному устройству. В эту категорию относят много приложений, они работают на телефоне. Поэтому главное условие заключается в их установке на устройстве жертвы. Владелец должен установить утилиту, после чего информация будет передаваться на удаленный сервер. Для этого не потребуется пароль и другие данные. Установка и настройка совершается только один раз .

- Без доступа к мобильному устройству. На сегодняшний день встречается большое количество случаев, когда взлому подлежит удаленный сервер хранения информации. При синхронизации все данные передаются на облачное хранилище. При этом требуется пароль и другие данные. Распространенная ситуация связана с использованием iCloud при подключении к устройству Apple. Недостаток у подобного метода заключается в том, что не все используют облачное хранилище, а синхронизация информации происходит с определенным периодом.

Без специальной программы для реализации подобной задачи не обойтись. Вручную взломать сеть получится только у программистов с большим опытом работы.

Приложения для удаленного доступа к чужому телефону

Специальные приложения обеспечивают связь при подключении к интернету. Они специально создаются для изменения системных папок и файлов. После этого при каждом подключении к интернету устройство будет передавать все файлы. Наиболее распространено следующее программное обеспечение:

- IP Webcam.

- iKeymontor.

- mSPY.

- Spyzie.

Программы устанавливают многие пользователи. Поэтому не нужно сомневаться в качестве предоставляемых услуг.

Каждый вариант характеризуется своими особенностями, которые должны учитываться. Некоторые позволят получить доступ к мобильным устройствам соседа, другие считаются профессиональным решением, который дает полный доступ и возможность удаленного управления.

Большинство приложения распространяется бесплатно. Однако их функционал существенно урезан, есть проблемы с удаленным доступом. Для полноценного отслеживания лучше доверять продукту компаний, которые берут абонентскую или фиксированную плату. За счет этого они получают финансирование, которое позволяет постоянно поддерживать проект.

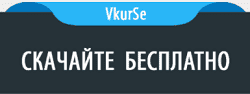

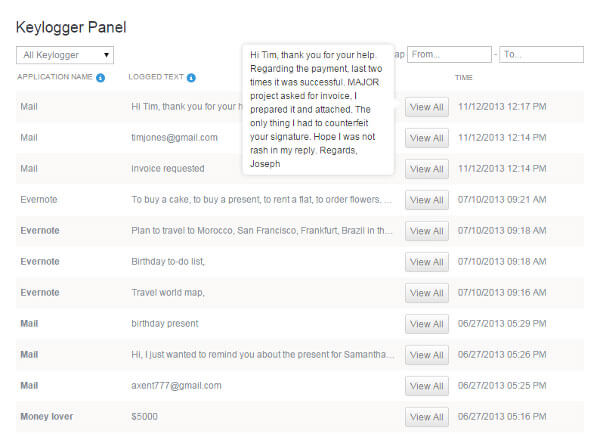

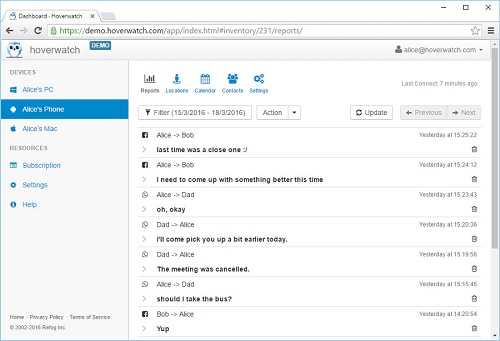

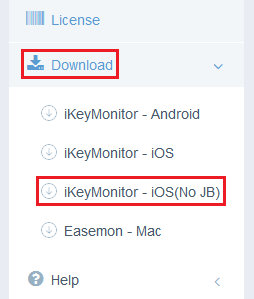

iKeymonitor

Одно из популярных предложений. Особенность заключается в кейлоггере – специальная функция, которая позволяет взломщику удаленно использовать клавиатуру для ввода информации. Еще одна особенность касается возможность установки на различных платформах. Есть версия для Андроид или Mac. Инструкция по использованию:

- Через страничку создается личный аккаунт.

- На мобильном устройстве, которое подвергается взлому, нужно зайти на сайт и вести данные для входа.

- На специальной странице расположен файл, который должен быть загружен на устройство.

- Программа проводит сбор всей нужной системной информации.

Удаленный доступ можно получить с официального сайта разработчика. В этом случае можно избежать вредоносных программ и файлов, которые могут попасть на ПК.

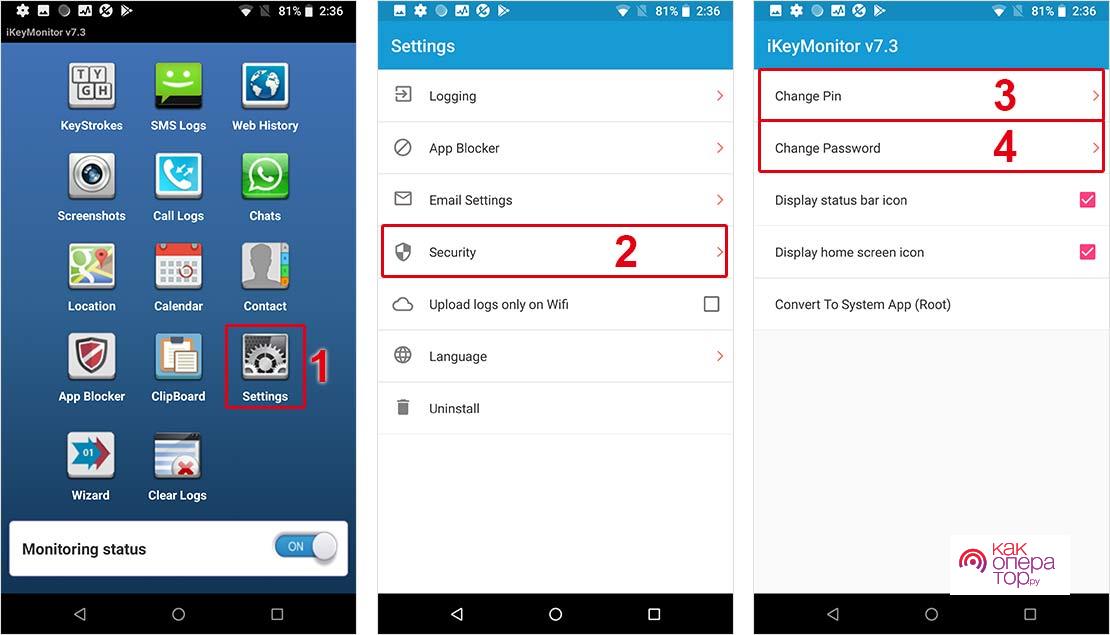

IP Webcam

Этот вариант подходит не для удаленного управления, а шпионажа. Это связано с тем, что можно следить за устройством жертвы. Для этого используется фронтальная или основная камера устройства. Также есть возможность просмотра информации, которая храниться на памяти. Единственный недостаток – рассчитана программа исключительно на операционную систему Android.

Для взлома камеры мобильного телефона нужно выполнить ряд шагов. Они следующие:

- Устанавливается IP Webcam на мобильном телефоне жертвы и втором, который будет использоваться для мониторинга.

- Запускается программа, и нажимается клавиша Start server.

- После этого произойдет передача видео и фото. В нижней части экрана есть адресная строка, с которой копируется информация и вводится в браузер.

Владелец не должен знать, что шпион установлен. Для этого в настройках делается клик по кнопке Run in background. Еще один недостаток заключается в том, что будет использоваться большое количество энергии для передачи информации.

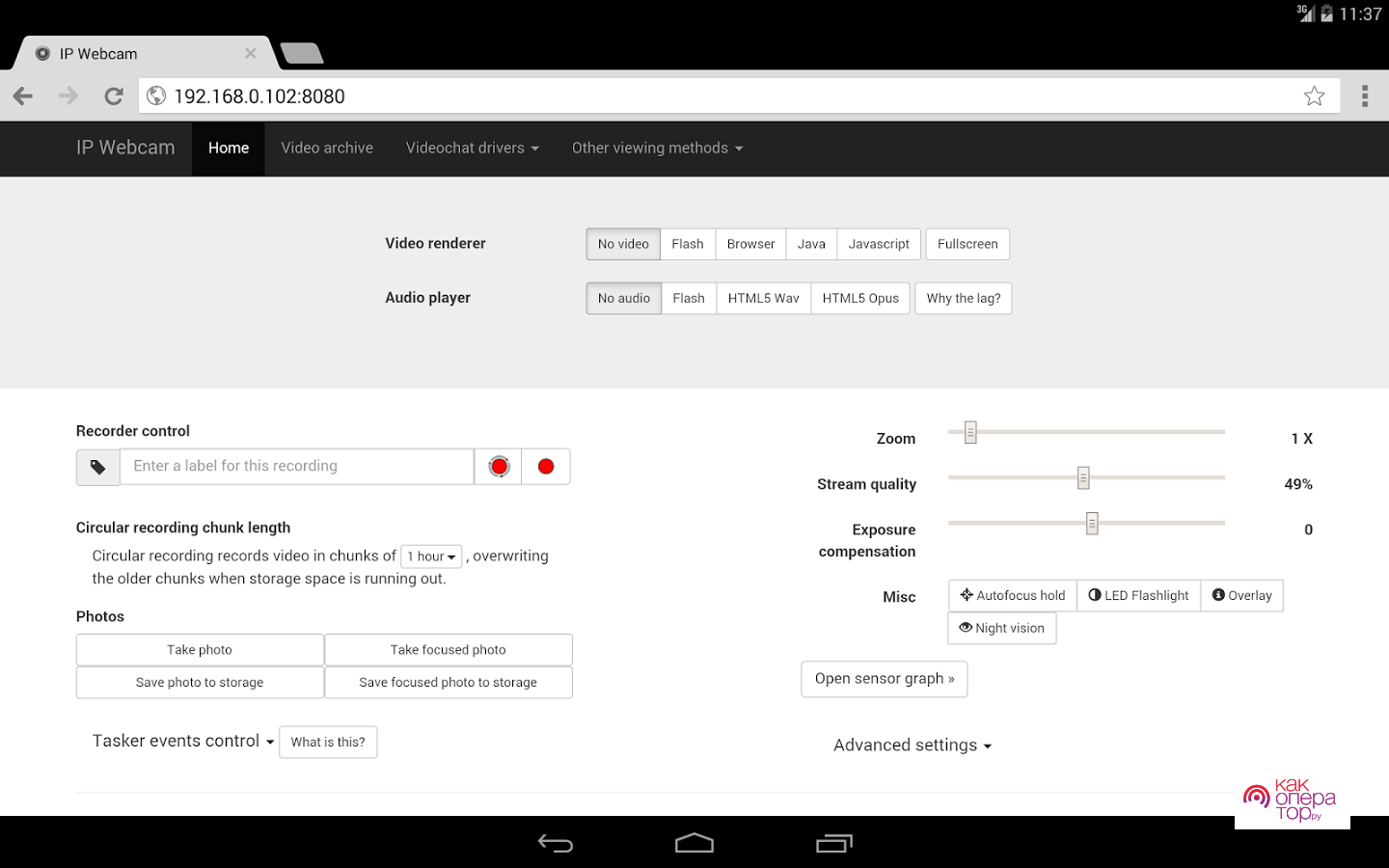

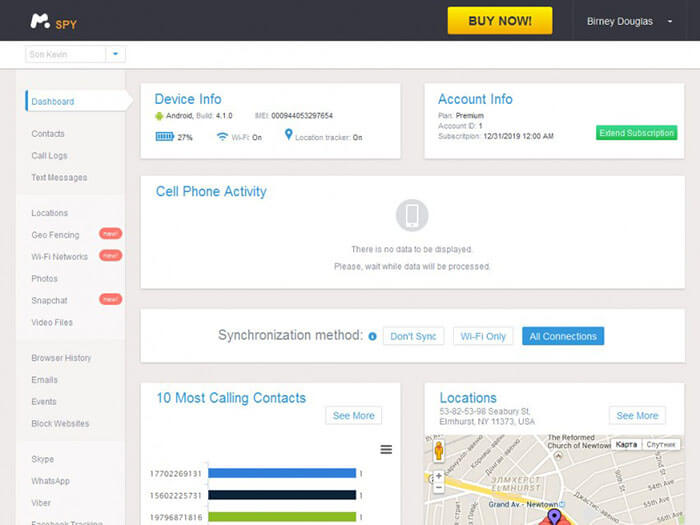

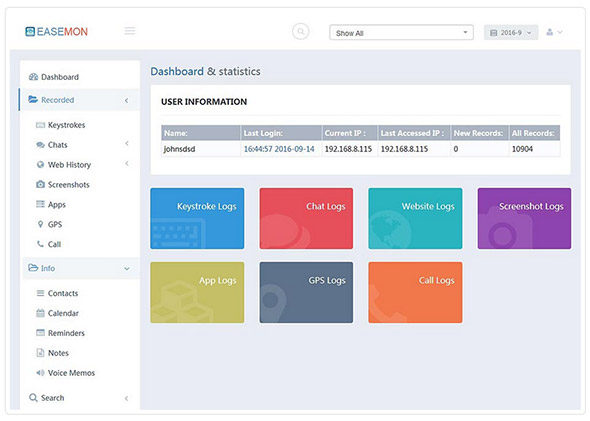

MSPY

MSPY – считается самым популярным шпионом, который по сетям позволяет взламывать чужие устройства. К особенностям относят несколько моментов:

- Кейлоггер – возможность восстановления информации, которая набиралась ранее на клавиатуре.

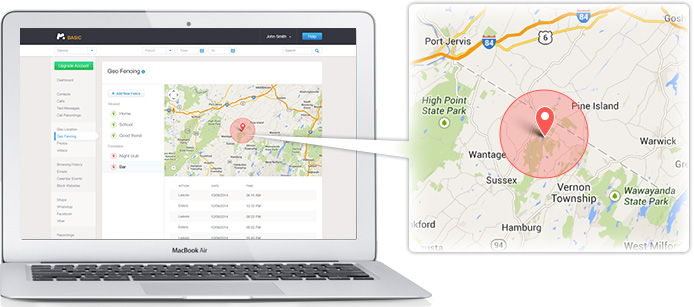

- Geo-Fencing – функция, которая отображает информацию о текущем местоположении.

- Отслеживание действий в соц сетях – получает доступ к социальным сетям, для его не требует подбор информации.

Использование шпиона возможно при выполнении ряда условий. Установка и запуск осуществляется в несколько этапов:

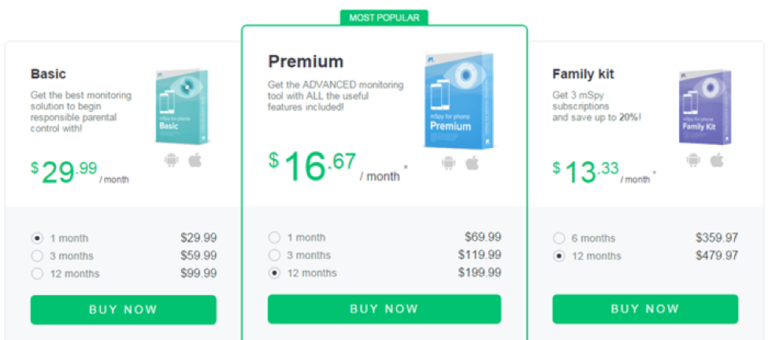

- Нужно купить лицензию. Работает сервис исключительно при оплате абонентской платы. От количества функций зависит цена.

- В отправленном письме на почту указывается, какой вариант требуется для взлома гаджета.

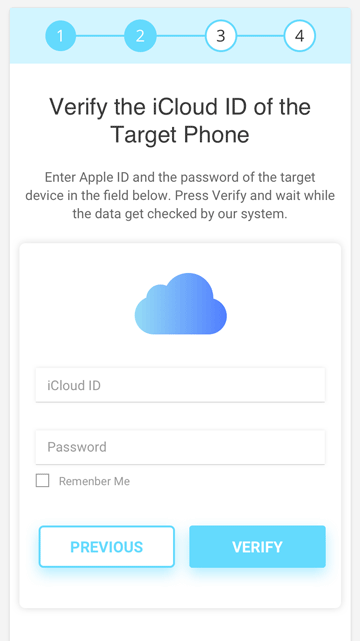

- При получении доступа без jailbreak требуется Apple ID и пароль жертвы.

- Для получения доступа JailBreak нужно установить утилиту на устройство, которое должно быть взломано.

После выполнения этих шагов осуществляется connect и софт позволяет проводить мониторинг всех данных.

Единственный недостаток заключается в том, что установить софт можно только на устройстве Apple. При этом могут возникнуть трудности с добавлением аккаунта жертвы.

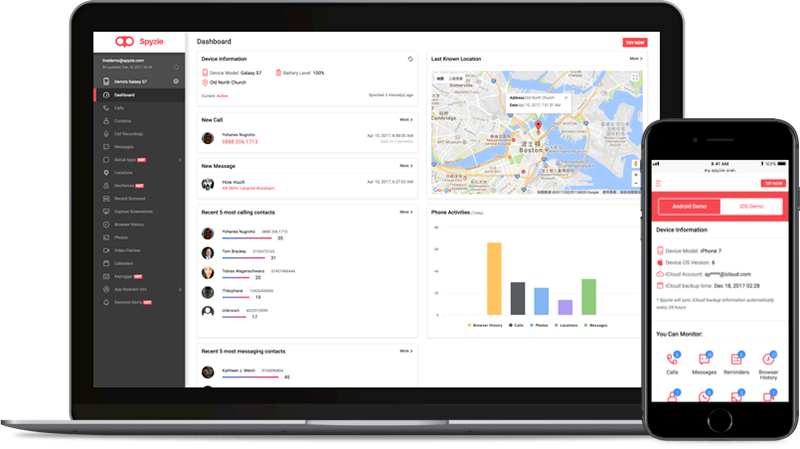

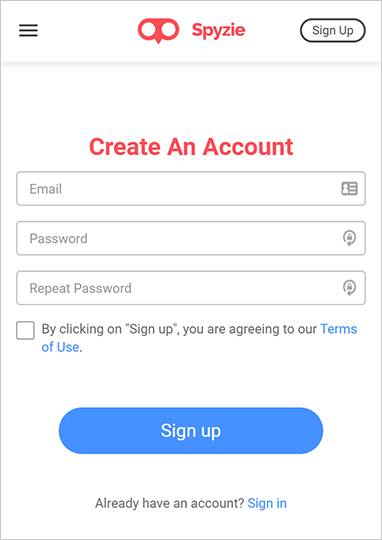

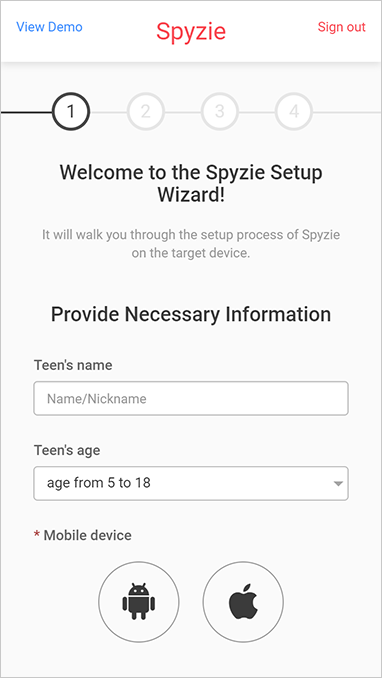

Spyzie

Этот софт предназначен для взлома операционной системы без получения root права. Это означает, что права на редактирование и изменения файлов не потребуется. Еще одна полезная функция заключается в возможности удаления информации дистанционно. Настройка осуществляется следующим образом:

- Нужно провести регистрацию на официальном сайте.

- Вводятся данные смартфона.

- Осуществляется загрузка на устройство жертвы, вводятся данные для авторизации.

Мониторинг осуществляется с официального сайта разработчика. Это исключает вероятность, что при мониторинге будет передан вирусный файл. С официального источника есть версия для Android и Apple.

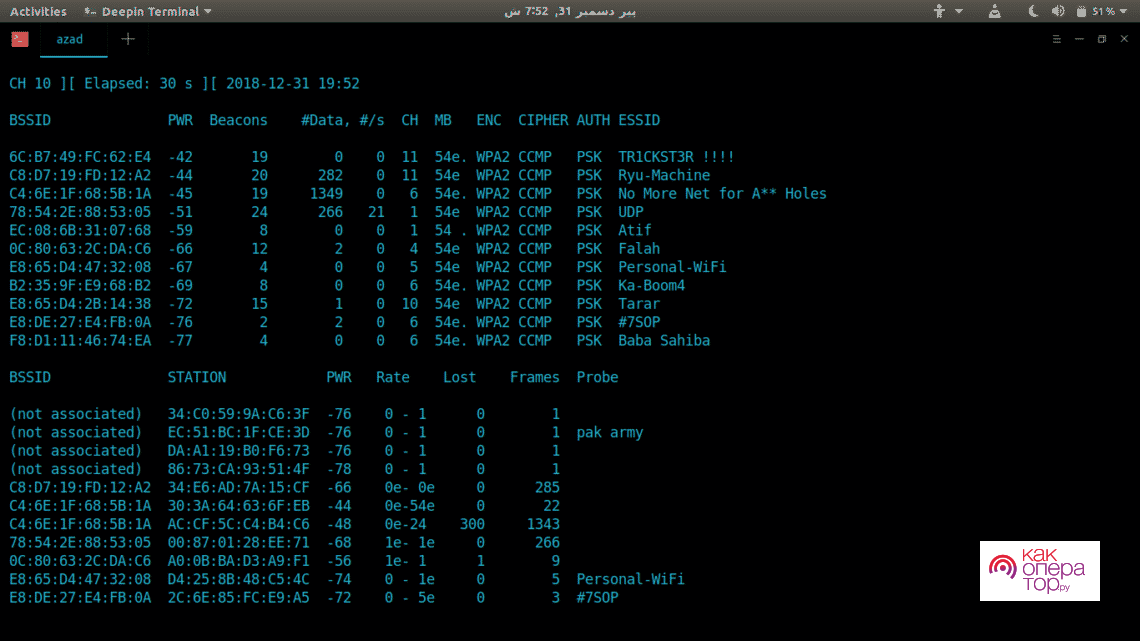

Aircrack

Еще одна распространенная утилита, которая используется для взлома роутера. За счет получения доступа к маршрутизатору по wps или wpa можно перехватывать все пароли, а также данные о действиях в интернете.

Для использования Aircrack потребуется handshake. При перехвате этой информации она загружается в утилиту, после чего обрабатывается для получения прямого доступа.

Стоит ли пользоваться услугами сомнительных компаний

Приведенные выше информация указывает на то, что сторонний софт подходит только в случае наличия прямого доступа к мобильному телефону жертвы. При отсутствии доступа многие решают обратиться в фирму, которая предоставляет соответствующие услуги.

Есть возможность получить удаленный доступ без возможности установить стороннюю программу или утилиту.

В отличие от программного обеспечения, возможен взлом и различных сторонних сервисов или социальных сетей.

Большое количество мошенников, которые пытаются заработать на желании получить доступ к устройству своего любимого человека.

Очень дорогие услуги. Ссылаясь на сложность поставленной задачи, подобные компании требуют большие деньги. При этом никто не дает гарантий.

Может быть предоставлен только частичный доступ. Все приложения, которые позволяют работать с социальными сетями и другими ресурсами, кодируют данные входа.

При работе с фирмами главное убедиться в том, что они выполнят свои обязательства. Злоумышленники используют различные способы обмана. Они создают видимость, что получили доступ, но при этом не проводят никакой работы. Поэтому следует уделить внимание несколькими моментам:

- Выплата аванса. Часто подобные компании работают только по предварительной предоплате. При этом сумма варьирует в большом диапазоне. Верить отзывам, размещенным на сайте и сторонних ресурсах, не стоит, так как купить их не составит труда. Однако, понять подобные фирмы просто – если они проделают работу и заказчик откажется от своих целей, они могут потерять время и средства. Поэтому сотрудничество всегда связано с риском.

- Нельзя доверять предложениям по низкой стоимости. Удаленный взлом устройства – сложная задача, для реализации которой требуются определенные навыки и знания. Программисты, обладающие нужными навыками, не будут работать всего за несколько тысяч. Однако, слишком высокие ценники тоже должны отпугивать.

- Гарантии. Этот пункт считается одним из наиболее важных. При переводе задатка компания, которая взялась за работу, должна после некоторого времени предоставить подтверждения взлома. Обычно это связано со скриншотами, но определить целевое устройство по ним практически невозможно. В лучшем случае – программисты дадут временный доступ к устройству или запишут видео с подтверждением входа в социальные сети. В каждом случае заказчик и исполнитель договариваются в индивидуальном порядке.

Еще один фактор который стоит учитывать, нельзя обращаться в компании из первых результатов поисковой выдачи. Каждый случай взлома – нарушение установленных законов. Поэтому компании, которые действительно выполняют подобные задачи, стараются скрыть свою деятельность.

Найти подобную фирму сложно. Просто забить в поисковой системе запрос недостаточно. Большинство программистов не рекламирует свою деятельность с целью безопасности. Есть компании, которые отвечают за корпоративную слежку. Услуги обходятся очень дорого, но они могут взломать не только мобильный телефон, но и получить доступ ко всем нужным платформам.

Последствия взлома чужого телефона

Утечка личной информации считается мошенничеством. При обнаружении взлома жертва может подать заявление в правоохранительные органы.

На практике найти того, кто попытался получить личные данные очень сложно. Это связано с тем, что большинство методов предусматривает использование стороннего сервиса. Поэтому отследить злоумышленников очень сложно. Обычными делами правоохранительные органы занимаются только формально, так как для этого нужно подключать большое количество специалистов.

В некоторых случаях владелец устройства узнает о взломе. Это приводит к тому, что он меняет все пароли и устанавливает антивирусную программу.

Как обезопасить свой телефон от взлома

С каждым годом вероятность взлома смартфона увеличивается. Существует большое количество программ подбора паролей и другой информации. Поэтому подключаться к интернету следует с обеспечением защиты. Рекомендации выглядят следующим образом:

- Не допускать физический доступ. Это делается путем установки пароля для снятия блокировки. На установку утилиты, которая будет шпионить, достаточно всего несколько минут. Специалисты не рекомендуют использовать отпечаток пальцев или сетчатки, безопаснее всего цифровой код и 4 символов. Можно сочетать несколько способов защиты входа.

- Нельзя размещать личные данные о сервисах на публичных площадках. При этом важно понимать, что некоторые отдают свою конфиденциальную информацию неосознанно. Примером считается введение логинов и паролей на страницах сайтов, которые создаются в качестве подставных. Другими словами, злоумышленники создают похожие страницы и доменное имя. Ошибиться очень просто, нужно всегда уделять внимание адресной строке и сертификату.

- Установка программного обеспечения, которое выступает в качестве защиты. При этом предусматривается своевременное обновление и следование рекомендациям при установке или использовании.

Часто возникают проблемы с использованием устройства без антивирусной программы. При загрузке приложений с непроверенных источников есть вероятность, что будет занесен вирусный файл. Со временем он может предоставить злоумышленникам удаленный доступ или просто испортить операционную систему, а также удалить всю информацию.

Приведенная выше информация указывает на то, что есть большое количество способов получения доступа к чужому устройству. При выборе учитывается возможность установки утилиты, а также некоторые другие моменты.

Как взломать телефон на расстоянии? Судя по количеству писем, которыми нас забрасывают с недавних пор, этот вопрос волнует очень многих. Кому это нужно?

- Возможно, что родителям подростков. Как не волноваться, если у ребенка появились секреты и неизвестно что на уме. Удаленный мониторинг устройства был бы отличным решением.

- Не доверяющим друг другу супругам, один из которых подозревает свою вторую половину в обмане.

- Работодателям, которые считают, что работники используют рабочее время и предоставленный компанией телефон для личных нужд.

Конечно, интерес к взлому проявляют и другие. Но “любопытствующие” из вышеперечисленных 3-х групп составляют значительное большинство.

Прежде, чем бросаться в омут шоппинга, изучите рынок, убедитесь, что у выбранного вами софта безупречная репутация, это не контрафакт и ему можно довериться.

А чтобы не ошибиться и сделать правильный выбор, вооружитесь знаниями из этой статьи.

В ней мы поименно перечислим 6 лучших приложений для мониторинга устройства, чуть подробнее поговорим об их возможностях. И самое главное – мы покажем вам, как взламывать телефон на расстоянии.

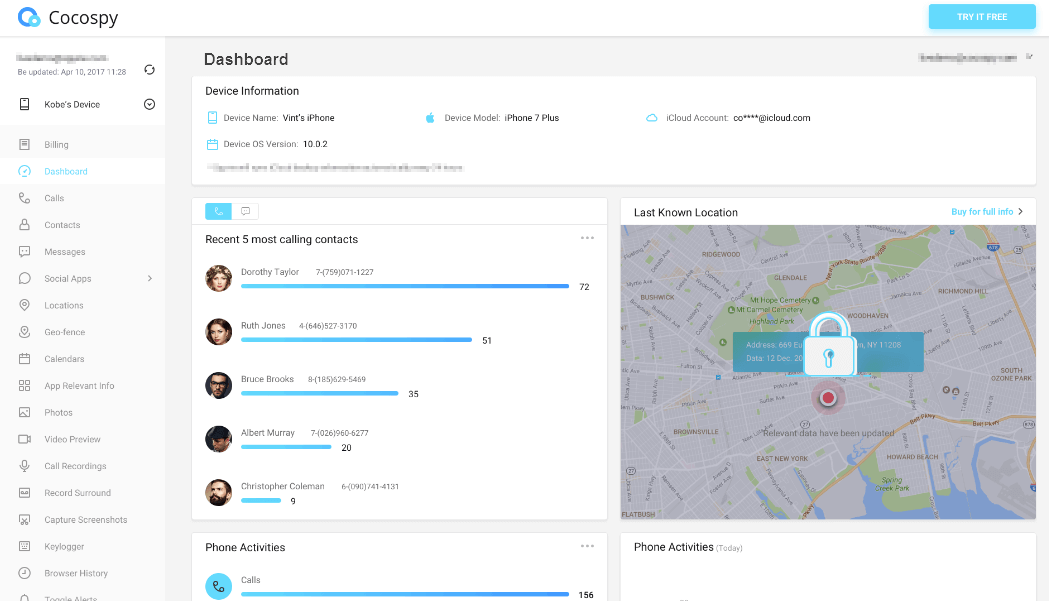

1. Cocospy – приложение N1 для взлома телефона

Cocospy дебютировал на рынке шпионского софта относительно недавно, но уже успел сделать себе имя, став приложением N1 для мониторинга телефонов.

Это абсолютно легальное и надежное ПО, завоевавшее доверие миллионов пользователей по всему миру.

Cocospy не требуется рутирование, поскольку доступ обеспечивается удаленно и напрямую с панели управления iCloud. В случае с Android нужен физический доступ и инсталляция Cocospy на телефон. Но и тут “захват устройства” возможен без root-прав.

Через приложение вы можете контролировать активность в соцсети, а чтобы увидеть его в действии, протестируйте онлайн демо-версию Cocospy здесь >>

Сразу после установки на Android подчищаем следы, удаляя значок Cocospy. Приложение становится невидимым, но от этого не перестает делать свою работу “на отлично”. К тому же, чтобы не раскрыть себя, Cocospy не тянет энергию из батарей. Все! Android – ваш.

![]()

Преимущества Cocospy:

Из менее популярных, но тоже важных опций можно выделить “перехват телефонных звонков”, “текстовых сообщений”, “просмотр истории браузера” и т.д.

Как взломать телефон удаленно?

1. Создайте учетную запись Cocospy.

ВАЖНО! Cocospy– единственное в своем роде шпионское приложение, которому не нужны root-права для получения доступа к целевому устройству.

2. Для внедрения в систему iPhone вам нужно лишь авторизоваться в iCloud.

3. В случае с Android просто начните инсталляцию шпиона.

4. После установки удалите/скройте значок Cocospy на телефоне.

5. Перейдите на панель управления Cocospy, чтобы иметь доступ к нужным функциям, расположенным в левой части.

Бесплатно зарегистрируйтесь в Cocospy или протестируйте онлайн демо-версию здесь >>

2. mSpy – приложение N2 для взлома телефона

mSpy – серебряный призер среди шпионских приложений для взлома устройств. Надежен, вызывает только позитивные отклики, обладает мощным функционалом для работы.

Что важно, внедрение в целевой телефон не требует проведения джейлбрейка/рутинга. Однако если возникло желание взломать iPhone без root-прав, придется “добывать” логин и пароль от чужого аккаунта iCloud.

Возникли сложности с mSpy ? К вашим услугам круглосуточная служба поддержки клиентов. Хотите получить доступ к расширенным функциям без проведения рутинга, но не знаете, как это сделать? Звоните в сервисный центр. По телефону вам вкратце объяснят весь процесс.

Если не уверены, что справитесь с установкой mSpy самостоятельно, тогда обращайтесь в “mAssistance”, чтобы заказать услуги специалиста на дом.

Как только инсталляция шпионского ПО на целевой телефон завершена, удалите значок mSpy.

Что дает нам mSpy ?

- Кейлоггер: Отслеживает все нажатия клавиш, включая пароль. Добыв его, вам остается лишь авторизоваться и…взять контроль над целевым телефоном в свои руки.

- Geo—Fencing: С ее помощью осуществляется настройка «безопасной» и «опасной» зон. Когда телефон входит или выходит из одной из этих областей, вы сразу же получаете уведомление.

- Мониторинг соцсетей: Через mSpy вы можете получить прямой доступ к аккаунтам соцсетей и мессенджеров, таких как Facebook, Snapchat, Viber, WhatsApp, Skype и т.д. У вас появится возможность читать все отправленные, полученные или удаленные сообщения, контролировать активность “объекта слежки” в соцсетях.

Все вышеперечисленные функции mSpy относятся к категории “расширенных”. Заполучить их можно, купив пакет Premium, либо проведя рутинг/джейлбрейк целевого телефона.

В альтернативе, вы сможете лишь перехватывать звонки, определять местоположение устройства на базе данных GPS, следить за электронной перепиской и ряд еще других действий.

Как скрытно и анонимно взломать чужой телефон на расстоянии?

- Приобретите mSpy. Если вы готовы довольствоваться базовым набором опций или не хотите “добывать” root-права, покупайте пакет “Basic”. Чтобы получить доступ к расширенным функциям, придется приобретать пакет “Premium”.

- Получив на свой email письмо со ссылкой, перейдите по ней на панель управления и выберите опцию «с джейлбрейк» или «без джейлбрейк».

- «Без джейлбрейк». Введите Apple ID и пароль, чтобы проникнуть в чужой iPhone. В случае с Android нужен физический доступ для инсталляции mSpy в нем.

- «С джейлбрейк»: Следуя пошаговой инструкции, установите приложение на устройство. В случае затруднений воспользуйтесь услугами “mAssistance”.

- Как только все будет готово, не забудьте скрыть значок mSpy.

- Теперь перейдите на панель управления mSpy и начинайте мониторинг целевого устройства.

Посмотреть отзывы о mSpy или попробовать онлайн демо-версию здесь >>

3. Как взломать телефон с помощью Spyzie?

Spyzie завоевал бронзу, уступив I и II место приложениям Cocospy и mSpy, поскольку не так надежен, имеет меньше положительных отзывов, не особо прост в использовании, зато легко обходится без root-прав.

К тому же, есть еще одна особенность, которая выделяет Spyzie из общей “толпы шпионов”. Сразу после установки на целевой телефон его значок самоустраняется.

Все остальные шпионские приложения требуют удаления той самой иконки вручную. Представьте, что вы забыли скрыть ее. Вас тут же раскроют и операция по взлому будет провалена.

А вот особая “невидимость” Spyzie полностью исключает возможность ошибки, вызванной человеческим фактором, что еще больше повышает его рейтинг популярности.

Если вам неудобно управлять вашими шпионами с компьютера, Spyzie предлагает мобильные приложения для Android и iPhone.

Преимущества Spyzie:

- Установить временные ограничения: Задействовав функцию “родительский контроль” , можно установить временные ограничения, чтобы дети могли пользоваться телефоном только в определенные часы.

- Мониторинг соцсетей: Вы получите полный доступ к профилям соцсетей и мессенджеров, таких как Facebook, Instagram, Snapchat, сможете отслеживать всю переписку, причем вместе с датой и временем, а также все медиа-файлы.

- Geofencing: С ее помощью осуществляется настройка «безопасной» и «опасной» зон. Когда телефон входит или выходит из одной из этих областей, вы сразу же получаете уведомление.

- Перехват звонков и текстовых сообщений: Благодаря этой опции вы будете знать с кем контактирует целевой пользователь, когда он это делает и как долго длится общение.

Помимо вышеперечисленных опций, входящих в категорию “продвинутые”, есть и другие, не менее привлекательные. Большинство из них доступны без root-прав и лишь некоторая часть требует проведения рутинга/джейлбрейка.

Как взломать телефон на расстоянии, воспользовавшись другим телефоном?

- Пройдите по ссылке spyzie.com и создайте учетную запись.

- Введите требуемые данные целевого телефона.

- «Без рутинга/джейлбрейка”: Авторизуйтесь в iCloud (для iPhone) или просто установите Android приложение на целевой телефон (для Android).

- «С джейлбрейк/рутированием»: Загрузите и установите приложение, прежде взломав корневую систему.

- Теперь вы можете удаленно контролировать телефон через другой мобильник.

Просмотреть отзывы о Spyzie или попробовать онлайн демо-версию здесь>>

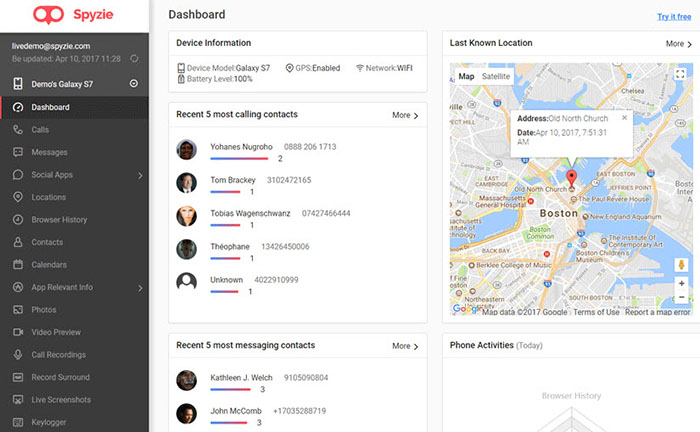

4. Как взломать телефон посредством hoverwatch?

hoverwatch– один из дешевых и отлично зарекомендовавших себя шпионов для отслеживания телефонов. Имеет все стандартные функции, которые вы ожидаете найти в ПО подобного рода.

Но есть один большой жирный минус: он работает только на устройствах Android. Зато можно делать выбор между “проводить рутинг/джейлбрейк” или “не проводить”

Преимущества hoverwatch:

Как взломать телефон на расстоянии с помощью другого мобильника?

- Создайте аккаунт

- Загрузите приложение hoverwatch и установите его на целевой телефон.

- Перейдите на панель управления hoverwatch для мониторинга контролируемого устройства.

Прочитать отзывы о hoverwatch или посетить официальный веб-сайт здесь >>

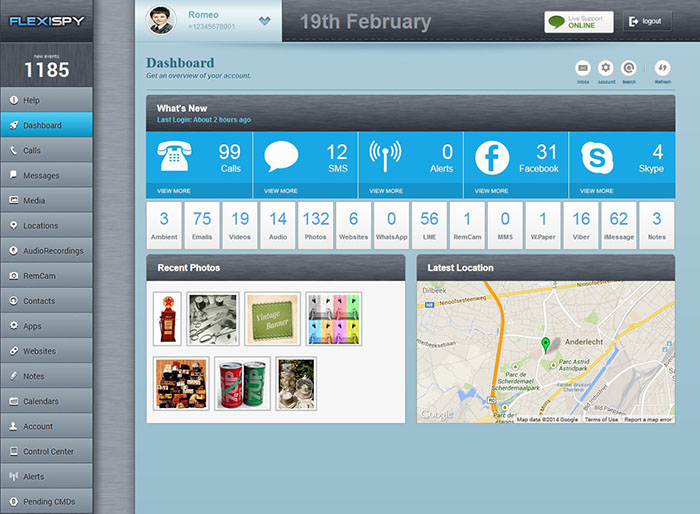

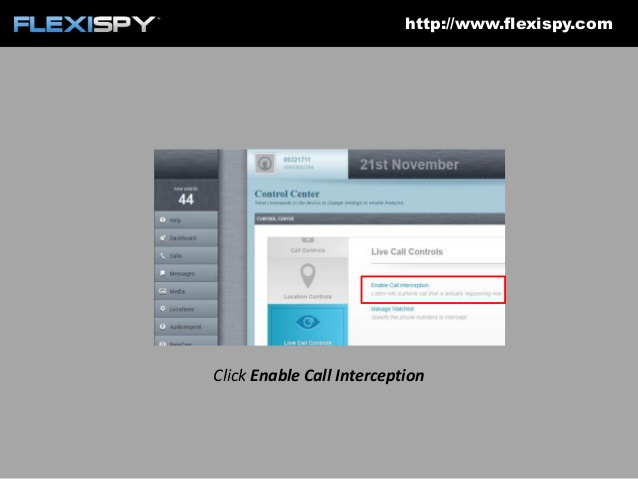

5. FlexiSPY – приложение N5 для взлома телефона

FlexiSPY – один из наиболее продвинутых и надежных “хакеров” с впечатляющим набором функций и очень высокой ценой. Даже базовый пакет FlexiSPY стоит намного дороже, нежели самый продвинутый пакет другого приложения.

Снижает рейтинг его популярности и необходимость проведения джейлбрейка, без которого не будет доступа ни к расширенным, ни к базовым функциям софта.

Преимущества FlexiSPY:

- Прослушивание телефонных разговоров: FlexiSPY позволяет вам скрытно подключиться к контролируемому телефону, прослушать весь разговор и даже записать его.

- Скрытая фотосъемка: Благодаря этой опции вы всегда будете в курсе того, чем занят “объект опеки”. Более того, активизировав камеру, вы сможете вести скрытую фотосъемку внешних объектов.

- Слушать наружные звуки: Вы можете “разбудить” встроенный микрофон и слушать ведущиеся вблизи целевого устройства разговоры.

Удаленный мониторинг телефона с другого мобильника

- Определитесь, какой пакет FlexiSPY выбрать: Premium или Extreme.

- Проведите рутинг/джейлбрейк телефона и установите на него FlexiSPY.

- Перейдите на панель управления FlexiSPY и установите контроль над целевым устройством.

Просмотреть отзывы о FlexiSPY или попробовать онлайн демо-версию здесь >>

6. iKeyMonitor – приложение N6 для взлома телефона

iKeyMonitor – один из эффективных шпионских приложений, с помощью которого можно удаленно внедриться как на iPhone, так и на Android. Наибольший ажиотаж вокруг приложения вызывают возможности его кейлоггера.

К тому же, прежде, чем приобрести iKeyMonitor, вы можете протестировать пробную 3-дневную версию.

Что делает iKeyMonitor таким особенным?

Изюминка iKeyMonitor – в его опции “кейлоггер”. В своей “прошлой жизни”, еще до того, как стать приложением для взлома, он был клавиатурным шпионом и “делал карьеру”, отслеживая любые нажатия клавиш на целевом устройстве.

Получив на руки нужную информацию, можно было авторизоваться и брать под свой контроль профили соцсетей, отслеживать электронную переписку и много чего еще.

Как взломать мобильный телефон?

- Создайте учетную запись iKeyMonitor .

- Получите доступ к целевому устройству и перейдите на веб-сайт iKeyMonitor со своего аккаунта.

- Зайдите в “Загрузки” и выберите нужный вам файл с нужными параметрами. Все зависит от того, что вы собираетесь взламывать: iPhone или Android, а также будете ли вы проводить рутинг/джейлбрейк или нет.

- Определившись в выбором, загрузите нужный файл и установите на контролируемом телефоне.

- Дайте системе час, чтобы обновить всю информацию у вас на панели управления.

- Зайдите на iKeyMonitor с вашего гаджета или компьютера для мониторинга целевого телефона.

Прочитайте отзывы о iKeyMonitor или попробуйте онлайн демо-версию здесь >>

Заключение

Теперь вы знаете как взломать телефон на расстоянии. Лично я бы рекомендовал воспользоваться для этого надежным, вызывающим доверие и не требующим рутинга приложением Cocospy. С другой стороны, остальные шпионские ПО не менее эффективны.

В любом случае, последнее слово за вами. Мы надеемся, что благодаря этой статье вы поняли, как проводить удаленный мониторинг телефона. Если у вас есть какие-то вопросы, пожалуйста, пишите нам в комментариях.

Этот пост также доступен на других языках:

Português (Португальский, Бразилия) 日本語 (Японский) Español (Испанский)

Последнее обновление 31 октября 2022 г. Ян Макьюэн

Взлом Android

Когда дело доходит до взлом телефонов / планшетов Android, вам может сначала прийти в голову сложное кодирование и загадочные хакерские уловки. На самом деле, будучи сторонним наблюдателем, вы, возможно, никогда не знаете толк в тонкостях как удаленно взломать телефон Android.

Поэтому, чтобы помочь вам решить проблему удаленного взлома Android, мы рассмотрим использование автоматический шпионский инструмент со всей важной информацией, необходимой для взлома Android. Кроме того, если вы хотите глубже изучить этот вопрос, вы найдете вдохновение в использование Kali Linux и других методов кодирования рассекаем ниже.

Что ж, надежные инструменты шпионажа и сложные уловки кодирования — отличные решения для удаленного взлома телефонов Android, однако оба обладают уникальными качествами, которые делают их подходящими для разные ситуации и уровень знаний.

Итак, если вы хотите узнать, что вам больше подходит, просто читайте дальше, чтобы узнать, как лучше всего взломать телефон Android.

Удаленный взлом Android из веб-браузера — используйте приложение-шпион

Абстрактные

- Работает на всех моделях телефонов и планшетов Android

- Применяется к Android 4 и выше, включая последнюю версию Android 12.

- Взломать Android удаленно

Использование готового шпионского приложения — менее сложный метод взлома Android. И это нужно попробовать в первую очередь.

Однако, поскольку использование шпионских приложений намного проще, чем другие хакерские методы со сложной конфигурацией и кодированием, вы можете задаться вопросом: действительно ли шпионские приложения являются полезным способом взломать Android удаленно, или они просто способ потратить ваши деньги на автоматическая подписка?

Итак, прежде чем отправиться в взлом Android с помощью шпионского приложения, давайте узнаем, как это работает и на что способно.

Что можно сделать с телефоном Android с ошибками с помощью приложения Spy Phone

1. Полный доступ к файлам и данным на целевом Android, как и на устройстве.

Когда Android взломан шпионским приложением, вы можете получить доступ и загрузить буквально ВСЕ на целевой телефон, включая, но не ограничиваясь:

- Журналы вызовов

- Текстовые сообщения

- Контакты

- закладки

- Фото

- Видео

- Установленное приложение

- и т.д

2. Запись и перехват звонков в режиме реального времени.

Некоторые шпионские приложения, такие как знаменитые Flexispy, может контролировать телефонные звонки в прямом эфире и VoIP-звонки, такие как Facebook Messenger, Hangout, Skype, LINE, Viber, WhatsApp и многие другие в режиме реального времени без ведома жертв. Некоторые гении из FlexiSpy также предлагают вам выбрать, какие числа слушать.

3. Отслеживайте онлайн-активность.

Предположим, вы шпионите за телефоном Android с помощью приложения, затем вы сидите за приборной панелью, проверяете и отслеживаете любую активность, которая вот-вот должна произойти, в том числе:

- История браузера, в том числе История инкогнито

- Приложение для социальных сетей: YouTube, Instagram, Facebook, Messenger, Twitter, Snapchat, WhatsApp, Tik Tok и т. Д.

- кейлоггер: Введите информацию, особенно конфиденциальные сообщения или пароли.

- И т.д

Шпионское приложение вроде mSpy также предлагает Сроки обо всех действиях вашего телефона, чтобы вы всегда могли сразу узнать, что происходит.

4. Отслеживание местоположения по GPS и установка геозон.

Вы можете узнать, где кто-то был, и отследить местоположение затронутого Android-устройства в любой момент по карте. С помощью предупреждений о местоположении вы также можете настроить геозону от 50 метров до 10 км. Если неисправный телефон Android выдвинется или окажется на определенном расстоянии от местоположения, которое вы указали на панели управления, вы получите предупреждения от шпионского приложения.

Как работает шпионское приложение для удаленного взлома телефона / планшета Android

Большинство шпионских приложений работают как на телефонах, так и на планшетах. Вы можете отслеживать все действия и получать доступ к любым файлам на целевом устройстве с помощью панели управления на экране телефона или компьютера сразу после установки приложения на телефон или планшет Android, которые вы хотите взломать.

Установка выполняется один раз и займет всего несколько минут. Никакого рутирования не требуется. Тогда приложение заработает в скрытом режиме и не может быть найден ни в коем случае.

Вот демонстрация.

Как удаленно взломать телефон Android с помощью шпионского приложения

Поскольку большая часть шпионских приложений на рынке работает примерно так же, мы резюмируем три общих шага, которые вы можете выполнить для удаленного взлома Android.

Шаг 1. Создайте аккаунт

Вам необходимо зайти на официальный сайт шпионского приложения и зарегистрировать аккаунт. (Большинство шпионских приложений предлагают бесплатную пробную версию. В противном случае вы также имеете право на получение полного возмещения в течение 7–30 дней.)

Шаг 2. Подключитесь к целевому Android.

После создания премиум-аккаунта вы получите электронное письмо, содержащее регистрационный код, а также подробное руководство о том, как установить приложение и как выполнить необходимые настройки.

Шаг 3. Начните взламывать

Когда все будет готово, вы можете проверить панель управления шпионским приложением из веб-браузера.

Список лучших хакерских инструментов для удаленного взлома телефона Android

В Интернете есть множество инструментов шпионажа. Если вы думаете, что у вас есть голова вокруг всего этого, когда вы выбираете правильное бесцельно, не беспокойтесь, мы уже протестировали более 100+ приложений и выбрали некоторые из лучших, которые предоставляют обещанные функции и взламывают Android удаленно, как один из этих продуктов с самым высоким рейтингом:

Лучшее соотношение: mSpy

Что ж, лучший инструмент для взлома Android для большинства людей зависит от того, сколько вы готовы заплатить, но mSpy достигает хорошей золотой середины по цене 48.99 долларов в месяц — немного больше, чем у бюджетных брендов, но все же доступно и значительно дешевле, чем профессиональные инструменты взлома Android.

Что ж, лучший инструмент для взлома Android для большинства людей зависит от того, сколько вы готовы заплатить, но mSpy достигает хорошей золотой середины по цене 48.99 долларов в месяц — немного больше, чем у бюджетных брендов, но все же доступно и значительно дешевле, чем профессиональные инструменты взлома Android.

mSpy имеет мощные функции взлома, удобную панель управления для мониторинга и управления онлайн-активностью в зависимости от ваших потребностей. Приобретая mSpy, вы получаете подробный мастер установки с вашими учетными данными, чтобы вы могли начать работу, а также круглосуточную бесплатную многоязычную персонализированную техническую поддержку.

Лучший комплексный вариант: АйЗи

Благодаря множеству функций взлома, АйЗи предоставляет вам наиболее полное решение для удаленного взлома Android. Это может помочь получить полный доступ к любому файлу на Android, от фотографий / видео до обмена мгновенными сообщениями, таких как WhatsApp, Snapchat, Viber, Facebook и т. Д., Круглосуточно отслеживая все действия на телефоне Android в режиме реального времени.

Как одно из самых незаметных приложений для Android-шпионских телефонов на рынке, вы не будете разочарованы. Он может незаметно работать в фоновом режиме, не разряжая аккумулятор и не замедляя работу Android. Его простая и понятная панель управления также гарантирует, что его можно легко и эффективно установить и использовать.

Лучшая цена: FamiSafe 9.9 $ / месяц

Спросите о лучших брендах программного обеспечения для восстановления мобильных данных, и кто-то почти наверняка поднимет вопрос о Wondershare. Но они сделали Инструмент для взлома Android (FamiSafe) также. С ежемесячным тарифным планом за 9.99 долларов США вы можете одновременно контролировать до 5 устройств с полным набором функций. Его 7-дневная гарантия возврата денег короче, чем у многих других шпионских приложений, но о цене на производительность трудно сказать «нет».

Спросите о лучших брендах программного обеспечения для восстановления мобильных данных, и кто-то почти наверняка поднимет вопрос о Wondershare. Но они сделали Инструмент для взлома Android (FamiSafe) также. С ежемесячным тарифным планом за 9.99 долларов США вы можете одновременно контролировать до 5 устройств с полным набором функций. Его 7-дневная гарантия возврата денег короче, чем у многих других шпионских приложений, но о цене на производительность трудно сказать «нет».

Лучший Android File Hacker: юМобикс

Глобальная пандемия идет полным ходом, и люди все больше времени проводят на своих телефонах. Если вы ищете приложение для шпионского телефона, которое поможет вам проверить, что происходит с целевым телефоном, и сохранить копию файла с Android, вы не захотите пропустить юМобикс.

Этот продвинутый хакер для Android может легко собирать доказательства наглядно. Вы можете сидеть и проверять фотографии, видео, текстовые сообщения, закладки, заметки, календари, вложения этих приложений для обмена сообщениями и т. Д., Которые автоматически отправляются с целевого Android в ваше пользовательское пространство в хронологическом порядке.

Лучший GPS-трекер: Qustodio

Qustodio это идеальный GPS-трекер. Как и многие из перечисленных здесь шпионских приложений, которые предлагают взлом файлов Android, Qustodio также специально разработан для отслеживания текущего и прошлого местоположения в режиме реального времени. Его можно использовать для обозначения места на карте как наблюдаемого или запрещенного. Таким образом, вы можете получать оповещения, когда целевой Android входит или покидает место. Как показывают функции Geofence, Qustodio — это настоящий телефонный трекер из всех этих шпионских приложений.

Лучший монитор экрана: TheOneSpy

Если вы изучаете, как взломать экран телефона Android, вы, вероятно, уже слышали о TheOneSpy, который помогает работодателям, родителям и супругам взламывать экранные действия целевого Android, точно так же, как просмотр онлайн-видео каждого нажатия или щелчка. Самое главное, вы можете контролировать экран в режиме реального времени из любого места в любое время. Просто выньте свой телефон или компьютер, чтобы посмотреть прямую трансляцию.

Лучший телефонный перехватчик: Flexispy

Flexispy почти в отдельной категории. В отличие от другого приложения для шпионских телефонов в этом списке, которое в основном сосредоточено на сборе данных, FlexiSpy может включите микрофон Android и запишите его окружение удаленно. Маркетинг FlexiSpy больше нацелен на отслеживание сотрудников, но родители и любовники также могут найти много чего использовать, особенно если вы ищете способ прослушивать и записывать телефонные звонки в реальном времени или звонки VoIP в скрытом режиме.

Теперь вы можете попробовать эти лучшие шпионские приложения для удаленного взлома телефонов Android через веб-браузер.

Старшие решения для взлома мобильных данных Android (более сложный)

Абстрактные:

Хакерские уловки могут похвастаться удаленным доступом к телефону Android. Однако эти методы мало что значат для обычных пользователей.

1. Взломайте телефон Android удаленно с помощью Kali Linux (Kali не для новичков)

Kali Linux — одна из самых популярных операционных систем на основе Debian для взлома Android этическими хакерами. Одна из причин заключается в том, что в Kali так много инструментов (более 600), и их можно полностью настроить. В основном он используется для тестирования расширенного проникновения, анализа сетей или исследования безопасности. Просто из-за гибкости этой ОС ей нужна хорошая база знаний для настройки и управления пакетом Kali Linux в соответствии с вашими потребностями.

Нужна Kali Linux для удаленного взлома Android, если вы мало знаете о языках программирования C, C ++, Python или Perl? Вам лучше подумать дважды.

2. Взломать Android-устройство с помощью ADB (Android Debug Bridge)

Android Debug Bridge — это универсальный инструмент командной строки, предназначенный для взаимодействия разработчиков с устройствами Android.

Подобно каналу, ADB позволяет хакерам получить доступ к устройству Android через платформу Ghost.

Для взлома Android-устройства с помощью ADB вам потребуются:

- Компьютер с установленным клиентом ADB

- Стабильное интернет-соединение

- Сервер отладки Android на целевом телефоне должен быть включен

Когда все эти требования соблюдены, вы можете запустить ADB в системе, найти и взломать уязвимое устройство Android с включенным сервером отладки.

3. Взломайте телефон Android, отправив SMS со ссылкой.

Похоже, неплохо было бы отправить фишинговую ссылку на Android жертвы с помощью SMS и взломать. Однако осуществимость этого метода невысока. Во-первых, вам нужно знать, как создать и разместить фишинговую страницу, что может занять несколько дней, если вы только начинаете. Даже если вам это удастся, вы должны убедиться, что жертва переходит по ссылке. Но в наше время никто не перейдет по подозрительной ссылке в сообщении с неизвестного номера телефона. Так что взламывать Android с помощью фишинговых ссылок однозначно не рекомендуется.

Заключение: Приложение Spy Phone — лучший способ удаленно взломать Android

И приложение для шпионского телефона, и трюки для программирования могут удаленно взломать Android. Однако привлекательные особенности приложения Spying делают его более чем достаточно просто чтобы собрать то, что вам нужно, с Android. Одна вещь, которую вы быстро узнаете с помощью шпионского приложения, — это то, насколько оно может быть удобным, когда вы открываете веб-панель управления на своем компьютере или телефоне и обнаруживаете такие универсальные функции, как взлом файлов, прослушивание телефонных звонков, отслеживание местоположения и т. Д. .

Если вы не хотите изучать язык программирования с самого начала, просто зайдите и настройте шпионское приложение в течение нескольких минут, без необходимости рутирования, тогда приложение автоматически запустится в скрытом режиме и отправит информацию в ваше пользовательское пространство для вы можете проверить в любой момент. Вот как должен выглядеть взлом Android.

ВНИМАНИЕ: Содержимое здесь предназначено только для образовательных целей. Любое незаконное поведение с использованием вышеупомянутых хакерских инструментов не приветствуется.

Часто задаваемые вопросы: Правовой риск: законно ли взломать чей-то телефон Android?

Думаю, ты уже знаешь ответ. Но подумайте о безопасности своих детей, находящихся под угрозой взаимоотношений или своих неверных сотрудников. Вы сделаете правильный выбор. Иногда лучше всего взломать чей-то телефон.

ApplePen

-

#2

Я вчера заводил этот эксплоит на 4.4, Lenovo a806

xxxcrow

-

#3

ребят, что то у меня ссылку не открывает

в чем проблема?

![]()

-

#4

ребят, что то у меня ссылку не открывает

в чем проблема?

Опишите более подробно свою проблему.

И было бы неплохо прикрепить скриншот проблемы.

xxxcrow

-

#5

Опишите более подробно свою проблему.

И было бы неплохо прикрепить скриншот проблемы.

простите, уже все нормально))

ток сейчас проблема, не могу сделать почти ничего, ни дампы не какие, не геолокацию,

мне кажется это изза того что я priv не могу поставить, говорит что такого фала нет

![]()

-

#6

Можно предположить что неверно прописаны пути к сохраняемым дампап. Часто это может происходить когда в пути к файлу встречаются пробелы.В таких случаях нужно просто использовать символ слэша

Путь к файлу будет выглядит примерно так:

Код:

/root/Рабочий Столsms.txt

xxxcrow

-

#7

Опишите более подробно свою проблему.

И было бы неплохо прикрепить скриншот проблемы.

сейчас у меня вот так :С

Можно предположить что неверно прописаны пути к сохраняемым дампап. Часто это может происходить когда в пути к файлу встречаются пробелы.В таких случаях нужно просто использовать символ слэша

Путь к файлу будет выглядит примерно так:Код:

/root/Рабочий Столsms.txt

помоему ты не правильно написал))

а еще что то по русский не писалось, и я в итоге вот так сделал, но все ровно:

![]()

-

#8

Тогда извини)

помоему ты не правильно написал))

а еще что то по русский не писалось, и я в итоге вот так сделал, но все ровно:

Попробуй выполнить команду dump_sms с параметром -o

Код:

dump_sms -o /root/sms.txt

xxxcrow

-

#9

Тогда извини)

Попробуй выполнить команду dump_sms с параметром -o

Код:

dump_sms -o /root/sms.txt

тоже самое, и так с большенством команд,

хотя все 1-в-1 делаю как в туториалах (даже как и сам создатель метасплойта(или метерпетера))

позже попробую с другим телефоном, странно что на этом не работает нормально

(могу менять файлы и прочее, а вот что то дельное нет, не местоположения ни чего остального подобного)

xxxcrow

-

#10

Тогда извини)

Попробуй выполнить команду dump_sms с параметром -o

Код:

dump_sms -o /root/sms.txt

кароче, есть предположение что у метерпретера нет доступа к руту, вот что

как сделать?

и еще вопрос, как СКАЧАТЬ изображение допустим, ну на комп свой?

Тогда извини)

Попробуй выполнить команду dump_sms с параметром -o

Код:

dump_sms -o /root/sms.txt

а еще как я понял, после перезагрузки все теряется? :О

![]()

-

#11

а еще как я понял, после перезагрузки все теряется? :О

Что именно понимается под словом «Все» ?

Метасплоит запущен от рута?

и еще вопрос, как СКАЧАТЬ изображение допустим, ну на комп свой?

В метерпретере есть команда download

xxxcrow

-

#12

Что именно понимается под словом «Все» ?

Метасплоит запущен от рута?В метерпретере есть команда download

метасплоит от рута, да, под словом все подрузамевается ну сессия и сам бекдор ._.

(на счет скачивания разобрался уже)))

(я даже только что выгрузил скрипт что бы рут получить для метерпретера)

Последнее редактирование модератором: 08.12.2016

![]()

-

#13

под словом все подрузамевается ну сессия и сам бекдор

Ну естественно,на сегодняшний день мне пока не известно эксплоитов в метасплоите под андроид , да и в целом, которые при эксплуатации сразу же закрепляются в системе.Как минимум это достигается различными модулями пост эксплуатации.

xxxcrow

-

#14

Ну естественно,на сегодняшний день мне пока не известно эксплоитов в метасплоите под андроид , да и в целом, которые при эксплуатации сразу же закрепляются в системе.Как минимум это достигается различными модулями пост эксплуатации.

а как закрепить? (в голове только одна мысль, сделать бекдор, ток вот как его установить?)

![]()

xxxcrow

-

#16

а как его установить то? через данный эксплойт

execute -f

?

Последнее редактирование модератором: 25.06.2020

![]()

-

#17

Прочитай заголовок статьи, думаю логика очевидна что речь идет не про готовый эксплойт из метасплойта, а про то как создать свой бекдор с последующим бекконнектом.

Что бы достигать целей,нужно немного понимать что и как работает,а не просто один в один по мануалу делать и удивляться почему на выходе ошибка или что то не так)))

xxxcrow

-

#18

Прочитай заголовок статьи, думаю логика очевидна что речь идет не про готовый эксплойт из метасплойта, а про то как создать свой бекдор с последующим бекконнектом.

Что бы достигать целей,нужно немного понимать что и как работает,а не просто один в один по мануалу делать и удивляться почему на выходе ошибка или что то не так)))

ну а серьезно)) через данный эксплойт можно загрузить и установить апкашник (вроде как да, но у меня не устанавливается, поэтому не доконца понимаю все верно ли))

![]()

-

#19

Еще советую освоить что такое Эксплоит и почитать описания WebView Exploit в самом метасплоите.

И тогда вопросов станет меньше ))

MrFreemind

-

#20

Интересная статья, благодарю. Обязательно нужно потестить на домашних.

Если вы хотите шпионить за другим человеком, то почитайте эту статью. В ней мы рассмотрим, каким образом бесплатно залезть в другой телефон через Интернет. Современные технологии сделали мир более открытым, но это также означает, что личные данные каждого гражданина всегда находятся под угрозой.

Содержание

- Почему лучше не залезать в телефон другого человека через Интернет

- Доступ к чужим телефонам обычно пытаются получить:

- Как через Интернет залезть в телефон Android другого человека

- Принцип работы созданного вируса для получения удаленного доступа:

- Коротко расскажем, как пользоваться SpyMax:

- Как бесплатно залезть в телефон другого человека на iOS через Интернет

- Как следить через Apple ID

Почему лучше не залезать в телефон другого человека через Интернет

Прежде чем изучать методы взлома телефона жены, необходимо узнать об ответственности за подобные правонарушения. Помните, что получение доступа к содержимому чужого телефона – это вторжение в личную жизнь другого человека. Если пострадавший напишет заявление в полицию, начнется расследование.

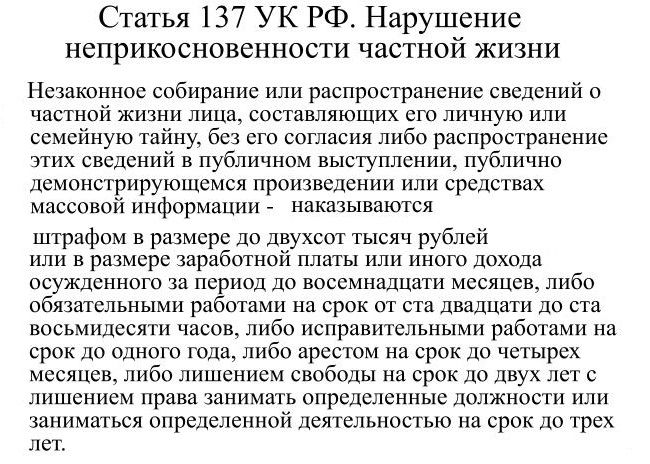

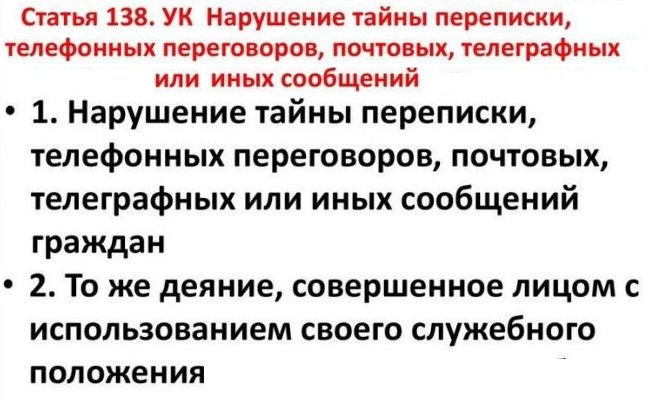

Статья 137 УК РФ защищает неприкосновенность частной жизни. За сбор или распространение незаконно добытой информации можно даже сесть в тюрьму на срок до двух лет. Также вам могут присудить штраф до 200 000 рублей или назначить иное малоприятное наказание.

Статья 138 охраняет переписку и телефонные разговоры. Читать чужие сообщения в мессенджерах и СМС нельзя не только для сохранения своей порядочности, но и по закону. Просмотр истории звонков тоже запрещен.

Доступ к чужим телефонам обычно пытаются получить:

- Ревнивые супруги или любовники. Раньше именно эти категории граждан составляли основную клиентскую базу частных детективов.

- Обеспокоенные родители. Помните, что слежка за ребенком является нарушением его личных границ. Сталкинг со стороны ближайших родственников становится благодатной почвой для дальнейшего развития психических заболеваний.

- Недоверчивое начальство. Руководители пытаются следить за тем, правильно ли их сотрудники используют служебный телефон.

Наличие причин на совершение правонарушения не является оправданием. Кроме того, если вы стали жертвой мошенников в ходе преступления закона, то вряд ли пойдете в полицию. Злоумышленники об этом знают и с удовольствием воспользуются чужой уязвимостью.

На непорядочных гражданах постоянно норовят заработать мошенники. Поэтому программное обеспечение для слежения за чужими мобильниками часто заражается опасными вирусами. Они могут похищать ваши собственные данные, которые затем будут использованы для воровства денег или аккаунтов.

Шпионское ПО порой создается с целью получения доступа к содержимому телефона. Нередки случаи, когда фотографии или переписки становятся доступны посторонним лицам. Поэтому постарайтесь не устанавливать сомнительные программы из странных источников.

Как через Интернет залезть в телефон Android другого человека

Сделать собственный вирус могут даже люди без навыков программирования. Для этого нужно скачать специальные билдеры. Представляем вашему вниманию самые популярные программы для создания вирусного ПО чтобы залезть в смартфон жены:

- SpyMax.

- DroidJack.

- SpyNote.

- OmniRAT.

- MultiHandler.

- AndroRAT.

- AhMoth.

- DenDroid.

- AhMyth.

- DroidJack.

Перечисленные программы относятся к типу RAT, то есть «Remote Administration Tool». На русском языке подобная утилита будет называться «инструментом удаленного администрирования». Защититься от них несложно, если регулярно обновлять ОС, антивирусы и не давать приложениям лишних разрешений. Новые операционные системы Андроид могут обладать собственной системой защиты, сводящей к нулю эффективность перечисленных RAT. В этом случае следует поискать более актуальные программы или их последние версии. Также вы можете узнать на каких сайтах знакомств зарегистрирована жена изучив инструкцию.

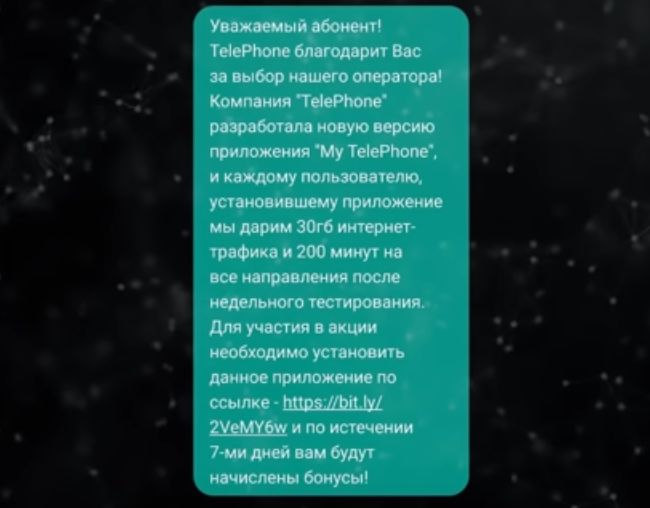

Принцип работы созданного вируса для получения удаленного доступа:

- Жертве отправляется СМС. Пусть оно придет с телефона сотового оператора. Для этого существуют специальные программы, меняющие номер отправителя.

- В тексте сообщения содержится ссылка на зараженное приложение. Послание должно побуждать человека немедленно тапнуть на линк и скачать вредоносное ПО.

- Если жертва еще и даст согласие на доступ к запрошенным данным, то вы сможете их увидеть.

Операционная система Android непрерывно совершенствуется. Поэтому недавно функционирующее приложение может вскоре перестать работать.

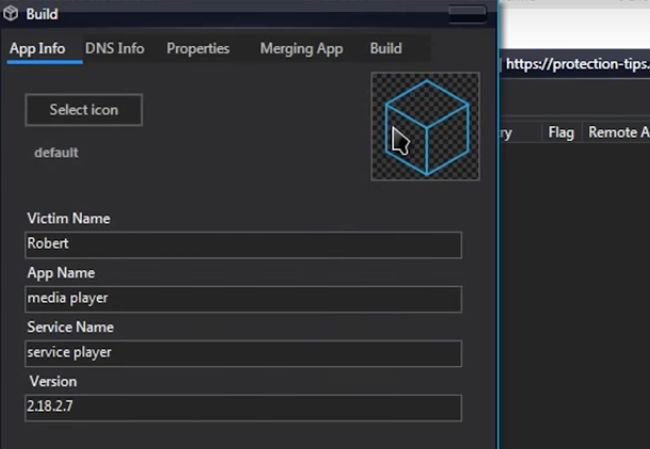

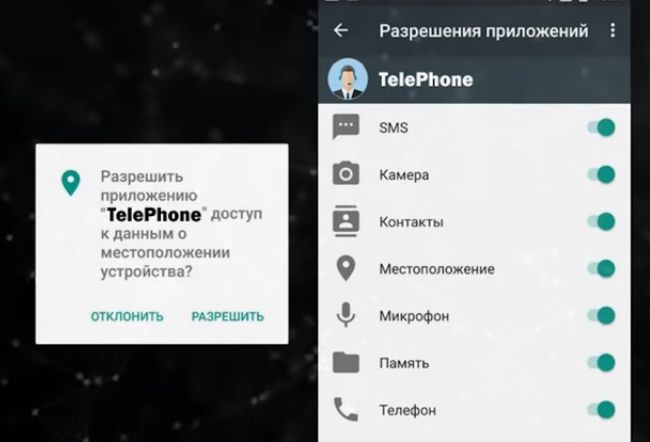

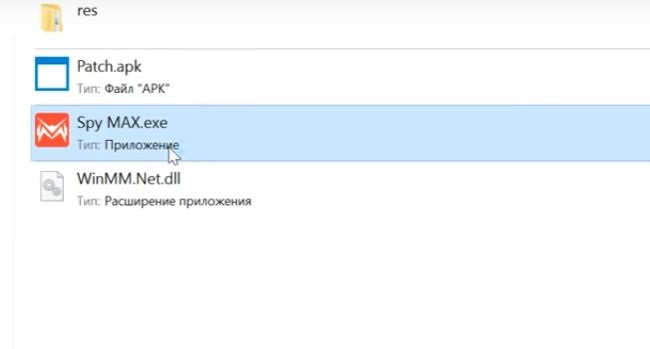

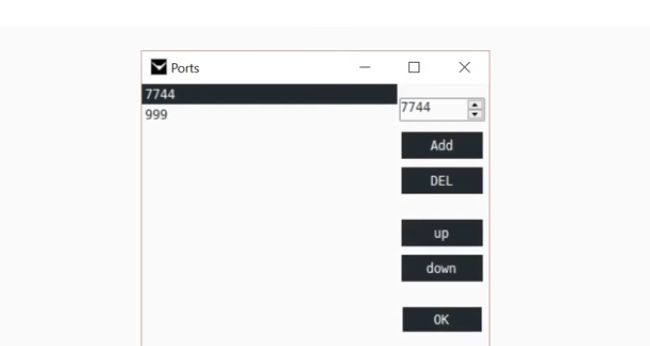

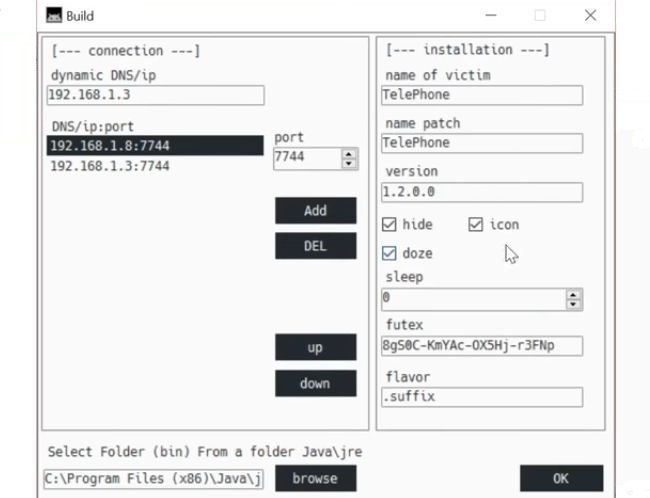

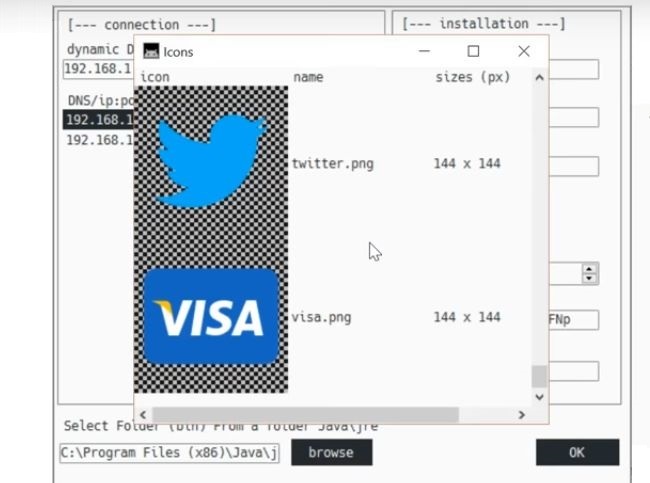

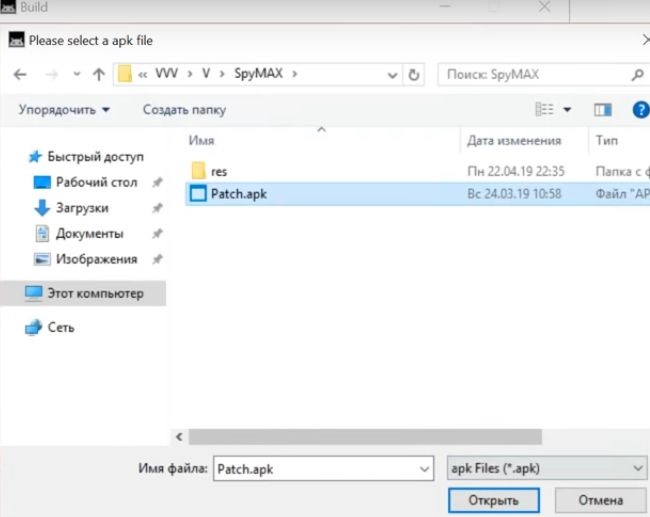

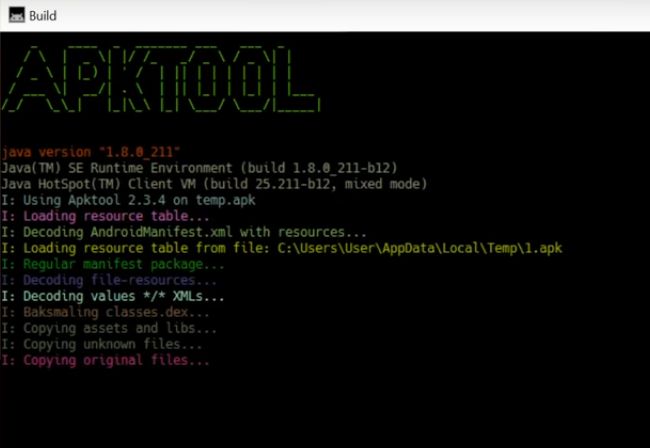

Коротко расскажем, как пользоваться SpyMax:

- Программа запускается.

- Открываются порты.

- Пользователь переходит на вкладку «Build».

- Прописывается IP адрес.

- Устанавливается пакет JAVA.

- Вводится название, которое нужно присвоить приложению.

- Задается тип программы.

- Выбирается иконка.

- Активируется патч.

- В отдельном окне создается файл APK.

Обращаться к профессиональным взломщикам нежелательно. Это очень дорого и рискованно. Во-первых, все данные с телефона жертвы становятся достоянием третьих лиц. Во-вторых, взломщики могут развести клиента на деньги или хакнуть его самого. В-третьих, привлечение посторонних людей увеличивает шансы на попадание в поле зрения представителей закона.

Как бесплатно залезть в телефон другого человека на iOS через Интернет

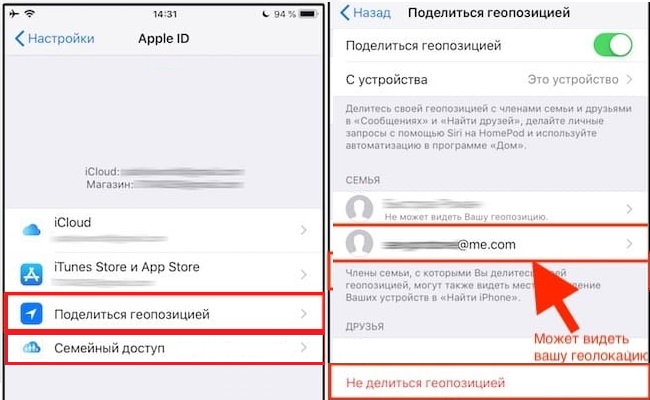

На iPhone нельзя установить сторонние приложения. Это ограничение позволяет защитить пользователей, необдуманно инсталлировавших зараженное ПО. Однако если вы знаете Apple ID и пароль, то запросто сможете дистанционно шпионить за владельцем привязанного к ним Айфона.

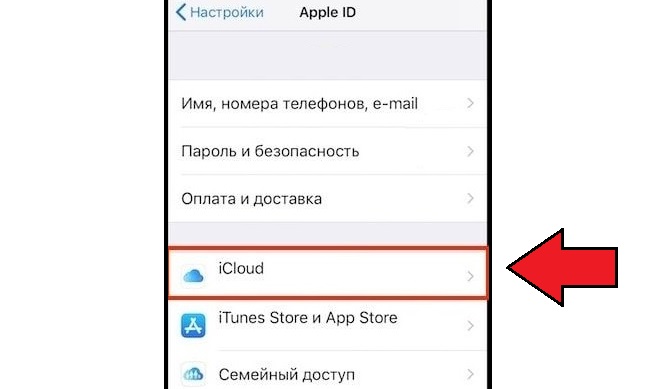

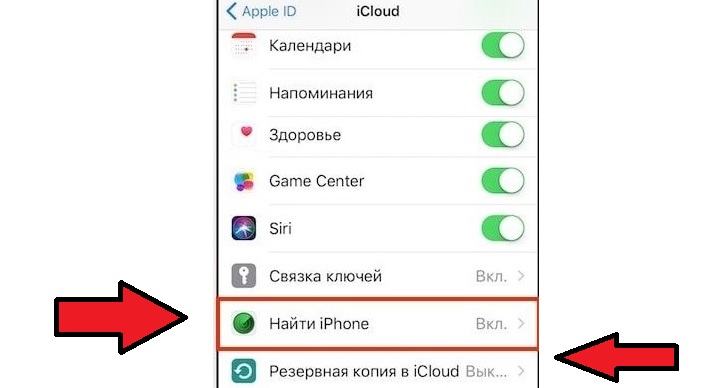

Некоторые люди специально дарят родственникам и любимым устройства от Apple с целью шпионить по заранее известному ID. Злоумышленнику необходимо только заранее настроить iOS устройство, позволив ему запускать резервные копии из облачного хранилища данных iCloud. Как это сделать:

- Открыть приложение «Настройки».

- Перейти на вкладку «iCloud».

- Нажать на пункт «Найти iPhone» и опцию «Резервная копия».

После этого вы сможете заходить в личный кабинет пользователя через любое устройство. Проще всего управлять чужим телефоном по ID, если самостоятельно зарегистрировать его перед тем, как человек начнет им пользоваться. Однако можно попробовать вызнать идентификатор, если обладатель iPhone вам доверяет.

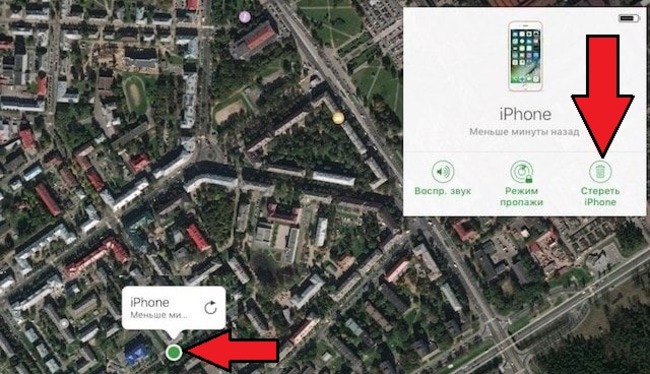

Как следить через Apple ID

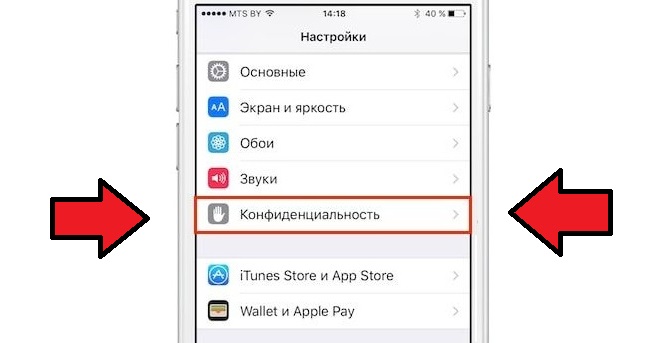

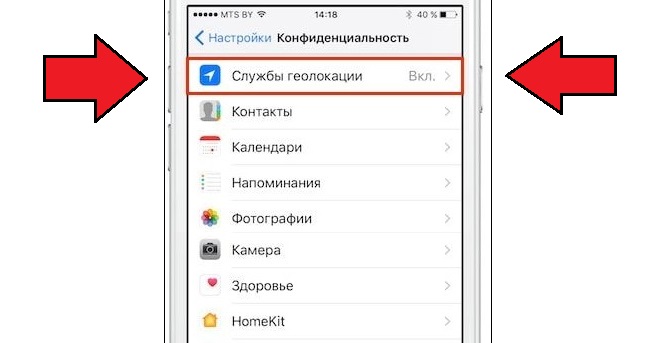

Чтобы всегда знать местонахождение другого человека, нужно включить функцию отслеживания геолокации. Для этого:

- Зайдите в «Настройки».

- Откройте раздел «Конфиденциальность».

- Тапните по опции «Службы геолокации».

Далее делайте следующее:

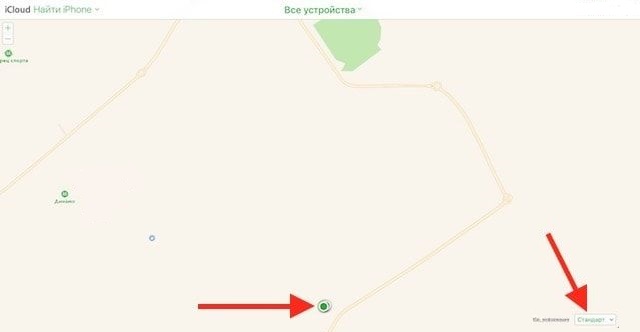

- Откройте браузер на компьютере или мобильном устройстве.

- Перейдите на сайт icloud.com.

- Вставьте в соответствующие поля Apple ID и прилагающийся к нему пароль.

- Выберите приложение «Найти Айфон».

- Войдите в программу, если потребуется.

- Выберите тип отображения карты.

- Если они не прорисованы детально в стандартной версии, переключитесь на «Гибрид».

Щелкнув по зеленому кружку, обладатель Apple ID может заблокировать устройство и стереть с него все данные. Такой функционал нужен для того, чтобы предотвратить похищения Эппл телефонов и обезопасить личную информацию пользователей. Однако если человек дарит устройство с дурным умыслом, то он сможет за вами шпионить и управлять содержащимися в памяти гаджета сведениями.

Чтобы обезопасить себя, вы можете задать новый пароль, изменить контрольные вопросы, номер телефона или адрес почты. Электронный ящик может использоваться в качестве Apple ID. То же самое относится и к телефонным номерам.

Если на одном из этапов возникли проблемы, обратитесь в техподдержку. Также можно запретить функцию «Семейный доступ», если он был настроен против вашей воли.

Помимо этого, существуют программы Cocospy, Mspy, Spyzie, FlexiSPY, XnSpy, Hoverwatch или iKeyMonitor для шпионажа за женой. Большинство из них имеют собственную версию как для iOS, так и для Android. Также они располагают функцией кейлоггеров и не требуют прав на получение root доступа. Однако нужно учитывать, что эти приложения являются платными. Скачивая их из интернета, вы рискуете стать жертвой мошенников.

Сегодня мы узнаем, как грамотно взломать телефон и познакомимся с приложениями, которые действительно осуществляют взлом телефона (звонки, переписка, фото). А также расскажем, как осуществить взлом через номер или через СМС без доступа к телефону.

Можно ли взломать телефон по номеру?

Как взломать телефон – один из самых популярных запросов в Гугле и Яндексе. Он идет наравне с такими запросами, как: «как взломать друга/подругу», «как взломать Instagram» и «как взломать WhatsApp». Другими словами, интерес к взлому чужих телефонов огромен и он не угасает. А раз есть спрос, то будут и предложения.

И еще… перед установкой Вы обязаны знать, что взлом телефона идет в разрез с законом и за эту деятельность могут привлечь не только к денежному штрафу, но и к тюремному сроку. Поэтому вся нижеописанная информация предоставлена исключительно в ознакомительной цели. Мы не одобряем установку подобных софтов с целью проникновения в частную жизнь. Мы Вас предупредили, а Вы уже думайте!

Итак, представляем Вам 7 лучших приложений для взлома телефона, которые позволят видеть все, что делает человек на своем устройстве. Все программы разные и наделены разными функциями. Поэтому, прежде чем установить приложение, ознакомьтесь с его особенностями и решите для себя, какое именно Вам нужно и какое подойдет именно для Ваших запросов и конечных ожиданий.

.

1. Fing Scanner

Это бесплатное хакерское приложение. Позволяет осуществить взлом через номер телефона на расстоянии. Представляет собой очень быстрый сетевой сканер, который можно использовать для поиска телефона, подключенного к точке доступа Wi-Fi. Он моментально покажет его на карте, оценит угрозу сетевой безопасности и поможет устранить возможную проблему с сетью. Не нуждается в установке на целевой смартфон.

Это бесплатное хакерское приложение. Позволяет осуществить взлом через номер телефона на расстоянии. Представляет собой очень быстрый сетевой сканер, который можно использовать для поиска телефона, подключенного к точке доступа Wi-Fi. Он моментально покажет его на карте, оценит угрозу сетевой безопасности и поможет устранить возможную проблему с сетью. Не нуждается в установке на целевой смартфон.

.

2. iKeymonitor

Позволит узнать, как взломать телефон на деньги. Почему именно на деньги? Да потому что в этом приложении встроен кейлоггер, который перехватит абсолютно все нажатия клавиш. Вы понимаете? Этот клавиатурный шпион перехватит логины и пароли от страничек, код банковских карт, цифры, внесенные на калькуляторе. Всё! Поэтому мы и говорим, что эта программа позволяет осуществить взлом телефона на деньги. Хотя, конечно, сами разработчики категорически не согласны с таким применением своей программы. И всегда предупреждают своих пользователей, что нужно соблюдать закон и использовать данный софт только в хороших целях.

Позволит узнать, как взломать телефон на деньги. Почему именно на деньги? Да потому что в этом приложении встроен кейлоггер, который перехватит абсолютно все нажатия клавиш. Вы понимаете? Этот клавиатурный шпион перехватит логины и пароли от страничек, код банковских карт, цифры, внесенные на калькуляторе. Всё! Поэтому мы и говорим, что эта программа позволяет осуществить взлом телефона на деньги. Хотя, конечно, сами разработчики категорически не согласны с таким применением своей программы. И всегда предупреждают своих пользователей, что нужно соблюдать закон и использовать данный софт только в хороших целях.

.

3. IP Webcam

Еще одно прекрасное шпионское приложение, позволяющее организовать взлом через номер телефона на базе Андроид. Но, оно совершенно не похоже на предыдущие два. Оно больше специализируется на шпионаже, так как дает возможность вести видеонаблюдение. Фишка – можно включать удаленно камеру телефона и в режиме онлайн видеть все, что происходит в радиусе этой камеры. Можно командой менять камеры. Например, включить сначала фронтальную, а потом переключиться на основную.

Еще одно прекрасное шпионское приложение, позволяющее организовать взлом через номер телефона на базе Андроид. Но, оно совершенно не похоже на предыдущие два. Оно больше специализируется на шпионаже, так как дает возможность вести видеонаблюдение. Фишка – можно включать удаленно камеру телефона и в режиме онлайн видеть все, что происходит в радиусе этой камеры. Можно командой менять камеры. Например, включить сначала фронтальную, а потом переключиться на основную.

.

4. WardenCam

Идентичное предыдущему хакерскому приложению, которое также позволяет взломать камеру телефона, удаленно ее включать и вести скрытое видеонаблюдение с любой точки мира. Устанавливается и на телефон следящего и на телефон отслеживаемого. Еще одно обязательное условие – и обоих должен быть один и тот же Гугл аккаунт. Позиционирует себя как наблюдатель за домом, когда Вас нет и как родительский контроль за поведением ребенка. Благородно? Да. Ну и остановимся на этом.

Идентичное предыдущему хакерскому приложению, которое также позволяет взломать камеру телефона, удаленно ее включать и вести скрытое видеонаблюдение с любой точки мира. Устанавливается и на телефон следящего и на телефон отслеживаемого. Еще одно обязательное условие – и обоих должен быть один и тот же Гугл аккаунт. Позиционирует себя как наблюдатель за домом, когда Вас нет и как родительский контроль за поведением ребенка. Благородно? Да. Ну и остановимся на этом.

.

5. Family Link

Совершенно другое, не похожее ни на одно из описанных выше шпионских приложений. Оно позволит осуществить взлом по номеру телефона ребенка. Не скрывается. Работает в открытую и является открытым слежением за членами семьи. Предоставит возможность отслеживать местоположение, получать историю браузера, смс-сообщения и детализацию звонков. Позволяет установить ограничения на использование смартфона ребенком.

Совершенно другое, не похожее ни на одно из описанных выше шпионских приложений. Оно позволит осуществить взлом по номеру телефона ребенка. Не скрывается. Работает в открытую и является открытым слежением за членами семьи. Предоставит возможность отслеживать местоположение, получать историю браузера, смс-сообщения и детализацию звонков. Позволяет установить ограничения на использование смартфона ребенком.

.

6. Androrat

Суть данного хакерского приложения заключается в том, что это удаленный взлом через СМС. Т.е. Вам не нужно будет брать в руки телефон, а можно отослать СМС с ссылкой. Человек пройдет по этой ссылке и программы внедриться в систему Андроид. Позволит получить всю информацию об установленных на телефоне приложениях, определять координаты, видеть все контакты, записанные в телефонной книге, удаленно поставить телефон на виброзвонок, открыть браузер, отправить текстовое сообщение, использовать камеру и получать всю инфу про звонки.

Суть данного хакерского приложения заключается в том, что это удаленный взлом через СМС. Т.е. Вам не нужно будет брать в руки телефон, а можно отослать СМС с ссылкой. Человек пройдет по этой ссылке и программы внедриться в систему Андроид. Позволит получить всю информацию об установленных на телефоне приложениях, определять координаты, видеть все контакты, записанные в телефонной книге, удаленно поставить телефон на виброзвонок, открыть браузер, отправить текстовое сообщение, использовать камеру и получать всю инфу про звонки.

.

7. Reptilicus

Лучшее приложение для взлома телефона. Работает на базе Андроид. Устанавливается на целевой аппарат. Ведет тайное наблюдение и автоматически пересылает информацию. Имеет огромный функционал, в котором включены все вышеописанные функции других приложений. Единственное, не сможет включать камеру для онлайн наблюдения. Но позволит делать фотографии и с фронтальной и с основной камеры.

Лучшее приложение для взлома телефона. Работает на базе Андроид. Устанавливается на целевой аппарат. Ведет тайное наблюдение и автоматически пересылает информацию. Имеет огромный функционал, в котором включены все вышеописанные функции других приложений. Единственное, не сможет включать камеру для онлайн наблюдения. Но позволит делать фотографии и с фронтальной и с основной камеры.

После взлома телефона Андроид Вам станут доступны:

- Координаты

- Маршрут

- Запись разговоров

- История звонков

- Переписка (более 10 соцсетей и мессенджеров)

- Голосовые сообщения

- Фотографии

- Контакты

- Установленные приложения

- Уведомления

- Все нажатия клавиш

- Скриншоты экрана

- Включение камеры для фотографирования

- Включение микрофона для записи

- И многое другое

Нужно 1 раз взять телефон в руки и установить туда приложение. На это уйдет примерно 15 минут. Скачать бесплатно можно здесь. Посмотреть руководство по установке можно здесь. Также на сайте есть видео-инструкция и онлайн-консультанты, которые всегда придут к вам на помощь, если у вас возникнут какие-либо вопросы.

.

Вопросы-ответы

1. Можно ли взломать телефон по номеру? – Да, можно. Для этого есть хакерские приложения, которые не нужно устанавливать на телефон, а можно переслать СМС-ку.

2. Как взломать человека по номеру телефона, если телефон Айфон? – Нужно установить шпионское приложение себе на телефон (например, Cocospy), и когда будете его подключать, то там нужно указать параметры iCloud — логин и пароль аккаунта iCloud владельца этого Айфона.

3. Как взломать телефон не зная номер? – Нужно взять в руки этот телефон и быстренько установить туда шпионское приложение (например, Reptilicus), и тогда Вам не нужно будет знать ни номера, ни логины, ни еще какой-либо информации этого телефона. Зато все, что делает человек на этом телефоне, станет Вам доступным сразу же после установки.

4. Как незаметно взломать человека по номеру телефона? – Нужно после установки программы скрыть значок (иконку) с рабочего стола. А работает приложение тихо, в скрытом режиме, ничем себя не проявляя.

5. Как защитить свой телефон от взлома? – Нужно всегда знать, где Ваш телефон. Если его даете, то присутствуйте и наблюдайте, кто и что делает на Вашем телефоне. Периодически проходитесь антивирусом. Никогда не проходите по неизвестным ссылкам.

.

Заключение

Итак, как взломать номер телефона? Для этого есть совершенно разные программы с совершенно разным функционалом и совершенно разной инсталляцией (установкой). Но суть остается одной – взломать телефон не так сложно, как кажется. Тем более что сейчас существуют легальные, открытые для всех желающих шпионские программы, у которых простая установка. Но никогда не следует забывать, что взлом телефона – это противозаконное действо, за которое может последовать вполне реальное наказание.

Итак, как взломать номер телефона? Для этого есть совершенно разные программы с совершенно разным функционалом и совершенно разной инсталляцией (установкой). Но суть остается одной – взломать телефон не так сложно, как кажется. Тем более что сейчас существуют легальные, открытые для всех желающих шпионские программы, у которых простая установка. Но никогда не следует забывать, что взлом телефона – это противозаконное действо, за которое может последовать вполне реальное наказание.

На Ваши вопросы – ответят наши консультанты!

Как хакнуть человека? Как взломать чужой телефон, чтобы получить запись телефонных разговоров, прочитать переписку, посмотреть фото, прослушать голосовые? Существует ли программа для взлома по ссылке? Если «да», то где ее найти, куда скачать и как установить? Все эти и другие вопросы мы тщательно разберем здесь. VkurSe – будь в курсе! Это не так сложно, как Вы думаете.

Как хакнуть человека? Как взломать чужой телефон, чтобы получить запись телефонных разговоров, прочитать переписку, посмотреть фото, прослушать голосовые? Существует ли программа для взлома по ссылке? Если «да», то где ее найти, куда скачать и как установить? Все эти и другие вопросы мы тщательно разберем здесь. VkurSe – будь в курсе! Это не так сложно, как Вы думаете.

Хотим сразу, изначально Вас предупредить, что взламывание аккаунтов – это незаконная деятельность, за которую во многих странах мира можно понести вполне реальную уголовную ответственность (от денежного штрафа, до заключения под стражу). В УК существует ряд статей, которые прописывают уголовную ответственность за нарушение тайны частной жизни (личной переписки, разговоров и скрытое отслеживание передвижения). Поэтому, если Вы хотите знать, как взломать чужой телефон, аккаунт или геолокацию, то знайте, что это противозаконно.

А вообще, способов как хакнуть человека через его телефон или социальную сеть предостаточно. Они бывают кардинально разными с технической точки зрения: от простых и примитивных (заглянуть через плечо), до сложных и суперзаумных (удаленный взлом через троян).

Мы не будем описывать ни те, ни другие. Мы расскажем Вам, как взломать друга реальным и вполне доступным способом, которым могут воспользоваться абсолютно любые люди, умеющие просто читать. Но про уголовную ответственность забывать не стоит, чтобы потом не говорить, что Вы не знали и Вас об этом не предупреждали. Вот, предупреждаем. Теперь Выбор за Вами: иметь или не иметь, взламывать чужой телефон или не совать свой нос в чужие дела.

Способ 1. С помощью специальной программы

Если нужно взломать чужой телефон (друга, подруги, своего ребенка, супругов, любимого человека), то на помощь могут прийти специализированные программы слежения. Они существуют ровно столько, сколько человек пользуется смартфоном. Как только смартфоны стали частью нашей жизни, так сразу разработчики различных шпионских софтов выпустили реально работающие и легко устанавливаемые программы для взлома.

Если нужно взломать чужой телефон (друга, подруги, своего ребенка, супругов, любимого человека), то на помощь могут прийти специализированные программы слежения. Они существуют ровно столько, сколько человек пользуется смартфоном. Как только смартфоны стали частью нашей жизни, так сразу разработчики различных шпионских софтов выпустили реально работающие и легко устанавливаемые программы для взлома.

Чтобы не утомлять Вас перечнем, советуем Вам заглянуть в наш обзор «Топ 15 лучших программ для слежки за телефоном». Там Вы найдете проверенные временем программы, среди которых самым лучших функционалом и самой лучшей стабильностью отличается программа VkurSe.

Теперь подробно о том, как взломать любого человека, взяв на короткое время его телефон (не больше 10-20 минут):

Шаг 1. Зарегистрироваться на сайте.

Придумать логин и пароль и запомнить их. У Вас откроется личный кабинет, в который Вы сразу сможете и зайти. Именно туда будет приходить вся перехваченная программой информация.

Шаг 2. Взять нужный телефон и скачать программу.

Внимание! Программа для взлома по ссылке доступна бесплатно. Скачать ее можно без регистрации и бесплатно. Первые сутки кабинет будет работать бесплатно. Это тестовый срок, чтобы ознакомиться с программой и проверить ее работоспособность на вашем конкретном телефоне.

Шаг 3. Установить и настроить под свои запросы программу.

Всё. Больше ничего делать не нужно. Теперь Вы начнете получать всю переписку, фотографии, голосовые сообщения, записи звонков, местоположение – это и называется взлом чужой страницы – легкий и быстрый!

Способ 2. Через электронную почту

Как всем известно, личная электронная почта несет в себе уйму полезной, а главное индивидуальной информации. К ней привязаны странички, банковские карты, игровые аккаунты. И поэтому, взломав электронную почту, Вы сможете спокойно взломать пользователя и узнать пароли не только от страничек социальных сетей, но и привязанных банковских карт.

К сожалению, безопасность электронной почты напрямую зависит от пароля, который придумал сам пользователь. Но как показывает статистика – 85% людей не особо заморачиваются с придумыванием пароля. Это дни рождения, имена детей или питомцев или важная дата (день свадьбы, например).

Это еще один вполне осуществимый способ как взломать чужой профиль, взломав его электронную почту. А точнее, подобрав пароль от почты и зайдя на нее.

Способ 3. Через ID страницы

Теперь о том, как взломать страницу с помощью ID. Это совершенно другой способ взлома, который также имеет место для своего существование. Этот способ идеально подойдет для тех людей, которые хорошо знакомы со своими жертвами. Знают девичью фамилию матери, кличку питомца, дату рождения, любимую книгу или спортивную команду. Все это пригодится для того, чтобы вписать правильный ответ на скрытый вопрос.

Теперь о том, как взломать страницу с помощью ID. Это совершенно другой способ взлома, который также имеет место для своего существование. Этот способ идеально подойдет для тех людей, которые хорошо знакомы со своими жертвами. Знают девичью фамилию матери, кличку питомца, дату рождения, любимую книгу или спортивную команду. Все это пригодится для того, чтобы вписать правильный ответ на скрытый вопрос.

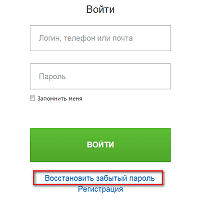

Взлом по айди онлайн – это возможность войти в чужой аккаунт без разрешения. Для этого нужно сделать следующие 3 шага:

Шаг 1. Ввести логин аккаунта.

Заходите на нужную вам социальную сеть или мессенджер и вводите логин или айди нужного Вам человека.

Шаг 2. Нажать на «забыл пароль» и ответить на секретный вопрос.

Вот здесь и пригодится Ваше знание мелочей жизни жертвы.

Шаг 3. Взять телефон и ввести код, который придет в СМС-сообщении.

Всё, на этом взлом аккаунта по ID закончен. Теперь Вы придумываете новый пароль и спокойно заходите на страницу. И никогда не забываем об уголовной ответственности.

Способ 4. Кейлоггинг (перехват нажатий клавиатуры)

Данный способ поможет Вам понять, как взломать друга не зная его логина, пароля или каких-либо личных данных. Этот способ напрямую связан со способом 1. Нужно взять телефон и установить кейлоггера. А так как практически все программы слежения имеют функцию перехвата клавиш, то все они являются кейлоггерами, но с огромным дополнительным функционалом.

Кейлоггинг – это программы, которые запоминают все нажатия клавиш и передают их Вам. Вы сможете увидеть буквально все, что печатает человек на своем телефоне. Что это такое и как оно устанавливается, можно прочитать более подробно в статье «Запись клавиатуры: обзор лучших программ для Андроид».

Таким образом, Вы сможете взломать любого пользователя с его телефона. Собрав всю необходимую информацию, которая будет приходить круглосуточно.

Способ 5. Изощренные варианты взлома

Теперь поговорим о том, как взломать страницу подруги, друга или своих детей, если Вы не хотите устанавливать программу слежения на телефон, не можете зайти на электронную почту и не хотите самостоятельно подбирать пароль к страничке.

Теперь поговорим о том, как взломать страницу подруги, друга или своих детей, если Вы не хотите устанавливать программу слежения на телефон, не можете зайти на электронную почту и не хотите самостоятельно подбирать пароль к страничке.

Для этого существует специальная программа для брут-форс атаки, которая сама будет подбирать пароль. Она обойдет ограничение системы защиты данной социальной сети и начнет подбирать пароль из своего архива возможных паролей. Как Вы понимаете, чем сложнее пароль, тем длительнее будет подбор.

Есть еще взлом чужой страницы при помощи фишинга. Но об этом мы уже писали, и для этого способа нужны достаточно серьезные знания в области программирования. Читайте в статье «Как самостоятельно взломать Инсту: 7 рабочих методов».

Заключение

Теперь Вы знаете, как взломать страницу без логина и пароля. Самым адекватным и реально работающим способом является (по нашему мнению) способ 1, при котором нужно установить на интересующий телефон программу слежения VkurSe. Вам понадобиться всего 20 минут для этого. И больше никакой информации Вам знать не нужно. Программа сама все перехватит и Вам передаст. Вам станут доступны:

Теперь Вы знаете, как взломать страницу без логина и пароля. Самым адекватным и реально работающим способом является (по нашему мнению) способ 1, при котором нужно установить на интересующий телефон программу слежения VkurSe. Вам понадобиться всего 20 минут для этого. И больше никакой информации Вам знать не нужно. Программа сама все перехватит и Вам передаст. Вам станут доступны:

- записи телефонных разговоров;

- переписка;

- смс-сообщения;

- голосовые сообщения;

- координаты нахождения телефона;

- фотографии;

- все установленные на телефоне программы;

- запись окружающего звука;

- удаленное фотографирование;

- и многое другое.

Если у Вас остались вопросы о том, как взломать пользователя не зная логина и пароля, то пишите нашим консультантам. Они дежурят на сайте практически круглосуточно и всегда готовы достаточно подробно объяснить работу программы и ее установку. Это действительно не так сложно как кажется!