Bluetooth – это удивительно полезная беспроводная технология, встроенная почти в каждый смартфон, планшет и ноутбук. Мы можем использовать ее для передачи файлов, воспроизведения аудиозаписей по беспроводной сети, сбора данных о состоянии здоровья с носимых трекеров и многого другого. Но, как и Wi-Fi, Bluetooth является мишенью для хакеров, позволяющей взламывать ваши устройства и красть личные данные.

В силу полезности данных технологий, большинство из нас включают Wi-Fi и Bluetooth на своих устройствах на постоянной основе. Однако в силу этого вы можете стать потенциальными целями «блюбуггинга» (bluebugging) – метода атаки на ваше устройство через Bluetooth.

Как проводится взлом Bluetooth?

Хакеры используют специализированное программное обеспечение, которое автоматически обнаруживает близлежащие устройства, оснащенные Bluetooth. Они также могут видеть, к каким сетям ранее подключалось ваше устройство – это крайне важная информация, потому что ваш телефон рассматривает эти сети как доверенные и будет подключаться к ним автоматически в будущем.

Если кибер-преступники могут воспроизвести такую доверенную сеть, они смогут обмануть ваше устройство и подключить его к устройствам Wi-Fi и Bluetooth, которыми они управляют. Затем хакеры смогут загрузить на ваше устройство вредоносные программы, начать шпионить за вами и даже осуществлять кражу ваших данных из текстовых сообщений и приложений.

Что еще может случиться?

После того как смартфон был взломан, хакер может перехватывать и перенаправлять телефонные звонки, получать доступ к банковским данным, отправлять или получать файлы или просто в режиме реального времени наблюдать за тем, что вы делаете.

Где это может произойти?

Блюбуггинг (bluebugging) часто проводится в оживленных общественных местах, т.е. там, где много обычных людей. Выбор оживленного места позволяет им оставаться незамеченными и следить за теми же устройствами, которые регулярно проходят мимо. Хакеры также могут выбирать места, где люди задерживаются на несколько часов, такие как кафе, пабы и рестораны.

Как выглядит блюбуггинг (bluebugging)?

Полиция графства Дорсет в Англии недавно обнаружила случай блюбуггинга в оживленном приморском городе Борнмут. Местные жители начали сообщать об инцидентах, в рамках которых они получали автоматические сообщения и файлы от неизвестных отправителей в тот момент, когда они гуляли по городу.

Предварительное расследование показало, что неизвестные файлы являлись вредоносными программами, предназначенными для взлома телефонов получателей и кражи их данных.

Что вы можете сделать, чтобы обеспечить безопасность?

Полиция графства Дорсет в этой связи выпустила некоторые рекомендации для жителей Борнмута – эти советы может использовать каждый, кто не хочет стать жертвами блюбуггинга.

Во-первых, отключите Bluetooth на своих устройствах, если эта технология не используется. Во-вторых, отключите службы обмена файлами, которые используют Bluetooth, такие как AirDrop или Fast Share, если вы не отправляете или не получаете файлы от человека, которому вы доверяете.

Ограничение доступа к сервисам Bluetooth значительно затрудняет (если не делает невозможным) возможность стать жертвой блюбуггинга.

Наконец, убедитесь, что на вашем смартфоне, планшете и компьютерах с поддержкой Bluetooth установлено антивирусное приложение. В случае, если хакер попытается взломать ваше устройство, антивирусное приложение обнаружит и заблокирует подозрительную активность, защищая вашу частную жизнь и личные данные.

К счастью, атаки методом блюбуггинга (bluebugging) все еще мало распространены, но ситуация может быстро измениться. Примите меры, чтобы защитить себя сегодня, скачав и установив бесплатный антивирус Panda Free Antivirus.

Добрый день, друзья. Как блютуз можно использовать для взлома ваших устройств? Киберпреступники могут атаковать вас с помощью устройств с поддержкой Bluetooth, от наушников до фитнес-трекеров и даже вашего Tesla. Вот так.

С годами технология Bluetooth стала намного умнее, позволяя потребителям подключаться к устройствам Bluetooth по беспроводной сети. Наушники, колонки, компьютерные аксессуары, камеры и телевизоры — вот некоторые примеры широко используемых устройств Bluetooth.

Однако, новое явление, известное как “bluejacking”, негативно повлияло на пользователей устройств Bluetooth. Хакеры теперь нацелены на устройства Bluetooth, чтобы воспользоваться преимуществами неизвестных пользователей. Так что же такое bluejacking? Как можно взломать ваши системы таким образом? И как вы можете защититься от взлома?

Развитие технологии Bluetooth

Bluetooth был впервые представлен компанией Ericsson в 1994 году, и его основной целью было обеспечение беспроводного подключения гарнитуры. С тех пор он предоставил множество решений для беспроводной связи для потребителей на рынках устройств для прослушивания, носимых устройств и смартфонов.

Он также позволяет подключать игровые аксессуары, фитнес-трекеры и датчики «умного дома». Возможно, вы уже используете Bluetooth — для прослушивания музыки через беспроводные наушники или для отслеживания своих действий с помощью часов Fitbit. Bluetooth нашел свое применение практически во всех отраслях и в его нынешнем виде может подключать до семи устройств одновременно, образуя свою сеть.

Отслеживание местоположения по Bluetooth также имеет много положительных аспектов, включая, например, попытку остановить распространение COVID-19 с помощью отслеживания контактов по Bluetooth.

По оценкам «Statista», к 2026 году мировые ежегодные поставки устройств Bluetooth достигнут семи миллиардов единиц. Bluetooth — одна из наиболее широко используемых беспроводных технологий, особенно для передачи данных на короткие расстояния. И это делает bluejacking еще более опасным.

Что такое Bluejacking?

Простой способ понять блуджекинг — думать о нем как о высокотехнологичной версии известной шутки ding-dong-ditch. Динь-дон-канава включает в себя шутника, который звонит в дверь соседа, только чтобы убежать, прежде чем кто-нибудь откроет дверь. Эта шутка, по-видимому, безвредна для человека на принимающей стороне, поскольку она доставляет больше неприятностей, чем что-либо еще.

Bluejacking происходит аналогично. Во время атаки одно устройство Bluetooth перехватывает другое и отправляет кому-то спам-рекламу или другие типы нежелательных сообщений. Хакер может взломать чье-либо устройство, если оно находится в пределах 3-10 метров от цели, используя лазейку в настройках обмена сообщениями технологии Bluetooth.

Как киберпреступники взламывают устройства с помощью Bluejacking?

Большинство атак блуджекинга происходят в людных общественных местах. Хакеры могут легко обнаружить другие устройства Bluetooth в этом районе и взломать их. Поскольку этот метод взлома использует элемент неожиданности, цель хакера — застать пользователя врасплох и заставить его отреагировать в данный момент — будь то переход по фишинговой ссылке или заход на вредоносный веб-сайт.

Хотя получение нежелательных сообщений раздражает, обычно это не приводит к серьезным последствиям. Однако блуджекинг приобретает мрачный оборот, когда хакер отправляет кому-либо сообщения, направляющие их на вредоносные сайты, спам-ссылки, потенциальные фишинговые программы или файлы, которые намереваются взломать или повредить устройство.

Bluejacking по своей сути не является вредоносным, но, если хакер хочет украсть конфиденциальную информацию с чьего-либо устройства, этот метод используется в качестве катализатора. Хакеры могут использовать блуджекинг в качестве точки входа, чтобы использовать пользователя и сделать его жертвой другого типа кибератаки.

Одна из основных проблем, связанных с bluejacking, связана с тем, что хакеры получают возможность открывать и блокировать интеллектуальные замки и двери автомобилей. Хотя вероятность взлома не гарантируется, вы должны понимать, что это такое и как защитить себя.

Как защититься от взлома через блютуз?

Отследить злоумышленника может быть очень сложно. Поскольку кражи не происходит, блуджекеров обычно не обвиняют ни в каком преступлении. По этой причине людям, использующим устройства Bluetooth, важно понимать, как они могут избежать того, чтобы стать следующей жертвой блуджекинга.

Обновите свои устройства Bluetooth

Всегда рекомендуется обновлять любые операционные системы (ОС) на ваших устройствах Bluetooth, поскольку в старых устройствах могут быть лазейки, которые облегчают работу взломщика.

Отключите или ограничьте использование Bluetooth

Когда вы входите в общественные места, разумно отключить Bluetooth-соединение. Если вы не используете Bluetooth активно, нет никаких причин, по которым вы должны держать его включенным. Это поможет вам уклониться от атак, а также может свести к минимуму отслеживание местоположения, осуществляемое через Bluetooth.

Не отправляйте сообщения и не открывайте ссылки

Что бы ни отправлял вам bluejacker, не нажимайте ни на какие ссылки, не открывайте изображения и не отвечайте на сообщения. Вы можете удалять или игнорировать любые сообщения о взломе, чтобы предотвратить дальнейший потенциальный ущерб.

Помните, что паниковать и реагировать, не задумываясь, — это именно то, чего хочет хакер. Именно так происходят ошибки, и они могут быть дорогостоящими. Поэтому, когда вы получаете что-то неожиданное, найдите минутку и спросите, почему и как это произошло, и спросите, может ли это быть мошенничеством. В большинстве случаев это так.

Другие типы взлома через блютуз

Помимо bluejacking, существуют и другие типы атак, которые хакер может использовать для использования кого-либо, использующего устройство Bluetooth. К ним относятся:

- Bluesnarfing;

- BlueBorne;

- Атаки с использованием подражания Bluetooth (ПРЕДВЗЯТОСТЬ);

- BlueBugging.

Bluesnarfing похож на bluejacking, за исключением того, что этот тип атаки соединяется с чьим-либо устройством Bluetooth без их ведома, и хакер крадет или компрометирует личные данные пользователя. Поскольку атака с использованием bluesnarfing приводит к краже данных, она считается незаконной.

BlueBorne -атаки происходят, когда хакер использует соединение Bluetooth для проникновения и полного захвата чьего-либо устройства. BlueBorne атаки часто нацелены на компьютеры, смартфоны и прочие подключенные к интернету девайсы.

Злоумышленники используют устаревшую процедуру проверки подлинности защищенного соединения на устройствах Bluetooth при установлении соединения во время атаки со смещением. Успешные предвзятые атаки позволяют хакерам действовать не особо утруждаясь и перехватывать передаваемые данные между двумя устройствами.

BlueBugging — это комбинация bluejacking и bluesnarfing, когда хакер устанавливает бэкдор на устройстве пользователя, чтобы взломать его и украсть личные данные пользователя.

Как защитить ваши устройства Bluetooth?

Bluetooth для взлома не являются чем-то новым, но вы должны знать, как защищаться от подобной опасности. Несмотря на то, что технология Bluetooth оказалась весьма полезной для большинства потребителей, она также может стать шлюзом для злоумышленников, которые могут использовать вас, будь то кража ваших данных или разблокировка двери вашего автомобиля. Будьте бдительны и защитите себя от атак блуджекинга. Берегите свои данные.

С уважением, Андрей Зимин 29.06.2022

Понравилась статья? Поделитесь с друзьями!

Содержание

- Как взломать чужую Bluetooth-колонку

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Что такое Bluetooth Low Energy (BLE) и как его взламывают

- Что выделяет BLE?

- На бумаге BLE выглядит хорошо, а как на практике?

- Основные понятия в BLE

- Общий профиль доступа (GAP)

- Advertising process (обеспечение видимости устройства)

- Протокол общих атрибутов (GATT)

- Как взломать Bluetooth Low Energy

- Исследование и взлом Bluetooth Low Energy (BLE) с телефона

- Работа с Bluetooth Low Energy (BLE) в Linux

- Заключение

Как взломать чужую Bluetooth-колонку

Добрый вечер, дорогие друзья. Сегодня я вам покажу довольно простой способ подключения к чужим Bluetooth-устройствам, к примеру колонкам. С помощью него можно будет разыгрывать школьников, обрывая их (порой бесящую) музыку или сделать что-нибудь другое. Скажу сразу, метод не всегда срабатывает, однако на моей памяти несколько раз все прошло успешно.

Итак, приступим.

Сперва необходимо скачать из Google Play приложение nRF Connect.

Даркнетчик

Даркнетчик

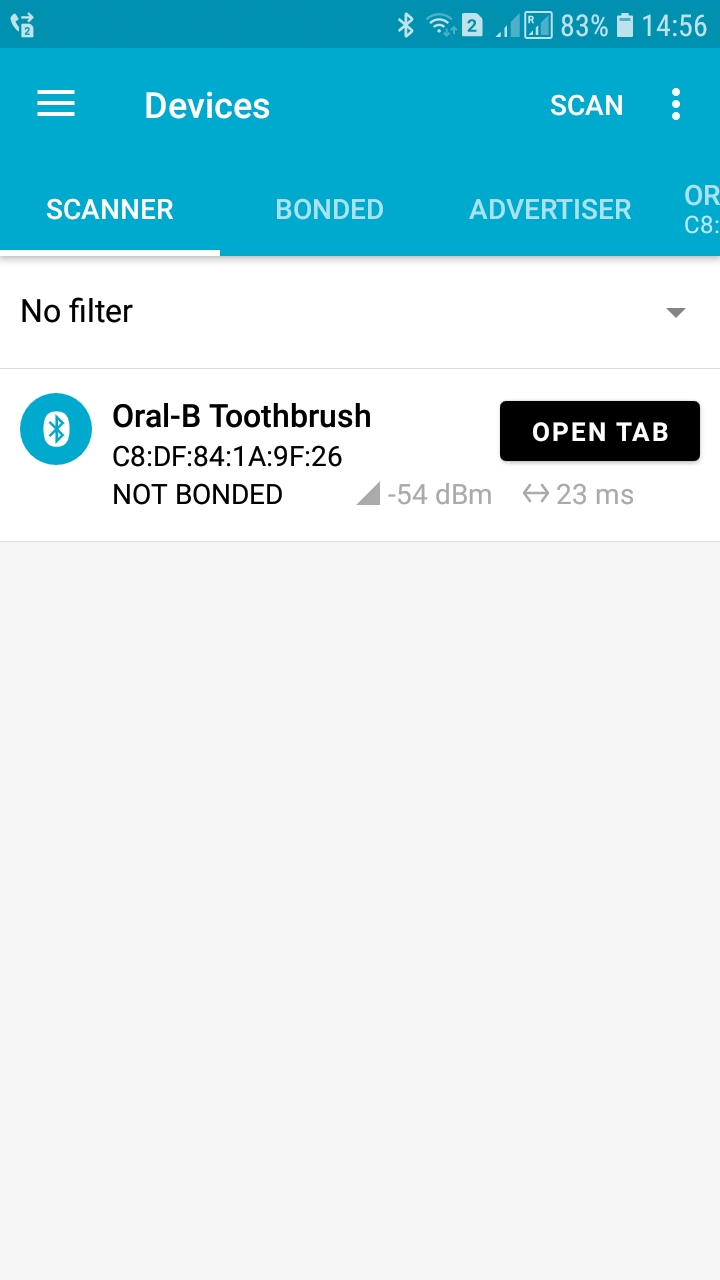

После установки открываем приложение и заходим во вкладку «Scanner»:

Даркнетчик

Даркнетчик

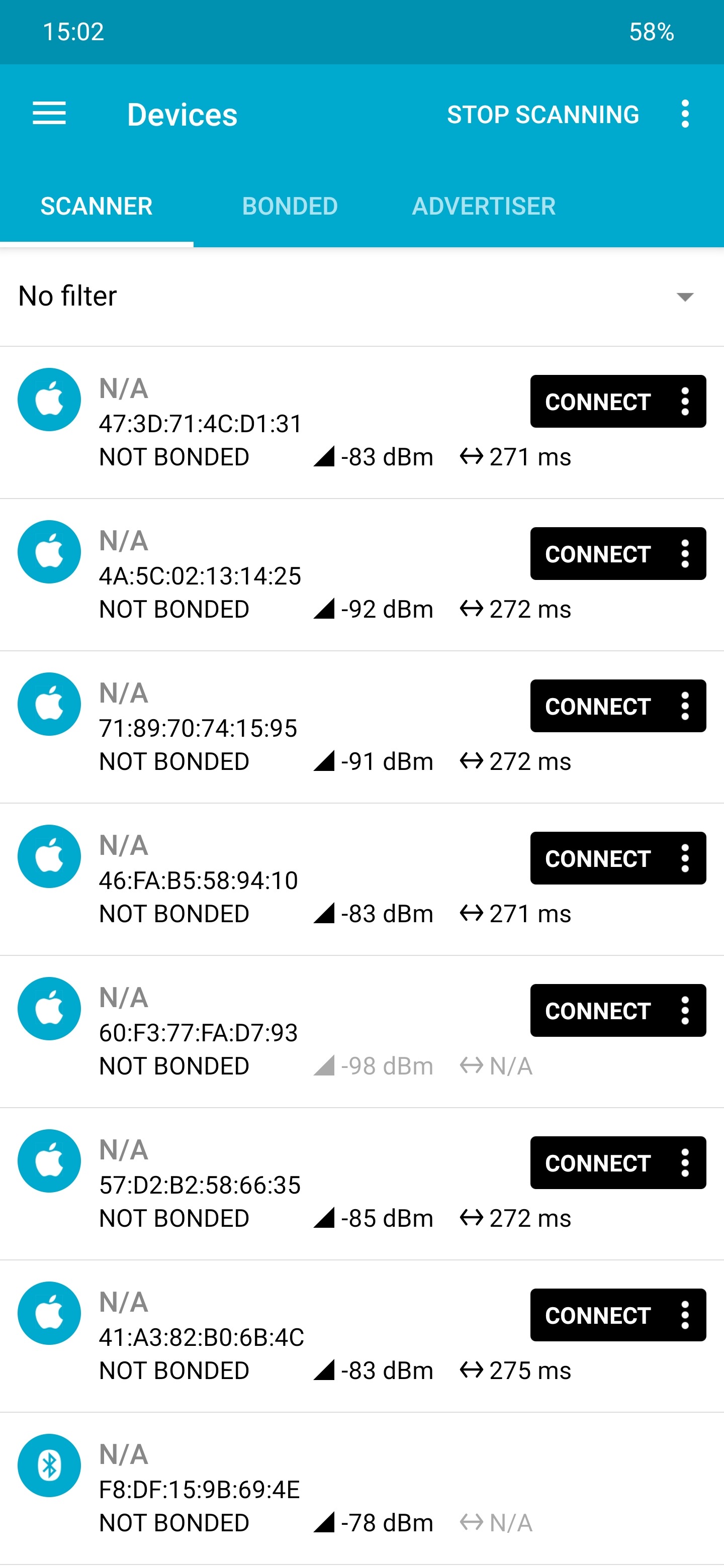

Не забудьте включить Bluetooth и определение локации. Также пока что, как видите, приложение не нашло ни одного устройства. Начинаем сканирование, нажав «Scan» в правом верхнем углу экрана. Перед нами появляется список устройств поблизости.

Даркнетчик

Даркнетчик

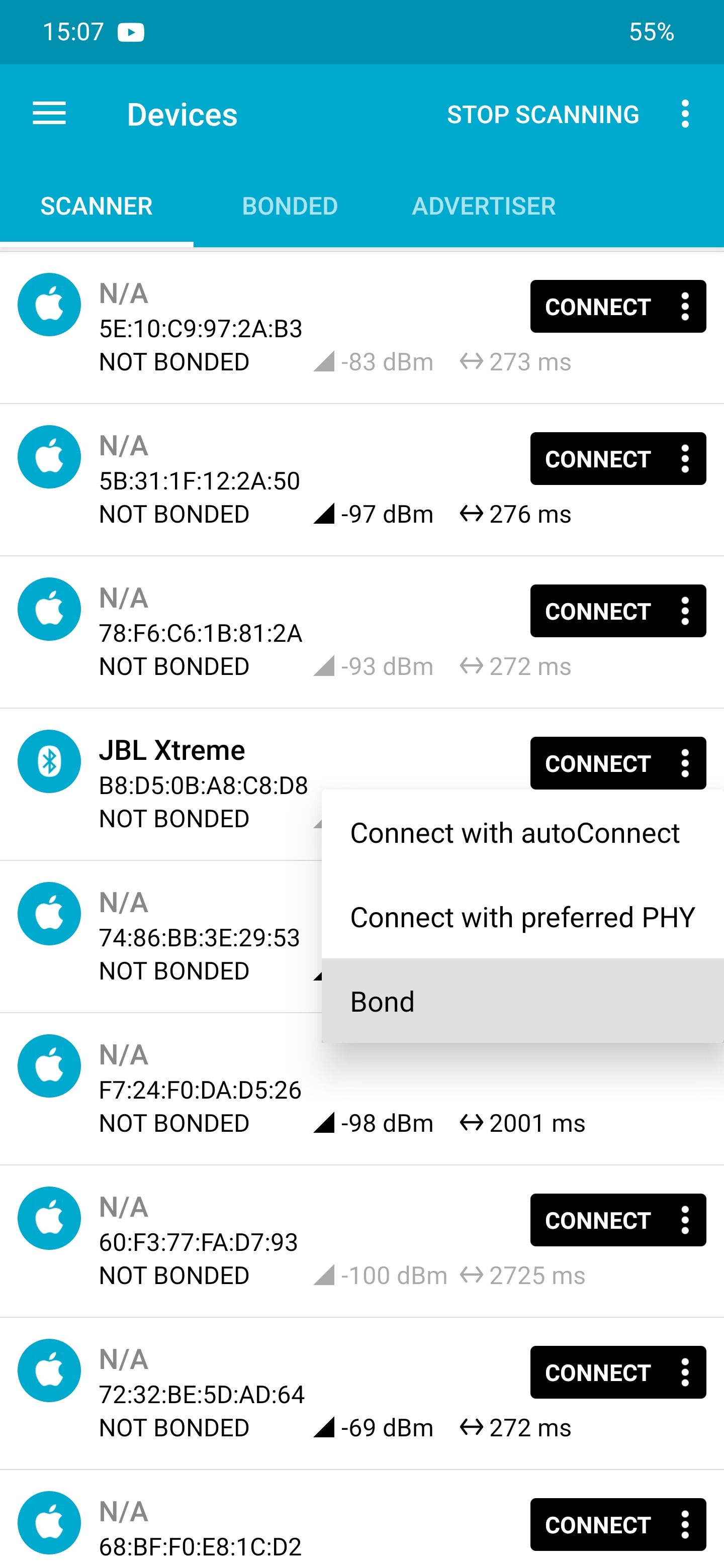

Как видите, мы нашли некоторое количество устройств. Здесь есть устройство Jbl Xtreme — это колонка, которую мы хотим взломать. Учтите, что название колонки так будет отображаться не всегда. Иногда придется действовать наугад. Нажимаем на три точки и ищем пункт «Bond».

Даркнетчик

Даркнетчик

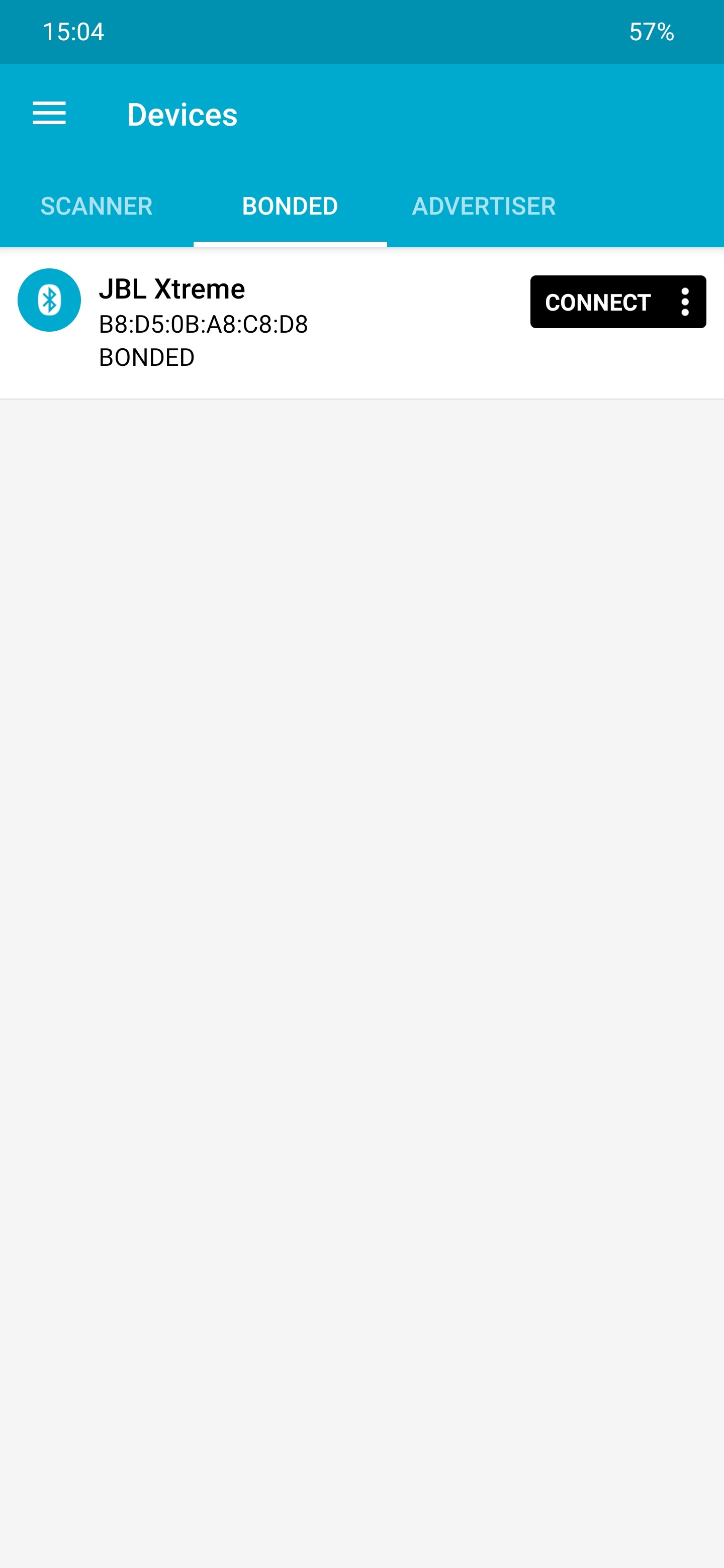

В случае успеха устройство появется во вкладке «Bonded».

Даркнетчик

Даркнетчик

Пробуем нажать «Connect»

Даркнетчик

Даркнетчик

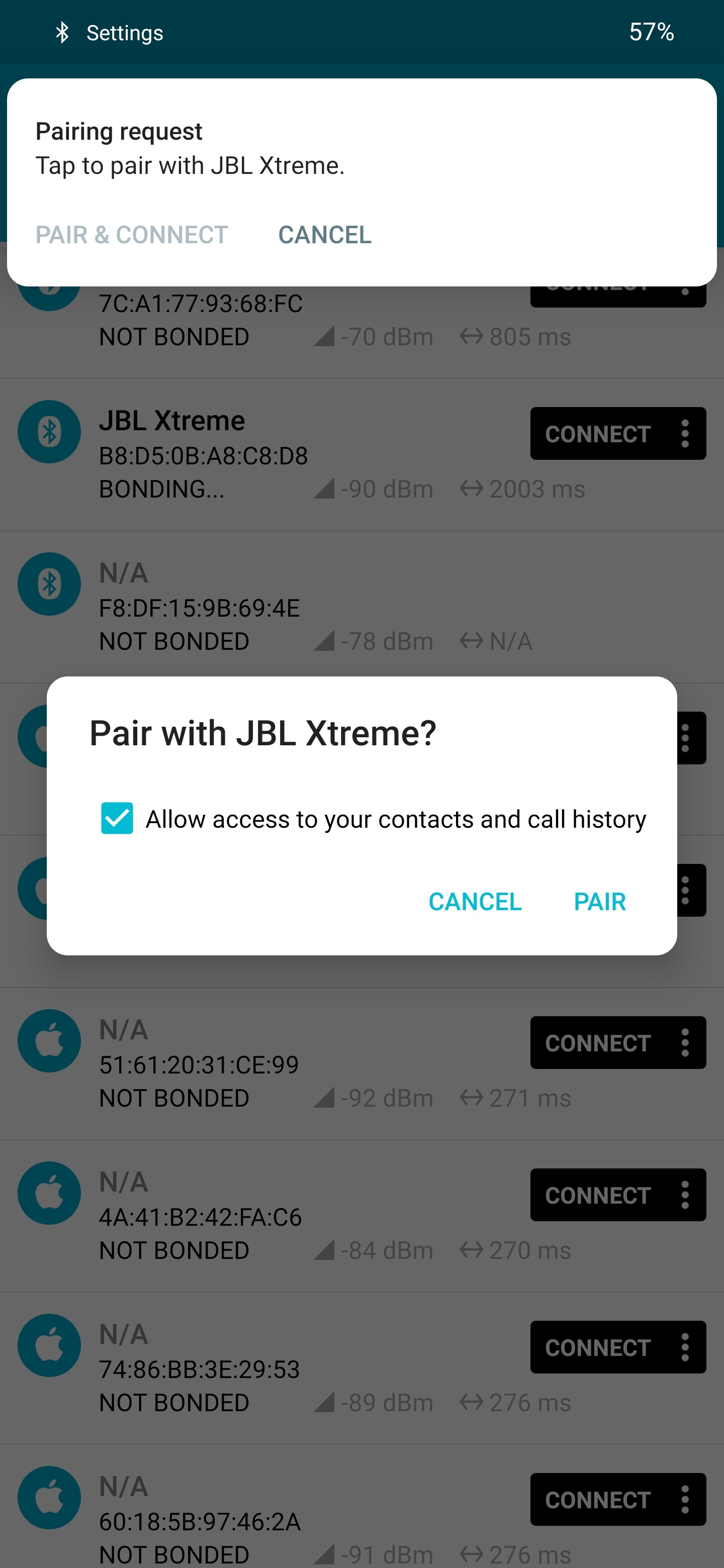

И у нас все полчилось, взлом прошел и телефон предложил подключиться.

Даркнетчик

Даркнетчик

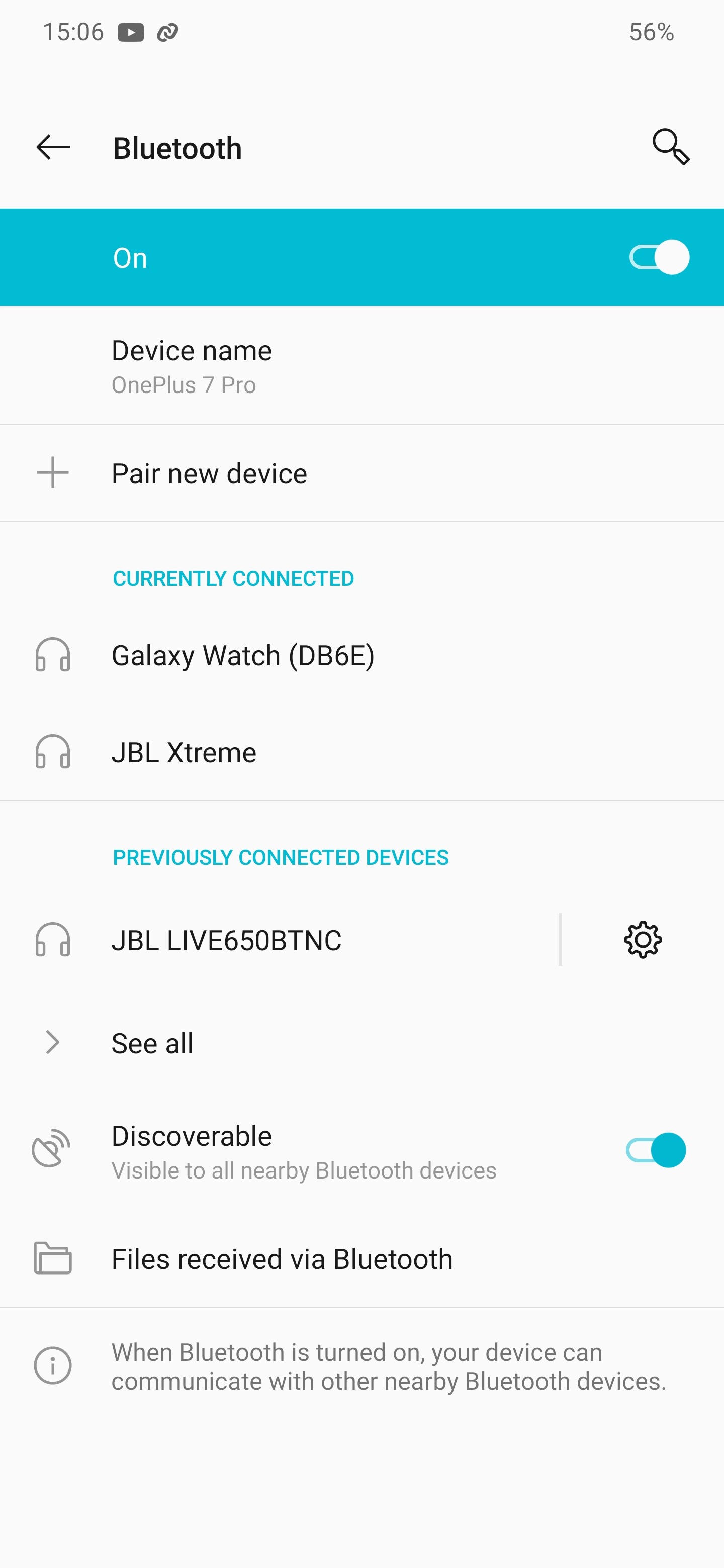

Можно включать свою музыку. Также возможно придётся зайти в настройки блютуза телефона, если у вас старая версия Андроида или плохая прошивка, и найти там Previously connected devices (Ранее подключенные устройства или что-то подобное, может отличаться на телефонах) и оттуда произвести подключение к колонке.

Даркнетчик

Даркнетчик

Вся представленная информация несёт лишь ознакомительный характер и не призывает Вас к действиям нарушающих закон!

На этом все, друзья. С вами был Даркнетчик

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Что такое Bluetooth Low Energy (BLE) и как его взламывают

Чтобы вы не ушли пока читаете скучную теорию — в этой статье я буду взламывать свою зубную щётку…

Bluetooth, как мы знаем, является одной из самых популярных и широко используемых беспроводных технологий в современном мире. В связи с быстрым ростом IoT, ускоряющим развитие технологии Bluetooth, Специальная группа по интересам Bluetooth (Bluetooth Special Interest Group (SIG)) предпринимает постоянные усилия по увеличению скорости передачи с максимальным акцентом на маяки, развлечения, сферу здравоохранения и фитнес.

Примечание: IoT — «Интернет вещей», термин относится к совокупности разнообразных устройств, обычно более простых, чем персональный компьютер, которые подключены к Интернету.

Bluetooth Low Energy (BLE) является частью спецификации Bluetooth 4.0, которая также включает протоколы классического Bluetooth и протокол высокоскоростного Bluetooth (Classic Bluetooth and Bluetooth High Speed Protocols). По сравнению с классическим Bluetooth, BLE предназначен для использования меньшей мощности при сохранении аналогичного диапазона связи. BLE — это технология, которая всегда отключена и передаёт только короткие объёмы данных, когда это необходимо. Это значительно снижает энергопотребление, что делает его идеальным для использования в случаях, когда требуется постоянное долговременное соединение с низкой скоростью передачи данных. BLE идеально подходит для пульта дистанционного управления телевизором, но не для беспроводного устройства потоковой передачи мультимедиа, которому для передачи требуется большой объем данных.

Bluetooth Low Energy встроен во многие гаджеты, которые мы используем сегодня. От смартфонов, умных телевизоров, передовых технологий, таких как медицинское оборудование, до базовых устройств, таких как наши кофемашины, — все используют BLE.

Изначально Nokia разработала BLE для собственного проекта под названием «WIBREE», который впоследствии был передан Bluetooth SIG. BLE был задуман с акцентом на лучшую скорость сопряжения и энергоэффективность.

Что выделяет BLE?

- Обеспечивает многоплатформенную связь: может легко общаться через большое количество устройств, работающих на Android, iOS, Linux, Windows Phone, Windows 8 и OS X

- Лучшая скорость сопряжения

- Помогает поддерживать связь в течение более длительных периодов времени

- Значительно ниже затраты на внедрение

- Энергоэффективный

На бумаге BLE выглядит хорошо, а как на практике?

Это хороший вопрос с точки зрения безопасности. Дело в том, что BLE — это просто протокол. Изготовители должны безопасно внедрить BLE в своё устройство. Известно, что даже самый сильный криптографический протокол не будет работать, если генератор случайных чисел не является «достаточно случайным». То же самое относится и к BLE. Таким образом, можно сказать, что безопасность BLE лежит в руках его исполнителей.

В то время как все устройства Bluetooth с низким энергопотреблением были разработаны с основной целью улучшения взаимодействия с пользователем, безопасность заняла последнее место во время процесса?

Давайте посмотрим на три основные уязвимости, которым BLE могут подвергать своих пользователей:

- Подслушивание: как следует из названия, подслушивание относится к стороннему устройству, прослушивающему данные, которыми обмениваются два сопряжённых устройства. Соединение между двумя сопряжёнными устройствами означает цепочку доверия. Цепь разрывается при удалении одного из устройств. Злоумышленник может использовать номер устройства для доступа к другим Bluetooth-устройствам. Даже если ключи шифрования/расшифровки должны были быть удалены, атакующий может офлайн брутфорсить ПИН, используя Bluetooth Sniffer (на основе идентификатора устройства). Как только PIN-код будет получен, устройство может быть легко взломано.

- Атаки «человек посередине» (MITM). Атаки «человек посередине» включают стороннее устройство, имитирующее законное устройство, обманывая два легитимных устройства, заставляя их поверить в то, что они связаны друг с другом, когда на самом деле законные устройства подключены к имитатору (посреднику). Этот тип атаки позволяет злоумышленнику/имитатору получить доступ ко всем данным, которыми обмениваются устройства, а также манипулировать данными, удаляя или изменяя их, прежде чем они достигнут соответствующего устройства.

- Отказ в обслуживании и Fuzzing атака. Поскольку большинство беспроводных устройств в наши дни работают на встроенных аккумуляторных батареях, эти устройства подвержены риску атак типа «отказ в обслуживании» (DoS). DoS-атаки подвергают систему частым сбоям, приводящим к полному истощению её батареи. Fuzzing атаки также приводят к сбою систем, поскольку злоумышленник может отправлять искажённые или нестандартные данные на радиомодуль устройства Bluetooth и проверять его реакцию, что в конечном итоге может сбить с толку устройство.

Итак, резюмируя, по своей задумке BLE это упрощённая версия Bluetooth, которая всегда не меняет каналы (частоты), что облегчает сниффинг и атаку человек-посередине. BLE не имеет встроенного протокола обеспечения безопасности. Реализация безопасности BLE возложена на производителей конечных устройств, которые не всегда подходят к этому добросовестно. По этой причине многие BLE устройства можно легко обнаружить практически в любое время их работы. При этом зачастую они не содержат каких-либо механизмов для ограничения чтения и даже записи на них, то есть открыты для подключения и модификации кому угодно.

Основные понятия в BLE

В BLE есть два основных понятия.

- GAP — Generic Access Profile (общий профиль доступа)

- GATT — Generic Attribute Protocol (протокол общих атрибутов)

Общий профиль доступа (GAP)

Он ответственен за подключение и распространения информации о наличии устройства BLE. GAP отвечает за видимость устройства во внешнем мире, а также играет важную роль в определении того, как устройство взаимодействует с другими устройствами.

Следующие две концепции являются неотъемлемой частью GAP:

Периферийные устройства. Это небольшие устройства с низким энергопотреблением, которые могут подключаться к сложным, более мощным центральным устройствам. Монитор сердечного ритма является примером периферийного устройства.

Центральные устройства: в основном это мобильные телефоны или гаджеты с увеличенной памятью и вычислительной мощностью.

Advertising process (обеспечение видимости устройства)

Процесс обнаружения устройств заключается в том, что Периферийное устройство в заданные интервалы отправляет в округу данные о своём существовании. Если эти данные получит Центральное устройство, то оно отправит запрос на сканирование. В ответ Периферийное устройство пришлёт данные результата сканирования.

Периферийное устройство будет отправлять «рекламные» данные каждые 2 секунды. Если центральное устройство готово прослушать рекламные пакеты, оно ответит запросом сканирования. В ответ на этот запрос периферийное устройство отправит данные ответа сканирования. Таким образом, центральное и периферийное устройства узнают друг о друге и связывается друг с другом.

Протокол общих атрибутов (GATT)

Используя общий протокол данных, известный как протокол атрибутов, GATT определяет, как два устройства BLE обмениваются данными друг с другом, используя понятия — сервис (service) и характеристика (characteristic). Этот протокол сохраняет все сервисы и характеристики в справочной таблице с использованием 16-битных идентификаторов, как указано в Bluetooth SIG. Важно отметить, что GATT инициируется только после того, как Advertising процесс, регулируемый GAP, завершён.

Две основные концепции, которые образуют GATT

- Сервисы (service)

- Характеристики (characteristic)

Сервисы

Сервисы можно представить просто как шкаф, в котором может быть много ящиков, которые в свою очередь называются характеристиками. Сервис может иметь много характеристик. Каждый сервис уникален сам по себе с универсально уникальным идентификатором (UUID), который может быть размером 16 бит для официальных адаптированных сервисов или 128 бит для пользовательских сервисов.

Характеристики

Характеристики являются наиболее фундаментальным понятием в рамках транзакции GATT. Характеристики содержат одну точку данных и схожи с сервисами, каждая характеристика имеет уникальный идентификатор или UUID, который отличается от другой характеристики.

Вот спецификации SIG для характеристик и сервисов для устройств BLE. Любое устройство BLE, которое официально приняло UUID от SIG, должно использовать идентификатор, указанный ими в своих приложениях.

Например, официальный UUID мощности передачи (TX power) в соответствии с мандатом SIG равен 0x1804.

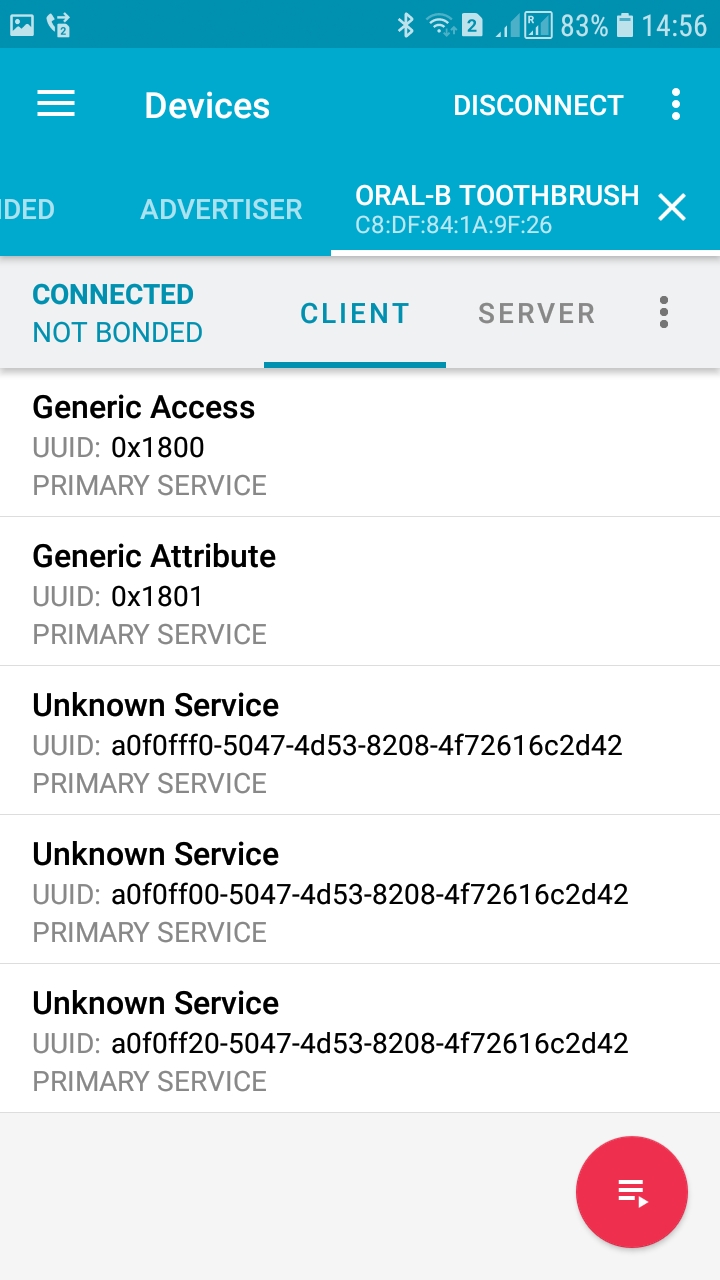

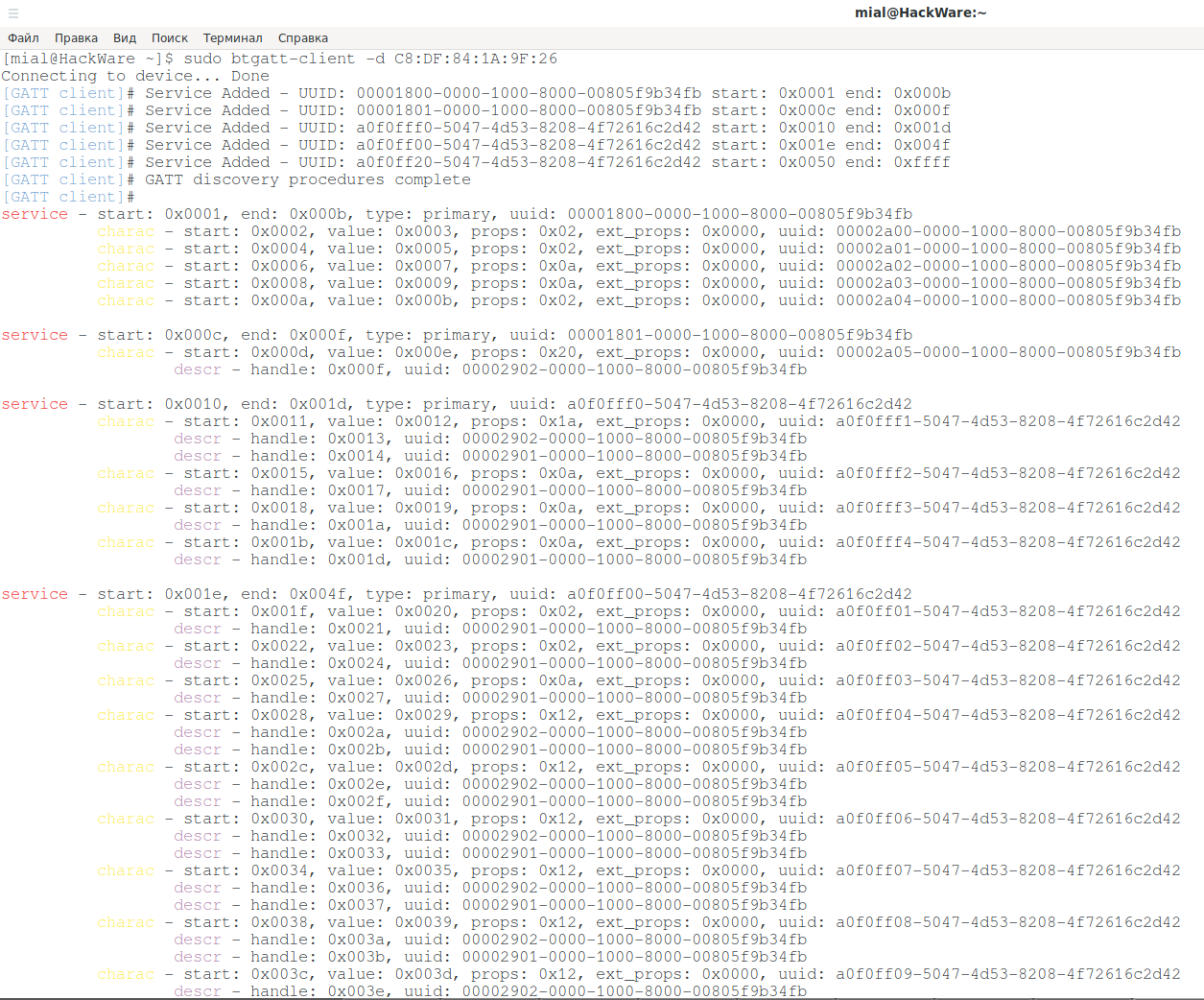

Чтобы было наглядно, посмотрите на этот пример сервисов и характеристик конкретного устройства:

В нём «Generic Access (1800)» — это 16-битный сервис. Внутри этого сервиса, следующие 16-битные характеристики:

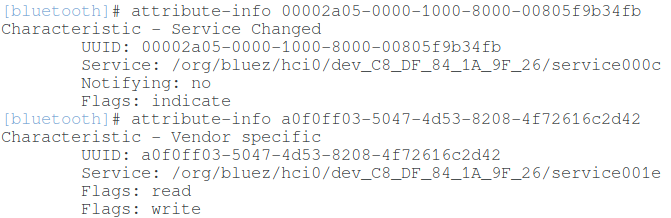

Ещё один 16-битный сервис это «Generic Attribute (1801)», он содержит только одну 16-битную характеристику: Service Changed (2a05).

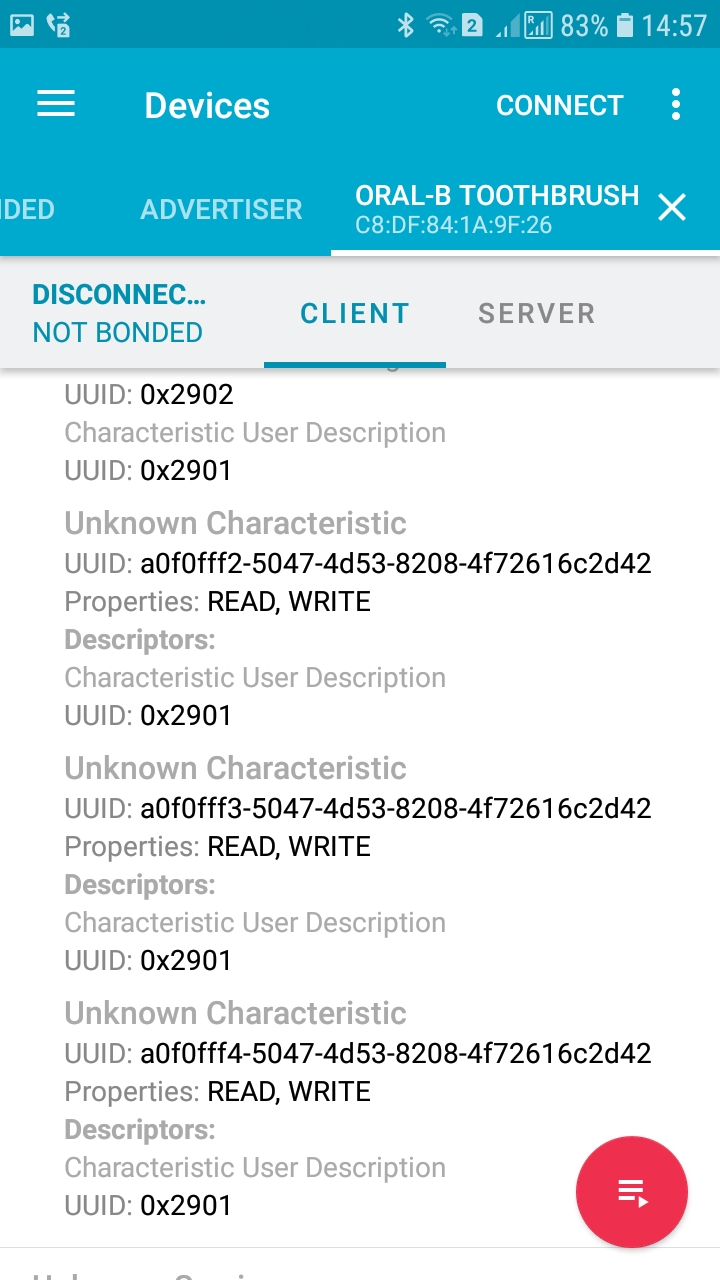

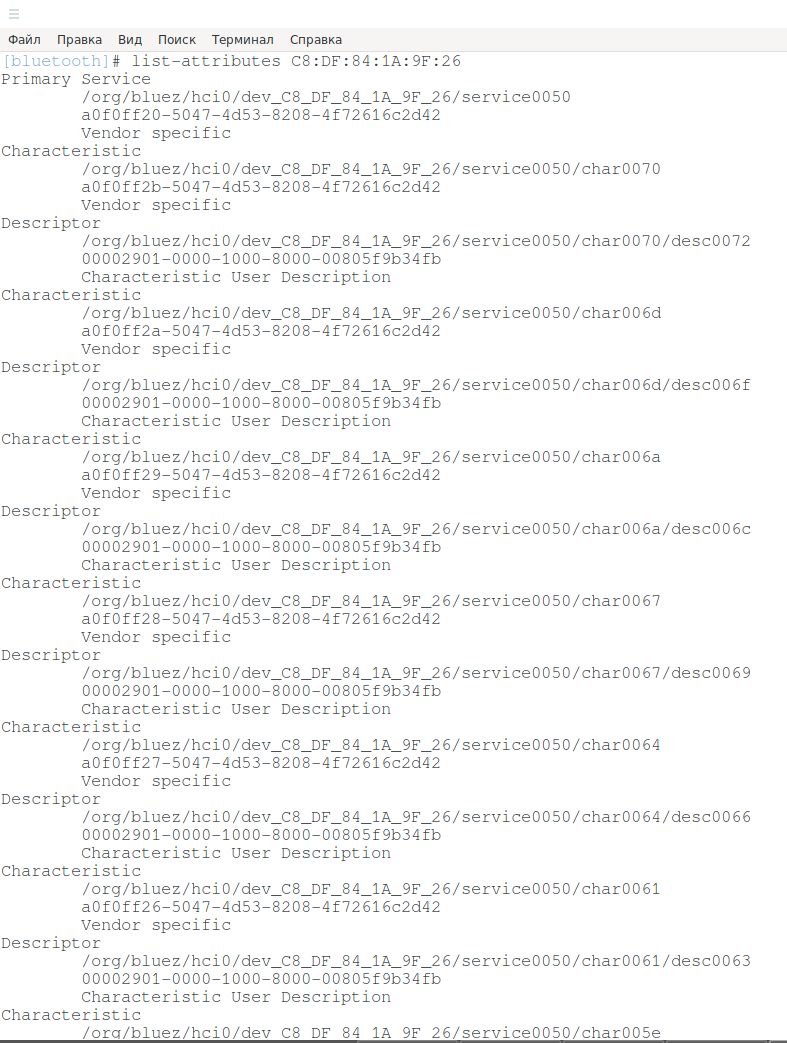

Далее идут три 128-битные сервиса, первый из них «a0f0fff050474d5382084f72616c2d42», содержит четыре 128-битных характеристики:

Имеется проблема в идентификации сервисов и характеристик. Для 16-битных сервисов и характеристик всё просто, ссылки на их значения даны выше. Что касается 128-битных сервисов и характеристик, то они у каждого производителя могут быть свои. То есть нужно приложит некоторые усилия, чтобы, к примеру, сопоставить что-то вроде d0611e78-bbb4-4591-a5f8-487910ae4366 с чем-то вроде Apple Continuity Service. Для сопоставления можно использовать как минимум два подхода:

- анализ приложения для управления устройством (многие устройства имеют программы под Android)

- фаззинг — ввод различных данных и наблюдение за устройством, что в нём поменялось

Как взломать Bluetooth Low Energy

Суть процесса взлома Bluetooth Low Energy можно описать следующими стадиями:

- Обнаружение устройства

- Считывание его сервисов и характеристик

- Обнаружение среди характеристик те, которые можно перезаписать

- Определение, за что отвечают характеристики

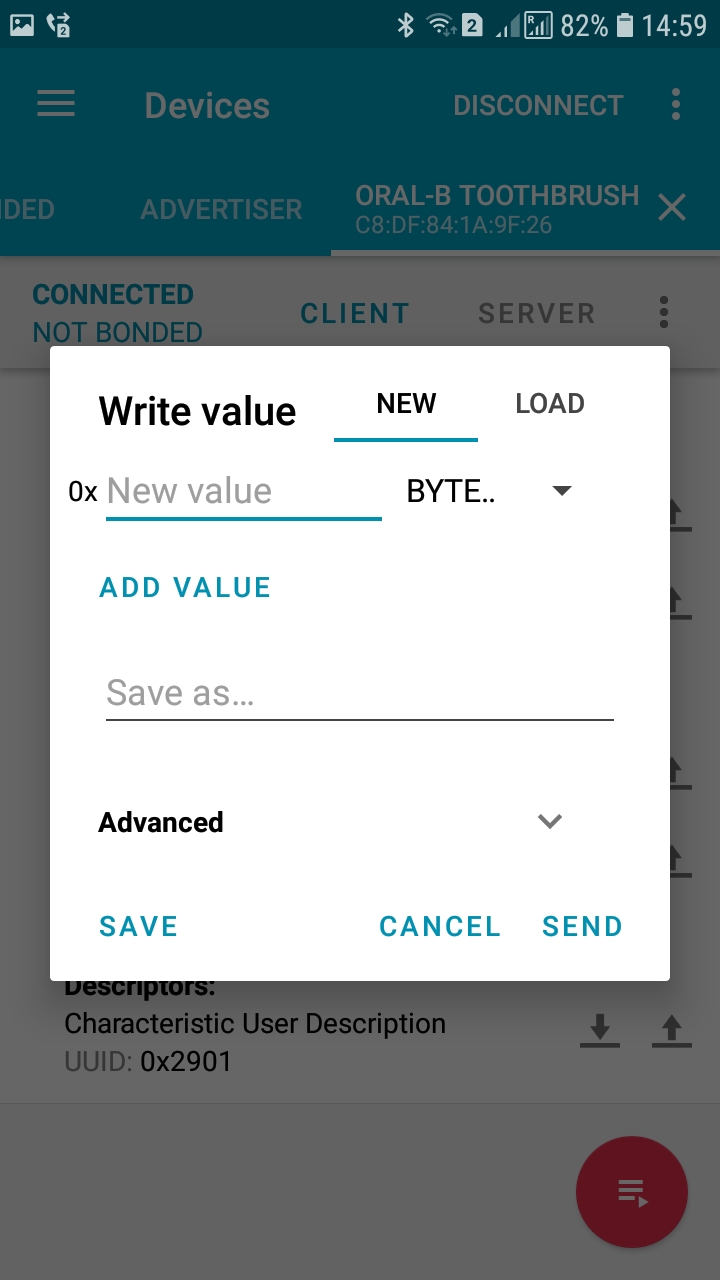

- Изменить значения характеристик

Четвёртый этап является творческим и самым сложным. Иногда роль характеристик можно найти в документации разработчиков для данного устройства. Иногда приходится перебирать значения и смотреть, что поменялось в устройстве. Самый сложный вариант — это обратная инженерия перехваченного Bluetooth трафика или приложения для управление устройством.

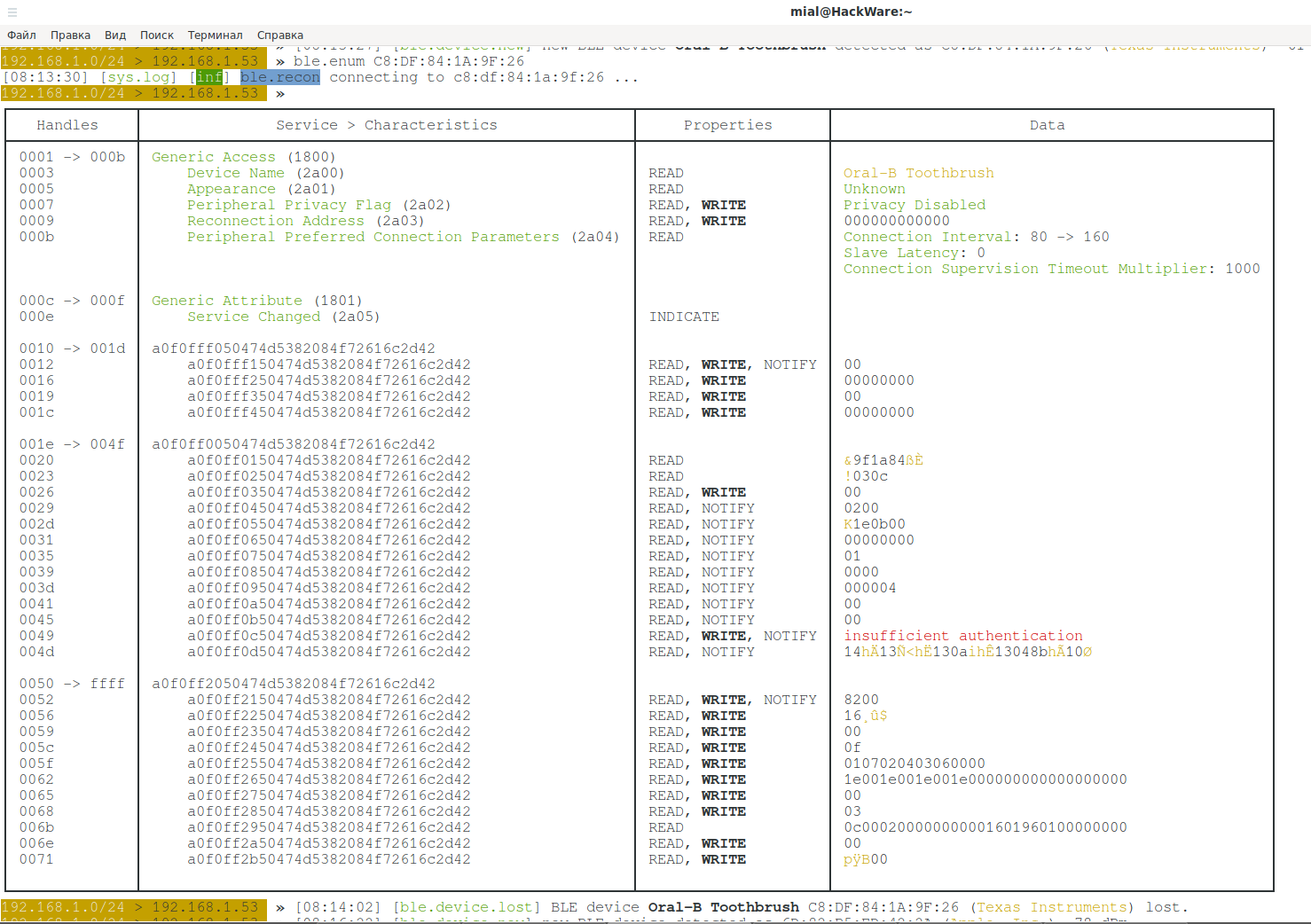

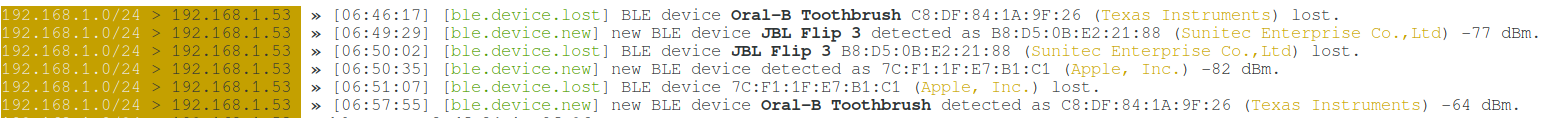

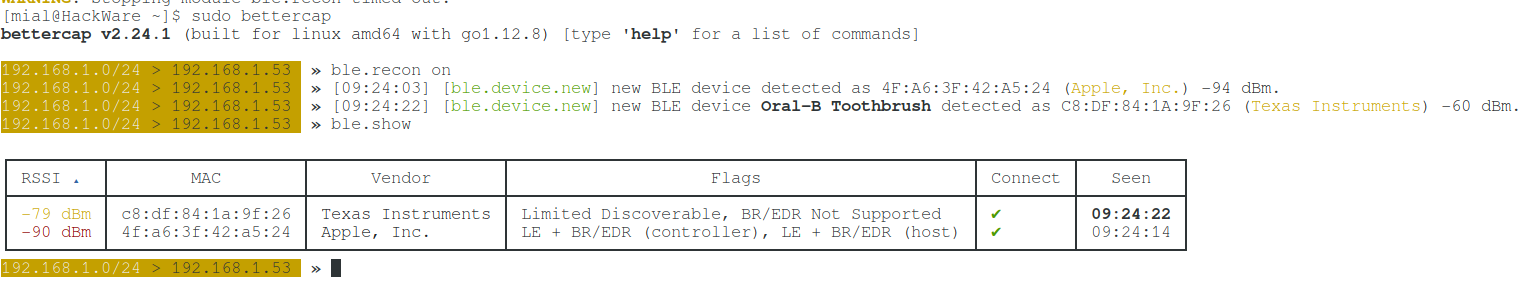

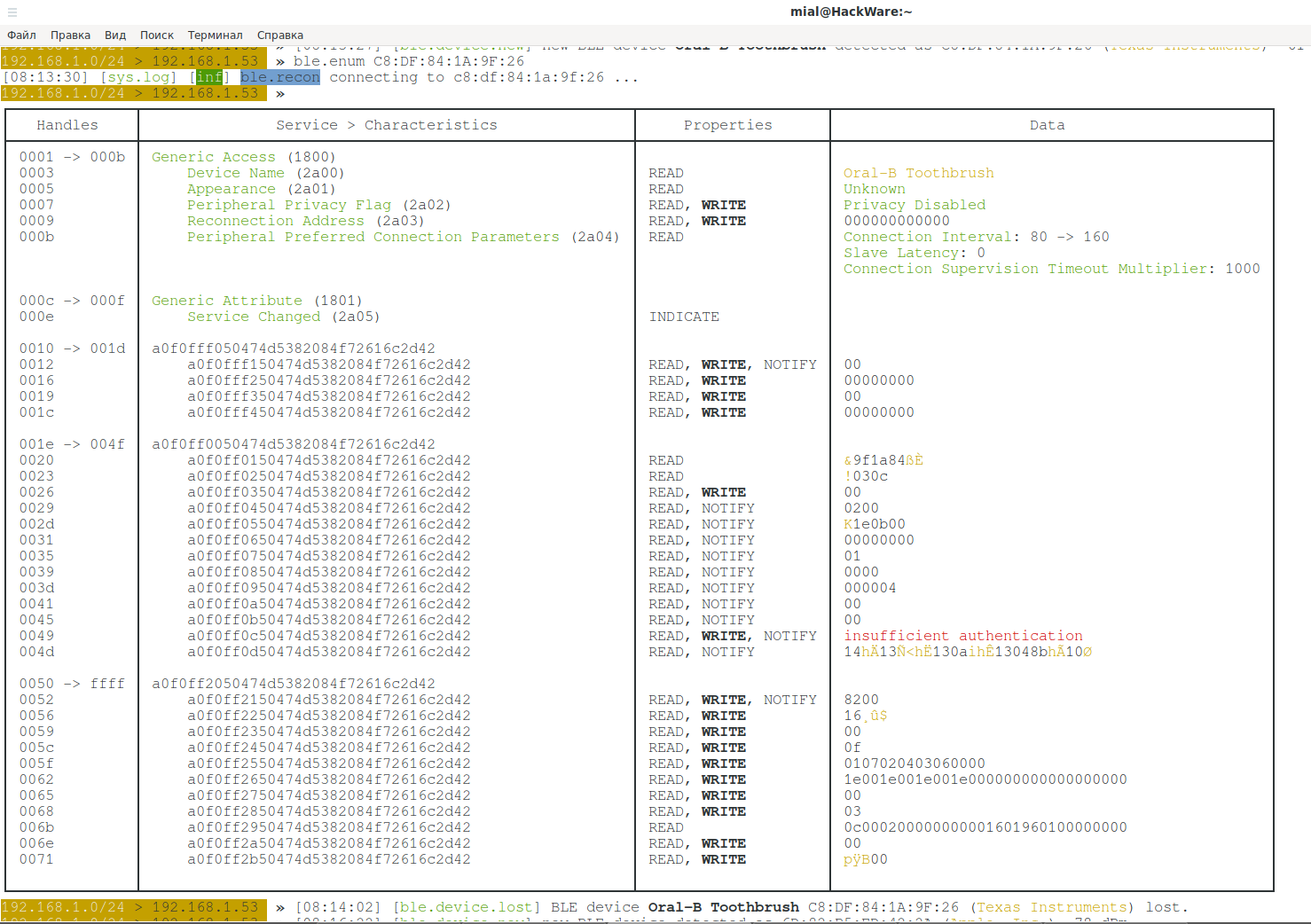

Я покажу пример изменения BLE параметров на устройстве с помощью bettercap.

Вводим команду для включения модуля по обнаружению BLE устройств:

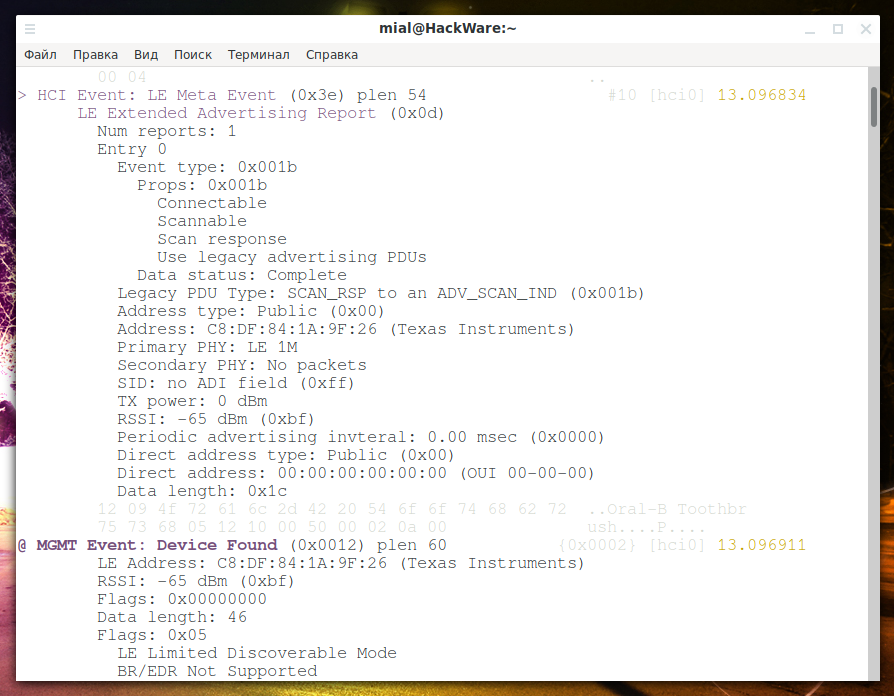

При обнаружении новых устройств и при потере видимости устройств будут выводиться примерно следующие сообщения:

Чтобы вывести устройства, которые в данный момент в пределах досягаемости, выполните команду:

Для показа характеристик конкретного устройства, запустите команду следующего вида, где вместо MAC укажите MAC-адрес устройства:

К примеру, меня интересует устройство C8:DF:84:1A:9F:26:

В столбце Properties вы увидите свойства данной характеристики, они могут быть:

- READ (чтение)

- WRITE (запись) — то есть возможно изменение данной характеристики

- NOTIFY (уведомление)

- INDICATE (индикатор)

В колонке Data присутствует текущее значение характеристики, либо дополнительная информация, например:

Для записи данных HEX_DATA в BLE устройство с указанным MAC адресом, в характеристику с идентификатором UUID:

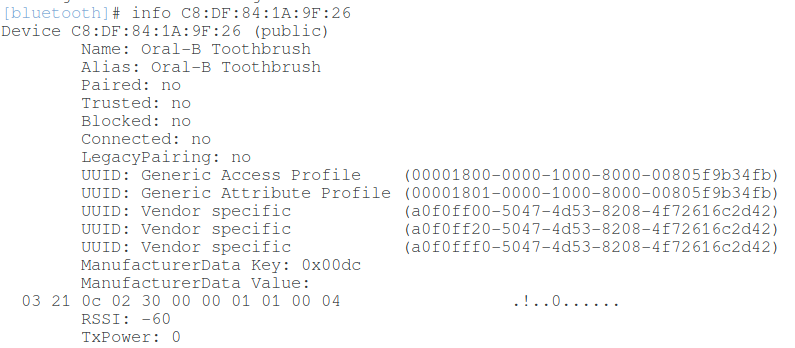

Чтобы знать, что именно записывать, нужно понимать, за что отвечают характеристики. Вот пример значений для моего устройства — это электрическая зубная щётка Oral-B Genius 9000 (кстати, рекомендую). Значение характеристик я нашёл в Интернете.

Исследование и взлом Bluetooth Low Energy (BLE) с телефона

Поскольку на всех современных телефонах имеется Bluetooth, то вы можете использовать приложения для работы с Bluetooth Low Energy (BLE) окружающих устройств на телефоне.

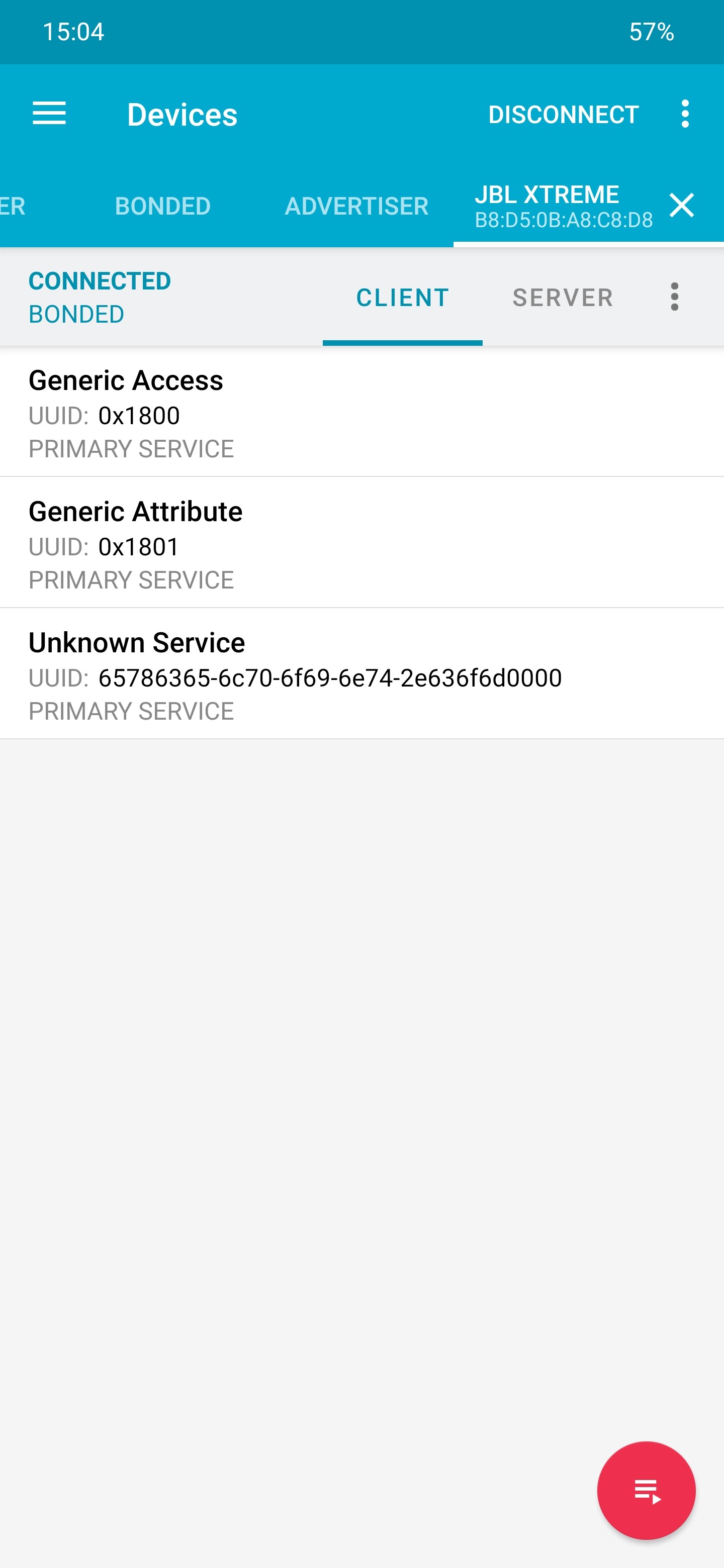

Пример такого приложения — nRF Connect — бесплатная программа программа для Android, которая умеет сканировать для поиска BLE устройств, подключаться к ним и менять значение характеристик. Программа поддерживает макросы и другие продвинутые функции.

Просмотр сервисов устройства:

Просмотр свойств характеристик:

Редактирование значений характеристик:

Работа с Bluetooth Low Energy (BLE) в Linux

Конечно, в Linux можно работать с устройствами, поддерживающими BLE, напрямую, без таких программ как Bettercap.

К сожалению, этот аспект довольно запутанный. В Debian и производных программы для работы с Bluetooth Low Energy собраны в пакете bluez. В Arch Linux и производных, пакет bluez также имеется, но утилиты, которые нас интересуют, помещены в пакет bluez-utils. Но не это самая большая проблема.

После очередного обновления утилит bluez, авторы вдруг признали многие важные программы «устаревшими», а именно устаревшими объявлены:

- gatttool

- hciattach

- hciconfig

- hcidump

- hcitool

- rfcomm

- ciptool

- sdptool

Поразительно, но для них не было представлено полноценных замен. Путаницу добавляет отсутствие нормальной документации и даже справки по программам.

Была составлена такая таблица замены:

| Устаревший инструмент | Самая подходящая замена |

|---|---|

| gatttool | btgatt-client, D-Bus Gatt API |

| hciattach | btattach |

| hciconfig | btmgmt (и bluetoothctl?) |

| hcidump | btmon (и btsnoop) |

| hcitool | отсутствует, доступно в D-Bus Device API |

| rfcomm | отсутствует, реализовано в D-Bus Profile1 API? |

| ciptool | |

| sdptool | отсутствует, кажется, что функциональность разбросана по разным объектам D-Bus: Profile, Advertising, и массивы UUIDs в device и adapter. |

Слова «отсутствует» не вселяют уверенности. По этой причине для Debian и производных этот пакет компилируется с ключом —enable-deprecated, а на Arch Linux в дополнении к пакету bluez-utils, доступному в стандартных репозиториях, в AUR имеется пакет bluez-utils-compat, в котором тоже включены устаревшие инструменты.

В относительно свежих инструкциях, для взаимодействия с Bluetooth Low Energy используются утилиты:

- hcitool

- gatttool

Поскольку они устарели и однажды всё-таки будут удалены окончательно, рассмотрим несколько простых вариантов использования их замен для поиска BLE устройств и получения с них данных.

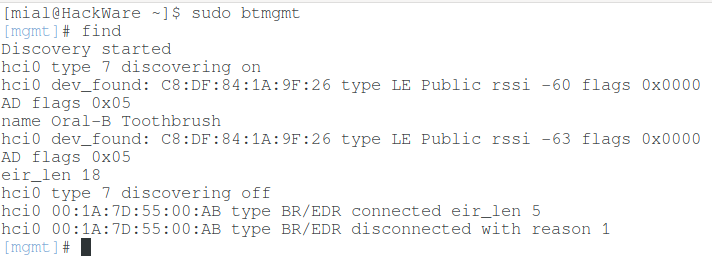

Если запустить программу btmgmt:

И в ней выполнить команду:

То она выведет список обнаруженных устройств:

Будут выведены как BLE, так и обычные Bluetooth устройства.

Также умеет искать BLE устройства, если ввести:

С помощью команды connect можно подключиться к устройству, для этого нужно указать его MAC-адрес:

Информация по устройству:

Если перейти в меню GATT:

То можно получить список характеристик:

А также перезаписать характеристики устройства.

Для получения информации по отдельным характеристикам:

Ещё одна программа, которая выведет сразу все характеристики устройства — btgatt-client. Например, выполним подключение и посмотрим характеристики устройства с MAC C8:DF:84:1A:9F:26:

В дополнении к рассмотренным программам, в отдельной консоли можно запустить Bluetooth monitor:

Как и полагается программе-монитору, она будет выводить множество информации о происходящем с Bluetooth и об обнаруженных устройствах.

Заключение

Системные утилиты Linux для работы с Bluetooth заслуживают более внимательного изучения — с их помощью можно узнать более подробную информацию о своей системе и сделать тонкую настройку Bluetooth адаптера.

Также с помощью них можно реализовать сканеры BLE и Bluetooth устройств и/или написать или приспособить фаззеры для исследования назначения характеристик BLE устройств. Поэтому вполне возможно, что в одной из следующих статей будут более подробно рассмотрены программы для работы с BLE.

Источник