С появлением мобильных телефонов шпионить за людьми стало проще, чем когда-либо. Как защитить себя от утечки данных третьим лицам с вашего смартфона — в 20 советах от РБК Трендов

Кажется, что компании сейчас могут с помощью имеющихся на мобильном устройстве микрофона, фронтальной и обычной камеры прослушать и просмотреть все, что мы говорим или делаем. Например, многие, наверно, не раз замечали рекламу продуктов в социальных сетях, о которых они недавно упоминали рядом со своим устройством.

Кроме того, в наших смартфонах содержится огромное количество конфиденциальных данных, включая личные сообщения, фотографии и банковскую информацию.

Небрежным отношением к вопросу их сохранности могут воспользоваться киберпреступники, сталкеры и ревнивые супруги: с помощью специальных программ можно прослушивать телефонные звонки, получать текстовые сообщения (даже если они были удалены), устанавливать программное обеспечение и получать пароли, а также определять точное местоположение по GPS. Некоторые из так называемых «шпионских ПО» можно установить удаленно, не мешая работе телефона, т.е. вы этого можете даже не заметить.

Что такое фишинг

Как обезопасить смартфон от прослушки

Однако способы защитить свою личную информацию есть. Вот несколько основных приемов.

1. «Би-би-си» не так давно исследовала вероятность появления рекламы в ответ на голосовые подсказки (когда вы говорите что-то рядом с телефоном) и обнаружила, что это вполне возможно. Если приложение запрашивало разрешение на запись звука, а пользователь не заметил упоминание об этом (обычно мелким шрифтом) и не запретил это делать, он добровольно разрешил использовать звук со своего смартфона. Внимательно проверяйте разрешения для каждого нового приложения, отключите доступ к микрофону, а также возможность передавать информацию во внешние сервисы.

2. Устанавливайте приложения только из проверенных источников, не давайте права доступа просто так, если они не нужны для нормального функционирования софта.

Фото: Ravi Sharma / Unsplash

3. Используйте альтернативные инструменты связи. Во многих случаях сервисы для онлайн-общения, такие как Telegram, могут быть безопаснее, чем обычный телефонный звонок.

4. Выключайте телефон, когда не пользуетесь им. Это нарушит непрерывный доступ к вашим текстовым сообщениям и телефонным разговорам. Некоторые программы-шпионы не позволяют выключить мобильный телефон, и это тоже хороший способ определить, прослушивается ли он.

5. Отключите функцию Bluetooth, когда она не используется. Подключайтесь по Bluetooth только к устройствам тех людей, которых вы знаете.

6. Выключите GPS, когда не используете его.

7. Остановите фоновую работу приложений и все автоматические обновления.

8. Скачайте одно из приложений для защиты от шпионского ПО (например, McAfee Mobile Security, Spyware Detector, Mobile Security and Anti Spy, Lookout и другие).

9. Не оставляйте свой телефон без присмотра и не открывайте подозрительные ссылки в любых сообщениях.

10. Понаблюдайте, насколько быстро разряжается ваш телефон: быстрая разрядка может говорить о прослушке (но не всегда: иногда проблема все-таки в «уставшем» аккумуляторе телефона).

Фото: Steve Johnson / Unsplash

11. Понаблюдайте, не слишком ли нагревается ваш телефон: иногда это происходит из-за его удаленного использования (но причины могут быть и более прозаичными. Например, нагрев при телефонном разговоре — вполне обычное явление: в этот момент устройство находится в процессе активного обмена данных).

12. Попробуйте прислушаться к возможным фоновым шумам во время разговора. Если вы слышите что-то странное, например эхо, щелчки и т.д., возможно, ваш телефон прослушивается

13. Запросите детализацию счета. Если обнаружится, что отправляются сообщения / совершаются телефонные звонки, о которых вы ничего не знаете, свяжитесь с оператором сотовой связи.

14. Иногда помогает сброс телефона до заводских настроек по умолчанию.

15. Самый радикальный шаг — смена стандарта связи с GSM на CDMA или смартфона на простой телефон. Можно вынимать SIM-карту из телефона, когда особенно нужно сохранить конфиденциальность.

16, Для избежания перехвата сообщений можно скачать приложения для шифровки, например, Oversec.

17. В некоторых мессенджерах также можно создавать «секретные чаты», доступные по паролю или удаляющие сообщения по заранее заданному таймеру.

18. Используйте VPN и прокси для работы в интернете.

Фото: Markus Spiske / Unsplash

19. Можно скачать приложение, раздающее фейковый GPS, например, Fake GPS Location (важно: на iPhone официально установить таковое, скорее всего, не получится из-за закрытости системы).

20. Найдите технически подкованного юриста и обратитесь к сотовому оператору, если подозреваете, что вас подслушивают.

Впрочем, иногда устанавливать что-то инородное на телефон, чтобы выяснить информацию о нас, и не надо: большая часть данных уже есть в открытом доступе. Мы добровольно (и иногда — не до конца осознанно) делимся в социальных сетях большим количеством личных сведений о себе, и это внушает не меньше опасений.

Читайте также: Как защититься от кибермошенников — шесть основных схем обмана

Как защитить телефон от прослушки

Сегодня весь мир становится цифровым, поэтому очень легко можно оказаться на виду у мошенников и, нельзя исключать того, что Ваш мобильный телефон может прослушиваться.

Подобным вниманием может удостоиться не каждый из нас. Обычно, мошенников привлекаю люди, которые занимаются бизнесом или политикой. Обнаружить прослушку на сотовом или мобильном телефоне можно только при помощи специальной аппаратуры.

Содержание

- Кем осуществляется прослушка смартфона

- Какие данные можно получить при помощи прослушки?

- Признаки прослушки телефона

- Как злоумышленник может установить прослушку

- Способы защитить свой телефон от прослушки и слежки

Кем осуществляется прослушка смартфона

Установить прослушку на мобильный можно при помощи программного обеспечения. Для этого нужно просто скачать и установить программный продукт. Конечно, сделать это легко при отсутствии хозяина смартфона. Далее начинается сама прослушка. Пользоваться ей можно через свой мобильный телефон или через удаленный сервис, установив на нем личный кабинет.

Вообще, существует два способа прослушки – активный и пассивный. Пассивный вариант прослушки предусматривает покупку очень дорогого оборудования. Сейчас такой комплекс стоит от нескольких сот тысяч рублей. Радиус действия такого устройства около пятисот метров.

Активный способ, на первый взгляд, намного проще и подразумевает наличие сотового и компьютера. Такой комплекс становится посредником между абонентом и базовой станцией. Он, так сказать вытесняет сигнал базовой станции и перемещает его на себя. Для работы с ним требуется специально обученный персонал.

Какие данные можно получить при помощи прослушки?

Установка прослушки на телефон может служить не только для перехвата информации. В некоторых случаях, даже может спасти жизнь.

Многие программы для прослушки умеют не только подслушивать разговоры, но и выполнять более широкие действия по отношению к владельцу телефона. К примеру, они могут распознавать местонахождение отслеживаемого, тут же скопировать смс-сообщение, отосланное им и, зафиксировать звонок.

Какие данные можно получить при помощи прослушки

Какая информация нужна мошенникам:

- узнать местонахождение владельца и его маршрут;

- содержание всех телефонных разговоров, как онлайн, так и в записи.

- телефонная книга и контакты всех, с кем разговаривает хозяин смартфона;

- какие программы или файлы были скачаны;

- на какие странички в интернете заходил пользователь;

- странички в социальных сетях. Вся информация, размещенная на них.

Конечно же, многое зависит от установленной программы. В основном, платные программы имеют широкий спектр возможностей.

Признаки прослушки телефона

Обнаружить прослушку на своем телефоне (особенно на смартфоне), достаточно сложно. Тем более, прослушиваться мобильное устройство может даже, будучи выключенным. Но, существует несколько признаков, по которым можно выявить наличие прослушивания.

- Неизвестные помехи. Смартфон начинает фонить, без видимых на то причин. Во время разговора, слышны посторонние голоса, телефон потрескивает.

- Очень быстро разряжается батарея, особенно, если в течение дня Вы мало пользуетесь своим гаджетом.

- Если выключенный телефон, остается долгое время теплым.

- Снижается привычная скорость интернета.

- Идет фоновый звук, если поднести мобильник к включенным колонкам.

Это не стопроцентные признаки. Однако, заметив их, можно немножко забеспокоиться.

Как злоумышленник может установить прослушку?

Чаще всего, прослушивающие программы к нам попадают, когда мы пользуемся интернетом. Прослушка может попасть на Ваш мобильник с вирусным ПО. Сама вирусная программа может попасть на телефон по- разному.

- Если устанавливаете какую-то программу, с ней может подтянуться и прослушивающая программа.

- Когда пользователь входит в интернет и в онлайн-сервисах вводит коды.

- Много вирусных программ «проскакивают» через блютуз. Чаще это разнообразные обучающие и развлекательные сервисы.

- Вирусная прослушивающая программа может попасть на Ваш смартфон через сим -карту, которая была заражена раньше.

- При подключении к компьютеру, вирусная программа может попасть на телефон, практически незаметно. Особенно это опасно, когда пользуетесь не проверенными компьютерами.

- Также прослушивающая программа может попасть на телефон через, различного рода, сообщения. Пройдя по ссылке, такая программа становится активной.

Здесь были рассмотрены варианты попадания прослушивающей программы на телефон, случайным образом. Но, бывает так, что злоумышленники вставляют в телефон специальный чип. Он не только будет прослушивать устройство, но и следить за перемещением прослушиваемого. Но, такой метод быстро выдается. Ведь, владелец может сам раскрыть телефон и обнаружить прослушку.

Способы защитить свой телефон от прослушки и слежки.

Самый верный способ защитить свой телефон от прослушивания – это совсем, им не пользоваться. Но, в современном мире, это не возможно. Но, кое-что можно предпринять.

Если следовать нижеприведенным советам, то можно избежать попыток Вас прослушать или установить на Ваш смартфон посторонние программы.

Способы защитить свой телефон от прослушки и слежки

- Никогда нельзя оставлять свой сотовый без вашего контроля, особенно в окружении таких людей, которые могут установить прослушивающую программу.

- Купить отдельную модель, который не поддерживает установку программ.

- Ни в коем случае нельзя вставлять в свой смартфон неизвестную карту-памяти.

- Нельзя подключать свой телефон к неизвестному компьютеру без предварительной проверки.

- Если вы периодически пользуетесь блютузом, необходимо установить на него буквенно-цифровой пароль.

- При получении на свой смартфон неизвестных странных сообщений, открывать их не следует. Это может быть вирусная программа, которая станет активной после открытия такого письма.

Защититься все же от вирусных программ можно. Достаточно, просто, придерживаться наших рекомендаций и прислушиваться к своему гаджету.

Заключение

Существуют защищенные средства голосовой связи, например приложение, которое поддерживает шифровку — Signal. Также менее прослушиваются Скайп, Вайбер, ВацАп или звонки через Фейсбук. Такие звонки будут более защищенными и анонимными.

Но, и злоумышленники не стоят на месте. Каждый день появляются все новые методы установления прослушек.

Читайте также

Рейтинг: 5 из 5 (Оценок: 16)

Ваша оценка учтена

Безопасные телефоны, градация прослушек, и методы защиты

Проблема «Брони и снаряда» не является исключительной прерогативой одних только военных, во многих сферах идет подобная борьба. Водители борются с ПДД, мозг развивает баннерную слепоту, бюрократы борются со статистикой заболевания коронавирусом.

Информационная безопасность не является исключением, на этом поле боя идет многовековая битва, пусть и не такая шумная, как военные действия, но не менее ожесточенная. Расхожая байка о том, как Натан Ротшильд сделал состояние на основе исключительного доступа к информации, породила крылатую фразу: «Кто владеет информацией — тот владеет миром»..

Значимость информации может быть разной, подавляющее большинство не представляет никакого интереса для окружающих, они не могут извлечь из нее корысть или прибыль, но иногда хочется некоторой конфиденциальности. Не обязательно для того, чтобы скрыть противоправные действия или что-то неприличное: “У меня от государства секретов нет” — любимая фраза для троллинга на тему приватности, а просто потому, что существует частная жизнь и ее очевидное правило: “Это не ваше дело”. А, поскольку смартфон уже давно является неотъемлемой частью человеческой личности («В нем вся моя жизнь!!!11расрас» ), то защита его от посягательств — давно является одной из самых актуальных личных проблем. Это касается как доступа к информации на нем, так и телефонных разговоров. О современных способах защитить свою приватность и будет сегодняшняя статья.

Несколько исторических примеров

Детская игрушка восьмидесятых

Наверное самым известным и простейшим крипто-девайсом — является старый, добрый «исказитель голоса» Традиционный аксессуар шпионских фильмов середины прошлого века, который прикладывался к трубке и превращал человеческий голос в характерное скрежетание, навевающее ужас на зрителей.

Позднее, как и множество других «Гаджетов Джеймса Бонда», схемотехника позволила выпустить устройство в карманном формате, а теперь любой может скачать такое приложение на свой смартфон. Способ скорее шуточный и больше годится для розыгрышей, чем для реального сокрытия информации, но, как минимум, затруднит идентификацию звонящего по голосу. Впрочем, до них уже «добрались», в одном шпионском телесериале был эпизод, где компьютер вычислил алгоритм работы «исказителя» и восстановил исходный голос. Есть ли такие программы на самом деле я не знаю, но звучит вполне правдоподобно.

Довольно долго телефонная связь была исключительно проводной. История помнит множество фактов, когда шпионское оборудование подключалось в разрыв сети и позволяло подслушивать и записывать секретные переговоры. Один из самых знаменитых проектов такого рода — Операция «Золото», был комически безуспешен, по причине того, что советская контрразведка вовремя узнала о готовящемся подкопе под Берлинскую стену, для подключения к телефонным коммуникациям Советской армии и было принято решение использовать этот канал для слива дезинформации.

Представители прессы осматривают обнаруженное место прослушки

Наверняка многие помнят характерные сцены в фильмах, когда злобный шпион прикладывает к особо секретному кабелю загадочную коробочку, которая моментально «примагничивается» к нему или к бетону по которому проложен провод. Коробочка обязательно снабжается коротким цилиндром изображающим антенну и специальным демаскирующим светодиодом, чтобы доброму шпиону было легче ее найти.

Ван Эйк демонстрирует перехват изображения с монитора в соседней комнате

Как это часто бывает — кинематограф далек от реальности, но подобный перехват все же возможен, речь идет о методе Вима ван Эйка. любой электронный компонент излучает в эфир помехи которые модулируются данными: передаваемыми, принимаемыми или обрабатываемыми внутри устройства или по линиям связи. Именно этот способ описан в замечательной книге Нила Сивенсона — «Криптономикон»:

— Давайте прямо сейчас обменяемся ключами, чтобы писать друг другу по электронной почте, — говорит Ли и делает знак помощнику. Тот подбегает к столу и открывает ноутбук. «Что-то что-то Ордо», — говорит Ли на кантонском. Помощник крутит трекбол и щелкает.

Кантрелл бесстрастно смотрит на стол. Садится на корточки, заглядывает под столешницу. Ощупывает край руками.Рэнди нагибается и тоже заглядывает вниз. Конференц-стол — высокотехнологичный, пронизанный проводами, чтобы гости могли подключать ноутбуки прямо к нему, а не тянуть кабели через всю комнату и не драться из-за розеток. Значит, вся столешница нашпигована проводкой. Кабелей, соединяющих ее с внешним миром, не видно — наверное, они уходят через полые ножки в пустотелый пол. Джон ухмыляется, поворачивается к Ли, качает головой.

— В иных обстоятельствах я бы сказал «да», — отвечает он. — Однако при вашем уровне потребности в безопасности это неподходящее место для обмена ключами.

— Я не собирался пользоваться телефоном, — говорит Ли. — Можно обменяться ключами на дискетах.

Джон стучит по дереву.

— Не важно. Попросите кого-нибудь из ваших сотрудников прочесть про ван-эйковский перехват. Ван Эйк, Вим ван Эйк, человек, который первый это продемонстрировал, — повторяет он программеру, который записывает. Потом, чувствуя, что Ли нужно краткое резюме, добавляет: — Есть способ прочесть внутреннее состояние компьютера, ловя побочное электромагнитное излучение модулей.

Далее по сюжету, описывается процесс расшифровки информации, который осложнен тем, что данные с экрана ноутбука могут перехватывать методом ван Эйка и герой пишет программу зашумляющую экран цифровым мусором имитирующим процесс расшифровки, но настоящую информацию на экран принципиально не выводит. Эксперимент ван Эйка был проделан с обычным ЭЛТ-монитором, а в Криптопномиконе использовался ноутбук, но через несколько лет после выхода книги — подобный перехват тоже был осуществлен в реальности.

Хотя считается, что осуществление перехвата было сделано уже после того, как его сформулировал ван Эйк, о подобной уязвимости телетайпов сообщала Bell Telephone Laboratories еще во времена второй мировой.

Оптические линии тоже не защищены от прослушивания. Наиболее уязвимы разъемы, если они недостаточно светоизолированы то можно считать вспышки сигналов пробивающиеся через соединения. Физический доступ к самой оптоволоконной линии связи тоже дает возможность получить данные не разрушая стекловолокно и не встраиваясь в линию. Теоретически, если извлечь волокно из кабеля и согнуть его до определенного предела, то будет превышена кривизна обеспечивающая угол максимального переотражения сигнала от стенок волокна и часть излучения будет пробиваться за пределы волокна и сигнал можно перехватить.

«Железные» атаки на сотовые телефоны

Теперь давайте вернемся в нашу с вами реальность и посмотрим, какие какие методы прослушки подстерегают обычного пользователя современных смартфонов и как можно от них защититься. Условно их можно разделить на несколько групп: перехват сигнала между телефоном и базовой станцией; внедрение аппаратного или программного «жучка» для получения данных прямо с аппарата; удаленный взлом аппарата для получения контроля над ним.

Технически, телефонный аппарат — это обычный приемник и передатчик, совершенно ничего не мешает принимать сигналы, которыми он обменивается с вышкой и записывать их. Очевидно, что в этом мало практического смысла, потому что данные зашифрованы современными криптостойкими протоколами. Теоретически, есть возможность совместить первый и второй способ атаки, чтобы получить ключи для расшифровки сигнала с мобильного телефона.

Карстен Нол

Немецкий эксперт по криптографии Карстен Нол методично, из года в год, занимается исследованием таких возможностей. Документально подтверждено, что ему несколько раз удавалось внедриться в обмен сотовыми данными и расшифровать телефонные переговоры. Первый раз он сделал это в 2009 году, с помощью атаки на алгоритм шифрования. С помощью волонтеров были рассчитаны Радужные таблицы для криптографического алгоритма A5/1, используемого тогда в сотовых сетях стандарта GSM. Результаты были представлены в докладе на Chaos Communication Congress в 2009 году.

Позднее, в 2010 году, на том же самом хакерском конгрессе, он продемонстрировал перехват, запись и воспроизведение телефонных переговоров с помощью сотовых аппаратов подключенных к компьютеру. Позднее, в 2011 году он показал, на примере переоборудованного телефонного аппарата, возможность подключения к переговорам в сетях стандарта GPRS у операторов, которые или не использовали шифрование совсем (бывало и такое), или использовали алгоритмы «не на полную мощность».

В 2013 году он смог продемонстрировать уязвимость телефонов, в которых использовались СИМ-карты устаревшего образца. На этих картах была цифровая подпись сгенерированная слабым алгоритмом и ее можно было взломать с помощью радужных таблиц. Имея цифровую подпись СИМ-карты можно было отправить на нее сервисное сообщение, которое заставило бы телефон загрузить и выполнить вредоносный код. Даже не смотря на то, что Java-приложения исполняются в «песочнице», они все равно, как минимум, могут посылать СМС сообщения на платные сервисы. Более того, у некоторых производителей карт — песочницы были недостаточно защищены и позволяли получить доступ ко всем функциям и информации на симке.

Сложно сказать, насколько защищены современные протоколы. В стандарте LTE были найдено несколько десятков уязвимостей разного рода. Но, по крайней мере, подобные атаки чрезвычайно сложны и доступны только узкому кругу специалистов высокого класса. Если бы прямой взлом телефонных переговоров был бы очень простым, то в Даркнете давно бы появились инструкции позволяющие любому «скрипт-кидди» подслушивать всех подряд.

В связи с тем, что LTE продвигается как «сотовый интернет для IOT-устройств», появился относительно новый тип угроз — оборудование оператора связи можно «заддосить» и получить над ним частичный контроль. Соответственно, есть угроза создания ботнетов на основе «интернет-утюгов» и погодных станций.

Кроме «хакерских атак» есть и совершенно легальные способы получения доступа к содержимому переговоров, только доступны они не всем — а правительственным организациям и спецслужбам. Речь идет как о всем известной системе СОРМ третьего поколения и «законе Яровой», так и прямом подключении к операторам сотовой связи, в реальном времени. Последний метод используется не часто, но случаи были. При теракте в Норд-Ост, у всех кто жил или работал в районе Дубровки, на экранах мобильников появился значок, сигнализирующий о том, что в сотовой сети полностью отключено шифрование переговоров и они идут практически «прямым текстом». Что интересно, современные операционные системы этой сигнализации не имеют и чтобы узнать о типе шифрования протокола — надо устанавливать специальные приложения.

Еще один сложный и дорогостоящий, но реально работающий способ получить полный доступ ко всем сотовым данным в радиусе работы одной соты — IMSI-ловушки. Это «ложные» базовые станции, которые встраиваются в трафик данных и становится точкой MITM между смартфоном и сотовой вышкой. Алгоритм выбора смартфоном базовой станции устроен таким образом, что он старается подключиться к самой мощной и ближайшей. Естественно, «ложная сота» настраивается так, чтобы ее мощность была выше, чем у настоящих станций. Ничего не подозревающие смартфоны коннектятся к шпионскому устройству и после хендшейка «злоумышленник в погонах» может в реальном времени смотреть и слушать все, что передается: СМС, голосовые разговоры и интернет-трафик, будто бы он является сотовым оператором.

Существование этих станций не тайна, но их использование засекречено и данные о работе с ними простым смертным недоступны. Если где-то проводится спецоперация, никто не станет рассказывать журналистам: «В этом районе действует станция перехвата данных сотовой связи. Спасибо за внимание».

Нельзя забывать и о китайском Золотом Щите. К сожалению, я забыл где читал историю, как русский турист попал в поле зрения китайских спецслужб и картинку уже не найду. Но туристу дали сфотографировать интерфейс Щита доступный полиции. Он похож на типичный сервис онлайн-музыки, только вместо треков там записи телефонных разговоров.

«Софтовые» атаки на сотовые телефоны

Кроме «железных» способов атаки, есть и «софтовые». Обычные (или не очень обычные) программы, устанавливаемые на смартфон и следящие за пользователем. Мир шпионских приложений настолько богат и разнообразен, что это тема для отдельного исследования, ограничимся перечислением основных типов.

Самые распространенные — это программы, которые маскируются под безобидные приложения, хрестоматийный «Фонарик», который просит доступ к звонкам, книге контактов, медиафайлам и интернету, выглядит предельно безобидно, но количество запрашиваемых разрешений — ужасает. Не мало случаев, когда такие программы воровали деньги не только со счетов на оплату связи, но и данные банковских приложений. Хотя, по большей части, они собирают статистику с персональными данными, которые потом продают рекламщикам.

Следующий вариант — шпионские программы которые устанавливаются в тайне от владельца телефона. Например, муж следит за женой или наоборот. Или не очень тайно — наблюдение родителей за своими детьми, ради их безопасности и своего спокойствия. Менее безобидный вариант — злоумышленник внедряет программный жучок на смартфон жертвы с самыми нехорошими намерениями. Один из самых известных примеров, взлом американскими спецслужбами смартфона Ангелы Меркель. Деталей слежки так и не раскрыли, не ясно даже какого типа была прослушка, через «железный» жучок, или программу и, скорее всего, прослушивали старый телефон канцлера: Nokia 6260. Правительство Германии заверило, что современный Blackberry Меркель прослушать нельзя, потому что в нем стоит специальный шифрующий чип. Впрочем, по словам анонимных источников из спецслужб, «чернику» тоже с легкостью можно взломать. Кому тут верить — непонятно.

Наконец последний вид шпионов — программы устанавливаемые производителями смартфонов. Все помнят с чего начался скандал с компанией Huawei? Американцы обвинили компанию в том, что она занимается шпионажем с помощью аппаратных закладок в ее оборудовании. И это не первый случай, когда в серверном оборудовании обнаруживают следящие гипервизоры, их находят уже довольно давно: Китайские закладки: непридуманная история о виртуализации, безопасности и шпионах. Так что, нет дыма без огня и американцы не зря взъелись на Huawei.

Со смартфонами все не настолько плохо, но в операционных системах порой встречаются непонятные программы, которые часто коннектятся к неопознанным китайским серверам и передают туда какие-то данные не связанные с обновлениями прошивок или других системных программ. Может это часть китайского «Старшего брата», которую забывают выпилить при экспорте смартфона или покупке «серого» товара, а может целенаправленная слежка — понять сложно. Но, по большей части, такие модули просто занимаются рекламой, выдавая всплывающие окна посреди экрана или подменяя часть контента в браузерах.

Типы современной защиты

А как же защититься от всех этих страхов и ужасов? Поговорим теперь о противостоянии угрозам нашей частной жизни. Сразу скажу, тут не будет картинок и описаний джеймсбондовских гаджетов, потому что в реальной жизни все гораздо прозаичнее.

Печальная правда в том, что силы очень не равны и возможностей в этой борьбе у простых людей намного меньше, чем у злоумышленников. Не в последнюю очередь потому, что среднестатистический пользователь не является хакером, его технических навыков недостаточно, чтобы самостоятельно противостоять шпионским атакам. Например, множество людей совершенно не задумываются, когда очередной условный «Фонарик» начинает просить слишком много разрешений для своей работы, они не глядя нажимают на подтверждение всех запрашиваемых полномочий. Или, попав на сомнительный сайт — послушно тыкают на все кнопки типа: «Обновить браузер». По большей части, они попадают на очередную платную подписку, но могут заполучить и настоящую шпионскую программу. Больше всего этому подвержены устройства на операционной системе Andriod, но и на смартфонах Apple находили программы, которые собирали слишком много данных о владельцев телефонов.

Способы защиты все те же, что уже не один десяток лет хорошо известны пользователям компьютеров — разнообразные антивирусные программы, внимательность при установке новых приложений и посещении подозрительных сайтов.

Сложнее всего противостоять атакам направленным на протокол сотовой связи. Пользователь практически беззащитен против злоумышленников, которые могут перехватить, записать и расшифровать трафик между телефоном и базовой станцией. Единственный способ — сделать такой перехват бесполезным, зашифровав передаваемые данные, это отлично помогает и от слежки спецслужб, которые могут напрямую подключиться к оборудованию сотовой связи или к записям, которые теперь обязаны вести операторы. Но это вынудит пользователя полностью отказаться от привычных способов связи, а программ, которые предоставляют такую возможность — раз, два и обчелся. По сути, меньше всего скомпрометировали себя: мессенджер Telegram и сервисы типа Zello, которые были явно заблокированы за отказ сотрудничать с правоохранительными органами. Остальные популярные мессенджеры были обделены вниманием русских властей (и не только русских), что вызывает серьезные подозрения в том, что они согласились с ними сотрудничать. Впрочем, само использование Телеги — уже может вызвать подозрения. Как ни печально это признавать, но есть достаточно примеров, когда сотрудники правоохранительных органов требовали показать содержимое смартфонов, на предмет наличия там Телеграма и подписки на интересующие их каналы. Законность таких требований обсуждать бесполезно, но порой задержанные были вынуждены сломать смартфон, чтобы не компрометировать себя. Интересный способ бороться с этим — #ДуровДобавьДвойноеДно, но пока он не получил должной поддержки и распространения. Следует заметить, что «интернет-радиостанции» не оставляют логов в телефоне и доставляют куда меньше проблем в подобных ситуациях.

Если же хочется скрыть свою переписку только от интернет-провайдера и сделать бесполезным логи записываемые благодаря «закону Яровой», достаточно воспользоваться VPN, своим собственным или множеством готовых. Хотя, по большей части, этот способ больше подходит для обхода блокировок. При доступе злоумышленника к смартфону — шифрованный туннель не скроет вашу переписку.

По сути своей, VPN и мессенджеры с оконечным шифрованием — есть пример типичного скремблера, аппаратуры, которая используется спецслужбами уже не один десяток лет, еще со времен распространения проводной телефонии и обычной радиосвязи. Разница в том, что это чисто софтовое решение, доступное любому пользователю современного смартфона.

Специалисты, озабоченные безопасностью переговоров, придумали остроумный способ противодействия одной из самых незаметных атак — поддельной сотовой станции. Есть несколько программ(например EAGLE Security), которые ведут подробный лог наименований всех сотовых вышек, записывая в базу данных их идентификаторы и координаты. Как только появляется новая базовая станция, не попадавшая ранее в этот реестр, и хуже того — перемещающаяся в пространстве, программа бьет тревогу, сигнализируя о том, что телефон подключился к оборудованию, которое может быть шпионским.

Немного проще противостоять угрозам, которые представляют собой софтовые шпионские модули, устанавливаемые в телефон самими пользователями по собственной беспечности или людьми, которые получили доступ к чужому смартфону. Подозрительная активность телефона, слишком быстро разряжающаяся батарея — могут быть косвенными признаками того, что на телефон установлена шпионская программа. Впрочем, это может быть следствием того, что человек сам наставил «жрущих» программ, совершенно не обязательно занимающихся слежкой.

Для предотвращения подобных угроз, может быть достаточно одного из множества антивирусов, названия которых всем хорошо знакомы по общению с самой распространенной операционной системе для компьютеров. Эти программы следят за устанавливаемыми приложениями, анализируют подозрительную активность и предупреждают о большинстве угроз, которым подвергают свой смартфон беспечные пользователи.

Хотя, не все «официальные» приложения, ведут себя хорошо и предсказуемо, из них есть неприятные исключения. Например — клиент Facebook. Эта программа регулярно занимает первые строчки среди неигровых приложений имеющих самый большой объем и высаживающих батарею со страшной скоростью. У меня самого был неприятный опыт общения с этим клиентом, когда сразу после его установки, телефон буквально раскалился и стал что-то куда-то передавать с максимальной возможной скоростью. Несмотря на то, что смарт был рутован и приложения были максимально ограничены в правах, программа явно что-то тянула из моего телефона. За что была безжалостно удалена и впоследствии постоянно выпилывалась из всех прошивок.

«Железная» защита смартфонов

Но далеко не все способны и согласны подвергать свой телефон взлому, которым является открытие загрузчика и установка root-пользователя. У кого-то не хватает технических знаний, кто-то все еще боится “потери гарантии”, кто-то не хочет отказываться от возможностей, которые могут быть утеряны при подобной операции.

Некоторые банковские клиенты отказывались работать на смартфоне, если обнаруживали root, а иногда это лишает возможности «платить телефоном» через NFC. Есть смартфоны, которые практически не подвержены такому взлому, включая всем известный iPhone, джейлбрейк которого становится все сложнее. Другая категория смартов, которые лучше не «хакать» — это аппараты имеющие защиту от злоумышленников, встраиваемую самим производителем. Например, Samsung известна своей системой Knox, которая представляет собой контейнер отделяющий важные данные от остальной системы, доступной для атак. И хотя Knox позиционируется как корпоративная защита для того, чтобы можно было пользоваться личным смартфоном для бизнеса, не заводя для этого отдельный «рабочий» аппарат, никто не мешает хранить в нем критичные для себя личные данные.

Филипп Циммерманн

К сожалению, крупные производители не очень балуют пользователей разнообразием защищенных смартфонов, а небольшие компании или не набирают достаточно денег для запуска компании с кикстартера, или совершают досадные ошибки. К примеру супер пупер защищенный BlackPhone, в создании которого принимал участие сам Циммерман, имел серьезную уязвимость, которая позволяла злоумышленника получить полный контроль над аппаратом, благодаря ошибке в одной из сторонних программ. Авторы программы оперативно выпустили апдейт, но «осадок то остался». Конечно, еще есть смартфоны, которыми пользуются военные или правительственные чиновники, но они широкой публике не доступны и представляют только академический интерес.

Разработчики систем безопасности для смартфонов не обошли вниманием и аппаратные скремблеры, традиционные для проводной техники. Они выпускались, к примеру, в виде беспроводной гарнитуры, которая обеспечивала шифрование голоса еще «до смартфона», у себя внутри.

Естественно, для того, чтобы поговорить с обладателем такого скремблера — надо было иметь свой экземпляр устройства. Распространения такие гарнитуры не получили, по причине высокой цены и необходимости снабжать ими всех абонентов, а компания их выпускающая — полностью переключилась на защищенные смартфоны, по своим функциям схожих с Samsung Knox, выпускаемые, опять же, для военных и просто очень богатых клиентов озабоченных своей безопасностью.

Крипо-анализ

В заключении, пятиминутка нездоровой паранойи.

В сухом остатке — у пользователей очень мало реальных средств для обеспечения безопасности своих переговоров, переписки и личных данных. Более того, практически ни один метод не гарантирует 100% уверенности.

Действия властей и разработчиков могут быть не тем, чем кажутся на самом деле. Простая логика подсказывает, что если РКН взъелся только на Телеграм, значит все остальные, тоже очень популярные мессенджеры охотно сотрудничают с российскими властями и спецслужбами. А недавний «разбан» Телеги может означать то, что мессенджер был вынужден предоставить гарантию доступа к персональным данным и переписке своих пользователей. Более того, классическая теория заговора заставляет предположить, что вся эта двухлетняя эпопея с ковровой блокировкой Тегели — всего лишь успешная операция спецслужб, которую они затеяли для того, чтобы убедить людей в его безопасности и получить свободный доступ ко всему их общению.

Если копать глубже, то окажется, что практически никто не проводил серьезный и прозрачный аудит безопасности ни одного из приложений или аппаратных средств, предназначенных для защиты пользовательских данных или переговоров. Так называемое “открытое тестирование”, когда любому нашедшему уязвимость обещают золотые горы — на деле только красивый лозунг. Потому что серьезные специалисты не станут тратить время на поиск уязвимостей, которых может и правда не оказаться и значит — их время работы остается неоплаченным, а любители, которые наивно надеются разбогатеть, за счет того, что именно им удастся найти серьезный баг — не имеют достаточной квалификации для такого исследования.

Законы, повсеместно принимаемые по мотивам «Патриотического акта» могут не оставлять выбора разработчикам — они вынуждены сотрудничать со спецслужбами. А рассказы о том, что Apple не хотела давать инструменты для разблокировки телефона террориста — удачно запущенная дезинформация. Более того, многие найденные уязвимости типа Heartbleed выглядят так, будто они специально были оставлены как «backdoor» для правительственных служб. А в чемодане соседнего пассажира автобуса — может быть перехватчик ван Эйка, который в реальном режиме времени считывает данные с экранов ближайших смартфонов.

Люди и раньше подозревали о том, что их подслушивают, но только Сноуден подтвердил глобальность масштабов этой слежки.

В последнее время люди обеспокоены безопасностью своих данных и не уверены в надёжности смартфонов. Они стремятся защитить свои файлы и важную информацию. Собрали список полезных приложений, которые помогут обезопасить телефон от вирусов, прослушки, слежки. Вся информация актуальна на момент написания статьи.

Для защиты смартфона от вредоносного ПО и вирусов нужно использовать специальные приложения. Фото: seogift.ru

Для защиты смартфона от вредоносного ПО и вирусов нужно использовать специальные приложения. Фото: seogift.ru

Как обезопасить телефон от рекламы и вирусов

Adblocker Browser

Adblock Plus для Safari

Как защитить телефон ребёнка от взрослого контента

Kid Security

Как защитить личную информацию с помощью встроенных функций смартфона

Для Android

Для iOS

Как зашифровать файлы и приложения на телефоне

Блокировка приложений на Андроид от InShot Inc

Folder Lock для iPhone

Как обезопасить телефон от слежки

Master VPN

Как защититься от прослушки телефона

Signal

Wickr Me

Защита от шпионских программ — McAfee Security

Как обезопасить телефон от рекламы и вирусов

Adblocker Browser

Это мобильный браузер со встроенным блокировщиком рекламы. Для чего нужна эта функция? Из-за обилия рекламы на сайтах сами страницы загружаются медленнее, увеличивается сетевой трафик, а батарея разряжается быстрее (в среднем на 20%).

Помимо этого всплывающая реклама может оказаться не просто объявлением с заманчивым предложением, но и замаскированным приложением-шпионом или вредоносной программой.

Если пользователь специально или случайно нажмёт на такое объявление, то этот вредоносный файл может попасть на устройство.

Мобильный браузер с понятным интерфейсом, который позволяет избавиться от назойливой рекламы. Иллюстрация: Елизавета Чупикова, Фотосклад.Эксперт

Мобильный браузер с понятным интерфейсом, который позволяет избавиться от назойливой рекламы. Иллюстрация: Елизавета Чупикова, Фотосклад.Эксперт

В результате производительность смартфона существенно снизится, могут не открываться приложения, а данные (о геолокации, контактах, используемых приложениях и т. д.) передаваться злоумышленникам.

Adblock Browser помогает избавиться от навязчивой рекламы и защищает его конфиденциальность.

Платная версия отличается наличием тёмной темы, возможностью установить пин код на приложение и встроенным впн. Стоит от 260 рублей в месяц.

Adblock Plus для Safari

Аналогичное приложение для iOS. Оно бесплатное, автоматически встраивается в браузер Safari. С помощью приложения можно обезопасить себя от:

- вредоносных вирусов;

- навязчивой рекламы;

- сэкономить трафик и заряд аккумулятора (т.к. они не будут тратиться на рекламу).

Как защитить телефон ребёнка от взрослого контента

На большинстве смартфонов присутствует Родительский контроль.

Для телефонов на Android это реализовано через Family Link от Google. Можно связать свой аккаунт и аккаунт ребёнка. В результате родитель может:

- давать разрешение на скачивание приложений;

- смотреть, сколько времени ребёнок проводит в каждом из приложений;

- удалённо заблокировать телефон;

- отслеживать местоположение.

Находится приложение в Настройках. Достаточно перейти во вкладку «Цифровое благополучие и родительский контроль» (может называться просто «Родительский контроль»). Нужно просто нажать «Настроить» и дальше пошагово подключить сначала детский аккаунт, потом свой, активировать все настройки.

Настроить Родительский контроль просто. Каждый шаг сопровождается подсказками от системы. Иллюстрация: Елизавета Чупикова, Фотосклад.Эксперт

Настроить Родительский контроль просто. Каждый шаг сопровождается подсказками от системы. Иллюстрация: Елизавета Чупикова, Фотосклад.Эксперт

На iPhone есть также встроенная функция, только называется она «Экранное время». Найти нужную вкладку можно в Настройках.

Можно:

- запретить покупки в iTunes и AppStore;

- отметить разрешённые приложения, которые будет доступны ребёнку;

- ограничить веб-контент, доступные книги, игры;

- указать дневные лимиты на категории приложений.

Но если встроенных приложений недостаточно, можно установить дополнительное.

Kid Security

Платное приложение на Андроид и iOS. Устанавливается на телефон родителя, а на телефон ребёнка устанавливается Tigro chat.

В бесплатной версии на любой операционной системе можно:

- отслеживать местонахождение;

- принять сигнал SOS от ребёнка.

Приложение Kid Security яркое, красивое и понятное. Иллюстрация: Елизавета Чупикова, Фотосклад.Эксперт

Приложение Kid Security яркое, красивое и понятное. Иллюстрация: Елизавета Чупикова, Фотосклад.Эксперт

В платной версии можно:

- смотреть историю перемещения;

- подать громкий звуковой сигнал на телефон ребёнка, если не можете его найти;

- прослушивать, что происходит рядом со смартфоном (не работает на iOS);

- узнать, сколько времени ребенок проводит за приложениями в телефоне (не работает на iOS — обе функции отключены по требованию компании Apple, поскольку они могут быть использованы для тайной слежки);

- создавать локации. Например, можно задать локацию «Школа». Как только ребёнок заходит на локацию или покидает её, родителю приходит сигнал.

Стоимость платных услуг начинается от 69 рублей (самое дешёвое — минуты прослушки). Узнать актуальную информацию о приложении, связаться с разработчиками можно через официальный сайт.

Как защитить личную информацию с помощью встроенных функций смартфона

Для Android

На многих телефонах с Android есть встроенная возможность защитить часть приложений. Например, Xiaomi Redmi 9C предлагает защитить 12 (в нашем случае) приложений с помощью специального шифра.

Чтобы включить эту функцию, нужно:

- зайти в Настройки;

- перейти в Приложения;

- выбрать Защита приложений;

- нажать «Включить»;

- отметить галочками приложения, которые нужно зашифровать;

- придумать графический ключ и подтвердить его;

- лучше привязать mi аккаунт — будет возможность восстановить пароль в случае утери.

Как работает Защита приложений на Xiaomi. Иллюстрация: Елизавета Чупикова, Фотосклад.Эксперт

Как работает Защита приложений на Xiaomi. Иллюстрация: Елизавета Чупикова, Фотосклад.Эксперт

Теперь вход во все выбранные приложения будет происходить только после ввода специального графического ключа.

Для iOS

У iOS аналогичной встроенной функции нет. Но для защиты своих данных можно:

- использовать графический пароль или Touch ID при входе в устройство;

- настроить двухфакторную проверку на всех приложениях, которые есть на телефоне. Например, на iCloud («Системные настройки» — «Сведения об учетной записи» — «Безопасность» — «Включить двухфакторную аутентификацию»);

- выбрать, какая информация будет доступна приложениям. Например, если это фоторедактор, то не нужно давать ему доступ к телефонной книге, вызовам или геолокации.

Последние два пункта актуальны и для пользователей Android.

Как зашифровать файлы и приложения на телефоне

Блокировка приложений на Андроид от InShot Inc

Бесплатное приложение на Android, которое позволяет зашифровать контент на своём телефоне. Это значит, что открыть выбранные приложения (например: Галерея, СМС, Журнал вызовов, WhatsApp и т. д.) будет невозможно без специального пароля. Пароль выбирает и устанавливает владелец телефона.

Можно выбрать один из трёх вариантов паролей: разблокировка через отпечаток пальца, через графическую фигуру или пин код. Как только человек выбирает вариант, ему нужно подтвердить отпечаток, фигуру или пароль. После этого программа предлагает выбрать приложения, которые будут зашифрованы.

Удобное приложение, которое позволит заблокировать от посторонних важные программы. Иллюстрация: Елизавета Чупикова, Фотосклад.Эксперт

Удобное приложение, которое позволит заблокировать от посторонних важные программы. Иллюстрация: Елизавета Чупикова, Фотосклад.Эксперт

Теперь каждый раз, когда нужно открыть это приложение, придётся прикладывать палец, рисовать фигуру или вводить пин код. Функция разблокировки с помощью отпечатка пальца доступна только если такая функция есть в самом телефоне.

Folder Lock для iPhone

Похожее приложение для iOS. Его особенность в том, что оно позволяет не просто установить пароль на нужные папки, а перенести их в само приложение. А уже его можно заблокировать с помощью пин кода, графического пароля, отпечатка пальца, Face ID.

Приложение позволяет хранить:

- фото и видеофайлы;

- данные от банковских карт;

- данные водительского удостоверения;

- пароли от социальных сетей;

- зашифрованные заметки.

Есть внутренний зашифрованный браузер, в который можно зайти через приложение.

Из минусов: нет русского языка, интерфейс на английском, есть реклама. Второй недостаток решается покупкой платной версии, которая стоит 400 рублей (навсегда).

Как обезопасить телефон от слежки

Если человек хочет обеспечить безопасное зашифрованное подключение к сети, он использует VPN. Это позволяет сохранять конфиденциальность и обходить локальные ограничения. То, как подключить ВПН на компьютере, планшете и смартфоне, мы уже подробно описывали в другой статье. Сегодня расскажем об ещё одном приложении для Android и iOS.

Master VPN

Простое приложение с понятным управлением. В бесплатной версии доступно 10 локаций. Дизайн у приложения стандартный — на основном экране кнопка подключения. Настройки, выбор сервера, личные данные скрыты в боковом меню.

Что входит в платную версию:

- установка на 5 устройств;

- скорость интернета в 10 раз выше, чем в бесплатной версии;

- отсутствие рекламы;

- больше доступных серверов.

Цена ежемесячной подписки — от 1 500 рублей, годовой — от 4 800 рублей.

ВПН, который даже в бесплатной версии отлично справляется со своей задачей. Иллюстрация: Елизавета Чупикова, Фотосклад.Эксперт

ВПН, который даже в бесплатной версии отлично справляется со своей задачей. Иллюстрация: Елизавета Чупикова, Фотосклад.Эксперт

Как защититься от прослушки телефона

К сожалению, приложений, которые защищают устройство от прослушки, нет. А с проблемой прослушки телефонов регулярно сталкиваются люди во всём мире. Полностью ограничить себя от этого невозможно, но снизить риск реально.

Вот несколько советов:

- устанавливать только официальные приложения. Из AppStore или Google App;

- не давать разрешения (например, доступ к микрофону) просто так, если они не нужны для нормальной работы утилиты;

- отключить автоматические обновления;

- выключать приложения, которые работают в фоновом режиме;

- использовать приложения для защиты от шпионского ПО (об одном из них расскажем в следующем блоке);

- используйте безопасные мессенджеры, которые действительно заботятся о конфиденциальности своих пользователей. О некоторых из них сейчас коротко расскажем.

Signal

Мессенджер, который поддерживают лидеры техно-мира: Илон Маск, Джек Дорси (соучредитель Twitter), Эдвард Сноуден (бывший сотрудник ЦРУ и Агентства национальной безопасности США) и другие.

Простое, удобное и понятное приложение, которое использует отличный протокол шифрования Signal Protocol. Он настолько хорош, что другие компании используют протоколы на его основе (например, WhatsApp).

Приложение с максимально простым интерфейсом и утончённым дизайном. Иллюстрация: Елизавета Чупикова, Фотосклад.Эксперт

Приложение с максимально простым интерфейсом и утончённым дизайном. Иллюстрация: Елизавета Чупикова, Фотосклад.Эксперт

Достоинства:

- бесплатный;

- самоуничтожающиеся сообщения (пользователь сам выбирает, будут они уничтожаться или нет);

- сквозное шифрование;

- нет записи IP адреса;

- публикуют прозрачные отчёты о проверках безопасности.

Недостатки:

- нет двухфакторной аутентификации.

Wickr Me

В линейку продукции компании входят платные и бесплатные приложения для частных пользователей и компаний. В этом случае мы говорим о бесплатной версии для частных лиц.

Достоинства:

- приложение запрещает делать снимки экрана;

- сквозное шифрование на стороне клиента. Алгоритмы шифрования: AES 256, ECDH521 и RSA 4096 с идеальной прямой секретностью (PFS);

- нет записи IP адреса;

- публикуют прозрачные отчёты о проверках безопасности.

Недостатки:

- самоуничтожающиеся сообщения (у пользователя нет возможности отключить эту функцию. Они будут уничтожаться в любом случае. Можно только выбрать, через сколько они удалятся).

Защита от шпионских программ — McAfee Security

Программа для iOS и Android. Платная (от 2 900 рублей в год), есть пробный период на 30 дней.

Что входит:

- VPN защита — шифрование сведений о нахождении пользователя;

- защита от вирусов и программ-шпионов. Если возникает угроза скачивания шпионского ПО, программа предупреждает об этом;

- есть встроенная функция для поиска и удаления вирусов на смартфоне;

- отслеживание приложений, которые могут передавать личные данные сторонним сервисам;

- блокировка опасных сайтов, ссылок, файлов в используемом браузере;

- проверка Wi-Fi на безопасность. Если смартфон пытается подключиться к небезопасной сети, приложение не допустит такого подключения.

Платное приложение для комплексной защиты смартфона с приятным интерфейсом. Иллюстрация: Елизавета Чупикова, Фотосклад.Эксперт

Платное приложение для комплексной защиты смартфона с приятным интерфейсом. Иллюстрация: Елизавета Чупикова, Фотосклад.Эксперт

По сути, смартфоны не являются личными устройствами своих владельцев. С них можно получать удаленно практически любую информацию. Самый простой способ избежать подобного – просто не пользоваться мобильным телефоном. Но в условиях современного мира это практически невозможно. Поговорим более подробно, как избежать прослушки смартфона или несанкционированного доступа к хранящейся на нем информации.

Содержание

- Какими способами производится прослушка телефона

- Как программы для слежки попадают на телефон

- Как защитить телефон от прослушки

- Какие данные можно получить с помощью прослушки

- Признаки прослушки телефона

- Распространенные вопросы и ответы на них

Какими способами производится прослушка телефона

Способы прослушки и перехвата данных с мобильного телефона можно разделить на две большие групп:

- активные;

- пассивные.

Активные подразумевают применение специализированного оборудования. Приобрести его очень сложно, а цена на него чрезвычайно высока. Кроме того, в Российской Федерации предусмотрено уголовное наказание за использование подобного рода устройств. Поэтому им владеют исключительно правоохранительные органы.

Пассивная прослушка куда доступнее. Она подразумевает использование специального программного обеспечения. Обычно применяют три подхода:

- встраивание специального кода для перехвата информации в безобидные на первый взгляд программы, которые пользователь самостоятельно устанавливает на свой телефон;

- вирусное программное обеспечение, которое устанавливается на смартфон без ведома пользователя;

- приложения, способные с других мобильных устройств перехватывать информацию, которая транслируется по беспроводным протоколам передачи данных (Bluetooth, Wi-Fi).

Как программы для слежки попадают на телефон

Программное обеспечение, с помощью которого прослушивают телефон или перехватывают передаваемую с него (или на него) информацию могут попасть на устройство несколькими различными способами. Вот наиболее распространенные.

- Самостоятельная установка пользователем. Чаще всего такое происходит при скачивании мобильных приложений не из официального магазина, а из сторонних источников. Их программный код может быть изменен для последующей передачи информации пользователя третьим лицам. Владелец смартфона, не зная об этом, сам устанавливает на свой мобильный гаджет подобное приложение. После инсталляции оно начинает несанкционированную отправку информации.

- Установка третьими лицами. В настоящее время некоторые разработчики предлагают программы для отслеживания местоположения владельца смартфона и контроля информации, передаваемой на гаджет. Их основное назначение – присмотр за детьми. Однако подобная программа вполне может быть установлена на телефон взрослого. Понять, есть она на смартфоне или нет, невозможно, так как обычно такой софт не виден в списке приложений, меню настроек и диспетчере задач.

- Несанкционированная установка. Подобным путем на телефон обычно попадает вирусное программное обеспечение, которое также способно вести слежку за его владельцем. Его инсталляция происходит после перехода пользователя по той или иной ссылке в интернете или с помощью других программ. Владелец телефона обычно о ней ничего не знает, поскольку интерфейс устройства никак не отображает ход процесса.

Передают информацию с телефона почти все приложения, в том числе скачанные из магазина Google Play. Однако такие программы делают это не в целях нарушения закона, а для показа пользователю подходящей рекламы или сбора статистики.

Как защитить телефон от прослушки

Вот несколько способов, которые помогут защитить свой мобильный телефон от прослушки и несанкционированного перехвата информации.

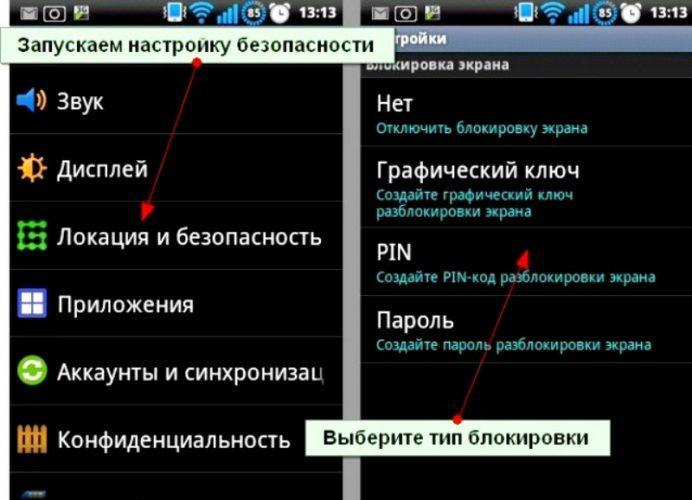

1. Установите надежный пароль

Помешать установке вредоносного программного обеспечения без ведома пользователя может пароль. На телефонах под управлением операционной системы Android он может быть трех типов:

- PIN-код;

- сочетание букв и цифр;

- графический ключ.

Чтобы установить или сменить пароль, потребуется выполнить следующие действия:

- перейти в меню настроек;

- зайти в раздел «Безопасность»;

- выбрать пункт «Блокировка экрана»;

- выбрать подходящий тип пароля и задать его.

Теперь для разблокировки экрана будет необходимо ввести информацию, известную только владельцу телефона.

Пароль должен быть надежным. Идеальный вариант сложное сочетание букв и цифр. Также подойдет замысловатый графический ключ. Это существенно повышает безопасность телефона.

Современные модели мобильных гаджетов поддерживают разблокировку по биометрическим параметрам. Это может быть отпечаток пальца или снимок лица. Если устройство поддерживает подобную функцию, лучше всего воспользоваться именно ей. Она обеспечивает большую безопасность, чем классический пароль или графический ключ, так как разблокировать девайс может только его владелец.

Надежный пароль в первую очередь предотвращает доступ к гаджету лиц, которые могут установить на него программное обеспечение для слежки.

Более подробно процедура установки пароля на мобильный гаджет на базе Андроид показана в этом видеоролике

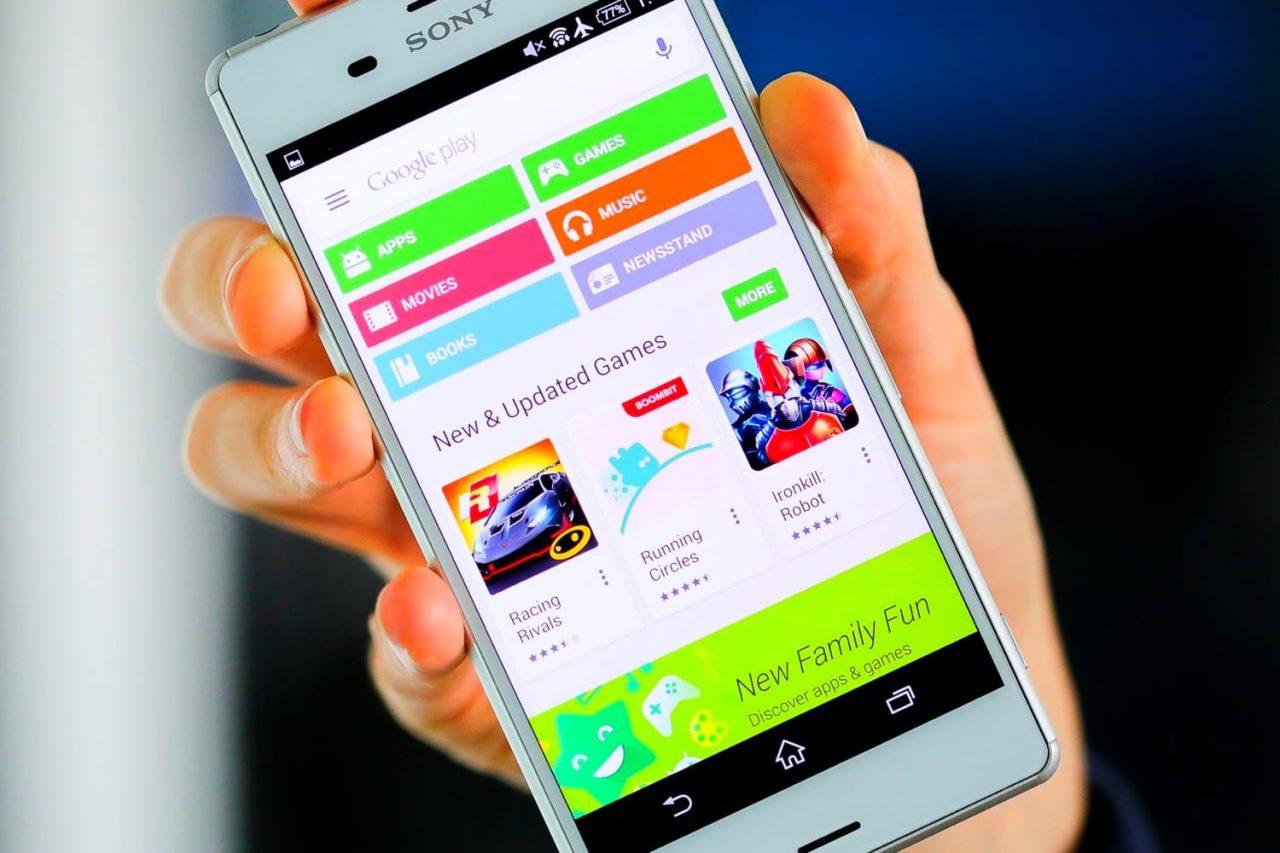

2. Устанавливайте только проверенные приложения

Второй способ избежать неприятностей – устанавливать только проверенные приложения, в код которых наверняка не вписан вредоносный скрипт. Для этого программы необходимо скачивать исключительно из проверенных источников. Для операционной системы Android их два:

- официальный магазин Google Play;

- официальный сайт разработчика программного обеспечения.

Многочисленные сторонние сайты, которые предлагают для скачивания разнообразное ПО, стоит обходить стороной. Также не следует загружать софт с торрентов. Не следует устанавливать пиратские версии программ, в которых взломана защита от нелицензионного использования. Они могут привести не только к прослушке, но и к более неприятным последствиям. Например, к списанию денег из личного кабинета банка или электронной платежной системы.

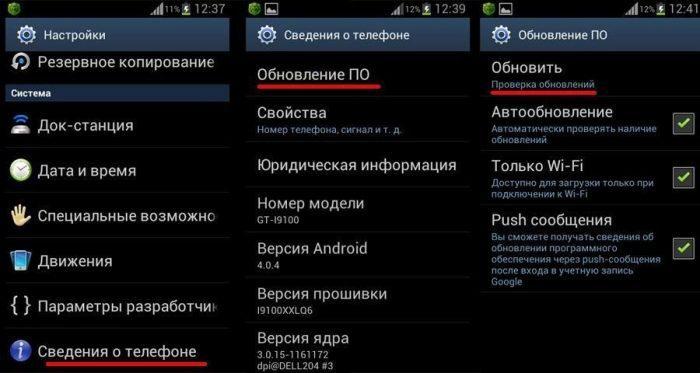

3. Вовремя обновляйте операционную систему

Еще один способ обезопасить себя – вовремя обновлять операционную систему мобильного телефона. Дело в том, что в каждой последующей версии ОС разработчики устраняют бреши в защите, которые могут использовать злоумышленники. Таким образом, риск прослушки или несанкционированного доступа к информации существенно снижается.

Для обновления потребуется:

- перейти в раздел настроек;

- выбрать пункт «Дополнительные настройки»;

- нажать Обновление системы».

На ранних версиях Андроид кнопка обновления находится в другом месте – в разделе меню настроек «О телефоне!».

Более подробно процедуру обновления можно увидеть здесь

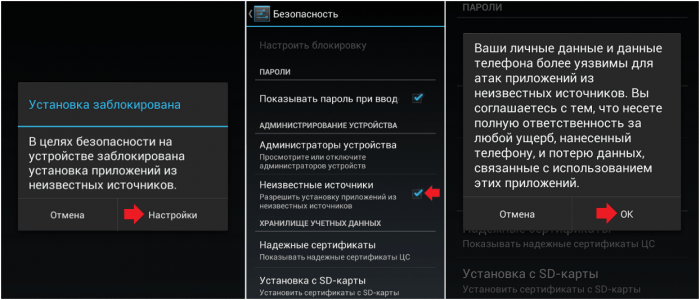

4. Блокируйте установку приложений из непроверенных источников

Чаще всего вредоносное программное обеспечение устанавливают из сторонних источников. Это касается и тех случаев, когда оно инсталлируется на телефон самостоятельно. Чтобы исключить подобные ситуации и заблокировать автоматическую установку программ, нужно запретить неизвестные источники софта. Это можно реализовать на любом телефоне Android, включая самые ранние модели. Потребуется выполнить следующие действия:

- перейти в меню настроек;

- зайти в раздел «Безопасность»;

- снять галочку напротив пункта «Неизвестные источники».

По умолчанию галочка обычно уже снята. Тем не менее, лучше проверить ее наличие.

5. Не отключайте блокировку телефона

Во избежание доступа к смартфону посторонних никогда не следует отключать в настройках его блокировку. При этом она всегда должна быть защищена паролем, графическим ключом или биометрическими данными.

Также не стоит оставлять телефон разблокированным без присмотра. Пока экран еще не отключился, им могут воспользоваться посторонние и установить программное обеспечение для перехвата информации.

6. Избегайте публичных Wi-Fi-сетей и отключайте блютуз

Выше уже говорилось, что злоумышленники могут использовать специальное программное обеспечение для перехвата данных, передаваемых по беспроводным протоколам. В первую очередь это касается Wi-Fi и Bluetooth. Поэтому следует свести к минимуму использование этих сетей. Особенно в публичных местах, где Wi-Fi раздается бесплатно: метро, кафе, библиотеках и прочих.

Также следует минимизировать использование беспроводных Bluetooth-устройств (например, наушников или гарнитуры).

7. Не распространяйте свой номер телефона

Чтобы организовать прослушку телефона с помощью специализированного оборудования, требуется знать его номер. Это необходимо для подключения к устройству. В данном случае прослушивающая аппаратура подменяет собой базовую станцию (то есть сотовую антенну). Поэтому чем меньше посторонних будут знать номер абонента, тем ниже вероятность несанкционированного доступа к данным.

Ограничить распространение номера зачастую очень трудно. Особенно когда работа человека связана с постоянными телефонными переговорами. Однако даже в таком случае его передачу нужно ограничить профессиональными контактами и кругом родных и близких.

8. Не распространяйтесь о себе в соцсетях

Не стоит указывать лишнюю информацию в социальных сетях. В первую очередь это касается номера телефона. В идеале лучше вообще закрыть свою страницу от посторонних и разрешить доступ на нее только родственникам или друзьям.

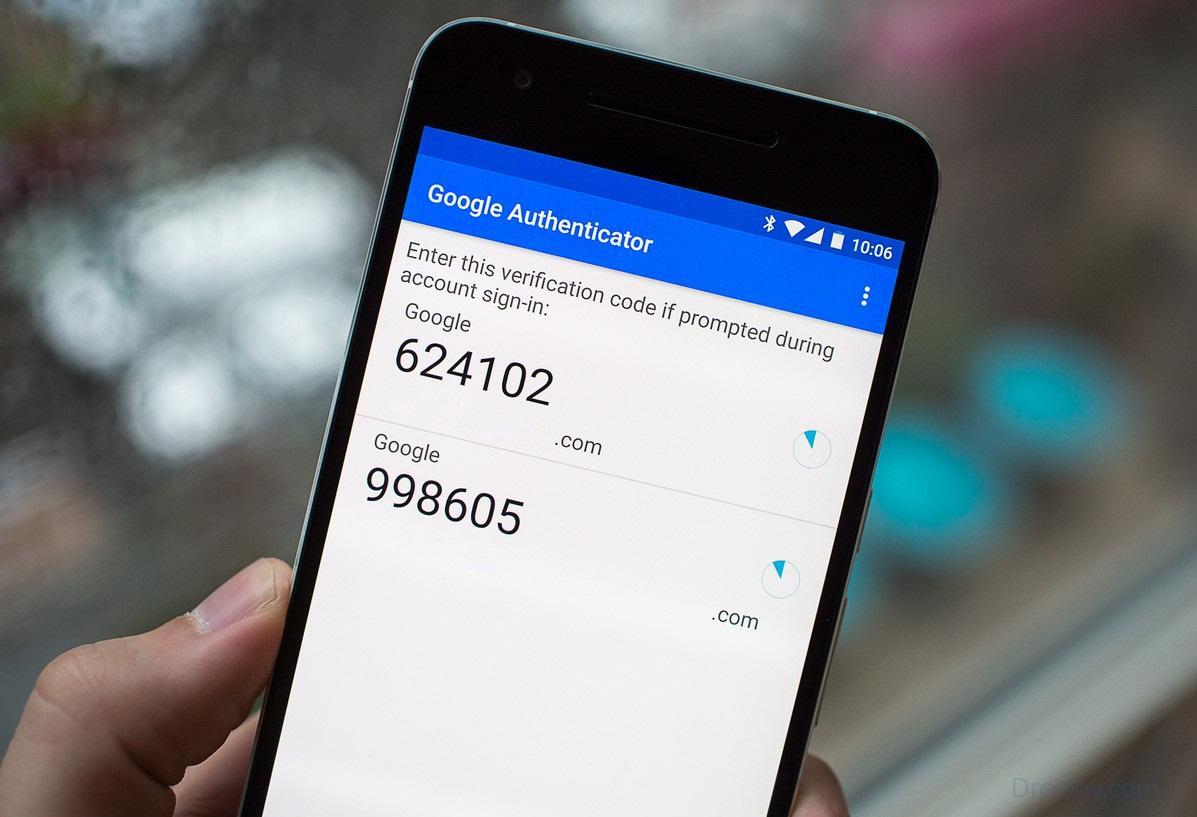

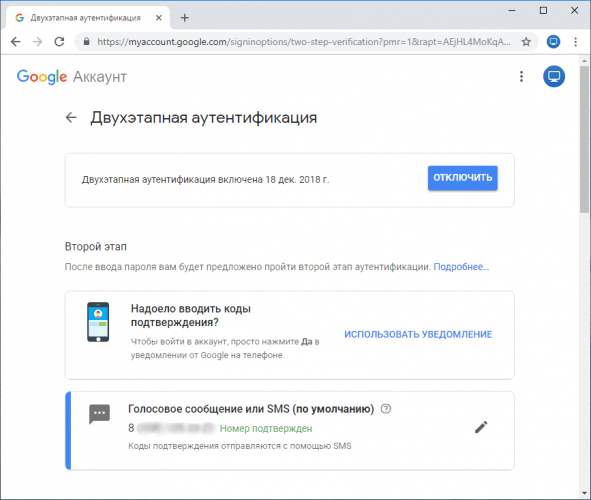

9. Используйте двухфакторную аутентификацию

Двухфакторная (или двухэтапная) идентификация подразумевает двойную проверку при входе в аккаунт Google. Благодаря этому даже в том случае, если злоумышленники получили пароль, они не смогут авторизоваться в профиле пользователя. Ведь второй этап аутентификации они пройти не смогут.

Чтобы включить двухэтапную аутентификацию, потребуется выполнить следующие действия:

- перейти в меню настроек;

- зайти в раздел Google;

- выбрать подраздел «Аккаунт»;

- нажать «Безопасность», а затем «Вход»;

- выбрать пункт «Двухэтапная аутентификация»;

- выбрать второй этап аутентификации.

В качестве второго этапа может служить:

- уведомление;

- цифровой ключ;

- SMS-сообщение;

- телефонный звонок;

- запасной пароль;

- специальное приложение (Authenticator);

- второй номер телефона.

10. Остерегайтесь спама

Еще один способ избежать неприятностей – остерегаться спама. Не следует открывать подозрительные письма, поступившие на электронную почту. В идеале их сразу следует отправлять в папку «Спам». Подобные послания могут содержать вредоносное программное обеспечение, которое после открытия письма само устанавливается на мобильный телефон.

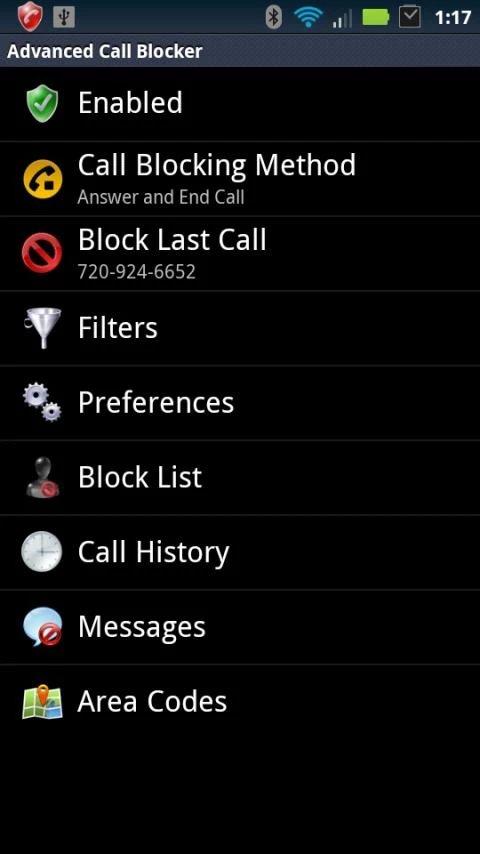

11. Установите приложение с защитой от звонков мошенников

Иногда злоумышленники перехватывают информацию с помощью входящих звонков на телефон абонента. При этом ему даже не обязательно отвечать – после нескольких секунд вызова можно получить все необходимые данные. Поэтому лучше заблокировать звонки с неизвестных или подозрительных номеров.

Для блокировки используют специальные приложения. В качестве примера можно привести Call Blocker. Ее можно скачать в официальном магазине Google Play

Также неплохо себя зарекомендовала программа Truecaller. Ее можно загрузить отсюда

12. Используйте антивирусное приложение

Во избежание неприятностей всегда нужно использовать антивирусное программное обеспечение. Оно в том числе предотвращает несанкционированную установку сторонних приложений на телефон.

В настоящее время существует довольно много бесплатных антивирусов.

В качестве примера можно привести AVG, который можно скачать здесь:

Некоторые функции AVG доступны только за деньги. Однако бесплатных вполне достаточно для того, чтобы обеспечить смартфону надежную защиту.

Антивирусные программы требуют определенного расхода ресурсов системы, поэтому несколько замедляют ее работу. Это особенно заметно на слабых или старых устройствах.

13. Держитесь подальше от общественных зарядных устройств

Следует избегать зарядных устройств в общественных местах. Зарядка смартфона всегда требует его подключения по USB. А таким образом можно не только передать электрический ток на аккумулятор, нот и получить несанкционированный доступ к информации, которая находится на устройстве.

14. Не делайте джейлбрейк и root-права

Не стоит делать рутирование (для Андроид) или джейлбрейк (для iOS). Конечно, это существенно расширяет функционал мобильного устройства и делает его использование гораздо комфортнее. Однако в то же время процедура значительно снижает уровень безопасности гаджета. Его уменьшение может происходить двумя основными путями:

- удаление частей кода ОС при прошивке;

- встраивание вредоносных скриптов через программы для получения ROOT-прав.

Какие данные можно получить с помощью прослушки

С помощью прослушки и несанкционированного доступа можно получить все жизненно-важные данные абонента. Среди них:

- записи отдельных разговоров;

- копии архива SMS-сообщений;

- пароли от различных приложений (в том числе клиентов банков и электронных кошельков);

- пароль от аккаунта Google.

Если говорить обобщенно, то при желании и наличии определенных навыков можно получить абсолютно любую информацию, хранящуюся на смартфоне.

Признаки прослушки телефона

Понять, что телефон прослушивается, можно по следующим признакам.

- Постоянный нагрев устройства. Работа приложений для несанкционированного получения информации сопряжена с постоянным использованием ресурсов системы. Из-за этого могут нагревать процессор или GSM-модуль.

- Быстрая разрядка аккумулятора. Этот «симптом» вытекает из предыдущего. Активное использование системы требует больше энергии, в результате батарея быстрее разряжается.

- Странное поведение. На телефоне могут самопроизвольно запускаться приложения, происходить блокировка, отправляться SMS. Возможно отключение или включение без ведома пользователя.

- Шум и помехи во время разговора. Если перехватывают голосовой сигнал, при разговоре могут появиться шумы и помехи.

- Низкая скорость Интернета. Если передают информацию без ведома пользователя, это отнимает часть трафика. В результате скорость Интернета несколько снижается.

Распространенные вопросы и ответы на них

Вячеслав

Несколько лет работал в салонах сотовой связи двух крупных операторов. Хорошо разбираюсь в тарифах и вижу все подводные камни. Люблю гаджеты, особенно на Android.

Задать вопрос

Не опасно ли устанавливать вход по биометрии?

Если ее кто-нибудь и получит, то это будет производитель телефона, Google или государство. Последнее при желании получило бы ее в любом случае. Поэтому на данный момент это самый надежный способ себя обезопасить.

Как понять, является ни письмо на e-mail спамом?

Спам обычно присылают с неизвестных адресов. Содержит он чаще всего информацию рекламного или неопределенного характера.

Что делать, если в Google Play нет нужного приложения, а на сторонних сайтах есть?

Если необходимо сохранить максимальный уровень безопасности, лучше воздержаться от его установки.

Обязательно ли самопроизвольное выключение смартфона говорит о прослушке?

Нет, причиной такого поведения может служить неисправность контроллера питания или батареи.

Отключение камеры и микрофона

Современные трояны и зловреды умеют вести незаметную прослушку и видеосъемку с помощью камеры и микрофонов в смартфонах. Однако, чтобы обезопасить себя, необязательно использовать проверенный метод в виде заклеивания камеры.

С появлением Android 12 Google добавила в систему функциональные кнопки в меню быстрого доступа, которые позволяют отключать микрофон и камеру. Так, если нужно будет быстро совершить снимок, при открытии камеры появится запрос доступа к модулям, как это обычно бывает при первом открытии приложения. Если какое-то приложение в фоновом режиме запустит фиксацию голоса или картинки, пользователь сразу же увидит запрос доступа к микрофону или камере, что позволит выявить шпионскую программу.

Если же не отключать камеру и микрофон, то при активации того или иного модуля в строке состояния смартфона будет появляться иконка, уведомляющая о его использовании — если вы видите, что иконка «горит», но вы устройством не пользуетесь, это повод задуматься о возможной слежке.

Стоит отметить, что приложение «Яндекс», VK или Google при нахождениях на определенных страницах держит микрофон активным для моментального срабатывания голосовых ассистентов, если пользователь разрешил приложению доступ к модулю.

В беседе с «Газетой.Ru» эксперт по «железу», преподаватель в Школе программистов МШП Кирилл Ситнов отметил, что возможность отключения камеры и микрофона уже внедряется многими производителями Android-смартфонов и скоро станет повсеместной.

Защита USB

Чтобы защитить личные данные и само устройство от нежелательного вмешательства, можно использовать и специальную функцию в настройках. Так, владельцы iPhone могут включить режим «USB-аксессуары» в меню «Face ID и код-пароль» в настройках. Эта функция предотвращает подключение USB-аксессуаров к устройству iOS, если устройство заблокировано более часа.

В случае с Android-смартфонами аналогичной функции нет, однако, как считает Ситнов, следует хотя бы ограничиться защитой от нежелательного доступа к файлам при подключении USB-провода.

«Обязательно в настройках нужно выставить опцию, чтобы при подключении гаджета по USB автоматически шла только зарядка, а для передачи данных необходимо было ответить на запрос, который можно подтвердить только при разблокированном экране», — советует эксперт.

Обычно подобная функция прячется в «Настройках для разработчиков», которые включаются после многократного нажатия по пункту «Номер сборки» и другим в зависимости от производителя. Найти необходимый пункт после активации раздела для разработчиков можно по ключевому слову «USB».

Кража данных через браузер и приложения

Чтобы обезопасить себя от «шпионящих» сайтов, рекомендуется отключать браузеру доступ к камере, микрофону и файлам. На iPhone это можно сделать в настройках Safari.

На Android же необходимо зажать иконку браузера, открыть пункт «Сведения», который обозначается значком «i», и перейти в меню «Разрешения». Там необходимо выбрать, к какой части смартфона приложению будет запрещен доступ. Рекомендуется использовать настройку «Спрашивать каждый раз» — так пользователь сможет продолжать пользоваться всем функционалом программы, а при первом же закрытии приложения доступ снова отзовется.

Аналогичным способом можно запретить доступ к тем или иным данным и службам на любом Android-смартфоне. В iPhone широкие возможности для разрешений приложений спрятаны в настройках в разделе «Конфиденциальность».

Ведущий аналитик Mobile Research Group Эльдар Муртазин в беседе с «Газетой.Ru» отметил, что нельзя быть уверенным в безопасности приложений, даже если они были загружены из магазинов Apple или Google.

«Приложениям запрещать доступ к фото, SMS, контактам можно и нужно, особенно если это приложения, в которых пользователь не уверен. Например, если какая-то полезная программа «стучится» и просит получить доступ ко всему, чему угодно. Не надо быть уверенным в том, что, если приложение попало в Play Store или App Store, оно безопасно» — считает эксперт.

Защита SIM-карты

Кроме того, Муртазин отметил, что установка пин-кода на SIM-карту, которой часто пренебрегают пользователи, является действенным способом защиты не только данных, но и «кошелька» владельца.

«Пользователи часто забывают о защите SIM-карты, и это ошибочно. Причина простая — потеряете телефон, кто-нибудь ей воспользуется. У меня знакомые, коллеги-журналисты, в Барселоне так «попали» на 45 тыс. руб. У них украли в баре iPhone, который не смогли разблокировать, но SIM-карту вставили в другой аппарат и звонили», — отметил эксперт.

Кроме того, если злоумышленник сможет получить доступ к SIM-карте, к которой привязаны банковские приложения, рабочие аккаунты и соцсети, пользователь рискует потерять не только деньги, но и всю свою «цифровую жизнь». С помощью SIM-карты мошенники смогут украсть как интимные фотографии, которые часто хранятся в переписках, так и конфиденциальные данные, которые также нередко встречаются в облаке или в переписках с самим собой.

Защита «флешек»

Специалист Ситнов также отметил, что в смартфонах, в которых предусмотрен разъем для MicroSD-карточек, необходимо использовать шифрование — так данные с накопителя будут читаться только на данном устройстве. Если злоумышленник получит физический доступ к гаджету, он никак не сможет похитить пользовательские данные с «флешки».

В iPhone ввиду отсутствия возможности расширения памяти такой функции не предусмотрено. Пользователи Android в свою очередь могут найти этот раздел в настройках по ключевым словам — расположение этого пункта зачастую зависит от производителя.

Защита от «лишних глаз»

Антишпионское защитное стекло для смартфона выполняет двойную функцию, защищая дисплей от царапин и одновременно пользователей от посторонних глаз, считает Ситнов.

«Такое стекло позволяет видеть информацию на экране только под прямым углом к экрану. То есть сторонние попутчики в общественном транспорте за вами не пошпионят», — считает эксперт.

Однако стоит учитывать, что такое решение будет неудобным при совместном использовании смартфона, например, просмотре видеороликов. К тому же подобные стекла и пленки слабо пропускают свет, из-за чего заметно уменьшается яркость смартфона.

Риск есть всегда

Существуют приложения, которые собирают личные данные пользователя без его согласия и передают их злоумышленникам. Такое ПО может получить доступ к переписке в соцсетях и мессенджерах, перехватывать и анализировать нажатие клавиш, делать скриншоты экрана, записывать окружение через микрофон и камеру мобильного телефона и многое другое.

По словам эксперта по кибербезопасности в «Лаборатории Касперского» Дмитрия Галова, для разнопланового шпионажа может использоваться два класса ПО: сталкерское и шпионское.

«Если слежка ведется за партнером в паре с использованием сталкерского софта, для установки которого необходим физический доступ к устройству, то ее можно попытаться выявить самостоятельно. Для этого на Android нужно проверить разрешения приложений: обычно сталкерский софт использует доступ к камере и микрофону, геолокации, Accessibility Service, и имеет права администратора на устройстве», — отметил эксперт.

При этом на iOS такая слежка невозможна без так называемого «джейлбрейка», или взлома операционной системы. Однако если человек все же обнаружил у себя на устройстве сталкерское ПО, Галов не рекомендует его сразу удалять, так как злоумышленник об этом быстро узнает.

«Сложная целевая атака на высокопоставленное лицо зачастую реализуется с применением шпионского ПО и часто вместе с эксплойтами. Способ заражения может отличаться в зависимости от самого шпионского ПО. Однако надо понимать, что применение таких программ — это сложная в техническом плане и не массовая история», — уверил Галов.

Как высказались большинство из опрошенных «Газетой.Ru» экспертов, в современном мире становится сложнее полностью защититься от шпионажа со стороны гаджетов. Так, коммерческий директор компании NGR Softlab Александр Булатов уверен, что лучшей защитой личных данных является осознанное отношение к смартфону.

«У нас в руках устройство, которое способно 24 на 7 фиксировать все перемещения, разговоры и даже видеть окружающее пространство. Эти функции можно отключить далеко не всегда. Лучшая защита — исключение физического присутствия смартфона или обеспечение его изоляции там, где не желательны лишние «глаза и уши»», — заявил Булатов.

Эксперт предупредил, что никакое программное отключение возможностей доступа приложений не дает 100-процентных гарантий. Важно понимать, что даже полное отключение смартфона или авиарежим не могут гарантировать полную пассивность устройства, особенно если оно имеет встроенный аккумулятор, который нельзя изъять.