Если у вас украли смартфон, потери могут не ограничиться самим аппаратом. Вор причинит гораздо больший ущерб, если доберется до банковских приложений, важных документов, личных фото и видео. Чтобы этого не случилось, лучше заранее позаботиться о надежной защите, чтобы в руках у вора оказался лишь бесполезный «кирпич», из которого никак не получить вашу личную информацию. Рассказываем, как правильно это сделать.

- Что вор может сделать с телефоном

- Продать на запчасти

- Снять деньги с банковской карты

- Отформатировать и перепродать

- Использовать личную информацию для шантажа и вымогательства

- Будь готов: как усложнить задачу похитителям

- Настройте блокировку экрана

- Установите PIN-код для SIM-карты

- Зашифруйте свои данные

- Защитите паролем отдельные приложения и уведомления от них

- Настройте резервное копирование данных

- Включите функцию «Найти устройство»

Что вор может сделать с телефоном

Для начала разберемся с тем, что может произойти с украденным телефоном и почему вообще стоит совершать какие-то дополнительные действия.

Продать на запчасти

Самый частый сценарий — смартфон просто продают на запчасти, особенно если он попал к вору заблокированным. Если целью злоумышленника было именно украсть телефон, а не навредить конкретному человеку, то довольно высок шанс, что он не станет намеренно заниматься взломом. Любые манипуляции с включенным аппаратом повышают риск попасться и пойти под суд.

Снять деньги с банковской карты

Однако есть ситуации, в которых соблазн получить дополнительную выгоду для карманника перевешивает осторожность. В первую очередь это касается телефонов, которые попали к преступнику незаблокированными, — например, выхваченных из рук или оставленных без присмотра. Если на них еще и открыто банковское приложение, вор может сорвать джекпот и за несколько минут вывести с ваших счетов все доступные деньги, а то и взять на ваше имя кредит.

Некоторые банки позволяют переводить средства через SMS с командами на короткий номер. В этом случае украсть деньги еще проще, ведь код подтверждения придет на тот же украденный аппарат.

Отформатировать и перепродать

Если вору тем или иным образом — обычно при помощи социальной инженерии — удастся зайти в учетную запись Google или Apple ID и сменить пароль, вы потеряете возможность удаленно блокировать аппарат, а похититель сможет сбросить настройки до заводских и получить рабочий смартфон, который можно продать целиком — это гораздо выгоднее, чем продажа на запчасти.

Использовать личную информацию для шантажа и вымогательства — или просто слить ее в Интернет

Если на вашем смартфоне хранятся важные документы, преступник может угрожать удалить их или, наоборот, разослать по списку контактов — и требовать с вас выкуп. То же самое касается и личных файлов, которые могут компрометировать вас или еще кого-то. Вор может скопировать и проанализировать информацию из приложения Файлы на iPhone (в первую очередь это все содержимое iCloud), всей памяти смартфона на Android или облачных дисков, доступ к которым открыт на вашем устройстве.

Еще вор может поискать что-нибудь интересной в вашей переписке — в первую очередь в мессенджерах. Или попытаться взломать ваши учетные записи в Facebook или Instagram и пойти выпрашивать деньги по друзьям и знакомым. Также в теории он может попробовать привязать ваш банковский аккаунт к другому устройству, но это уже маловероятно. К тому же ему придется держать телефон включенным, то есть подвергать себя риску быть пойманным.

Наши советы помогут сделать так, чтобы ваш телефон вор мог бы максимум сдать на запчасти, а все остальное у него бы не вышло.

Как надежно заблокировать смартфон на случай кражи

Как сделать так, чтобы в случае кражи у преступника не было доступа к важной информации, а вы могли восстановить свои данные на новом смартфоне и ни о чем не переживать?

Настройте блокировку экрана

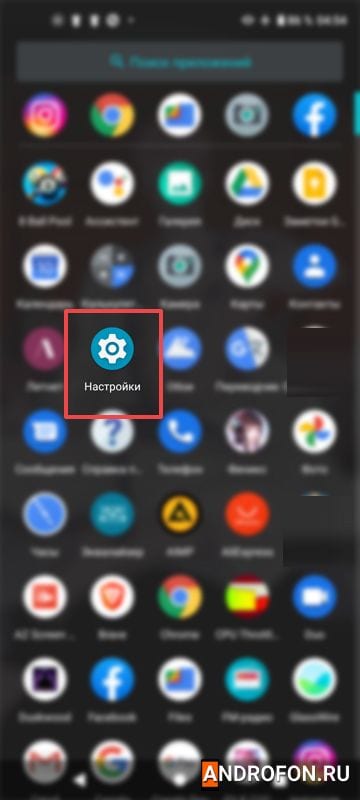

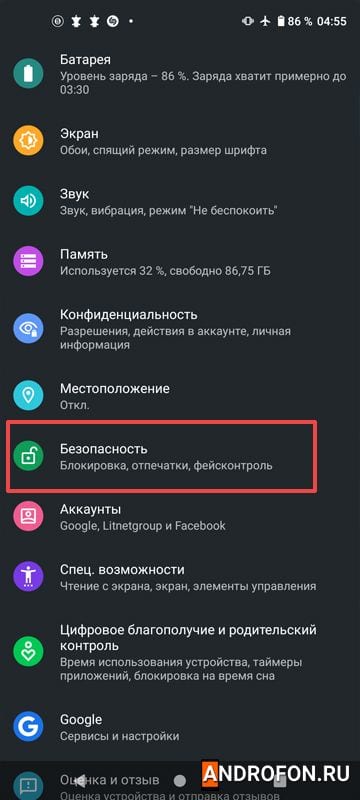

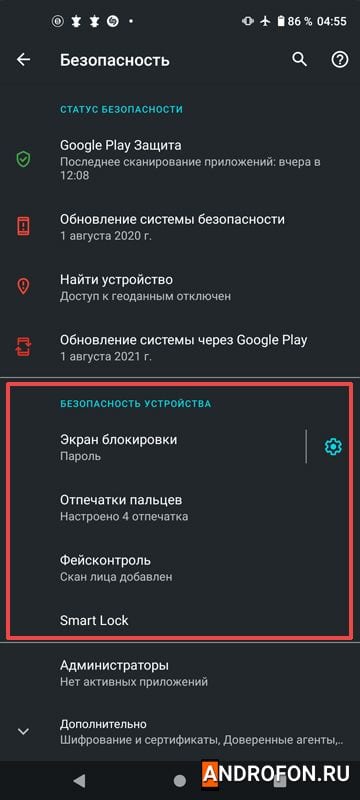

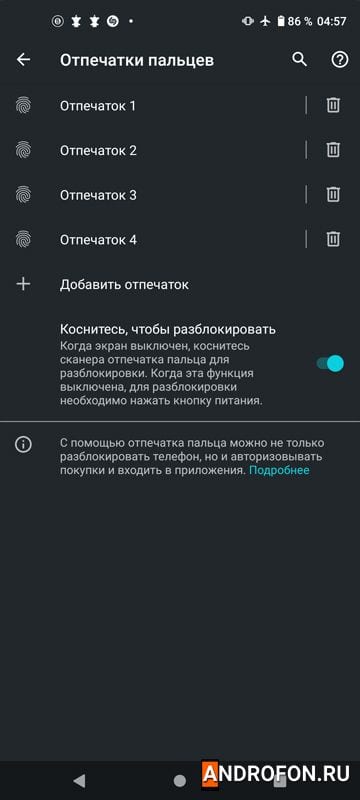

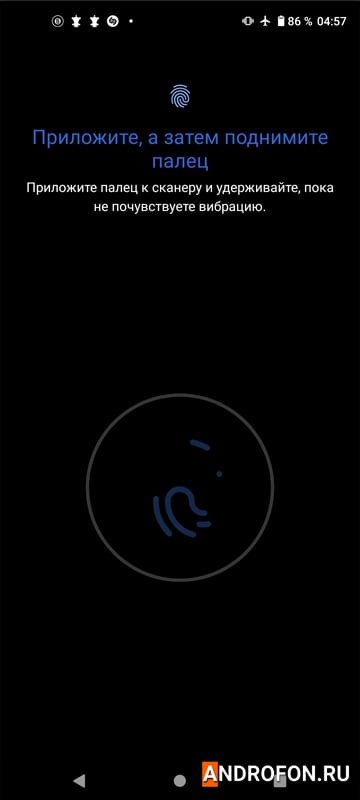

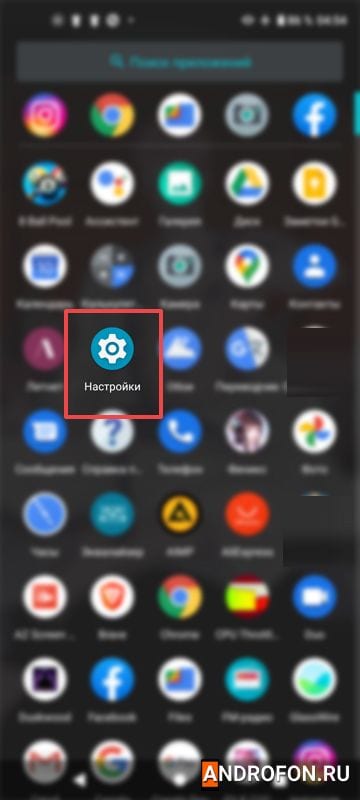

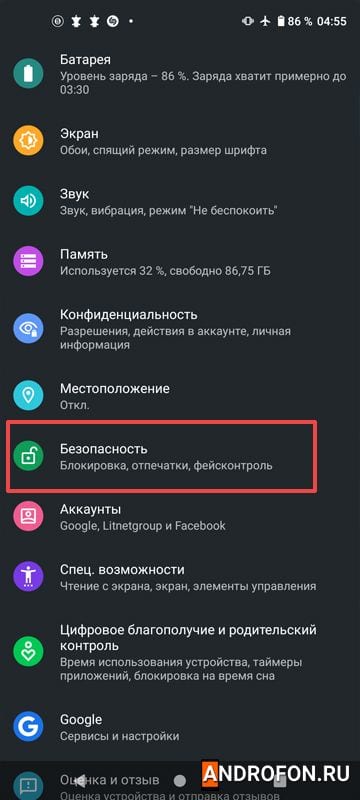

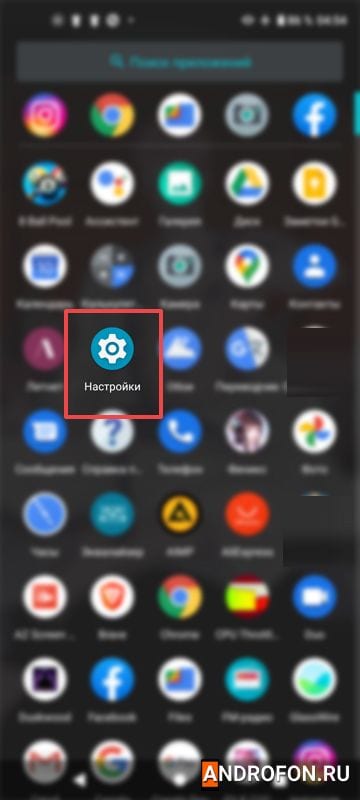

Для начала убедитесь, что ваш телефон самостоятельно блокирует экран. В устройствах на базе Android это можно сделать в Настройках в разделе Безопасность. Правда, стоит учитывать, что производители аппаратов на Android любят кастомизировать интерфейсы своих продуктов, так что от телефона к телефону настройки могут немного различаться. Мы в этом посте ориентируемся на Android 11 в версии для Google Pixel как на максимально стандартную его реализацию. Ну а в iPhone этот параметр находится в секции FaceID и код-пароль (или TouchID и код-пароль для iPhone 8 и версий постарше).

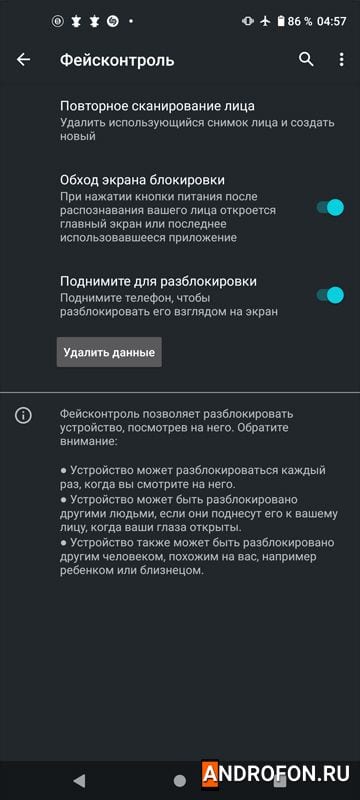

Блокировать экран можно разными способами, и не все они одинаково надежны. Например, в случае Android не стоит всерьез полагаться на распознавание лица — его часто можно обмануть простой фотографией, тогда как на iPhone оно куда надежнее. Графический ключ слишком легко подглядеть из-за плеча, к тому же люди часто рисуют очень предсказуемые траектории, так что его еще и подобрать несложно. Безопаснее всего длинные пароли и сканер отпечатков пальца. Подделать рисунок пальца тоже возможно, но эта техника недоступна обычным воришкам. Впрочем, самое главное — блокировать телефон хоть как-нибудь, так что используйте тот метод, который вам удобен.

Установите PIN-код для SIM-карты

Да, его придется вводить при каждом включении телефона или смене устройства, но это происходит не так уж часто, а безопасность того стоит: без PIN-кода преступнику будет достаточно вставить вашу SIM-карту в любой смартфон и позвонить с него самому себе, чтобы узнать ее номер. Зная его, вор сможет авторизоваться в некоторых сервисах, проходить двухфакторную идентификацию и переводить деньги с банковских карт через SMS. Ну и конечно, PIN-код от SIM-карты должен отличаться от того, который вы используете для разблокировки телефона.

Как установить PIN-код для SIM-карты на Android:

- Зайдите в настройки телефона, выберите раздел Безопасность.

- Нажмите Блокировка SIM-карты, а затем напротив одноименного пункта активируйте переключатель.

- Введите PIN-код и подтвердите его.

Как установить PIN-код для SIM-карты на iOS:

- Зайдите в Настройки, откройте раздел Сотовая связь.

- Выберите раздел SIM-PIN и активируйте переключатель.

- Введите PIN-код и подтвердите его.

Зашифруйте свои данные

Полнодисковое шифрование (FDE, full disk encryption) — еще одна функция, которая поможет защитить информацию. Если она включена, то все хранящие в смартфоне файлы по умолчанию шифруются, и их невозможно прочитать, не разблокировав смартфон. На iPhone и смартфонах с Android 5 и выше шифрование данных включено по умолчанию. Для более ранних версий Android его нужно активировать вручную.

Как включить полнодисковое шифрование на Android:

- Зайдите в настройки телефона, выберите раздел Безопасность.

- Перейдите в раздел Шифрование и учетные данные и нажмите Зашифровать данные. Далее следуйте инструкциям.

Защитите паролем отдельные приложения и уведомления от них

Установите отдельный пароль или графический ключ для критически важных приложений: банковских и системных (Google Play или App Store, платежные сервисы и SMS). Затем отключите для них показ уведомлений. Теперь прочесть оповещения и SMS вам будет немного сложнее, зато посторонним — практически невозможно поймать ваш разовый код для авторизации или перевести на свой счет ваши деньги: приложения и сообщения с кодами подтверждения останутся для него недоступны.

Настройки конфиденциальности могут отличаться у разных моделей смартфонов с Android. Найти инструкцию для вашей можно на сайте производителя, а мы приведем ее в общем виде:

- Откройте Настройки и перейдите в раздел Безопасность или Конфиденциальность.

- Нажмите Блокировка приложений.

- Отметьте приложения, которые хотите заблокировать, — теперь при попытке открыть эти приложения устройство будет запрашивать PIN-код.

На iOS функции блокировки приложений нет, но их можно защитить, установив лимит экранного времени. Для этого:

- Откройте Настройки и перейдите в раздел Экранное время.

- Нажмите Использовать код-пароль и задайте код доступа.

- Перейдите в Лимиты приложений и выберите нужную категорию приложений.

- Установите ограничение, выбрав опцию Добавить лимит.

- Укажите время использования, например 2 минуты. Подтвердите выбор кнопкой Добавить.

После того как время пользования приложением истечет, оно заблокируется, а продолжить работу получится, только если человек со смартфоном знает пароль.

Однако хоть эта функция и позволяет ограничить доступ, у нее есть недостатки: если вы подолгу пользуетесь приложением, постоянные требования ввести код и уведомления о лимите могут раздражать. В качестве альтернативы можете установить из App Store специализированные утилиты для защиты приложений — это проще, чем разбираться в настройках самому.

Настройте резервное копирование данных

Так вы не потеряете контакты и другую информацию, даже если смартфон не удастся вернуть. После покупки нового аппарата вы просто загрузите в него данные из резервной копии и получите клон утраченного телефона.

Как настроить резервное копирование на Android:

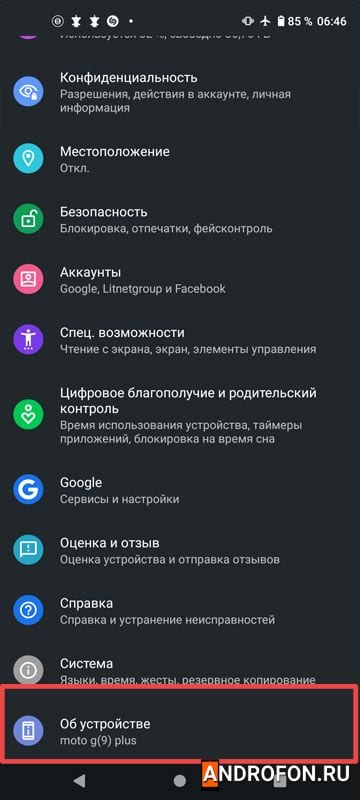

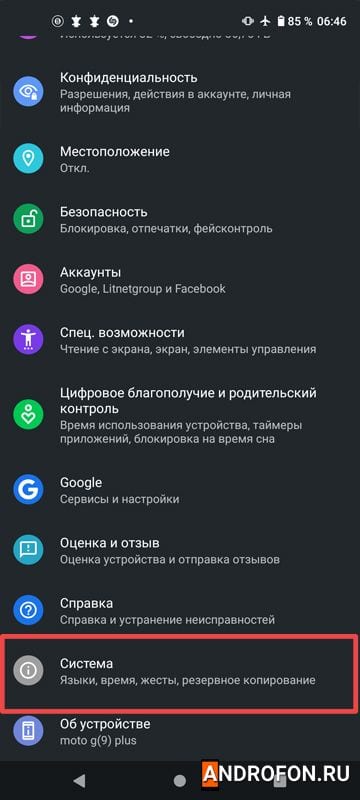

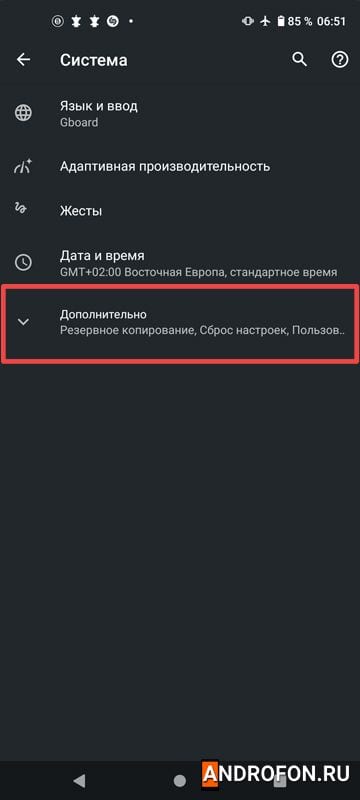

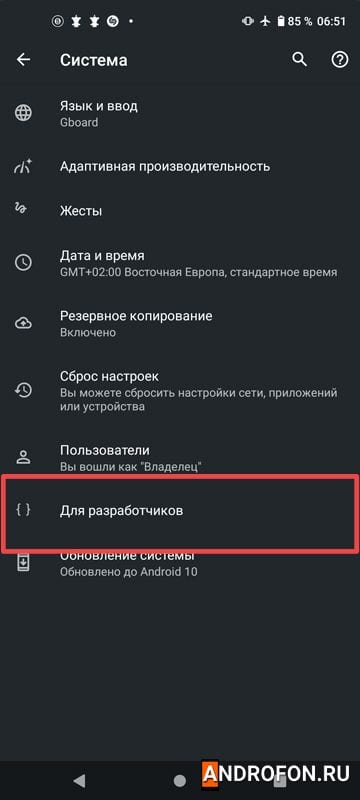

- Найдите в настройках пункт Система.

- Выберите Резервное копирование и восстановление.

- Включите резервное копирование на «Google Диск». Некоторые смартфоны также предлагают копирование на компьютер или другой внешний носитель — можете воспользоваться им.

Настроить резервное копирование на iPhone можно двумя способами. Более простой вариант — использовать автоматическое резервное копирование с помощью iCloud:.

- Включите функцию Резервная копия в iCloud в меню:

- Откройте Настройки —> [имя аккаунта] —> iCloud.

- Выберите Резервная копия.

- Поставьте телефон на зарядку и подключите его к безлимитному Wi-Fi: первая выгрузка расходует много энергии и трафика.

- Проверьте, сколько осталось свободного места в хранилище. Всем пользователям iCloud бесплатно доступно 5 Гбайт. Если вам нужно больше, придется приобрести у Apple платную подписку. Как вариант, можете воспользоваться одним из бесплатных альтернативных хранилищ.

- Заблокируйте экран, чтобы случайным касанием не сорвать процесс.

Если пользоваться облаком вам по каким-то причинам не хочется, то вы можете использовать резервное копирование с помощью компьютера — на сайте Apple есть подробная инструкция, как это сделать.

Включите функцию «Найти устройство»

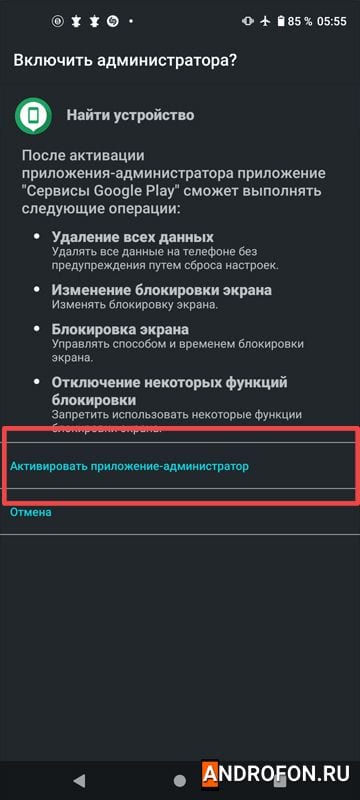

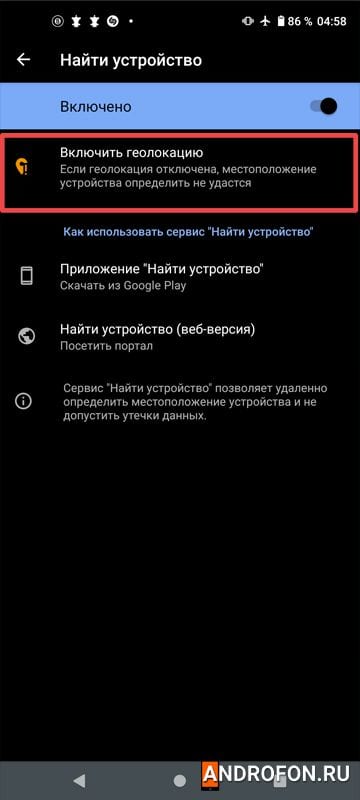

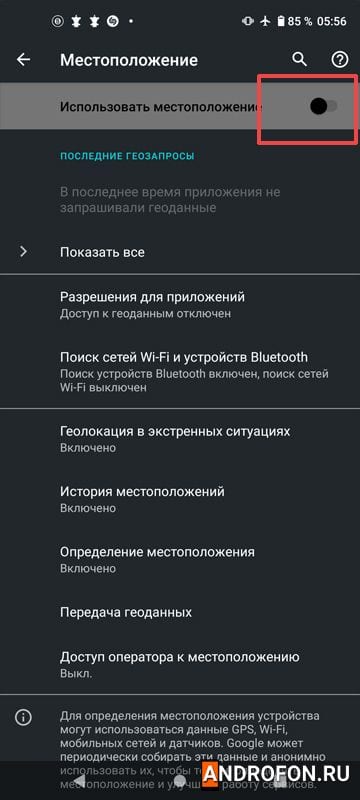

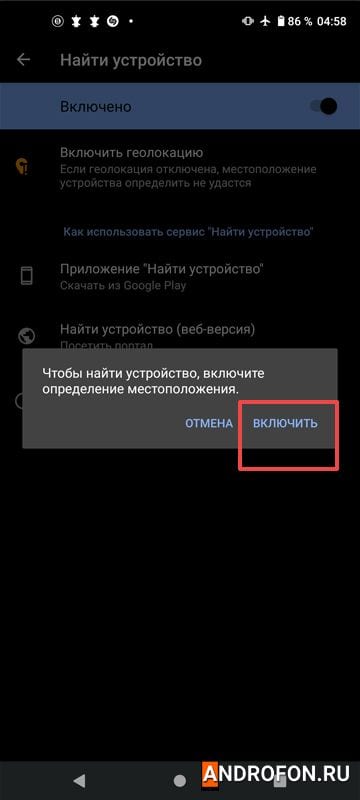

Функции Find my iPhone (на iOS) и Найти мое устройство (на Android) позволяют отследить местоположение потерянного или украденного смартфона через аккаунт Google или Apple ID. Также с их помощью можно удаленно заблокировать устройство и даже полностью стереть с него все данные. Но есть важное условие: на момент кражи или потери эти функции должны быть уже активированы. Поэтому лучше это сделать, не откладывая в долгий ящик.

Как включить на Android функцию «Найти мое устройство»:

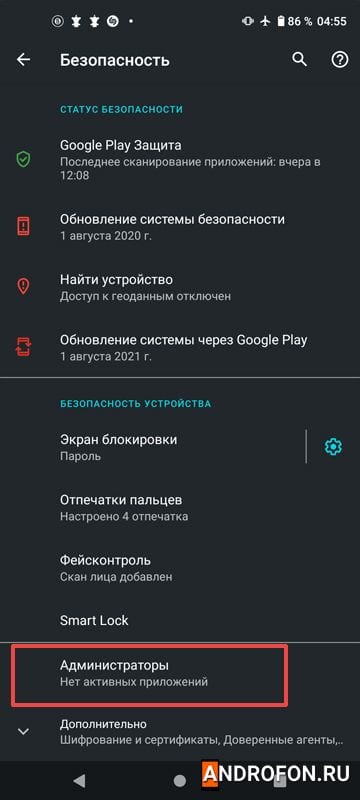

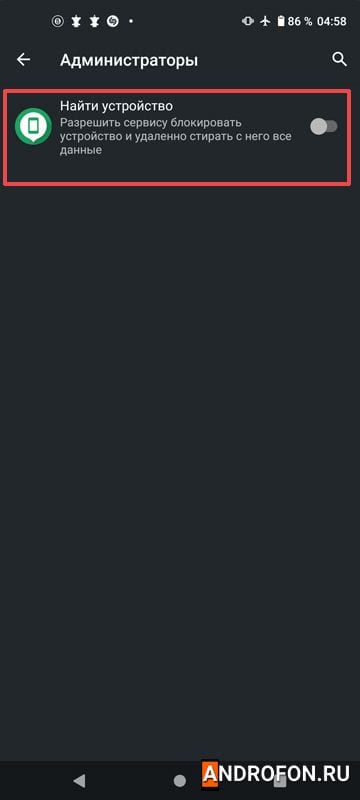

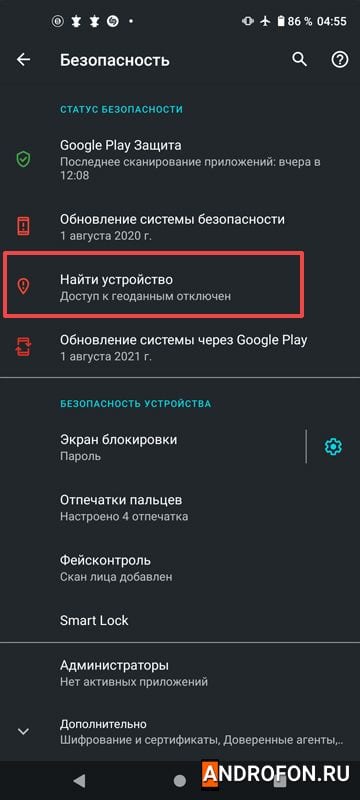

- Откройте Настройки и перейдите в раздел Безопасность.

- Во вкладке Найти устройство активируйте переключатель.

Как включить на iPhone функцию Find my iPhone:

- Откройте Настройки и нажмите на свое имя.

- Выберите пункт Локатор и активируйте переключатель Найти iPhone.

Затем перейдите в раздел «Безопасность» в аккаунте Google или в приложение «Локатор» на iPhone или iPad и найдите смартфон в списке устройств. Вы увидите функции «Заблокировать» и «Стереть устройство». Они пригодятся, если телефон украли в разблокированном состоянии и на нем есть конфиденциальная информация.

Даже если вор выключит устройство сразу после кражи, но захочет потом в укромном месте попытаться его взломать, телефону достаточно всего лишь включиться и поймать сигнал. Отложенная команда на превращение в «кирпич» будет выполнена.

Если вы не уверены, что смартфон украден, а не потерян, то при удаленной блокировке можно указать сообщение и резервный номер для связи, которые появятся на экране. Правда, дальше придется быть бдительнее обычного: воры часто используют его как возможность для фишинга — например, чтобы отправлять фальшивые уведомления от службы поддержки. Цель мошенников — узнать пароль от вашего аккаунта Google или Apple ID и отвязать устройство от учетной записи. Так что в этом случае надо сохранять ясность ума и не переходить по сомнительным ссылкам, и уж тем более не вводить там конфиденциальную информацию.

С этими настройками кража смартфона останется неприятностью, но не станет катастрофой: до конфиденциальных файлов злоумышленник не доберется, а все самое дорогое вы сможете восстановить из резервной копии. Мы желаем вам, чтобы эти меры никогда не пригодились на практике, но будет мудро заранее подготовиться к худшему — на всякий случай.

Хотя Android печально известен своей небезопасностью, на самом деле он вполне безопасен. Благодаря таким функциям, как автоматическое сканирование приложений или недавно запущенная защита Google Play или защита от сброса настроек (блокировка FRP), Android гарантирует, что ваше устройство не заражено вирусами и никто не сможет получить к нему доступ без вашего разрешения.

Сегодня в этом посте мы поговорим о защите от сброса к заводским настройкам. Мы объясним важность блокировки FRP, а также развеем все ваши сомнения по этому поводу. Давайте начнем..

Защита от сброса к заводским настройкам — это встроенная функция безопасности, представленная Google в марте 2015 года для всех устройств Android под управлением Android 5.1 и выше. Проще говоря, защита от сброса к заводским настройкам предотвращает использование вашего устройства другими людьми, если они принудительно выполнят сброс настроек на вашем устройстве либо из восстановления, либо путем перепрошивки новой прошивки. В любом из случаев, если на вашем устройстве выполняется сброс к заводским настройкам без вашей авторизации (то есть из настроек устройства), тогда при загрузке устройства срабатывает защита от сброса до заводских настроек и запрашивается логин учетной записи Google, который последний раз использовался на устройство. Это гарантирует, что вы или кто-то, кому вы доверяете, выполните сброс.

Для тех, кто не знает, сброс настроек телефона Android к заводским настройкам означает восстановление заводских настроек. Он удаляет все данные с вашего телефона Android. Это также называется «форматированием» или «полной перезагрузкой».

Проверьте: Как заблокировать push-уведомления с веб-сайтов в Chrome для Android

Зачем нужна защита от сброса к заводским настройкам

Предположим, ваш телефон украден со всеми вашими данными, все, что нужно сделать вору, — это выполнить сброс настроек на вашем устройстве в режиме восстановления, вставить новую SIM-карту, и у них будет новый телефон. Вы не можете ни удаленно стереть данные, ни отследить их местоположение, поскольку все ваши настройки были удалены с устройства.

Но, включив защиту от сброса настроек, вор не сможет использовать ваше устройство после сброса настроек, если у него нет вашей учетной записи Google и пароля. Независимо от того, использует ли он режим восстановления или новую прошивку, он просто не может снять защиту без вашего идентификатора учетной записи Google и пароля.

После авторизованного сброса настроек ваше устройство выдаст следующее сообщение пользователю, пытающемуся войти в систему:

«Это устройство было сброшено. Чтобы продолжить, войдите в систему с учетной записью Google, которая ранее была синхронизирована на этом устройстве ».

По сути, защита от сброса к заводским настройкам блокирует доступ пользователя к вашему устройству, если он / она выполняет авторизованный сброс настроек на устройстве.

Как работает защита от сброса настроек (блокировка FRP) на Android

Защита от сброса к заводским настройкам или FRP автоматически активируется при настройке учетной записи Google на устройстве Android (подробнее о том, как включить / отключить блокировку FRP, мы узнаем ниже).

После включения FRP на устройстве Android, если вы или кто-то другой попытаетесь отформатировать / восстановить заводские настройки устройства, используя обычные настройки резервного копирования и сброса, вам сначала потребуется PIN-код безопасности устройства, чтобы получить доступ к настройкам сброса настроек. Если он у вас есть, ну и хорошо, вы можете его отформатировать, но если предположим, что вор пытается получить к нему доступ, у него не будет PIN-кода безопасности и, следовательно, он не сможет его сбросить.

Проверьте: высокое потребление батареи Android? Вот как это исправить.

Когда срабатывает защита от сброса к заводским настройкам (блокировка FRP)

Чтобы упростить задачу, автоматически активируется защита от сброса к заводским настройкам (блокировка FRP), которая срабатывает, когда на вашем устройстве происходит сброс из режима восстановления, ненадежный сброс, сброс аппаратного ключа, сброс из Диспетчера устройств Android или ремонтных служб. Неавторизованному пользователю будет предложено предоставить данные для входа в учетную запись Google последней синхронизированной учетной записи Google на устройстве, чтобы настроить устройство после восстановления заводских настроек. В этих случаях вам нужно будет ввести идентификатор Google и пароль, связанные с устройством после сброса.

Однако блокировка FRP не срабатывает, когда вы форматируете устройство через настройки устройства, поскольку считает это авторизованной попыткой сбросить устройство. Следовательно, когда сброс к заводским настройкам выполняется через настройки устройства, вам не будет предложено подтвердить данные учетной записи Google при первой загрузке устройства после выполнения сброса.

Таким образом, в первую очередь пользователи Android не заметят, что их телефоны защищены защитой от сброса настроек (блокировка FRP), пока не произойдет несанкционированный сброс до заводских настроек.

Как включить защиту от сброса к заводским настройкам (блокировка FRP)

FRP (защита от сброса к заводским настройкам) включается автоматически, когда вы добавляете учетную запись Google на свое устройство Android. Когда вы настраиваете новое устройство Android, вас обычно просят войти в свою учетную запись Google. Если вы уже настроили свою учетную запись Google на своем устройстве Android, на вашем устройстве активна блокировка FRP, что означает, что если кто-либо пытается принудительно отформатировать ваше устройство, ему / ей необходимо ввести данные вашей учетной записи Google, и, таким образом, FRP защищает ваше устройство от неправильно использованный.

Однако, если вы не добавляли учетную запись Google на свое устройство Android, вам необходимо добавить учетную запись Google, чтобы включить защиту от сброса настроек.

Чтобы добавить учетную запись Google на свое устройство Android, выполните следующие действия:

- Перейти к Настройки с последующим учетные записи.

- Нажмите на Добавить учетную запись и нажмите «Google». Затем введите имя пользователя и пароль своей учетной записи, чтобы добавить учетную запись.

После добавления учетной записи FRP будет включен автоматически.

Когда отключать защиту от сброса к заводским настройкам (блокировка FRP)

Теперь вам может быть интересно, зачем и когда нужно отключать защиту от сброса к заводским настройкам (FRP). Что ж, есть много случаев, например, если вы собираетесь продать свой телефон и вместо того, чтобы использовать «Резервное копирование и сброс настроек» для форматирования телефона, вы вручную удаляете все данные и отправляете их покупателю без форматирования устройства. В этом случае покупатель не сможет отформатировать ваше устройство, так как ваше устройство будет запрашивать данные последней синхронизированной учетной записи Google на этом устройстве.

Точно так же, если вы сбрасываете свое устройство с помощью других методов, таких как режим восстановления, вы должны сначала удалить свои учетные записи Google со своего устройства, чтобы отключить FRP (шаги приведены ниже), а затем выполнить полный сброс.

Проверьте: Как по беспроводной сети синхронизировать файлы между ПК и Android в локальной сети без Интернета

Если, однако, вы напрямую выполняете полный сброс из настроек резервного копирования и сброса, FRP автоматически отключается, поскольку вам будет предложено ввести данные для входа в учетную запись Google перед сбросом самого устройства.

Если в случае, если вы продаете устройство с включенным FRP, вам придется поделиться данными своей учетной записи Google с другим человеком, чтобы помочь ему настроить устройство, так как FRP включен, и устройство не будет работать, если у них нет вашего Реквизиты аккаунта Google. Теперь я почти уверен, что вы понимаете важность отключения блокировки FRP перед продажей телефона.

Важная заметка: Если вы недавно изменили пароль для учетной записи Google, связанной с вашим телефоном, вам ни в коем случае не следует выполнять сброс устройства до заводских настроек в течение 24 часов. Имейте в виду, НИКОГДА. В этом случае из соображений безопасности устройство Android не позволит вам настроить телефон с учетной записью Google, для которой пароль был сброшен в течение последних 24 часов.

Другими словами, вы должны отключить блокировку FRP перед сбросом устройства, которое связано с той же учетной записью Google, которую вы сбросили за последние 24 часа.

Как отключить защиту от сброса к заводским настройкам (блокировка FRP)

Хотя отключить блокировку FRP легко, нет ничего, что напоминало бы вам сделать это при сбросе настроек телефона вручную (путем удаления данных) или методами восстановления. Это полностью ваша работа — не забыть отключить блокировку FRP, прежде чем отдавать свой телефон кому-то другому.

Чтобы отключить FRP на вашем устройстве Android, вам необходимо сделать следующие три вещи:

- Отключите защиту экрана блокировки (если есть)

- Удалите все учетные записи Google со своего устройства, а затем выполните сброс настроек до заводских.

- Снять OEM-защиту (если есть)

Проверьте: Как объединить или удалить повторяющиеся контакты на Android

Отключить защиту экрана блокировки

Если вы настроили защиту экрана блокировки (отпечаток пальца, PIN-код, графический ключ или пароль), вам необходимо удалить ее. Для этого выполните следующие действия:

- Перейти к устройству Настройки.

- Выбирать Безопасность или в некоторых устройствах Экран блокировки.

- Кран Блокировка экрана.

- Измените Блокировку экрана на Смахивание или Нет.

Удалите все учетные записи Google с вашего устройства

После снятия защиты экрана блокировки на вашем устройстве вы должны удалить все учетные записи Google с вашего устройства. Для завершения этого процесса у вас должны быть включены данные или Wi-Fi.

- Перейти к устройству Настройки.

- Кран учетные записи с последующим Google.

- Выберите адрес электронной почты, который хотите удалить.

- Коснитесь трех точек в правом верхнем углу экрана и нажмите «Удалить учетную запись». Нажмите ОК, чтобы подтвердить всплывающее окно.

- Если у вас несколько учетных записей Google, повторите шаги 3 и 4, чтобы удалить другие учетные записи Google.

Снять OEM-защиту (если есть)

Некоторые OEM-производители, такие как Samsung, имеют собственную защиту от сброса данных. Он не включается автоматически, но если вы включили его вручную, вам необходимо отключить его в дополнение к удалению учетных записей Google с вашего устройства, чтобы полностью снять блокировку FRP. В Samsung этот параметр известен как блокировка повторной активации, и для него требуется ваша учетная запись Samsung.

Говоря о блокировке реактивации, у нее есть два преимущества перед FRP. Во-первых, если вы меняете SIM-карту на устройстве, которое защищено блокировкой повторной активации, вам нужно будет войти в систему со своей учетной записью Samsung, а во-вторых, блокировка повторной активации позволяет отслеживать местоположение вашего устройства в случае его утери или кражи. Блокировка FRP Android не имеет этих двух функций.

Проверьте: Рингтоны для Android: как редактировать, создавать и устанавливать собственные мелодии

Чтобы удалить блокировку повторной активации Samsung, выполните следующие действия:

- Перейти к устройству Настройки и коснитесь Безопасность.

- В разделе «Безопасность» снимите флажок Блокировка повторной активации с последующим вводом пароля Samsung для подтверждения.

- Кроме того, также удалите свою учетную запись Samsung с устройства.

Когда вы убедитесь, что все учетные записи Google, защита экрана блокировки (если есть) и защита OEM (если есть) были удалены, вы можете восстановить заводские настройки устройства любым способом. Этот метод гарантирует, что ваше устройство не привязано к определенной учетной записи Google, и позволит следующему человеку легко настроить его.

Надеюсь, что все ваши сомнения относительно защиты от сброса к заводским настройкам на устройствах Android исчезнут из этого сообщения. Если у вас все еще есть сомнения или вы хотите выразить нам немного любви, сообщите нам об этом в разделе комментариев ниже.

Мобильных компьютеров уже давно больше, чем стационарных. И наших личных данных на них так же значительно больше, чем на стационарных. При этом текущий дизайн OS мобильных устройств создаёт впечатление, что одна из их основных задач — как можно сильнее упростить доступ третьим лицам (в основном — корпорациям и государству, но и мелким разработчикам мобильных приложений тоже обламывается от этого пирога) к вашим личным данным.

Частичная открытость Android немного улучшает ситуацию, но полноценного решения проблемы утечки приватных данных пока не существует. Основная проблема в том, что пока на устройстве используются блобы нет никаких гарантий, что в них нет закладок (вроде обнаруженных в прошивках Samsung Galaxy). Аналогичная проблема с проприетарными приложениями без открытых исходников (вроде всего пакета GApps, начиная с самого Google Play Маркет). По сути всё как раз наоборот — крайне высока вероятность, что закладки там есть. Нередко их даже не пытаются скрывать, выдавая за удобные «фичи» для синхронизации и/или бэкапа ваших данных, обеспечивания вас полезной рекламой, и «защиту» от вредоносного софта или на случай утери устройства. Один из самых надёжных способов защиты своих данных описан в статье Mission Impossible: Hardening Android for Security and Privacy, но там речь не о телефоне, а о планшете, причём с поддержкой только WiFi (мобильных чипов без блобов по-моему вообще пока ещё нет, для мобильного инета вместе с этим планшетом предлагается использовать отдельный 3G-модем, блобы в котором никому не навредят т.к. на этом модеме личных данных просто нет), и, на всякий случай, физически отрезанным микрофоном. Но, несмотря на невозможность полноценно защитить личные данные на телефоне, я считаю что стоит сделать максимум возможного: прикрыть столько каналов утечек, сколько получится — ведь мало кто может позволить себе не использовать мобильный телефон или не держать на нём личные данные (хотя бы контакты и историю звонков).

Сразу уточню, что об анонимности речь вообще идти не будет. Это отдельная большая и сложная тема, которая, в частности, потребует использования Tor, полного отказа от GSM и перевода всей телефонии на шифрованный VoIP, etc. На эту тему стоит почитать предыдущую ссылку и воспользоваться приложениями от The Guardian Project. Но делать всё это может иметь смысл только при условии, что ваши данные не утекут прямо с телефона, т.е. после решения описанных в этой статье задач. Описанные ниже приёмы защиты от идентификации/отслеживания не дают анонимности, они просто прикрывают некоторые дополнительные каналы утечки личных данных (к которым относится и то, где и когда вы бываете).

Ещё одна проблема — сложность и не лучшее юзабилити описанных решений делает их малодоступными для среднего пользователя. Предполагается, что читатель умеет менять прошивки телефона, пользоваться adb и хоть немного ориентируется в командной строке Linux. В принципе, большую часть описанного можно (и нужно!) автоматизировать и сделать доступным по нажатию пары кнопок обычному пользователю, но пока что этого никто не сделал.

- Ингредиенты

- GApps

- Замена прошивки и аккаунты

- Разделы

- Backup

- IMEI

- Типы бэкапов

- Что и как бэкапить

- Резюмируя

- Upgrade

- OTA-обновления OS

- Обновление Xposed framework и его модулей (включая XPrivacy)

- Защита данных на телефоне на случай потери/кражи

- Анти-вор

- Настройка XPrivacy

- Установка и настройка защищённой системы

Ингредиенты

Безопасность формируется разными элементами, и пренебрежение любым из них может свести на нет все усилия:

- OS и ключевые приложения (работающие с вашими личными данными) должны быть open source, иначе ни о каком доверии к ним речи быть не может в принципе.

- У вас должен быть root-доступ (как говорится, если вы не root на своём компьютере — значит на нём root кто-то другой… да и некоторые из описанных ниже приложений требуют root-доступ).

- OS и приложения необходимо регулярно обновлять, чтобы уменьшить шанс что их взломают.

- Вместо «синхронизации» личных данных нужно использовать обычные бэкапы, причём обязательно надёжно зашифрованные.

- Доступ всех приложений к личным данным должен быть ограничен реально необходимым минимумом, доступ к камере/микрофону так же должен контролироваться.

- Доступ всех приложений в интернет должен быть ограничен реально необходимым минимумом.

- Передача данных «по воздуху» должна осуществляться безопасным образом:

- всё, что передаётся «по воздуху» должно быть зашифровано (вам потребуется доступ к VPN);

- подключение к Wi-Fi требует дополнительных предосторожностей, чтобы гарантировать что мы подключаемся к нужной точке доступа;

- работа с Wi-Fi требует дополнительной защиты от утечки данных, позволяющих вас отслеживать.

- Защита данных на телефоне на случай потери/кражи.

Требование к открытости исходников OS сразу исключают iOS и Windows Phone, да и из вариантов на базе Android подойдут далеко не все. Я буду использовать CyanogenMod, но это не единственный вариант (если ваш телефон поддерживается Replicant то он может быть предпочтительнее, плюс есть ещё Firefox OS, Ubuntu Touch, Tizen).

Что касается использования самых последних версий OS — к сожалению, мне пришлось поставить CyanogenMod 11 на базе Android 4.4.4 (KitKat). Причин две: во-первых CyanogenMod на Android 5.x для моего телефона просто ещё нет, и во-вторых ещё нет стабильной версии Xposed framework для Android 5.x.

Для надёжного шифрования бэкапов понадобится платная версия Titanium Backup.

Для полноценного контроля доступа приложений к личным данным понадобится платная версия XPrivacy. В принципе, можно обойтись и бесплатной, но это будет значительно сложнее (информация о параметрах функций и чёрные/белые списки позволяют более тонко управлять доступом, да и пакетные операции экономят много времени). Я лично не проверял, но вроде бы «платную» версию можно получить и бесплатно (форма в конце страницы на сайте платной версии).

GApps

Что касается GApps. В идеале, конечно, лучше бы его вообще не устанавливать — если вам хватает приложений из F-Droid. Можно попробовать обойтись NOGAPPS a.k.a. µg Project, но на практике полноценной замены Google Play Маркет просто нет (а доступ к нему через NOGAPPS может в любой момент привести к бану и потере купленных приложений т.к. нарушает правила гугла). В этом случае стоит установить минималистский вариант GApps, и при необходимости остальные приложения GApps установить через Play Маркет (если вы переживаете, что в этом случае они будут занимать дополнительное место, то во-первых это всё-равно случится при первом же их обновлении, а во-вторых есть утилиты — включая Titanium Backup — которые умеют переносить приложения в /system, решая эту проблему).

Вообще надо отметить, что разработчики выкладывавшие урезанные сборки GApps как-то все повально начали отказываться от дальнейшей поддержки этих сборок, у всех резко образовались семейные дела, причём они зачем-то через некоторое время после отказа от поддержки ещё и удалили с файловых хостингов выложенные ими ранее сборки и ветки на форумах в которых эти сборки обсуждались. Тем не менее, пару вариантов найти ещё возможно: минималистская сборка от jajb (я бы из неё ещё убрал GoogleContactsSyncAdapter.apk, GoogleBackupTransport.apk и GoogleFeedback.apk, но не уверен что без них ничего не сломается) и невероятно гибкий и настраиваемый, но уже не поддерживаемый PA Gapps от TKruzze.

Как вариант ещё можно просто удалить «лишние» приложения из уже установленного GApps, для определения списка лишних файлов проще всего сравнить минимальный и максимальный варианты вышеупомянутого PA Gapps.

Замена прошивки и аккаунты

Если только вы уже не приняли все необходимые меры предосторожности с самого начала использования своего телефона, то ваши личные данные уже давно «протекли» и доступны множеству чужих людей. В этом случае я бы рекомендовал сначала просто установить описанные приложения и поэкспериментировать с ними, а когда почувствуете себя с ними достаточно уверенно — удалить с телефона абсолютно все данные (включая содержимое внутренней/внешней SD card) и установить всё с нуля — это не заберёт ваши данные обратно, но хотя бы разорвёт связь между этими данными и вашим телефоном.

Что касается аккаунтов, то в идеале после замены прошивки нужно специально для телефона создать отдельные аккаунты в гугле, фейсбуке, etc. Это обычно не мешает вам использовать свои обычные аккаунты в нужных приложениях, а для всех остальных это сильно ограничит объём доступных им данных (например, «моим» фейсбуком пользуются только несколько игр, которым я дал к нему доступ ради каких-то бонусов).

ВНИМАНИЕ: Если вы покупали приложения в Play Маркет, то если после замены прошивки вы будете использовать тот же самый гугл-аккаунт связь между уже протёкшими данными и вашим телефоном сохранится (по крайней мере для гугла), а если аккаунт будет новый — вы потеряете ранее купленные приложения.

Если для вас замена прошивки и/или создание отдельных аккаунтов для телефона это перебор, то ничего страшного — как я уже писал в начале, способа полноценной и надёжной защиты личных данных на телефоне пока не существует, речь идёт исключительно о том, чтобы прикрыть столько каналов утечки данных, сколько получится. И в вашем случае будет просто прикрыто чуть меньше каналов, чем возможно на данный момент.

Дальше я буду исходить из того, что вы решили заменить текущую прошивку — если это не так, просто пропустите некоторые из описанных операций.

Разделы

Для понимания описанных далее операций необходимо минимальное представление об основных разделах Android. Вкратце, основные разделы это:

/system- содержит основную систему/прошивку (напр. CyanogenMod) плюс опционально дополнительные пакеты (вроде GApps) прошитые через recovery после основной прошивки

- по умолчанию доступен только на чтение, не изменяется в процессе работы — т.е. его содержимое всегда соответствует установленной прошивке

- имея root-доступ его можно изменять

/data- содержит приложения установленные пользователем и данные всех приложений (в т.ч. системных приложений из

/system) - именно этот раздел шифруется если активировать шифрование системы

- если в телефоне есть «встроенная» SD card, то она может быть реализована не как отдельный раздел, а как каталог

/data/mediaили/data/media/0(в этом случае wipe или factory reset раздела/dataиз recovery это не полноценное форматирование раздела, а просто удаление всех файлов кроме/data/media)

- содержит приложения установленные пользователем и данные всех приложений (в т.ч. системных приложений из

- SD card

- содержит файлы пользователя (закачки, музыка, видео, etc.)

- содержит часть данных приложений, которые либо не помещаются в

/data, либо должны быть доступны всем приложениям (раздел/dataотформатирован в ext4, полноценно поддерживает права файлов, поэтому обычно к файлам в/dataимеют доступ только их собственные приложения, а SD card либо отформатирован в FAT либо на нём через fuse эмулируется почти полное отсутствие ограничений прав доступа) - их может быть несколько, как встроенных так и внешних, доступных через разные каталоги (дальше в примерах я буду использовать каталог

/sdcard), и находящихся физически на отдельных разделах или внутри/data

Backup

Перед тем, как приступать к смене прошивки, нужно сделать бэкап. (Вообще, я рекомендую в процессе настройки периодически делать полный бэкап.) Поскольку мы не будем использовать «синхронизацию» личных данных, то крайне желательно настроить регулярное автоматическое создание зашифрованных бэкапов и заливание их куда-нибудь. Из-за особенностей архитектуры Android понять что и как нужно бэкапить довольно непросто.

Некоторые из описанных операций можно сделать только если у вас есть root или нормальный recovery (обычно ClockworkMod или TWRP). Если их ещё нет — возможно, сейчас самое время ими обзавестись.

IMEI

Судя по всему, в некоторых случаях при перепрошивке есть небольшая вероятность что будет повреждён другой раздел. Один из этих разделов используется для хранения, в частности, IMEI телефона. Потеряв, его будет довольно сложно восстановить, поэтому крайне рекомендуется перед первой прошивкой сохранить (куда-то вне телефона) раздел с IMEI. Для некоторых телефонов это специфичная процедура с использованием утилит производителя, для других достаточно сохранить утилитой dd нужные разделы в файлы (впрочем, скорее всего и в остальных случаях можно воспользоваться dd вместо утилит производителя).

Если не уверены — проще всего сохранить все разделы кроме /system, /data и /cache. Обычно они все достаточно небольшого размера. Посмотреть список и размеры доступных разделов можно в /proc/partitions или через parted, пример (подключаемся через adb как root, не важно загружена обычная система или recovery):

# cat /proc/partitions

major minor #blocks name

179 0 15388672 mmcblk0

179 1 4096 mmcblk0p1

179 2 4096 mmcblk0p2

179 3 20480 mmcblk0p3

179 4 4096 mmcblk0p4

179 5 4096 mmcblk0p5

179 6 4096 mmcblk0p6

179 7 8192 mmcblk0p7

179 8 8192 mmcblk0p8

179 9 8192 mmcblk0p9

179 10 90112 mmcblk0p10

179 11 262144 mmcblk0p11

179 12 1048576 mmcblk0p12

179 13 1572864 mmcblk0p13

179 14 573440 mmcblk0p14

179 15 8192 mmcblk0p15

259 0 11759616 mmcblk0p16

# parted /dev/block/mmcblk0

(parted) p

Model: MMC MAG2GC (sd/mmc)

Disk /dev/block/mmcblk0: 15.8GB

Sector size (logical/physical): 512B/512B

Partition Table: gpt

Number Start End Size File system Name

1 4194kB 8389kB 4194kB BOTA0

2 8389kB 12.6MB 4194kB BOTA1

3 12.6MB 33.6MB 21.0MB ext4 EFS

4 33.6MB 37.7MB 4194kB m9kefs1

5 37.7MB 41.9MB 4194kB m9kefs2

6 41.9MB 46.1MB 4194kB m9kefs3

7 46.1MB 54.5MB 8389kB PARAM

8 54.5MB 62.9MB 8389kB BOOT

9 62.9MB 71.3MB 8389kB RECOVERY

10 71.3MB 164MB 92.3MB fat16 RADIO

11 164MB 432MB 268MB ext4 TOMBSTONES

12 432MB 1506MB 1074MB ext4 CACHE

13 1506MB 3116MB 1611MB ext4 SYSTEM

14 3116MB 3704MB 587MB ext4 HIDDEN

15 3704MB 3712MB 8389kB OTA

16 3712MB 15.8GB 12.0GB ext4 USERDATA Например, для Nexus 4 достаточно сохранить /dev/block/mmcblk0p{8,9}:

# dd if=/dev/block/mmcblk0p8 of=/sdcard/mmcblk0p8.img

# dd if=/dev/block/mmcblk0p9 of=/sdcard/mmcblk0p9.imgТипы бэкапов

- Android Backup: файлы

.ab(по сути немного модифицированный tar-архив), зашифрованные если это задано в настройках телефона, обычно делаются черезadb backup.- Единственное достоинство — эти бэкапы можно делать без root.

- Nandroid Backup: файлы

.imgи.tar*, обычные полные образы разделов или tar-архивы (по сути тоже полные образы, только компактнее), не зашифрованные, обычно делаются через recovery.- Теоретически TWRP умеет делать шифрованный Nandroid Backup, но во-первых только для

/data, и во-вторых у меня эта фича не заработала.

- Теоретически TWRP умеет делать шифрованный Nandroid Backup, но во-первых только для

- Titanium Backup: свой формат, поддержка шифрования в платной версии, сохраняет приложения, их данные и общесистемные настройки.

ВНИМАНИЕ: Поскольку Nandroid Backup не зашифрованы и сохраняются на доступную всем приложениям SD card, то я рекомендую после создания сразу (не перегружаясь из recovery в основную систему) переносить их с телефона на компьютер через adb pull, а на телефоне удалять. Если их понадобится восстановить, то сначала загрузить recovery, а потом залить их обратно через adb push и удалить после восстановления бэкапа.

Что и как бэкапить

Как вы видели выше, разделов в системе очень много. Но большинство из них либо никогда не меняются, либо меняются только при прошивке новой системы или recovery, так что бэкапить их смысла нет.

Возможное исключение — раздел /system. Обычно он меняется только при обновлении прошивки, но имея root вы можете его изменять (делать приложения «системными» через Titanium Backup чтобы сэкономить место на /data, устанавливать новые системные приложения вроде BusyBox, модифицировать загрузочные скрипты, etc.) — в этом случае его тоже может иметь смысл бэкапить.

Таким образом, бэкапить обычно нужно только раздел /data и внутренние/внешние SD card.

Поскольку бэкап нужно куда-то сохранять, и обычно это SD card, то содержимое самой(их) SD card в бэкапы как правило не входит. Titanium Backup умеет частично включать в бэкапы данные приложений находящиеся на SD card, но только файлы из /sdcard/Android/data/*/ (если приложение хранит свои файлы в других каталогах то в бэкап они не попадут).

Итак, ваши данные, которые может потребоваться бэкапить, это:

- описанные выше возможные изменения

/system- включаются в Nandroid Backup

/system - если это несколько известных файлов, то их можно скопировать вручную через

adb pull

- включаются в Nandroid Backup

- установленные вами дополнительные приложения

.apk-файлы, находятся в/data- бэкапить не обязательно, их обычно можно повторно скачать

- может иметь смысл бэкапить чтобы можно было их установить не выкачивая заново, либо если нужно иметь возможность установить старую версию приложения из Play Маркет

- включаются в Android Backup через

adb backup -apk -all -nosystem - включаются в Nandroid Backup

/data - включаются в бэкапы Titanium Backup (опционально)

- данные практически всех приложений

- находятся в

/data, иногда частично на SD card - это самое важное, что стоит бэкапить

- включаются в Android Backup через

adb backup -all(кроме тех данных, которые на SD card) - включаются в Nandroid Backup

/data(кроме тех данных, которые на SD card) - включаются в бэкапы Titanium Backup (опционально, данные на SD card при некоторых условиях тоже включаются)

- находятся в

- данные некоторых особых приложений

- XPrivacy держит свои данные в

/system, поэтому для бэкапа приходится «экспортировать» их на SD card (это можно автоматизировать) - Контакты желательно периодически экспортировать на SD card, т.к. это единственный способ сохранить их в портабельном формате

.vcf, который можно загрузить куда угодно (включая приложение Контакты другой прошивки)

- XPrivacy держит свои данные в

- ваши файлы и данные приложений сохранённые вне стандартных мест

- находятся на SD card

- можно просто скопировать их вручную любым способом (например через

adb pull /sdcard sdcard)

ВНИМАНИЕ: После экспорта контактов любое приложение может получить к ним доступ, поэтому желательно сразу их перенести с SD card на компьютер. Чтобы никакое приложение не успело украсть контакты сразу после экспорта настоящий параноик может попробовать следующий подход:

- экспортировать текущие настройки XPrivacy

- через XPrivacy заблокировать всем приложениям доступ к SD card

- перезагрузить телефон

- экспортировать Контакты (разрешив только им доступ к SD card)

- перенести

.vcf-файл с контактами с SD card на компьютер - импортировать предыдущие настройки XPrivacy

- перезагрузить телефон

Резюмируя

- Если телефон ещё не рутован, прошивка и recovery родные, и через recovery бэкап сделать нельзя, то придётся использовать:

adb backup -apk -all -shared

- Перед сменой прошивки или опасными экспериментами, чтобы иметь возможность вернуть телефон в текущее состояние:

- сделать Nandroid Backup всех разделов из recovery

- если есть вероятность повредить данные на SD card, то дополнительно сделать

adb pull /sdcard sdcard

- После ручного изменения отдельных файлов в

/system:- скопировать изменённые файлы на SD card или через

adb pull

- скопировать изменённые файлы на SD card или через

- Регулярно и автоматически:

- делать и заливать в облако зашифрованные бэкапы всех приложений и их данных через Titanium Backup, настроив в нём расписания заданий (это позволит при необходимости восстанавливать отдельные приложения и/или их данные, причём можно хранить несколько последних бэкапов каждого приложения)

- если нужно регулярно бэкапить какие-то файлы с SD card — настроить это отдельно через какие-нибудь приложения

- в частности, это имеет смысл для настроек XPrivacy (которые перед этим необходимо экспортировать, например через Tasker)

- Периодически вручную:

- экспортировать на SD card:

- настройки XPrivacy

- Контакты

- бэкапить полностью SD card через

adb pull /sdcard sdcard

- экспортировать на SD card:

Upgrade

Регулярное обновление OS и приложений тоже имеет свои особенности.

- Обновления для OS:

- проверяются автоматически

- устанавливать нужно вручную

- при необходимости не сложно откатиться на предыдущую версию

- перед установкой новой версии необходимо предпринять дополнительные действия, описанные ниже

- Обновления для приложений установленных из F-Droid:

- проверяются автоматически

- устанавливать нужно вручную

- при необходимости не сложно откатиться на предыдущую версию

- Обновления для приложений установленных из Play Маркет:

- Play Маркет предпочитает не только проверять обновления автоматически, но и (если не отключить) автоматически обновлять приложения. Для среднего пользователя это скорее плюс, но если вы всерьёз планируете применить описанное в этой статье — вам скорее всего захочется автоматические обновления отключить и контролировать что и когда обновлять вручную.

- Себя самого Play Маркет обновляет автоматически в любом случае.

- Поскольку через Play Маркет гугл может в любом момент по своему желанию незаметно установить или удалить у вас любое приложение, что является серьёзнейшей проблемой в плане безопасности, рекомендуется блокировать для Play Маркет доступ к интернету в то время, когда вы им не пользуетесь.

- проверяются вручную (из-за заблокированного доступа к интернету)

- устанавливать можно автоматически или вручную

- при необходимости откатиться можно только используя бэкапы старой версии сделанные Titanium Backup (если настроено автоматическое обновление, то для этого приложения его нужно будет отключить), поскольку Play Маркет не даёт выбрать какую версию приложения устанавливать

- Обновления для приложений, установленных из других источников:

- проверяются вручную (уникальным для каждого приложения способом)

- устанавливать надо вручную

- Обновления для Xposed framework и его модулей (включая XPrivacy) можно проверять и устанавливать через сам Xposed.

- при обновлении необходимо предпринять дополнительные действия, описанные ниже

OTA-обновления OS

При обновлении OS необходимо учитывать следующее:

- Если раздел

/systemбыл модифицирован (а в нашем случае это будет именно так), то необходимо побеспокоиться о том, чтобы эти изменения сохранились перед прошивкой новой версии OS в/systemи автоматически восстановились после этого, до первой загрузки новой версии OS.- Для этого необходимо заранее создать соответствующие скрипты в

/system/addon.d(они будут автоматически запущены до и после прошивки). - Если этого не сделать, то после обновления OS, в частности, перестанет работать XPrivacy, и все приложения получат доступ к вашим контактам и прочим личным данным.

- Для этого необходимо заранее создать соответствующие скрипты в

- В данный момент существуют уязвимости Android, которые дают возможность обычным приложениям не санкционировано повысить свои привилегии в процессе обновления OS.

- Чтобы от этого защититься необходимо установить и перед каждым обновлением OS проверять установленные приложения через Secure Update Scanner.

- Поскольку XPrivacy накладывает ограничения на приложения по их UID, а UID системных приложений может измениться при обновлении OS, то рекомендуется включать «режим полёта», экспортировать и сбрасывать настройки XPrivacy, обновлять прошивку, после чего импортировать настройки XPrivacy (при импорте приложения определяются по имени, а не UID) и выключать «режим полёта».

- Этот вариант не идеален, т.к. «режим полёта» помешает приложениям немедленно отправить по сети ваши личные данные, но не помешает их получить (между сбросом и импортом настроек XPrivacy), сохранить в файлы и отправить по сети позднее.

- С другой стороны, если этого не сделать, то есть небольшая вероятность что система не сможет корректно загрузиться из-за того, что XPrivacy будет накладывать не те ограничения на системные приложения.

Обновление Xposed framework и его модулей (включая XPrivacy)

- Обновление Xposed framework:

- установить новую версию поверх старой

- Фреймворк → Установить/Обновить

- перезагрузить телефон

- Обновление модулей Xposed:

- установить новую версию поверх старой

- если модуль обновлялся не через интерфейс Xposed а как обычное приложение — дождаться пока Xposed обнаружит новую версию

- попробовать один раз запустить модуль (это нужно не всем модулям)

- перезагрузить телефон

- если обновлялся XPrivacy, то подождать пока XPrivacy update service завершит работу (покажет 100%)

- установить новую версию поверх старой

Защита данных на телефоне на случай потери/кражи

Чтобы посторонний человек, получивший физический доступ к телефону, не добрался до ваших личных данных, необходимо:

- включить шифрование

/data- желательно использовать для этого сложный пароль (по умолчанию этот же пароль будет использоваться на экране блокировки, что как правило слишком неудобно, но это легко решить и для экрана блокировки использовать другой пароль/пин)

- использовать пароль или достаточно сложный пин-код на экране блокировки

- чтобы его не приходилось постоянно вводить дома можно использовать Tasker для его автоматического отключения когда вы дома и включения когда вы выходите из дома

- отключать ADB (и права root для ADB) когда он не используется

- это не так актуально начиная с Android 4.3

К сожалению, пока что ни ClockworkMod ни TWRP не поддерживают защиту паролем. А без этого человек временно получивший доступ к вашему телефону может перегрузиться в recovery, установить дополнительный пакет с трояном в /system, после чего вернуть телефон вам. Как только вы загрузите OS и введёте пароль шифрования к /data этот троян сможет запуститься с правами root и получить полный доступ ко всем вашим личным данным. Если бы recovery поддерживали защиту паролем, то для того, чтобы это проделать, пришлось бы прошить recovery заново, что привело бы к сбросу пароля, и дало бы возможность отследить факт вмешательства как только вам вернут телефон.

Анти-вор

Что касается приложений типа «анти-вор» и удалённого управления телефоном. Эти приложения ещё могут иметь смысл на обычном, не защищённом телефоне — если вор попался глупый, и вместо того чтобы сразу выкинуть сим-карту и переформатировать все разделы он сидит с этого телефона в инете и рассматривает чужие фоточки… то, да, польза от этих приложений может быть.

Но в нашем случае доступ к данным он не получит, а значит нет никакой необходимости их удалённо стирать (особенно учитывая то, что любое такое приложения для удалённого управления — по сути просто ещё один способ слить свои личные данные компании разработавшей это приложение).

Что касается возможности определить местоположение телефона — для этого на нём должен быть интернет, а т.к. вор не имеет доступа к OS телефона, то он не сможет настроить подключение к своему домашнему Wi-Fi и вряд ли он поставит в «бесполезный телефон» свою сим-карту. А вероятность того, что он не выкинет сразу же вашу сим-карту или пронесёт включенный телефон мимо уже известной телефону точки доступа Wi-Fi… на мой взгляд не настолько велика, чтобы в расчёте на это непрерывно сливать данные о своём местоположении компании разработавшей это приложение.

А на случай если телефон просто потерялся, и кто-то его нашёл и хочет вернуть владельцу — достаточно вывести на экране блокировки свою контактную информацию (например, email) или просто на него позвонить.

А вот что действительно стоит сделать сразу же, как стало понятно что телефон украли — заблокировать сим-карту (чтобы ей не воспользовались для обхода 2-х факторной авторизации или подтверждения банковских платежей через SMS) и, просто на всякий случай, отключить телефон от гугл-аккаунта.

Настройка XPrivacy

По большому счёту — это самое сложное из всего описанного в этой статье. XPrivacy позволяет контролировать громадное количество операций и данных, при этом у всех приложений разные потребности и для многих приложений приходится подстраивать ограничения индивидуально. При этом пользователю, который не является разработчиком под Android, большая часть этих операций непонятна: насколько они критичны, к каким данным они дают доступ, действительно ли эти операции нужны для работы данного приложения.

Я могу дать только рекомендации общего плана:

- По моим наблюдениям, использовать сервис краудсорсинга для автоматического получения настроек XPrivacy для приложений — не лучшая идея. Настройка XPrivacy сложна, поэтому большинство пользователей с ней не очень хорошо справляются, но с удовольствием отправляют свои настройки в этот сервис. Выкачивая усреднённые чужие настройки вы заблокируете примерно 10-20% того, что можно (и нужно) заблокировать.

- Всё, что умеет блокировать/подделывать XPrivacy — имеет непосредственное отношение к вашим личным данным. Поэтому блокировать стоит, по возможности, практически всё.

- Стоит сразу включить режим «эксперта» и разрешить блокирование системных приложений.

- Подготовьте максимально ограничивающий шаблон «по умолчанию» — включите блокирование и запрос ограничений практически для всех категорий и операций (включая небезопасные), за исключением:

- Датчики — можно разрешить небезопасные операции (нужно практически всем приложениям).

- Идентификация устройства — блокировать всё, но стоит отключить запрос ограничений для тех пунктов, которые вы в любом случае не собираетесь разрешать.

- Интернет — стоит разрешить все небезопасные операции кроме

inet_*(нужно практически всем приложениям, и кроме того доступ в интернет будет контролироваться файрволом). - Система (установленные приложения) — можно полностью разрешить (нужно практически всем приложениям).

- Учётные записи (Google, Facebook, …) — можно полностью разрешить (если вы заведёте для телефона «его личные» отдельные аккаунты специально для использования приложениями, то нет смысла ограничивать приложения в доступе к этих аккаунтам).

- Хранилище (медиа, карта памяти) — стоит полностью разрешить все

open*(нужно практически всем приложениям), а доступ кsdcardблокировать только если вы собираетесь контролировать к каким файлам обращаются приложения и составлять для них белые списки разрешённых файлов/каталогов.

- Примените шаблон «по умолчанию» ко всем уже установленным приложениям (включая системные, особенно GApps!), а потом пройдитесь по ним и отключите часть ограничений исходя из задач приложения.

- Для Камеры/Диктофона/etc. имеет смысл оставить запрос ограничений для

*.permissionв Медиа, чтобы каждый раз когда эти приложения будут пытаться получить доступ к камере или микрофону вы получали об этом уведомление. - Приложение «Графический интерфейс системы, Экран блокировки» используется для управления всеми возможностями телефона, включая обычно заблокированные операции вроде NFC или Record.Audio (нужен для управления громкостью), плюс его интерфейс нередко закрывает доступ к диалогу запроса ограничений XPrivacy, так что большую часть ограничений придётся отключить.

- Приложение «Внешний накопитель» используется для диалога выбора файла многими системными приложениями.

- Для Камеры/Диктофона/etc. имеет смысл оставить запрос ограничений для

- Если какое-то приложение не работает — посмотрите отчёт «Использование» в XPrivacy чтобы увидеть что он кому недавно блокировал.

- Не забывайте, что изменения ограничений вступают в силу через 15 сек.

- После изменения прав на Интернет или Хранилище нужно убить и перезапустить приложение.

- Перед ограничением системных приложений лучше сделать бэкап из recovery.

- Если OS не грузится можно попробовать отменить ограничения.

В CyanogenMod есть свой аналог XPrivacy (Настройки → Конфиденциальность → Защищённый режим), но он позволяет контролировать слишком незначительную часть того, что можно заблокировать через XPrivacy. Одновременное использование Защищённого режима и XPrivacy не рекомендуется.

Установка и настройка защищённой системы

Первым делом сделайте максимально полный бэкап текущей системы:

- Экспортируйте список контактов в

.vcf. Если есть другие приложения, которыми вы активно пользуетесь, и у которых есть встроенная возможность экспорта/бэкапа данных — не пренебрегайте ей тоже. - Если телефон не рутованный и нет нормального recovery — сделайте бэкап через adb, потом получите root и установите Titanium Backup с нормальным recovery.

- Сделайте бэкапы всех приложений через Titanium Backup (большинство из них можно будет восстановить на новой прошивке) и бэкапы всех разделов через recovery (чтобы можно было вернуть текущую систему если что-то пойдёт не так).

- Дополнительно может иметь смысл сделать скриншоты того, что скорее всего просто «восстановить из бэкапа» на новой прошивке не получится. Например, расширенные настройки Контактов которые в

.vcfне экспортируются (группы) и содержимое рабочих столов. - Опционально можете скопировать SD card на компьютер, на всякий случай.

Установите CyanogenMod. Если хотите, можете сразу прошить и GApps, но я рекомендую сделать это немного позднее.

При первой загрузке:

- пропустите подключение Wi-Fi

- откажитесь от создания аккаунта CyanogenMod (и Google, если вы уже прошили GApps)

- отключите определение местоположения

- включите «режим полёта»

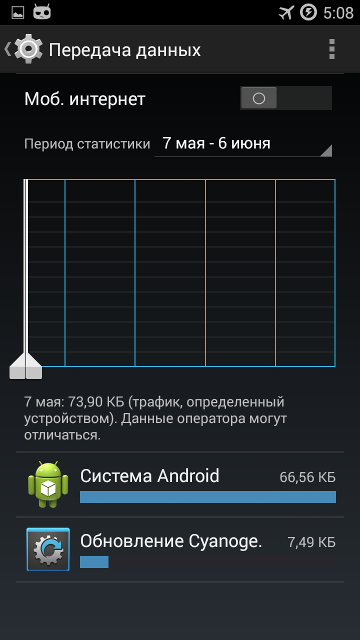

Тут нас ждёт неприятный сюрприз: телефон уже успел вылезти в мобильный интернет и что-то слить, плюс проверить обновления CyanogenMod! К сожалению, мне не удалось найти способ это предотвратить: включить «режим полёта» в процессе первой загрузки не получается т.к. ещё нет файла где эта настройка хранится, а если подключиться через adb и включить «режим полёта» вручную на этапе выбора языка — это происходит всё-равно слишком поздно и телефон успевает что-то отправить через мобильный интернет.

- проверьте, и при необходимости повторно отключите Wi-Fi, мобильный интернет и определение местоположения

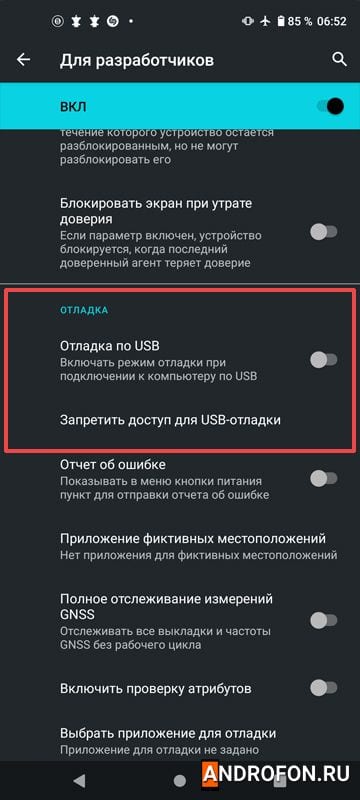

- активируйте ADB:

- Настройки → О телефоне → 7 тапов по Номер сборки

- Настройки → Для разработчиков →

[✓]Отладка по сети & USB - Настройки → Для разработчиков → Режим суперпользователя → Для приложений и ADB

- если у вас раздел

/dataне был зашифрован или вы его переформатировали в процессе прошивки CyanogenMod — зашифруйте его (если это делать так, а не через интерфейс, то можно задать пароль шифрования отличающийся от пароля/пин-кода экрана блокировки):adb rootadb shell vdc cryptfs enablecrypto inplace <пароль>- подождите пока система зашифрует

/dataи снова загрузится

- Настройки → Безопасность →

[✓]Неизвестные источники - Скачайте на компьютер и установите через

adb install(чтобы пока не установлены XPrivacy и AFWall+ не включать на телефоне интернет) Xposed framework.- Фреймворк → Установить/Обновить

- перезагрузите телефон

- скачайте скрипт 90-xposed.sh, который будет сохранять Xposed framework при OTA-обновлениях CyanogenMod, и установите его:

adb rootadb shell mount -o remount,rw /systemadb push 90-xposed.sh /system/addon.d/adb shell chmod 0755 /system/addon.d/90-xposed.shadb shell mount -o remount,ro /system

- Скачайте на компьютер и установите через

adb installXPrivacy.- установите его лицензию залив

/sdcard/XPrivacy_license.txt- если это делается при активном XPrivacy — перезагрузите телефон

- активируйте модуль XPrivacy в Xposed framework

- запустите один раз XPrivacy

- перезагрузите телефон

- Меню → Параметры →

[✓]Режим эксперта - Меню → Параметры → Режим эксперта →

[✓]Запрет системных компонентов - Меню → Параметры → Режим эксперта →

[✓]Режим AOSP - перезагрузите телефон

- настройте XPrivacy максимально ограничив доступ всем приложениям включая системные (рекомендации по настройке описаны выше)

- установите его лицензию залив

- В зависимости от используемой вами прошивки может потребоваться установить BusyBox (в CyanogenMod 11 он уже есть).

- Скачайте на компьютер и установите через

adb installAFWall+.- Меню → Настройки →

[✓]Активные правила - Меню → Настройки →

[✓]Управление VPN - Меню → Настройки →

[✓]Поддержка IPv6 (пользоваться им не обязательно, но файрволить нужно, иначе приложения которым закрыт доступ файрволом через IPv4 без проблем выйдут в интернет через IPv6) - Меню → Настройки →

[✓]Администратор устройства - Меню → Настройки → Экспериментальные:

[✓]Исправить утечку данных при запуске. Это установит скрипт/system/etc/init.d/afwallstartблокирующий доступ в интернет пока OS загружается и AFWall+ ещё не запустился. - Меню → Включить брандмауэр

- режим Белый список (разрешить выбранные), а поскольку выбранных пока нет — всем приложениями доступ пока что закрыт

- Меню → Настройки →

- Нам нужно позаботится, чтобы

/system/etc/init.d/afwallstartне был удалён при OTA-обновлении OS. Для этого создадим свой скрипт/system/addon.d/99-local.sh, в который будем добавлять имена файлов на разделе/system, которые нужно сохранить при OTA-обновлении:adb rootadb shell mount -o remount,rw /systemadb shell cp /system/addon.d/50-cm.sh /system/addon.d/99-local.sh- отредактируйте

/system/addon.d/99-local.sh, заменив в функцииlist_files()файлetc/hostsнаetc/init.d/afwallstart adb shell mount -o remount,ro /system

Если вы ещё не прошили GApps — сделайте это сейчас. После загрузки настройте ограничения XPrivacy для приложений GApps.

Настраиваем систему:

- Настройки Google → Безопасность →

[ ]Удалённая блокировка и сброс - Настройки Google → Безопасность →

[ ]Борьба с вредоносными приложениями - Настройки → Беспроводные сети: Передача данных → Меню →

[ ]Автосинхронизация данных - Настройки → Беспроводные сети: Ещё… →

[ ]Режим полёта- отключаем временно, только для того чтобы переключить следующий пункт

- Настройки → Беспроводные сети: Ещё… →

[ ]NFC - Настройки → Беспроводные сети: Ещё… →

[✓]Режим полёта - Настройки → Экран блокировки → Безопасность экрана → Блокировка экрана

- установить надёжный пароль или пин-код

- Настройки → Местоположение (выкл.)

- Настройки → Безопасность → Администраторы устройства →

[ ]Удалённое управление Android - Настройки → Безопасность → Администраторы устройства →

[✓]XPrivacy - Настройки → Безопасность → Администраторы устройства →

[✓]AFWall+ - Настройки → Конфиденциальность → Отправка статистики →

[ ]Включить отправку отчётов - Настройки → Язык и ввод → Проверка правописания (настройки) → Проверка правописания Android (настройки) →

[ ]Поиск контактов - Настройки → Язык и ввод → Клавиатура Android (настройки) → Расширенные настройки →

[ ]Подсказывать имена - Если вы ставили не минимальный вариант GApps, то где-то рядом должна быть аналогичная настройка для Google Voice — её тоже выключить.

- Настройки → Восстановление и сброс →

[✓]Резервирование данных- включаем временно, только для того чтобы переключить следующий пункт

- Настройки → Восстановление и сброс →

[ ]Автовосстановление - Настройки → Восстановление и сброс →

[ ]Резервирование данных - Настройки → Для разработчиков → Сетевое имя устройства →

localhost - Телефон → Меню → Настройки →

[ ]Прямой поиск - Телефон → Меню → Настройки →

[ ]Поиск контактов - Телефон → Меню → Настройки →

[ ]Обратный поиск

Подключаем интернет:

- Перед открытием доступа к интернет стоит заблокировать некоторые приложения, в частности:

- Настройки → Приложения → Все → Синхронизация Контактов Google → Отключить

- Настройки → Приложения → Все → Google Резервное копирование → Отключить

- Скачайте на компьютер и установите через

adb install:- Wi-Fi Privacy Police

- Pry-Fi

- AdAway

- F-Droid

- OpenVPN for Android или любой другой VPN и настройте его

- Разрешите в AFWall+ доступ к Wi-Fi только для одного приложения:

- OpenVPN for Android

- Разрешите в AFWall+ доступ к VPN для:

- (NTP) — опционально

- AdAway

- F-Droid

- Google Play Маркет

- Xposed Installer

- Загрузки, Хранилище мультимедиа, Диспетчер загрузки

- Обновление CyanogenMod

- Для первой активации аккаунта Google нужно дать доступ к VPN для:

- Аккаунты Google, Сервисы Google Play, Google Резервное копирование, Google Services Framework, Синхронизация Контактов Google

- Включите Wi-Fi или мобильный интернет.

- Активируйте VPN.

- Создайте или подключите существующий аккаунт Google (чтобы инициировать добавление аккаунта можно например запустить Play Маркет).

- Настройки → Аккаунты → Google → ваш аккаунт → выключить всю синхронизацию

- Настройки Google: отключить всё, кроме:

- Подключенные приложения

- Play Игры

Теперь можно отключить доступ к VPN для «Аккаунты Google, Сервисы Google Play, Google Резервное копирование, Google Services Framework, Синхронизация Контактов Google». Этот набор приложений — один из основных каналов утечки личных данных. Доступ в интернет ему нужен для:

- обновления просроченного токена доступа к гугл-аккаунту

- поддержки GCM (Google Cloud Messaging — пуш-уведомлений Android)

- активного сливания всех ваших личных данных, до которых он дотянется

Для обновление токена нужно открывать ему доступ крайне редко и ненадолго. Что касается GCM, то, с одной стороны, пуш-уведомления нужны для работы многих приложений, так что вы можете захотеть оставить ему доступ к VPN. С другой стороны, если вы дадите какому-то приложению хоть раз ненадолго доступ в интернет, то оно может зарегистрироваться в GCM и после этого будет получать пуш-уведомления (через этот набор приложений гугла) даже если вы ему доступ в интернет заблокируете. Хорошо это или плохо — решайте сами. Лично мне не нравится идея, что отключенное от интернета приложение продолжает получать из интернета данные, но хотя бы оно не сможет ничего отправлять.

Для защиты от фоновой установки программ на ваш телефон по желанию гугла, доступ в интернет для «Google Play Маркет» нужно разрешать только непосредственно тогда, когда вы им пользуетесь.

Для того, чтобы видеть полную информацию по запрашиваемым правам доступа для устанавливаемых из Play Маркет приложений нужно установить модуль для Xposed framework PlayPermissionsExposed и перезагрузить телефон.

Установить из Play Маркет:

- SRT AppScanner

- запустить его, если он найдёт уязвимость — установить модуль Xposed Master Key multi-fix

- Secure Update Scanner

- Titanium Backup ★ root

- Titanium Backup PRO Key ★ root

Сейчас самое время перегрузиться в recovery и сделать полный бэкап новой системы!

Восстановить из бэкапов Titanium Backup все нужные приложения. Запустить из меню Titanium Backup «Маркет доктор» для восстановления связей этих приложений с Play Маркет.

Теперь можно отключить ADB и запретить для него права root.

Поздравляю! У вас в руках Android-телефон, защищённый от утечек личных данных настолько, насколько это вообще возможно без отказа от доступа к Play Маркет и GSM-связи.

______________________

Текст конвертирован используя habrahabr backend для AsciiDoc.

Защита личных данных в телефоне — это личная обязанность каждого владельца мобильного телефона. Как защитить личные данные — мы подскажем. Ваша задача — всего лишь прислушаться к рекомендациям и решить, следовать им или нет.

О том, что нужно защищать свои личные данные, знают многие, но почему-то мало кого озадачивает это на самом деле. Происходит это потому, что многие просто не понимают, как их данными уже пользуются соцсети, банки, рекламные компании и т. д. Мы живем в цифровом мире, где цифровая информация многое значит, поэтому пренебрегать этим не стоит.

Когда речь заходит о защите телефона, многие почему-то говорят, что им нечего скрывать, что открытость данных — это нормально, что у них нет личных врагов и т. д. Но если задать им встречный вопрос: «Раз все так, как вы говорите, то почему вы закрываете свою квартиру, когда уходите из дома?»,на это у них, как правило, не будет ответа.

Жаль, но многие не до конца осознают, что личный смартфон может рассказать о своем владельце столько информации, сколько не любая стандартная слежка сможет выдать. Ведь в телефоне можно:

увидеть маршруты вашего передвижения;

обнаружить ваши переписки, смс, переговоры;

получить доступ к вашим контактам и медиафайлам и т. д.;

найти доступ к вашим соцсетям;

и др.

В общем, если «правильно» воспользоваться чужим телефоном, то о человеке можно составить довольно подробную картину: о его образе, вкусе, манерах, доходах, семье и т. д. Теперь на секунду задумайтесь, что может сделать злоумышленник с подобной информацией? Самое безобидное — это шантажировать вас или ваших близких, чтобы заполучить небольшое вознаграждение.

Как защитить личные данные в телефоне

Скорее всего, вы сегодня не услышите что-то уникальное на тему того, как защитить свои личные данные в телефоне. Мы еще раз озвучим те вещи, о которых вы, вероятно, уже знаете, но почему-то до сих пор не используете, веря, что вас защита личных данных в телефоне не касается и т. д.

Защититесь биометрией. Если ваш телефон поддерживает распознавание лица или отпечатка пальца, то обязательно воспользуйтесь каким-либо из этих инструментов. Они оба достаточно надежны, поэтому можете использовать любой. Если нет таких инструментов, тогда как минимум нужно использовать графический ключ или ПИН-код. Оставлять телефон вообще без какой-либо защиты — это очень неправильно.

Пароль к аккаунту. Особенно это касается смартфонов на Андроид. Пароль к Гугл-аккаунту должен быть уникальным и достаточно сложным, чтобы его было крайне трудно подобрать. Это же самое касается всех остальных приложений и сервисов, которые могут содержать компрометирующую вас информацию.

Обманные письма. Не нужно открывать сомнительные письма, куда бы они ни приходили: на почту или в мессенджеры. Любое незнакомое письмо, где просят ввести пароль от чего-либо, — это потенциальная опасность. То же самое касается ссылок от незнакомых людей в мессенджерах.

Настройте удаленный поиск и блокировку телефона. Гугл предлагает подобный сервис для телефонов на Андроид. Поэтому его нужно настроить. Тогда в случае утери или воровства вашего телефона вы сможете с компьютера просмотреть, где система последний раз зафиксировала ваш телефон. Также в случае необходимости вы сможете заблокировать свой телефон. Подобные услуги дистанционной блокировки есть и в других аккаунтах, например, Samsung Account.

Шифрование карты памяти. Многие пользователи в своих смартфонах до сих пор применяют карты памяти. Поэтому, если на них содержится хоть какая-то значимая информация, не лишним будет зашифровать карту памяти. После этой операции карта памяти будет читаться только на вашем устройстве.

Используйте облачные сервисы. Это не способ того, как защитить ваши данные, но способ сохранить их на случай потери вашего телефона. Любую важную информацию сохраняйте в облаке: в этом случае, если что-то произойдет с вашим телефоном, у вас будет доступ к важной информации и вам будет не так горько от потери устройства.

Приложения из магазина. Устанавливайте на свой смартфон приложения только из проверенных источников, а лучше — только из официального магазина приложений. Это снизит риск возможного заражения вашего устройства вредоносным кодом, который может навредить вам или вашему устройству.

Вовремя обновляйте. Вовремя обновляйте операционную систему телефона и все установленные приложения на устройстве. Многих пользователей «напрягают» постоянные обновления. Но нужно понимать, что во многих таких обновлениях разработчики устраняют бреши в безопасности. Поэтому, не обновляя устройство или приложения, вы очень сильно рискуете.

Заключение

Нужно понимать, что просто знать, как защитить личную информацию на своем телефоне,недостаточно. Нужно применять известные рекомендации и вырабатывать свои, например:

не оставляйте свой смартфон без присмотра;

не проводите важных мероприятий (финансовые транзакции, вход в соцсети и т. д.) в открытых сетях Wi—Fi;

не доверяйте свой телефон чужим людям;

используйте двухфакторную идентификацию во всех ресурсах, где это доступно;

и др.

Помните, что безопасность личных данных в вашем телефоне полностью лежит на ваших плечах. Если будете серьезнее относиться к безопасности телефона и вообще к безопасности в сети, то это существенно уменьшит шансы на возникновение каких-либо проблем.

Источник фото: livennov.ru

Установка пароля не только на сам телефон, но и на вашу сим-карту обезопасить доступ к персональной информации и предотвратит утечку данных. Об этом, ссылаясь на гендиректора агентства Telecom Daily Дениса Кускова сообщает портал «Прайм».

Как защитить данные при потере телефона

Зачастую владельцы телефонов защищают свое устройство только обычной блокировкой экрана, полагая, что, поставив пароль, или пройдя регистрацию по отпечатку пальца или лицом, они находятся в безопасности. Однако блокировка экрана никак не сможет защитить данные, которые хранятся на вашей SIM-карте, а это не только контакты, но и возможность взлома ваших аккаунтов по номеру телефона.

Аналитик рекомендует использовать сильные пароли, которые вам будет легко запомнить, но тяжело подобрать злоумышленникам. «Следует поставить пароль на сим-карту, на вход в сам смартфон, а также на различные приложения, которые у вас есть, особенно — банковские», — заявил Кусков.

Эксперт отметил, что лучше использовать пароли не в автоматическом режиме, а осуществлять их ввод каждый раз самостоятельно. Если же телефон украли, а вам нужно восстановить его содержимое, то здесь на помощь придут «облачные хранилища». Лучше, чтобы ваши документы, файлы и фото хранились именно в «облаках», это удобно и относительно безопасно, а также поможет вам быстро вернуть данные со смартфона даже без бэкапа.

Нужно также установить на свой гаджет программы типа «Найти айфон» или «Найти устройство» для «Андроида», чтобы можно было удаленно отключить гаджет, если он находится в разблокированном виде. Наконец, в случае кражи смартфона следует без промедления заблокировать сим-карту, чтобы было невозможно воспользоваться смартфоном и вывести деньги со счета, который привязан к вашему устройству.

Как защитить свои переписки на смартфоне

По словам российского специалиста, переписки также имеют большое значение, не только для вас, но и для злоумышленников, ведь читая эти переписки, можно подобрать пароль или узнать интересную информацию. Для защиты нужно поставить двухфакторную аутентификацию, что является одним из лучших методов защиты ваших аккаунтов.

Эксперт Кусков также рекомендовал поставить пароли и на все мессенджеры, чтобы усложнить доступ к вашей конфиденциальной информации. К слову, есть несколько программ, которые помогают устанавливать пароли даже на папки и фотографии. Также специалист советует воспользоваться надежными «облачными хранилищами», которые хранят большой объем данных.

Источник: ТРИБУНА — материалы могут быть скопированы ресурсом на других платформах без ведома их авторов.

Как защитить личные данные в Андроид? Очень дорожите вашими персональными данными и файлами которые находятся на смартфоне или планшете? В Android предусмотрено многоуровневая защита которая позволяет защитить содержимое вашего девайса.

Предположим что у вас есть смартфон или планшет Android и вдруг его украли… Естественно утрата любимого мобильного устройства уже большая потеря, но а также абсолютно все ваши файлы и данные станут доступны злоумышленнику, если у вас там находиться довольно конфиденциальная информация или данные кредитных карт, то это ощутимая потеря! В данной статье буду приведены решения которые как обезопасить себя от попадания в чужие руки личной информации.

Подключенный аккаунт Google

Казалось при чем тут наличие аккаунта Google? Если вы подключите аккаунта Google то вы сможете воспользоваться сервисом управления устройством и удаленно обнаружить Android, заблокировать его или удалить все ваши личные данные, единственное но, у вас должен быть включен постоянно интернет.

Защищенная блокировка экрана

Несомненно удаленная блокировка или удаление всей информации, отличный способ обезопасить информацию, но если устройство блокируется простым обычным способом

злоумышленник успеет быстро отключить интернет и тогда вы ничего удалить не сможете. Стоит подумать о более безопасном способе блокировки. В менюНастроек -> Экран блокировки -> Безопасность Экрана -> Блокировка Экрана

имеется возможность выбрать другие способы блокировки, более безопасные:

- Слайдер — обычная блокировка

- Фейсконтроль — разблокировка экрана по отображению вашего лица (ненадежный, достаточно вашей распечатанной фотографии лица или видео)

- Графический ключ — ввод секретного узора (самый надежный)

- PIN-код (не SIM) — ввод цифирного пароля для разблокировка (надежный)

- Пароль — ввод цифирно-буквенного пароля (надежный)

Мы рекомендуем использовать способ блокировки «Графичский ключ» так как он на данный момент самый сложный для угадывания для разблокировки.

PIN код SIM карты