Многие парни задаются “извечным” вопросом: “А чем это МОЯ занята, когда я не рядом?” И тут же: “Что-то она чересчур шифруется…Неужели…?! Но как взломать телефон моей девушки без ее ведома и бесплатно?”

Спешим вас обрадовать. Вне зависимости от того, это устройство iOS или Android, есть возможность, – втайне от вашей девушки, – получить доступ к ее переписке и понять, что и кому она пишет.

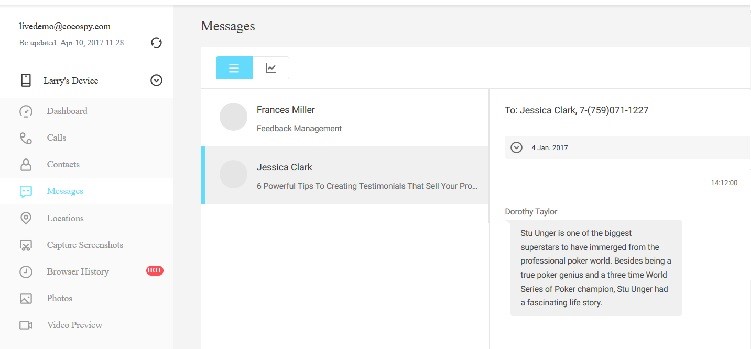

Правильное шпионское приложение … и вы уже просматриваете входящие сообщения. Вам даже не нужно проводить рутинг или джейлбрейк, чтобы узнать, что она делает, когда получает или отправляет сообщения.

Запуская приложение-шпион, вы сможете “его глазами” видеть, что она делает в телефоне, к примеру, как отправляет сообщения друзьям по интересам. Но будьте морально готовы обнаружить, что она просто переписывается со своими подружками.

Вас также может заинтересовать эта инструкция для взлома iPhone.

Хотя…возможно не все так радужно, и говорит она за вашей спиной неожиданные вещи, может даже нелицеприятные, и изменяет вам… (посмотрите: как поймать с поличным: 20+ уникальных мобильных приложений-шпионов, камер и трюков).

Приложение, которое дает доступ к личной переписке вашей девушки, может стать отличным решением. И имя ему – Cocospy.

1.Хочу взломать телефон моей девушки. Это возможно?

Первое, что нужно сделать, это найти подходящего “взломщика”. И я, кажется, могу вам в этом помочь. Встречайте, шпион для мониторинга текстовых сообщений Cocospy .

Программа “дружит” как с устройствами iOS, так и с Android. Но самое главное, она надежна, проста в использовании и пользуется доверием миллионов людей по всему миру.

1.1 Что же ты такое, Cocospy ?

Cocospy занимает топовое I место среди шпионских приложений для удаленного мониторинга. Это ПО работает на Android 4.0 или iOS 10.0.0 и не только.

С помощью Cocospy можно контролировать список контактов, личную переписку, отслеживать местоположение, просматривать историю браузера, перехватывать звонки, мониторить соцсети и т.д.

И самая вкусная фишка – с мощным и крутым функционалом Cocospy вы можете шпионить БЕЗ ROOT-ПРАВ!

Даже если у вашей девушки iPhone, проводить джейлбрейк целевого устройства или устанавливать на нем какое-либо ПО не требуется .

Чтобы увидеть Cocospy в действии, вы можете попробовать бесплатную онлайн демо-версию здесь >>

1.2 Как получить доступ к переписке моей девушки бесплатно? (для Android)

Сначала проведите рекогносцировку: определите через какую операционную систему лежит путь к сердцу ее … телефона.

К слову, для проникновения на устройство Android, шпиону понадобится физический доступ. Однако с iOS можно избежать «телесного» контакта, если у вас есть логин и пароль для входа в облако.

Итак, Cocospy. Ваши с ним действия:

1. Бесплатно зарегистрируйтесь, чтобы получить доступ к Cocospy.

2. Выберите тип целевого устройства «Android».

3. Используйте телефон вашей девушки, чтобы ввести в строку мобильного браузера нужный URL-адрес. В результате, вы попадете на страницу загрузки и установки Cocospy на целевой телефон.

После завершения процесса инсталляции все ссылки, ведущие к ПО, самоуничтожатся.

4. Теперь вы можете перейти на панель управления и оттуда отслеживать все ее действия на ее же телефоне.

Читать еще: Как взломать аккаунт Facebook с телефоном Android

1.3 Мне бы почитать переписку моей девушки, но ее телефона у меня нет (для iPhone)

А зачем он вам? Чтобы добыть доступ к переписке вашей подруги, телефон даже в руки брать не нужно будет. Но сработает этот способ только с устройствами на базе iOS.

В случае же с Android… вам “таки придется” действовать старым дедовским способом: “добиваться” физического доступа и устанавливать шпиона на контролируемый телефон.

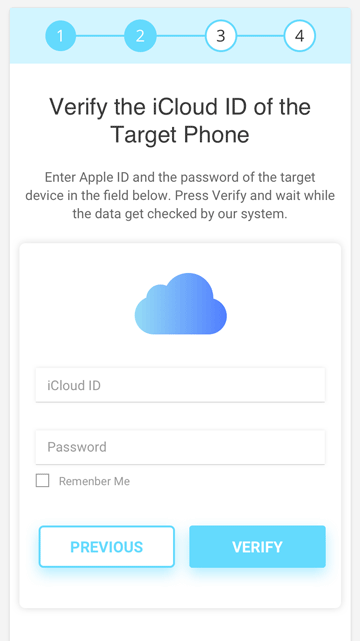

Однако мы немного отвлеклись. Мониторинг устройств на базе iOS может осуществляться удаленно, через аккаунт iCloud. Как все это происходит?

1. Вы регистрируетесь, причем бесплатно.

2. Выбираете из двух вариантов: попасть в iOS, используя URL-адрес, или действовать через систему iCloud.

Понятно, что если у вас нет логина и пароля к чужому аккаунту iCloud, то правильнее остановиться на варианте с URL-адресом. В альтернативе, выбираем “взлом с облака”.

Для этого нужно ввести данные в поля для заполнения.

3. Теперь запускаем наши “глаза и уши”, то бишь Cocospy … и читаем переписку, слушаем звонки…

Как вы видите, все достаточно просто и не требует больших усилий.

Один совет. Если вам нужен мониторинг устройств на базе iOS, тогда обеспечьте Cocospy проверенными данными. Ведь с неправильным паролем или логином путь на чужое устройство ему заказан.

Читать также: Как взломать аккаунт Instagram на iPhone и iPad?

1.4 Нужно ли мне проводить рутинг или джейлбрейк целевого телефона?

Наш ответ: нет! Такому профессионалу, как Cocospy, для просмотра сообщений в телефоне проводить рутинг или джейлбрейк не нужно.

Даже если это не джейлбрекнутое устройство, у вас все равно будет возможность контролировать активность в соцсетях или отслеживать активность в чатах iMessage с устройств на базе iOS.

1.5 Невидим ли Cocospy ?

Cocospy – абсолютно невидим. С его помощью вы можете скрытно и в режиме реального времени следить за действиями “объекта”.

Обнаружить приложение на целевом устройстве просто невозможно: значок Cocospy самоуничтожается сразу после установки приложения. Сам шпион действует автономно, не замедляет работу взламываемого объекта.

Так что, если хотите добраться до переписки вашей девушки, возьмите на заметку Cocospy. Программа, действительно, проста и удобна в использовании.

Устройте тест-драйв, чтобы убедиться в уникальности этого шпионского приложения. Теперь вы понимаете, почему именно она хорошо справится со взломом телефона вашей девушки?

1.6 Ссылки:

- https://en.wikipedia.org/wiki/Hacking_tool

- https://www.cocospy.com/blog/how-to-hack-a-phone.html

- https://www.crawlerguys.com/cocospy-an-easy-way-to-track-and-keep-an-eye-or-monitor-teenagers/

Этот пост также доступен на других языках:

Português (Португальский, Бразилия) 日本語 (Японский) Español (Испанский)

В процессе установки графического рисунка или пароля на современный телефон, их владельцы чаще всего выдумывают сложные комбинации надеясь на то, что никто не сможет разблокировать созданный ключ.

Вопреки распространенному мнению, существует большое количество способов, используя которые пользователь может обойти системную защиту, как на своем, так и на чужом смартфоне.

Содержание

- Простые методы, как разблокировать чужой телефон

- Более сложные методы

- Приложения для взлома телефона

- Как защититься от взлома своего телефона

Простые методы, как разблокировать чужой телефон

С помощью звонка

Особенности мобильной операционной системы позволяют отвечать на входящие звонки телефона без снятия блокировки экрана. Таким образом, имея под рукой еще одно устройство, пользователь может достаточно просто получить доступ к другому смартфону. Для этого необходимо:

- Позвонить на телефон, который предполагается взломать.

- Принять звонок и с помощью его удерживания перейти в меню быстрого доступа.

- Нажать на иконку «Настройки».

- Зайти во вкладку «Безопасность».

- Выбрать поле «Блокировка экрана».

Данный метод подходит только для тех устройств, на которых установлена более ранние версии мобильной операционной системы Android. На новых телефонах такая уязвимость была официально устранена.

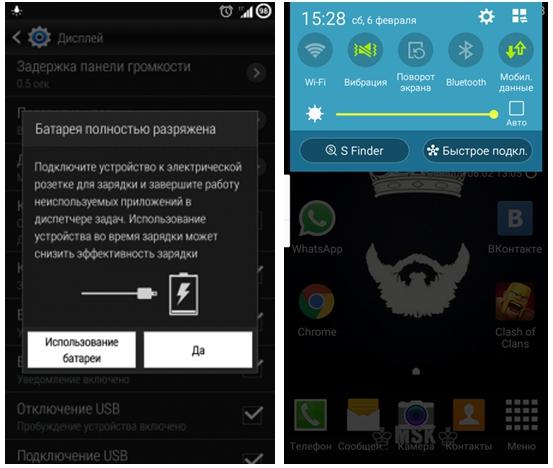

С помощью разряженной батареи

Этот метод разблокировки подходит пользователям, обладающих хорошей выдержкой. Так, необходимо дождаться определенного отрезка времени для того, чтобы аккумулятор устройства выработал собственный ресурс на 80%. Такой способ чем-то напоминает предыдущий, однако в этом случае звонить с другого гаджета не нужно.

Чтобы обойти пароль на телефоне данным методом, необходимо:

- Дождаться, пока процент зарядки аккумулятора не будет в районе 15-20%. В этом случае на главном экране телефона появится сообщение о полной разрядке батареи и необходимости подключить устройство к источнику питания.

- Опустить системную шторку при помощи проведения пальцем сверху вниз.

- Нажать системный ярлык из шторки со знаком шестерней, что переведет пользователя в основные настройки устройства.

- В главном окне нажать на вкладку «Защита» и провести отключение блокировки.

Аналогичным образом, такой метод подходит для смартфонов с ранней версией операционной системы. В обновленном Android взломать главный экран блокировки с помощью расхода батареи не получится.

Особо важно не касаться кнопок, которые указаны в уведомлении о полном разряде батареи. Если пользователь нажмет на одно из предложенных действий, способ придется повторять заново.

Зрительная память

Наиболее интересный метод получения доступа к заблокированному телефону. Все, что нужно, — это запомнить графическую или символьную комбинацию, который вводит владелец телефона. После этого, — повторить ее и пользоваться разблокированным устройством.

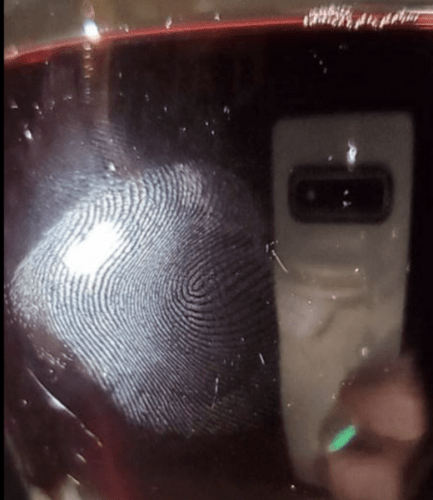

Поскольку в некоторых случаях, высокий интерес способен вызвать дополнительные подозрения, наблюдать за вводом цифр или узора необходимо с осторожностью. Можно незаметно сфотографировать телефон с использованием цифрового увеличения или посмотреть данные блокировки на защитном стекле. Пальцы владельца хорошо отпечатываются на экране.

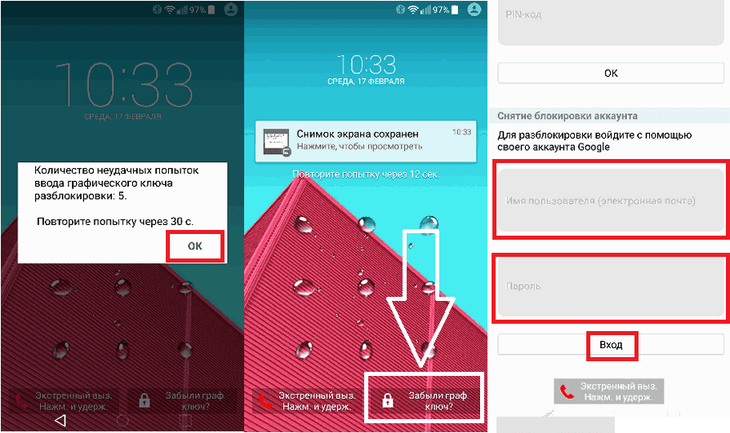

С помощью аккаунта от Google

Данный метод получения доступа к телефону является особо эффективным в том случае, когда пользователь не знает пароль от другого устройства, однако обладает личными данными человека, применяемыми для входа в сервисы Google.

Учитывая тот факт, что в последних оболочках ОС Android была добавлена функция восстановления пароля через вход в учетную запись, при наличии большого желания, доступ к устройству можно получить без каких-либо проблем. Для этого необходимо:

- Не меньше 6-8 раз ввести любой пароль или графический элемент, который опознается системой в качестве неправильного.

- Дождаться блокировки системой попытки подозрительного входа на определенное количество времени. В этом случае на дисплее появится окно «Забыли пароль» или «Восстановить доступ».

- Нажать на кнопку восстановления для открытия специального поля с предложением ввести личные данные пользователя от внутренних сервисов системы Google. Заполнять поля необходимо правильно.

Заключительный этап, — это придумать новый ключ доступа или графическую комбинацию для того, чтобы пользоваться смартфоном без каких-либо проблем.

Более сложные методы

Пользователи, для которых вышеописанные методы являются слишком простыми, а также при наличии сильного желания разобраться во внутренней работе мобильной операционной системы, понадобятся более сложные методы взлома.

С их помощью, человек может получить быстрый доступ к личному паролю или графическому узору телефона наиболее эффективным способом. Такие методы отличаются от обычных тем, что для их применения необходимо наличие специального программного обеспечения или некоторых ухищрений.

Сервис производителя

В том случае, когда заблокированный смартфон находится под официальной гарантией, наиболее результативным методом получения внутреннего пароля защиты является обращение в технический сервис производителя. Таким образом, пользователь может восстановить доступ к устройству без потери личных данных.

При этом следует всегда помнить о том, что ни один клиент не застрахован от недобросовестного сотрудника сервисного центра, который может совершить классический сброс к заводским настройкам и взять деньги как за обычный ремонт при отсутствующей гарантии.

Несмотря на то, что сервисные центры подписывают документ о неразглашении пользовательских данных, в большинстве случаев нельзя точно утверждать, что личная информация является полностью конфиденциальной и не распространяется третьей стороной.

Ненадежный Wi-Fi

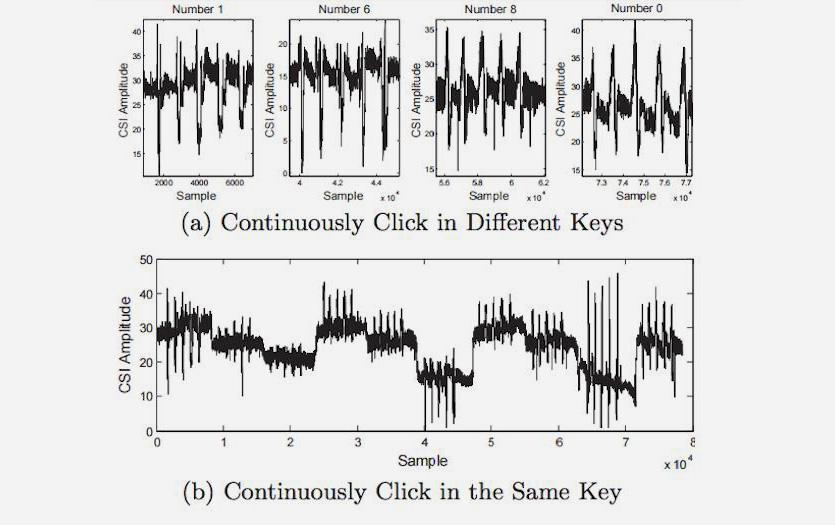

Данный метод, позволяющий получить пароль от телефона, основывается на особенностях работы Wi-Fi. Так, во время ввода графического ключа или защищенного кода, в сети происходят различные помехи, которые можно зафиксировать при помощи специального программного обеспечения.

Сначала программой идентифицируются поступающие сигналы от устройства, при этом само приложение необязательно устанавливать на телефон жертвы. После этого системой проверяются движения пальцев, включая скорость и направления ввода. Завершающий этап, — это анализ данных и их выдача в главное окно программы.

Пошаговая инструкция для получения пароля, используя дыры безопасности Wi-FI сети:

- Установить открытую точку доступа в месте, которое наиболее часто посещает предполагаемая жертва.

- Запустить программное обеспечение сразу после подключения человека к общедоступной сети. В этом случае начинается отслеживание поступающего трафика. Лицо, совершаемое взлом, является промежуточным звеном между сервером и самим владельцем.

- Программой определяется точное время, при котором жертва вводит пароль. Данные отправляются на телефон злоумышленника со скоростью в 800 пакетов ежесекундно.

- Гаджетом отправляются так называемые эхо-ответы, фиксируемые программным обеспечением.

После завершения сеанса, длительностью в несколько секунд, программой автоматически анализируется полученная информация и выдается полученный в ходе атаки PIN код. Исходя из сложности комбинации, пользователь видит несколько вариантов, каждый из которых подбирается вручную.

Стоит обратить внимание на то, что с помощью такого метода невозможно отследить графический ключ. Используя подобное программное обеспечение, пользователь может узнать исключительно числовой пароль.

Фитнес-трекеры

Не менее оригинальный метод получения кода блокировки, — это использование спортивных часов или фитнес-трекеров. С помощью специального сканера, такие устройства способны регистрировать движения рук человека.

Девайс устанавливается дома, на рабочем месте или в любой другой удобной локации, в которой наблюдается жертва. После этого часы начинают процесс выслеживания движения рук. Затем данные передаются при помощи технологии Bluetooth на устройство злоумышленника. Информация поступает в специально созданное приложение, выявляющее до 5 тыс. движений.

При вводе кода впервые, сканер автоматически распознает комбинацию, правильность которой составляет 80%. Повторный набор пароля увеличивает эффективность присланного пароля на 10%.

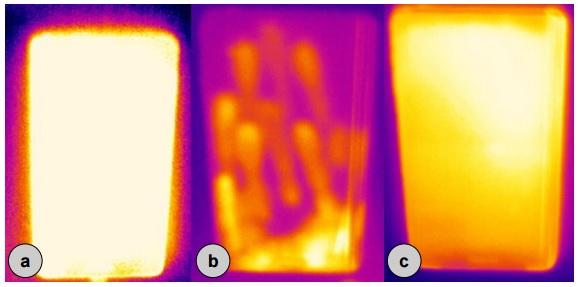

Тепловое излучение

Достаточно интересный метод для взлома пароля на заблокированном экране. Единственное устройство, необходимое для данного способа, — это тепловизор. Путем многочисленных исследований было доказано, что подобное оборудование способно распознавать код из 4 символов спустя 15 с после его ввода. Комбинации посложнее выявляются через 30 с.

Правильность кода составляет более 90%. Для того чтобы отсканировать пароль другого устройства, тепловизор достаточно спрятать под рукавом верхней одежды или замаскировать оборудование под детскую игрушку.

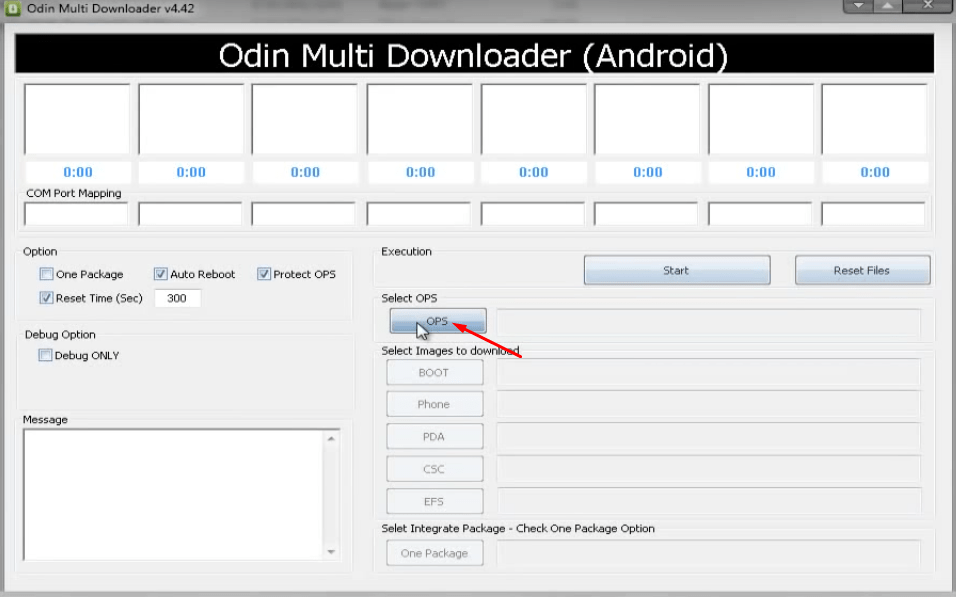

Перепрошивка

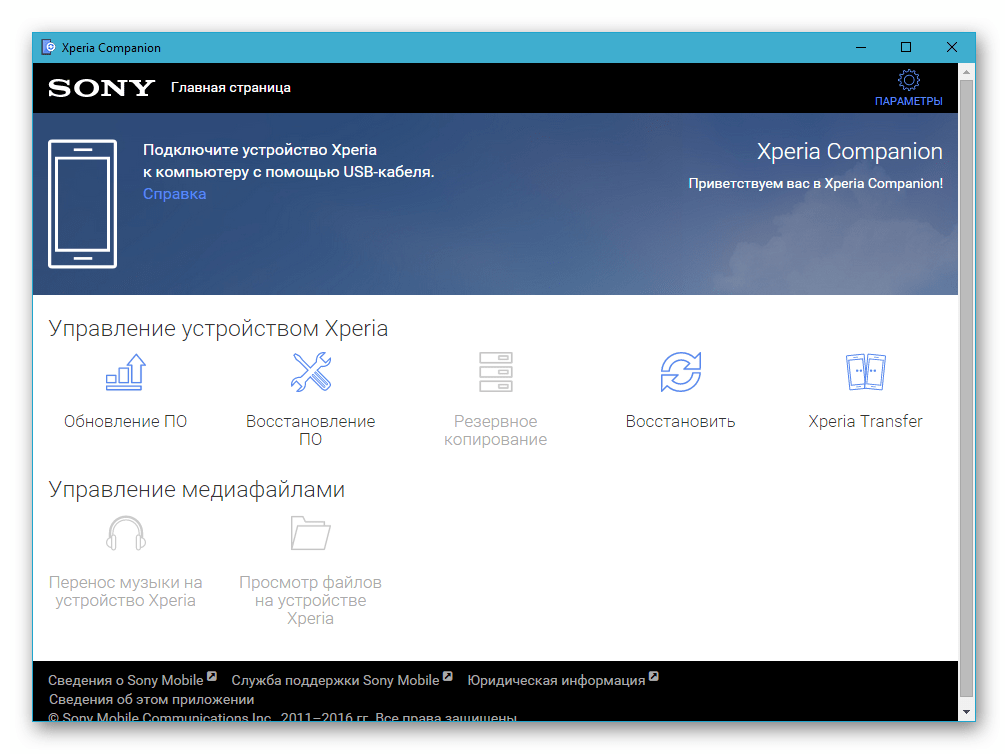

Обычно прошивку используют для того, чтобы сбросить настройки телефона, решить критические проблемы или обновить версию операционной системы. При большом желании, с помощью нее можно обойти графический или цифровой ключ. Процесс перепрошивки устройства выглядит следующим образом:

- Загрузка файла на компьютер.

- Сброс настроек телефона, используя системное меню Recovery.

- Установка файла на устройстве с помощью USB кабеля.

Помимо классического способа, существуют также специализированные утилиты. В этом случае файл сразу загружается на устройство. Программа автоматически делает резервную копию, сбрасывает настройки и прошивает смартфон.

Такой метод обхода комбинации не пользуется высокой популярностью за счет высокого риска навредить устройству и личным данным. Перед прошивкой необходимо всегда делать резервные копии, при помощи которых телефон можно будет восстановить.

Приложения для взлома телефона

Любое программное обеспечение, загружаемое с целью обхода пароля, устанавливается через различные интернет-ресурсы. В официальном магазине Play Market таких приложений нет.

Наиболее популярные приложения для взлома пароля:

- Cocospy. Программное обеспечение, работа которого не контролируется правами суперпользователя. Может устанавливаться на чужой телефон без ведома владельца. Функции приложения позволяют обходить экран блокировки, следить за сообщениями и действиями пользователя, выдавать отчетность о перемещениях и многое другое.

- mSpy. С помощью этой программы для Андроид, можно отслеживать фотографии, личные данные человека, звонки и переписку в социальных сетях. Приложение работает в фоновом режиме и не выявляется владельцем устройства.

- Spyzie. Отличительная особенность данного программного обеспечения — это возможность просматривать не только актуальные данные, но и удаленную информацию. Управлять функциями программы можно удаленно на любом устройстве с выходом в интернет.

К инсталляции подобного программного обеспечения необходимо подходить с предельной осторожностью. В противном случае пользователь может лишиться конфиденциальности личных данных.

Как защититься от взлома своего телефона

На сегодняшний день наиболее актуальный вопрос информационной безопасности — это методы защиты личных данных, паролей и любой другой конфиденциальной информации. Основные рекомендации по защите от взлома:

- не ставить телефон дисплеем кверху:

- не подключаться к публичным точкам доступа беспроводной сети;

- проводить регулярные обновления операционной системы;

- использовать сложные пароли с учетом регистра и цифр;

- прикрывать рукой телефон при вводе графического ключа или пароля;

- не устанавливать подозрительное программное обеспечение.

Также необходимо своевременно проводить резервную копию данных, использовать встроенные методы защиты устройства, остерегаться спама и грамотно управлять разрешениями устанавливаемого программного обеспечения.

Александр

Мастер по ремонту гаджетов

Задать вопрос

Как мне взломать чужой телефон под управлением операционной системы iOS?

Здесь стоит отметить, что на данный момент не существует эффективных методов обхода пароля для устройств компании Apple. Единственное, чем вы можете воспользоваться — это аккуратно подсмотреть вводимый PIN код. Специфика операционной системы не позволяет устанавливать стороннее ПО, которого нет в App Store.

Могут ли меня привлечь к уголовной ответственности за взлом чужого телефона?

Все действия, которые вы совершаете с чужими устройствами — это исключительно ваша ответственность. Взламывать телефон и «доставать» оттуда личную информацию запрещается. Лучше попросить человека предоставить интересующие данные, а не рыться в них самостоятельно.

Что делать, если мой телефон взломали?

Здесь все зависит от характера получения доступа к смартфону и ряда других особенностей. Если посредством обхода блокировки были задеты системные настройки и файлы, необходимо обратиться в сервис или попытаться перепрошить телефон самостоятельно.

Будут ли подобные методы взлома исправлены разработчиками?

Исходя из тенденций мобильной разработки, можно с уверенностью говорить о том, что практически все вышеописанные методы спустя некоторое время не будут работать. На это указывает активное совершенствование систем безопасности, развитие технологий Touch ID и Face ID и многое другое. С каждым годом получить доступ к другому телефону становится все проблематичнее.

Если вы хотите шпионить за другим человеком, то почитайте эту статью. В ней мы рассмотрим, каким образом бесплатно залезть в другой телефон через Интернет. Современные технологии сделали мир более открытым, но это также означает, что личные данные каждого гражданина всегда находятся под угрозой.

Содержание

- Почему лучше не залезать в телефон другого человека через Интернет

- Доступ к чужим телефонам обычно пытаются получить:

- Как через Интернет залезть в телефон Android другого человека

- Принцип работы созданного вируса для получения удаленного доступа:

- Коротко расскажем, как пользоваться SpyMax:

- Как бесплатно залезть в телефон другого человека на iOS через Интернет

- Как следить через Apple ID

Почему лучше не залезать в телефон другого человека через Интернет

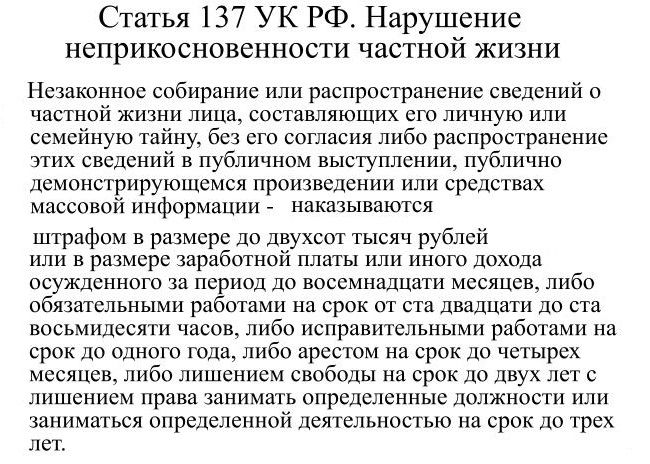

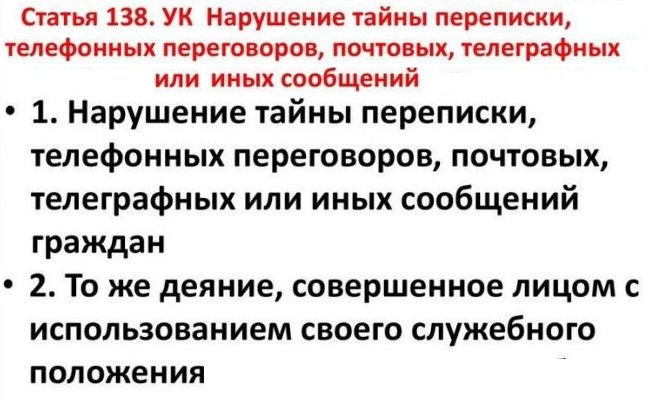

Прежде чем изучать методы взлома телефона жены, необходимо узнать об ответственности за подобные правонарушения. Помните, что получение доступа к содержимому чужого телефона – это вторжение в личную жизнь другого человека. Если пострадавший напишет заявление в полицию, начнется расследование.

Статья 137 УК РФ защищает неприкосновенность частной жизни. За сбор или распространение незаконно добытой информации можно даже сесть в тюрьму на срок до двух лет. Также вам могут присудить штраф до 200 000 рублей или назначить иное малоприятное наказание.

Статья 138 охраняет переписку и телефонные разговоры. Читать чужие сообщения в мессенджерах и СМС нельзя не только для сохранения своей порядочности, но и по закону. Просмотр истории звонков тоже запрещен.

Доступ к чужим телефонам обычно пытаются получить:

- Ревнивые супруги или любовники. Раньше именно эти категории граждан составляли основную клиентскую базу частных детективов.

- Обеспокоенные родители. Помните, что слежка за ребенком является нарушением его личных границ. Сталкинг со стороны ближайших родственников становится благодатной почвой для дальнейшего развития психических заболеваний.

- Недоверчивое начальство. Руководители пытаются следить за тем, правильно ли их сотрудники используют служебный телефон.

Наличие причин на совершение правонарушения не является оправданием. Кроме того, если вы стали жертвой мошенников в ходе преступления закона, то вряд ли пойдете в полицию. Злоумышленники об этом знают и с удовольствием воспользуются чужой уязвимостью.

На непорядочных гражданах постоянно норовят заработать мошенники. Поэтому программное обеспечение для слежения за чужими мобильниками часто заражается опасными вирусами. Они могут похищать ваши собственные данные, которые затем будут использованы для воровства денег или аккаунтов.

Шпионское ПО порой создается с целью получения доступа к содержимому телефона. Нередки случаи, когда фотографии или переписки становятся доступны посторонним лицам. Поэтому постарайтесь не устанавливать сомнительные программы из странных источников.

Как через Интернет залезть в телефон Android другого человека

Сделать собственный вирус могут даже люди без навыков программирования. Для этого нужно скачать специальные билдеры. Представляем вашему вниманию самые популярные программы для создания вирусного ПО чтобы залезть в смартфон жены:

- SpyMax.

- DroidJack.

- SpyNote.

- OmniRAT.

- MultiHandler.

- AndroRAT.

- AhMoth.

- DenDroid.

- AhMyth.

- DroidJack.

Перечисленные программы относятся к типу RAT, то есть «Remote Administration Tool». На русском языке подобная утилита будет называться «инструментом удаленного администрирования». Защититься от них несложно, если регулярно обновлять ОС, антивирусы и не давать приложениям лишних разрешений. Новые операционные системы Андроид могут обладать собственной системой защиты, сводящей к нулю эффективность перечисленных RAT. В этом случае следует поискать более актуальные программы или их последние версии. Также вы можете узнать на каких сайтах знакомств зарегистрирована жена изучив инструкцию.

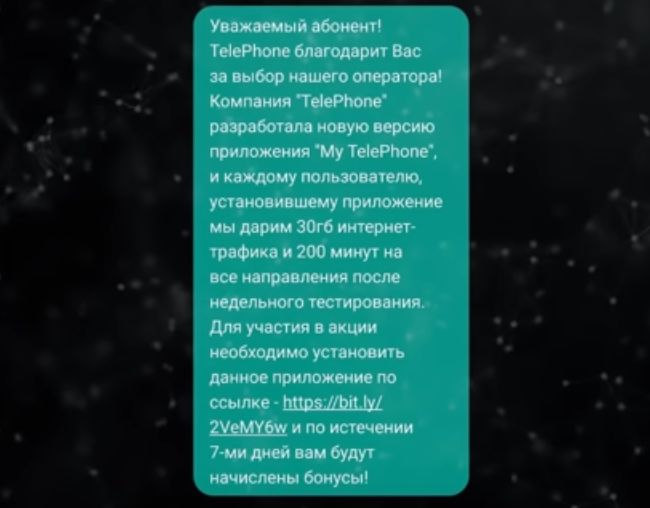

Принцип работы созданного вируса для получения удаленного доступа:

- Жертве отправляется СМС. Пусть оно придет с телефона сотового оператора. Для этого существуют специальные программы, меняющие номер отправителя.

- В тексте сообщения содержится ссылка на зараженное приложение. Послание должно побуждать человека немедленно тапнуть на линк и скачать вредоносное ПО.

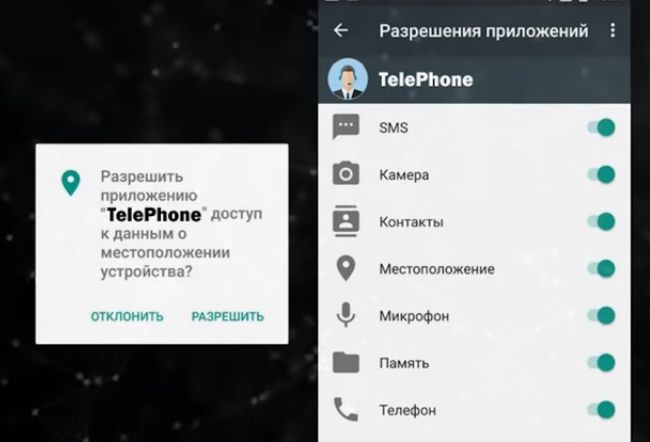

- Если жертва еще и даст согласие на доступ к запрошенным данным, то вы сможете их увидеть.

Операционная система Android непрерывно совершенствуется. Поэтому недавно функционирующее приложение может вскоре перестать работать.

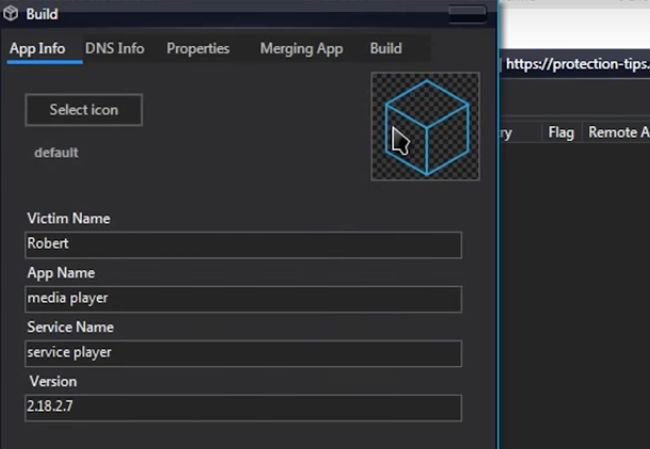

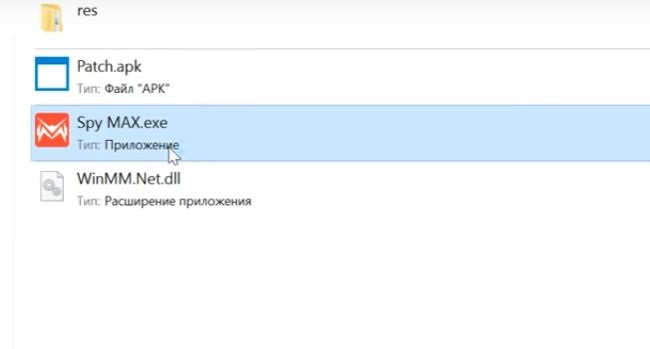

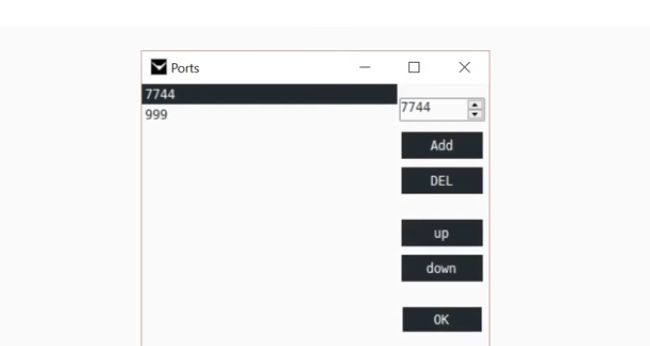

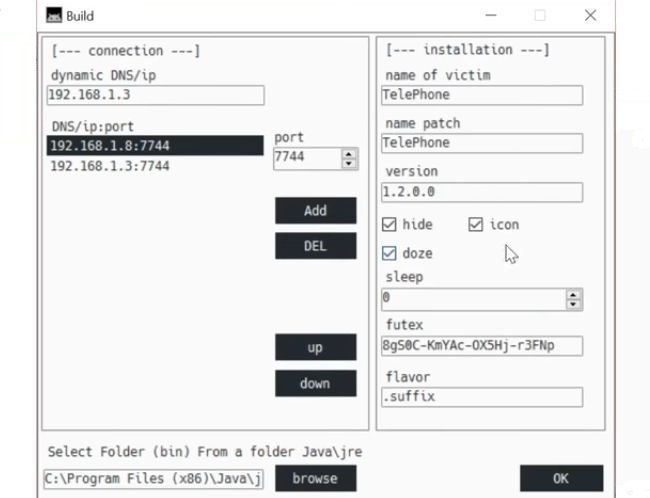

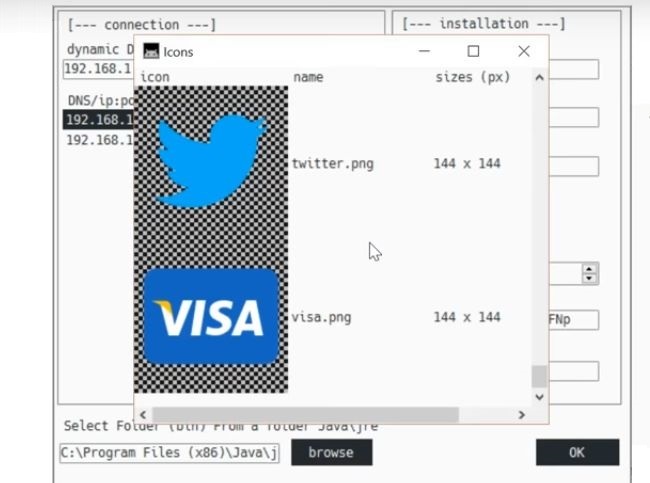

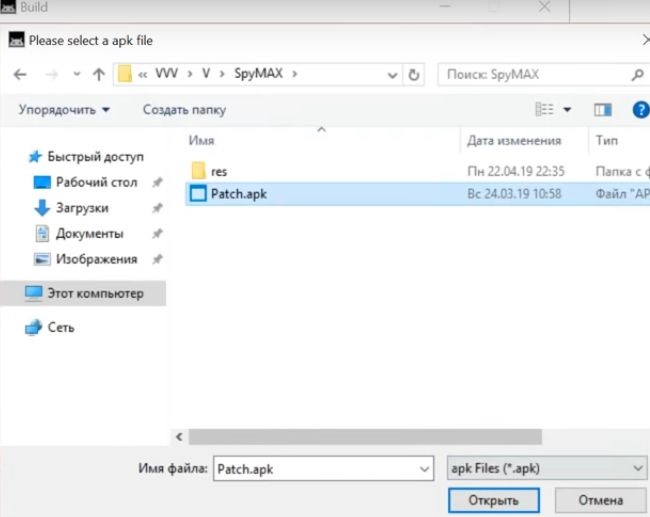

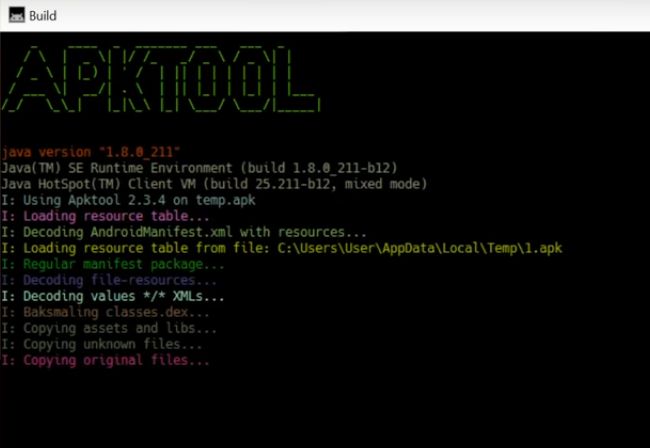

Коротко расскажем, как пользоваться SpyMax:

- Программа запускается.

- Открываются порты.

- Пользователь переходит на вкладку «Build».

- Прописывается IP адрес.

- Устанавливается пакет JAVA.

- Вводится название, которое нужно присвоить приложению.

- Задается тип программы.

- Выбирается иконка.

- Активируется патч.

- В отдельном окне создается файл APK.

Обращаться к профессиональным взломщикам нежелательно. Это очень дорого и рискованно. Во-первых, все данные с телефона жертвы становятся достоянием третьих лиц. Во-вторых, взломщики могут развести клиента на деньги или хакнуть его самого. В-третьих, привлечение посторонних людей увеличивает шансы на попадание в поле зрения представителей закона.

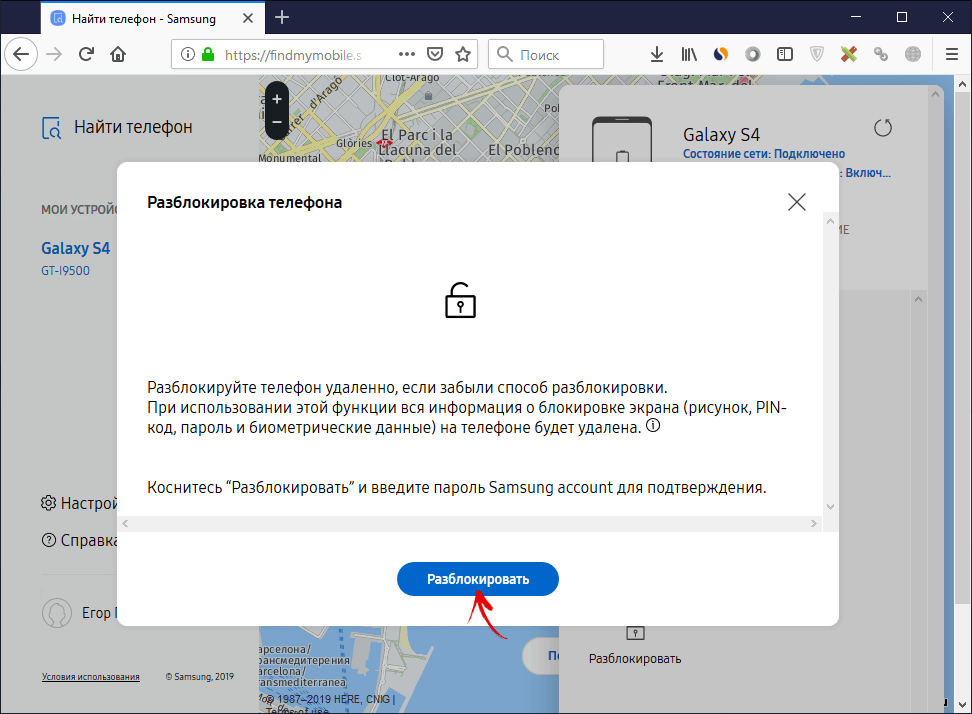

Как бесплатно залезть в телефон другого человека на iOS через Интернет

На iPhone нельзя установить сторонние приложения. Это ограничение позволяет защитить пользователей, необдуманно инсталлировавших зараженное ПО. Однако если вы знаете Apple ID и пароль, то запросто сможете дистанционно шпионить за владельцем привязанного к ним Айфона.

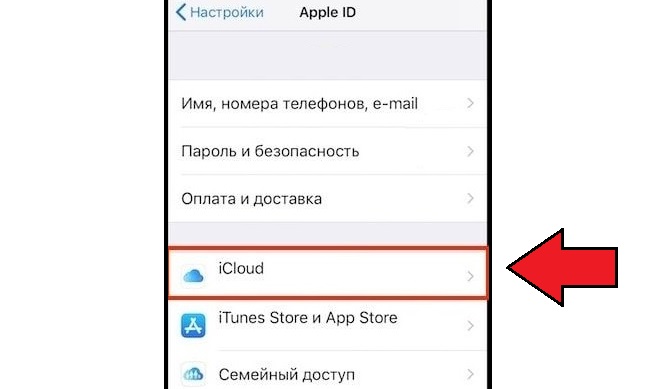

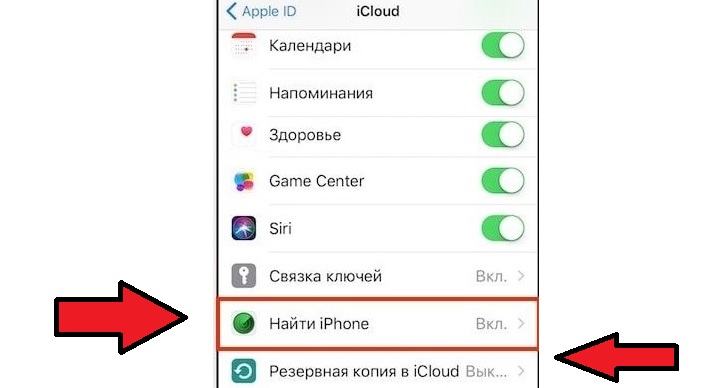

Некоторые люди специально дарят родственникам и любимым устройства от Apple с целью шпионить по заранее известному ID. Злоумышленнику необходимо только заранее настроить iOS устройство, позволив ему запускать резервные копии из облачного хранилища данных iCloud. Как это сделать:

- Открыть приложение «Настройки».

- Перейти на вкладку «iCloud».

- Нажать на пункт «Найти iPhone» и опцию «Резервная копия».

После этого вы сможете заходить в личный кабинет пользователя через любое устройство. Проще всего управлять чужим телефоном по ID, если самостоятельно зарегистрировать его перед тем, как человек начнет им пользоваться. Однако можно попробовать вызнать идентификатор, если обладатель iPhone вам доверяет.

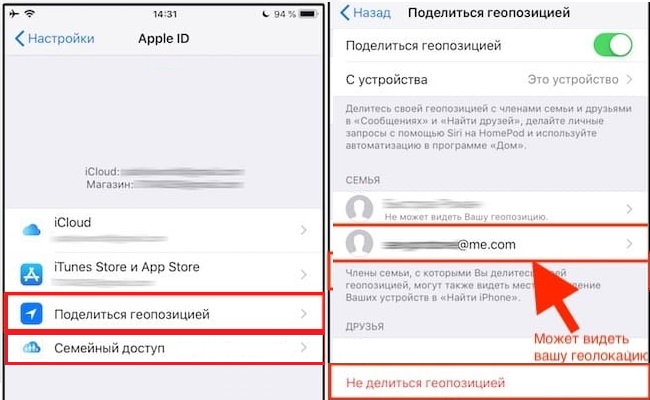

Как следить через Apple ID

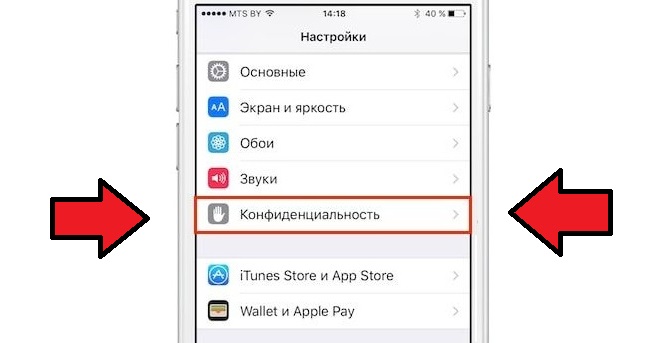

Чтобы всегда знать местонахождение другого человека, нужно включить функцию отслеживания геолокации. Для этого:

- Зайдите в «Настройки».

- Откройте раздел «Конфиденциальность».

- Тапните по опции «Службы геолокации».

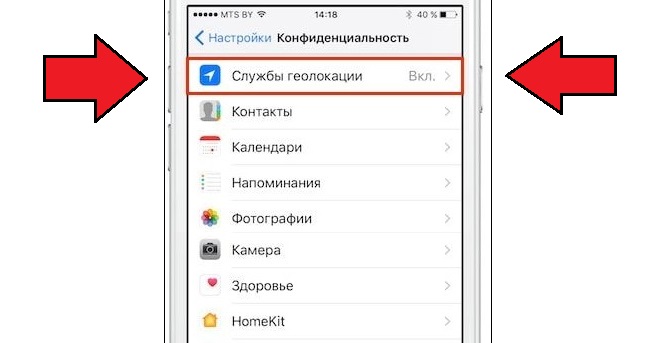

Далее делайте следующее:

- Откройте браузер на компьютере или мобильном устройстве.

- Перейдите на сайт icloud.com.

- Вставьте в соответствующие поля Apple ID и прилагающийся к нему пароль.

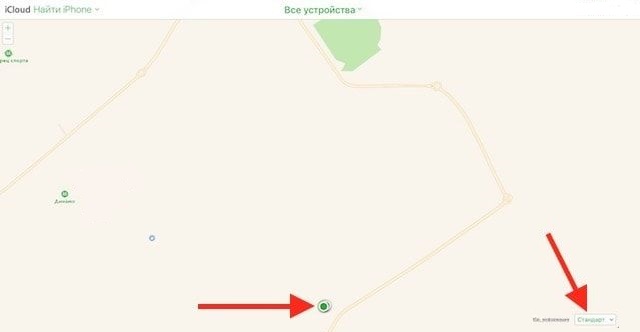

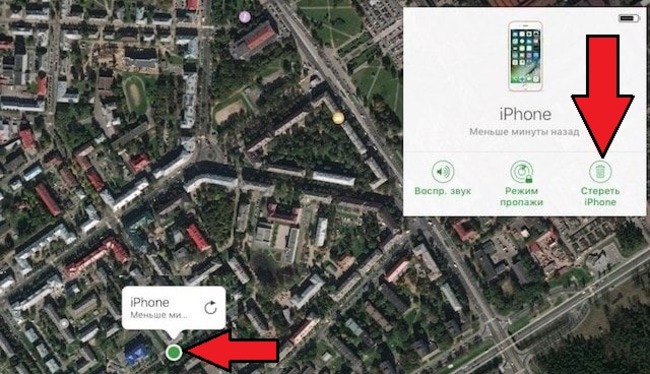

- Выберите приложение «Найти Айфон».

- Войдите в программу, если потребуется.

- Выберите тип отображения карты.

- Если они не прорисованы детально в стандартной версии, переключитесь на «Гибрид».

Щелкнув по зеленому кружку, обладатель Apple ID может заблокировать устройство и стереть с него все данные. Такой функционал нужен для того, чтобы предотвратить похищения Эппл телефонов и обезопасить личную информацию пользователей. Однако если человек дарит устройство с дурным умыслом, то он сможет за вами шпионить и управлять содержащимися в памяти гаджета сведениями.

Чтобы обезопасить себя, вы можете задать новый пароль, изменить контрольные вопросы, номер телефона или адрес почты. Электронный ящик может использоваться в качестве Apple ID. То же самое относится и к телефонным номерам.

Если на одном из этапов возникли проблемы, обратитесь в техподдержку. Также можно запретить функцию «Семейный доступ», если он был настроен против вашей воли.

Помимо этого, существуют программы Cocospy, Mspy, Spyzie, FlexiSPY, XnSpy, Hoverwatch или iKeyMonitor для шпионажа за женой. Большинство из них имеют собственную версию как для iOS, так и для Android. Также они располагают функцией кейлоггеров и не требуют прав на получение root доступа. Однако нужно учитывать, что эти приложения являются платными. Скачивая их из интернета, вы рискуете стать жертвой мошенников.

Сегодня мы узнаем, как грамотно взломать телефон и познакомимся с приложениями, которые действительно осуществляют взлом телефона (звонки, переписка, фото). А также расскажем, как осуществить взлом через номер или через СМС без доступа к телефону.

Можно ли взломать телефон по номеру?

Как взломать телефон – один из самых популярных запросов в Гугле и Яндексе. Он идет наравне с такими запросами, как: «как взломать друга/подругу», «как взломать Instagram» и «как взломать WhatsApp». Другими словами, интерес к взлому чужих телефонов огромен и он не угасает. А раз есть спрос, то будут и предложения.

И еще… перед установкой Вы обязаны знать, что взлом телефона идет в разрез с законом и за эту деятельность могут привлечь не только к денежному штрафу, но и к тюремному сроку. Поэтому вся нижеописанная информация предоставлена исключительно в ознакомительной цели. Мы не одобряем установку подобных софтов с целью проникновения в частную жизнь. Мы Вас предупредили, а Вы уже думайте!

Итак, представляем Вам 7 лучших приложений для взлома телефона, которые позволят видеть все, что делает человек на своем устройстве. Все программы разные и наделены разными функциями. Поэтому, прежде чем установить приложение, ознакомьтесь с его особенностями и решите для себя, какое именно Вам нужно и какое подойдет именно для Ваших запросов и конечных ожиданий.

.

1. Fing Scanner

Это бесплатное хакерское приложение. Позволяет осуществить взлом через номер телефона на расстоянии. Представляет собой очень быстрый сетевой сканер, который можно использовать для поиска телефона, подключенного к точке доступа Wi-Fi. Он моментально покажет его на карте, оценит угрозу сетевой безопасности и поможет устранить возможную проблему с сетью. Не нуждается в установке на целевой смартфон.

Это бесплатное хакерское приложение. Позволяет осуществить взлом через номер телефона на расстоянии. Представляет собой очень быстрый сетевой сканер, который можно использовать для поиска телефона, подключенного к точке доступа Wi-Fi. Он моментально покажет его на карте, оценит угрозу сетевой безопасности и поможет устранить возможную проблему с сетью. Не нуждается в установке на целевой смартфон.

.

2. iKeymonitor

Позволит узнать, как взломать телефон на деньги. Почему именно на деньги? Да потому что в этом приложении встроен кейлоггер, который перехватит абсолютно все нажатия клавиш. Вы понимаете? Этот клавиатурный шпион перехватит логины и пароли от страничек, код банковских карт, цифры, внесенные на калькуляторе. Всё! Поэтому мы и говорим, что эта программа позволяет осуществить взлом телефона на деньги. Хотя, конечно, сами разработчики категорически не согласны с таким применением своей программы. И всегда предупреждают своих пользователей, что нужно соблюдать закон и использовать данный софт только в хороших целях.

Позволит узнать, как взломать телефон на деньги. Почему именно на деньги? Да потому что в этом приложении встроен кейлоггер, который перехватит абсолютно все нажатия клавиш. Вы понимаете? Этот клавиатурный шпион перехватит логины и пароли от страничек, код банковских карт, цифры, внесенные на калькуляторе. Всё! Поэтому мы и говорим, что эта программа позволяет осуществить взлом телефона на деньги. Хотя, конечно, сами разработчики категорически не согласны с таким применением своей программы. И всегда предупреждают своих пользователей, что нужно соблюдать закон и использовать данный софт только в хороших целях.

.

3. IP Webcam

Еще одно прекрасное шпионское приложение, позволяющее организовать взлом через номер телефона на базе Андроид. Но, оно совершенно не похоже на предыдущие два. Оно больше специализируется на шпионаже, так как дает возможность вести видеонаблюдение. Фишка – можно включать удаленно камеру телефона и в режиме онлайн видеть все, что происходит в радиусе этой камеры. Можно командой менять камеры. Например, включить сначала фронтальную, а потом переключиться на основную.

Еще одно прекрасное шпионское приложение, позволяющее организовать взлом через номер телефона на базе Андроид. Но, оно совершенно не похоже на предыдущие два. Оно больше специализируется на шпионаже, так как дает возможность вести видеонаблюдение. Фишка – можно включать удаленно камеру телефона и в режиме онлайн видеть все, что происходит в радиусе этой камеры. Можно командой менять камеры. Например, включить сначала фронтальную, а потом переключиться на основную.

.

4. WardenCam

Идентичное предыдущему хакерскому приложению, которое также позволяет взломать камеру телефона, удаленно ее включать и вести скрытое видеонаблюдение с любой точки мира. Устанавливается и на телефон следящего и на телефон отслеживаемого. Еще одно обязательное условие – и обоих должен быть один и тот же Гугл аккаунт. Позиционирует себя как наблюдатель за домом, когда Вас нет и как родительский контроль за поведением ребенка. Благородно? Да. Ну и остановимся на этом.

Идентичное предыдущему хакерскому приложению, которое также позволяет взломать камеру телефона, удаленно ее включать и вести скрытое видеонаблюдение с любой точки мира. Устанавливается и на телефон следящего и на телефон отслеживаемого. Еще одно обязательное условие – и обоих должен быть один и тот же Гугл аккаунт. Позиционирует себя как наблюдатель за домом, когда Вас нет и как родительский контроль за поведением ребенка. Благородно? Да. Ну и остановимся на этом.

.

5. Family Link

Совершенно другое, не похожее ни на одно из описанных выше шпионских приложений. Оно позволит осуществить взлом по номеру телефона ребенка. Не скрывается. Работает в открытую и является открытым слежением за членами семьи. Предоставит возможность отслеживать местоположение, получать историю браузера, смс-сообщения и детализацию звонков. Позволяет установить ограничения на использование смартфона ребенком.

Совершенно другое, не похожее ни на одно из описанных выше шпионских приложений. Оно позволит осуществить взлом по номеру телефона ребенка. Не скрывается. Работает в открытую и является открытым слежением за членами семьи. Предоставит возможность отслеживать местоположение, получать историю браузера, смс-сообщения и детализацию звонков. Позволяет установить ограничения на использование смартфона ребенком.

.

6. Androrat

Суть данного хакерского приложения заключается в том, что это удаленный взлом через СМС. Т.е. Вам не нужно будет брать в руки телефон, а можно отослать СМС с ссылкой. Человек пройдет по этой ссылке и программы внедриться в систему Андроид. Позволит получить всю информацию об установленных на телефоне приложениях, определять координаты, видеть все контакты, записанные в телефонной книге, удаленно поставить телефон на виброзвонок, открыть браузер, отправить текстовое сообщение, использовать камеру и получать всю инфу про звонки.

Суть данного хакерского приложения заключается в том, что это удаленный взлом через СМС. Т.е. Вам не нужно будет брать в руки телефон, а можно отослать СМС с ссылкой. Человек пройдет по этой ссылке и программы внедриться в систему Андроид. Позволит получить всю информацию об установленных на телефоне приложениях, определять координаты, видеть все контакты, записанные в телефонной книге, удаленно поставить телефон на виброзвонок, открыть браузер, отправить текстовое сообщение, использовать камеру и получать всю инфу про звонки.

.

7. Reptilicus

Лучшее приложение для взлома телефона. Работает на базе Андроид. Устанавливается на целевой аппарат. Ведет тайное наблюдение и автоматически пересылает информацию. Имеет огромный функционал, в котором включены все вышеописанные функции других приложений. Единственное, не сможет включать камеру для онлайн наблюдения. Но позволит делать фотографии и с фронтальной и с основной камеры.

Лучшее приложение для взлома телефона. Работает на базе Андроид. Устанавливается на целевой аппарат. Ведет тайное наблюдение и автоматически пересылает информацию. Имеет огромный функционал, в котором включены все вышеописанные функции других приложений. Единственное, не сможет включать камеру для онлайн наблюдения. Но позволит делать фотографии и с фронтальной и с основной камеры.

После взлома телефона Андроид Вам станут доступны:

- Координаты

- Маршрут

- Запись разговоров

- История звонков

- Переписка (более 10 соцсетей и мессенджеров)

- Голосовые сообщения

- Фотографии

- Контакты

- Установленные приложения

- Уведомления

- Все нажатия клавиш

- Скриншоты экрана

- Включение камеры для фотографирования

- Включение микрофона для записи

- И многое другое

Нужно 1 раз взять телефон в руки и установить туда приложение. На это уйдет примерно 15 минут. Скачать бесплатно можно здесь. Посмотреть руководство по установке можно здесь. Также на сайте есть видео-инструкция и онлайн-консультанты, которые всегда придут к вам на помощь, если у вас возникнут какие-либо вопросы.

.

Вопросы-ответы

1. Можно ли взломать телефон по номеру? – Да, можно. Для этого есть хакерские приложения, которые не нужно устанавливать на телефон, а можно переслать СМС-ку.

2. Как взломать человека по номеру телефона, если телефон Айфон? – Нужно установить шпионское приложение себе на телефон (например, Cocospy), и когда будете его подключать, то там нужно указать параметры iCloud — логин и пароль аккаунта iCloud владельца этого Айфона.

3. Как взломать телефон не зная номер? – Нужно взять в руки этот телефон и быстренько установить туда шпионское приложение (например, Reptilicus), и тогда Вам не нужно будет знать ни номера, ни логины, ни еще какой-либо информации этого телефона. Зато все, что делает человек на этом телефоне, станет Вам доступным сразу же после установки.

4. Как незаметно взломать человека по номеру телефона? – Нужно после установки программы скрыть значок (иконку) с рабочего стола. А работает приложение тихо, в скрытом режиме, ничем себя не проявляя.

5. Как защитить свой телефон от взлома? – Нужно всегда знать, где Ваш телефон. Если его даете, то присутствуйте и наблюдайте, кто и что делает на Вашем телефоне. Периодически проходитесь антивирусом. Никогда не проходите по неизвестным ссылкам.

.

Заключение

Итак, как взломать номер телефона? Для этого есть совершенно разные программы с совершенно разным функционалом и совершенно разной инсталляцией (установкой). Но суть остается одной – взломать телефон не так сложно, как кажется. Тем более что сейчас существуют легальные, открытые для всех желающих шпионские программы, у которых простая установка. Но никогда не следует забывать, что взлом телефона – это противозаконное действо, за которое может последовать вполне реальное наказание.

Итак, как взломать номер телефона? Для этого есть совершенно разные программы с совершенно разным функционалом и совершенно разной инсталляцией (установкой). Но суть остается одной – взломать телефон не так сложно, как кажется. Тем более что сейчас существуют легальные, открытые для всех желающих шпионские программы, у которых простая установка. Но никогда не следует забывать, что взлом телефона – это противозаконное действо, за которое может последовать вполне реальное наказание.

На Ваши вопросы – ответят наши консультанты!

Мы везде носим с собой наши мобильные телефоны, которые хранят личную информацию своих владельцев. Если эти данные попадут в чужие руки, это может иметь катастрофические последствия для нас. Хакеры и мошенники, как известно, используют фишинг для кражи личной информации. Они могут использовать эти данные, включая имена пользователей, пароли, номера социального страхования, PIN-коды и информацию о банковском счете, для кражи личных данных, кражи денег, шантажа, мошенничества и т. д.

Злоумышленники придумали уникальные способы мониторинга мобильных телефонов. Часто они используют уязвимости в операционной системе телефона, чтобы взломать его. Тем не менее, весьма часто они используют социальную инженерию, чтобы обмануть ничего не подозревающих людей при загрузке вредоносного программного обеспечения на свои мобильные телефоны. Вот три популярных способа взломать ваш телефон без вашего ведома:

- Через тексты. Взлом мобильного телефона через SMS / текст является популярным методом, используемым хакерами и мошенниками. Источник SMS может быть законным или известным. Может показаться, что сообщение отправлено банком, государственным учреждением или кем-либо из ваших знакомых и содержит ссылку на веб-сайт, который загружает вредоносное программное обеспечение на устройство. Формулировка SMS может обмануть пользователя устройства, открыв ссылку в сообщении. URL-адрес побуждает пользователя загрузить троянский конь или другое вредоносное программное обеспечение. Следовательно, хакер может получить доступ к данным на устройстве. В некоторых случаях ваш телефон может быть взломан, даже если вы не откроете сообщение. В статье Wired была описана ошибка в iPhone, с помощью которой можно взломать, даже не открыв сообщение. Эти ошибки «без взаимодействия» могут отправлять пользовательские данные без необходимости взаимодействия с пользователем. В других случаях отправитель может попросить вас отменить услугу или предоставить пароль. SMS также может содержать номер телефона, по которому вы можете перезвонить. В этом случае мошенники очень интеллектуально просматривают информацию о вашей кредитной карте. Этот метод также известен как SMS-фишинг или мошенничество. Smishing работает так же, как фишинг электронной почты.

- Через общедоступный Wi-Fi.

Общественные сети Wi-Fi часто не защищены. Их можно использовать для взлома телефона, мониторинга ваших данных и проведения атак на ваше устройство. Когда вы подключаетесь к Wi-Fi, маршрутизатор записывает MAC-адрес и IP-адрес вашего мобильного телефона. В сети Wi-Fi данные передаются с использованием пакетов данных. Хакер может использовать общедоступный Wi-Fi для выполнения следующих действий:- Атака «человек посередине»: хакер вставляет себя между сервером и клиентом, разрывает связь между клиентом и сервером и отслеживает взаимодействие.

- Обнаружение пакетов: хакерское программное обеспечение, отслеживает пакеты данных, передаваемых между мобильным устройством и сервером. Таким образом, если вы вводите имена пользователей и пароли при подключении к общедоступной сети Wi-Fi, хакер может просмотреть ее.

- С помощью программы-шпиона для мобильного телефона. Популярная шпионская программа Xnspy используется для кражи информации с мобильных телефонов и планшетов. Можно установить приложение на телефон iPhone или Android и осуществлять удаленный мониторинг телефона. Несмотря на то, что приложение предназначено для родительского и сотруднического мониторинга, хакер может установить приложение, чтобы шпионить за вашим телефоном. Приложение отслеживает активность и записывает данные и загружает их на частный сервер.

Что может контролировать хакер?

Журнал звонков, список контактов и текстовые сообщения.

Приложение регистрирует все входящие, исходящие и пропущенные звонки с указанием времени и даты каждого звонка. В дополнение к этому, приложение следит за списком контактов на устройстве. Кроме того, приложение отслеживает сообщения, отправляемые с помощью текстовых сообщений и приложений для обмена мгновенными сообщениями, таких как Facebook Messenger, Instagram Direct Messages, Skype, WhatsApp и других. Приложение также записывает данные отправителя и получателя каждого текстового сообщения. Так что, если на устройстве оно установлено, злоумышленник может отслеживать, с кем вы разговариваете, используя ваш телефон.

Xnspy также предлагает кейлоггер — функцию, которая отслеживает нажатия клавиш на устройстве. Преступник может использовать его для мониторинга паролей и имен пользователей.

Кроме того, Xnspy отслеживает мультимедийные файлы на ваших мобильных телефонах. Приложение загружает фотографии и видео, сохраненные на вашем устройстве, на сервер Xnspy. Можно просмотреть эти файлы в учетной записи Xnspy. Кроме того, можно также загрузить эти файлы для просмотра в более позднее время.

Интернет активность. Шпионское приложение, такое как Xnspy, может отслеживать электронную почту, историю браузера и веб-страницы, добавленные в закладки. Приложение записывает содержимое электронной почты, в том числе сведения об отправителе и получателе. Когда дело доходит до истории браузера, приложение отслеживает URL-адрес веб-страницы и частоту посещений веб-сайта.

Отслеживание местоположения. Xnspy записывает предыдущее местоположение и предоставляет актуальное местоположение мобильного телефона. Таким образом, сталкер может контролировать, где вы были в течение дня. В дополнение к этому, функция геозоны позволяет разработчикам устанавливать виртуальные границы. Если пользователь устройства вводит или покидает эти границы, приложение отправляет уведомление учетной записи.

Приложение также записывает сети Wi-Fi. Запись телефонных разговоров и прослушивание среды. Хакер может записывать телефонные звонки, отправляя команды из учетной записи Xnspy. Более того, он может использовать приложение для прослушивания окружения телефона, когда он находится в режиме ожидания. Приложение загружает аудиофайлы в учетную запись Xnspy, с помощью которой хакер может загружать и прослушивать целые разговоры.

Дистанционное управление. Злоумышленник может управлять устройством с ноутбука или компьютера, используя учетную запись Xnspy. Удаленные функции приложения позволяют хакеру стереть данные, заблокировать телефон и просмотреть активность приложения. Хакер также может отправлять удаленные команды, чтобы сделать снимки экрана мобильного телефона.

Следовательно, злоумышленник всегда знает о ваших действиях. Как можно установить его на свой телефон? Приложение совместимо с новейшими операционными системами iOS и Android, хакер может загрузить его как на телефоны, так и на планшеты. Чтобы скачать приложение, хакер может отправить ссылку по электронной почте. Если хакер имеет доступ к паролю вашего устройства, он может легко установить приложение на телефон Android. Однако для установки приложения на iPhone хакеру требуются только учетные данные iCloud (Apple ID и пароль). С приложением, установленным на телефоне, хакер может получить доступ к вашему мобильному телефону и записывать данные удаленно.

Убедитесь, что у вас 2fa активирован на вашем iPhone.

Как удалить приложение?

Чтобы определить, установлено ли на вашем телефоне какое-либо шпионское приложение, такое как Xnspy, вы можете заметить следующие признаки: Аккумулятор устройства быстро разряжается. Использование данных устройства является высоким. Некоторые приложения на телефоне больше не открываются. Устройство блокируется само по себе. Поскольку приложение работает в скрытом режиме, возможно, вы не сможете просмотреть приложение в списке приложений на устройстве. Таким образом, чтобы удалить приложение, вы должны сбросить настройки телефона.

Советы, которые помогут вам предотвратить взлом телефона

Вот несколько советов, которые вы можете использовать для предотвращения взлома телефона:

- Не делитесь паролями со всеми.

- Не используйте одинаковые пароли для всех устройств и учетных записей.

- Не открывайте ссылки, отправленные в текстовых сообщениях и электронных письмах, без проверки источника.

- Установите антивирусное программное обеспечение на свой телефон.

- Проверьте приложения, установленные на вашем телефоне, и удалите те, которые вы считаете подозрительными.

- Убедитесь, что у вас есть 2fa для iCloud и онлайн-аккаунтов.

- Регулярно обновляйте приложения и ОС вашего телефона.

- Не подключайте телефон к общедоступной учетной записи Wi-Fi без использования VPN.

- Используйте VPN для подключения телефона к общедоступной сети Wi-Fi.

Вывод

Хакеры нашли гениальные способы удаленного мониторинга устройств. Более того, такие приложения, как Xnspy, позволяют хакеру отслеживать всю активность на устройстве. Они могут использовать личную информацию или мошенничества и мошенничества. Следовательно, вы должны убедиться, что ваше устройство защищено от хакеров.

Мир сходит с ума, но еще не поздно все исправить. Подпишись на канал SecLabnews и внеси свой вклад в предотвращение киберапокалипсиса!

В своей работе компьютерные криминалисты регулярно сталкиваются с кейсами, когда надо оперативно разблокировать смартфон. Например, данные из телефона нужны следствию, чтобы понять причины суицида подростка. В другом случае — помогут выйти на след преступной группы, нападающей на водителей-дальнобойщиков. Бывают, конечно, и милые истории — родители забыли пароль от гаджета, а на нем осталось видео с первыми шагами их малыша, но таких, к сожалению, единицы. Но и они требуют профессионального подхода к вопросу. В этой статье Игорь Михайлов, специалист Лаборатории компьютерной криминалистики Group-IB, рассказывает о способах, которые позволяют экспертам-криминалистам обойти блокировку смартфона.

Важно: эта статья написана для оценки безопасности паролей и графических паттернов, используемых владельцами мобильных устройств. Если вы решите разблокировать мобильное устройство с помощью описанных методов — помните, что все действия по разблокировке устройств вы совершаете на свой страх и риск. При манипуляции с мобильными устройствами вы можете заблокировать устройство, стереть пользовательские данные или привести устройство в неисправное состояние. Также даны рекомендации пользователям, как повысить уровень защиты своих устройств.

Итак, самым распространенным методом ограничения доступа к пользовательской информации, содержащейся в устройстве, является блокировка экрана мобильного устройства. Когда подобное устройство попадает в криминалистическую лабораторию, работа с ним бывает затруднена, так как для такого устройства невозможно активировать режим отладки по USB (для Android-устройств), невозможно подтвердить разрешение на взаимодействие компьютера эксперта с этим устройством (для мобильных устройств фирмы Apple) и, как следствие, невозможно получить доступ к данным, находящимся в памяти устройства.

Насколько обычная блокировка экрана мобильного устройства препятствует извлечению специалистами данных из него, говорит тот факт, что ФБР США заплатило крупную сумму за разблокировку iPhone террориста Сайеда Фарука, одного из участников теракта в калифорнийском городе Сан-Бернардино [1].

Методы разблокировки экрана мобильного устройства

Как правило, для блокировки экрана мобильного устройства используется:

- Символьный пароль

- Графический пароль

Также для разблокировки экрана ряда мобильных устройств могут использоваться методы технологии SmartBlock:

- Разблокировка по распознаванию отпечатка пальца

- Разблокировка по распознаванию лица (технология FaceID)

- Разблокировка устройства по распознаванию радужной оболочки глаза

Социальные методы разблокировки мобильного устройства

Кроме чисто технических, существуют и иные способы узнать или преодолеть PIN-код, или графический код (паттерн) блокировки экрана. В отдельных случаях социальные методы могут быть более эффективными, чем технические решения, и помочь в разблокировке устройств, перед которыми пасуют существующие технические разработки.

В данном разделе будут описаны методы разблокировки экрана мобильного устройства, которые не требуют (или требуют лишь ограниченного, частичного) применения технических средств.

Для совершения социальных атак нужно как можно глубже изучить психологию владельца заблокированного устройства, понять, по каким принципам он генерирует и сохраняет пароли или графические паттерны. Также исследователю понадобится капля везения.

При использовании методов, связанных с подбором пароля, следует учитывать, что:

- при введении десяти неправильных паролей на мобильных устройствах компании Apple данные пользователя могут быть стерты. Это зависит от настроек безопасности, которые установил пользователь;

- на мобильных устройствах под управлением операционной системы Android может быть использована технология Root of Trust, которая приведет к тому, что после введения 30 неправильных паролей данные пользователя буду либо недоступны, либо стерты.

Способ 1: cпроси пароль

Это покажется странным, но пароль разблокировки можно узнать, просто спросив у владельца устройства. Как показывает статистика, примерно 70% владельцев мобильных устройств охотно сообщают пароль. Особенно, если это сократит время исследования и, соответственно, владелец быстрее получит свое устройство назад. Если нет возможности спросить пароль у владельца (например, владелец устройства умер) или он отказывается его раскрыть — пароль можно узнать у его близких родственников. Как правило, родственники знают пароль или могут подсказать возможные варианты.

Рекомендация по защите: Пароль от вашего телефона — это универсальный ключ от всех данных, в том числе и платежных. Говорить, передавать, писать его в мессенджерах — плохая идея.

Способ 2: подгляди пароль

Пароль можно подсмотреть в момент, когда владелец пользуется устройством. Даже если вы запомните пароль (символьный или графический) лишь частично — это значительно сократит количество возможных вариантов, что позволит быстрее подобрать его.

Вариантом данного метода является использование записей камер видеонаблюдения, на которых запечатлен владелец, разблокирующий устройство с помощью графического пароля [2]. Описанный в работе «Cracking Android Pattern Lock in Five Attempts» [2] алгоритм, путем анализа видеозаписей, позволяет предположить варианты графического пароля и разблокировать устройство за несколько попыток (как правило, для этого нужно сделать не более пяти попыток). Как утверждают авторы, «чем сложнее графический пароль, тем проще его подобрать».

Рекомендация по защите: Использование графического ключа — не лучшая идея. Цифро-буквенный пароль подглядеть очень сложно.

Способ 3: найди пароль

Пароль можно найти в записях владельца устройства (файлы на компьютере, в ежедневнике, на фрагментах бумаги, лежащих в документах). Если человек использует несколько различных мобильных устройств и на них разные пароли, то иногда в батарейном отсеке этих устройств или в пространстве между корпусом смартфона и чехлом можно найти клочки бумаги с записанными паролями:

Рекомендация по защите: не надо вести «блокнотик» с паролями. Это плохая идея, кроме случая, когда все эти пароли заведомо ложные, чтобы уменьшить количество попыток разблокировки.

Способ 4: отпечатки пальцев (Smudge attack)

Этот метод позволяет выявить потожировые следы рук на дисплее устройства. Увидеть их можно, обработав экран устройства светлым дактилоскопическим порошком (вместо специального криминалистического порошка можно использовать детскую присыпку или иной химически неактивный мелкодисперсный порошок белого или светло-серого цвета) или посмотрев на экран устройства в косопадающих лучах света. Анализируя взаиморасположение следов рук и имея дополнительную информацию о владельце устройства (например, зная его год рождения), можно попробовать подобрать текстовый или графический пароль. Так выглядит потожировое наслоение на дисплее смартфона в виде стилизованной буквы Z:

Рекомендация по защите: Как мы и говорили, графический пароль — это не лучшая идея, как и стекла с плохим олеофобным покрытием.

Способ 5: искусственный палец

Если устройство может быть разблокировано по отпечатку пальца, а исследователь имеет образцы отпечатков рук владельца устройства, то на 3D-принтере можно изготовить трехмерную копию отпечатка пальца владельца и использовать ее для разблокировки устройства [3]:

Для более полной имитации пальца живого человека — например, когда датчик отпечатка пальца смартфона еще детектирует тепло — 3D-модель надевается (прислоняется) к пальцу живого человека.

Владелец устройства, даже забыв пароль блокировки экрана, может сам разблокировать устройство, используя отпечаток своего пальца. Это может быть использовано в определенных случаях, когда владелец не может сообщить пароль, но, тем не менее, готов помочь исследователю разблокировать свое устройство.

Исследователю следует помнить о поколениях сенсоров, примененных в различных моделях мобильных устройств. Старые модели сенсоров могут срабатывать практически на прикосновение любого пальца, не обязательно принадлежащего владельцу устройства. Современные ультразвуковые сенсоры, наоборот, сканируют весьма глубоко и четко. Кроме того, ряд современных подэкранных сенсоров — это просто CMOS-фотокамеры, которые не могут сканировать глубину изображения, из-за чего обмануть их намного проще.

Рекомендация по защите: Если палец, то только ультразвуковой сенсор. Но не забывайте, что приложить палец против вашей воли куда проще, чем лицо.

Способ 6: «рывок» (Mug attack)

Данный метод описан британскими полицейскими [4]. Он заключается в скрытой слежке за подозреваемым. В момент, когда подозреваемый разблокирует свой телефон, агент в штатском вырывает его из рук владельца и не дает устройству заблокироваться вновь до момента передачи его экспертам.

Рекомендация по защите: Думаю, если против вас собираются применять такие меры, то дело плохо. Но тут нужно понимать, что случайная блокировка обесценивает этот способ. А, например, многократное нажатие кнопки блокировки на iPhone запускает режим SOS, который в дополнение ко всему выключает FaceID и включает требование кода пароля.

Способ 7: ошибки в алгоритмах управления устройством

В новостных лентах профильных ресурсов часто можно встретить сообщения о том, что при определенных действиях с устройством происходит разблокировка его экрана. Например, экран блокировки ряда устройств может разблокироваться при входящем звонке. Недостаток данного метода в том, что выявленные уязвимости, как правило, оперативно устраняются производителями.

Примером подхода к разблокировке мобильных устройств, выпущенных ранее 2016 года, является разряд батареи. При низком заряде устройство разблокируется и предложит изменить настройки питания. При этом надо быстро перейти на страницу с настройками безопасности и отключить блокировку экрана [5].

Рекомендация по защите: не забывайте своевременно обновлять ОС своего устройства, а если оно уже не поддерживается — менять смартфон.

Способ 8: уязвимости в сторонних программах

Уязвимости, выявленные в установленных на устройстве сторонних программах, могут также полностью или частично предоставлять доступ к данным заблокированного устройства.

Примером подобной уязвимости может быть похищение данных из iPhone Джеффа Безоса, основного владельца Amazon. Уязвимость в мессенджере WhatsApp, проэксплуатированная неизвестными, привела к краже конфиденциальных данных, находившихся в памяти устройства [6].

Подобные уязвимости могут быть использованы исследователями для достижения своих целей — извлечения данных из заблокированных устройств или для их разблокировки.

Рекомендация по защите: Нужно обновлять не только ОС, но и прикладные программы, которыми вы пользуетесь.

Способ 9: корпоративный телефон

Корпоративные мобильные устройства могут быть разблокированы системными администраторами компаний. Так, например, корпоративные устройства Windows Phone привязываются к аккаунту Microsoft Exchange компании и могут быть разблокированы ее администраторами. Для корпоративных устройств Apple существует сервис Mobile Device Management, аналогичный Microsoft Exchange. Его администраторы также могут разблокировать корпоративное iOS-устройство. Кроме того, корпоративные мобильные устройства можно скоммутировать только с определенными компьютерами, указанными администратором в настройках мобильного устройства. Поэтому без взаимодействия с системными администраторами компании такое устройство невозможно подключить к компьютеру исследователя (или программно-аппаратному комплексу для криминалистического извлечения данных).

Рекомендация по защите: MDM — это и зло, и добро с точки зрения защиты. MDM-администратор всегда может удаленно сбросить устройство. В любом случае, не стоит хранить чувствительные личные данные на корпоративном устройстве.

Способ 10: информация из сенсоров

Анализируя информацию, получаемую от сенсоров устройства, можно подобрать пароль к устройству с помощью специального алгоритма. Адам Дж. Авив продемонстрировал возможность подобных атак, используя данные, полученные акселерометром смартфона. В ходе исследований ученому удалось правильно определить символьный пароль в 43% случаях, а графический пароль — в 73% [7].

Рекомендация по защите: Внимательно следите за тем, каким приложениям вы выдаете разрешение на отслеживание различных сенсоров.

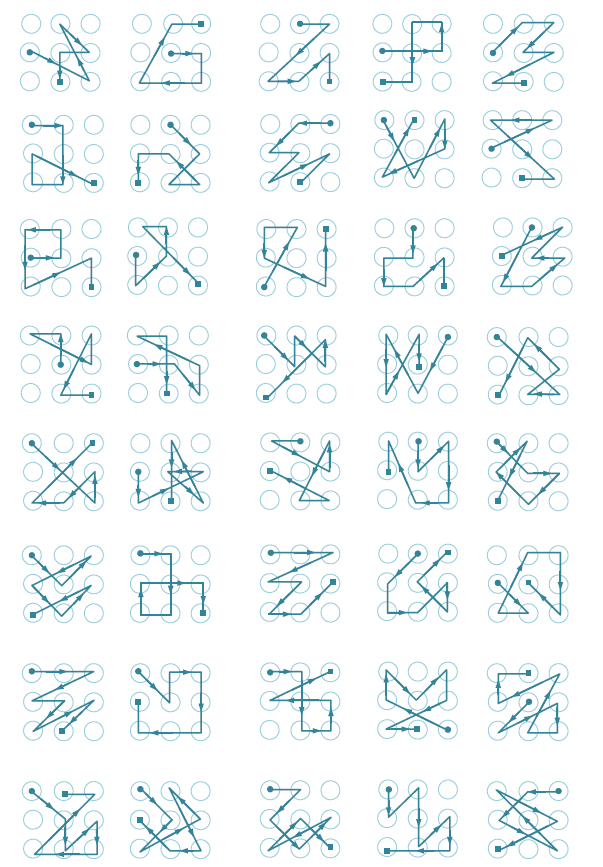

Способ 11: разблокировка по лицу

Как и в случае с отпечатком пальца, успех разблокировки устройства с использованием технологии FaceID зависит от того, какие сенсоры и какой математический аппарат используются в конкретном мобильном устройстве. Так, в работе «Gezichtsherkenning op smartphone niet altijd veilig» [8] исследователи показали, что часть исследуемых смартфонов удалось разблокировать, просто продемонстрировав камере смартфона фотографию владельца. Это возможно, когда для разблокировки используется лишь одна фронтальная камера, которая не имеет возможности сканировать данные о глубине изображения. Компания Samsung после ряда громких публикаций и роликов в YouTube была вынуждена добавить предупреждение в прошивку своих смартфонов. Face Unlock Samsung:

Более продвинутые модели смартфонов можно разблокировать, используя маску или самообучение устройства. Например, в iPhone X используется специальная технология TrueDepth [9]: проектор устройства, с помощью двух камер и инфракрасного излучателя, проецирует на лицо владельца сетку, состоящую из более чем 30 000 точек. Такое устройство можно разблокировать с помощью маски, контуры которой имитируют контуры лица владельца. Маска для разблокировки iPhone [10]:

Так как подобная система очень сложна и не работает в идеальных условиях (происходит естественное старение владельца, изменение конфигурации лица из-за выражения эмоций, усталости, состояния здоровья и т.п.), она вынуждена постоянно самообучаться. Поэтому если разблокированное устройство подержит перед собой другой человек — его лицо будет запомнено как лицо владельца устройства и в дальнейшем он сможет разблокировать смартфон, используя технологию FaceID.

Рекомендация по защите: не используйте разблокировку по «фото» — только системы с полноценными сканерами лица (FaceID у Apple и аналоги на Android-аппаратах).

Основная рекомендация — не смотреть в камеру, достаточно отвести взгляд. Если даже зажмурить один глаз — шанс разблокировать сильно падает, как и при наличии рук на лице. Кроме того, для разблокировки по лицу (FaceID) дается всего 5 попыток, после чего потребуется ввод кода-пароля.

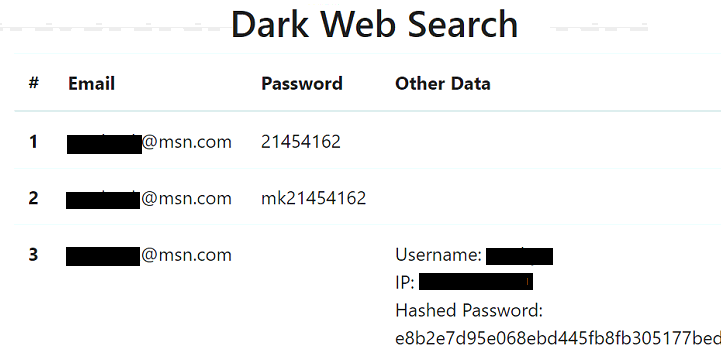

Способ 12: использование утечек

Базы утекших паролей — прекрасный способ понять психологию владельца устройства (при условии, что исследователь располагает информацией об адресах электронной почты владельца устройства). В приведенном примере поиск по адресу электронной почты принес два похожих пароля, которые использовал владелец. Можно предположить, что пароль 21454162 или его производные (например, 2145 или 4162) могли использоваться в качестве кода блокировки мобильного устройства. (Поиск по адресу электронной почты владельца в базах утечек показывает, какие пароли владелец мог использовать, в том числе для блокировки своего мобильного устройства).

Рекомендация по защите: действуйте превентивно, отслеживайте данные об утечках и своевременно меняйте пароли замеченные в утечках!

Способ 13: типовые пароли блокировки устройств

Как правило, у владельца изымается не одно мобильное устройство, а несколько. Часто таких устройств набирается с десяток. При этом можно подобрать пароль для уязвимого устройства и попробовать его применить к другим смартфонам и планшетам, изъятым у этого же владельца.

При анализе данных, извлеченных из мобильных устройств, такие данные отображаются в криминалистических программах (часто — даже при извлечении данных из заблокированных устройств с применением различных типов уязвимостей).

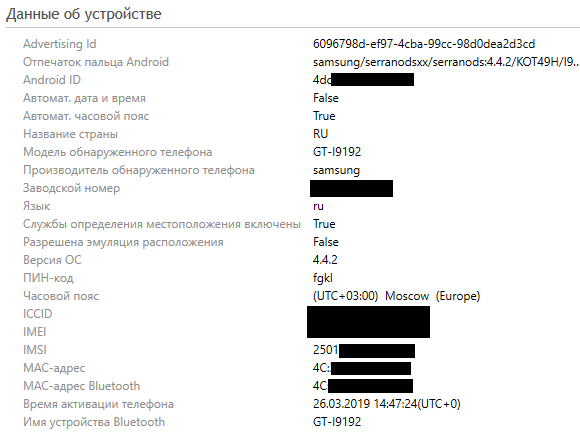

Как видно на скриншоте части рабочего окна программы UFED Physical Analyzer, устройство заблокировано достаточно необычным PIN-кодом fgkl.

Не стоит пренебрегать иными устройствами пользователя. Например, анализируя пароли, сохраненные в кэше веб-браузера компьютера владельца мобильного устройства, можно понять принципы генерации паролей, которых придерживался владелец. Просмотреть сохраненные пароли на компьютере можно с помощью утилиты компании NirSoft [11].

Также на компьютере (ноутбуке) владельца мобильного устройства могут быть Lockdown-файлы, которые могут помочь получить доступ к заблокированному мобильному устройству фирмы Apple. Об этом методе будет рассказано далее.

Рекомендация по защите: используйте везде разные, уникальные пароли.

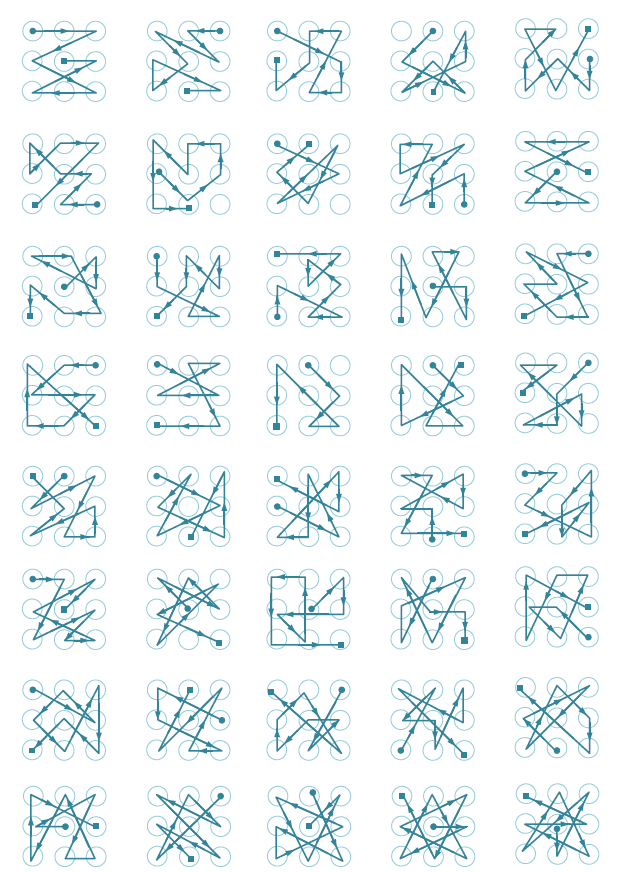

Способ 14: типовые PIN-коды

Как было отмечено ранее, пользователи часто используют типовые пароли: номера телефонов, банковских карт, PIN-коды. Подобную информацию можно использовать, чтобы разблокировать предоставленное устройство.

Если ничего не помогает — можно воспользоваться следующей информацией: исследователи провели анализ и нашли наиболее популярные PIN-коды (приведенные PIN-коды покрывают 26,83% всех паролей) [12]:

Применение данного перечня PIN-кодов к заблокированному устройству позволит разблокировать его с вероятностью ~26%.

Рекомендация по защите: проверьте свой PIN-код по таблице выше и, даже если он не совпал, все равно смените его, потому что 4 цифры — это слишком мало по меркам 2020 года.

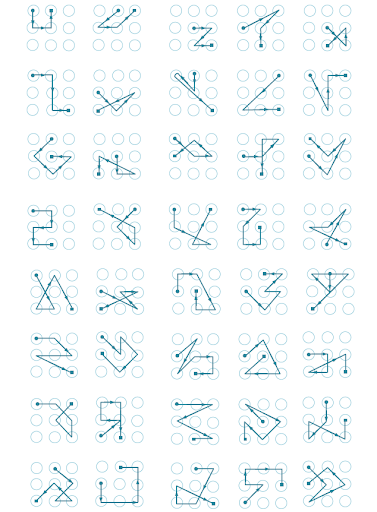

Способ 15: типовые графические пароли

Как было описано выше, имея данные камер видеонаблюдения, на которых владелец устройства пробует его разблокировать, можно подобрать паттерн разблокировки с пяти попыток. Кроме того, точно так же, как существуют типовые PIN-коды, существуют и типовые паттерны, которые можно использовать для разблокировки заблокированных мобильных устройств [13, 14].

Простые паттерны [14]:

Паттерны средней сложности [14]:

Сложные паттерны [14]:

Список самых популярных графических паттернов по версии исследователя Jeremy Kirby [15].

3>2>5>8>7

1>4>5>6>9

1>4>7>8>9

3>2>1>4>5>6>9>8>7

1>4>7>8>9>6>3

1>2>3>5>7>8>9

3>5>6>8

1>5>4>2

2>6>5>3

4>8>7>5

5>9>8>6

7>4>1>2>3>5>9

1>4>7>5>3>6>9

1>2>3>5>7

3>2>1>4>7>8>9

3>2>1>4>7>8>9>6>5

3>2>1>5>9>8>7

1>4>7>5>9>6>3

7>4>1>5>9>6>3

3>6>9>5>1>4>7

7>4>1>5>3>6>9

5>6>3>2>1>4>7>8>9

5>8>9>6>3>2>1>4>7

7>4>1>2>3>6>9

1>4>8>6>3

1>5>4>6

2>4>1>5

7>4>1>2>3>6>5

На некоторых мобильных устройствах, помимо графического кода, может быть установлен дополнительный PIN-код. В этом случае, если не удается подобрать графический код, исследователь может кликнуть на кнопку Доп.PIN-код (дополнительный PIN-код) после ввода неправильного графического кода и попытаться подобрать дополнительный PIN-код.

Рекомендация по защите: лучше вообще не использовать графические ключи.

Способ 16: буквенно-цифровые пароли

Если на устройстве можно использовать буквенно-цифровой пароль, то в качестве кода блокировки владелец мог использовать следующие популярные пароли [16]:

- 123456

- password

- 123456789

- 12345678

- 12345

- 111111

- 1234567

- sunshine

- qwerty

- iloveyou

- princess

- admin

- welcome

- 666666

- abc123

- football

- 123123

- monkey

- 654321

- !@#$%^&*

- charlie

- aa123456

- donald

- password1

- qwerty123

Рекомендация по защите: используйте только сложные, уникальные пароли со служебными символами и разными регистрами. Проверьте, не используете ли вы один из паролей приведенных выше. Если используете — смените его на более надежный.

Способ 17: облачные или локальные хранилища

Если нет технической возможности изъять данные из заблокированного устройства криминалисты могут поискать его резервные копии на компьютерах владельца устройства или в соответствующих облачных хранилищах.

Часто владельцы смартфонов Apple, подключая их к своим компьютерам, не осознают, что в это время может осуществляться создание локальной или облачной резервной копии устройства.

В облачных хранилищах Google и Apple могут сохраняться не только данные из устройств, но и сохраненные устройством пароли. Извлечение этих паролей может помочь в подборе кода блокировки мобильного устройства.

Из Keychain, сохраненного в iCloud, можно извлечь пароль на резервную копию устройства, установленный владельцем, который, с высокой степенью вероятности, будет совпадать с PIN-кодом блокировки экрана.

Если правоохранительные органы обращаются в Google и Apple — компании могут передать имеющиеся данные, что, вероятно, сильно снизит необходимость разблокировки устройства, так как данные уже будут у правоохранителей.

Например, после террористического акта в Пенсоконе копии данных, хранящихся в iCloud, были переданы ФБР. Из заявления Apple:

«В течение нескольких часов, после первого запроса ФБР, 6 декабря 2019 года, мы представили широкий спектр информации, связанной с расследованием. С 7 по 14 декабря мы получили шесть дополнительных юридических запросов и в ответ предоставили информацию, включая резервные копии iCloud, информацию об аккаунте и транзакциях для нескольких учетных записей.

Мы отвечали на каждый запрос незамедлительно, зачастую в течение нескольких часов, обмениваясь информацией с офисами ФБР в Джексонвилле, Пенсаколе и Нью-Йорке. По запросам следствия было получено много гигабайт информации, которую мы передали следователям». [17, 18, 19]

Рекомендация по защите: все, что вы отдаете в облако в незашифрованном виде, может и будет использовано против вас.

Способ 18: Google-аккаунт

Данный способ подходит для снятия графического пароля, блокирующего экран мобильного устройства под управлением операционной системы Android. Для использования этого метода нужно знать имя пользователя и пароль от Google-аккаунта владельца устройства. Второе условие: устройство должно быть подключено к интернету.

При последовательном вводе неправильного графического пароля несколько раз подряд, устройство предложит восстановить пароль. После этого надо совершить вход в аккаунт пользователя, что приведет к разблокировке экрана устройства [5].

В связи с разнообразием аппаратных решений, операционных систем Android и дополнительных настроек безопасности данный метод применим только для ряда устройств.

Если у исследователя нет пароля к Google-аккаунту владельца устройства — его можно попробовать восстановить, используя стандартные методы восстановления паролей от подобных аккаунтов.

Если устройство в момент исследования не подключено к интернету (например, SIM-карта заблокирована или на ней недостаточно денег), то подобное устройство можно подключить к Wi-Fi по следующей инструкции:

- нажать иконку «Экстренный вызов»

- набрать *#*#7378423#*#*

- выбрать Service Test — Wlan

- осуществить соединение с доступной Wi-Fi-сетью [5]

Рекомендация по защите: не забывайте использовать двухфакторную авторизацию везде где только можно, и в этом случае — лучше с привязкой к приложению, а не коду по SMS.

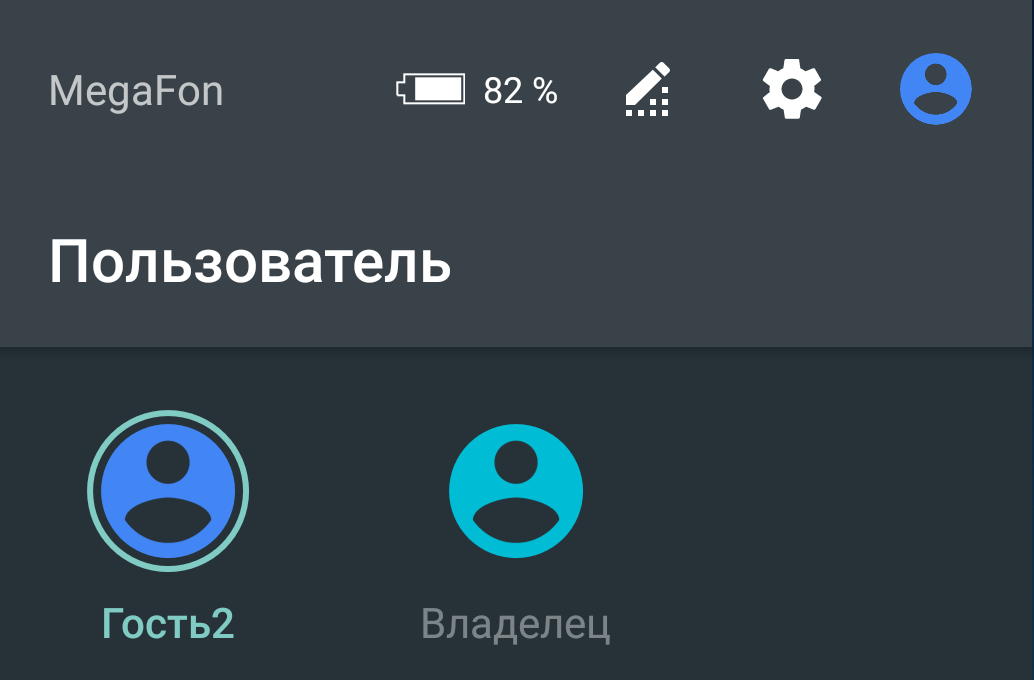

Способ 19: гостевой аккаунт

На мобильных устройствах под управлением операционной системы Android 5 и выше может быть несколько аккаунтов. Для доступа к данным дополнительного аккаунта может отсутствовать блокировка PIN-кодом или графическим кодом. Для переключения нужно кликнуть на иконку аккаунта в правом верхнем углу и выбрать другой аккаунт:

Для дополнительного аккаунта доступ к некоторым данным или приложениям может быть ограничен.

Рекомендация по защите: тут важно обновлять ОС. В современных версиях Android (9 и выше с патчами безопасностями от июля 2020 года) учетная запись гостя, как правило, не дает никаких возможностей.

Способ 20: специализированные сервисы

Компании, занимающиеся разработкой специализированных криминалистических программ, в том числе предлагают услуги по разблокировке мобильных устройств и извлечению данных из них [20, 21]. Возможности подобных сервисов просто фантастические. С помощью них можно разблокировать топовые модели Android- и iOS-устройств, а также устройства, находящиеся в режиме восстановления (в которое устройство переходит после превышения количества попыток неправильного ввода пароля). Недостатком данного метода является высокая стоимость.

Фрагмент веб-страницы сайта компании Cellebrite, где описывается, из каких устройств они могут извлечь данные. Устройство может быть разблокировано в лаборатории разработчика (Cellebrite Advanced Service (CAS)) [20]:

Для подобной услуги устройство должно быть предоставлено в региональный (или головной) офис компании. Возможен выезд специалиста к заказчику. Как правило, взлом кода блокировки экрана занимает одни сутки.

Рекомендация по защите: практически невозможно защититься, кроме использования стойкого цифро-буквенного пароля и ежегодной смены устройств.

Продолжение здесь: часть вторая

P.S. Об этих кейсах, инструментах и многих других полезных фишках в работе компьютерного криминалиста эксперты Лаборатории Group-IB рассказывают в рамках обучающего курса Digital Forensics Analyst. После прохождения 5-дневного или расширенного 7-дневного курсов выпускники смогут эффективнее проводить криминалистические исследования и предовтращать киберинциденты в своих организациях.

P.P.S. Остросюжетный Telegram-канал Group-IB об информационной безопасности, хакерах, APT, кибератаках, мошенниках и пиратах. Расследования по шагам, практические кейсы с применением технологий Group-IB и рекомендации, как не стать жертвой. Подключайтесь!

Источники

- ФБР нашло хакера, готового взломать iPhone без помощи Apple

- Guixin Yey, Zhanyong Tang, Dingyi Fangy, Xiaojiang Cheny, Kwang Kimz, Ben Taylorx, Zheng Wang. Cracking Android Pattern Lock in Five Attempts

- Дактилоскопический датчик Samsung Galaxy S10 удалось обмануть с помощью отпечатка пальца, напечатанного на 3D-принтере

- Dominic Casciani, Gaetan Portal. Phone encryption: Police ‘mug’ suspect to get data

- Как разблокировать телефон: 5 способов, которые работают

- Дуров назвал причиной взлома смартфона Джеффа Безоса уязвимость в WhatsApp

- Датчики и сенсоры современных мобильных устройств

- Gezichtsherkenning op smartphone niet altijd veilig

- TrueDepth в iPhone X — что это, принцип работы

- Face ID в iPhone X обманули с помощью 3D-печатной маски

- NirLauncher Package

- Анатолий Ализар. Популярные и редкие PIN-коды: статистический анализ

- Мария Нефедова. Графические ключи так же предсказуемы, как пароли «1234567» и «password»

- Антон Макаров. Обход графического пароля на Android-устройствах www.anti-malware.ru/analytics/Threats_Analysis/bypass-picture-password-Android-devices

- Jeremy Kirby. Unlock mobile devices using these popular codes

- Андрей Смирнов. 25 самых популярных паролей в 2019 году

- Мария Нефедова. Конфликт между властями США и компанией Apple из-за взлома iPhone преступника усугубляется

- Apple responds to AG Barr over unlocking Pensacola shooter’s phone: «No.»

- Law Enforcement Support Program

- Cellebrite Supported Devices (CAS)

По утверждению разработчиков, функционал современных мобильных устройств способен полностью защитить личные данные пользователей. Они внедряют и регулярно совершенствуют различные виды блокировки, начиная с введения обычного пароля и PIN-кода, а заканчивая сканированием отпечатка пальца, радужки глаза и лица. Казалось бы, такую «защиту» пробить невозможно. Однако существует немало способов получить доступ к содержимому смартфона как тайно, так и на виду у всех. И для этого совсем необязательно подсматривать через плечо.

Содержание

- Простые методы, как разблокировать чужой телефон

- Более сложные методы

- Приложения для взлома телефона

- Как защититься от взлома своего телефона

Простые методы, как разблокировать чужой телефон

Устанавливая пароль или графический рисунок, владельцы ультрамодных гаджетов придумывают сложные комбинации в надежде, что никто не подберет к нему ключ. Однако существует немало хитростей, с помощью которых можно обойти защиту не только на своем, но и на чужом телефоне.

С помощью звонка

Всем известно, чтобы ответить на звонок, не нужно снимать телефон с блокировки. Если под рукой имеется второй аппарат, получить доступ к функционалу первого не составит труда. Для этого понадобится лишь позвонить на заблокированный смартфон, а затем:

Этот способ подходит для старых аппаратов, на которых установлены ранние версии ОС. В смартфонах нового поколения подобная брешь была устранена.

С помощью разряженной батареи

Этот вариант может потребовать терпения и выдержки от пользователя. Ему придется дождаться, пока аккумулятор выработает свой ресурс на ¾. Способ по аналогии напоминает предыдущий, только для доступа к функционалу смартфона не требуется совершать звонок с другого аппарата. Вот как это должно выглядеть:

- Дождаться, пока уровень зарядки аккумулятора приблизится к минимуму – 10-15%, а на экране телефона появится уведомление о том, что «Батарея полностью разряжена» и нужно подключить устройство к розетке.

- Не касаясь кнопок с предложенными вариантами действий («Использование батареи» или «Да»), опустить верхнюю шторку, проведя пальцем по экрану сверху вниз.

- Кликнуть по любому ярлычку, а лучше по значку с шестеренкой, и перейти в «Настройки».

- Когда появится меню с перечнем доступных функций, выбрать вкладку «Защита» и отключить режим блокировки.

Зрительная память

Наблюдательный человек способен легко запомнить комбинацию символов или графический узор, а позже воспроизвести его на нужном смартфоне с фотографической точностью и получить доступ к содержимому гаджета. Но в некоторых случаях подобный повышенный интерес может вызвать подозрение.

Пользователю гораздо проще сделать вид, что за обедом он фотографирует блюдо для соцсети, тогда как делает снимок гаджета соседа по столу. Дело в том, что во время ввода пин-кода на защитном стекле остаются потожировые следы пальцев. При наличии даже любительской камеры запечатлеть их не составит труда.

Пользователю гораздо проще сделать вид, что за обедом он фотографирует блюдо для соцсети, тогда как делает снимок гаджета соседа по столу. Дело в том, что во время ввода пин-кода на защитном стекле остаются потожировые следы пальцев. При наличии даже любительской камеры запечатлеть их не составит труда.

С помощью аккаунта от Google

Данный способ пригодится, если пользователь не помнит пароль для разблокировки экрана чужого девайса, но знает идентификационные данные для входа в аккаунт Google его владельца. А поскольку в телефоне имеется функция восстановления пароля при помощи входа в учетную запись Гугл, можно без труда ее активировать. Для этого понадобится: