Как взломать телефон через компьютер за 3 минуты? Зачем? На это можно привести много причин.

- Предположим, ваш телефон потерялся, вы в «печальке», а под рукой только компьютер. Ну и…подбираем подходящего шпиона, отслеживаем местоположение “потеряшки” и удаленно контролируем его.

- Или вы волнующийся за своего ребенка родитель. Мониторинг их устройств позволит вам быть в курсе того, чем они заняты, какие у них интересы.

- Либо вы один из супругов, который подозревает свою половину в измене. Тут вам и шпион в руки: внедряйтесь в его/ее телефон и ищите «компромат».

- А может вы, как добропорядочный хаке…упс, работодатель хотите проконтролировать своего работника?

В общем, причины могут быть разные, а решать их можно…взломав целевое устройство. Удаленно. Бесплатно.

Как водится, способы могут быть хорошие и не очень. Именно вам может не повезти приобрести контрафактное ПО.

В этой статье мы раскроем вам способ, как взломать телефон через компьютер, воспользовавшись правильным, надежным и безопасным шпионским приложением.

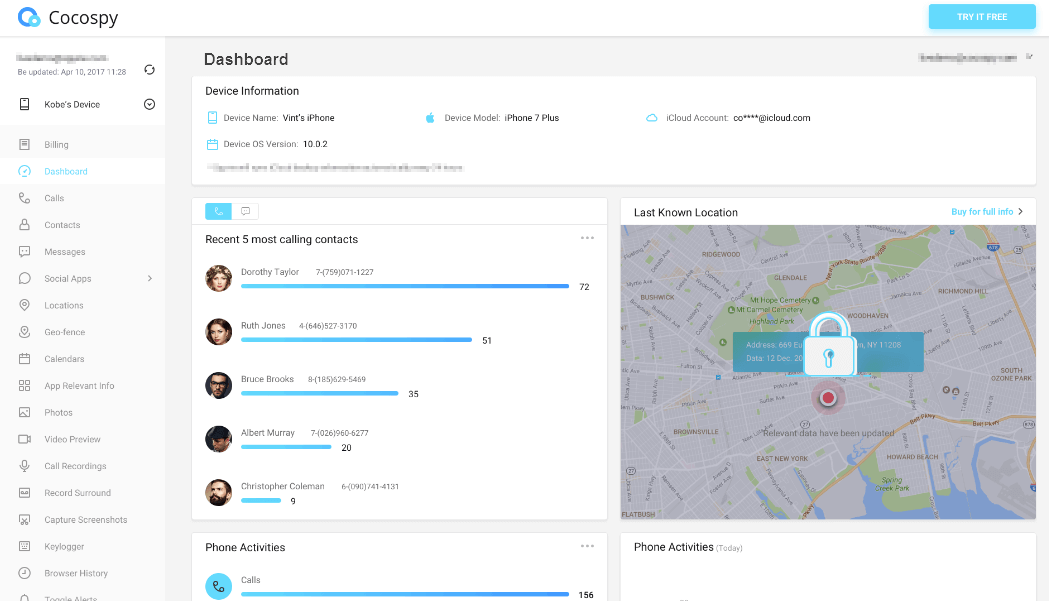

1. Как взломать телефон, имея под рукой компьютер и… Cocospy?

Cocospy– лучший инструмент, позволяющий взломать телефон через компьютер. На “шпионском” рынке приложение появилось относительно недавно, но уже громко заявило и показало себя.

Будучи абсолютно легальным ПО, Cocospy сделал все, чтобы завоевать доверие миллионов пользователей по всему миру.

Одна из вкусных особенностей Cocospy – это возможность проникнуть в чужое устройство без root-прав, что вдвойне ценно. Ведь сама процедура проведения рутинга/джейлбрейка делает телефон уязвимым к хакерам и вредоносному ПО.

Если у вас имеются “явки и пароли” от пользовательского iCloud, то проникнуть в целевой телефон можно удаленно. А если это Android, то вам нужно лишь установить Cocospy на него и… начинать пожинать плоды шпионской деятельности.

А как внедриться в iPhone? Подробнее об этом вы узнаете, изучив пошаговую инструкцию для взлома чужого iPhone здесь >>

Подобно настоящему профи, Cocospy умеет мастерски конспирироваться. Уже сразу после установки на целевом устройстве он переходит в режим “невидимки”, ведет себя тихо, даже энергию не тянет из телефона.

Перед тем, как идти в дело с Cocospy, устройте тест-драйв, воспользовавшись бесплатной онлайн демо-версией здесь.

![]()

Главные фишки Cocospy

Cocospy обладает расширенным набором функций, позволяющих шпионить в целевом устройстве через компьютер.

Давайте огласим список наиболее крутых из них:

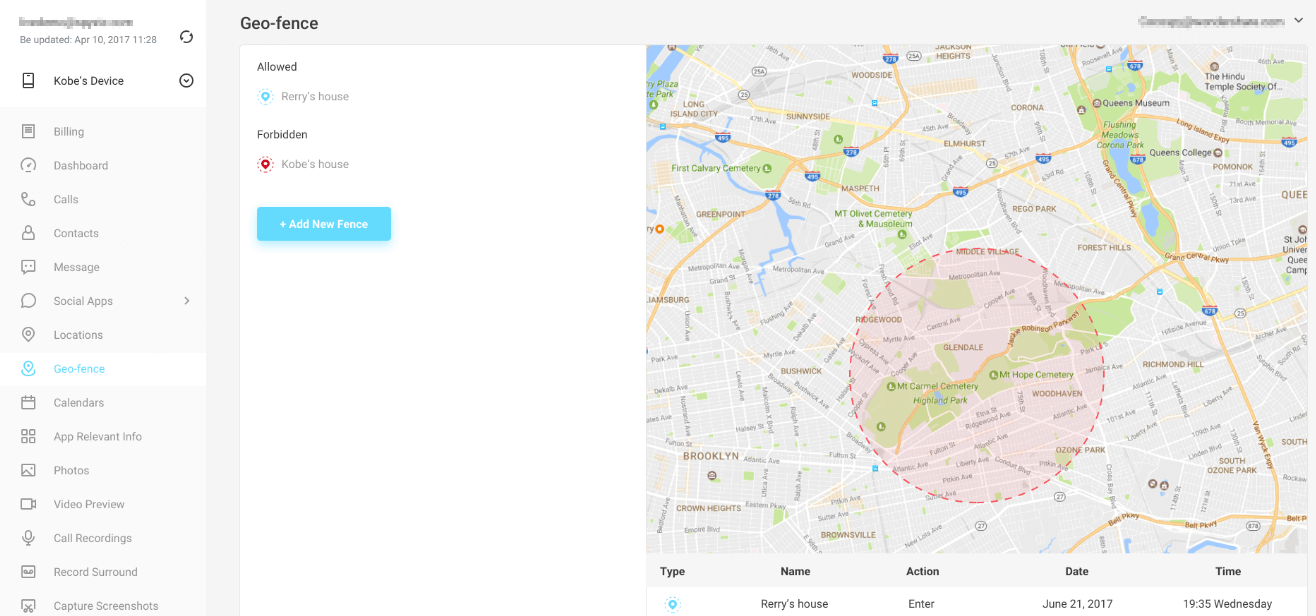

- Geo-fencing: С ее помощью осуществляется настройка «безопасной» и «опасной» зон. Когда телефон входит или выходит из одной из этих областей, вы сразу же получаете уведомление. Плюс, вы можете ознакомиться с историей и маршрутом перемещений.

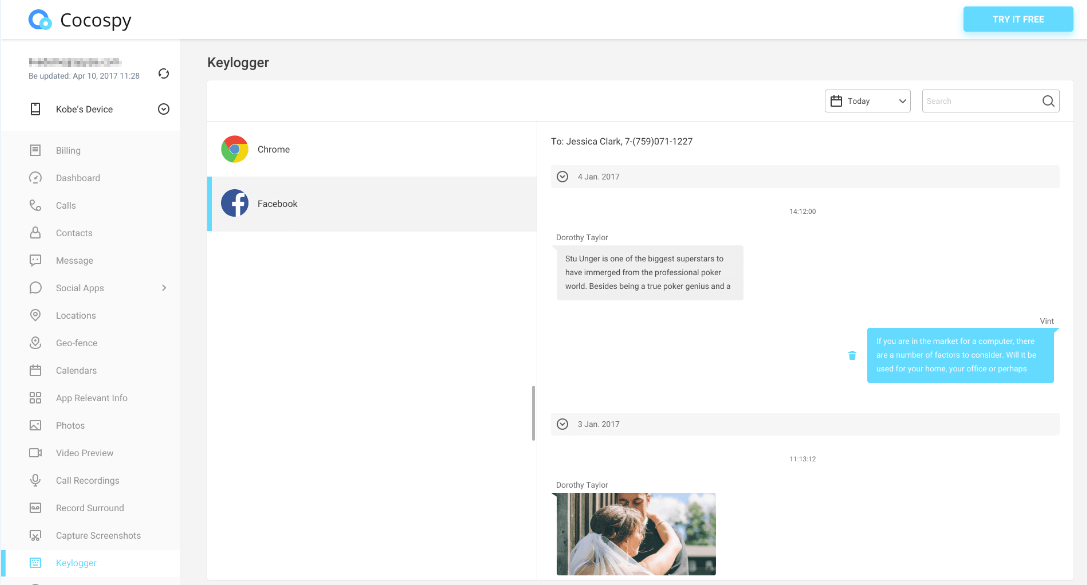

- Кейлоггер: Ведет журнал нажатых клавиш, позволяя взять “тепленькими” все пароли целевого пользователя. Как результат, вы получаете доступ ко всем аккаунтам соцсетей, электронной почте, да и ко всему остальному.

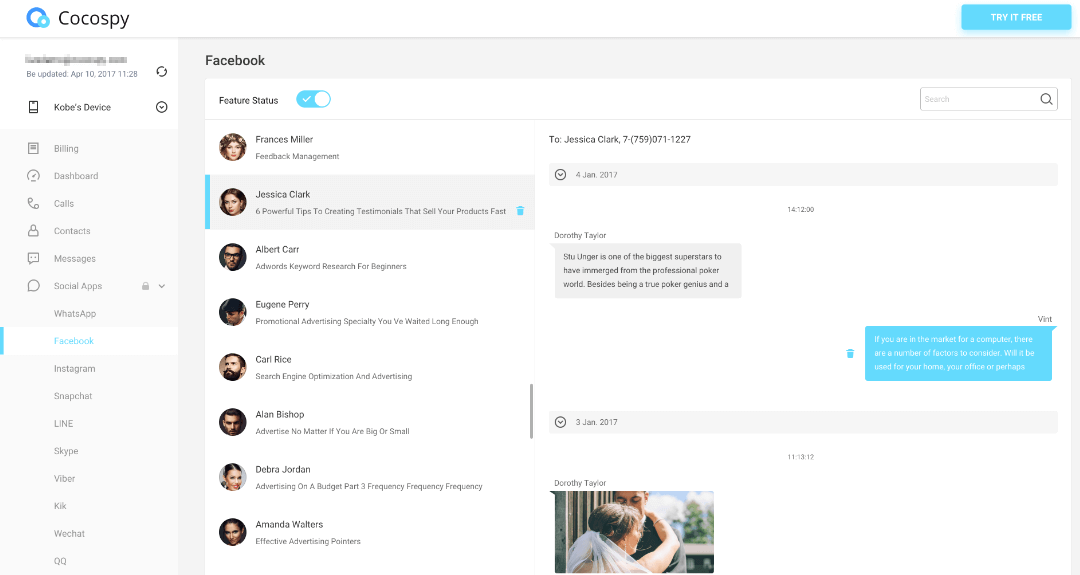

- Мониторинг соцсетей: В наши дни многие не мыслят своей жизни без соцсетей. Получив доступ к их аккаунтам, вы практически получаете полное досье на них. Cocospy позволяет отслеживать активность во всех социальных сетях и приложениях, таких как Facebook, Skype, Viber, WhatsApp и т.д. С его помощью вы можете просматривать все медиафайлы, читать чужие сообщения, проверять профили их контактов и много чего еще.

[Важно! Функции, упомянутые выше, доступны только в пакете Cocospy Premium, проведение рутинга/джейлбрейка целевого телефона им не требуется. ]

Инструкция по взлому чужого телефона с компьютера через Cocospy

Шпионить с Cocospy проще простого. Для этого вам нужно:

1. Зарегистрироваться для доступа к Cocospy.

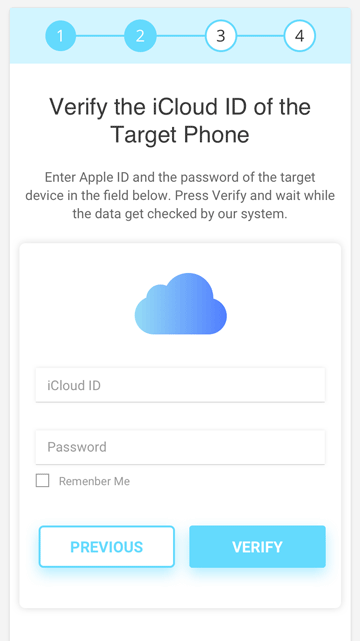

2. Взломать iPhone без проведения джейлбрейка: В поля для заполнения введите пароль и логин пользовательского iCloud.

3. Взломать Android без рутирования: Загрузите Cocospy и установите на целевой телефон. После завершения инсталляции скройте значок приложения.

4. Переходим на панель управления Cocospy и проникаем в целевой телефон, используя компьютер.

Все познается в сравнении. Теперь, когда мы знаем, как работает Cocospy, время испытать альтернативные варианты.

Бесплатно зарегистрироваться для Cocospy или попробовать онлайн демо-версию здесь >>

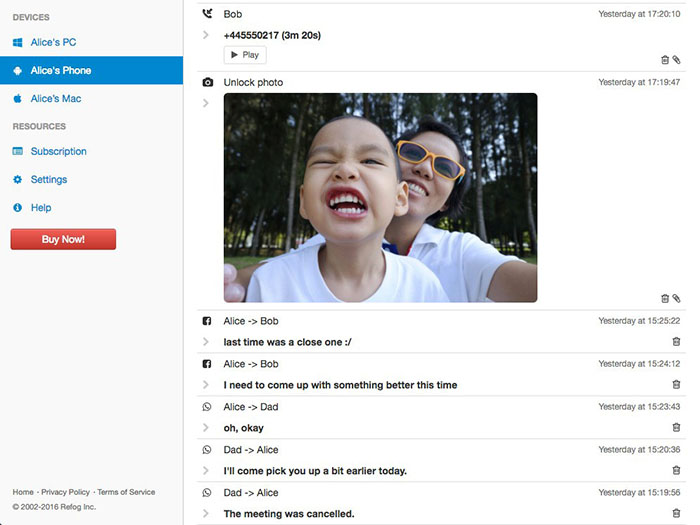

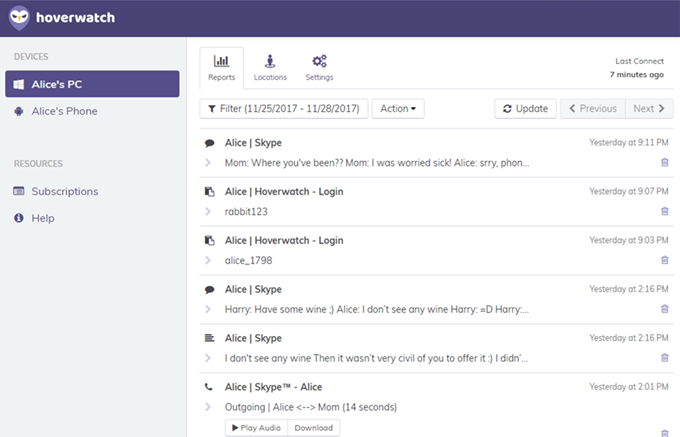

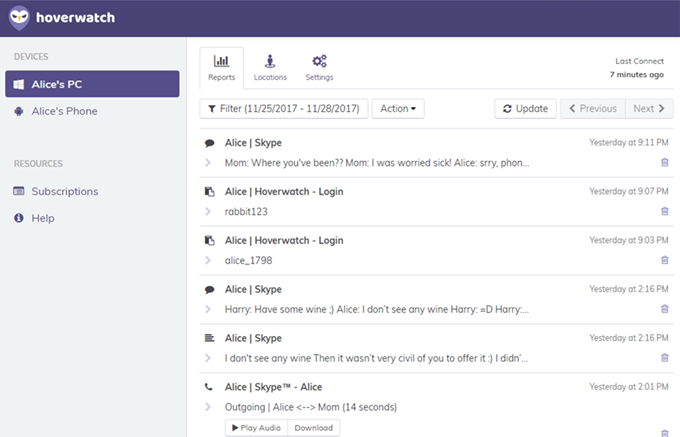

2. Как взломать телефон через компьютер с помощью hoverwatch?

hoverwatch– один из доступных по цене вариантов для мониторинга целевого устройства с компьютера. Более того, с этим шпионом можно контролировать до 5 телефонов одновременно.

Именно эта “изюминка” делает hoverwatch идеальным вариантом для многодетных родителей и для работодателей, имеющих много работников.

Но в каждой бочке меда есть ложка дегтя. В случае с hoverwatch загвоздка в том, что приложение не дружит с iPhone. hoverwatch совместим только с Android, Windows и macOS. Поэтому с компьютера вы можете “достать” только Android.

Перед покупкой hoverwatch, вы можете устроить тест-драйв, воспользовавшись бесплатной 3-дневной пробной версией.

Требуются ли hoverwatch root-права?

hoverwatch работает как с root-правами, так и без них. Как бы то ни было, рутирование – это палка о двух концах.

С одной стороны, если его провести, то у вас появится доступ к расширенным функциям: удаленному снятию скриншотов в целевом телефоне или мониторингу мессенджеров, таких как Snapchat, WhatsApp и Facebook Messenger.

С другой стороны, это все равно что лишить устройство иммунитета. Любой чих хакера, вирус, вредоносное ПО – целевой Android будет уязвим перед всем этим.

Но есть и хорошие новости. Даже без проведения рутинга целевого телефона, у вас будет доступ к некоторым крутым опциям:

- Запись входящих/исходящих вызовов, чтобы прослушать их позже.

- Доступ к журналу звонков. С его помощью вы сможете узнать, с кем говорили, когда и как долго.

- Трекинг местоположения целевого телефона на основе данных GPS, а также просмотр истории и маршрута перемещений.

- Доступ к истории интернет браузера и списку контактов.

- Скрытая фотосъемка передней или задней камерой целевого телефона. Так вы будете знать, где объект слежки и чем он занят.

- Получение уведомлений в случае, если целевой пользователь попытается поменять SIM-карту.

Независимо от того, будете ли вы проводить рутинг или не будете, hoverwatch в любом случае требуется физический доступ к контролируемому устройству.

После инсталляции приложения вы можете запустить режим “невидимки” и удалить иконку hoverwatch.

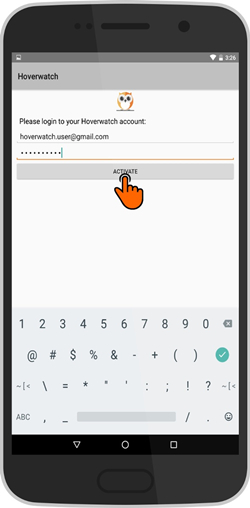

Как взломать чужой телефон через компьютер, используя hoverwatch?

Пошаговая инструкция:

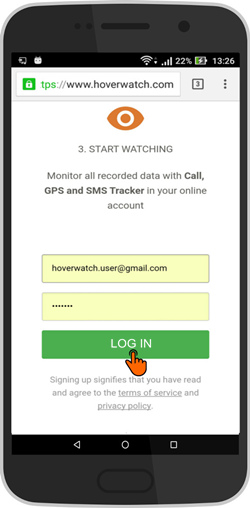

- Создайте учетную запись hoverwatch.

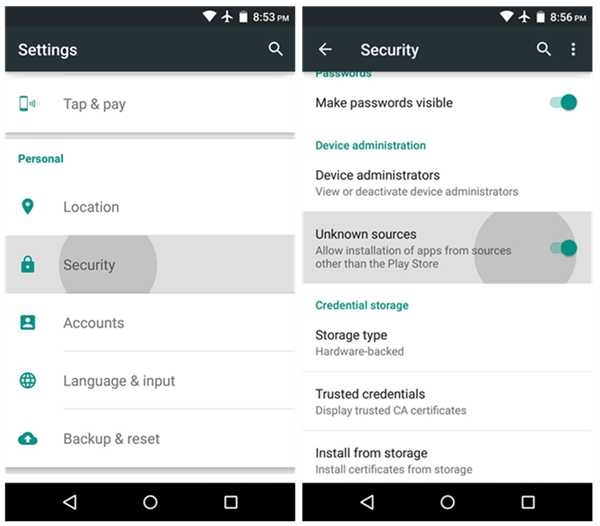

- Войдите в систему целевого телефона, чтобы включить опцию “Неизвестные источники”. Выберите путь: “Настройки” > “Безопасность”> “Неизвестные источники”.

- Перейдите на сайт hoverwatch с целевого телефона и авторизуйтесь.

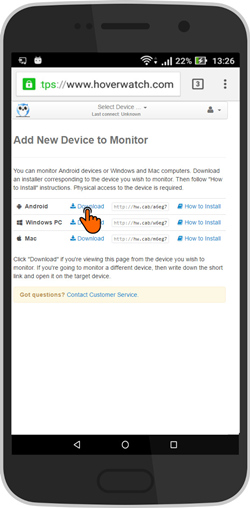

- Загрузите hoverwatch на контролируемое устройство.

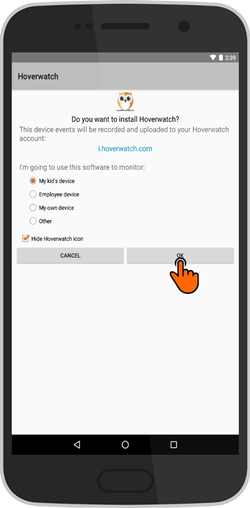

- Установите hoverwatch на целевой телефон и выберите того, кого будете контролировать: “ребенка”, “работника”, “себя” или “другое”. Сделали? Теперь жмите на “удалить значок hoverwatch”.

- Запустите приложение, войдя в систему под своими данными.

- Теперь вы можете перейти на панель управления hoverwatch со своего компьютера и отслеживать активность на целевом телефоне!

Прочитать отзывы о hoverwatch или перейти на официальный веб-сайт здесь >>

Заключение

Итак, что еще полезного мы извлекли из этой статьи, или, если быть точнее, чем закончилась битва титанов? Лично я считаю, что лидирует с большим отрывом Cocospy.

Он намного эффективнее и надежнее, совместим с устройствами и iPhone, и Android, в то время как hoverwatch может шпионить только на Android.

В то же время, если вам нужна более дешевая альтернатива или требуется мониторинг до 5 целевых устройств одновременно, то hoverwatch – идеальный вариант.

Как бы то ни было, победителя выбираете вы и мы будем рады, если вы напишите нам об этом. Напоминаем, комментарии можно оставлять ниже.

Этот пост также доступен на других языках:

Português (Португальский, Бразилия) 日本語 (Японский) Español (Испанский)

Здесь Вы узнаете, как взломать чужой телефон с компьютера, ноутбука или со своего собственного телефона самостоятельно. Мы опишем все рабочие способы взлома телефона через ПК и телефон. А также объясним, чем отличается взлом Android от взлома iOS. Просто о сложном…

Здесь Вы узнаете, как взломать чужой телефон с компьютера, ноутбука или со своего собственного телефона самостоятельно. Мы опишем все рабочие способы взлома телефона через ПК и телефон. А также объясним, чем отличается взлом Android от взлома iOS. Просто о сложном…

Блиц вопрос-ответ

Что такое «взлом телефона или компьютера»? Это возможность, без ведома хозяина, заходить в чужой телефон и совершать на нем какие-либо действия, от лица самого хозяина (писать, звонить, производить оплату и т.д.).

Кто такие «хакеры»? Это люди, которые пытаются удаленно на расстоянии получить несанкционированный доступ к Вашему устройству.

Какие бывают «атаки хакеров»? Они могут быть абсолютно разными, как единичными, заточенными, например, под взлом индивидуальной странички, так и крупномасштабными хакерскими атаками, взламывающие целые системы и сервера.

Чем опасен взлом? Это незаконное действие, которое может быть наказано, либо солидным денежным штрафом, либо реальным тюремным заключением.

Что такое «программа для взлома»? Это специальное приложение, которое устанавливается на устройство (это может сделать абсолютно любой человек), а после установки оно предоставит полностью всю информацию по внутренним папкам этого устройства, предоставит удаленный контроль над телефоном и будет круглосуточно информировать обо всех действиях человека на данном устройстве.

«Взлом» и «программы для взлома» — это одно и то же? Нет, это совершенно разные действия. Главное отличие взлома от программы – это сама суть. Взлом – это желание вероломно влезть вовнутрь (телефона, компа, сервера, канала и т.д.), а программа – это возможность управлять издалека и получать информацию о деятельности человека на расстоянии.

Можно ли самостоятельно взломать телефон? И да и нет. Взлом сможет осуществить только тот, у кого есть определенные знания в программировании и IT-технологиях. А вот программой для взлома телефонов сможет воспользоваться абсолютно любой человек, так как при установке не потребуются никаких специальных знаний. Просто скачал файл, установил и программа работает.

Немного об установке

На установку программы для взлома уйдет совсем немного времени и минимальные знания (просто следовать тому, что пишет программа и всё):

На установку программы для взлома уйдет совсем немного времени и минимальные знания (просто следовать тому, что пишет программа и всё):

Шаг 1. Сначала на целевой (тот, который Вы хотите взломать) телефон бесплатно скачать VkurSe.

Чтобы установка программы прошла наиболее быстро и четко, желательно перед установкой скачать пошаговое руководство (там на скринах все показано и рассказано) или же просто посмотреть видео-инструкцию.

Шаг 2. Установить и настроить программу следуя руководству.

Шаг 3. Скрыть значок программы и перезагрузить телефон. Всё!

Также на сайте дежурят онлайн-консультанты, которые с радостью помогут Вам разобраться и ответят на все Ваши вопросы предельно понятно.

О том, как взломать телефон при помощи программ, мы подробно описывали в статье «Топ-10 лучших программ как взломать номер телефона». Здесь Вы сможете ознакомиться с самыми лучшими приложениями, которые легко устанавливаются и позволяют вести скрытое наблюдение, а также удаленное управление за нужным телефоном.

А сейчас мы с Вами рассмотрим каждый способ слежения отдельно и узнаем, как взломать телефон через телефон, с ноутбука, компьютера или планшета. Итак, поехали… Реально работающих 10 способов взлома телефонов.

Способ 1. Как взломать телефон через телефон

Так как телефоны могут быть на разных операционных системах, то мы разделим условно их на 2 лагеря: телефоны Андроиды и телефоны iOS.

Вариант 1. Если у Вас телефон Андроид

Чтобы взломать телефон через телефон, необходимо сделать следующие шаги:

Шаг 1. На целевой телефон (который хотите взломать) установить программу VkurSe (выбрав кнопку «Следить за этим устройством»).

Шаг 2. Взять свой телефон и туда установить мобильную версию кабинета «Клиент» (выбрав кнопку «Следить с этого устройства»).

Шаг 3. В любое удобное время заходить в мобильного Клиента и смотреть данные:

- Вся информация (фото, скрины, переписка, запись звонков, координаты и т.д.) находится в разделе «Данные».

- Все команды (сделать запись, сделать фото, заблокировать, перезагрузить, стереть память, включить тревогу и т.д.) находятся в разделе «Команды».

Можно выставить удобное для Вас время скачивания данных (например, только ночью в 2 часа или только по Wi-Fi).

На Вашем Андроиде мобильный клиент по желанию тоже можно скрыть, а можно оставить в списке приложений. Клиент удобен тем, что он полностью адаптирован под мобильник, не нужно каждый раз вводить логин/пароль.

Вариант 2. Если у Вас IPhone

Мобильная версия кабинета «Клиент» устанавливается только на операционную систему Андроид. Поэтому, чтобы взломать телефон через Айфон необходимо:

Шаг 1. На целевой телефон (который хотите взломать) установить программу VkurSe (как описано выше).

Шаг 2. Зайти со своего IPhone на наш сайт.

Шаг 3. В пустые окошки вести свой логин и пароль (который Вы придумаете при регистрации). Вы попадете в кабинет. Интерфейс предельно понятный и ВЫ сразу поймете что где находится.

- Раздел «Данные» — это фото, скрины, переписка, запись звонков, координаты и т.д.);

- Раздел «Команды» есть два подраздела «Команды» и «Настройки». В «Командах» все команды, которые можно отправить на телефон.

- В «Настройках» все настройки (установка периода записи, длительность записи, количество скриншотов, количество символов при перехвате клавиатуре и т.д.).

Можно выставить удобное для Вас время скачивания данных (например, только ночью в 2 часа или только по Wi-Fi).

Теперь Вы знаете, как можно взломать телефон Андроид с Айфона. А можно ли взломать Айфон?

Да, можно. По взлому Айфона Вам поможет программа mSpy для iOS, которую нужно скачать себе на телефон и внести данные подконтрольного IPhone.

Способ 2. Как взломать телефон с ноутбука

Теперь о том, как взломать смартфон с ноутбука. Это сделать проще простого. Как Вы уже поняли, изначально нужно установить на подконтрольный телефон программу для взлома VkurSe. Потом просто отдать телефон и уже больше к нему не прикасаться.

Теперь о том, как взломать смартфон с ноутбука. Это сделать проще простого. Как Вы уже поняли, изначально нужно установить на подконтрольный телефон программу для взлома VkurSe. Потом просто отдать телефон и уже больше к нему не прикасаться.

Теперь заходите через любой браузер на сайт и вводите в пустые окна свои логин и пароль. Даже если человек с телефоном уедет в другой город или страну, Вы сможете удаленно на расстоянии взломать смартфон с ноута и видеть все, что на нем происходит. А также отправлять настройки или команды. Например, сейчас же сделать запись окружения на 30 минут. Или делать запись каждый день с 12:00 до 14:00.

Способ 3. Как взломать телефон с компьютера

Итак, мы потихоньку подошли к тому, как взломать телефон через компьютер. Изначально берем в руки нужный телефон (на 10-15 минут) и устанавливаем туда VkurSe. А так как комп, это не Андроид, то нужно будет, как и с ноутбука, просто заходить в кабинет через сайт. И ничего на свой ПК не устанавливать. Просто вводить свои данные и всё.

Кстати, пароль от кабинета можно будет менять хоть каждый день. Не записывайте его на бумажке и не храните в документах на компе. Зная логин, зайти никто никуда не сможет, а вот зная пароль – Ваши данные могут стать достоянием Ваших близких или сотрудников.

Так как взломать телефон через ПК предельно просто, то Вы можете следить сразу за 10 телефонами. К одному кабинету можно привязать 10 (!) устройств одновременно. На оплату это никак не сказывается.

Взлом телефона через компьютер еще удобен тем, на компьютере большой монитор и все данные будут буквально «перед глазами». Если Вы не сможете найти какие-нибудь данные, то смело пишите нашим консультантам. Они дежурят практически круглосуточно и всегда ответят на все Ваши вопросы сразу же в режиме реального времени.

Способ 4. Как взломать компьютер с телефона

Взлом компьютера не сильно отличается от взлома смартфона. Для этого нужно сделать:

Шаг 1. На нужный компьютер скачать VkurSe для Windows.

Шаг 2. Перед установкой открыть руководство по взлому компа. И не путайте – для Android своя программа, для Windows совсем другая.

Шаг 3. Со своего телефона заходите на сайт и просматривайте всю информацию.

Можно не с телефона, а с этого же компьютера заходить и смотреть всё, что делали там за день, неделю, месяц.

Вот так можно взломать комп с телефона. Установка программы займет от силы 10 минут. Она после установки скрывается и ничем не проявляет своей активности. Кроме того, ее не нужно активировать, она автоматически начинает работать сразу же, как включается ПК.

Способ 5. Как взломать ноутбук через телефон

Взлом ноутбука это то же самое, что и взлом ПК через телефон. Поэтому установка программы для взлома ноута, ничем не отличается от установки программы для компа – это всё Windows. Установили, она скрылась, начала работать. Вы в любое время зашли со своего телефона в кабинет и просмотрели всю пересланную информацию.

Что даст взлом телефона

После того, как Вы установите на телефон прогу для взлома VkurSe и зайдете со своего ПК (телефона, планшета, ноутбука) на сайт в Ваш персональный кабинет, Вы будете поражены, насколько открытым для Вас станет взломанный телефон.

Вы сможете:

- видеть текущие координаты и маршрут передвижения;

- прослушивать в записи телефонные звонки;

- прослушивать голосовые сообщения;

- мониторить фотографии, сохраненные в Галереи;

- получать мгновенные снимки с экрана (скриншоты);

- получать переписку из более 10 самых известных соц.сетей и мессенджеров;

- видеть сохраненные контакты;

- видеть историю браузера;

- получать детальное описание всех звонков;

- получать уведомления, приходящие на телефон;

- видеть нажатия всех клавиш;

- полный перечень можно прочитать в Возможности.

С помощью команд Вы сможете управлять взломанным телефоном со своего компьютера:

- включать запись с микрофона;

- фотографировать с фронтальной и основной камеры;

- блокировать приложения;

- перезагружать телефон;

- включать тревогу;

- очищать память;

- и другое.

А если Вы сможете предоставить программе Root доступ, то возможности становятся поистине бесконечными. Но и без Root прав функционал настолько обширен, что взлом чужого телефона станет настоящим открытием для Вас – ведь это действительно реально и главное – доступно для любого человека. Просто скачали готовую программу – установили ее на нужный телефон – и всё.

Очень подробно о способах взлома социальных сетей на телефоне описано в статье «Узнайте как взломать пользователя любой соц.сети«.

Способ 6. Как взломать Айфон

Если Вам нужно взломать IPhone или IPad, тогда нужен такой софт, который работает на операционной системе iOS.Одной из таких слежек является программа mSpy для IPhone. Она позволит читать переписку в Интернете, слушать звонки и видеть местоположение человека. Программа на английском языке и сайт тоже. Но установка понятна и не должна вызвать проблем со стороны установщика. Предоставляется бесплатная демо-версия, во время которой можно попробовать осуществить взлом Айфона. если Вам все понравилось, тогда дальнейшую работу программы нужно будет оплатить.

Способ 7. Как дистанционно взломать телефон не имея доступа

Если Вы хотите взломать телефон Андроид, то такой возможности нет. Дистанционно на расстоянии не беря в руки аппарат можно взломать Айфон. Но, чтобы осуществить данный взлом, нужно знать всю информацию об учетной записи iCloud (настройка резервных копий на IPhone должна быть обязательна), идентификатор пользователя Apple ID и его пароль.

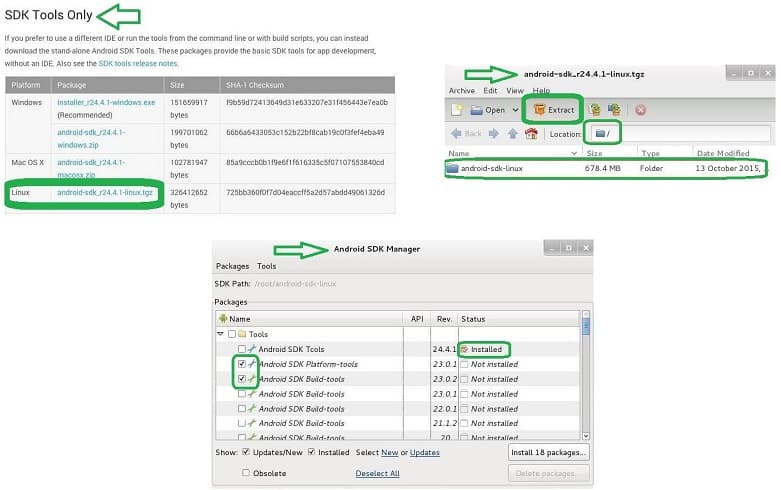

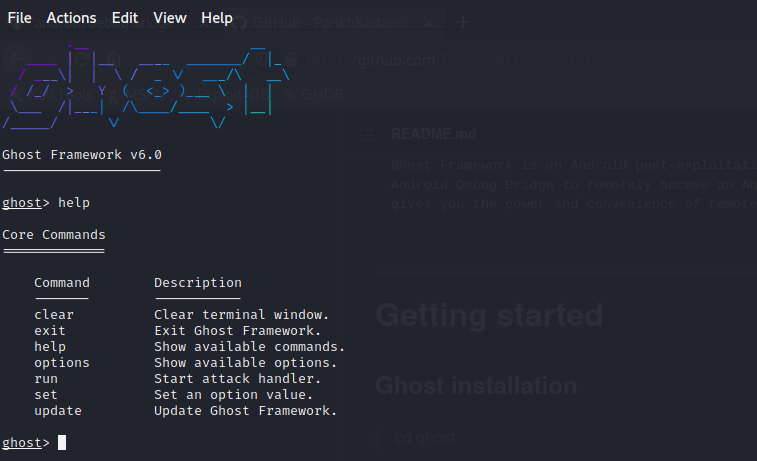

Способ 8. Взлом телефона Андроид с помощью Kali Linux

Сейчас мы узнаем, как взламывать Андроид через Kali Linux. Для этого Вам понадобится msfvenom – одна из самых удачных комбинаций Msfpayload и Msfencode.

Шаг 1. Запустить Kali Linux и открыть терминал.

Шаг 2. Установить ключевые библиотеки.

Эти библиотеки находятся в самом хранилище Кали и их можно скачать следующим образом: kali > apt-get > lib32stdc++6 lib32ncurses5 lib32zl

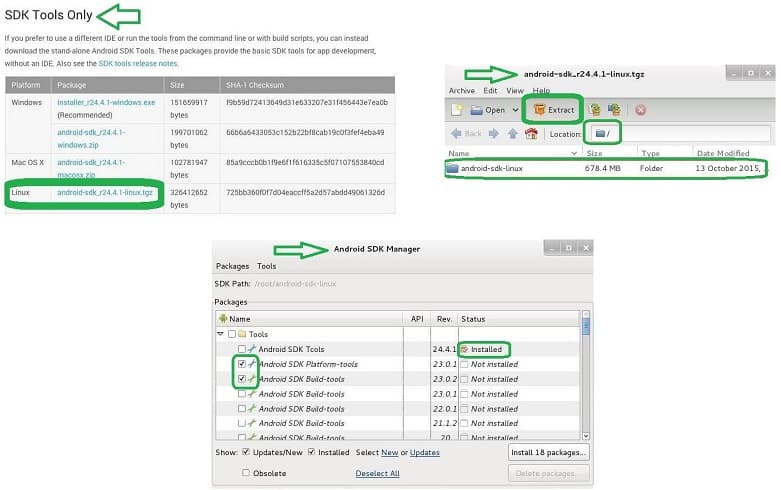

Шаг 3. Установить Android Software Developer Kit (SDK), скачав Linux kit.

Через любой браузер зайдите на их официальный сайт (никогда не скачивайте программы с неизвестных и сомнительных сервисов) и оттуда скачайте Linux kit.

Шаг 4. Извлечь загруженный файл в папку.

Шаг 5. Перейти к каталогу инструментов.

Каталог tools в каталоге Software Developer Kit находится: kali > cd/ android-pentest-framework /sdk/tools

Шаг 6. Запустить приложение для Android.

Для того, чтобы начать взлом Андроида необходимо активировать программу. Для этого нужно в строку ввести kali > /android и потом активировать из выпавшего меню все установочные файлы. После того, как Вы нажмете на «Installed», SDK загрузит Андроид в Ваш Кали.

Шаг 7. Построить Android Virtual Device Manager (AVDs).

Эти виртуальные устройства необходимо построить после того, как все пакеты из 6 шага будут загружены. Просто проходим на Device Definitions и нажимаем на Create (Создать).

Выберите и назовите (как Вам будет удобно) свои устройства, которые вы собираетесь взламывать и пропишите их в выпавшее меню. Сами настройки рекомендуем не трогать, они выставлены по умолчанию и будут работать на подавляющем большинстве Андроидов.

Шаг 8. Запустить виртуальный Андроид.

После того, как вы прописали нужные устройства (их может быть несколько), у Вас откроется AVD Name с этими устройствами. Теперь выбираем одно и нажимаем на «Start».

Необходимо набраться терпения, так как создание виртуального Андроида может занять до нескольких часов. После удачной инсталляции у Вас на рабочем столе должна появиться иконка программы Кали, которая и позволит взломать любой Android.

Шаг 9. Запустить Apache.

Теперь на сайте kali > git clone https:// github.com /georgiaw /Smartphone-Pentest-Framework.git , чтобы установить Smartphone Pentest Framework, необходимо запустить веб-сервер. Для этого прописываем вручную путь kali > service apache2 startkali > service mysql start.

Шаг 10. Изменить конфигурации под Ваши телефоны с помощью текстового файла.

Перейдите к каталогу, пропишите и откройте там сам файл конфигурации.

Шаг 11. Отредактировать переменные IPADDRESS и SHELLIPADDRESS.

Теперь редактируем эти переменные и отображаем IP-адрес. Найти его в системе kali можно после того, как Вы введете слово ifconfig.

Шаг 12. Запускаем взлом телефона Андроид.

Всё, это последний шаг, который Вы сделаете перед тем, как взломать смартфон Андроид. Вводите текст kali > ./framework.py. Откроется меню. Всё!

Способ 9. Взлом телефонов без доступа (на расстоянии)

Специальные устройства под названием «Ложные башни» или «Подставные вышки связи» помогут понять, как можно взломать телефоны на расстоянии через их «желание» подключиться к более сильной связи. Одними из самых лучших считаются Stingray и Imsi Catcher. Они похожи на довольно крупный смартфон или такой толстый планшет. Умеют полностью отслеживать пакеты данных, воровать всю информацию со смартфонов и отсылать нужные пакеты для установки на телефоны жертвы.

Специальные устройства под названием «Ложные башни» или «Подставные вышки связи» помогут понять, как можно взломать телефоны на расстоянии через их «желание» подключиться к более сильной связи. Одними из самых лучших считаются Stingray и Imsi Catcher. Они похожи на довольно крупный смартфон или такой толстый планшет. Умеют полностью отслеживать пакеты данных, воровать всю информацию со смартфонов и отсылать нужные пакеты для установки на телефоны жертвы.

Всем известно, что любой мобильный всегда ищет подключения к той связи, которая находится рядом и является более сильной в данный момент времени. Вот именно эту особенность и решили использовать хакеры для взлома мобильных. Они создали ложную башню, которая распространяет сильный источник связи. Именно к ней и подключится аппарат, который нужно хакнуть.

Другими словами, подставная вышка связи подменяет свои сильные сигналы, обычные мобильные, и перехватывает все сигналы в окрестности. Идентифицировав нужный аппарат, вышка ждет, когда тот подключится к ней и начинает взлом (прослушивание окружения, запись звонков и слежение за координатами). Таким образом она позволяет взламывать смартфоны без доступа к самим аппаратам, ничего на них не устанавливая.

Цена на такие аппараты колеблется от 1500$ до 50000. Но купить его крайне сложно. Так как, во-первых, это незаконное действие и оно преследуется законом практически во всех странах мира. Во-вторых, они не продаются в интернет-магазинах или в переходе в метро. В-третьих, производство подобных чемоданчиков-перехватчиков находится в секрете, а заказать их можно только с орденом и весомым аргументов через спецслужбы.

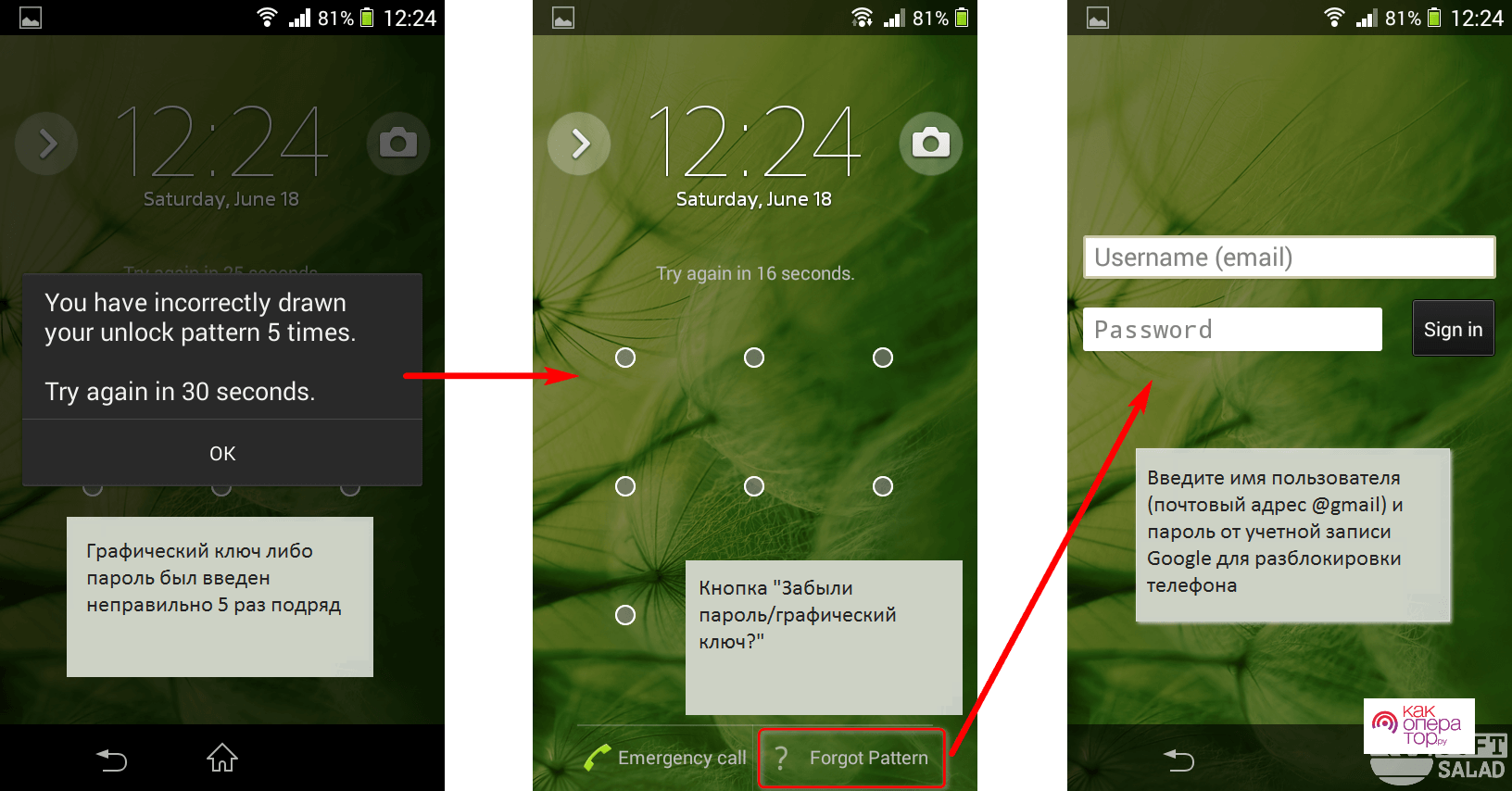

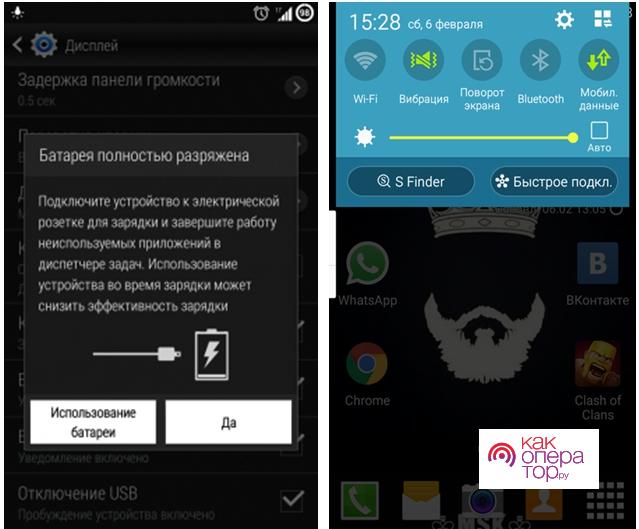

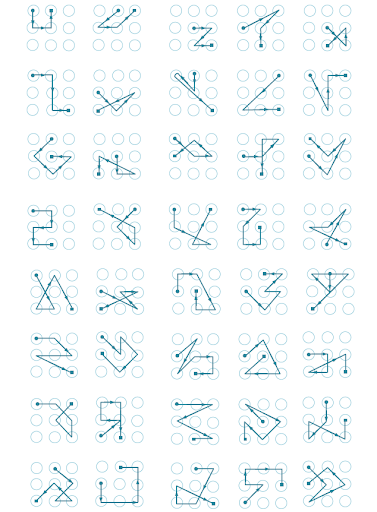

Способ 10. Взлом телефона с помощью разряженной батареи

Вот еще один достаточно интересный способ взлома телефона, если Вы не хотите устанавливать специальную программу VkurSe или не обладаете достаточными знаниями для полноценной хакерской атаки, но хотите быть в курсе того, что же на телефоне происходит. Но… телефон жертвы находится на графическом ключе и ВЫ бы очень хотели его разблокировать, чтобы быстренько просмотреть содержимое, пока человек купается, спит или мирно ужинает на кухне.

Шаг 1. Дождаться, когда на телефоне жертвы аккумулятор разрядиться до 15%.

Шаг 2. Как только вышло уведомление о низком заряде – никуда не нажимая просто открыть шторку телефона или «верхний» дисплей.

Шаг 3. Зажать пальцем любую кнопку и дождаться открытия режима настройки.

Шаг 4. Заходим во вкладку «Защита» и отключаем дисплей.

Всё, Вы взломали телефон и можете заходить в него. Но хотим обратить Ваше внимание на один нюанс – телефон должен быть не более 4 версии Андроид. В новых моделях, особенно на Андроид 9 и 10 версии эта лазейка (зайти на телефон минуя блокировку) уже прикрыта.

Еще несколько способов хакерского взлома подробно описаны в статье «Как хакеры ломают сайты – знать, чтобы защитить свой«.

Заключение

Подводя итог всему выше написанному, хочется сделать акцент на следующих моментах:

Подводя итог всему выше написанному, хочется сделать акцент на следующих моментах:

- Взлом телефонов – это незаконное действие и оно может преследоваться законом.

- Как взломать телефон через комп или ноут – нужно просто установить на нужный телефон Андроид программу VkurSe, а потом со своего ПК заходить в кабинет для удаленного управления и просмотра информации.

- Как взломать телефон через телефон – нужно установить на нужный телефон программу, а на свой (который Вы носите всегда с собой) мобильный кабинет «Клиент».

- Взлом ПК через телефон тоже реально возможен, для этого нужно на компьютер (ноутбук) установить программу VkurSe для Windows, а потом заходить со своего телефона в кабинет и просматривать данные.

Теперь Вы знаете лучшие реально работающие способы взлома Андроида, которые доступны обычным пользователям, не имеющих специальных знаний (неспокойным родителям, ревнивым супругам, бдительным руководителям и так далее).

Если у Вас возникнут вопросы – пишите нашим онлайн-консультантам. Они ответят предельно быстро и четко.

Как взломать WhatsApp: 7 надежных способов для взлома

Как грамотно взломать Instagram в 2022 году

Как взломать аккаунт Facebook бесплатно

Как взломать Одноклассники

Сегодня практически каждый человек имеет мобильный телефон, который является не только средством связи с окружающим миром, но и хранилищем огромного количества личной информации. По этой причине хищение важных данных происходит гораздо чаще, нежели в недавнем прошлом. Мошенники постоянно совершенствуют свои навыки, придумывают новые способы и взламывают смартфоны всего за пару кликов. Чтобы минимизировать риски кражи содержимого своего смартфона, уберечь от взлома оперативную систему Android, важно знать какие возможности для этого сегодня существуют, и как им противостоять.

Содержание

- Важные предупреждения перед попыткой взлома

- Как взломать пароль на Андроиде

- Как взломать игры на Андроид

- Как взломать Wi-Fi на Android

- Как разблокировать память телефона

- Как обезопасить себя от взлома

Важные предупреждения перед попыткой взлома

Взлом чужого телефона, по сути, является попыткой вторжения в личную жизнь человека и считается уголовным преступлением. Пострадавшие имеют право обратиться в правоохранительные органы с соответствующим заявлением, на основании которого будет проведено полноценное расследование. Даже если выяснится, что мошенник не планировал похищать персональные данные, а тем более продавать их на сторону, все равно за попытку взлома он понесет жесткое наказание, вплоть до лишения свободы сроком на 5 лет. Поэтому:

- Описанные далее методики настоятельно рекомендуется использовать исключительно в ознакомительных целях, так сказать, для повышения грамотности.

- Не стоит прибегать к помощи шпионских программ, которыми пестрят сомнительные сайты, специализированные форумы и веб-ресурсы.

- Следует помнить также, что никаких особых программ, позволяющих снять блокировку экрана в один клик, до сих пор не существует. Подобные приложения разрабатываются лишь с одной целью – похитить данные пользователя и получить доступ к функционалу смартфона, чтобы управлять им на расстоянии

Но, несмотря на высокие риски и даже грозящую уголовную ответственность, некоторые элементы не перестают изобретать все новые способы взлома чужого мобильного устройства.

Как взломать пароль на Андроиде

Сегодня существует, по крайней мере, три варианта, позволяющих взломать пароль и проникнуть в чужой смартфон под управлением операционной системы Android:

- установка специализированных приложений;

- обращение в компании, специализирующиеся на предоставлении подобных услуг;

- использование общедоступных способов.

Любой из них предназначен для конкретной ситуации, поэтому в некоторых случаях может оказаться бесполезным. При детальном рассмотрении один метод кажется чересчур простым, другой, наоборот, сложным. Тем не менее, каждый имеет свои особенности, и обладает преимуществами перед другими.

Через Google-аккаунт

Данный вариант можно считать актуальным, когда забыт пароль для разблокировки экрана, но имеются идентификаторы для входа в аккаунт Google. В этом случае алгоритм действий будет выглядеть следующим образом:

- Нужно несколько раз подряд (от 5 до 10 в зависимости от марки устройства) ввести неправильный пароль.

- Подождать, пока система блокирует попытку входа на несколько минут (до получаса) и предупредит об этом.

- Повторить процедуру, чтобы процесс ввода пароля или рисунка был приостановлен на более длительный срок (1-2 часа) и появилась возможность снять блокировку с помощью Гугл-аккаунта.

- В появившемся окне ввести идентификационные данные от учетной записи.

После проверки система восстановит доступ к устройству, одновременно сбросив старый вариант защиты.

После проверки система восстановит доступ к устройству, одновременно сбросив старый вариант защиты.

Теперь пользователю останется только перейти в «Настройки» и выбрать новый вид блокировки (придумать новый шифр или узор). А чтобы не забыть его повторно, целесообразно записать в блокноте или просто на листе бумаги.

Сброс пароля

Для восстановления работоспособности или получения доступа к функционалу мобильного устройства производители предусмотрели функцию жесткого сброса настроек и возврата к заводским параметрам. Если пароль был благополучно забыт, а хранящаяся в телефоне информация никакой ценности не представляет, можно смело использовать данный вариант. Чтобы сбросить пароль через Recovery (так называется функция) понадобится проделать следующие манипуляции:

В результате этих действий смартфон выполнит резервное восстановление системы и сбросит все настройки до заводских параметров. Пользователь же получит устройство в том виде, в каком он приобрел его в магазине.

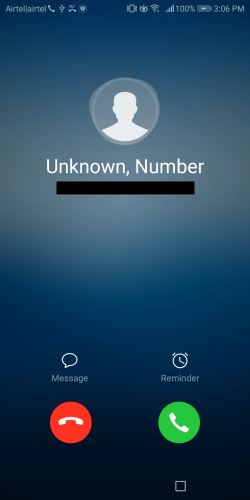

Звонок на устройство

Наверное, самым простым и быстрым можно назвать способ обхода блокировки с помощью входящего вызова. С ним может справиться любой новичок, но при условии, что он пользуется аппаратом, не относящимся к моделям последнего поколения (они оснащены более продвинутой системой защиты). При соблюдении следующего алгоритма разблокировать гаджет можно в течение нескольких минут. Пользователю понадобится:

- Совершить звонок с другого устройства самостоятельно или дождаться входящего вызова от друга или родственника.

- Ответить абоненту и, не сбрасывая беседы, задействовать опцию «Hold».

- В этот момент открывается доступ к функционалу девайса и появляется возможность отключить защиту.

- Для этого нужно войти в меню настроек приватности и деактивировать действующий экран блокировки.

Данный вариант привлекателен тем, что позволяет получить доступ к функционалу смартфона, сохранив ценную информацию. При этом отпадает необходимость вспоминать данные от входа в Google-аккаунт и, тем более, выполнять жесткий сброс настроек.

Разряженная батарейка

Не менее легко и просто можно снять блокировку с экрана мобильного девайса, если заряд аккумулятора находится на минимальном уровне (не выше 15-18%). Способ по аналогии напоминает предыдущий, только для доступа к содержимому телефона не требуется второй аппарат, чтобы позвонить. Вот как это нужно сделать:

- Дождаться, пока уровень заряда батареи приблизится к минимуму – 10-15%.

- На экране должно появиться предупреждение о скором отключении телефона и необходимости присоединения зарядного устройства.

- Не касаясь клавиш с предложенными вариантами («Использование батареи» или «Да»), открыть верхний экран и тапнуть по любому значку.

- Когда появится меню настройки, перейти во вкладку «Защита» и деактивировать режим блокировки.

Этот способ, равно как и предыдущий, является рабочим только на старых моделях смартфонов. Оба метода не являются новыми и активно использовались на гаджетах предыдущих поколений. Зная об этой дыре в защите, разработчики постарались ее устранить.

Сервисный центр

Если мобильное устройство было куплено недавно, и срок гарантии производителя еще не истек, целесообразно не рисковать, проводя эксперименты с разблокировкой, а обратиться сервисный центр. Поскольку все сотрудники имеют доступ к базе данных мобильного устройства, любой из них способен отключить защиту в считанные секунды. При этом, информация, хранящаяся в его памяти, будет полностью сохранена.

Если мобильное устройство было куплено недавно, и срок гарантии производителя еще не истек, целесообразно не рисковать, проводя эксперименты с разблокировкой, а обратиться сервисный центр. Поскольку все сотрудники имеют доступ к базе данных мобильного устройства, любой из них способен отключить защиту в считанные секунды. При этом, информация, хранящаяся в его памяти, будет полностью сохранена.

Метод является эффективным и надежным, но имеет один существенный недостаток. Оставляя смартфон на ремонт, пользователь передает его фактически постороннему лицу. И хотя любой сотрудник связан договором о неразглашении персональных данных клиентов, возможность их утечки исключить нельзя. Особенно это касается тех пользователей, которые хранят конфиденциальную или пикантную информацию. Поэтому данный метод стоит оставлять на самый крайний случай.

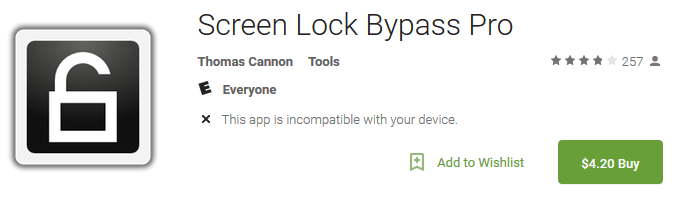

Сторонние программы

Как упоминалось в самом начале, существует масса программ, предназначенных для снятия блокировки экрана смартфона. Большое количество проверенных утилит доступно для скачивания из магазина Google Play. Однако следуя рекламе, многие пользователи устанавливают приложения сомнительного качества, с помощью которых мошенники получают доступ к содержимому телефона. Чтобы не стать жертвой очередных хакеров, следует выбирать проверенные источники и пользоваться качественными программами. Популярными сегодня считаются:

- Screen Lock Bypass Pro

- Screen off and Lock

- Touch Lock

Всех их объединяет единый принцип работы: они деактивируют код блокировки в момент созданий скриншота экрана. Помимо основного назначения функционал позволяет обеспечить дополнительную защиту личных данных на максимально высоком уровне.

Сброс до заводских настроек

Данный метод часто путают с перепрошивкой, которая выполняется через меню Recovery. Однако между этими двумя вариантами имеются существенные отличия. В данном случае сброс не приводит к удалению всех установленных программ и приложений, сохраненных текстовых и медиафайлов. Результатом манипуляций становится очистка кэш и восстановление работы операционной системы. Этот вариант полезно применять при откате к предыдущей версии Android, но очень часто он используется для снятия защиты и доступа к содержимому смартфона.

Чтобы реализовать задуманное данным способом, следует посетить официальный сайт разработчика и загрузить оттуда файлы для обновления операционной системы на свой компьютер. Затем с помощью кабеля USB подключить к нему мобильный девайс и перенести их в корневую папку OS. После того, как будет установлена предыдущая версия Android, весь кэш будет автоматически очищен, произойдет сброс настроек, в том числе и пароль блокировки экрана. В результате пользователь сможет войти в свой смартфон и выбрать новый вариант защиты.

Метод является действенным, но чересчур сложным и трудоемким. Он требует от владельца гаджета не только временных затрат, но и определенных знаний. Он должен иметь представление о том, какая версия установлена на телефоне, и в какую директорию следует поместить файлы, перенесенные с ПК.

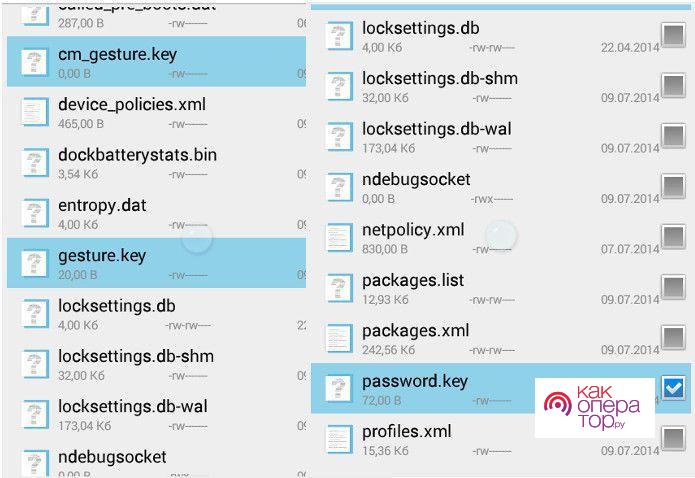

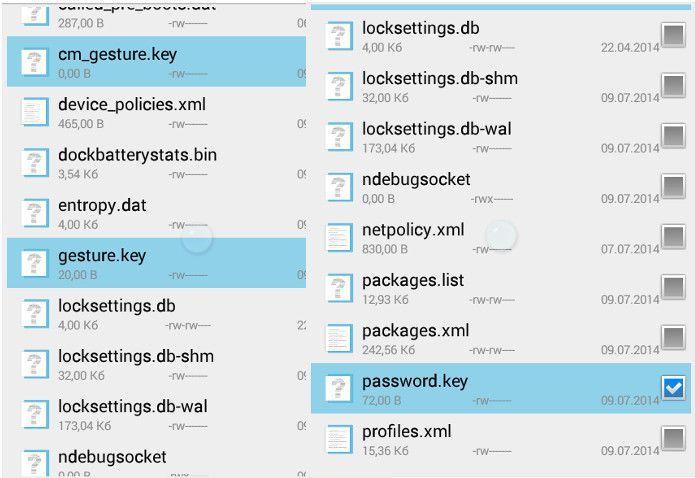

Удаление файлов ключа

Этот метод позволяет разблокировать мобильное устройство практически в любой ситуации. Однако он признан самым сложных среди описанных ранее. Чтобы воспользоваться им, пользователь должен обладать определенным опытом в решении подобных проблем, разбираться в том, как устроены приложения и каким образом они создаются. Это необходимо, чтобы в целом пакете файлов отыскать тот единственный, который отвечает за сохранение пароля, PIN-кода или графического рисунка. Обнаружение и удаление данного файла ключа и позволит деактивировать защиту и вернуть пароль, установленный разработчиком по умолчанию («0000» или «1234»).

Этот метод позволяет разблокировать мобильное устройство практически в любой ситуации. Однако он признан самым сложных среди описанных ранее. Чтобы воспользоваться им, пользователь должен обладать определенным опытом в решении подобных проблем, разбираться в том, как устроены приложения и каким образом они создаются. Это необходимо, чтобы в целом пакете файлов отыскать тот единственный, который отвечает за сохранение пароля, PIN-кода или графического рисунка. Обнаружение и удаление данного файла ключа и позволит деактивировать защиту и вернуть пароль, установленный разработчиком по умолчанию («0000» или «1234»).

Метод также реализуется через режим Recovery, поскольку понадобится вносить изменения в файловую систему ОС Андроид. К тому же на предварительном этапе очень важно получить представление, за что отвечает каждая папка дисплея. В противном случае телефон может не запуститься, и единственным выходом станет обращение в сервисный центр или ремонтную мастерскую.

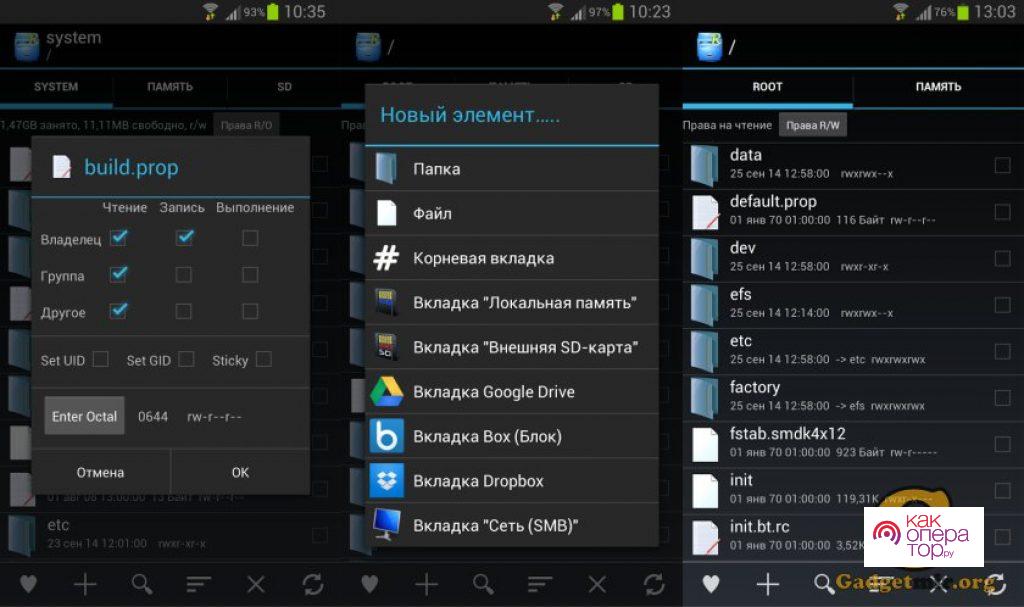

Отключение блокировки через компьютер

Об использовании персонального компьютера или ноутбука для разблокировки экрана телефона наверняка слышали многие, но лишь единицы применяли данный способ на практике. В действительности же стороннее оборудование является лишь средством для достижения цели, тогда как способы решения проблемы могут меняться в зависимости от обстоятельств. Наиболее распространенными можно назвать следующие:

- Загрузка программы-разблокировщика на ПК с последующим использованием для обхода защиты.

- Поиск и удаление файлов ключа с целью восстановления стандартных настроек и оптимизации работы операционной системы.

- Внесение изменений в ОС Андроид для восстановления с помощью резервной копии.

Не менее востребованным, хотя и трудоемким, является способ получения доступа к настройкам смартфона с помощью программы «Android System Development Kit». Скачать ее можно с сайта разработчика. После загрузки понадобится выполнить следующее:

Не стоит забывать, что для корректного выполнения данной процедуры ПК должен находиться в списке разрешенных устройств на смартфоне.

Как взломать игры на Андроид

Современные игры давно уже из элементов развлечения превратились в одно из дополнительных средств заработка. Оболочки созданы таким образом, что игрок может не только участвовать в игровом процессе и проходить все этапы, но и получать за это какие-то бонусы и поощрения. К таковым относятся: валюта, используемая в виртуальном игровом пространстве, элементы экипировки, ускоренные прокачки и другие «плюшки». Но чтобы не платить за это, а получить в готовом виде, многие хакеры взламывают игру и пользуются без зазрения совести. Делается это с помощью специальных программ, одной из которых является файловый менеджер для взлома игр «Root Exploer». Схема проста:

Современные игры давно уже из элементов развлечения превратились в одно из дополнительных средств заработка. Оболочки созданы таким образом, что игрок может не только участвовать в игровом процессе и проходить все этапы, но и получать за это какие-то бонусы и поощрения. К таковым относятся: валюта, используемая в виртуальном игровом пространстве, элементы экипировки, ускоренные прокачки и другие «плюшки». Но чтобы не платить за это, а получить в готовом виде, многие хакеры взламывают игру и пользуются без зазрения совести. Делается это с помощью специальных программ, одной из которых является файловый менеджер для взлома игр «Root Exploer». Схема проста:

- Нужно скачать приложение из магазина Google Play.

- Выбрать элемент, который станет подвергаться изменениям в процессе игры (к примеру, золото).

- Нажать на клавишу «Value» и сохранить файл в директории с игрой, а именно в папке Data.

На этом процедура взлома считается завершенной, и пользователь может наслаждаться результатами своих незаконных усилий.

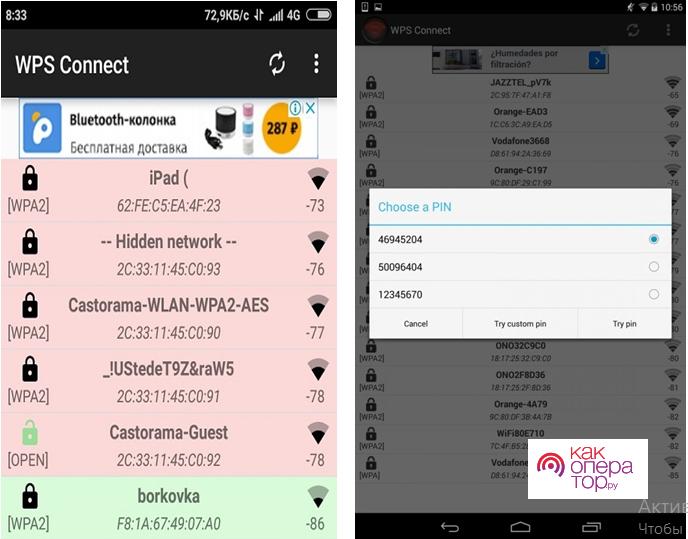

Как взломать Wi-Fi на Android

Не многим известно, что на Андроиде можно взломать не только пароль доступа, игры, но и беспроводную сеть. Успешная реализация идеи дает возможность подключаться к любой точке и пользоваться интернет трафиком бесплатно. Сделать это позволяет программа «WPS Connect». Алгоритм следующий:

- Скачать и установить приложение на своем смартфоне.

- При первом запуске открыть список доступных подключений.

- Найти точку с отличным сигналом, но запароленным Wi-Fi.

- Выбрать сеть, напротив которой горит индикатор зеленого цвета, и активировать соединение.

Утилита помогает быстро подключаться к сетям Wi-Fi, но при одном условии. Роутер должен поддерживать тип подключения WPS. А поскольку передача данных сегодня осуществляется в формате WPA, то отыскать точку со старым роутером будет проблематично. Но если все же повезет, то подключение будет выполнено в считанные секунды.

Как разблокировать память телефона

Блокировка памяти может произойти по разным причинам. Следовательно, пути решения проблемы тоже будут отличаться. Вот наиболее распространенные.

| Причина | Способ устранения |

| PIN-код был введен некорректно три раза подряд | Использовать PUK-код, который указан в документации к SIM-карте (для ввода дается 10 попыток) |

| Устройство было заблокировано после скачивания игры или приложения | Подключить телефон к ПК и просканировать антивирусом. Обнаруженный вирусный код удалить |

| Невозможно получить доступ к данным на SD-карте | Ввести специальный пароль, указанный в документации или воспользоваться следующими комбинациями на выбор: 0000, 1111, 1122, 1234 |

Как обезопасить себя от взлома

Подводя итоги, можно убедиться, что сегодня существует немало способов, с помощью который можно взломать смартфон. И все же защитить свои данные от утечки можно, если следовать таким рекомендациям:

- Придумывать сложные пароли и графические рисунки и периодически их обновлять.

- Использовать сторонние приложения для блокировки экрана.

- Скачивать программы из проверенных источников,

- Следить за появлением свежих версий операционной системы.

- Не оставлять свой мобильник без присмотра.

- Избегать возможности подключения к Wi-Fi сетям в общедоступных местах.

- Очищать список доверенных устройств, оставляя только свое оборудование.

Одновременно следует использовать мобильное устройство для совершения звонков, общения в соцсетях и мессенджерах, а личные данные и важную информацию хранить в других местах, а не в памяти телефона.

Существует немало способов, позвляющих обойти блокировку экрана телефона и взломать Андроид всего парой нажатий по экрану. Если вы хотите обезопасить свои личные данные или часто забываете пароль от собственного устройства, то следующая информация определенно для вас.

Содержание

- Важные предупреждения перед попыткой взлома

- Как взломать пароль на Андроиде

- Как взломать игры на Андроид

- Как взломать Wi-Fi на Android

- Как разблокировать память телефона

- Как обезопасить себя от взлома

Важные предупреждения перед попыткой взлома

Прежде всего, стоит отметить, что взлом чужого телефона – это уголовное преступление. Даже если вы не собираетесь похищать личные данные владельца и передавать его третьим лицам, за подобные действия предусмотрена жесткая ответственность, вплоть до лишения свободы, сроком на 5 лет. Так что мы настоятельно рекомендуем вам использовать все нижеописанные методики только в обучающих целях или для того, чтобы разблокировать свой собственный телефон, если пароль позабылся.

Также помните, что не существует никаких приложений, которые позволяют разблокировать экран одним лишь нажатием. Как правило, такие утилиты разрабатываются с одной целью – похитить данные доверчивых пользователей. Так что мы настоятельно не рекомендуем скачивать программы, которые не упомянуты в этой статье. Особенно это касается тех утилит, которые размещены на сомнительных сайтах и форумах. Помните о том, что безопасность ваших личных данных находится только в ваших руках.

Как взломать пароль на Андроиде

Существует как минимум 8 общедоступных способов, которые позволяют взломать телефон на базе операционной системы «Андроид». Каждый из них подойдет для определенной ситуации, а некоторые покажутся неопытным пользователям слишком сложными, чтобы им уделять внимание. Тем не менее, в следующих разделах вы найдете подробное описание каждого метода, а также его преимущество перед остальными способами.

Через Google-аккаунт

Данный способ актуально использовать лишь в том случае, если вы помните логин и пароль от своего Google-аккаунта, однако пин-код или графический ключ от разблокировки экрана был забыт. Вот алгоритм действий, которому необходимо следовать в этом случае:

- Используем несколько попыток, чтобы ввести пароль или графический ключ (от 5 до 10). После этого система обычно блокирует возможность ввода пароля на несколько минут. Не стоит пугаться предупреждений о том, что телефон будет заблокирован.

- Повторяем процедуру через указанный промежуток времени. После этого процесс ввода пароля или графического ключа будет заблокирован на 1-2 часа, однако пользователю дадут возможность восстановить ключ с помощью аккаунта в Google.

- Вводим личные данные от аккаунта, после чего система восстановит доступ к аппарату и сбросит графический ключ или пароль, который стоял на разблокировке экрана. Заходим в настройки телефона и вводим новый пин-код, на сей раз записав его где-нибудь на бумаге.

Cмартфон не предоставит доступ к разблокировке, если не активировать мобильный интернет или Wi-Fi сеть. Благо, что сделать это можно и без разблокировки главного экрана – достаточно вывести верхнюю панель и нажать на соответствующую иконку.

Сброс пароля

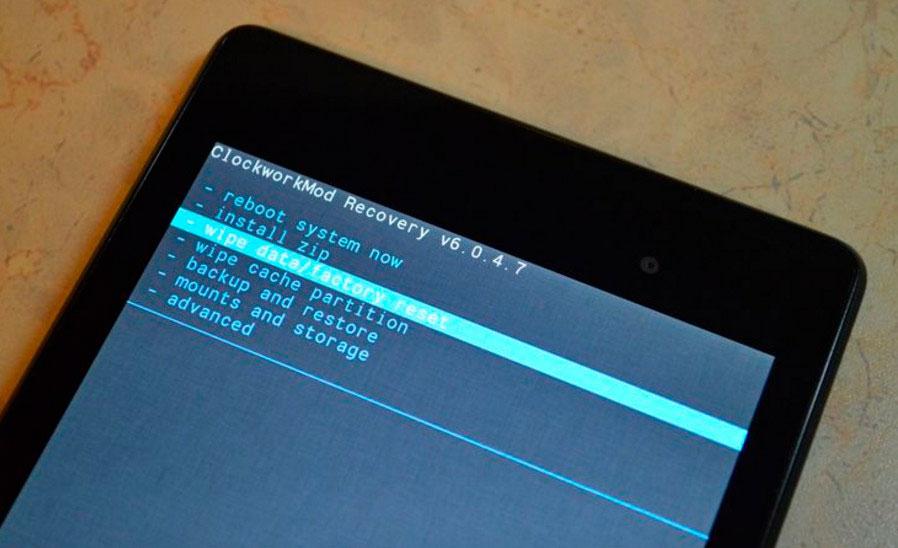

У каждого смартфона есть режим Recovery – набор системных настроек, о которых обычный пользователь знать не должен. Если вас не волнует сохранение каких-либо данных на телефоне, то можете смело вызывать данное меню, следуя инструкции:

- Выключаем телефон.

- Нажимаем одновременно кнопку включения и регулятора громкости (вверх или вниз).

- Переходим в меню Recovery и заходим во вкладку wipe data/factory reset.

- Подтверждаем желание вернуться к заводским настройкам.

После этого смартфон произведет резервное восстановление системы и сбросит все настройки до уровня заводских. Проще говоря, у вас в руках окажется смартфон в том виде, в каком вы приобретали его в магазине. Все личные данные будут удалены, а необходимость ввода пароля пропадет.

Звонок на устройство

Входящий звонок на телефон также может разблокировать защиту некоторых смартфонов. Суть способа не отличается особой сложностью, поэтому с ней сможет справиться каждый. Однако метод не дает 100% гарантии, поскольку на новых моделях смартфонов стоит более продвинутая защита от взлома. Вот краткое описание этого принципа:

- Самостоятельно звоним на телефон или дожидаемся входящего от друга.

- Принимаем звонок, после чего на время получаем доступ к файлам.

- Не завершая вызова, переходим в настройки приватности и отключаем экран разблокировки.

Данный способ хорош тем, что позволяет получить доступ ко всем личным данным без необходимости проводить резервное восстановление системы или вспоминать пароль от Google-аккаунта. Однако метод не нов, поэтому большинство ответственных производителей заблокировали эту дыру в защите в своих новых смартфонах.

Разряженная батарея

Обойти защиту мобильника также можно в том случае, если уровень заряда батареи минимальный (находится ниже показателя в 15%). Метод схож с предыдущим, однако для этого не придется обладать дополнительным телефоном, чтобы сделать вызов. Вот небольшая инструкция:

- Дожидаемся, когда уровень заряда батареи упадет ниже 15%.

- Получаем уведомление о том, что энергии мало и телефон скоро отключится.

- Не нажимая «Хорошо», открываем верхний дисплей и зажимаем палец на любой кнопке.

- Откроется режим настройки, откуда можно попасть в раздел «Защита» и отключить дисплей.

Также как и в случае со входящим вызовом, данный способ получится осуществить лишь в том случае, если вы являетесь владельцем старой модели смартфона. Большинство разработчиков современных девайсов знают об этих недочетах и стараются их исправить.

Сервисный центр

Если заблокированное мобильное устройство находится под гарантией производителя, снять защиту можно в сервисном центре. У тамошних сотрудников есть доступ к базе данных смартфона, так что они смогут отключить блокировку без потери личных данных. Однако учитывайте, что если срок гарантийного обслуживания истек, за работу сотрудника придется заплатить от 500 до 1000 рублей.

Несмотря на то, что данный способ является одним из самых эффективных и действенных, не забывайте о том, что он связан с передачей телефона третьему лицу. Да, сотрудники сервисных центров подписывают договор о нерезглашении личных данных клиентов. Однако все же не стоит оставлять свое устройство без присмотра, если на нем имеется пикантная или конфиденциальная информация.

Также не забывайте, что всегда есть риск нарваться на беспечного ремонтника, который не сможет разблокировать смартфон, после чего будет вынужден произвести откат системы и удаление всех данных. Поэтому лично мы рекомендуем обращаться в сервисный центр лишь в крайнем случае, даже если у вас имеется гарантия на обслуживание.

Сторонние программы

Теперь немного о наболевшем. Уж сколько людей умудрились попрощаться со своими страницами от социальных сетей или паролями от электронных кошельков просто потому, что установили программу сомнительного качества, а внутри оказался «троян». Чтобы не стать жертвой хакеров, мы не рекомендуем скачивать какие-либо другие утилиты для взлома Android, кроме нижеперечисленных:

Screen Lock Bypass Pro

Screen off and Lock

Touch Lock

Данные утилиты работают по одному и тому же принципу – деактивируют код блокировки в момент создания скриншота с экрана. Помимо этого, приложения также покажутся интересными тем пользователям, кто хочет обеспечить дополнительную защиту для данных на смартфоне. Однако помните, что скачивать эти программы следует с проверенных ресурсов, например, Google Play.

Сброс заводских настроек

Данный метод часто путают с перепрошивкой (способ с использованием Recovery), однако в отличие от него, сброс заводских настроек не удаляет установленные программы, приложения и сохраненные файлы, а лишь очищает кэш, чтобы наладить работу системы. Для реализации задуманного придется скачать на доверенный компьютер файлы по обновлению системы с официального сайта разработчика, после чего подключиться к ПК через USB и загрузить их в корневую папку с операционной системой.

Как только пользователь установит более старую версию операционной системы, произойдет очистка кеша, а также сброс всех настроек, которые были установлены пользователем. Вообще такой способ используется для отката ОС, однако также пригодится и для взлома. Единственная проблема – сложность метода. Потребуется знать не только то, какая версия Android поддерживается на вашем смартфоне, но и куда именно следует устанавливать файлы.

Удаление файлов ключа

Еще один интересный способ разблокировать смартфон – это удаление файлов ключа. Однако такой способ является самым сложным из всех вышеперечисленных, поскольку требует от пользователя определенных знаний в устройстве программ. Хотя сам принцип довольно прост – нужно просто найти файл, который отвечает за сохранение графического ключа или пин-кода, после чего удалить его и телефон вернет свой стандартный пароль в виде четырех нолей.

Обращаем ваше внимание, что удаление файлов ключа проводится через Recovery. Если вы не знаете, какая папка дисплея за что отвечает, то мы не рекомендуем вносить изменения в данные ОС.

В противном случае телефон может попросту не запустится, после чего придется нести его в сервисный центр для перепрошивки. Однако если вы опытный пользователь, а все остальные методики вам не подошли – можете использовать эту.

Отключение блокировки через компьютер

Наверное, многие из вас слышали о том, что разблокировать телефон можно с помощью персонального компьютера, однако вряд ли кто-то из пользователей задавался вопросом – как именно. На самом деле ПК служит лишь инструментом для достижения цели, а способ разблокировки используется один из тех, которые были описаны ранее. Вот несколько примеров:

- Использовать ПК для того, чтобы найти файлы ключа и удалить их.

- Скачать на компьютер программу-разблокировщик и использовать ее.

- Внести изменения в операционную систему и восстановить ее резервной копией.

Можно попробовать сбросить настройки через компьютер, предварительно скачав программу Android System Development Kit на сайте разработчиков.

После скачивания файла следует:

- На смартфоне включить режим USB Debugging: «Настройки» – «Для разработчиков» – «USB настройки» или «Настройки» – «Общие» – «О телефоне» – «Общие» – «Информационные программы».

- Поставить галочки на инструменты для устройства на ПК и подключить его через порт USB.

- Открыть командную строку и прописать в ней «C:UsersИмя пользователяAppDataLocalAndroidAndroid-SDKплатформенные инструменты

- Ввести ADB перезагрузки в recovery.

- Дождаться перезапуска системы.

После этого можно ввести новый пароль и получить доступ к настройкам меню.

Однако учитывайте, что ваш компьютер должен находиться в списке доверенных устройств смартфона, в противном случае телефон попросту не позволит менять его файлы. Проще говоря, если вы хотя бы раз подключались к ПК с помощью USB-кабеля и нажали кнопку «Разрешить», то с помощью него вы сможете разблокировать ваш телефон.

Как взломать игры на Андроид

Ни для кого не секрет, что современные игры на Android разрабатываются таким образом, чтобы у пользователя была возможность вложить в игру реальные деньги. За это игрок обычно получает нехилые бонусы: внутриигровую валюту, уникальные предметы экипировки, ускорение прокачки и другие «плюшки». Однако вовсе не обязательно за все это платить, когда можно просто взломать игру и получить все, что душе угодно. Делается это с помощью специальной программы по следующей инструкции:

- Скачиваем Root Exploer – файловый менеджер для взлома игр.

- Выбираем в программе значение, которое подвергнется изменению в игре (например, золото).

- Нажимаем кнопку Value и сохраняем файл в директории с игрой (папка Data).

После этого можно насладиться всеми преимуществами взлома. Для того, кто когда-нибудь пользовался «Артманией», добавить себе ресурсов или открыть уникальные вещи в игре не составит большого труда, поскольку эти программы хоть и разрабатывались на разные устройства (ПК и смартфон), они имеют схожий принцип действия.

Как взломать Wi-Fi на Android

Кто из пользователей смартфонами не хотел бы пользоваться беспроводным интернетом и не платить за него? С программой WPS Connect это стало возможно. Достаточно просто следовать определенному алгоритму и все получится:

- Скачиваем программу WPS Connect.

- Запускаем новое установленное приложение.

- Ищем точку с запароленным Wi-Fi.

- Выбираем из списка сеть с зеленым индикатором.

- Подключаемся к Wi-Fi.

Однако не стоит обманывать себя ложными надеждами и думать, что теперь вы сможете взломать любую Wi-Fi-сеть. Программа работает только с теми роутерами, которые имеют тип подключения WPS. Практика показывает, что большая часть того списка, который будет высвечиваться в приложении, будет иметь красный индикатор (тип подключения WPA или WPA-2). Однако если вам повезет, и вы найдете точку со старым роутером, то ее взлом не принесет проблем.

Как разблокировать память телефона

Блокировка памяти смартфона может происходить по разным причинам, поэтому способ решения проблемы будет меняться в зависимости от того, почему это произошло. Вот несколько примеров и их пути решения:

- Если память заблокировалась из-за неправильного ввода PIN-кода 3 раза подряд. В этом случае достаточно использовать PUK-код (дается 10 попыток), отыскать который можно на кусочке пластика, на который была прикреплена SIM-карта.

- В некоторых случаях блокировка проводится после скачивания программы или игры с вирусом. Тогда необходимо подключить телефон с помощью USB к ПК и просканировать содержимое папок на наличие вирусов, после чего избавиться от вредоносного программного кода.

- Чтобы разблокировать память флешки телефона, достаточно также ввести специальный пароль, который указан на упаковке к ней. Но кто хранит дома всякие бумажки, верно? Если вы думаете так же, то попробуйте ввести следующие значения: 0000, 1111, 1122, 1234.

Как видите, блокировка памяти – это также не приговор. В большинстве случаев достаточно просто понять, по какой причине произошла такая ситуация, после чего решить проблему одним из вышеперечисленных способов не составит труда.

Как обезопасить себя от взлома

В конце нашей статьи давайте поговорим о том, как можно обезопасить свои личные данные от взлома и передачи их третьим лицам. Ведь ни для кого не секрет, что в XXI веке можно узнать о человеке практически все, если в твоих руках находится его смартфон. Если вы не хотите стать жертвой взлома, то просто следуйте описанным ниже рекомендациям:

- Устанавливайте только надежные пароли.

- Пользуйтесь дополнительными приложениями для блокировки экрана.

- Скачивайте программы и игры только с проверенных источников.

- Проверяйте любой файл перед скачиванием антивирусной программой.

- Регулярно обновляйте операционную систему.

- Не оставляйте в списке доверенных компьютеров рабочий ноутбук или ПК знакомого

- Не забывайте время от времени менять пароль.

- Не оставляйте свой телефон в общественных местах.

- Не подключайтесь к сомнительным Wi-Fi-сетям.

Само собой, для опытного хакера не составит труда взломать ваш телефон, даже если вы будете следовать всем вышеописанным рекомендациям, зато ламеру придется изрядно повозиться. Кроме того, старайтесь все-таки не хранить на телефоне информацию, которую можно использовать против вас.

Это были основные способы взлома смартфона. Мы очень надеемся, что вы не будете использовать полученную информацию в корыстных целях, а изучили ее лишь для того, чтобы обезопасить себя. В противном случае напоминаем: взлом чужих смартфонов – это преступление, которое может быть уголовно наказуемо.

Содержание

- Топ-10 лучших программ как взломать номер телефона

- Топ-10 лучших программ как взломать номер телефона

- Хакеры… быть или не быть?

- Достойная альтернатива

- Немного о законе

- Топ-10 лучших программ, чтобы взломать телефон самостоятельно

- 1. Программа для взлома VkurSe

- 2. Программа Cocospy

- 3. Программа mSpy

- 4. Программа Neospy

- 5. Хакерская программа АндроРАТ

- 6. Хакерское приложение Hackode

- 7. Динамический анализ от DroidBox

- 8. Router Default Passwords

- 9. Программа iKeyMonitor

- 10. Программа Android Monitor

- Заключение

- Как зайти в чужой телефон со своего устройства

- Как зайти в чужой телефон со своего устройства

- Для чего это нужно?

- 1. Родительский контроль

- 2. Корпоративный контроль

- 3. Контроль за родными и близкими

- Что для этого нужно сделать?

- Что Вы сможете сделать и увидеть

- Как залезть в чужой телефон через компьютер

- Как залезть в чужой телефон через свой телефон

- Как зайти в чужой телефон через свой планшет

- Заключение

- Как залезть в телефон чужого человека

- Отзывы пользователей

- Как залезть в телефон чужого человека

- Способ 1. Как залезть без разрешения

- Способ 2. Как залезть бесплатно

- Способ 3. Как залезть, не беря в руки телефон

- Способ 4. Как залезть, если нет доступа и нет данных

- Немного о том, как управлять через свой телефон

- Заключение

- Как взломать телефон через компьютер: все доступные способы

- Как взломать телефон через компьютер: все доступные способы

- Блиц вопрос-ответ

- Немного об установке

- Способ 1. Как взломать телефон через телефон

- Вариант 1. Если у Вас телефон Андроид

- Вариант 2. Если у Вас IPhone

- Способ 2. Как взломать телефон с ноутбука

- Способ 3. Как взломать телефон с компьютера

- Способ 4. Как взломать компьютер с телефона

- Способ 5. Как взломать ноутбук через телефон

- Что даст взлом телефона

- Способ 6. Как взломать Айфон

- Способ 7. Как дистанционно взломать телефон не имея доступа

- Способ 8. Взлом телефона Андроид с помощью Kali Linux

- Способ 9. Взлом телефонов без доступа (на расстоянии)

- Способ 10. Взлом телефона с помощью разряженной батареи

- Заключение

Топ-10 лучших программ как взломать номер телефона

Топ-10 лучших программ как взломать номер телефона

Взлом телефона – это возможность на расстоянии получать всю информацию о том, что делает человек на своем телефоне (звонки, переписка, фото, игры, приложения). Представляем 10 лучших программ, позволяющих взломать номер телефона самостоятельно, без услуг хакеров. Это способ, доступный любому человеку (родителям, супругам, руководителям и т.д.). Способ, позволяющий взломать телефон без изучения программирования или каких-либо специальных знаний.

Взлом телефона – это возможность на расстоянии получать всю информацию о том, что делает человек на своем телефоне (звонки, переписка, фото, игры, приложения). Представляем 10 лучших программ, позволяющих взломать номер телефона самостоятельно, без услуг хакеров. Это способ, доступный любому человеку (родителям, супругам, руководителям и т.д.). Способ, позволяющий взломать телефон без изучения программирования или каких-либо специальных знаний.

Хакеры… быть или не быть?

Нашим консультантам очень много поступает вопросов о том, как взломать номер телефона самостоятельно, не прибегая к дорогостоящим, а главное к весьма сомнительным услугам хакеров. Т.е. с каждым разом все меньше и меньше поступает вопросов о хакерских услугах.

И это радует… Люди стали понимать, что настоящий хакер не будет принимать заказы на то, чтобы взломать телефон по номеру, неизвестно от каких людей просто через интернет. И поэтому доверять «хакерам», которые выставляют свои услуги на всеобщее обозрение во всемирной паутине – не то что неразумно, а просто глупо до предела.

Достойная альтернатива

Сейчас разработано достаточно много простых в применении шпионских программ, которых необходимо 1 раз установить на целевой телефон и больше не приближаться к нему. Установка таких софтов предельно легкая и незамысловатая, так как разработчики изначально нацелены на простых людей, не имеющих навыков программирования.

Программы для взлома телефона позволят:

Внимание! Другие способы взлома очень подробно описаны в статье « 5 способов как взломать чужой аккаунт или телефон ».

Немного о законе

Благодаря тому, что современные телефоны перестали быть аппаратом только для звонков, а стали полноценным хранилищем личной информации, взлом смартфона на сегодняшний день приравнивается к проникновению в личную жизнь, ровно, как и в квартиру, банковскую ячейку и так далее.

Поэтому любое несанкционированное действие по отношению к проникновению в личное пространства (к которому относится и взлом телефона без ведома хозяина) – это нарушение закона. Жертва имеет полное право подать в суд, если кто-то решился взломать телефон без спроса и вытащить оттуда личную информацию (переписку, фотографии, записи звонков, историю передвижения и т.д.).

Топ-10 лучших программ, чтобы взломать телефон самостоятельно

1. Программа для взлома VkurSe

Это самый надежный и проверенный временем способ осуществить взлом телефона. Программа VkurSe позволит быть в курсе всего, что делает человек на своем телефоне. Легальная, находится в свободном доступе. С сайта скачивается бесплатно, устанавливается бесплатно. Завоевало доверие пользователей. На сегодняшний день имеет самый внушительный список функций, которые реально работают. Уже 5 лет подряд занимает 1-е места в списках самых лучших приложений для слежения за телефоном.

Это самый надежный и проверенный временем способ осуществить взлом телефона. Программа VkurSe позволит быть в курсе всего, что делает человек на своем телефоне. Легальная, находится в свободном доступе. С сайта скачивается бесплатно, устанавливается бесплатно. Завоевало доверие пользователей. На сегодняшний день имеет самый внушительный список функций, которые реально работают. Уже 5 лет подряд занимает 1-е места в списках самых лучших приложений для слежения за телефоном.

После взлома телефона Вы будете иметь:

Чтобы испытать данную программу на работоспособность и ознакомится с тем, как осуществляется взлом смартфона:

После установки можно скрыть значок программы с рабочего стола. Программа работает в режиме невидимости. Не разряжает батарею. Автоматически собирает информацию и также автоматически передает ее Вам.

2. Программа Cocospy

Идеально подойдет тем, кто ищет, как взломать номер телефона без доступа к самому телефону. Это выход из положения, если никаким образом не удастся взять в руки телефон, а сам телефон является Айфоном. Но помните, если Вы хотите взломать Андроид, тогда установка программы на него обязательна.

Идеально подойдет тем, кто ищет, как взломать номер телефона без доступа к самому телефону. Это выход из положения, если никаким образом не удастся взять в руки телефон, а сам телефон является Айфоном. Но помните, если Вы хотите взломать Андроид, тогда установка программы на него обязательна.

Для удаленного взлома iPhone вам нужно:

Итак, если нужно взломать Айфон без доступа, то эта программа как раз то, что Вам нужно. Надежная, проверенная, работающая, имеющая не такой огромный функционал как у VkurSe, но тоже вполне хороший.

3. Программа mSpy

Если Вы ищите, как взломать телефон Айфон, тогда нужно скачать mSpy для IPhone. Превосходная программа, которая позволит перехватить все переписки с мессенджеров, записать звонки и узнать все, что нажимали на клавиатуре IPhone или iPad (которые работают на операционной системе iOS), а также на мобильных телефонах и планшетах Андроид. Одним словом, это надежная хакерская программа, позволяющая хакнуть телефон, не зависимо от того, на какой операционной системе он работает, Android или же на iOs.

Если Вы ищите, как взломать телефон Айфон, тогда нужно скачать mSpy для IPhone. Превосходная программа, которая позволит перехватить все переписки с мессенджеров, записать звонки и узнать все, что нажимали на клавиатуре IPhone или iPad (которые работают на операционной системе iOS), а также на мобильных телефонах и планшетах Андроид. Одним словом, это надежная хакерская программа, позволяющая хакнуть телефон, не зависимо от того, на какой операционной системе он работает, Android или же на iOs.

4. Программа Neospy

Эта программа покажет, как взломать человека по номеру телефона. Является одним из лучших шпионских софтов. Без Root прав будет записывать звонки, определять местоположение и позволит следить за почтой. Если Андроид рутировать, тогда можно будет отслеживать нажатия клавиатуры, перехватывать переписки с социальных сетей и получить еще массу интересных шпионских возможностей. Взлом Андроида происходит с помощью инсталляции данной программы на сам аппарат.

Эта программа покажет, как взломать человека по номеру телефона. Является одним из лучших шпионских софтов. Без Root прав будет записывать звонки, определять местоположение и позволит следить за почтой. Если Андроид рутировать, тогда можно будет отслеживать нажатия клавиатуры, перехватывать переписки с социальных сетей и получить еще массу интересных шпионских возможностей. Взлом Андроида происходит с помощью инсталляции данной программы на сам аппарат.

5. Хакерская программа АндроРАТ

Эта программа позволит взломать телефон, зная номер телефона – т.е. подключиться к сервису можно с помощью простого СМС-сообщения или телефонного звонка. Это бесплатный взлом телефона. Установив прогу на телефон, Вы получаете удаленный доступ к телефону. После установки Вы сможете производить практически все действия от лица хозяина:

Эта программа позволит взломать телефон, зная номер телефона – т.е. подключиться к сервису можно с помощью простого СМС-сообщения или телефонного звонка. Это бесплатный взлом телефона. Установив прогу на телефон, Вы получаете удаленный доступ к телефону. После установки Вы сможете производить практически все действия от лица хозяина:

Поэтому, если Вам нужен взлом через СМС без доступа к телефону, тогда эта программа подойдет для Вас как нельзя лучше.

6. Хакерское приложение Hackode

Это приложение позволит осуществить взлом по номеру телефона. Работает на базе Андроид. Нужно установить 3 модуля: для разведки, сканирования и безопасности. Вам станут доступны Гугл аккаунты, IP-адреса, поисковик и т.д. Это приложение прекрасно подойдет для ИТ-специалистов. Ссылку на данную программу для взлома скачать бесплатно можно с их официального сайта.

Это приложение позволит осуществить взлом по номеру телефона. Работает на базе Андроид. Нужно установить 3 модуля: для разведки, сканирования и безопасности. Вам станут доступны Гугл аккаунты, IP-адреса, поисковик и т.д. Это приложение прекрасно подойдет для ИТ-специалистов. Ссылку на данную программу для взлома скачать бесплатно можно с их официального сайта.

7. Динамический анализ от DroidBox

Одно из лучших приложений для взлома Android. Дает возможность увидеть все установленные программы на смартфоне. Также можно узнать буквально все о сетевом трафике. Кроме того Вы сможете получать СМС-сообщения и телефонные звонки. Возможно не в записи, а в развернутом детальном описании. Это напрямую зависит от версии Андроида и марки телефона. Например, то, что можно увидеть на корейских аппаратах 2016 года выпуска, никаким образом не удастся увидеть на смартфонах китайского производства 2020 года. Поэтому нужно установить и проверить работоспособность конкретно на целевом телефоне.

Одно из лучших приложений для взлома Android. Дает возможность увидеть все установленные программы на смартфоне. Также можно узнать буквально все о сетевом трафике. Кроме того Вы сможете получать СМС-сообщения и телефонные звонки. Возможно не в записи, а в развернутом детальном описании. Это напрямую зависит от версии Андроида и марки телефона. Например, то, что можно увидеть на корейских аппаратах 2016 года выпуска, никаким образом не удастся увидеть на смартфонах китайского производства 2020 года. Поэтому нужно установить и проверить работоспособность конкретно на целевом телефоне.

8. Router Default Passwords

По названию сразу становится понятно, что это программа для взлома Android, которая подберет пароль от Web/Http/Telnet интерфейса Вашего маршрутизатора по умолчанию. Другими словами, Вы сможете быстро узнать пароль от роутера. Кроме того Вам будут доступны настройки устройства. Разработчики этой хакерской программы предупреждают, что она не создана для подбора паролей доступа к Wi-Fi и никаким образом не связана с взломом чужого телефона.

По названию сразу становится понятно, что это программа для взлома Android, которая подберет пароль от Web/Http/Telnet интерфейса Вашего маршрутизатора по умолчанию. Другими словами, Вы сможете быстро узнать пароль от роутера. Кроме того Вам будут доступны настройки устройства. Разработчики этой хакерской программы предупреждают, что она не создана для подбора паролей доступа к Wi-Fi и никаким образом не связана с взломом чужого телефона.

9. Программа iKeyMonitor

Взлом через номер телефона можно провести и с помощью этой, довольно популярной программы. Она устанавливается непосредственно на телефон. Имеет базовые шпионские функции доступные без Root прав и функции, которые открываются после того, как вы рутируете телефон. Есть бесплатный тестовый период. Поможет перехватить пароли соцсетей, банковских карт и от самого устройства. Также записывает звонки и передает переписку.

Взлом через номер телефона можно провести и с помощью этой, довольно популярной программы. Она устанавливается непосредственно на телефон. Имеет базовые шпионские функции доступные без Root прав и функции, которые открываются после того, как вы рутируете телефон. Есть бесплатный тестовый период. Поможет перехватить пароли соцсетей, банковских карт и от самого устройства. Также записывает звонки и передает переписку.

10. Программа Android Monitor

Позволит понять, как взломать человека по номеру телефона. Устанавливается непосредственно на целевой телефон Андроид. После установки скрывается. Работает автоматически. Имеет большинство шпионских функций. Поможет отслеживать передвижение, а также знать кому пишет и звонит человек, чем он интересуется в интернете и кого лайкает в соцсетях. Работает и устанавливается аналогично программе VkurSe. Бесплатно скачать установочный файл можно с официального сайта.

Позволит понять, как взломать человека по номеру телефона. Устанавливается непосредственно на целевой телефон Андроид. После установки скрывается. Работает автоматически. Имеет большинство шпионских функций. Поможет отслеживать передвижение, а также знать кому пишет и звонит человек, чем он интересуется в интернете и кого лайкает в соцсетях. Работает и устанавливается аналогично программе VkurSe. Бесплатно скачать установочный файл можно с официального сайта.

Заключение

Так можно ли взломать телефон по номеру, через СМС или установив программу для взлома? Да, можно. И это под силу обычному пользователю.

Мы предоставили различные программы для взлома телефона. Они разные и предоставят Вам в конечном итоге разную информацию. Поэтому, перед тем как выбирать, какой именно взлом Вам нужен, сначала задумайтесь, что именно Вы хотите получить от этой программы в итоге. И тогда выбор станет гораздо легче. Как говорится: «Когда ставишь конкретную цель, то идти к ней легче».

Остались вопросы? Пишите в нашу онлайн-поддержку!

Источник

Как зайти в чужой телефон со своего устройства

Как зайти в чужой телефон со своего устройства

Сегодня мы узнаем, как залезть в телефон другого человека, чтобы читать его переписку и смотреть фото (даже если после просмотра их удалили), а также прослушивать звонки и отслеживать координаты. Вы сможете проникнуть в чужой телефон незаметно, просто установив на него программу слежения. Всего 10 минут и все данные чужого телефона у Вас как на ладони!

Сегодня мы узнаем, как залезть в телефон другого человека, чтобы читать его переписку и смотреть фото (даже если после просмотра их удалили), а также прослушивать звонки и отслеживать координаты. Вы сможете проникнуть в чужой телефон незаметно, просто установив на него программу слежения. Всего 10 минут и все данные чужого телефона у Вас как на ладони!

Для чего это нужно?

Зачем люди хотят знать, как зайти в чужой телефон? Что ими движет? Зачем им нужна информация, которая им не принадлежит? Почему существует так много программ, которые позволяют на вполне официальном уровне залезть в телефон чужого человека, чтобы видеть всё, что он там делает? На эти вполне резонные вопросы, мы и ответим в данной статье.

1. Родительский контроль

Дети растут и у них появляются собственные гаджеты, к которым у Вас уже нет свободного доступа. Они закрываются в комнате, сидят в самом дальнем кресле или отворачиваются спиной к Вам и постоянно что-то пишут и смотрят на своем любимом смартфоне (планшете, ноутбуке). А когда Вы пытаетесь взять его, то начинаются крики: «Не тронь, это моё!». Знакомо?

Ведь родителю просто необходимо знать:

Вот именно для того, чтобы видеть всё, что делает ребенок и нужно знать, как попасть в чужой телефон. Именно поэтому и создаются программы для родительского контроля, которые во многих телефонах установлены изначально.

2. Корпоративный контроль