Сегодня практически каждый человек имеет мобильный телефон, который является не только средством связи с окружающим миром, но и хранилищем огромного количества личной информации. По этой причине хищение важных данных происходит гораздо чаще, нежели в недавнем прошлом. Мошенники постоянно совершенствуют свои навыки, придумывают новые способы и взламывают смартфоны всего за пару кликов. Чтобы минимизировать риски кражи содержимого своего смартфона, уберечь от взлома оперативную систему Android, важно знать какие возможности для этого сегодня существуют, и как им противостоять.

Содержание

- Важные предупреждения перед попыткой взлома

- Как взломать пароль на Андроиде

- Как взломать игры на Андроид

- Как взломать Wi-Fi на Android

- Как разблокировать память телефона

- Как обезопасить себя от взлома

Важные предупреждения перед попыткой взлома

Взлом чужого телефона, по сути, является попыткой вторжения в личную жизнь человека и считается уголовным преступлением. Пострадавшие имеют право обратиться в правоохранительные органы с соответствующим заявлением, на основании которого будет проведено полноценное расследование. Даже если выяснится, что мошенник не планировал похищать персональные данные, а тем более продавать их на сторону, все равно за попытку взлома он понесет жесткое наказание, вплоть до лишения свободы сроком на 5 лет. Поэтому:

- Описанные далее методики настоятельно рекомендуется использовать исключительно в ознакомительных целях, так сказать, для повышения грамотности.

- Не стоит прибегать к помощи шпионских программ, которыми пестрят сомнительные сайты, специализированные форумы и веб-ресурсы.

- Следует помнить также, что никаких особых программ, позволяющих снять блокировку экрана в один клик, до сих пор не существует. Подобные приложения разрабатываются лишь с одной целью – похитить данные пользователя и получить доступ к функционалу смартфона, чтобы управлять им на расстоянии

Но, несмотря на высокие риски и даже грозящую уголовную ответственность, некоторые элементы не перестают изобретать все новые способы взлома чужого мобильного устройства.

Как взломать пароль на Андроиде

Сегодня существует, по крайней мере, три варианта, позволяющих взломать пароль и проникнуть в чужой смартфон под управлением операционной системы Android:

- установка специализированных приложений;

- обращение в компании, специализирующиеся на предоставлении подобных услуг;

- использование общедоступных способов.

Любой из них предназначен для конкретной ситуации, поэтому в некоторых случаях может оказаться бесполезным. При детальном рассмотрении один метод кажется чересчур простым, другой, наоборот, сложным. Тем не менее, каждый имеет свои особенности, и обладает преимуществами перед другими.

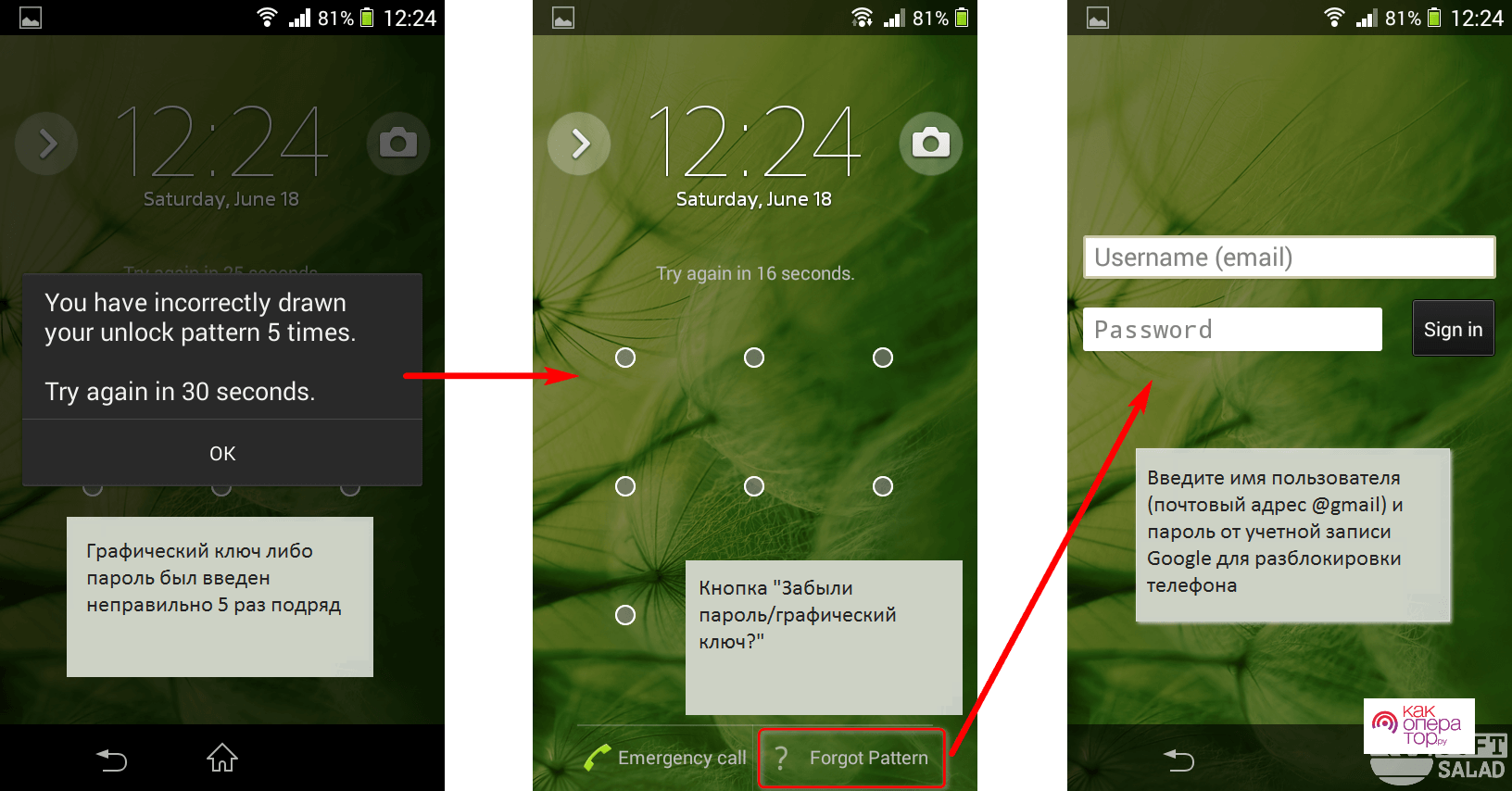

Через Google-аккаунт

Данный вариант можно считать актуальным, когда забыт пароль для разблокировки экрана, но имеются идентификаторы для входа в аккаунт Google. В этом случае алгоритм действий будет выглядеть следующим образом:

- Нужно несколько раз подряд (от 5 до 10 в зависимости от марки устройства) ввести неправильный пароль.

- Подождать, пока система блокирует попытку входа на несколько минут (до получаса) и предупредит об этом.

- Повторить процедуру, чтобы процесс ввода пароля или рисунка был приостановлен на более длительный срок (1-2 часа) и появилась возможность снять блокировку с помощью Гугл-аккаунта.

- В появившемся окне ввести идентификационные данные от учетной записи.

После проверки система восстановит доступ к устройству, одновременно сбросив старый вариант защиты.

После проверки система восстановит доступ к устройству, одновременно сбросив старый вариант защиты.

Теперь пользователю останется только перейти в «Настройки» и выбрать новый вид блокировки (придумать новый шифр или узор). А чтобы не забыть его повторно, целесообразно записать в блокноте или просто на листе бумаги.

Сброс пароля

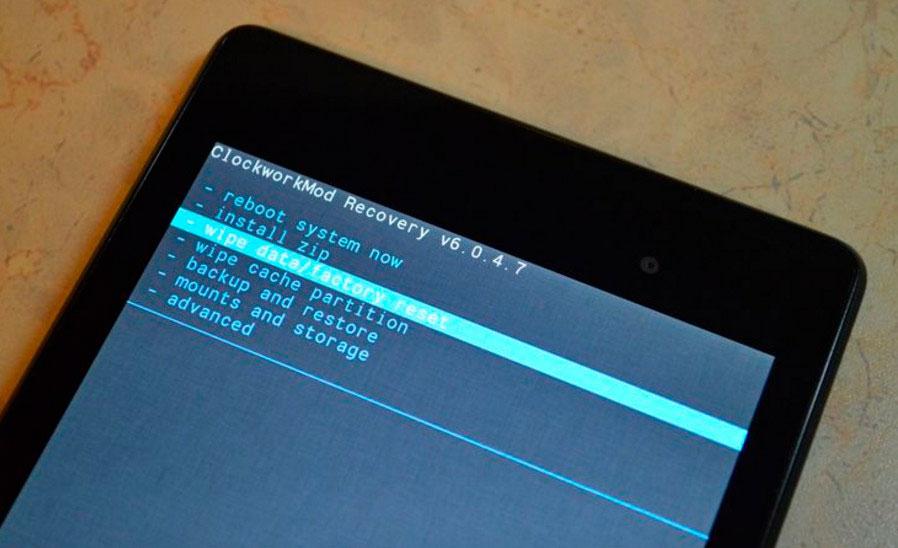

Для восстановления работоспособности или получения доступа к функционалу мобильного устройства производители предусмотрели функцию жесткого сброса настроек и возврата к заводским параметрам. Если пароль был благополучно забыт, а хранящаяся в телефоне информация никакой ценности не представляет, можно смело использовать данный вариант. Чтобы сбросить пароль через Recovery (так называется функция) понадобится проделать следующие манипуляции:

В результате этих действий смартфон выполнит резервное восстановление системы и сбросит все настройки до заводских параметров. Пользователь же получит устройство в том виде, в каком он приобрел его в магазине.

Звонок на устройство

Наверное, самым простым и быстрым можно назвать способ обхода блокировки с помощью входящего вызова. С ним может справиться любой новичок, но при условии, что он пользуется аппаратом, не относящимся к моделям последнего поколения (они оснащены более продвинутой системой защиты). При соблюдении следующего алгоритма разблокировать гаджет можно в течение нескольких минут. Пользователю понадобится:

- Совершить звонок с другого устройства самостоятельно или дождаться входящего вызова от друга или родственника.

- Ответить абоненту и, не сбрасывая беседы, задействовать опцию «Hold».

- В этот момент открывается доступ к функционалу девайса и появляется возможность отключить защиту.

- Для этого нужно войти в меню настроек приватности и деактивировать действующий экран блокировки.

Данный вариант привлекателен тем, что позволяет получить доступ к функционалу смартфона, сохранив ценную информацию. При этом отпадает необходимость вспоминать данные от входа в Google-аккаунт и, тем более, выполнять жесткий сброс настроек.

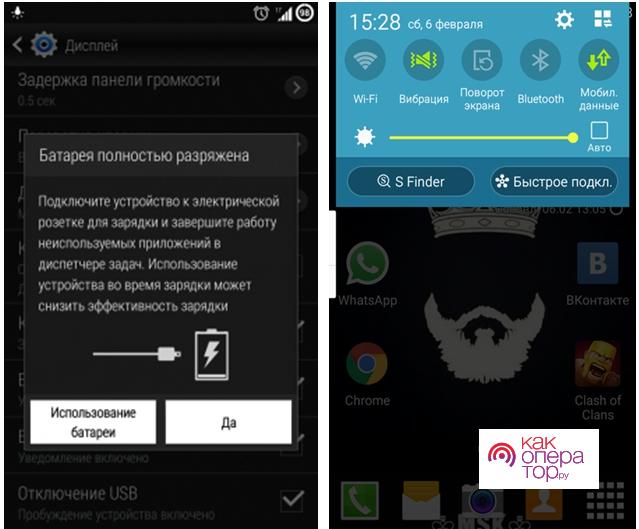

Разряженная батарейка

Не менее легко и просто можно снять блокировку с экрана мобильного девайса, если заряд аккумулятора находится на минимальном уровне (не выше 15-18%). Способ по аналогии напоминает предыдущий, только для доступа к содержимому телефона не требуется второй аппарат, чтобы позвонить. Вот как это нужно сделать:

- Дождаться, пока уровень заряда батареи приблизится к минимуму – 10-15%.

- На экране должно появиться предупреждение о скором отключении телефона и необходимости присоединения зарядного устройства.

- Не касаясь клавиш с предложенными вариантами («Использование батареи» или «Да»), открыть верхний экран и тапнуть по любому значку.

- Когда появится меню настройки, перейти во вкладку «Защита» и деактивировать режим блокировки.

Этот способ, равно как и предыдущий, является рабочим только на старых моделях смартфонов. Оба метода не являются новыми и активно использовались на гаджетах предыдущих поколений. Зная об этой дыре в защите, разработчики постарались ее устранить.

Сервисный центр

Если мобильное устройство было куплено недавно, и срок гарантии производителя еще не истек, целесообразно не рисковать, проводя эксперименты с разблокировкой, а обратиться сервисный центр. Поскольку все сотрудники имеют доступ к базе данных мобильного устройства, любой из них способен отключить защиту в считанные секунды. При этом, информация, хранящаяся в его памяти, будет полностью сохранена.

Если мобильное устройство было куплено недавно, и срок гарантии производителя еще не истек, целесообразно не рисковать, проводя эксперименты с разблокировкой, а обратиться сервисный центр. Поскольку все сотрудники имеют доступ к базе данных мобильного устройства, любой из них способен отключить защиту в считанные секунды. При этом, информация, хранящаяся в его памяти, будет полностью сохранена.

Метод является эффективным и надежным, но имеет один существенный недостаток. Оставляя смартфон на ремонт, пользователь передает его фактически постороннему лицу. И хотя любой сотрудник связан договором о неразглашении персональных данных клиентов, возможность их утечки исключить нельзя. Особенно это касается тех пользователей, которые хранят конфиденциальную или пикантную информацию. Поэтому данный метод стоит оставлять на самый крайний случай.

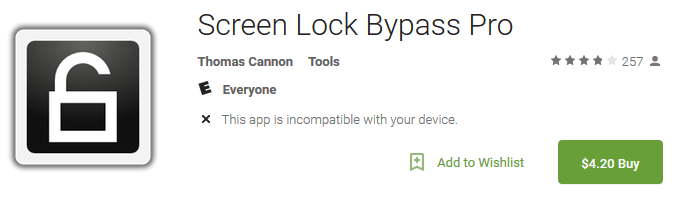

Сторонние программы

Как упоминалось в самом начале, существует масса программ, предназначенных для снятия блокировки экрана смартфона. Большое количество проверенных утилит доступно для скачивания из магазина Google Play. Однако следуя рекламе, многие пользователи устанавливают приложения сомнительного качества, с помощью которых мошенники получают доступ к содержимому телефона. Чтобы не стать жертвой очередных хакеров, следует выбирать проверенные источники и пользоваться качественными программами. Популярными сегодня считаются:

- Screen Lock Bypass Pro

- Screen off and Lock

- Touch Lock

Всех их объединяет единый принцип работы: они деактивируют код блокировки в момент созданий скриншота экрана. Помимо основного назначения функционал позволяет обеспечить дополнительную защиту личных данных на максимально высоком уровне.

Сброс до заводских настроек

Данный метод часто путают с перепрошивкой, которая выполняется через меню Recovery. Однако между этими двумя вариантами имеются существенные отличия. В данном случае сброс не приводит к удалению всех установленных программ и приложений, сохраненных текстовых и медиафайлов. Результатом манипуляций становится очистка кэш и восстановление работы операционной системы. Этот вариант полезно применять при откате к предыдущей версии Android, но очень часто он используется для снятия защиты и доступа к содержимому смартфона.

Чтобы реализовать задуманное данным способом, следует посетить официальный сайт разработчика и загрузить оттуда файлы для обновления операционной системы на свой компьютер. Затем с помощью кабеля USB подключить к нему мобильный девайс и перенести их в корневую папку OS. После того, как будет установлена предыдущая версия Android, весь кэш будет автоматически очищен, произойдет сброс настроек, в том числе и пароль блокировки экрана. В результате пользователь сможет войти в свой смартфон и выбрать новый вариант защиты.

Метод является действенным, но чересчур сложным и трудоемким. Он требует от владельца гаджета не только временных затрат, но и определенных знаний. Он должен иметь представление о том, какая версия установлена на телефоне, и в какую директорию следует поместить файлы, перенесенные с ПК.

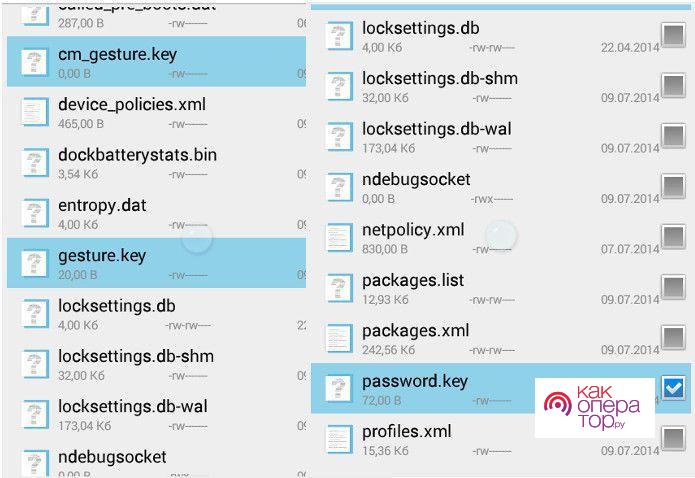

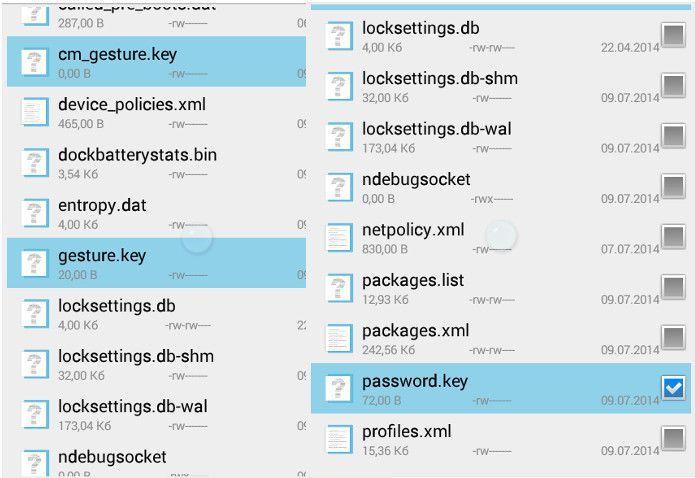

Удаление файлов ключа

Этот метод позволяет разблокировать мобильное устройство практически в любой ситуации. Однако он признан самым сложных среди описанных ранее. Чтобы воспользоваться им, пользователь должен обладать определенным опытом в решении подобных проблем, разбираться в том, как устроены приложения и каким образом они создаются. Это необходимо, чтобы в целом пакете файлов отыскать тот единственный, который отвечает за сохранение пароля, PIN-кода или графического рисунка. Обнаружение и удаление данного файла ключа и позволит деактивировать защиту и вернуть пароль, установленный разработчиком по умолчанию («0000» или «1234»).

Этот метод позволяет разблокировать мобильное устройство практически в любой ситуации. Однако он признан самым сложных среди описанных ранее. Чтобы воспользоваться им, пользователь должен обладать определенным опытом в решении подобных проблем, разбираться в том, как устроены приложения и каким образом они создаются. Это необходимо, чтобы в целом пакете файлов отыскать тот единственный, который отвечает за сохранение пароля, PIN-кода или графического рисунка. Обнаружение и удаление данного файла ключа и позволит деактивировать защиту и вернуть пароль, установленный разработчиком по умолчанию («0000» или «1234»).

Метод также реализуется через режим Recovery, поскольку понадобится вносить изменения в файловую систему ОС Андроид. К тому же на предварительном этапе очень важно получить представление, за что отвечает каждая папка дисплея. В противном случае телефон может не запуститься, и единственным выходом станет обращение в сервисный центр или ремонтную мастерскую.

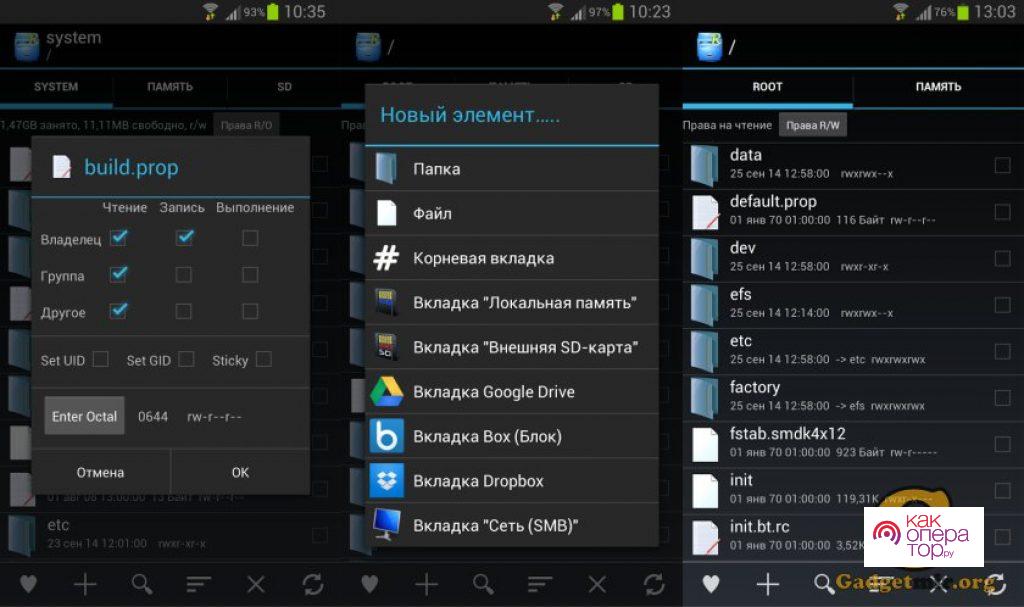

Отключение блокировки через компьютер

Об использовании персонального компьютера или ноутбука для разблокировки экрана телефона наверняка слышали многие, но лишь единицы применяли данный способ на практике. В действительности же стороннее оборудование является лишь средством для достижения цели, тогда как способы решения проблемы могут меняться в зависимости от обстоятельств. Наиболее распространенными можно назвать следующие:

- Загрузка программы-разблокировщика на ПК с последующим использованием для обхода защиты.

- Поиск и удаление файлов ключа с целью восстановления стандартных настроек и оптимизации работы операционной системы.

- Внесение изменений в ОС Андроид для восстановления с помощью резервной копии.

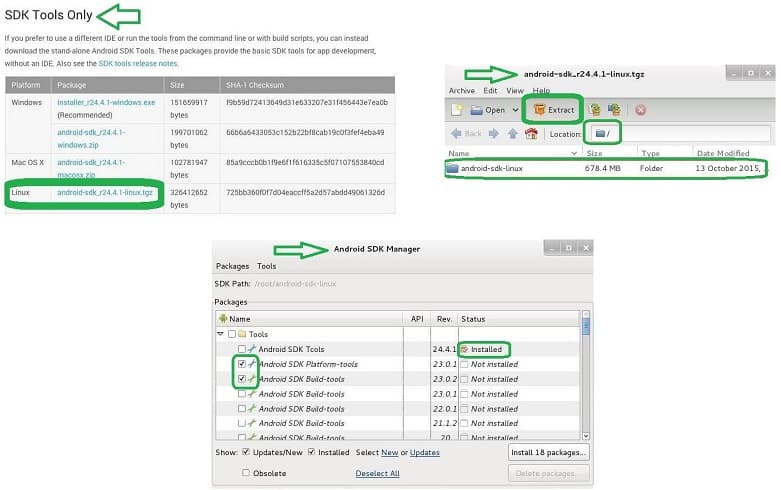

Не менее востребованным, хотя и трудоемким, является способ получения доступа к настройкам смартфона с помощью программы «Android System Development Kit». Скачать ее можно с сайта разработчика. После загрузки понадобится выполнить следующее:

Не стоит забывать, что для корректного выполнения данной процедуры ПК должен находиться в списке разрешенных устройств на смартфоне.

Как взломать игры на Андроид

Современные игры давно уже из элементов развлечения превратились в одно из дополнительных средств заработка. Оболочки созданы таким образом, что игрок может не только участвовать в игровом процессе и проходить все этапы, но и получать за это какие-то бонусы и поощрения. К таковым относятся: валюта, используемая в виртуальном игровом пространстве, элементы экипировки, ускоренные прокачки и другие «плюшки». Но чтобы не платить за это, а получить в готовом виде, многие хакеры взламывают игру и пользуются без зазрения совести. Делается это с помощью специальных программ, одной из которых является файловый менеджер для взлома игр «Root Exploer». Схема проста:

Современные игры давно уже из элементов развлечения превратились в одно из дополнительных средств заработка. Оболочки созданы таким образом, что игрок может не только участвовать в игровом процессе и проходить все этапы, но и получать за это какие-то бонусы и поощрения. К таковым относятся: валюта, используемая в виртуальном игровом пространстве, элементы экипировки, ускоренные прокачки и другие «плюшки». Но чтобы не платить за это, а получить в готовом виде, многие хакеры взламывают игру и пользуются без зазрения совести. Делается это с помощью специальных программ, одной из которых является файловый менеджер для взлома игр «Root Exploer». Схема проста:

- Нужно скачать приложение из магазина Google Play.

- Выбрать элемент, который станет подвергаться изменениям в процессе игры (к примеру, золото).

- Нажать на клавишу «Value» и сохранить файл в директории с игрой, а именно в папке Data.

На этом процедура взлома считается завершенной, и пользователь может наслаждаться результатами своих незаконных усилий.

Как взломать Wi-Fi на Android

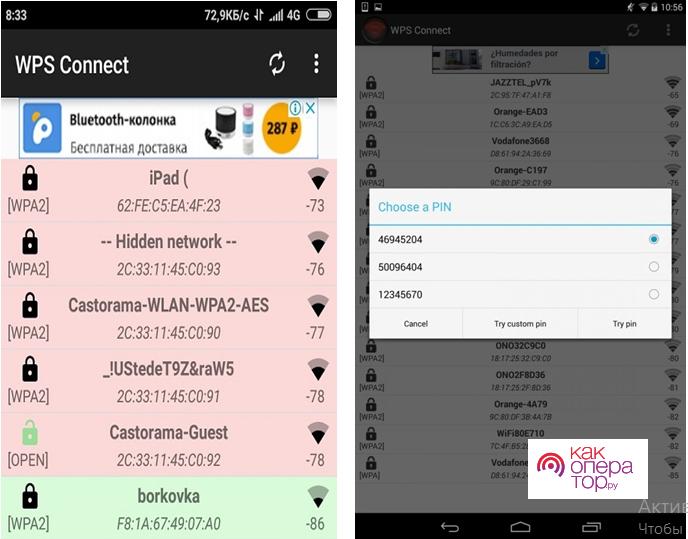

Не многим известно, что на Андроиде можно взломать не только пароль доступа, игры, но и беспроводную сеть. Успешная реализация идеи дает возможность подключаться к любой точке и пользоваться интернет трафиком бесплатно. Сделать это позволяет программа «WPS Connect». Алгоритм следующий:

- Скачать и установить приложение на своем смартфоне.

- При первом запуске открыть список доступных подключений.

- Найти точку с отличным сигналом, но запароленным Wi-Fi.

- Выбрать сеть, напротив которой горит индикатор зеленого цвета, и активировать соединение.

Утилита помогает быстро подключаться к сетям Wi-Fi, но при одном условии. Роутер должен поддерживать тип подключения WPS. А поскольку передача данных сегодня осуществляется в формате WPA, то отыскать точку со старым роутером будет проблематично. Но если все же повезет, то подключение будет выполнено в считанные секунды.

Как разблокировать память телефона

Блокировка памяти может произойти по разным причинам. Следовательно, пути решения проблемы тоже будут отличаться. Вот наиболее распространенные.

| Причина | Способ устранения |

| PIN-код был введен некорректно три раза подряд | Использовать PUK-код, который указан в документации к SIM-карте (для ввода дается 10 попыток) |

| Устройство было заблокировано после скачивания игры или приложения | Подключить телефон к ПК и просканировать антивирусом. Обнаруженный вирусный код удалить |

| Невозможно получить доступ к данным на SD-карте | Ввести специальный пароль, указанный в документации или воспользоваться следующими комбинациями на выбор: 0000, 1111, 1122, 1234 |

Как обезопасить себя от взлома

Подводя итоги, можно убедиться, что сегодня существует немало способов, с помощью который можно взломать смартфон. И все же защитить свои данные от утечки можно, если следовать таким рекомендациям:

- Придумывать сложные пароли и графические рисунки и периодически их обновлять.

- Использовать сторонние приложения для блокировки экрана.

- Скачивать программы из проверенных источников,

- Следить за появлением свежих версий операционной системы.

- Не оставлять свой мобильник без присмотра.

- Избегать возможности подключения к Wi-Fi сетям в общедоступных местах.

- Очищать список доверенных устройств, оставляя только свое оборудование.

Одновременно следует использовать мобильное устройство для совершения звонков, общения в соцсетях и мессенджерах, а личные данные и важную информацию хранить в других местах, а не в памяти телефона.

Существует немало способов, позвляющих обойти блокировку экрана телефона и взломать Андроид всего парой нажатий по экрану. Если вы хотите обезопасить свои личные данные или часто забываете пароль от собственного устройства, то следующая информация определенно для вас.

Содержание

- Важные предупреждения перед попыткой взлома

- Как взломать пароль на Андроиде

- Как взломать игры на Андроид

- Как взломать Wi-Fi на Android

- Как разблокировать память телефона

- Как обезопасить себя от взлома

Важные предупреждения перед попыткой взлома

Прежде всего, стоит отметить, что взлом чужого телефона – это уголовное преступление. Даже если вы не собираетесь похищать личные данные владельца и передавать его третьим лицам, за подобные действия предусмотрена жесткая ответственность, вплоть до лишения свободы, сроком на 5 лет. Так что мы настоятельно рекомендуем вам использовать все нижеописанные методики только в обучающих целях или для того, чтобы разблокировать свой собственный телефон, если пароль позабылся.

Также помните, что не существует никаких приложений, которые позволяют разблокировать экран одним лишь нажатием. Как правило, такие утилиты разрабатываются с одной целью – похитить данные доверчивых пользователей. Так что мы настоятельно не рекомендуем скачивать программы, которые не упомянуты в этой статье. Особенно это касается тех утилит, которые размещены на сомнительных сайтах и форумах. Помните о том, что безопасность ваших личных данных находится только в ваших руках.

Как взломать пароль на Андроиде

Существует как минимум 8 общедоступных способов, которые позволяют взломать телефон на базе операционной системы «Андроид». Каждый из них подойдет для определенной ситуации, а некоторые покажутся неопытным пользователям слишком сложными, чтобы им уделять внимание. Тем не менее, в следующих разделах вы найдете подробное описание каждого метода, а также его преимущество перед остальными способами.

Через Google-аккаунт

Данный способ актуально использовать лишь в том случае, если вы помните логин и пароль от своего Google-аккаунта, однако пин-код или графический ключ от разблокировки экрана был забыт. Вот алгоритм действий, которому необходимо следовать в этом случае:

- Используем несколько попыток, чтобы ввести пароль или графический ключ (от 5 до 10). После этого система обычно блокирует возможность ввода пароля на несколько минут. Не стоит пугаться предупреждений о том, что телефон будет заблокирован.

- Повторяем процедуру через указанный промежуток времени. После этого процесс ввода пароля или графического ключа будет заблокирован на 1-2 часа, однако пользователю дадут возможность восстановить ключ с помощью аккаунта в Google.

- Вводим личные данные от аккаунта, после чего система восстановит доступ к аппарату и сбросит графический ключ или пароль, который стоял на разблокировке экрана. Заходим в настройки телефона и вводим новый пин-код, на сей раз записав его где-нибудь на бумаге.

Cмартфон не предоставит доступ к разблокировке, если не активировать мобильный интернет или Wi-Fi сеть. Благо, что сделать это можно и без разблокировки главного экрана – достаточно вывести верхнюю панель и нажать на соответствующую иконку.

Сброс пароля

У каждого смартфона есть режим Recovery – набор системных настроек, о которых обычный пользователь знать не должен. Если вас не волнует сохранение каких-либо данных на телефоне, то можете смело вызывать данное меню, следуя инструкции:

- Выключаем телефон.

- Нажимаем одновременно кнопку включения и регулятора громкости (вверх или вниз).

- Переходим в меню Recovery и заходим во вкладку wipe data/factory reset.

- Подтверждаем желание вернуться к заводским настройкам.

После этого смартфон произведет резервное восстановление системы и сбросит все настройки до уровня заводских. Проще говоря, у вас в руках окажется смартфон в том виде, в каком вы приобретали его в магазине. Все личные данные будут удалены, а необходимость ввода пароля пропадет.

Звонок на устройство

Входящий звонок на телефон также может разблокировать защиту некоторых смартфонов. Суть способа не отличается особой сложностью, поэтому с ней сможет справиться каждый. Однако метод не дает 100% гарантии, поскольку на новых моделях смартфонов стоит более продвинутая защита от взлома. Вот краткое описание этого принципа:

- Самостоятельно звоним на телефон или дожидаемся входящего от друга.

- Принимаем звонок, после чего на время получаем доступ к файлам.

- Не завершая вызова, переходим в настройки приватности и отключаем экран разблокировки.

Данный способ хорош тем, что позволяет получить доступ ко всем личным данным без необходимости проводить резервное восстановление системы или вспоминать пароль от Google-аккаунта. Однако метод не нов, поэтому большинство ответственных производителей заблокировали эту дыру в защите в своих новых смартфонах.

Разряженная батарея

Обойти защиту мобильника также можно в том случае, если уровень заряда батареи минимальный (находится ниже показателя в 15%). Метод схож с предыдущим, однако для этого не придется обладать дополнительным телефоном, чтобы сделать вызов. Вот небольшая инструкция:

- Дожидаемся, когда уровень заряда батареи упадет ниже 15%.

- Получаем уведомление о том, что энергии мало и телефон скоро отключится.

- Не нажимая «Хорошо», открываем верхний дисплей и зажимаем палец на любой кнопке.

- Откроется режим настройки, откуда можно попасть в раздел «Защита» и отключить дисплей.

Также как и в случае со входящим вызовом, данный способ получится осуществить лишь в том случае, если вы являетесь владельцем старой модели смартфона. Большинство разработчиков современных девайсов знают об этих недочетах и стараются их исправить.

Сервисный центр

Если заблокированное мобильное устройство находится под гарантией производителя, снять защиту можно в сервисном центре. У тамошних сотрудников есть доступ к базе данных смартфона, так что они смогут отключить блокировку без потери личных данных. Однако учитывайте, что если срок гарантийного обслуживания истек, за работу сотрудника придется заплатить от 500 до 1000 рублей.

Несмотря на то, что данный способ является одним из самых эффективных и действенных, не забывайте о том, что он связан с передачей телефона третьему лицу. Да, сотрудники сервисных центров подписывают договор о нерезглашении личных данных клиентов. Однако все же не стоит оставлять свое устройство без присмотра, если на нем имеется пикантная или конфиденциальная информация.

Также не забывайте, что всегда есть риск нарваться на беспечного ремонтника, который не сможет разблокировать смартфон, после чего будет вынужден произвести откат системы и удаление всех данных. Поэтому лично мы рекомендуем обращаться в сервисный центр лишь в крайнем случае, даже если у вас имеется гарантия на обслуживание.

Сторонние программы

Теперь немного о наболевшем. Уж сколько людей умудрились попрощаться со своими страницами от социальных сетей или паролями от электронных кошельков просто потому, что установили программу сомнительного качества, а внутри оказался «троян». Чтобы не стать жертвой хакеров, мы не рекомендуем скачивать какие-либо другие утилиты для взлома Android, кроме нижеперечисленных:

Screen Lock Bypass Pro

Screen off and Lock

Touch Lock

Данные утилиты работают по одному и тому же принципу – деактивируют код блокировки в момент создания скриншота с экрана. Помимо этого, приложения также покажутся интересными тем пользователям, кто хочет обеспечить дополнительную защиту для данных на смартфоне. Однако помните, что скачивать эти программы следует с проверенных ресурсов, например, Google Play.

Сброс заводских настроек

Данный метод часто путают с перепрошивкой (способ с использованием Recovery), однако в отличие от него, сброс заводских настроек не удаляет установленные программы, приложения и сохраненные файлы, а лишь очищает кэш, чтобы наладить работу системы. Для реализации задуманного придется скачать на доверенный компьютер файлы по обновлению системы с официального сайта разработчика, после чего подключиться к ПК через USB и загрузить их в корневую папку с операционной системой.

Как только пользователь установит более старую версию операционной системы, произойдет очистка кеша, а также сброс всех настроек, которые были установлены пользователем. Вообще такой способ используется для отката ОС, однако также пригодится и для взлома. Единственная проблема – сложность метода. Потребуется знать не только то, какая версия Android поддерживается на вашем смартфоне, но и куда именно следует устанавливать файлы.

Удаление файлов ключа

Еще один интересный способ разблокировать смартфон – это удаление файлов ключа. Однако такой способ является самым сложным из всех вышеперечисленных, поскольку требует от пользователя определенных знаний в устройстве программ. Хотя сам принцип довольно прост – нужно просто найти файл, который отвечает за сохранение графического ключа или пин-кода, после чего удалить его и телефон вернет свой стандартный пароль в виде четырех нолей.

Обращаем ваше внимание, что удаление файлов ключа проводится через Recovery. Если вы не знаете, какая папка дисплея за что отвечает, то мы не рекомендуем вносить изменения в данные ОС.

В противном случае телефон может попросту не запустится, после чего придется нести его в сервисный центр для перепрошивки. Однако если вы опытный пользователь, а все остальные методики вам не подошли – можете использовать эту.

Отключение блокировки через компьютер

Наверное, многие из вас слышали о том, что разблокировать телефон можно с помощью персонального компьютера, однако вряд ли кто-то из пользователей задавался вопросом – как именно. На самом деле ПК служит лишь инструментом для достижения цели, а способ разблокировки используется один из тех, которые были описаны ранее. Вот несколько примеров:

- Использовать ПК для того, чтобы найти файлы ключа и удалить их.

- Скачать на компьютер программу-разблокировщик и использовать ее.

- Внести изменения в операционную систему и восстановить ее резервной копией.

Можно попробовать сбросить настройки через компьютер, предварительно скачав программу Android System Development Kit на сайте разработчиков.

После скачивания файла следует:

- На смартфоне включить режим USB Debugging: «Настройки» – «Для разработчиков» – «USB настройки» или «Настройки» – «Общие» – «О телефоне» – «Общие» – «Информационные программы».

- Поставить галочки на инструменты для устройства на ПК и подключить его через порт USB.

- Открыть командную строку и прописать в ней «C:UsersИмя пользователяAppDataLocalAndroidAndroid-SDKплатформенные инструменты

- Ввести ADB перезагрузки в recovery.

- Дождаться перезапуска системы.

После этого можно ввести новый пароль и получить доступ к настройкам меню.

Однако учитывайте, что ваш компьютер должен находиться в списке доверенных устройств смартфона, в противном случае телефон попросту не позволит менять его файлы. Проще говоря, если вы хотя бы раз подключались к ПК с помощью USB-кабеля и нажали кнопку «Разрешить», то с помощью него вы сможете разблокировать ваш телефон.

Как взломать игры на Андроид

Ни для кого не секрет, что современные игры на Android разрабатываются таким образом, чтобы у пользователя была возможность вложить в игру реальные деньги. За это игрок обычно получает нехилые бонусы: внутриигровую валюту, уникальные предметы экипировки, ускорение прокачки и другие «плюшки». Однако вовсе не обязательно за все это платить, когда можно просто взломать игру и получить все, что душе угодно. Делается это с помощью специальной программы по следующей инструкции:

- Скачиваем Root Exploer – файловый менеджер для взлома игр.

- Выбираем в программе значение, которое подвергнется изменению в игре (например, золото).

- Нажимаем кнопку Value и сохраняем файл в директории с игрой (папка Data).

После этого можно насладиться всеми преимуществами взлома. Для того, кто когда-нибудь пользовался «Артманией», добавить себе ресурсов или открыть уникальные вещи в игре не составит большого труда, поскольку эти программы хоть и разрабатывались на разные устройства (ПК и смартфон), они имеют схожий принцип действия.

Как взломать Wi-Fi на Android

Кто из пользователей смартфонами не хотел бы пользоваться беспроводным интернетом и не платить за него? С программой WPS Connect это стало возможно. Достаточно просто следовать определенному алгоритму и все получится:

- Скачиваем программу WPS Connect.

- Запускаем новое установленное приложение.

- Ищем точку с запароленным Wi-Fi.

- Выбираем из списка сеть с зеленым индикатором.

- Подключаемся к Wi-Fi.

Однако не стоит обманывать себя ложными надеждами и думать, что теперь вы сможете взломать любую Wi-Fi-сеть. Программа работает только с теми роутерами, которые имеют тип подключения WPS. Практика показывает, что большая часть того списка, который будет высвечиваться в приложении, будет иметь красный индикатор (тип подключения WPA или WPA-2). Однако если вам повезет, и вы найдете точку со старым роутером, то ее взлом не принесет проблем.

Как разблокировать память телефона

Блокировка памяти смартфона может происходить по разным причинам, поэтому способ решения проблемы будет меняться в зависимости от того, почему это произошло. Вот несколько примеров и их пути решения:

- Если память заблокировалась из-за неправильного ввода PIN-кода 3 раза подряд. В этом случае достаточно использовать PUK-код (дается 10 попыток), отыскать который можно на кусочке пластика, на который была прикреплена SIM-карта.

- В некоторых случаях блокировка проводится после скачивания программы или игры с вирусом. Тогда необходимо подключить телефон с помощью USB к ПК и просканировать содержимое папок на наличие вирусов, после чего избавиться от вредоносного программного кода.

- Чтобы разблокировать память флешки телефона, достаточно также ввести специальный пароль, который указан на упаковке к ней. Но кто хранит дома всякие бумажки, верно? Если вы думаете так же, то попробуйте ввести следующие значения: 0000, 1111, 1122, 1234.

Как видите, блокировка памяти – это также не приговор. В большинстве случаев достаточно просто понять, по какой причине произошла такая ситуация, после чего решить проблему одним из вышеперечисленных способов не составит труда.

Как обезопасить себя от взлома

В конце нашей статьи давайте поговорим о том, как можно обезопасить свои личные данные от взлома и передачи их третьим лицам. Ведь ни для кого не секрет, что в XXI веке можно узнать о человеке практически все, если в твоих руках находится его смартфон. Если вы не хотите стать жертвой взлома, то просто следуйте описанным ниже рекомендациям:

- Устанавливайте только надежные пароли.

- Пользуйтесь дополнительными приложениями для блокировки экрана.

- Скачивайте программы и игры только с проверенных источников.

- Проверяйте любой файл перед скачиванием антивирусной программой.

- Регулярно обновляйте операционную систему.

- Не оставляйте в списке доверенных компьютеров рабочий ноутбук или ПК знакомого

- Не забывайте время от времени менять пароль.

- Не оставляйте свой телефон в общественных местах.

- Не подключайтесь к сомнительным Wi-Fi-сетям.

Само собой, для опытного хакера не составит труда взломать ваш телефон, даже если вы будете следовать всем вышеописанным рекомендациям, зато ламеру придется изрядно повозиться. Кроме того, старайтесь все-таки не хранить на телефоне информацию, которую можно использовать против вас.

Это были основные способы взлома смартфона. Мы очень надеемся, что вы не будете использовать полученную информацию в корыстных целях, а изучили ее лишь для того, чтобы обезопасить себя. В противном случае напоминаем: взлом чужих смартфонов – это преступление, которое может быть уголовно наказуемо.

В своей работе компьютерные криминалисты регулярно сталкиваются с кейсами, когда надо оперативно разблокировать смартфон. Например, данные из телефона нужны следствию, чтобы понять причины суицида подростка. В другом случае — помогут выйти на след преступной группы, нападающей на водителей-дальнобойщиков. Бывают, конечно, и милые истории — родители забыли пароль от гаджета, а на нем осталось видео с первыми шагами их малыша, но таких, к сожалению, единицы. Но и они требуют профессионального подхода к вопросу. В этой статье Игорь Михайлов, специалист Лаборатории компьютерной криминалистики Group-IB, рассказывает о способах, которые позволяют экспертам-криминалистам обойти блокировку смартфона.

Важно: эта статья написана для оценки безопасности паролей и графических паттернов, используемых владельцами мобильных устройств. Если вы решите разблокировать мобильное устройство с помощью описанных методов — помните, что все действия по разблокировке устройств вы совершаете на свой страх и риск. При манипуляции с мобильными устройствами вы можете заблокировать устройство, стереть пользовательские данные или привести устройство в неисправное состояние. Также даны рекомендации пользователям, как повысить уровень защиты своих устройств.

Итак, самым распространенным методом ограничения доступа к пользовательской информации, содержащейся в устройстве, является блокировка экрана мобильного устройства. Когда подобное устройство попадает в криминалистическую лабораторию, работа с ним бывает затруднена, так как для такого устройства невозможно активировать режим отладки по USB (для Android-устройств), невозможно подтвердить разрешение на взаимодействие компьютера эксперта с этим устройством (для мобильных устройств фирмы Apple) и, как следствие, невозможно получить доступ к данным, находящимся в памяти устройства.

Насколько обычная блокировка экрана мобильного устройства препятствует извлечению специалистами данных из него, говорит тот факт, что ФБР США заплатило крупную сумму за разблокировку iPhone террориста Сайеда Фарука, одного из участников теракта в калифорнийском городе Сан-Бернардино [1].

Методы разблокировки экрана мобильного устройства

Как правило, для блокировки экрана мобильного устройства используется:

- Символьный пароль

- Графический пароль

Также для разблокировки экрана ряда мобильных устройств могут использоваться методы технологии SmartBlock:

- Разблокировка по распознаванию отпечатка пальца

- Разблокировка по распознаванию лица (технология FaceID)

- Разблокировка устройства по распознаванию радужной оболочки глаза

Социальные методы разблокировки мобильного устройства

Кроме чисто технических, существуют и иные способы узнать или преодолеть PIN-код, или графический код (паттерн) блокировки экрана. В отдельных случаях социальные методы могут быть более эффективными, чем технические решения, и помочь в разблокировке устройств, перед которыми пасуют существующие технические разработки.

В данном разделе будут описаны методы разблокировки экрана мобильного устройства, которые не требуют (или требуют лишь ограниченного, частичного) применения технических средств.

Для совершения социальных атак нужно как можно глубже изучить психологию владельца заблокированного устройства, понять, по каким принципам он генерирует и сохраняет пароли или графические паттерны. Также исследователю понадобится капля везения.

При использовании методов, связанных с подбором пароля, следует учитывать, что:

- при введении десяти неправильных паролей на мобильных устройствах компании Apple данные пользователя могут быть стерты. Это зависит от настроек безопасности, которые установил пользователь;

- на мобильных устройствах под управлением операционной системы Android может быть использована технология Root of Trust, которая приведет к тому, что после введения 30 неправильных паролей данные пользователя буду либо недоступны, либо стерты.

Способ 1: cпроси пароль

Это покажется странным, но пароль разблокировки можно узнать, просто спросив у владельца устройства. Как показывает статистика, примерно 70% владельцев мобильных устройств охотно сообщают пароль. Особенно, если это сократит время исследования и, соответственно, владелец быстрее получит свое устройство назад. Если нет возможности спросить пароль у владельца (например, владелец устройства умер) или он отказывается его раскрыть — пароль можно узнать у его близких родственников. Как правило, родственники знают пароль или могут подсказать возможные варианты.

Рекомендация по защите: Пароль от вашего телефона — это универсальный ключ от всех данных, в том числе и платежных. Говорить, передавать, писать его в мессенджерах — плохая идея.

Способ 2: подгляди пароль

Пароль можно подсмотреть в момент, когда владелец пользуется устройством. Даже если вы запомните пароль (символьный или графический) лишь частично — это значительно сократит количество возможных вариантов, что позволит быстрее подобрать его.

Вариантом данного метода является использование записей камер видеонаблюдения, на которых запечатлен владелец, разблокирующий устройство с помощью графического пароля [2]. Описанный в работе «Cracking Android Pattern Lock in Five Attempts» [2] алгоритм, путем анализа видеозаписей, позволяет предположить варианты графического пароля и разблокировать устройство за несколько попыток (как правило, для этого нужно сделать не более пяти попыток). Как утверждают авторы, «чем сложнее графический пароль, тем проще его подобрать».

Рекомендация по защите: Использование графического ключа — не лучшая идея. Цифро-буквенный пароль подглядеть очень сложно.

Способ 3: найди пароль

Пароль можно найти в записях владельца устройства (файлы на компьютере, в ежедневнике, на фрагментах бумаги, лежащих в документах). Если человек использует несколько различных мобильных устройств и на них разные пароли, то иногда в батарейном отсеке этих устройств или в пространстве между корпусом смартфона и чехлом можно найти клочки бумаги с записанными паролями:

Рекомендация по защите: не надо вести «блокнотик» с паролями. Это плохая идея, кроме случая, когда все эти пароли заведомо ложные, чтобы уменьшить количество попыток разблокировки.

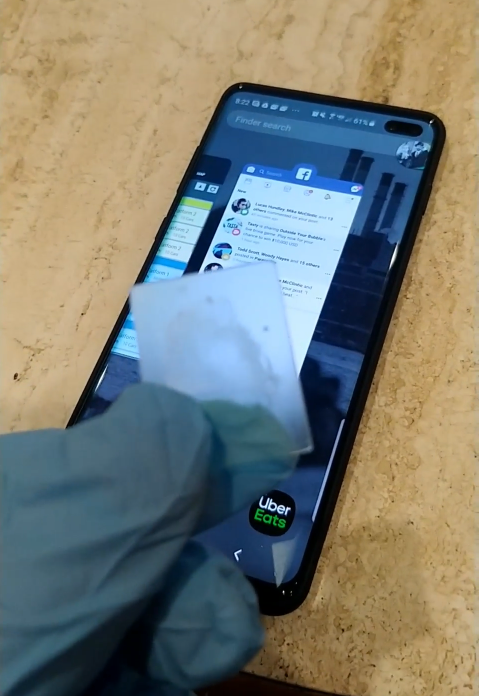

Способ 4: отпечатки пальцев (Smudge attack)

Этот метод позволяет выявить потожировые следы рук на дисплее устройства. Увидеть их можно, обработав экран устройства светлым дактилоскопическим порошком (вместо специального криминалистического порошка можно использовать детскую присыпку или иной химически неактивный мелкодисперсный порошок белого или светло-серого цвета) или посмотрев на экран устройства в косопадающих лучах света. Анализируя взаиморасположение следов рук и имея дополнительную информацию о владельце устройства (например, зная его год рождения), можно попробовать подобрать текстовый или графический пароль. Так выглядит потожировое наслоение на дисплее смартфона в виде стилизованной буквы Z:

Рекомендация по защите: Как мы и говорили, графический пароль — это не лучшая идея, как и стекла с плохим олеофобным покрытием.

Способ 5: искусственный палец

Если устройство может быть разблокировано по отпечатку пальца, а исследователь имеет образцы отпечатков рук владельца устройства, то на 3D-принтере можно изготовить трехмерную копию отпечатка пальца владельца и использовать ее для разблокировки устройства [3]:

Для более полной имитации пальца живого человека — например, когда датчик отпечатка пальца смартфона еще детектирует тепло — 3D-модель надевается (прислоняется) к пальцу живого человека.

Владелец устройства, даже забыв пароль блокировки экрана, может сам разблокировать устройство, используя отпечаток своего пальца. Это может быть использовано в определенных случаях, когда владелец не может сообщить пароль, но, тем не менее, готов помочь исследователю разблокировать свое устройство.

Исследователю следует помнить о поколениях сенсоров, примененных в различных моделях мобильных устройств. Старые модели сенсоров могут срабатывать практически на прикосновение любого пальца, не обязательно принадлежащего владельцу устройства. Современные ультразвуковые сенсоры, наоборот, сканируют весьма глубоко и четко. Кроме того, ряд современных подэкранных сенсоров — это просто CMOS-фотокамеры, которые не могут сканировать глубину изображения, из-за чего обмануть их намного проще.

Рекомендация по защите: Если палец, то только ультразвуковой сенсор. Но не забывайте, что приложить палец против вашей воли куда проще, чем лицо.

Способ 6: «рывок» (Mug attack)

Данный метод описан британскими полицейскими [4]. Он заключается в скрытой слежке за подозреваемым. В момент, когда подозреваемый разблокирует свой телефон, агент в штатском вырывает его из рук владельца и не дает устройству заблокироваться вновь до момента передачи его экспертам.

Рекомендация по защите: Думаю, если против вас собираются применять такие меры, то дело плохо. Но тут нужно понимать, что случайная блокировка обесценивает этот способ. А, например, многократное нажатие кнопки блокировки на iPhone запускает режим SOS, который в дополнение ко всему выключает FaceID и включает требование кода пароля.

Способ 7: ошибки в алгоритмах управления устройством

В новостных лентах профильных ресурсов часто можно встретить сообщения о том, что при определенных действиях с устройством происходит разблокировка его экрана. Например, экран блокировки ряда устройств может разблокироваться при входящем звонке. Недостаток данного метода в том, что выявленные уязвимости, как правило, оперативно устраняются производителями.

Примером подхода к разблокировке мобильных устройств, выпущенных ранее 2016 года, является разряд батареи. При низком заряде устройство разблокируется и предложит изменить настройки питания. При этом надо быстро перейти на страницу с настройками безопасности и отключить блокировку экрана [5].

Рекомендация по защите: не забывайте своевременно обновлять ОС своего устройства, а если оно уже не поддерживается — менять смартфон.

Способ 8: уязвимости в сторонних программах

Уязвимости, выявленные в установленных на устройстве сторонних программах, могут также полностью или частично предоставлять доступ к данным заблокированного устройства.

Примером подобной уязвимости может быть похищение данных из iPhone Джеффа Безоса, основного владельца Amazon. Уязвимость в мессенджере WhatsApp, проэксплуатированная неизвестными, привела к краже конфиденциальных данных, находившихся в памяти устройства [6].

Подобные уязвимости могут быть использованы исследователями для достижения своих целей — извлечения данных из заблокированных устройств или для их разблокировки.

Рекомендация по защите: Нужно обновлять не только ОС, но и прикладные программы, которыми вы пользуетесь.

Способ 9: корпоративный телефон

Корпоративные мобильные устройства могут быть разблокированы системными администраторами компаний. Так, например, корпоративные устройства Windows Phone привязываются к аккаунту Microsoft Exchange компании и могут быть разблокированы ее администраторами. Для корпоративных устройств Apple существует сервис Mobile Device Management, аналогичный Microsoft Exchange. Его администраторы также могут разблокировать корпоративное iOS-устройство. Кроме того, корпоративные мобильные устройства можно скоммутировать только с определенными компьютерами, указанными администратором в настройках мобильного устройства. Поэтому без взаимодействия с системными администраторами компании такое устройство невозможно подключить к компьютеру исследователя (или программно-аппаратному комплексу для криминалистического извлечения данных).

Рекомендация по защите: MDM — это и зло, и добро с точки зрения защиты. MDM-администратор всегда может удаленно сбросить устройство. В любом случае, не стоит хранить чувствительные личные данные на корпоративном устройстве.

Способ 10: информация из сенсоров

Анализируя информацию, получаемую от сенсоров устройства, можно подобрать пароль к устройству с помощью специального алгоритма. Адам Дж. Авив продемонстрировал возможность подобных атак, используя данные, полученные акселерометром смартфона. В ходе исследований ученому удалось правильно определить символьный пароль в 43% случаях, а графический пароль — в 73% [7].

Рекомендация по защите: Внимательно следите за тем, каким приложениям вы выдаете разрешение на отслеживание различных сенсоров.

Способ 11: разблокировка по лицу

Как и в случае с отпечатком пальца, успех разблокировки устройства с использованием технологии FaceID зависит от того, какие сенсоры и какой математический аппарат используются в конкретном мобильном устройстве. Так, в работе «Gezichtsherkenning op smartphone niet altijd veilig» [8] исследователи показали, что часть исследуемых смартфонов удалось разблокировать, просто продемонстрировав камере смартфона фотографию владельца. Это возможно, когда для разблокировки используется лишь одна фронтальная камера, которая не имеет возможности сканировать данные о глубине изображения. Компания Samsung после ряда громких публикаций и роликов в YouTube была вынуждена добавить предупреждение в прошивку своих смартфонов. Face Unlock Samsung:

Более продвинутые модели смартфонов можно разблокировать, используя маску или самообучение устройства. Например, в iPhone X используется специальная технология TrueDepth [9]: проектор устройства, с помощью двух камер и инфракрасного излучателя, проецирует на лицо владельца сетку, состоящую из более чем 30 000 точек. Такое устройство можно разблокировать с помощью маски, контуры которой имитируют контуры лица владельца. Маска для разблокировки iPhone [10]:

Так как подобная система очень сложна и не работает в идеальных условиях (происходит естественное старение владельца, изменение конфигурации лица из-за выражения эмоций, усталости, состояния здоровья и т.п.), она вынуждена постоянно самообучаться. Поэтому если разблокированное устройство подержит перед собой другой человек — его лицо будет запомнено как лицо владельца устройства и в дальнейшем он сможет разблокировать смартфон, используя технологию FaceID.

Рекомендация по защите: не используйте разблокировку по «фото» — только системы с полноценными сканерами лица (FaceID у Apple и аналоги на Android-аппаратах).

Основная рекомендация — не смотреть в камеру, достаточно отвести взгляд. Если даже зажмурить один глаз — шанс разблокировать сильно падает, как и при наличии рук на лице. Кроме того, для разблокировки по лицу (FaceID) дается всего 5 попыток, после чего потребуется ввод кода-пароля.

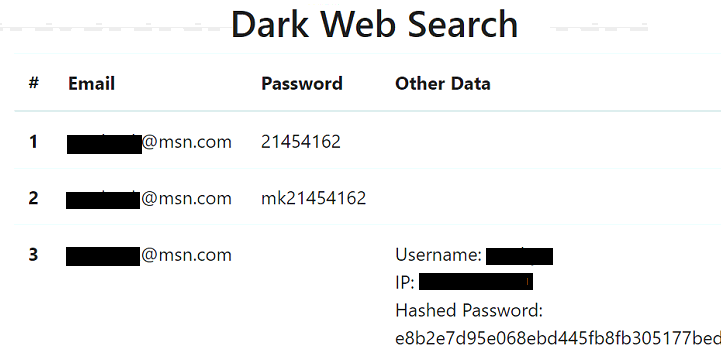

Способ 12: использование утечек

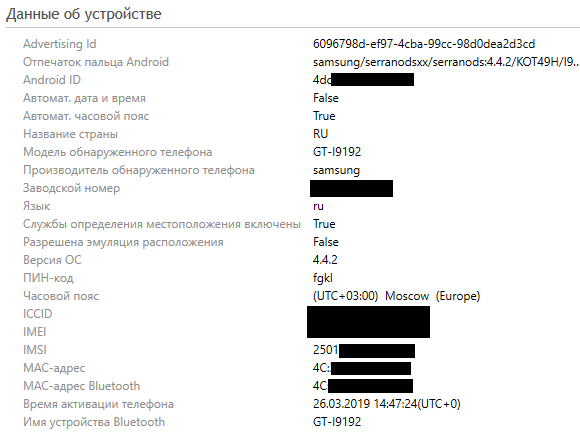

Базы утекших паролей — прекрасный способ понять психологию владельца устройства (при условии, что исследователь располагает информацией об адресах электронной почты владельца устройства). В приведенном примере поиск по адресу электронной почты принес два похожих пароля, которые использовал владелец. Можно предположить, что пароль 21454162 или его производные (например, 2145 или 4162) могли использоваться в качестве кода блокировки мобильного устройства. (Поиск по адресу электронной почты владельца в базах утечек показывает, какие пароли владелец мог использовать, в том числе для блокировки своего мобильного устройства).

Рекомендация по защите: действуйте превентивно, отслеживайте данные об утечках и своевременно меняйте пароли замеченные в утечках!

Способ 13: типовые пароли блокировки устройств

Как правило, у владельца изымается не одно мобильное устройство, а несколько. Часто таких устройств набирается с десяток. При этом можно подобрать пароль для уязвимого устройства и попробовать его применить к другим смартфонам и планшетам, изъятым у этого же владельца.

При анализе данных, извлеченных из мобильных устройств, такие данные отображаются в криминалистических программах (часто — даже при извлечении данных из заблокированных устройств с применением различных типов уязвимостей).

Как видно на скриншоте части рабочего окна программы UFED Physical Analyzer, устройство заблокировано достаточно необычным PIN-кодом fgkl.

Не стоит пренебрегать иными устройствами пользователя. Например, анализируя пароли, сохраненные в кэше веб-браузера компьютера владельца мобильного устройства, можно понять принципы генерации паролей, которых придерживался владелец. Просмотреть сохраненные пароли на компьютере можно с помощью утилиты компании NirSoft [11].

Также на компьютере (ноутбуке) владельца мобильного устройства могут быть Lockdown-файлы, которые могут помочь получить доступ к заблокированному мобильному устройству фирмы Apple. Об этом методе будет рассказано далее.

Рекомендация по защите: используйте везде разные, уникальные пароли.

Способ 14: типовые PIN-коды

Как было отмечено ранее, пользователи часто используют типовые пароли: номера телефонов, банковских карт, PIN-коды. Подобную информацию можно использовать, чтобы разблокировать предоставленное устройство.

Если ничего не помогает — можно воспользоваться следующей информацией: исследователи провели анализ и нашли наиболее популярные PIN-коды (приведенные PIN-коды покрывают 26,83% всех паролей) [12]:

Применение данного перечня PIN-кодов к заблокированному устройству позволит разблокировать его с вероятностью ~26%.

Рекомендация по защите: проверьте свой PIN-код по таблице выше и, даже если он не совпал, все равно смените его, потому что 4 цифры — это слишком мало по меркам 2020 года.

Способ 15: типовые графические пароли

Как было описано выше, имея данные камер видеонаблюдения, на которых владелец устройства пробует его разблокировать, можно подобрать паттерн разблокировки с пяти попыток. Кроме того, точно так же, как существуют типовые PIN-коды, существуют и типовые паттерны, которые можно использовать для разблокировки заблокированных мобильных устройств [13, 14].

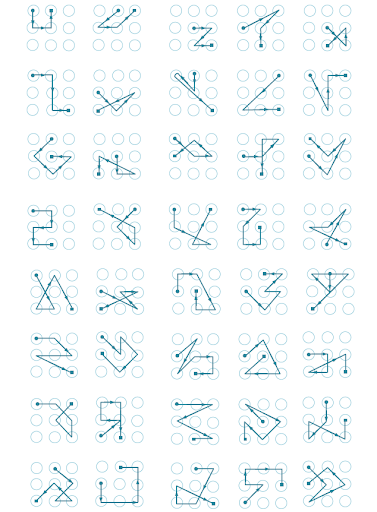

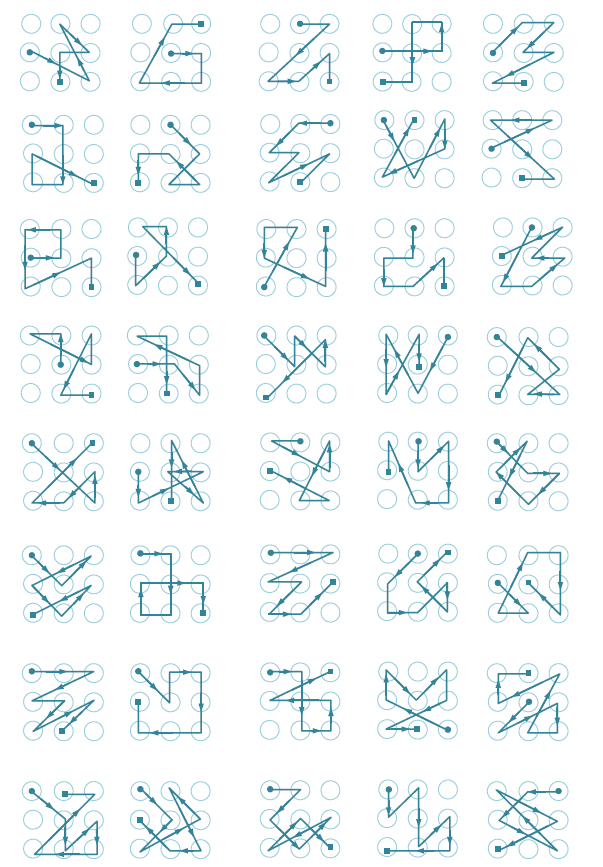

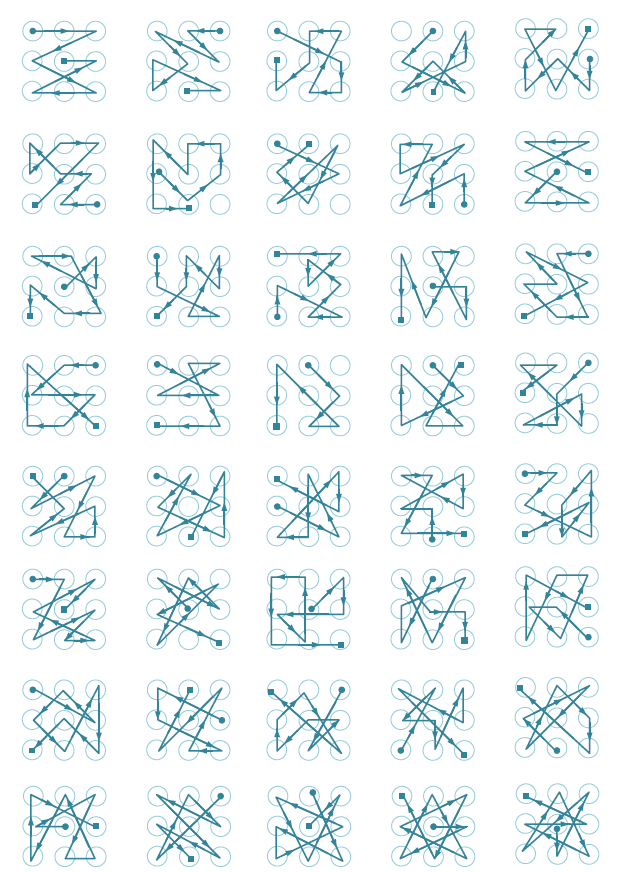

Простые паттерны [14]:

Паттерны средней сложности [14]:

Сложные паттерны [14]:

Список самых популярных графических паттернов по версии исследователя Jeremy Kirby [15].

3>2>5>8>7

1>4>5>6>9

1>4>7>8>9

3>2>1>4>5>6>9>8>7

1>4>7>8>9>6>3

1>2>3>5>7>8>9

3>5>6>8

1>5>4>2

2>6>5>3

4>8>7>5

5>9>8>6

7>4>1>2>3>5>9

1>4>7>5>3>6>9

1>2>3>5>7

3>2>1>4>7>8>9

3>2>1>4>7>8>9>6>5

3>2>1>5>9>8>7

1>4>7>5>9>6>3

7>4>1>5>9>6>3

3>6>9>5>1>4>7

7>4>1>5>3>6>9

5>6>3>2>1>4>7>8>9

5>8>9>6>3>2>1>4>7

7>4>1>2>3>6>9

1>4>8>6>3

1>5>4>6

2>4>1>5

7>4>1>2>3>6>5

На некоторых мобильных устройствах, помимо графического кода, может быть установлен дополнительный PIN-код. В этом случае, если не удается подобрать графический код, исследователь может кликнуть на кнопку Доп.PIN-код (дополнительный PIN-код) после ввода неправильного графического кода и попытаться подобрать дополнительный PIN-код.

Рекомендация по защите: лучше вообще не использовать графические ключи.

Способ 16: буквенно-цифровые пароли

Если на устройстве можно использовать буквенно-цифровой пароль, то в качестве кода блокировки владелец мог использовать следующие популярные пароли [16]:

- 123456

- password

- 123456789

- 12345678

- 12345

- 111111

- 1234567

- sunshine

- qwerty

- iloveyou

- princess

- admin

- welcome

- 666666

- abc123

- football

- 123123

- monkey

- 654321

- !@#$%^&*

- charlie

- aa123456

- donald

- password1

- qwerty123

Рекомендация по защите: используйте только сложные, уникальные пароли со служебными символами и разными регистрами. Проверьте, не используете ли вы один из паролей приведенных выше. Если используете — смените его на более надежный.

Способ 17: облачные или локальные хранилища

Если нет технической возможности изъять данные из заблокированного устройства криминалисты могут поискать его резервные копии на компьютерах владельца устройства или в соответствующих облачных хранилищах.

Часто владельцы смартфонов Apple, подключая их к своим компьютерам, не осознают, что в это время может осуществляться создание локальной или облачной резервной копии устройства.

В облачных хранилищах Google и Apple могут сохраняться не только данные из устройств, но и сохраненные устройством пароли. Извлечение этих паролей может помочь в подборе кода блокировки мобильного устройства.

Из Keychain, сохраненного в iCloud, можно извлечь пароль на резервную копию устройства, установленный владельцем, который, с высокой степенью вероятности, будет совпадать с PIN-кодом блокировки экрана.

Если правоохранительные органы обращаются в Google и Apple — компании могут передать имеющиеся данные, что, вероятно, сильно снизит необходимость разблокировки устройства, так как данные уже будут у правоохранителей.

Например, после террористического акта в Пенсоконе копии данных, хранящихся в iCloud, были переданы ФБР. Из заявления Apple:

«В течение нескольких часов, после первого запроса ФБР, 6 декабря 2019 года, мы представили широкий спектр информации, связанной с расследованием. С 7 по 14 декабря мы получили шесть дополнительных юридических запросов и в ответ предоставили информацию, включая резервные копии iCloud, информацию об аккаунте и транзакциях для нескольких учетных записей.

Мы отвечали на каждый запрос незамедлительно, зачастую в течение нескольких часов, обмениваясь информацией с офисами ФБР в Джексонвилле, Пенсаколе и Нью-Йорке. По запросам следствия было получено много гигабайт информации, которую мы передали следователям». [17, 18, 19]

Рекомендация по защите: все, что вы отдаете в облако в незашифрованном виде, может и будет использовано против вас.

Способ 18: Google-аккаунт

Данный способ подходит для снятия графического пароля, блокирующего экран мобильного устройства под управлением операционной системы Android. Для использования этого метода нужно знать имя пользователя и пароль от Google-аккаунта владельца устройства. Второе условие: устройство должно быть подключено к интернету.

При последовательном вводе неправильного графического пароля несколько раз подряд, устройство предложит восстановить пароль. После этого надо совершить вход в аккаунт пользователя, что приведет к разблокировке экрана устройства [5].

В связи с разнообразием аппаратных решений, операционных систем Android и дополнительных настроек безопасности данный метод применим только для ряда устройств.

Если у исследователя нет пароля к Google-аккаунту владельца устройства — его можно попробовать восстановить, используя стандартные методы восстановления паролей от подобных аккаунтов.

Если устройство в момент исследования не подключено к интернету (например, SIM-карта заблокирована или на ней недостаточно денег), то подобное устройство можно подключить к Wi-Fi по следующей инструкции:

- нажать иконку «Экстренный вызов»

- набрать *#*#7378423#*#*

- выбрать Service Test — Wlan

- осуществить соединение с доступной Wi-Fi-сетью [5]

Рекомендация по защите: не забывайте использовать двухфакторную авторизацию везде где только можно, и в этом случае — лучше с привязкой к приложению, а не коду по SMS.

Способ 19: гостевой аккаунт

На мобильных устройствах под управлением операционной системы Android 5 и выше может быть несколько аккаунтов. Для доступа к данным дополнительного аккаунта может отсутствовать блокировка PIN-кодом или графическим кодом. Для переключения нужно кликнуть на иконку аккаунта в правом верхнем углу и выбрать другой аккаунт:

Для дополнительного аккаунта доступ к некоторым данным или приложениям может быть ограничен.

Рекомендация по защите: тут важно обновлять ОС. В современных версиях Android (9 и выше с патчами безопасностями от июля 2020 года) учетная запись гостя, как правило, не дает никаких возможностей.

Способ 20: специализированные сервисы

Компании, занимающиеся разработкой специализированных криминалистических программ, в том числе предлагают услуги по разблокировке мобильных устройств и извлечению данных из них [20, 21]. Возможности подобных сервисов просто фантастические. С помощью них можно разблокировать топовые модели Android- и iOS-устройств, а также устройства, находящиеся в режиме восстановления (в которое устройство переходит после превышения количества попыток неправильного ввода пароля). Недостатком данного метода является высокая стоимость.

Фрагмент веб-страницы сайта компании Cellebrite, где описывается, из каких устройств они могут извлечь данные. Устройство может быть разблокировано в лаборатории разработчика (Cellebrite Advanced Service (CAS)) [20]:

Для подобной услуги устройство должно быть предоставлено в региональный (или головной) офис компании. Возможен выезд специалиста к заказчику. Как правило, взлом кода блокировки экрана занимает одни сутки.

Рекомендация по защите: практически невозможно защититься, кроме использования стойкого цифро-буквенного пароля и ежегодной смены устройств.

Продолжение здесь: часть вторая

P.S. Об этих кейсах, инструментах и многих других полезных фишках в работе компьютерного криминалиста эксперты Лаборатории Group-IB рассказывают в рамках обучающего курса Digital Forensics Analyst. После прохождения 5-дневного или расширенного 7-дневного курсов выпускники смогут эффективнее проводить криминалистические исследования и предовтращать киберинциденты в своих организациях.

P.P.S. Остросюжетный Telegram-канал Group-IB об информационной безопасности, хакерах, APT, кибератаках, мошенниках и пиратах. Расследования по шагам, практические кейсы с применением технологий Group-IB и рекомендации, как не стать жертвой. Подключайтесь!

Источники

- ФБР нашло хакера, готового взломать iPhone без помощи Apple

- Guixin Yey, Zhanyong Tang, Dingyi Fangy, Xiaojiang Cheny, Kwang Kimz, Ben Taylorx, Zheng Wang. Cracking Android Pattern Lock in Five Attempts

- Дактилоскопический датчик Samsung Galaxy S10 удалось обмануть с помощью отпечатка пальца, напечатанного на 3D-принтере

- Dominic Casciani, Gaetan Portal. Phone encryption: Police ‘mug’ suspect to get data

- Как разблокировать телефон: 5 способов, которые работают

- Дуров назвал причиной взлома смартфона Джеффа Безоса уязвимость в WhatsApp

- Датчики и сенсоры современных мобильных устройств

- Gezichtsherkenning op smartphone niet altijd veilig

- TrueDepth в iPhone X — что это, принцип работы

- Face ID в iPhone X обманули с помощью 3D-печатной маски

- NirLauncher Package

- Анатолий Ализар. Популярные и редкие PIN-коды: статистический анализ

- Мария Нефедова. Графические ключи так же предсказуемы, как пароли «1234567» и «password»

- Антон Макаров. Обход графического пароля на Android-устройствах www.anti-malware.ru/analytics/Threats_Analysis/bypass-picture-password-Android-devices

- Jeremy Kirby. Unlock mobile devices using these popular codes

- Андрей Смирнов. 25 самых популярных паролей в 2019 году

- Мария Нефедова. Конфликт между властями США и компанией Apple из-за взлома iPhone преступника усугубляется

- Apple responds to AG Barr over unlocking Pensacola shooter’s phone: «No.»

- Law Enforcement Support Program

- Cellebrite Supported Devices (CAS)

Сегодня мы узнаем, как грамотно взломать телефон и познакомимся с приложениями, которые действительно осуществляют взлом телефона (звонки, переписка, фото). А также расскажем, как осуществить взлом через номер или через СМС без доступа к телефону.

Можно ли взломать телефон по номеру?

Как взломать телефон – один из самых популярных запросов в Гугле и Яндексе. Он идет наравне с такими запросами, как: «как взломать друга/подругу», «как взломать Instagram» и «как взломать WhatsApp». Другими словами, интерес к взлому чужих телефонов огромен и он не угасает. А раз есть спрос, то будут и предложения.

И еще… перед установкой Вы обязаны знать, что взлом телефона идет в разрез с законом и за эту деятельность могут привлечь не только к денежному штрафу, но и к тюремному сроку. Поэтому вся нижеописанная информация предоставлена исключительно в ознакомительной цели. Мы не одобряем установку подобных софтов с целью проникновения в частную жизнь. Мы Вас предупредили, а Вы уже думайте!

Итак, представляем Вам 7 лучших приложений для взлома телефона, которые позволят видеть все, что делает человек на своем устройстве. Все программы разные и наделены разными функциями. Поэтому, прежде чем установить приложение, ознакомьтесь с его особенностями и решите для себя, какое именно Вам нужно и какое подойдет именно для Ваших запросов и конечных ожиданий.

.

1. Fing Scanner

Это бесплатное хакерское приложение. Позволяет осуществить взлом через номер телефона на расстоянии. Представляет собой очень быстрый сетевой сканер, который можно использовать для поиска телефона, подключенного к точке доступа Wi-Fi. Он моментально покажет его на карте, оценит угрозу сетевой безопасности и поможет устранить возможную проблему с сетью. Не нуждается в установке на целевой смартфон.

Это бесплатное хакерское приложение. Позволяет осуществить взлом через номер телефона на расстоянии. Представляет собой очень быстрый сетевой сканер, который можно использовать для поиска телефона, подключенного к точке доступа Wi-Fi. Он моментально покажет его на карте, оценит угрозу сетевой безопасности и поможет устранить возможную проблему с сетью. Не нуждается в установке на целевой смартфон.

.

2. iKeymonitor

Позволит узнать, как взломать телефон на деньги. Почему именно на деньги? Да потому что в этом приложении встроен кейлоггер, который перехватит абсолютно все нажатия клавиш. Вы понимаете? Этот клавиатурный шпион перехватит логины и пароли от страничек, код банковских карт, цифры, внесенные на калькуляторе. Всё! Поэтому мы и говорим, что эта программа позволяет осуществить взлом телефона на деньги. Хотя, конечно, сами разработчики категорически не согласны с таким применением своей программы. И всегда предупреждают своих пользователей, что нужно соблюдать закон и использовать данный софт только в хороших целях.

Позволит узнать, как взломать телефон на деньги. Почему именно на деньги? Да потому что в этом приложении встроен кейлоггер, который перехватит абсолютно все нажатия клавиш. Вы понимаете? Этот клавиатурный шпион перехватит логины и пароли от страничек, код банковских карт, цифры, внесенные на калькуляторе. Всё! Поэтому мы и говорим, что эта программа позволяет осуществить взлом телефона на деньги. Хотя, конечно, сами разработчики категорически не согласны с таким применением своей программы. И всегда предупреждают своих пользователей, что нужно соблюдать закон и использовать данный софт только в хороших целях.

.

3. IP Webcam

Еще одно прекрасное шпионское приложение, позволяющее организовать взлом через номер телефона на базе Андроид. Но, оно совершенно не похоже на предыдущие два. Оно больше специализируется на шпионаже, так как дает возможность вести видеонаблюдение. Фишка – можно включать удаленно камеру телефона и в режиме онлайн видеть все, что происходит в радиусе этой камеры. Можно командой менять камеры. Например, включить сначала фронтальную, а потом переключиться на основную.

Еще одно прекрасное шпионское приложение, позволяющее организовать взлом через номер телефона на базе Андроид. Но, оно совершенно не похоже на предыдущие два. Оно больше специализируется на шпионаже, так как дает возможность вести видеонаблюдение. Фишка – можно включать удаленно камеру телефона и в режиме онлайн видеть все, что происходит в радиусе этой камеры. Можно командой менять камеры. Например, включить сначала фронтальную, а потом переключиться на основную.

.

4. WardenCam

Идентичное предыдущему хакерскому приложению, которое также позволяет взломать камеру телефона, удаленно ее включать и вести скрытое видеонаблюдение с любой точки мира. Устанавливается и на телефон следящего и на телефон отслеживаемого. Еще одно обязательное условие – и обоих должен быть один и тот же Гугл аккаунт. Позиционирует себя как наблюдатель за домом, когда Вас нет и как родительский контроль за поведением ребенка. Благородно? Да. Ну и остановимся на этом.

Идентичное предыдущему хакерскому приложению, которое также позволяет взломать камеру телефона, удаленно ее включать и вести скрытое видеонаблюдение с любой точки мира. Устанавливается и на телефон следящего и на телефон отслеживаемого. Еще одно обязательное условие – и обоих должен быть один и тот же Гугл аккаунт. Позиционирует себя как наблюдатель за домом, когда Вас нет и как родительский контроль за поведением ребенка. Благородно? Да. Ну и остановимся на этом.

.

5. Family Link

Совершенно другое, не похожее ни на одно из описанных выше шпионских приложений. Оно позволит осуществить взлом по номеру телефона ребенка. Не скрывается. Работает в открытую и является открытым слежением за членами семьи. Предоставит возможность отслеживать местоположение, получать историю браузера, смс-сообщения и детализацию звонков. Позволяет установить ограничения на использование смартфона ребенком.

Совершенно другое, не похожее ни на одно из описанных выше шпионских приложений. Оно позволит осуществить взлом по номеру телефона ребенка. Не скрывается. Работает в открытую и является открытым слежением за членами семьи. Предоставит возможность отслеживать местоположение, получать историю браузера, смс-сообщения и детализацию звонков. Позволяет установить ограничения на использование смартфона ребенком.

.

6. Androrat

Суть данного хакерского приложения заключается в том, что это удаленный взлом через СМС. Т.е. Вам не нужно будет брать в руки телефон, а можно отослать СМС с ссылкой. Человек пройдет по этой ссылке и программы внедриться в систему Андроид. Позволит получить всю информацию об установленных на телефоне приложениях, определять координаты, видеть все контакты, записанные в телефонной книге, удаленно поставить телефон на виброзвонок, открыть браузер, отправить текстовое сообщение, использовать камеру и получать всю инфу про звонки.

Суть данного хакерского приложения заключается в том, что это удаленный взлом через СМС. Т.е. Вам не нужно будет брать в руки телефон, а можно отослать СМС с ссылкой. Человек пройдет по этой ссылке и программы внедриться в систему Андроид. Позволит получить всю информацию об установленных на телефоне приложениях, определять координаты, видеть все контакты, записанные в телефонной книге, удаленно поставить телефон на виброзвонок, открыть браузер, отправить текстовое сообщение, использовать камеру и получать всю инфу про звонки.

.

7. Reptilicus

Лучшее приложение для взлома телефона. Работает на базе Андроид. Устанавливается на целевой аппарат. Ведет тайное наблюдение и автоматически пересылает информацию. Имеет огромный функционал, в котором включены все вышеописанные функции других приложений. Единственное, не сможет включать камеру для онлайн наблюдения. Но позволит делать фотографии и с фронтальной и с основной камеры.

Лучшее приложение для взлома телефона. Работает на базе Андроид. Устанавливается на целевой аппарат. Ведет тайное наблюдение и автоматически пересылает информацию. Имеет огромный функционал, в котором включены все вышеописанные функции других приложений. Единственное, не сможет включать камеру для онлайн наблюдения. Но позволит делать фотографии и с фронтальной и с основной камеры.

После взлома телефона Андроид Вам станут доступны:

- Координаты

- Маршрут

- Запись разговоров

- История звонков

- Переписка (более 10 соцсетей и мессенджеров)

- Голосовые сообщения

- Фотографии

- Контакты

- Установленные приложения

- Уведомления

- Все нажатия клавиш

- Скриншоты экрана

- Включение камеры для фотографирования

- Включение микрофона для записи

- И многое другое

Нужно 1 раз взять телефон в руки и установить туда приложение. На это уйдет примерно 15 минут. Скачать бесплатно можно здесь. Посмотреть руководство по установке можно здесь. Также на сайте есть видео-инструкция и онлайн-консультанты, которые всегда придут к вам на помощь, если у вас возникнут какие-либо вопросы.

.

Вопросы-ответы

1. Можно ли взломать телефон по номеру? – Да, можно. Для этого есть хакерские приложения, которые не нужно устанавливать на телефон, а можно переслать СМС-ку.

2. Как взломать человека по номеру телефона, если телефон Айфон? – Нужно установить шпионское приложение себе на телефон (например, Cocospy), и когда будете его подключать, то там нужно указать параметры iCloud — логин и пароль аккаунта iCloud владельца этого Айфона.

3. Как взломать телефон не зная номер? – Нужно взять в руки этот телефон и быстренько установить туда шпионское приложение (например, Reptilicus), и тогда Вам не нужно будет знать ни номера, ни логины, ни еще какой-либо информации этого телефона. Зато все, что делает человек на этом телефоне, станет Вам доступным сразу же после установки.

4. Как незаметно взломать человека по номеру телефона? – Нужно после установки программы скрыть значок (иконку) с рабочего стола. А работает приложение тихо, в скрытом режиме, ничем себя не проявляя.

5. Как защитить свой телефон от взлома? – Нужно всегда знать, где Ваш телефон. Если его даете, то присутствуйте и наблюдайте, кто и что делает на Вашем телефоне. Периодически проходитесь антивирусом. Никогда не проходите по неизвестным ссылкам.

.

Заключение

Итак, как взломать номер телефона? Для этого есть совершенно разные программы с совершенно разным функционалом и совершенно разной инсталляцией (установкой). Но суть остается одной – взломать телефон не так сложно, как кажется. Тем более что сейчас существуют легальные, открытые для всех желающих шпионские программы, у которых простая установка. Но никогда не следует забывать, что взлом телефона – это противозаконное действо, за которое может последовать вполне реальное наказание.

Итак, как взломать номер телефона? Для этого есть совершенно разные программы с совершенно разным функционалом и совершенно разной инсталляцией (установкой). Но суть остается одной – взломать телефон не так сложно, как кажется. Тем более что сейчас существуют легальные, открытые для всех желающих шпионские программы, у которых простая установка. Но никогда не следует забывать, что взлом телефона – это противозаконное действо, за которое может последовать вполне реальное наказание.

На Ваши вопросы – ответят наши консультанты!

Здесь Вы узнаете, как взломать чужой телефон с компьютера, ноутбука или со своего собственного телефона самостоятельно. Мы опишем все рабочие способы взлома телефона через ПК и телефон. А также объясним, чем отличается взлом Android от взлома iOS. Просто о сложном…

Здесь Вы узнаете, как взломать чужой телефон с компьютера, ноутбука или со своего собственного телефона самостоятельно. Мы опишем все рабочие способы взлома телефона через ПК и телефон. А также объясним, чем отличается взлом Android от взлома iOS. Просто о сложном…

Блиц вопрос-ответ

Что такое «взлом телефона или компьютера»? Это возможность, без ведома хозяина, заходить в чужой телефон и совершать на нем какие-либо действия, от лица самого хозяина (писать, звонить, производить оплату и т.д.).

Кто такие «хакеры»? Это люди, которые пытаются удаленно на расстоянии получить несанкционированный доступ к Вашему устройству.

Какие бывают «атаки хакеров»? Они могут быть абсолютно разными, как единичными, заточенными, например, под взлом индивидуальной странички, так и крупномасштабными хакерскими атаками, взламывающие целые системы и сервера.

Чем опасен взлом? Это незаконное действие, которое может быть наказано, либо солидным денежным штрафом, либо реальным тюремным заключением.

Что такое «программа для взлома»? Это специальное приложение, которое устанавливается на устройство (это может сделать абсолютно любой человек), а после установки оно предоставит полностью всю информацию по внутренним папкам этого устройства, предоставит удаленный контроль над телефоном и будет круглосуточно информировать обо всех действиях человека на данном устройстве.

«Взлом» и «программы для взлома» — это одно и то же? Нет, это совершенно разные действия. Главное отличие взлома от программы – это сама суть. Взлом – это желание вероломно влезть вовнутрь (телефона, компа, сервера, канала и т.д.), а программа – это возможность управлять издалека и получать информацию о деятельности человека на расстоянии.

Можно ли самостоятельно взломать телефон? И да и нет. Взлом сможет осуществить только тот, у кого есть определенные знания в программировании и IT-технологиях. А вот программой для взлома телефонов сможет воспользоваться абсолютно любой человек, так как при установке не потребуются никаких специальных знаний. Просто скачал файл, установил и программа работает.

Немного об установке

На установку программы для взлома уйдет совсем немного времени и минимальные знания (просто следовать тому, что пишет программа и всё):

На установку программы для взлома уйдет совсем немного времени и минимальные знания (просто следовать тому, что пишет программа и всё):

Шаг 1. Сначала на целевой (тот, который Вы хотите взломать) телефон бесплатно скачать VkurSe.

Чтобы установка программы прошла наиболее быстро и четко, желательно перед установкой скачать пошаговое руководство (там на скринах все показано и рассказано) или же просто посмотреть видео-инструкцию.

Шаг 2. Установить и настроить программу следуя руководству.

Шаг 3. Скрыть значок программы и перезагрузить телефон. Всё!

Также на сайте дежурят онлайн-консультанты, которые с радостью помогут Вам разобраться и ответят на все Ваши вопросы предельно понятно.

О том, как взломать телефон при помощи программ, мы подробно описывали в статье «Топ-10 лучших программ как взломать номер телефона». Здесь Вы сможете ознакомиться с самыми лучшими приложениями, которые легко устанавливаются и позволяют вести скрытое наблюдение, а также удаленное управление за нужным телефоном.

А сейчас мы с Вами рассмотрим каждый способ слежения отдельно и узнаем, как взломать телефон через телефон, с ноутбука, компьютера или планшета. Итак, поехали… Реально работающих 10 способов взлома телефонов.

Способ 1. Как взломать телефон через телефон

Так как телефоны могут быть на разных операционных системах, то мы разделим условно их на 2 лагеря: телефоны Андроиды и телефоны iOS.

Вариант 1. Если у Вас телефон Андроид

Чтобы взломать телефон через телефон, необходимо сделать следующие шаги:

Шаг 1. На целевой телефон (который хотите взломать) установить программу VkurSe (выбрав кнопку «Следить за этим устройством»).

Шаг 2. Взять свой телефон и туда установить мобильную версию кабинета «Клиент» (выбрав кнопку «Следить с этого устройства»).

Шаг 3. В любое удобное время заходить в мобильного Клиента и смотреть данные:

- Вся информация (фото, скрины, переписка, запись звонков, координаты и т.д.) находится в разделе «Данные».

- Все команды (сделать запись, сделать фото, заблокировать, перезагрузить, стереть память, включить тревогу и т.д.) находятся в разделе «Команды».

Можно выставить удобное для Вас время скачивания данных (например, только ночью в 2 часа или только по Wi-Fi).

На Вашем Андроиде мобильный клиент по желанию тоже можно скрыть, а можно оставить в списке приложений. Клиент удобен тем, что он полностью адаптирован под мобильник, не нужно каждый раз вводить логин/пароль.

Вариант 2. Если у Вас IPhone

Мобильная версия кабинета «Клиент» устанавливается только на операционную систему Андроид. Поэтому, чтобы взломать телефон через Айфон необходимо:

Шаг 1. На целевой телефон (который хотите взломать) установить программу VkurSe (как описано выше).

Шаг 2. Зайти со своего IPhone на наш сайт.

Шаг 3. В пустые окошки вести свой логин и пароль (который Вы придумаете при регистрации). Вы попадете в кабинет. Интерфейс предельно понятный и ВЫ сразу поймете что где находится.

- Раздел «Данные» — это фото, скрины, переписка, запись звонков, координаты и т.д.);

- Раздел «Команды» есть два подраздела «Команды» и «Настройки». В «Командах» все команды, которые можно отправить на телефон.

- В «Настройках» все настройки (установка периода записи, длительность записи, количество скриншотов, количество символов при перехвате клавиатуре и т.д.).

Можно выставить удобное для Вас время скачивания данных (например, только ночью в 2 часа или только по Wi-Fi).

Теперь Вы знаете, как можно взломать телефон Андроид с Айфона. А можно ли взломать Айфон?

Да, можно. По взлому Айфона Вам поможет программа mSpy для iOS, которую нужно скачать себе на телефон и внести данные подконтрольного IPhone.

Способ 2. Как взломать телефон с ноутбука

Теперь о том, как взломать смартфон с ноутбука. Это сделать проще простого. Как Вы уже поняли, изначально нужно установить на подконтрольный телефон программу для взлома VkurSe. Потом просто отдать телефон и уже больше к нему не прикасаться.

Теперь о том, как взломать смартфон с ноутбука. Это сделать проще простого. Как Вы уже поняли, изначально нужно установить на подконтрольный телефон программу для взлома VkurSe. Потом просто отдать телефон и уже больше к нему не прикасаться.

Теперь заходите через любой браузер на сайт и вводите в пустые окна свои логин и пароль. Даже если человек с телефоном уедет в другой город или страну, Вы сможете удаленно на расстоянии взломать смартфон с ноута и видеть все, что на нем происходит. А также отправлять настройки или команды. Например, сейчас же сделать запись окружения на 30 минут. Или делать запись каждый день с 12:00 до 14:00.

Способ 3. Как взломать телефон с компьютера