Существует огромное количество мифов и домыслов как именно могут найти по анонимному номеру анонимного мобильного телефона. Мы же знаем правду и сейчас ею поделимся.

Бытует три распространенные версии: пеленгуют т.е. определяют источник радиосигнала, вычисляют специальным оборудованием на базовых станциях сотовой сети и вычисляют через разные скрытые возможности, якобы специально имеющиеся в каждом телефоне.

Мы поучаствовали в настоящем расследовании настоящего дела, где преступника вычислили по его мобильному телефону. И скажем следующее: первая версия немного содержит правды, но главный способ поимки не имеет ничего общего со всеми тремя.

Говоря в целом, следствие и криминалисты только в кино используют крутые спецсредства и дорогую аппаратуру. В реальности главный инструмент следователя: его голова и бумажки. А главный метод — язык не повернется сказать «дедукция», — назовём это «поиском закономерностей» или «статистика». И ещё есть такая штука как Время. Время всегда против анонимности: что-то мы делаем слишком вовремя, а что-то совсем не вовремя. И если где-то есть логи наших дел с отметками времени — нам не скрыться. А логи в мобильной связи ведутся по каждому байту. Далее подробнее.

КАК ВЫЧИСЛЯЮТ КТО РАБОТАЕТ С ЛЕВОЙ СИМ-КАРТЫ?

Вы не поверите: по «ведущему» телефону — Вашему настоящему. Внимательно прочитав следующий абзац Вы поймёте, как всё легко, просто и быстро. В описании используется термин «включение» — это момент, когда «анонимный» аппарат вышел в сеть. Итак, поехали, рассмотрим разные ситуации:

Ситуация первая: Вы пользуетесь «анонимным» мобильником, а настоящий находится рядом и включен. Следователи запрашивают логи всей соты в которой работает (работал) «анонимный» аппарат. Это всё, что им потребуется, что бы Вас вычислить (причем не только «по горячим следам», но и через неделю, месяц, не спеша, в кресле своего кабинета за чашечкой кофе). Делают рекурсивные выборки по промежуткам включения и смотрят кто ещё был в соте кроме «анонимного» аппарата. Например в одной соте были ещё 1000 включенных телефонов. При следующем включении 500 из тех, что были в первый раз. При следующем — 20 из тех, кто был в первый и второй раз. Чаще всего удается с логов трех-четырех включений найти точно пару телефонов, которые не покидают соту. Реже включений требуется больше: в таком случаи можно попробовать пробить историю по номерам множеств совпадений, а так же их владельцев. Если это бабуля 90 лет из которых номер у неё уже 10 лет и квартиру она не покидала 5 лет — то, явно, вариант отпадает. Таким образом следователи достаточно быстро выходят на настоящий номер телефона, одна история звонков по которому раскроет все карты. Нередко спецслужбам везет и с 2 включения: быстро изучить и отмести сотни номеров — дело лишь в количестве сотрудников. Бывает даже, что на настоящий номер выходят с первого и единственного включения»анонимного»! Не верите? А зря. Динамика в соте, поведение других аппаратов, будни / праздники могут существенно упростить работу силовиков. Могут во время работы «анонимного» мобильника все остальные выйти из соты, кроме Вашего (ну взяли остальные люди и переместились куда-то) или делать исходящие, отправлять СМС. Сейчас такое время, когда все ни минуты без мобилы. И это Вас палит: Вы же не можете одновременно делать исходящие с двух телефонов. Значит пока Вы «работаете» с «анонимного» все, кто звонит в Вашей соте — выходят из под подозрения и сужают кольцо вокруг Вас. Кроме того господин Случай не на Вашей стороне: у спецслужб логи в которых все данные от и до, а у Вас обычный быт со всеми непредсказуемостями. Пример: Вы сёрфите «анонимно» в интернете и тут Вам звонят на настоящий телефон. Вы начинаете говорить и трафик данных по интернету падает на время, статистически отличное от времени между средними загрузками страниц. Сопоставить все звонки в соте на точное совпадение с провалом трафика — дело секунд — и Ваш номер обнаружен. Может быть, конечно, что Вы просто пошли в туалет, но ведь проверить нужный ли номер «обнаружен» не сложно. А если Вам позвонят два раза?

Преступник включил аппарат, отправил СМС с требованием выкупа, выключил. Через день включил, позвонил обсудить условия выкупа, выключил. Третий раз включил — сообщил место встречи и время, выключил. Мы изучили логи по трём «включениям», — кто в этот момент был в соте все три раза. От второй «сверки» осталось четыре номера, от третьей — один.

Ситуация вторая: Вы пользуетесь «анонимным» мобильником, а настоящий предусмотрительно заранее выключаете. Невероятно, но Вы только упростили задачу следователям. Они просто посмотрят, кто отключился- именно отключился (телефон передает в сеть сигнал об отключении), а не покинул сеть незадолго до появления «анонимного». Можно смело говорить, что таких в соте будут единицы или даже Вы один. Для уточнения данных можно сравнить кто включился после отключения «анониста». И, так же, пробить на бабуль и прочих. Как видите отключение настоящего аппарата при пользовании «левым» только ухудшает анонимность.

Ситуация третья: Вы оставляете настоящий телефон дома включеным, а сами едете в другую соту, и только там включаете «анонимный». Думаете хитрый план? А вот нифига. Три фактора все равно выдают Ваш настоящий аппарат. Во-первых отрабатывается та же схема, что и в первой ситуации, только уже не по одной соте, а по нескольким. Сначала по одной, потом по соседним и так далее пока не дойдут до сравнения соты «анонимного» с сотой настоящего. Во-вторых и в главных: Ваш аппарат дома находится без хозяина и не может отвечать на звонки. Следовательно рано или поздно будут пропущенные, которые так же видны в логах. Нужно только сравнить на каком аппарате были пропущенные во все времена «включения» анонимного. Как думаете, многие из абонентов постоянно не берут трубку как раз в то время, когда Вы выходите с анонимного? Да никто, кроме Вашего настоящего телефона! Кроме того данный способ хорошо помогает в общем поиске: следователи могут очень быстро обзвонить номера, что остаются после сравнения логов сот. И если телефон не берут — в подозреваемые. В-третьих Вы не можете оставлять настоящий аппарат где попало — каждый раз в разных местах. Скорее всего он у Вас дома. То есть в одном месте на каждое включение. На этом можно построить дополнительную выборку для фильтра: сколько одних и тех же аппаратов находилось в одной и той же соте. В целом всё это приведет к быстрому, хоть и чуть менее быстрому, чем в предыдущих случаях, выходу на настоящий номер.

Ситуация четвертая: Вы выключаете настоящий телефон дома, а сами едете в другую соту, и только там включаете «анонимный». См. ситуацию №3 + ситуацию №2

Получается вся схема работает на том, что делается несколько включений с одного номера. То есть, если выходить с номера только один раз и потом выкидывать симку и телефон — найти будет невозможно?

Это поможет только в том случаи, если и «дело» Ваше на один раз и других похожих дел не было и больше не будет. То в есть реальности всех настоящих «дел» — не поможет. Смена номеров ничуть не усложнит задачу поиска настоящего телефона. Например в том же примере про шантаж: как смена номера поможет — ведь жертве-то одной и той же совершаются звонки. Следователи будут просто пробивать не по одному номеру 3 включения, а три включения разных номеров. Аналогично «темные делишки» в Интернете — номера легко объединяются по общему «делу». Скажем более — частая смена номеров только ухудшают безопасность т.к. следователи получат группы номеров и смогут легко пробить, например, откуда симки. И накрыть вас с поличным во время закупки новых или выйти на «продавца», который сделает «робота» или сольет номер, с которого Вы звонили ему. Анонимность — это не отсутствие данных для идентификации. Такого в современном мире просто быть не может. Анонимность — это хорошая имитация обычной, но не настоящей личности.

ЧТО ДАСТ СПЕЦСЛУЖБАМ НОМЕР НАСТОЯЩЕГО ТЕЛЕФОНА?

Мы рассмотрели, как легко и просто «пробить» силовикам настоящий номер подозреваемого по его «анонимному». Но что даст инфа о настоящем телефоне? Да всё. Кроме информации на кого оформлен номер следователи увидят кому Вы звонили. Наверняка среди них много тех, кто знает Вас лично. Увидят кто и как пополнял счет. Скорее всего там есть платежи и с настоящей карты через банкомат или с настоящего Вебмани-кошелька и т.д. То есть, собственно, Вы приплыли.

КАК ПЕЛЕНГУЮТ МОБИЛЬНЫЙ ТЕЛЕФОН?

На место в район работы соты, в которой находится телефон подозреваемого, выдвигается оперативная группа с ручным пеленгатором. Это никакой не экран с точкой, как показывают в фильмах, а простой радиоприемник со стрелкой, которая показывает мощность сигнала и антенной в форме буквы Н, буквы Ж, хитрой трубки или гиперболической / параболической тарелки (часто в комплекте идет несколько антенн для разных условий работы). Информация на какой точно частоте работает в настоящее время искомый аппарат имеется у базовой станции. Опер настраивает на эту частоту приемник, крутит вокруг себя антенной и смотрит на стрелку. Откуда сигнал сильнее всего — туда и идет. Заходит в подъезд, поднимается по лестнице и меряет сигнал. Находит таким образом нужный этаж, потом квартиру и всё, «анонимность» закончена. В наблюдаемом нами случаи время от подъезда «газели» оперов до вывода под белы ручки составило 25 минут. Учитывая сколько из них ушло на рекомендации «открывайте ибо откроем в любом случаи», сборы и вывод подозреваемого — можно прикинуть, за сколько среди десятков домов, сотен подъездов и тысяч квартир нашли нужную.

ТАК ЧТО ЖЕ ДЕЛАТЬ? АНОНИМНОСТЬ — МИФ?

Выше мы подробно рассмотрели, что имея настоящий личный мобильник мы никогда не будем анонимны даже с только что купленного нового телефона и только что купленной в подворотне сим-карты без оформления. Как мы уже говорили, доступная анонимность — это хорошая имитация обычной, но не настоящей личности. А отсутствие личности вообще в наших современных информационных реалиях просто невозможно. Ведь вот Вы, личность, сидите прямо тут и читаете эту статью. А вон снизу стоят счетчики ЛайфИнтернета и прочие.

Настоящие хакеры, чья свобода, а, быть может, и жизнь, зависит от анонимности не пользуются мобильными телефонами в повседневной жизни. Вообще не пользуются. Только одноразовые звонки, скайп и т.п. Да и жизни «повседневной» у них нет. Вечная мгла, небытие. Нет друзей, нет родных, нет привычек и «любимых» мест. Вот что такое анонимность. Но, на самом деле, в Сети есть полноценная другая жизнь, другие друзья и другие «места». И, часто, не только не хуже, но и получше будет, чем в реале. Так что не все так грустно. Просто не так, как у большинства. Однако это уже не «анонимность». У Вас есть имя, пусть и никнейм, но по нему знают именно Вас, у Вас есть интернет-друзья и места, где Вас можно найти в сети. Вас можно даже «наказать» хоть и без поездки в Сибирь. Таким образом легко понять, что условна не только анонимность, но и свобода, а «преступление» и «законы» — не едины, а относительны к обществу. А «общества» бывают разные.

Узнав немного о методах работы следователей Вы можете принять меры по улучшению безопасности в каждом конкретном случаи: например в ситуации №3 можно на настоящий телефон установить автоответчик или попросить друга отвечать если позвонят. Зарегистрировать настоящий телефон на настоящую бабушку, что бы пройти «фильтр на бабушку». Стараться рандомно комбинировать ситуации, оставлять телефон в разных местах и т.п. Это несколько усложнит работу следователей, но и усложнит Вашу «темную деятельность». А поможет ли в «час икс»? Далеко не факт.

Так что хорошо подумай, мой юный друг с криминальными наклонностями, стоит ли вообще игра свеч или, быть может, после одного-двух удачных дел лучше бы купить квартиру, машину, какой-никакой белый бизнес и завязать с «темной стороной» навсегда?

источник

Много мифов и домыслов как находят людей по анонимному номеру анонимного мобильного телефона. Сейчас мы поделимся правдой.

Есть 3 распространенные версии:

1. Пеленгуют, т.е. определяют источник радиосигнала.

2. Вычисляют специальным оборудованием на базовых станциях сотовой сети.

3. Вычисляют через разные скрытые возможности, якобы специально имеющиеся в каждом телефоне.

Мы приняли участие в настоящем расследовании дела, где преступника вычислили по его мобильному телефону. И заключим следующее: первая версия немного содержит правды, но способ поимки не имеет ничего общего со всеми тремя.

В целом, специалисты только в кино используют крутые спецсредства и не дешёвую аппаратуру. В реальной жизни главный инструмент следователя: его голова и бумажки. А главный метод — язык не повернется сказать «дедукция», — назовём это «поиском закономерностей» или «статистика». И ещё есть такая штука как Время. Время всегда против анонимности: что-то мы делаем слишком вовремя, а что-то совсем не вовремя. И если где-то есть логи наших дел с отметками времени — нам не скрыться. А логи в мобильной связи ведутся по каждому байту. Далее подробнее.

Как вычисляют того, кто пользуется левой симкой

Вы не поверите: по «ведущему» телефону — Вашему настоящему. Внимательно прочитав следующий абзац Вы поймёте, как всё легко, просто и быстро. В описании используется термин «включение» — это момент, когда «анонимный» аппарат вышел в сеть. Итак, поехали, рассмотрим разные ситуации:

Ситуация первая: Вы пользуетесь «анонимным» мобильником, а настоящий находится рядом и включен. Следователи запрашивают логи всей территории в которой работает (работал) «анонимный» аппарат. Это всё, что им потребуется, что бы Вас вычислить (причем не только «по горячим следам», но и через неделю, месяц, не спеша, в кресле своего кабинета за чашечкой кофе). Делают рекурсивные выборки по промежуткам включения и смотрят кто ещё был в территории кроме «анонимного» аппарата.

Например в одной территории были ещё 1000 включенных телефонов. При следующем включении 500 из тех, что были в первый раз. При следующем — 20 из тех, кто был в первый и второй раз. Чаще всего удается с логов трех-четырех включений найти точно пару телефонов, которые не покидают территорию. Реже включений требуется больше: в таком случаи можно попробовать пробить историю по номерам множеств совпадений, а так же их владельцев. Если это бабуля 90 лет из которых номер у неё уже 10 лет и квартиру она не покидала 5 лет — то, явно, вариант отпадает.

Таким образом следователи достаточно быстро выходят на настоящий номер телефона, одна история звонков по которому раскроет все карты. Нередко спецслужбам везет и с 2 включения: быстро изучить и отмести сотни номеров — дело лишь в количестве сотрудников. Бывает даже, что на настоящий номер выходят с первого и единственного включения «анонимного» мобильника! Не верите? А зря. Динамика в территории, поведение других аппаратов, будни / праздники могут существенно упростить работу силовиков. Могут во время работы《анонимного》мобильника все остальные выйти из территории, кроме Вашего (ну взяли остальные люди и переместились куда-то) или делать исходящие, отправлять СМС.

Сейчас такое время, когда все ни минуты без мобилы. И это Вас палит: Вы же не можете одновременно делать исходящие с двух телефонов. Значит пока Вы «работаете» с «анонимного» все, кто звонит в вашей территории — выходят из под подозрения и сужают кольцо вокруг Вас. Кроме того господин Случай не на Вашей стороне: у спец. Служб логи в которых все данные от и до, а у Вас обычный быт со всеми непредсказуемостями.

Пример: Вы сёрфите «анонимно» в интернете и тут Вам звонят на настоящий телефон. Вы начинаете говорить и трафик данных по интернету падает на время, статистически отличное от времени между средними загрузками страниц. Сопоставить все звонки в территории на точное совпадение с провалом трафика — дело секунд — и Ваш номер обнаружен. Может быть, конечно, что Вы просто пошли в туалет, но ведь проверить нужный ли номер «обнаружен» не сложно. А если Вам позвонят два раза?

Преступник включил аппарат, отправил СМС с требованием выкупа, выключил. Через день включил, позвонил обсудить условия выкупа, выключил. Третий раз включил — сообщил место встречи и время, выключил. Мы изучили логи по трём «включениям», — кто в этот момент был в территории все три раза. От второй «сверки» осталось четыре номера, от третьей — один.

Ситуация вторая: Вы пользуетесь «анонимным» мобильником, а настоящий предусмотрительно заранее выключаете. Невероятно, но Вы только упростили задачу следователям. Они просто посмотрят, кто отключился-именно отключился (телефон передает в сеть сигнал об отключении), а не покинул сеть незадолго до появления «анонимного». Можно смело говорить, что таких в территории будут единицы или даже Вы один. Для уточнения данных можно сравнить кто включился после отключения «анонима». И, так же, пробить на бабуль и прочих. Как видите отключение настоящего аппарата при пользовании «левым» только ухудшает анонимность.

Ситуация третья: Вы оставляете настоящий телефон дома включеным, а сами едете в другую соту, и только там включаете «анонимный». Думаете хитрый план? А вот нифига. Три фактора все равно выдают Ваш настоящий аппарат.

Во-первых отрабатывается та же схема, что и в первой ситуации, только уже не по одной территории, а по нескольким. Сначала по одной, потом по соседним и так далее пока не дойдут до сравнения соты «анонимного» с сотой настоящего. Во-вторых и в главных: Ваш аппарат дома находится без хозяина и не может отвечать на звонки. Следовательно рано или поздно будут пропущенные, которые так же видны в логах. Нужно только сравнить на каком аппарате были пропущенные во все времена «включения» анонимного. Как думаете, многие из абонентов постоянно не берут трубку как раз в то время, когда Вы выходите с анонимного? Да никто, кроме Вашего настоящего телефона! Кроме того данный способ хорошо помогает в общем поиске: следователи могут очень быстро обзвонить номера, что остаются после сравнения логов сот. И если телефон не берут — в подозреваемые. В-третьих Вы не можете оставлять настоящий аппарат где попало — каждый раз в разных местах. Скорее всего он у Вас дома. То есть в одном месте на каждое включение. На этом можно построить дополнительную выборку для фильтра: сколько одних и тех же аппаратов находилось в одной и той же территории. В целом всё это приведет к быстрому, хоть и чуть менее быстрому, чем в предыдущих случаях, выходу на настоящий номер.

Ситуация четвертая: Вы выключаете настоящий телефон дома, а сами едете в другую соту, и только там включаете «анонимный». См. ситуацию №3 + ситуацию №2

Получается вся схема работает на том, что делается несколько включений с одного номера. То есть, если выходить с номера только один раз и потом выкидывать симку и телефон — найти будет невозможно?

Это поможет только в том случаи, если и «дело» Ваше на один раз и других похожих дел не было и больше не будет. То в есть реальности всех настоящих «дел» — не поможет. Смена номеров ничуть не усложнит задачу поиска настоящего телефона. Например в том же примере про шантаж: как смена номера поможет — ведь жертве-то одной и той же совершаются звонки. Следователи будут просто пробивать не по одному номеру 3 включения, а три включения разных номеров. Аналогично «темные делишки» в Интернете — номера легко объединяются по общему «делу». Скажем более — частая смена номеров только ухудшают безопасность т.к. следователи получат группы номеров и смогут легко пробить, например, откуда симки. И накрыть вас с поличным во время закупки новых или выйти на «продавца», который сделает «робота» или сольет номер, с которого Вы звонили ему. Анонимность — это не отсутствие данных для идентификации. Такого в современном мире просто быть не может. Анонимность — это хорошая имитация обычной, но не настоящей личности.

Что даст спецслужбам номер вашего основного телефона

Мы рассмотрели, как легко и просто «пробить» силовикам настоящий номер подозреваемого по его «анонимному». Но что даст инфа о настоящем телефоне? Да всё. Кроме информации на кого оформлен номер следователи увидят кому Вы звонили. Наверняка среди них много тех, кто знает Вас лично. Увидят кто и как пополнял счет. Скорее всего там есть платежи и с настоящей карты через банкомат или с настоящего Вебмани-кошелька и т.д. То есть, собственно, Вы приплыли.

Как пеленгуют мобильник

На место в район работы соты, в которой находится телефон подозреваемого, выдвигается оперативная группа с ручным пеленгатором. Это никакой не экран с точкой, как показывают в фильмах, а простой радиоприемник со стрелкой, которая показывает мощность сигнала и антенной в форме буквы Н, буквы Ж, хитрой трубки или гиперболической / параболической тарелки (часто в комплекте идет несколько антенн для разных условий работы).

Информация на какой точно частоте работает в настоящее время искомый аппарат имеется у базовой станции. Опер настраивает на эту частоту приемник, крутит вокруг себя антенной и смотрит на стрелку. Откуда сигнал сильнее всего — туда и идет. Заходит в подъезд, поднимается по лестнице и меряет сигнал. Находит таким образом нужный этаж, потом квартиру и всё, «анонимность» закончена. В наблюдаемом нами случаи время от подъезда «газели» оперов до вывода под белы ручки составило 25 минут. Учитывая сколько из них ушло на рекомендации «открывайте ибо откроем в любом случаи», сборы и вывод подозреваемого — можно прикинуть, за сколько среди десятков домов, сотен подъездов и тысяч квартир нашли нужную.

ТАК ЧТО ЖЕ ДЕЛАТЬ? АНОНИМНОСТЬ — МИФ?

Выше мы подробно рассмотрели, что имея настоящий личный мобильник мы никогда не будем анонимны даже с только что купленного нового телефона и только что купленной в подворотне сим-карты без оформления. Как мы уже говорили, доступная анонимность — это хорошая имитация обычной, но не настоящей личности. А отсутствие личности вообще в наших современных информационных реалиях просто невозможно. Ведь вот Вы, личность, сидите прямо тут и читаете эту статью. А вон снизу стоят счетчики ЛайфИнтернета и прочие.

Настоящие хакеры, чья свобода, а, быть может, и жизнь, зависит от анонимности не пользуются мобильными телефонами в повседневной жизни. Вообще не пользуются. Только одноразовые звонки, скайп и т.п. Да и жизни «повседневной» у них нет. Вечная мгла, небытие. Нет друзей, нет родных, нет привычек и «любимых» мест. Вот что такое анонимность. Но, на самом деле, в Сети есть полноценная другая жизнь, другие друзья и другие «места». И, часто, не только не хуже, но и получше будет, чем в реале. Так что не все так грустно. Просто не так, как у большинства. Однако это уже не «анонимность». У Вас есть имя, пусть и никнейм, но по нему знают именно Вас, у Вас есть интернет-друзья и места, где Вас можно найти в сети. Вас можно даже «наказать» хоть и без поездки в Сибирь. Таким образом легко понять, что условна не только анонимность, но и свобода, а «преступление» и «законы» — не едины, а относительны к обществу. А «общества» бывают разные.

Узнав немного о методах работы следователей Вы можете принять меры по улучшению безопасности в каждом конкретном случаи: например в ситуации №3 можно на настоящий телефон установить автоответчик или попросить друга отвечать если позвонят. Зарегистрировать настоящий телефон на настоящую бабушку, что бы пройти «фильтр на бабушку». Стараться рандомно комбинировать ситуации, оставлять телефон в разных местах и т.п. Это несколько усложнит работу следователей, но и усложнит Вашу «темную деятельность». А поможет ли в «час икс»? Далеко не факт.

Так что хорошо подумай, стоит ли вообще игра свеч или, быть может, после одного-двух удачных дел лучше бы купить квартиру, машину, какой-никакой белый бизнес и завязать с «темной стороной» навсегда?

Всем спасибо! Прощу прощение при наличии ошибок.

Источник

Существует огромное количество мифов и домыслов о том, как именно могут найти по анонимному номеру анонимного мобильного телефона. Мы же знаем правду и сейчас ею поделимся.

Бытует три распространенные версии: пеленгуют т.е. определяют источник радиосигнала, вычисляют специальным оборудованием на базовых станциях сотовой сети и вычисляют через разные скрытые возможности, якобы специально имеющиеся в каждом телефоне.

Мы поучаствовали в настоящем расследовании настоящего дела, где преступника вычислили по его мобильному телефону. И скажем следующее: первая версия немного содержит правды, но главный способ поимки не имеет ничего общего со всеми тремя.

Говоря в целом, следствие и криминалисты только в кино используют крутые спецсредства и дорогую аппаратуру. В реальности главный инструмент следователя: его голова и бумажки. А главный метод — язык не повернется сказать «дедукция», — назовём это «поиском закономерностей» или «статистика». И ещё, есть такая штука как время. Время всегда против анонимности: что-то мы делаем слишком вовремя, а что-то совсем невовремя. И если где-то есть логи наших дел с отметками времени — нам не скрыться. А логи в мобильной связи ведутся по каждому байту. Далее подробнее.

Как вычисляют тех, кто работает с левой сим-краты?

Вы не поверите: по «ведущему» телефону — настоящему. Внимательно прочитав следующий абзац поймёте, как всё легко, просто и быстро. В описании используется термин «включение» — это момент, когда «анонимный» аппарат вышел в сеть. Итак, поехали, рассмотрим разные ситуации:

Ситуация первая: вы пользуетесь «анонимным» мобильником, а настоящий находится рядом и включен. Следователи запрашивают логи всей соты, в которой работает (работал) «анонимный» аппарат. Это всё, что им потребуется, что бы вас вычислить (причем не только «по горячим следам», но и через неделю, месяц, не спеша, в кресле своего кабинета за чашечкой кофе). Делают рекурсивные выборки по промежуткам включения и смотрят, кто ещё был в соте (кроме «анонимного» аппарата). Например, в одной соте были ещё 1000 включенных телефонов. При следующем включении 500 из тех, что были в первый раз. При следующем — 20 из тех, кто был в первый и второй раз. Чаще всего удается с логов трех-четырех включений найти точно пару телефонов, которые не покидают соту. Реже включений требуется больше: в таком случае можно попробовать пробить историю по номерам множеств совпадений, а также их владельцев. Если это бабуля 90 лет (из которых номер у неё уже 10 лет и квартиру она не покидала 5 лет), то вариант отпадает. Таким образом следователи достаточно быстро выходят на настоящий номер телефона, одна история звонков по которому раскроет все карты. Нередко спецслужбам везет и с 2 включения: быстро изучить и отмести сотни номеров — дело лишь в количестве сотрудников. Бывает даже, что на настоящий номер выходят с первого и единственного включения«анонимного»! Не верите? А зря. Динамика в соте, поведение других аппаратов, будни / праздники могут существенно упростить работу силовиков. Могут во время работы «анонимного» мобильника все остальные выйти из соты, кроме вашего (ну взяли остальные люди и переместились куда-то) или делать исходящие, отправлять СМС. Сейчас такое время, когда все ни минуты без мобилы. И это вас «палит»: вы же не можете одновременно делать исходящие с двух телефонов. Значит пока «работаете» с «анонимного» все, кто звонит в вашей соте — выходят из под подозрения и сужают кольцо вокруг вас. Кроме того, господин Случай не на вашей стороне: у спецслужб логи в которых все данные от и до, а у вас обычный быт со всеми непредсказуемостями. Пример: вы сёрфите «анонимно» в интернете и тут звонят на настоящий телефон. Вы начинаете говорить и трафик данных по интернету падает на время, статистически отличное от времени между средними загрузками страниц. Сопоставить все звонки в соте на точное совпадение с провалом трафика — дело секунд — и номер обнаружен. Может быть, конечно, что просто пошли в туалет, но ведь проверить нужный ли номер «обнаружен» не так и сложно. А если позвонят два раза?

Преступник включил аппарат, отправил СМС с требованием выкупа, выключил. Через день включил, позвонил обсудить условия выкупа, выключил. Третий раз включил — сообщил место встречи и время, выключил. Мы изучили логи по трём «включениям», — кто в этот момент был в соте все три раза. От второй «сверки» осталось четыре номера, от третьей — один.

Ситуация вторая: вы пользуетесь «анонимным» мобильником, а настоящий предусмотрительно заранее выключаете. Невероятно, но вы только упростили задачу следователям. Они просто посмотрят, кто отключился— именно отключился (телефон передает в сеть сигнал об отключении), а не покинул сеть незадолго до появления «анонимного». Можно смело говорить, что таких в соте будут единицы или даже вы один. Для уточнения данных можно сравнить кто включился после отключения. И также пробить на бабуль и прочих. Как видите, отключение настоящего аппарата при пользовании «левым» только ухудшает анонимность.

Ситуация третья: вы оставляете настоящий телефон дома включеным, а сами едете в другую соту, и только там включаете «анонимный». Думаете хитрый план? А вот нет. Три фактора все равно выдают настоящий аппарат. Во-первых, отрабатывается та же схема, что и в первой ситуации, только уже не по одной соте, а по нескольким. Сначала по одной, потом по соседним, и так далее пока не дойдут до сравнения соты «анонимного» с сотой настоящего. Во-вторых, ваш аппарат дома находится без хозяина и не может отвечать на звонки. Следовательно, рано или поздно будут пропущенные, которые также видны в логах. Нужно только сравнить на каком аппарате были пропущенные во все времена «включения» анонимного. Как думаете, многие из абонентов постоянно не берут трубку как раз в то время, когда выходите с анонимного? Да никто, кроме вашего настоящего телефона! Кроме того, данный способ хорошо помогает в общем поиске: следователи могут очень быстро обзвонить номера, что остаются после сравнения логов сот. И если телефон не берут — в подозреваемые. В-третьих, вы не можете оставлять настоящий аппарат где попало — каждый раз в разных местах. Скорее всего, он у вас дома. То есть в одном месте на каждое включение. На этом можно построить дополнительную выборку для фильтра: сколько одних и тех же аппаратов находилось в одной и той же соте. В целом, всё это приведет к быстрому, хоть и чуть менее быстрому, чем в предыдущих случаях, выходу на настоящий номер.

Ситуация четвертая: выключаете настоящий телефон дома, а сами едете в другую соту, и только там включаете «анонимный». См. ситуацию №3 + ситуацию №2

Получается вся схема работает на том, что делается несколько включений с одного номера. То есть, если выходить с номера только один раз и потом выкидывать симку и телефон — найти будет невозможно?

Это поможет только в том случае, если и «дело» ваше на один раз и других похожих дел не было и больше не будет. То в есть реальности всех настоящих «дел» — не поможет. Смена номеров ничуть не усложнит задачу поиска настоящего телефона. Например, в том же примере про шантаж: как смена номера поможет — ведь жертве-то одной и той же совершаются звонки. Следователи будут просто пробивать не по одному номеру 3 включения, а три включения разных номеров. Аналогично «темные делишки» в интернете — номера легко объединяются по общему «делу». Скажем более — частая смена номеров только ухудшают безопасность т.к. следователи получат группы номеров и смогут легко пробить, например, откуда симки. И накрыть вас с поличным во время закупки новых или выйти на «продавца», который сделает «робота» или сольет номер, с которого вы звонили ему. Анонимность — это не отсутствие данных для идентификации. Такого в современном мире просто быть не может. Анонимность — это хорошая имитация обычной, но не настоящей личности.

Что даст спецслужбам номер настоящего телефона?

Мы рассмотрели, как легко и просто «пробить» силовикам настоящий номер подозреваемого по его «анонимному». Но что даст инфа о настоящем телефоне? Да всё. Кроме информации, на кого оформлен номер, следователи увидят кому вы звонили. Наверняка, среди них много тех, кто знает вас лично. Увидят, кто и как пополнял счет. Скорее всего там есть платежи и с настоящей карты через банкомат, или с настоящего Вебмани-кошелька и т.д. То есть, собственно, вы «приплыли».

Как пеленгуют мобильный телефон?

На место в район работы соты, в которой находится телефон подозреваемого, выдвигается оперативная группа с ручным пеленгатором. Это никакой не экран с точкой, как показывают в фильмах, а простой радиоприемник со стрелкой, которая показывает мощность сигнала и антенной в форме буквы Н, буквы Ж, хитрой трубки или гиперболической / параболической тарелки (часто в комплекте идет несколько антенн для разных условий работы). Информация на какой точно частоте работает в настоящее время искомый аппарат имеется у базовой станции. Опер настраивает на эту частоту приемник, крутит вокруг себя антенной и смотрит на стрелку. Откуда сигнал сильнее всего — туда и идет. Заходит в подъезд, поднимается по лестнице и меряет сигнал. Находит таким образом нужный этаж, потом квартиру и всё, «анонимность» закончена. В наблюдаемом нами случае время от подъезда «газели» оперов до вывода под ручки составило 25 минут. Учитывая, сколько из них ушло на рекомендации «открывайте ибо откроем в любом случае», сборы и вывод подозреваемого — можно прикинуть, за сколько среди десятков домов, сотен подъездов и тысяч квартир нашли нужную.

Анонимность-миф?

Выше мы подробно рассмотрели, что имея настоящий личный мобильник мы никогда не будем анонимны. Даже с только что купленного нового телефона и только что купленной в подворотне сим-карты без оформления. Как мы уже говорили, доступная анонимность — это хорошая имитация обычной, но не настоящей личности. А отсутствие личности вообще в наших современных информационных реалиях просто невозможно.

Настоящие хакеры, чья свобода, а, быть может, и жизнь, зависит от анонимности, не пользуются мобильными телефонами в повседневной жизни. Вообще не пользуются. Только одноразовые звонки, скайп и т.п. Да и жизни «повседневной» у них нет. Вечная мгла, небытие. Нет друзей, нет родных, нет привычек и «любимых» мест. Вот что такое анонимность. Но, на самом деле, в Сети есть полноценная другая жизнь, другие друзья и другие «места». И, часто, не только не хуже, но и получше будет, чем в реале. Так что не все так грустно. Просто не так, как у большинства. Однако это уже не «анонимность». У вас есть имя, пусть и никнейм, но по нему знают именно вас. Есть интернет-друзья и места, где можно найти в сети. Можно даже «наказать» хоть и без поездки в Сибирь. Таким образом легко понять, что условна не только анонимность, но и свобода, а «преступление» и «законы» — не едины, а относительны к обществу. А «общества» бывают разные.

Источник

Содержание

- 1 Как ловят преступников использующих телефон

- 2 Не только CDR

- 3 Одноразовые телефоны

- 3.1 Вычислить по телефону. Кейс 1

- 3.2 Вычислить по телефону. Кейс 2

- 3.3 Вычислить по телефону. Кейс 3

- 4 Если анонимных устройств много?

- 5 А если звонок был действительно один?

- 6 А если звонить через VoIP, используя VPN?

- 7 Как происходит анализ

- 8 Как-то это все… ненадежно!

- 9 Итого

Представьте себе такую ситуацию: аноним звонит с одноразового телефона и шантажирует или требует выкуп за похищенного им человека. Через несколько дней преступник звонит повторно. Жертва звонит в полицию, и уже через час сотрудники определяют не только реальный номер злоумышленника, но и всю историю его перемещений и входящих и исходящих звонков. И все это без сложной аппаратуры и техники, поддельных базовых станций и перехвата сигнала.

Еще по теме: Как ловят создателей вирусов

Как ловят преступников использующих телефон

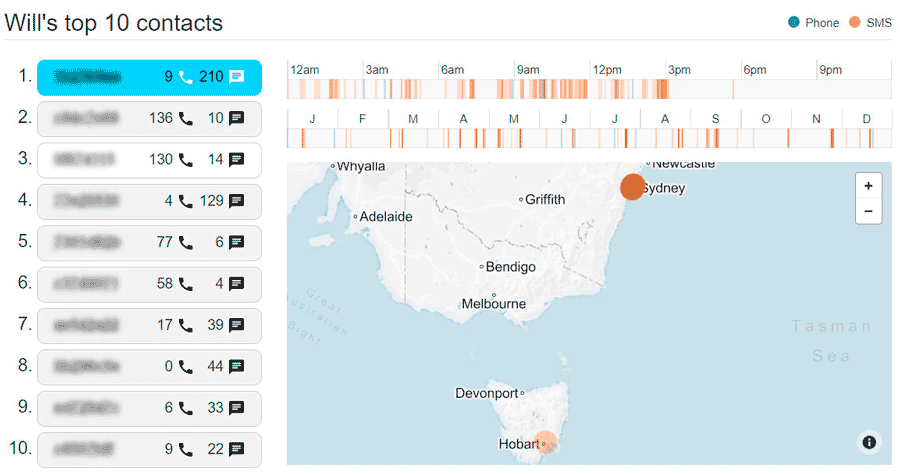

Первым делом полиция не пытается что-то взломать или перехватить, а просто сделает запрос к оператору сотовой связи, и последний отправит им не только историю звонков, но и массу другой конфиденциальной информации. Как пример: статья об австралийском журналисте, в которой проанализирована информация, собранная о самом журналисте его сотовым оператором за последние два года (и только она).

По законам Австралии операторы сотовой связи должны хранить определенную информацию о пользователях сети, базу Call detail record в течение двух лет. Сюда входят данные о местоположении телефона в каждый момент времени (кстати, на тек давно в Швеции, которая не перестает удивлять был случай, когда этой информации было недостаточно для вынесения приговора), журнал звонков, включая информацию о другом абоненте, и данные о сессиях выхода в интернет. Что касается СМС, то по закону Австралии об охране частной жизни без предварительной санкции на прослушивание оператор имеет право (и обязан) сохранить лишь метаданные: время отправки, размер сообщения и адресата. Содержимое самих СМС-сообщений (а тем более голосовых звонков) не сохраняется.

Так выглядит информация, собранная о журналисте оператором.

Метаданные включают информацию о том, кому звонил и писал сообщения пользователь, о длительности звонков и о том, к каким базовым станциям в какой момент времени подключался телефон (такая информация позволяет достаточно точно установить местоположение устройства). В некоторых странах операторы не только выдают информацию о местоположении пользователя полиции, но и с удовольствием приторговывают такими данными.

Самое интересное, что операторам сотовой связи доступны (и выдаются полиции, а также продаются любому желающему) детали об использовании интернета, включая адреса сайтов и объем переданных данных. Это — совершенно отдельная тема для обсуждения; данные собирают, отслеживая запросы к DNS-серверам провайдера. Этими данными операторы также с радостью приторговывают; кормушка настолько привлекательна, что операторы даже пытались блокировать использование клиентами сторонних DNS-серверов.

К слову говоря, выданные (навязанные) стационарными интернет-провайдерами устройства (обычно — комбинированный кабельный или ADSL-модем + роутер) зачастую не позволяют сменить DNS-сервер на роутере. Если хотите — меняйте на компьютере, на каждом отдельном телефоне, умном телевизоре и колонке, но защитить свою частную жизнь полностью, просто задав настройки роутера, у пользователя не выйдет.

Мобильные операторы в США обязаны хранить записи CDR. Кроме того, в Соединенных Штатах спецслужбами поддерживается единая база MAINWAY, записи в которой могут храниться гораздо дольше, чем разрешается по закону самим операторам мобильной связи.

В России же принят так называемый закон Яровой, который обязывает операторов сотовой связи в течение трех лет хранить метаданные (их список практически полностью совпадает с австралийским вариантом закона). Кроме того, с октября прошлого года операторы обязаны хранить в течение как минимум 30 суток (но не более шести месяцев) текстовые, голосовые, видео- и другие сообщения пользователей. Соответственно, в России любой звонок должен быть записан оператором и предоставлен полиции по законному требованию.

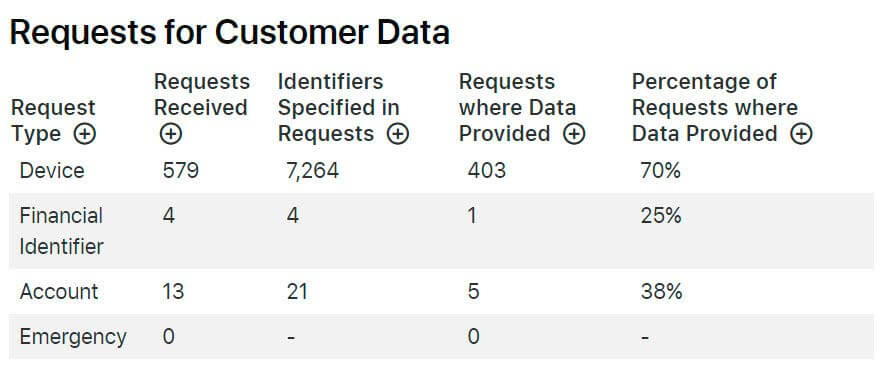

Не только CDR

В приведенном выше исследовании журналист Уилл Окенден пользовался iPhone. Правильно оформленный запрос в Apple (по терминологии компании — Device Request, то есть такой запрос, в котором у полиции нет ничего, кроме аппаратного идентификатора устройства — IMEI) позволит полиции получить и те данные, которые собирает о пользователе Apple, а туда входит почти все за редкими исключениями. Вот так, например, выглядит статистика запросов к Apple в России.

Для сравнения, в США за тот же год полиция запросила информацию о 19 318 устройствах (успешными оказались 81% запросов). Google предлагает интерактивный график, ознакомиться с которым можно по ссылке.

И если Apple не предоставит полиции такие данные, как пароли пользователя, статистика использования устройства, сообщения SMS/iMessage и данные «Здоровья» (история физической активности пользователя, включая число шагов и частоту сердцебиения в заданном временном промежутке, — полезнейшая вещь для ловли как преступников, так и неверных супругов), то Google отдаст все, в том числе пароли (чтобы быть полностью технически корректным, добавлю, что в Android 9 появилось шифрование резервных копий; соответственно, полиция не получит ни самих бэкапов, ни хранящихся в них SMS и журналов звонков).

Одноразовые телефоны

Преступников, пользующихся своим основным телефоном для звонков с угрозами, вымогательств и прочих уголовно наказуемых деяний, теперь почти не водится; выше мы подробно разобрались почему. Что остается преступнику? Одноразовые SIM-карты (пожалуй, не будем сейчас обсуждать способы, которыми преступники обзаводятся такими картами) и одноразовые (как правило — дешевые кнопочные) устройства, желательно вовсе лишенные возможности выхода в интернет.

Для того чтобы получить хоть какие-то данные о подозреваемом, полиции нужна хотя бы одна зацепка — IMEI вполне достаточно. Но что можно определить по идентификатору устройства, которое включалось всего на несколько минут? Начитавшиеся конспирологических теорий (прекрасный пример) начинающие преступники трепетно вынимают из телефона аккумулятор, включая устройство, лишь чтобы совершить звонок.

Разумеется, никто из них даже не задумывается о том, что происходит, когда устройство включается и выключается (как штатно, так и аварийно, с извлечением аккумулятора). Тем более мало кто задумывается о том, известно ли оперативным работникам полиции о таком шаблоне.

Уверенный в своей безопасности преступник уходит из дома (если не уходит — с большой вероятностью его местоположение определят сразу же или постфактум, проанализировав логи) и звонит с одноразового телефона. Где при этом находится его основной телефон? Рассмотрим варианты.

Вычислить по телефону. Кейс 1

Начнем с рассмотрения самой типичной ситуации: «подозрительный» звонок совершается с одноразового, «анонимного» телефона, при этом собственный телефон преступник взял с собой. Ничего невероятного в этом нет; достаточно почитать полицейские сводки, чтобы понять, что так действует большинство.

Полиция запрашивает у оператора сотовой связи записи CDR за указанный период. В зависимости от страны и действующих в ней законов оператор возвращает либо сырые данные, либо анонимизированный список устройств (каждый аппаратный идентификатор заменяется на хеш-функцию). Фактически полиция получает готовый список устройств, подключенных к соте, где было зарегистрировано устройство, с которого был совершен звонок. Предполагается, что среди этих устройств будет присутствовать и собственный телефон преступника.

К одной и той же соте может быть одновременно подключено несколько тысяч абонентов, поэтому единичный запрос мало что даст полиции. Однако если преступник позвонит жертве еще раз — неважно, из той же соты или из другой (из другой даже лучше), — полиция получит дополнительные выборки. Далее пересекаются множества устройств, которые были зарегистрированы в той же соте на момент совершения звонка с «анонимного» устройства; как правило, на второй-третьей выборке остается всего несколько десятков, а то и единичные идентификаторы.

Разумеется, на практике все несколько сложнее. Например, учитывается не только подключение к конкретной вышке, с которой был сделан звонок, но и данные с соседних вышек. Использование этих данных позволяет (и позволяло, кстати, даже пятнадцать лет назад) произвести триангуляцию, определив местоположение устройства с точностью от нескольких десятков до нескольких сотен метров. Согласитесь, с такой выборкой работать заметно приятнее.

Впрочем, в больших городах с высокой плотностью населения (анонимные звонки часто совершают в людных местах) круг подозреваемых даже в результате третьей выборки может оказаться слишком большой. В таких случаях (не всегда, но в особо важных делах) в игру вступает анализ «больших данных». Аналитик исследует шаблоны поведения устройств, обозначенных условными идентификаторами. Разговор по телефону, активное потребление трафика, перемещения в пространстве, время регистрации в соте и целый ряд дополнительных параметров позволяют исключить значительную часть устройств, тем самым заметно сократив круг подозреваемых.

Еще по теме: Как защитить смартфон от извлечения данных

Вывод: легче всего засечь преступника, у которого при себе есть персональное устройство (личный смартфон) и который при этом перемещается. Сделал анонимный звонок из одной соты — очерчено множество устройств. Сделал второй звонок из другой соты — и список устройств, следующих тем же маршрутом, сократился на порядок.

Кстати, развенчаю популярный киношный шаблон. Для точного определения местоположения телефона время его нахождения в сети не играет ни малейшей роли: местоположение определяется моментально при регистрации телефона в сети и сохраняется в логах, откуда его можно легко извлечь. Если устройство перемещается, то местоположение можно установить еще точнее. Заодно пройдемся по конспирологам: выключенный телефон не сообщает о своем местоположении, даже если не извлекать из него батарейку (хорошо, iPhone 11 может сообщать благодаря чипу U1, да и то не сейчас, а когда-нибудь в будущем, когда Apple включит эту возможность в прошивке).

Подытожим: преступник включил аппарат, совершил анонимный звонок или отправил SMS, выключил устройство или извлек батарейку. На следующий день снова включил, позвонил из другой части города, выключил. Список устройств, которые могут принадлежать преступнику, сократился до нескольких штук. Третий звонок позволил окончательно идентифицировать преступника, можно выезжать. Все это — без использования каких-либо спецсредств, простой анализ логов по трем включениям.

Вычислить по телефону. Кейс 2

«Кто же ходит на дело с включенным телефоном?» — можете логично поинтересоваться вы. Действительно, предусмотрительный преступник может выключить основной телефон перед тем, как совершить звонок с анонимного устройства. Очень хорошо: теперь полиции достаточно посмотреть список устройств, которые были отключены в момент совершения анонимного звонка. В таком случае хватит и одной итерации. Если же преступник еще и включит свой основной телефон после анонимного звонка, то за ним можно смело отправлять опергруппу.

Почему так? Дело в том, что при отключении телефон посылает соте сигнал, и это позволяет различить устройства, которые были отключены, от тех, которые покинули соту. При включении, соответственно, создается новая запись. Проследить такие активности — дело несложное.

Вычислить по телефону. Кейс 3

«Да кто вообще берет с собой на дело собственный телефон?» Как ни странно, берут и носят, причем далеко не только телефоны. Берут телефоны или оставляют дома телефон, но берут умные часы; кстати, это позволило полиции раскрыть массу преступлений. Большинство «телефонных» преступников — далеко не профессионалы, и знания о том, как функционирует сотовая связь, какие данные собираются и как анализируются, у них в зачаточном состоянии. Человеческий фактор позволяет полиции раскрывать многие преступления простым сопоставлением фактов.

Если же преступник действительно ни разу не возьмет с собой телефон (практика показывает, что обычно хоть раз, но ошибаются все), то вычислить его может помочь анализ больших данных. Многое здесь будет зависеть от того, насколько много времени и насколько серьезные усилия готов приложить злоумышленник для совершения анонимного звонка, а также от того, сколько будет таких звонков.

Если анонимных устройств много?

А если преступник хитер и использует не один, а несколько анонимных телефонов, избавляясь от улики каждый раз после звонка? Именно такая практика часто показывается в фильмах. Прочитав предыдущие разделы, вы, вероятно, уже сообразили, что все, что выгадывает преступник при использовании нескольких разных устройств, — это несколько лишних секунд анонимности, тех, что предшествуют собственно звонку. Поскольку звонки со всех анонимных устройств будут приобщены к делу, у полиции появляются дополнительные зацепки: источник происхождения «анонимных» SIM-карт и, возможно, место покупки одноразовых телефонов. Совершался звонок с одного и того же устройства или нескольких разных, не повлияет на ход расследования.

А если звонок был действительно один?

А что, если звонок был действительно всего один? Для того чтобы сообщить о минировании школы или аэропорта, второй звонок и не нужен: телефонному террористу достаточно сделать ровно один звонок, после чего «засветившееся» устройство можно выбросить или уничтожить вместе с SIM-картой.

Как ни удивительно, и таких преступников часто ловят, используя оперативно-разыскные мероприятия, отработанные еще во времена звонков с уличных таксофонов. Если у преступника есть постоянный смартфон, то круг подозреваемых можно резко ограничить, проведя анализ по первому из описанных в статье методов. Таким образом, даже в городе-миллионнике круг подозреваемых сужается до нескольких сотен (редко — тысяч) абонентов. Если речь идет о «минировании» школы, то множество «подозрительных» абонентов пересекается со множеством учеников школы. С теми, кто остался, оперативнику будет достаточно просто поговорить.

Помогает в раскрытии телефонного терроризма и то, что такие преступники, как правило, слабо представляют себе возможности и особенности работы оперативников и стараются защититься от придуманных, несуществующих опасностей, совершенно игнорируя очевидное. Два года назад работники одного из соседних офисов (разработчиков программ для полиции) был эвакуирован по звонку от неизвестного, сообщившего о взрывном устройстве в здании. Не прошло и нескольких часов, как полиция уже задержала преступника. Преступником оказалась сумасшедшая бабушка, которая хотела насолить соседям, но перепутала адрес. Не помог ни специально купленный мстительной старушкой кнопочный телефон, ни «анонимная» (а точнее — зарегистрированная на несуществующие ФИО) SIM-карта.

А если звонить через VoIP, используя VPN?

Если вам в голову пришла мысль, что действительно анонимный звонок можно совершить через сервис VoIP (желательно бесплатный, чтобы не светить платежные средства), да еще и через сервис VPN, который не хранит логи, — поздравляю, вы мыслите как самый настоящий бандит.

Еще по теме: Слежка спецслужб путем перехвата Skype и другого VoIP

Разумеется, всегда есть вероятность «проколоться», забыв проконтролировать соединение с сервером VPN или случайно войдя с собственными, а не «анонимными» данными для звонков. Чтобы такого не произошло, преступные группировки идут на серьезные траты, заказывая изготовление модифицированных (на программном уровне) телефонов. Случай с арестом CEO компании, производящей такие устройства на основе стареньких телефонов BlackBerry, показал масштаб операций. Несмотря на то что эту криминальную сеть полиции удалось накрыть (и получить контроль над инфраструктурой зашифрованных коммуникаций, которой пользовались преступники), в полиции понимают, что это лишь первый шаг. «Преступники неизбежно мигрируют на другие сервисы, и мы представляем, какие именно.

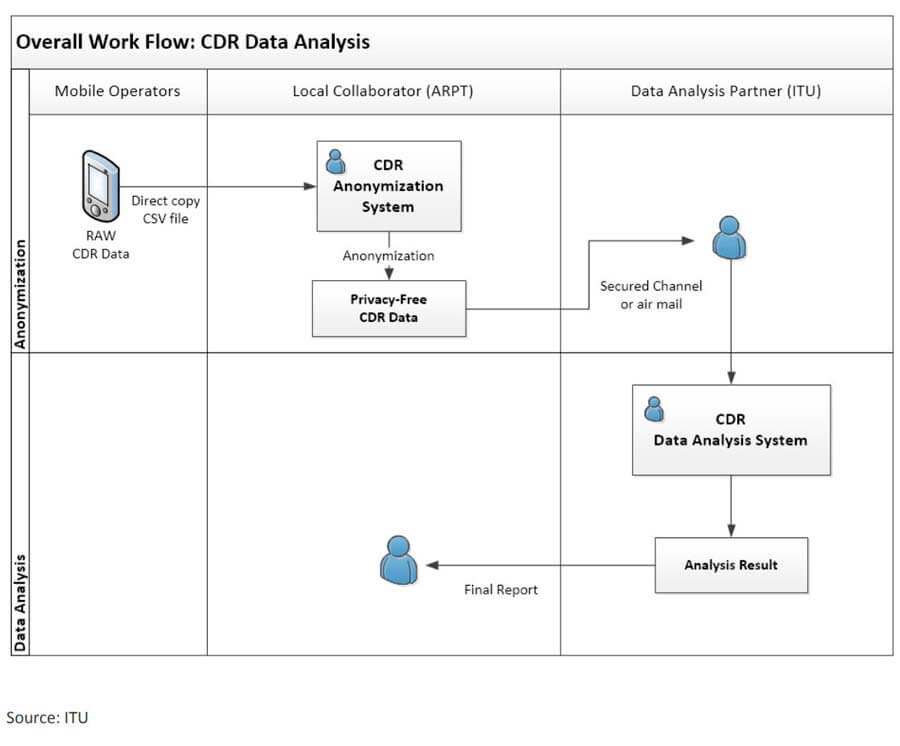

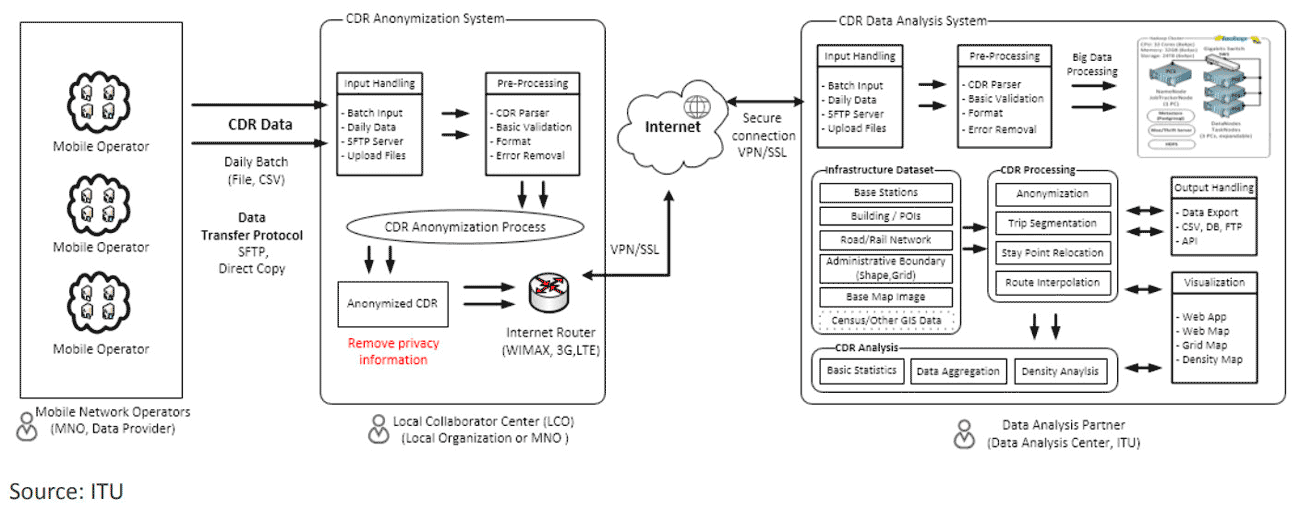

Как происходит анализ

В отчете, опубликованном ITU (Республика Гвинея), довольно подробно описаны как методы, так и инструменты, которыми пользуются аналитики. В целом процесс можно изобразить так.

И чуть более детально.

Все, что нужно полицейским, — это собственно «сырые» данные CDR и софт, при помощи которого их можно загрузить и проанализировать («сырые» данные малопригодны для анализа вручную, но отфильтрованные вполне можно вывести на экран в текстовом виде или распечатать).

О популярности этого способа расследования говорит тот факт, что записи CDR поддерживает чуть ли не каждый серьезный криминалистический пакет. Примеры: Penlink, HAWK Analytics, GeoTime, CSAS, российский «Мобильный криминалист» от Oxygen Software, Advanced Cell Tracking и многие другие. Впрочем, полицейскими успешно используются в работе связка из Google Maps и Microsoft Excel.

Без сомнения, на вооружении у спецслужб есть спецтехника, позволяющая глушить сотовую связь, подменить базовую станцию или подделать координаты GPS. Вот только полиция не использует большую часть этой техники — по крайней мере, в расследовании рутинных преступлений телефонных террористов и вымогателей. Дорого, суетно, затратно по времени, да и по большому счету не нужно, а иногда и неэффективно. Анализ логов CDR (Call Detail Record) — гораздо более эффективное вложение времени и сил.

Показателен случай, произошедший несколько лет назад в Великобритании. Полиция вела наблюдение за одним из боссов наркокартеля. Задержать не проблема, но доказательств нет, дело бы развалилось в суде. По мнению полиции, в телефоне преступника (он пользовался iPhone) могли содержаться жизненно необходимые улики, но взломать код блокировки достаточно свежей модели на тот момент не представлялось возможным. В результате была разработана операция; за преступником велось наблюдение. Как только он взял телефон, разблокировал его и начал набирать текст, наркобарона задержали, а телефон буквально вырвали из рук.

Интересна здесь не предыстория, а такая незначительная деталь: для того чтобы довезти iPhone преступника до лаборатории в разблокированном состоянии, был назначен специальный полицейский, вся работа которого сводилась к тому, чтобы периодически проводить пальцем по экрану, не позволяя устройству заснуть. (Не нужно считать полицейских простофилями: все в курсе, что есть настройка, контролирующая время, через которое экран телефона выключается, а сам телефон блокируется. А вот о том, что на телефон легко, в пару кликов, можно установить профиль конфигурации, который запрещает отключение автоматической блокировки, знают уже не все.) Телефон успешно довезли до лаборатории, данные извлекли, нужные улики получили.

Как-то это все… ненадежно!

Если после прочтения этой статьи у вас возникло впечатление, что основывать приговор на данных, полученных от сотовых операторов, как-то не совсем правильно, поспешу согласиться. Более того, с вами согласен и Верховный суд Дании, ограничивший использование данных местоположения из записей CDR стороной обвинения. Запрет возник не на ровном месте: из 10 700 обвинительных приговоров, основанных на этих данных (что немало для спокойной небольшой страны) уже 32 человека признаны невиновными в результате дополнительных проверок. По словам директора Ассоциации индустрии телекоммуникаций, «эта инфраструктура создавалась для обеспечения услуг связи, а не для слежки за гражданами». «Попытка истолковать эти данные приводит к ошибкам», а «доказательства, которые выглядят основанными на точных технических измерениях, вовсе не обязательно обладают высокой ценностью в суде».

На большинстве курсов повышения квалификации для работников полиции обязательно говорят, что нельзя полностью доверять цифровым уликам независимо от способа, которым те были получены. Рассказывают о делах, когда местоположение подозреваемого определялось на основе метаданных из фотографий, которые были синхронизированы через облако, а не сняты самим устройством.

Показателен случай, когда ответ на входящий звонок был истолкован как «отвлечение внимания при вождении», приведшее к аварийной ситуации. На самом же деле кнопочный тогда еще телефон мирно лежал в кармане у водителя, но из-за случайно зажатой кнопки телефон «ответил» на звонок, что и было зарегистрировано оператором. Защита смогла оправдать водителя, допросив второго абонента, который и показал, что разговор не состоялся (кстати, что там было «на самом деле», неизвестно, но суд встал на сторону обвиняемого).

Уверен, такой случай далеко не единственный. Данные CDR — прекрасный инструмент в руках оперативника, но ненадежный в качестве доказательной базы.

Итого

Какие выводы можно сделать из этой статьи? Сейчас, когда личный смартфон или хотя бы кнопочный телефон есть практически у каждого, любой человек оставляет «цифровой след». След этот содержит заметно больше информации, а добраться до него значительно проще, чем многие осознают. Для получения всей интересующей информации полиции нужна лишь одна зацепка, которой может стать аппаратный идентификатор личного смартфона преступника, даже если тот ни разу не воспользовался личным устройством в преступных целях.

Получение такой зацепки — результат обычного, рутинного анализа логов операторов мобильной связи. Спецсредства не нужны, конспирология не нужна, все происходит и гораздо проще, и интереснее. Вместо погонь и стрельбы — кабинетная работа с аналитической программой, простой базой данных или даже с распечатками.

Еще по теме: Досмотр телефона на границе: что делать?

Оператор связи может определить ваше местонахождение (координаты) с точностью до десяти метров, независимо, есть в вашем телефоне аппаратный GPS-приемник или нет. В США после событий 11 сентября операторы обязаны предоставлять государственным экстренным службам координаты любого телефона с точностью до 5 метров (директива 911). Даже самого дешевого и простого.

Поэтому можно смело говорить о том, что телефон у вас в кармане равнозначен маяччку, который точно сообщает о вашем местоположении и передвижении. В большинстве цивилизованных стран существуют законы, запрещающие слежку за собственными гражданами без решения суда, что, как считает общество, однозначно воспрещает спецслужбам отслеживать передвижение телефона. С точки зрения смысла, все происходит именно так, но с точки зрения юридической, все ровно наоборот.

Вам принадлежит телефон, который вы купили, но SIM-карта, установленная в нем, вам не принадлежит, она является собственностью оператора (в некоторых странах номера принадлежат операторам, а где-то нет, но везде SIM-карта — это не собственность абонента). Сбор данных о SIM-карте и ее передвижениях не запрещен законодательно ни в одной стране мира (если не это не так, просьба, написать в комментах).

Фактически, спецлужбы подменяют понятия, и, соответственно, вместо слежки за конкретным телефонным аппаратом или человеком, отслеживают его SIM-карту, которую легко соотнести с личностью владельца (никто не дает напрокат свою SIM-карту, хотя поделиться телефоном и может). В странах с мягкой законадательной базой также возможно отслеживание абонентского оборудования на постоянной основе (например, число SIM-карт, которые можно вставить в телефон, и т. д.).

Исторически и весьма условно, среди стран можно провести разделение на те, что изначально требуют предъявления документа при заключение контракта с оператором, и те, где такой необходимости нет. Если не вдаваться в подробности, то стоит отметить, что во втором случае, как правило, госорганы имеют реально работающий механизм определения владельца конкретной SIM-карты. Более того, выяснение этого вопроса занимает несколько минут (у полиции доступа к этим средствам нет, так как это системы ограниченного пользования и их существование, зачастую, приравнивается к государственной тайне).

Сейчас нет необходимости пытаться определить личность среди толпы по фотоснимкам, это все устарело и не слишком эффективно. Сейчас достаточно определить, кто находился на месте того или иного происшествия, а получить эти данные в любой стране мира спецслужбы могут без особого труда.

С большой долей уверенности можно утверждать следующее:

Первое — спецслужбы в штатном режиме без запроса к операторам могут получить информацию о том, какие аппараты и SIM-карты находятся в рассматриваемом районе. Второе — выборка за месяц или пару недель позволит отфильтровать местных жителей, тех, кто постоянно пребывает в этом районе. Выборка до мероприятия позволит определить оцепление, также можно задать различные паттерны (например, составить анализ, в котором передвижение телефонов будет группироваться по смыслу). Анализ передвижения телефонов позволяет определить, в каких группах двигался тот или иной аппарат, например, службы правопорядка ехали на автобусе и постоянно были рядом. Это будет одна группа. Ну и так далее. Фактически, имея только информацию о локальном событии, можно из телефонов извлечь максимум возможного и провести первичный анализ. Более глубокий анализ предполагает выявление групп в других зонах (были телефоны рядом, возможно вы дружите или вы семья — надо только задать условия для анализа и поиска и система может показать все связи). Прелесть этого дивного, чудного мира заключается в том, что такая информация не имеет срока давности — умные государства хранят ее годами, даже не имея на текущем этапе возможности ее проанализировать, но предполагая, что они получат инструменты для этого в будущем. Любопытно, что в ФСБ о наличии таких возможностей у собственной организации знают единицы, впрочем, как и в большинстве других стран. Грифа секретности на этом нет, но сами возможности преполагают, что любая оперативная работа должна проводиться иначе, чем это было ранее. Серьезно этот вопрос начал рассматриваться только в отношении внешней разведки, и то несколько лет назад, так как это жизненно необходимая информация и от нее зависит успешность оперативной работы. Пока преподают эту тему из рук вон плохо и то урывками — так как понимают ее «двойное» назначение. Этакий секрет Полишинеля, который вскорости станет понятен всем.

Поделиться:

Оставьте свой комментарий!

Комментарий в ВКонтакте

Комментарий в ВКонтакте

Добавить комментарий

| < Предыдущая | Следующая > |

|---|

Похожие статьи:

Главный метод – это «поиск закономерностей» или «статистика».

И ещё есть такая штука как Время. Время всегда против анонимности: что-то мы делаем слишком вовремя, а что-то совсем не вовремя. И если где-то есть логи наших дел с отметками времени – нам не скрыться. А логи в мобильной связи ведутся по каждому байту. Далее подробнее.

Как вычисляют, кто работает с левой SIM-карты?

Вы не поверите: по «ведущему» телефону – Вашему настоящему.

В описании используется термин «включение» – это момент, когда «анонимный» аппарат вышел в сеть. Рассмотрим разные ситуации:

Ситуация 1: Вы пользуетесь «анонимным» мобильником, а настоящий находится рядом и включен. Следователи запрашивают логи всей соты, в которой работает (работал) «анонимный» аппарат. Это всё, что им потребуется, что бы Вас вычислить (причем, не только «по горячим следам», но и через неделю, месяц, не спеша, в кресле своего кабинета за чашечкой кофе).

Делают рекурсивные выборки по промежуткам включения и смотрят, кто ещё был в соте кроме «анонимного» аппарата. Например, в 1 соте были ещё 1000 включенных телефонов. При следующем включении 500 из тех, что были в 1 раз. При следующем – 20 из тех, кто был в 1 и 2 раз. Чаще всего удается с логов 3-4 включений найти точно 2 телефона, которые не покидают соту. Реже включений требуется больше: в таком случае можно попробовать пробить историю по № множеств совпадений, а так же их владельцев.

Если это бабуля 90 лет, из которых № у неё уже 10 лет и квартиру она не покидала 5 лет – то, явно, вариант отпадает. Таким образом, следователи достаточно быстро выходят на настоящий № телефона, 1 история звонков по которому раскроет все карты. Нередко спецслужбам везет и с 2 включения: быстро изучить и отмести сотни № – дело лишь в количестве сотрудников. Бывает даже, что на настоящий № выходят с 1 и единственного включения «анонимного»! Не верите?

А зря. Динамика в соте, поведение других аппаратов, будни/праздники могут существенно упростить работу силовиков. Могут во время работы «анонимного» мобильника все остальные выйти из соты, кроме Вашего (ну взяли остальные люди и переместились куда-то) или делать исходящие, отправлять СМС. Сейчас такое время, когда все ни минуты без мобилы. И это Вас выдает: Вы же не можете одновременно делать исходящие с 2 телефонов. Значит, пока Вы «работаете» с «анонимного» все, кто звонит в Вашей соте – выходят из под подозрения и сужают кольцо вокруг Вас. Кроме того, господин Случай не на Вашей стороне: у спецслужб логи в которых все данные от и до, а у Вас обычный быт со всеми непредсказуемостями.

Пример: Вы сёрфите «анонимно» в Интернете и тут Вам звонят на настоящий телефон. Вы начинаете говорить, и трафик данных по Интернету падает на время, статистически отличное от времени между средними загрузками страниц. Сопоставить все звонки в соте на точное совпадение с провалом трафика – дело секунд – и Ваш № обнаружен. Может быть, конечно, что Вы просто пошли в туалет, но ведь проверить нужный ли № «обнаружен» не сложно. А если Вам позвонят 2 раза?

Преступник включил аппарат, отправил СМС с требованием выкупа, выключил. Через день включил, позвонил обсудить условия выкупа, выключил. 3 раз включил – сообщил место встречи и время, выключил. Мы изучили логи по 3 «включениям», – кто в этот момент был в соте все 3 раза. От 2 «сверки» осталось 4 №, от 3 – один.

Ситуация 2: Вы пользуетесь «анонимным» мобильником, а настоящий предусмотрительно заранее выключаете. Невероятно, но Вы только упростили задачу следователям. Они просто посмотрят, кто отключился – именно отключился (телефон передает в сеть сигнал об отключении), а не покинул сеть незадолго до появления «анонимного». Можно смело говорить, что таких в соте будут единицы или даже Вы 1. Для уточнения данных можно сравнить, кто включился после отключения «анониста». И, так же, пробить на бабуль и прочих. Как видите отключение настоящего аппарата при пользовании «левым» только ухудшает анонимность.

Ситуация 3: Вы оставляете настоящий телефон дома включеным, а сами едете в другую соту, и только там включаете «анонимный». Думаете хитрый план? А вот нифига. 3 фактора все = выдают Ваш настоящий аппарат.

Во-первых, отрабатывается та же схема, что и в 1 ситуации, только уже не по 1 соте, а по нескольким. Сначала по 1, потом по соседним и так далее пока не дойдут до сравнения соты «анонимного» с сотой настоящего.

Во-вторых, и в главных: Ваш аппарат дома находится без хозяина и не может отвечать на звонки. Следовательно, рано или поздно будут пропущенные, которые так же видны в логах.

Нужно только сравнить на каком аппарате были пропущенные во все времена «включения» анонимного. Как думаете, многие из абонентов постоянно не берут трубку как раз в то время, когда Вы выходите с анонимного? Да никто, кроме Вашего настоящего телефона! Кроме того, данный способ хорошо помогает в общем поиске: следователи могут очень быстро обзвонить №, что остаются после сравнения логов сот. И если телефон не берут – в подозреваемые.

В-третьих, Вы не можете оставлять настоящий аппарат, где попало – каждый раз в разных местах. Скорее всего, он у Вас дома. То есть, в 1 месте на каждое включение. На этом можно построить дополнительную выборку для фильтра: сколько одних и тех же аппаратов находилось в 1 и той же соте. В целом всё это приведет к быстрому, хоть и чуть менее быстрому, чем в предыдущих случаях, выходу на настоящий №.

Ситуация 4: Вы выключаете настоящий телефон дома, а сами едете в другую соту, и только там включаете «анонимный». См. ситуацию №3 + ситуацию №2

Получается вся схема работает на том, что делается несколько включений с 1 №. То есть, если выходить с № только 1 раз и потом выкидывать симку и телефон – найти будет невозможно? Это поможет только в том случаи, если и «дело» Ваше на 1 раз и других похожих дел не было и больше не будет. То есть реальности всех настоящих «дел» – не поможет. Смена № ничуть не усложнит задачу поиска настоящего телефона. Например, в том же примере про шантаж: как смена № поможет – ведь жертве-то 1 и той же совершаются звонки. Следователи будут просто пробивать не по 1 № – 3 включения, а 3 включения разных №. Аналогично «темные делишки» в Интернете – № легко объединяются по общему «делу».

Скажем более – частая смена № только ухудшают безопасность т.к. следователи получат группы № и смогут легко пробить, например, откуда симки. И накрыть вас с поличным во время закупки новых или выйти на «продавца», который сделает «робота» или сольет №, с которого Вы звонили ему. Анонимность – это не отсутствие данных для идентификации. Такого в современном мире просто быть не может. Анонимность – это хорошая имитация обычной, но не настоящей личности.

Что даст спецслужбам № настоящего телефона?

Мы рассмотрели, как легко и просто «пробить» силовикам настоящий № подозреваемого по его «анонимному». Но что даст инфа о настоящем телефоне? Да всё. Кроме информации на кого оформлен №, следователи увидят, кому Вы звонили. Наверняка среди них много тех, кто знает Вас лично. Увидят, кто и как пополнял счет. Скорее всего, там есть платежи и с настоящей карты через банкомат или с настоящего Вебмани-кошелька и т.д. То есть, собственно, Вы приплыли.

Как пеленгуют мобильный телефон?

На место в район работы соты, в которой находится телефон подозреваемого, выдвигается оперативная группа с ручным пеленгатором. Это никакой не экран с точкой, как показывают в фильмах, а простой радиоприемник со стрелкой, которая показывает мощность сигнала и антенной в форме буквы Н, буквы Ж, хитрой трубки или гиперболической/параболической тарелки (часто в комплекте идет несколько антенн для разных условий работы). Информация, на какой точно частоте работает в настоящее время искомый аппарат, имеется у базовой станции. Опер настраивает на эту частоту приемник, крутит вокруг себя антенной и смотрит на стрелку.

Откуда сигнал сильнее всего – туда и идет. Заходит в подъезд, поднимается по лестнице и меряет сигнал. Находит, таким образом, нужный этаж, потом квартиру и всё, «анонимность» закончена. В наблюдаемом нами случаи время от подъезда «газели» оперов до вывода под белы ручки составило 25 минут. Учитывая сколько из них, ушло на рекомендации «открывайте, ибо откроем в любом случаи», сборы и вывод подозреваемого – можно прикинуть, за сколько среди десятков домов, сотен подъездов и тысяч квартир нашли нужную.

Так что же делать? Анонимность – миф?

Выше мы подробно рассмотрели, что, имея настоящий личный мобильник мы никогда не будем анонимны даже с только что купленного нового телефона и только что купленной в подворотне SIM-карты без оформления. Как мы уже говорили, доступная анонимность – это хорошая имитация обычной, но не настоящей личности. А отсутствие личности вообще в наших современных информационных реалиях просто невозможно. Ведь вот Вы, личность, сидите прямо тут и читаете эту статью. А вон снизу стоят счетчики ЛайфИнтернета и прочие. Настоящие хакеры, чья свобода, а, быть может, и жизнь, зависит от анонимности, не пользуются мобильными телефонами в повседневной жизни. Вообще не пользуются.

Только одноразовые звонки, скайп и т.п. Да и жизни «повседневной» у них нет. Вечная мгла, небытие. Нет друзей, нет родных, нет привычек и «любимых» мест. Вот что такое анонимность. Но, на самом деле, в Сети есть полноценная другая жизнь, другие друзья и другие «места». И, часто, не только не хуже, но и получше будет, чем в реале. Так что не все так грустно. Просто не так, как у большинства. Однако это уже не «анонимность». У Вас есть имя, пусть и никнейм, но по нему знают именно Вас, у Вас есть интернет-друзья и места, где Вас можно найти в сети. Вас можно даже «наказать» хоть и без поездки в Сибирь. Таким образом, легко понять, что условна не только анонимность, но и свобода, а «преступление» и «законы» – не едины, а относительны к обществу. А «общества» бывают разные.

Узнав немного о методах работы следователей Вы можете принять меры по улучшению безопасности в каждом конкретном случаи: например, в ситуации №3 можно на настоящий телефон установить автоответчик или попросить друга отвечать если позвонят. Зарегистрировать настоящий телефон на настоящую бабушку, что бы пройти «фильтр на бабушку». Стараться рандомно комбинировать ситуации, оставлять телефон в разных местах и т.п. Это несколько усложнит работу следователей, но и усложнит Вашу «темную деятельность». А поможет ли в «час икс»? Далеко не факт.