Как подмена номера телефона используется крупными компаниями, мошенниками и обычными пользователями?

Современные технологии дают возможность совершать анонимные звонки при помощи подмены номера. Для этого не нужно использовать дополнительную SIM-карту — достаточно воспользоваться специальном софтом, который изменяет основной номер телефона.

Зачем нужна подмена номера телефона?

Сначала рассмотрим, для каких целей может понадобиться подмена телефона:

- Холодные звонки. Менеджеры по продажам на предприятиях обзванивают потенциальных клиентов и предлагают им услуги или продукцию компании. Чтобы не использовать один номер для обзвона сотни клиентов, менеджеры используют сервисы для подмены номера.

- Розыгрыш друзей. Подмену номера телефона можно использовать для розыгрыша друзей, родственников или знакомых. Достаточно позвонить им с незнакомого телефона и представиться другим человеком (например, военкомом). Для усиления эффекта неожиданности можно воспользоваться программами для смены голоса.

- Мошенничество. К сожалению, подмену номера часто используют мошенники: звонят и предлагают забрать выигрыш в лотерее, просят помощи от лица родственника и отправляют SMS-сообщения о «блокировке» банковской карты. Главная цель злоумышленников — заполучить деньги потенциальной жертвы обманным путем.

Как работает подмена номера телефона?

Большая часть сервисов и программ, которые изменяют номер, платные. Оплата взимается за звонок и дополнительные услуги. Онлайн-сервисы используют SIP-протокол интернет-телефонии. Данная технология дает возможность совершать звонки с браузера. У вызываемого абонента будет отображаться произвольный номер — каждый раз разный. Пользователь может самостоятельно указать телефон, который будет показан у вызываемого абонента.

Есть специальные инструменты коллтрекинга, которые выдают пользователю несколько номеров. Их можно разместить на своем сайте и в социальных сетях. Разные номера позволяют отследить эффективность рекламных площадок. В этом случае нельзя указать произвольную комбинацию цифр: выбор номеров ограничен количеством доступных вариантов в каталоге сервиса. Инструменты коллтрекинга используют клиенты из B2B-сегмента: индивидуальные предприниматели и крупные организации.

Сайты для подмены номера

Не будем приводить примеры сервисов, чтобы это не сочли за рекламу. Принцип работу у них один — чтобы начать использовать подмену номера, не нужно покупать дополнительное оборудование или скачивать программу на компьютер. Обычно есть 2 способа совершения звонков:

- Через интернет-браузер. Для этого понадобится гарнитура — наушники с микрофоном. Стоимость звонка — от 1 руб/мин.

- Через мобильный телефон. Сначала нужно указать основной номер. Стоимость звонка дороже — от 3-4 руб/мин.

В обоих случаях доступны дополнительные услуги: запись разговора, повышенное качество связи, предиктивный набор номера.

Также можно воспользоваться программой SIP-System, которая используется для защищенных звонков и SMS с подменой номера. Администрация софта не записывает логи звонков. Для работы с программой можно использовать любой SIP-клиент, есть мобильное приложение для смартфонов на Android. Стоимость одного аккаунта с подменой номера телефона — 690 рублей. Можно купить безлимитные звонки на 1 месяц за 14 490 рублей.

Как мошенники используют подмену номера?

Обычно мошенники звонят потенциальным жертвам и представляются сотрудниками безопасности Сбербанка. Вызов поступает с номера 900 — технического телефона банка. У абонента не возникает сомнений: это настоящий сотрудник Сбербанка. Далее мошенники сообщают, что с карты хотят списать деньги. Чтобы отменить перевод, нужно сообщить персональные данные сотруднику службы безопасности.

Также мошенники отправляют SMS-сообщения с измененных номеров: предлагают принять участие в розыгрыше денег, сообщают, что номер абонента участвовал в лотерее и выиграл приз. Так как злоумышленники используют подмену номера их сложнее отследить. Каждый раз они используют другой телефон: номер Сбербанка, крупной компании или обычного человека.

Подмена номера телефона при звонке — как не стать жертвой мошенников?

- Подмена телефонного номера как инструмент мошенников

- Что такое подмена номера телефона

- Как подмена телефонного номера используется мошенниками?

- Подмена номера телефона — возможные инструменты

- Что предлагает Минкомсвязи и Центральный Банк?

За последнее время в России большое распространение получил новый способ мошенничества – звонки с подделкой входящего телефонного номера, один из направлений социальной инженерии. Как это используют преступники, что такое подмена номера телефона и как можно бороться с мошенничеством подобного рода следует разобраться максимально подробно. Кроме того, стоит обратить внимание на то, что в середине декабря 2019 года, стало известно, что ЦБ РФ и Министерство связи разрабатывают механизм для блокировки преступной деятельности подобного рода.

Современные технологии, различные приложения и утилиты, позволяют осуществлять телефонные звонки анонимно, изменяя номер, отображаемый на экране мобильного телефона абонента, который получает входящий звонок. Подмена номера при звонке в основном используется мошенниками или организациями по поиску клиентов, хотя первоначально эта функция задумывалась как способ разыграть друзей.

Чаще всего подмена телефонного номера используется в мошеннических целях, хотя эта возможность создавалась для совершенно других целей.

В итоге на сегодняшний день злоумышленники используют специализированное программное обеспечение не только для звонков, но и для отправки SMS. Обычно мошенничество этой категории можно разделить на несколько основных типов:

- Просьбы пополнить счет определенного номера мобильного телефона или банковской карты, в виде: «Мама, пополни счет на 1000 рублей. Мне не перезванивай – позже перезвоню. Нужно срочно!».

- Поступает звонок с номера друга или родственника, собеседник утверждает, что он сотрудник правоохранительных органов, просит взятку, обещая предотвратить возбуждение уголовного дела в отношении близкого.

- Мошенник звонит и сразу сбрасывает, при перезвоне на отобразившийся номер, абонент слышит автоответчик или гудки, в это время со счета его мобильного телефона списываются деньги, так как вызов совершается с применением переадресации на платный номер.

- Приходит SMS-сообщение о выигрыше, после чего абоненту предлагают отправить платное сообщение в ответ или отправить небольшую сумму на банковскую карту, для получения выигрыша.

- Приходит SMS или MMS-сообщение в котором содержится ссылка, перейдя по которой пользователь начинает скачивание вируса.

- Поступает звонок от «представителя сотового оператора», в процессе которого злоумышленники предлагают перерегистрировать SIM-карту. При этом пользователь вводит специальный код или отправляет SMS-сообщение, после чего с баланса его мобильного телефона списываются деньги.

- Приходит SMS-сообщение или поступает звонок, в процессе которого сообщается, что пользователь не оплатил тот или иной штраф. После этого человеку предлагается сделать это, перечислив деньги на «специальный» расчетный счет или пополнив банковскую карту.

- Приходит SMS-сообщение с информацией о том, что банковская карта заблокирована. В SMS указывается номер, по которому можно получить справку или помощь. После звонка у абонента запрашивают PIN-код, CCV-код, номер карты и другие данные – после этого с банковского счета снимаются деньги.

Это только самые популярные и распространенные способы мошенничества, в которых используетя подмена номера телефона. В зависимости от того, какими инструментами пользуются злоумышленники, различаются и методы обмана доверчивых абонентов. В любом случае, чтобы не потерять денежные средства и не раскрывать данные о своей банковской карте, не следует отвечать на явно подозрительные звонки и SMS. Тем более никому нельзя сообщать личные данные, данные о банковском счете и картах, а также информацию о родственниках, даже если номер, с которого поступает телефонный звонок вам знаком. И никогда не отправляйте деньги, если просьба об этом поступила от родственника или друга в SMS-сообщении, либо другим подозрительным или нетипичным для него способом.

Из общедоступного программного обеспечения наибольшей популярностью пользуются различные мобильные приложения, а также компьютерные программы для создания виртуального телефонного номера, например Skype. Кроме этого свои услуги злоумышленникам предлагают различные платные сервисы и сайты. Самой популярной программой, с помощью которой осуществляется подмена телефонного номера является «Changing number», которая взымает плату за предоставление своих услуг, а также за каждую минуту звонка, соответственно выбранному тарифному плану.

В Deep Web продается различное программное обеспечение, предназначенное для профессионального «холодного обзвона клиентов», а также утилиты, с помощью которых происходит подмена телефонного номера.

В связи со сложившейся ситуацией Минкомсвязи, совместно с ЦБ РФ планирует разработать инструменты эффективной борьбы с подобными видами мошенничества, в том числе путем блокировки различных специализированных программ.

19 декабря 2019 года, глава центра по мониторингу и реагированию на преступления в кредитно-финансовой сфере, ЦБ РФ, Артем Калашников, рассказал о том, что вместе с Минкомсвязи уже разрабатываются методы эффективной борьбы с такой проблемой как подмена телефонных номеров.

Как сообщил глава отдела ЦБ, вся суть решения назревшей проблемы заключается в том, что необходимо заблокировать доступ к нормативным базам, а также осуществлять эффективный контроль операций, проводимых через сеть общего пользования, блокируя мошеннический трафик.

Специалисты ЦБ РФ и Минкомсвязи разрабатывают соответствующие технические меры, но как именно они будут реализованы, станет известно только в 2020 году.

В любом случае, необходимо помнить о том, что личные данные, информацию о банковском счете и банковских картах, а также контакты родных и близких людей, нельзя предоставлять никому, даже если это настоятельно требуют. Мошенники используют различные методы обмана и вымогания денег, поэтому позаботиться о собственной безопасности придется самостоятельно. Не следует рассчитывать на защиту со стороны правоохранительных органов и банков, так как многие способы, применяемые злоумышленниками, остаются актуальными им, даже в случае использования самых современных методов борьбы со стороны государственных органов.

Если вы все-таки попались на уловку мошенников, необходимо немедленно обратиться в ближайшее отделение полиции или подать онлайн — заявление, а также обратиться за помощью в ваш банк, с целью своевременно заблокировать доступ преступников к вашим денежным средствам.

Привет.

С телефонными мошенниками сталкивается каждый из нас, они настойчивы и порой бесконечно раздражают своей бесцеремонностью и наглостью. В сутки только клиенты «Сбера» получают до ста тысяч звонков, такие цифры приводит зампред правления Станислав Кузнецов. Небольшая передышка была в начале весны, с начала лета число звонков растет и выходит на привычный уровень. А это только клиенты одного, пусть и самого крупного банка в России. Общая оценка количества мошеннических звонков не доступна никому, цифры расходятся, но можно смело умножить их на два. Мне постоянно звонят “сотрудники полиции”, которые требуют соблюдать тайну следствия. Называют меня при этом как угодно, информация в их базах сильно разнится. Да и сами базы не так сложно собрать, например, можно воспользоваться приложением из разряда GetContact, где есть большое число номеров. Но даже такой простой работой мошенники не заморачиваются, тут действует правило больших чисел — надо понимать, что это бизнес со своими колл-центрами, сменами работников, которые обманывают жителей России.

Давайте посмотрим на один из аспектов работы мошенников, а именно подмену номера (ее называют также Caller ID Spoofing). На практике вы видите, что вам звонит номер X-XXX-9998877, возможно, он даже записан у вас как номер телефона банка или другой организации, даже вашего знакомого или товарища. Мошенники могут прикинуться полицейскими, использовать номер телефона, принадлежащий реальному отделу полиции. И, конечно, у человека, далекого от понимания технической возможности такой подмены, возникает доверие к звонящему, он видит, что это реальный номер. Увы, подделать номер не составляет труда, отсюда первое правило — никогда не верить тому, что вы видите своими глазами, номер телефона и имя на экране вашего телефона могут быть любыми. К сожалению, доверять этой информации нельзя.

Мошенники — массовое обслуживание и штучный товар

При массовом обзвоне людей замена номера происходит практически на любой номер, тут все зависит от легенды, которую применяют мошенники. Вам такой номер первоначально может быть и не знаком. Качество обмана в этом случае рассчитано на натиск, напор и быстрые эмоции. Напугать, заставить что-то сделать.

Другой тип мошенничества почти не описывается в прессе, так как это штучная работа и пострадавшие стараются скрывать сам факт обмана. Приведу в качестве примера историю, которая случилась со мной.

Вечером раздается звонок, на экране высвечивается имя моего хорошего приятеля. Но в трубке чужой голос, который сбивчиво объясняет, что Николай только что сбил человека, срочно нужно решать вопрос и он попросил меня набрать. Сумма для решения проблемы нужна шуточная, что меня и насторожило. Пообещал тут же отправить на предложенный номер телефона “полицейского”, повесил трубку и перезвонил. Удивлению моего приятеля не было границ, он прислал мне скриншот своих звонков, порывался ругаться с оператором, так как кто-то, по его мнению, сделал дубликат SIM-карты и теперь балуется такими вещами. Конечно же, никакого дубликата не было, мошенники подменили номер и точечно работали по мне и паре других знакомых Николая, их координаты нашли в социальных сетях. Пара человек отправили деньги, один даже обиделся на Николая, что из-за него потерял эту сумму. Хотя тут все настолько прозрачно, что диву даешься. Простой вывод — перезванивайте по знакомому номеру, ответить на ваш звонок мошенники не смогут, либо это уже мошенничество совсем другого класса, и тогда у вас мало шансов против него без должной подготовки.

К счастью, тех, кто пытается заработать на точечных обманах, не так много, работа трудоемкая, требует другого уровня подготовки. Но есть и такие мошенники, для них подмена номера — необходимое условие успеха аферы и получения денег.

Насколько сложно подменить номер? Какие номера выбирают

Проверить, насколько сложно подменить номер, можно самостоятельно, достаточно набрать соответствующий запрос в поисковой системе. Перед вами откроются десятки ссылок, каждое описание рассчитано на школьника — нужно только иметь небольшую сумму денег.

В зависимости от целей и задач мы получаем разные системы, разные приложения, программно-аппаратные комплексы. И вот тут нужно сказать, что подмена номера во многих странах не является преступлением, более того, это разрешенная услуга. Вопрос в том, как ее применяют на практике. Если человек вызывает полицию в дом своего недруга, то это уже уголовное преступление. Но сама подмена номера при этом не становится ключевым обвинением, важно то, что вы делаете. От страны к стране восприятие этой проблемы отличается, но в последние годы терпимость к подмене номеров падает, хороший пример таких изменений мы видим в Индии.

Мошенник может выбрать любой номер, он может его просто выдумать на свой вкус (по шаблону, конечно же) либо взять существующий номер. Причем это может быть номер любого оператора, как находящийся в использовании, так и еще не проданный.

Давайте представим, что кто-то бросает в ваш ящик письма, где указывает в качестве обратного адреса «на деревню дедушке». Наш здравый смысл подсказывает, что такие письма просто никуда не дойдут, такого адреса не существует. Шутник, отправивший письмо, не предполагает ответа с вашей стороны. Тут ровно такая же ситуация, звонящий пытается придать себе весомости в ваших глазах, но обратной связи по этому номеру не предполагается. Те, кто перезванивает мошенникам, часто сталкиваются с тем, что на другом конце совсем другой человек и он не понимает, отчего вы ему звоните. Либо номер может быть и вовсе отключен, им еще никто не пользуется.

Большие и маленькие операторы — борьба с подменой номера

Обязанность операторов связи по передаче в неизменном виде абонентского номера или уникального кода идентификации была введена еще в декабре 2017 года, с 1 мая 2022 года вносятся изменения, которые не меняют сути обязанностей операторов связи. Был также принят закон о борьбе с подменой номеров, в рамках которого предстоит создать централизованную систему по проверке и блокировке подмененных номеров.

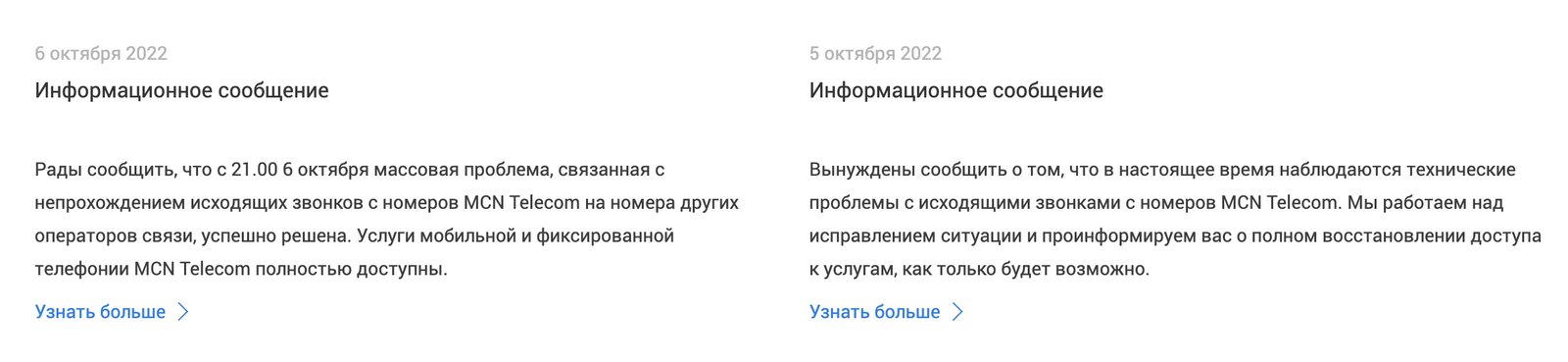

В публичном поле мало обсуждаются конкретные шаги по борьбе с подменой номеров, причина в том, что стопроцентного инструмента для этого просто не существует. Не так давно ФСБ России выпустила приказ об отключении исходящих звонков для нескольких небольших операторов, потому что они якобы используют свои сети для подмены номеров. Среди пострадавших была компания MCN Telecom, это виртуальный оператор, который обслуживает не только физических лиц, но и множество различных организаций. Почти в течение суток исходящая связь не работала, клиенты не могли звонить.

Причина в том, что ряд номеров MCN Telecom мошенники использовали при своих звонках. Никто не стал разбираться в том, как все работает на практике, в большей мере силовики изображали бурную деятельность. Сродни тому, что полиция начнет арестовывать людей, если при кражах воры будут оставлять “свои” координаты и имена. Понятно, что это будут не реальные данные. Что логично, не так ли?

Мне удалось ознакомиться с рядом рекомендаций силовиков для операторов, как бороться с подменой номеров и что нужно для этого делать. К сожалению, рекомендации носят очень общий характер и связаны с безопасностью в целом, а исправить проблему подмены номеров не могут никак.

Тем не менее, в России есть приемы, позволяющие частично снизить накал проблемы. Большая четверка операторов создала систему, которая обменивается информацией о номерах в момент звонка. То есть у всех операторов прямой стык, при звонке запрашивается информация о существовании номера. Например, у меня есть номер «МегаФона», и когда я звоню абоненту МТС, принимающая сторона автоматически запрашивает информацию, пропускать звонок или нет. Таким образом отсекаются номера, которые использовали мошенники. Например, кто-то взял мой номер телефона, пытается его подменить на сети какого-то российского оператора, так подмена работать не будет. То есть внутри наших больших операторов проблема частично снята.

Небольшим операторам также требуется обмениваться информацией с другими операторами, чтобы они знали, какие номера валидны, а какие нет. Тот же MCN Telecom имеет стыки с большими операторами. Вот комментарий пресс-службы МСN Telecom: “С тремя основными мобильными операторами России и несколькими альтернативными на сегодняшний день реализовано решение по пропуску звонков с нумерации MCN Telecom только в прямых стыках, что фактически позволило существенно снизить число жалоб на мошеннические звонки с использованием нумерации MCN Telecom”.

Но для SIP-телефонии это проблему не решает, так как там подмена номера остается возможной. Поэтому операторам нужны антифрод-системы, которые на лету ловят мошенников и блокируют их. Около двух лет назад российские операторы поставили на свои сети такие системы, неожиданно поставщиком для всех стала словенская компания Hexagon Group. В билайн разработали свой вариант антифрод платформы, процитирую те возможности, что у нее есть:

- 5000 запросов в секунду;

- 150 млн запросов в сутки;

- скорость обработки запроса не более 50 мс.

В билайн с июля 2022 года убрали 28.6 млн нежелательных звонков из сетей других операторов, на своей сети в день блокируется 4.8 млн звонков. Цифры у других операторов сходные, то есть речь идет о миллионах звонков ежедневно.

Надо понимать, что использование одной системы на разных сетях делает защиту весьма действенной, фактически решение от Hexagon “видит” проблемы на каждой сети, ведет единую базу. Большие операторы предлагают эту антифрод-систему операторам поменьше, чтобы они могли использовать ее возможности. Де-факто она стала стандартом, например, вы как небольшой оператор можете приобрести ее в том же МТС в качестве услуги. У нас нет закона, который регламентирует обязательность использования подобной системы, но такие пожелания высказываются силовиками. Решить проблему на 100% такая система все равно не сможет, но заставляет постоянно менять подменные номера тех, кто их использует. То есть определенный толк все равно есть.

Вот что об этом сказали в пресс-службе МТС: “Операторы поддерживают инициативы по борьбе с подменой номеров. Крупные мобильные операторы по собственной инициативе внедряют антифродовые сервисы и сотрудничают между собой и с банками, отслеживая и блокируя вызовы с подмененными номерами. Благодаря комплексным мерам, в том числе и за счет внедрения автоматизированной антифродовой системы, количество мошеннических вызовов на сети МТС сократилось в последний год до минимального уровня.

Технические и программные решения крупных российских мобильных операторов не позволяют осуществлять подмену номера на их сети. Если звонок подменного номера проходит на сеть этих операторов, подмена происходит раньше, на сетях небольших фиксированных операторов и IP-телефонии, у которых на сегодня нет технических решений по фильтрации и ограничению таких подмен, либо подмена осуществляется осознанно. Отследить звонки уже подмененных таким образом номеров, входящих в таком виде на сети крупных операторов, намного сложнее”.

Чтобы понимать проблему в разрезе, надо знать, что основная масса вызовов с подмененными номерами идет из-за рубежа. Подмена номеров в России легко отслеживается, в т.ч. техническими решениями и процессуальными мерами. Сейчас ведется работа в основном с операторами мобильной связи, при этом основные источники угроз – аналоговые сети малых фиксированных операторов, аналоговые фрагменты сетей «Ростелекома» и операторы IP-телефонии (СПДГИ), на которых как раз и происходит подстановка/подмена номера.

Источник в большой четверке операторов так охарактеризовал проблему с подменой номеров: “С учетом состояния оборудования операторов связи в РФ (в первую очередь фиксированных), сегодня технически невозможно создать систему, которая бы исключала подмену номеров в режиме онлайн. Для этого необходимо сначала полностью модернизировать сети фиксированных операторов, часть которых построена еще на аналоговом оборудовании. До момента, когда к системе присоединятся все операторы (ожидается в 2025 году), подключение к ней только крупных мобильных операторов не приведет к решению проблемы мошенничества”.

В пресс-службе билайн также дали сходную оценку: “При изучении кейсов, связанных с подменой номера, чаще всего встречаются случаи, когда операторы не контролируют использование номеров со стороны своих абонентов. Такими абонентами могут быть приложения, облачные сервисы или стандартное подключение через мини АТС. Выделить трафик с подмененными номерами силами только конечного оператора практически невозможно. Для решения этой задачи требуется выстроить процесс верификации, в рамках которого оператор может запросить подтверждение легитимности номера у владельца нумерации или партнера, который помогает обеспечить данный процесс. Такой процесс построен среди операторов BIG4, и в настоящий момент билайн помогает подключать к данному процессу других игроков рынка”.

Чего нам ждать? Как обезопасить себя и близких?

Российский рынок постепенно выстраивает систему борьбы с подменой номеров, но разнородность оборудования, различные существующие лазейки не могут на сто процентов убрать такие звонки. Операторы сокращают их число, но не могут полностью побороть эту напасть. Чем больше игроков, включая небольших операторов, подключаются к антифрод-платформе (она, по большому счету, одна на всех), тем лучше отсеиваются звонки. Со временем система будет усложняться, в конечном итоге эта проблема будет решена, но с уверенностью говорить, что это произойдет именно в 2025 году, я не рискну. Возможно, сроки сместятся, а значит, до этого времени нам как пользователям нужно держать ухо востро. Нельзя верить, что вы видите на экране телефона именно тот номер, с которого вам звонят. Будьте скептичны и недоверчивы, не подыгрывайте мошенникам. Проблема подмены номера серьезна, решить ее за один день невозможно. А значит, нужно потерпеть, пока техническая возможность не сделает такие звонки прошлым. Будьте осторожны, расскажите своим близким, что такое подмена номера и почему мошенники часто используют разные схемы с подмененными номерами.

Caller ID spoofing is the practice of causing the telephone network to indicate to the receiver of a call that the originator of the call is a station other than the true originating station. This can lead to a caller ID display showing a phone number different from that of the telephone from which the call was placed.[1]

The term is commonly used to describe situations in which the motivation is considered malicious by the originator.

One effect of the widespread availability of Caller ID spoofing is that, as AARP published in 2019, «you can no longer trust call ID.»[2][3]

History[edit]

Caller ID spoofing has been available for years to people with a specialized digital connection to the telephone company, called an ISDN PRI circuit. Collection agencies, law-enforcement officials, and private investigators have used the practice, with varying degrees of legality. The first mainstream caller ID spoofing service was launched USA-wide on September 1, 2004 by California-based Star38.com.[4] Founded by Jason Jepson,[5] it was the first service to allow spoofed calls to be placed from a web interface. It stopped offering service in 2005, as a handful of similar sites were launched.[1][6]

In August 2006, Paris Hilton was accused of using caller ID spoofing to break into a voicemail system that used caller ID for authentication.[7] Caller ID spoofing also has been used in purchase scams on web sites such as Craigslist and eBay. The scamming caller claims to be calling from Canada into the U.S. with a legitimate interest in purchasing advertised items. Often the sellers are asked for personal information such as a copy of a registration title, etc., before the (scammer) purchaser invests the time and effort to come see the for-sale items. In the 2010 election, fake caller IDs of ambulance companies and hospitals were used in Missouri to get potential voters to answer the phone.[8] In 2009, a vindictive Brooklyn wife spoofed the doctor’s office of her husband’s lover in an attempt to trick the other woman into taking medication which would make her miscarry.[9]

Frequently, caller ID spoofing is used for prank calls.[citation needed] In December 2007, a hacker used a caller ID spoofing service and was arrested for sending a SWAT team to a house of an unsuspecting victim.[10] In February 2008, a Collegeville, Pennsylvania, man was arrested for making threatening phone calls to women and having their home numbers appear «on their caller ID to make it look like the call was coming from inside the house.»[11]

In March 2008, several residents in Wilmington, Delaware, reported receiving telemarketing calls during the early morning hours, when the caller had apparently spoofed the caller ID to evoke Tommy Tutone’s 1981 hit «867-5309/Jenny». By 2014, an increase in illegal telemarketers displaying the victim’s own number, either verbatim or with a few digits randomized, was observed as an attempt to evade caller ID-based blacklists.[12]

In the Canadian federal election of May 2, 2011, both live calls and robocalls are alleged to have been placed with false caller ID, either to replace the caller’s identity with that of a fictitious person (Pierre Poutine of Joliette, Quebec)[13] or to disguise calls from an Ohio call centre as Peterborough, Ontario, domestic calls. See Robocall scandal.

In June 2012, a search on Google returned nearly 50,000 consumer complaints by individuals receiving multiple continuing spoofed voice over IP (VoIP) calls on lines leased / originating from «Pacific Telecom Communications Group» located in Los Angeles, CA (in a mailbox store), in apparent violation of FCC rules. Companies such as these lease out thousands of phone numbers to anonymous voice-mail providers who, in combination with dubious companies like «Phone Broadcast Club» (who do the actual spoofing), allow phone spam to become an increasingly widespread and pervasive problem. In 2013, the misleading caller name «Teachers Phone» was reported on a large quantity of robocalls advertising credit card services as a ruse to trick students’ families into answering the unwanted calls in the mistaken belief they were from local schools.[14]

On January 7, 2013, the Internet Crime Complaint Center issued a scam alert for various telephony denial-of-service attacks by which fraudsters were using spoofed caller ID to impersonate police in an attempt to collect bogus payday loans, then placing repeated harassing calls to police with the victim’s number displayed.[15] While impersonation of police is common,[16][17] other scams involved impersonating utility companies to threaten businesses or householders with disconnection[18] as a means to extort money,[19] impersonating immigration officials[20] or impersonating medical insurers to obtain personal data for use in theft of identity.[21] Bogus caller ID has also been used in grandparent scams, which target the elderly by impersonating family members and requesting wire transfer of money.[22]

In 2018, one method of caller ID spoofing was called «neighbor spoofing», using either the same area code and telephone prefix of the person being called, or the name of a person or business in the area.[23]

Technology and methods[edit]

Caller ID is spoofed through a variety of methods and different technology. The most popular ways of spoofing caller ID are through the use of VoIP or PRI lines.

Voice over IP[edit]

In the past, caller ID spoofing required an advanced knowledge of telephony equipment that could be quite expensive. However, with open source software (such as Asterisk or FreeSWITCH, and almost any VoIP company), one can spoof calls with minimal costs and effort.

Some VoIP providers allow the user to configure their displayed number as part of the configuration page on the provider’s web interface. No additional software is required. If the caller name is sent with the call (instead of being generated from the number by a database lookup at destination) it may be configured as part of the settings on a client-owned analog telephone adapter or SIP phone. The level of flexibility is provider-dependent. A provider which allows users to bring their own device and unbundles service so that direct inward dial numbers may be purchased separately from outbound calling minutes will be more flexible. A carrier which doesn’t follow established hardware standards (such as Skype) or locks subscribers out of configuration settings on hardware which the subscriber owns outright (such as Vonage) is more restrictive. Providers which market «wholesale VoIP» are typically intended to allow any displayed number to be sent, as resellers will want their end user’s numbers to appear.

In rare cases, a destination number served by voice-over-IP is reachable directly at a known SIP address (which may be published through ENUM telephone number mapping, a .tel DNS record or located using an intermediary such as SIP Broker). Some Google Voice users are directly reachable by SIP, as are all iNum Initiative numbers in country codes +883 5100 and +888. As a federated VoIP scheme providing a direct Internet connection which does not pass through a signaling gateway to the public switched telephone network, it shares the advantages (nearly free unlimited access worldwide) and disadvantages (ernet applications).

Service providers[edit]

Some spoofing services work similarly to a prepaid calling card. Customers pay in advance for a personal identification number (PIN). Customers dial the number given to them by the company, their PIN, the destination number and the number they wish to appear as the caller ID. The call is bridged or transferred and arrives with the spoofed number chosen by the caller—thus tricking the called party.

Many providers also provide a Web-based interface or a mobile application where a user creates an account, logs in and supplies a source number, destination number, and the bogus caller ID information to be displayed. The server then places a call to each of the two endpoint numbers and bridges the calls together.

Some providers offer the ability to record calls, change the voice and send text messages.[24]

Orange box[edit]

Another method of spoofing is that of emulating the Bell 202 FSK signal. This method, informally called orange boxing, uses software that generates the audio signal which is then coupled to the telephone line during the call. The object is to deceive the called party into thinking that there is an incoming call waiting call from the spoofed number, when in fact there is no new incoming call. This technique often also involves an accomplice who may provide a secondary voice to complete the illusion of a call-waiting call. Because the orange box cannot truly spoof an incoming caller ID prior to answering and relies to a certain extent on the guile of the caller, it is considered as much a social engineering technique as a technical hack.

Other methods include switch access to the Signaling System 7 network and social engineering telephone company operators, who place calls for you from the desired phone number.

Caller name display[edit]

Telephone exchange equipment manufacturers vary in their handling of caller name display. Much of the equipment manufactured for Bell System companies in the United States sends only the caller’s number to the distant exchange; that switch must then use a database lookup to find the name to display with the calling number. Canadian landline exchanges often run Nortel equipment which sends the name along with the number. Mobile, CLEC, Internet or independent exchanges also vary in their handling of caller name, depending on the switching equipment manufacturer. Calls between numbers in differing country codes represent a further complication, as caller ID often displays the local portion of the calling number without indicating a country of origin or in a format that can be mistaken for a domestic or invalid number.

This results in multiple possible outcomes:

- The name provided by the caller (in the analog telephone adapter configuration screen for voice-over-IP users or on the web interface on a spoofing provider) is blindly passed verbatim to the called party and may be spoofed at will

- The name is generated from a telephone company database using the spoofed caller ID number.

- A destination provider may display no name or just the geographic location of the provided telephone area code on caller ID (e.g., «ARIZONA», «CALIFORNIA», «OREGON», or «ONTARIO»). This often occurs where the destination carrier is a low-cost service (such as a VoIP provider) running no database or outdated data in which the number is not found.

- If the displayed number is in the recipient’s address book, some handsets will display the name from the local address book in place of the transmitted name. Some VoIP providers use Asterisk (PBX) to provide similar functionality at the server;[25] this may lead to multiple substitutions with priority going to the destination user’s own handset as the last link in the CNAM chain.

Legal considerations[edit]

Canada[edit]

Caller ID spoofing remains legal in Canada, and has recently become so prevalent that the Canadian Anti-Fraud Centre has «add[ed] an automated message about [the practice] to their fraud-reporting hotline».[26] The CRTC estimates that 40% of the complaints they receive regarding unsolicited calls involve spoofing.[27] The agency advises Canadians to file complaints regarding such calls,[28] provides a list of protection options for dealing with them on its website,[29] and, from July through December 2015, held a public consultation to identify «technical solutions» to address the issue.[27][29][30]

On January 25, 2018, the CRTC set a target date of March 31, 2019 for the implementation of a CID authentication system.[31][32] On December 9, 2019, the CRTC extended this date, announcing that they expect STIR/SHAKEN, a CID authentication system, to be implemented by September 30, 2020.[33][34] On September 15, 2020, the CRTC extended the target date one more time, changing it to June 30, 2021.[35] The CRTC is formally considering making its target date for STIR/SHAKEN mandatory.[36][35]

On December 19, 2018, the CRTC announced that beginning in a year from that date, phone providers must block all calls with caller IDs that do not conform to established numbering plans.[37]

India[edit]

According to a report from the India Department of Telecommunications, the government of India has taken the following steps against the CLI spoofing service providers:

- Websites offering caller ID spoofing services are blocked in India as an immediate measure.

- International long-distance operators (ILDOs), national long-distance operators (NLDOs) and access service providers have been alerted to the existence of such spoofing services, and shall collectively be prepared to take action to investigate cases of caller ID spoofing as they are reported.[38]

As per DOT, using spoofed call service is illegal as per the Indian Telegraph Act, Sec 25(c). Using such service may lead to a fine, three years’ imprisonment or both.

United Kingdom[edit]

In the UK, the spoofed number is called the «presentation number». This must be either allocated to the caller, or if allocated to a third party, it is only to be used with the third party’s explicit permission.[39]

Starting 2016, direct marketing companies are obliged to display their phone numbers. Any offending companies can be fined up to £2 million by Ofcom.[40]

In 2021, Huw Saunders, a director at Ofcom, the UK regulator, said the current UK phone network (Public Switched Telephone Network) is being updated to a new system (Voice Over Internet Protocol), which should be in place by 2025. Saunders said, «It’s only when the vast majority of people are on the new technology (VOIP) that we can implement a new patch to address this problem [of Caller ID spoofing].»[41]

United States[edit]

Caller ID spoofing is generally legal in the United States unless done «with the intent to defraud, cause harm, or wrongfully obtain anything of value». The relevant federal statute, the Truth in Caller ID Act of 2009, does make exceptions for certain law-enforcement purposes. Callers are also still allowed to preserve their anonymity by choosing to block all outgoing caller ID information on their phone lines.

Under the act, which also targets VoIP services, it is illegal «to cause any caller identification service to knowingly transmit misleading or inaccurate caller identification information with the intent to defraud, cause harm, or wrongfully obtain anything of value….» Forfeiture penalties or criminal fines of up to $10,000 per violation (not to exceed $1,000,000) could be imposed.[24] The law maintains an exemption for blocking one’s own outgoing caller ID information, and law enforcement isn’t affected.[42][43]

The New York Times sent the number 111-111-1111 for all calls made from its offices until August 15, 2011. The fake number was intended to prevent the extensions of its reporters appearing in call logs, and thus protect reporters from having to divulge calls made to anonymous sources. The Times abandoned this practice because of the proposed changes to the caller ID law, and because many companies were blocking calls from the well-known number.[44]

Starting in mid-2017, the FCC pushed forward Caller ID certification implemented using a framework known as STIR/SHAKEN.[45][46] SHAKEN/STIR are acronyms for Signature-based Handling of Asserted Information Using toKENs (SHAKEN) and the Secure Telephone Identity Revisited (STIR) standards. The FCC has mandated that telecom providers implement STIR/SHAKEN-based caller ID attestation in the IP portions of their networks beginning no later than June 30, 2021.[45]

On August 1, 2019, the FCC voted to extend the Truth in Caller ID Act to international calls and text messaging.[47] Congress passed the TRACED Act in 2019 which makes Caller ID authentication mandatory.[48]

See also[edit]

- Caller ID

- Truth in Caller ID Act of 2009

Telephones portal

Telephones portal

References[edit]

- ^ a b Song, Jaeseung; Kim, Hyoungshick; Gkelias, Athanasios (October 1, 2014). «iVisher: Real-Time Detection of Caller ID Spoofing». ETRI Journal. 36 (5): 865–875. doi:10.4218/etrij.14.0113.0798. ISSN 1225-6463.

- ^ Doug Shadel. «Who’s Calling». AARP Bulletin. p. 36.

- ^ Herb Weisbaum. «Here are the best ways to block robocalls right now».

You can’t trust caller ID … so how to do you stop the incessant ringing?

- ^ Ken Belson (September 2, 2004). «A Commercial Software Service Aims to Outfox Caller ID». The New York Times.

- ^ «Citing threats, entrepreneur to quit caller ID venture». September 11, 2004.

- ^ Company, Tampa Publishing. «Caller ID spoofing service hangs it up». Tampa Bay Times. Retrieved September 4, 2021.

- ^ Robert McMillan (August 25, 2006). «Paris Hilton accused of voice-mail hacking». InfoWorld. Retrieved June 14, 2015.

- ^ Kansas City Star, «Fake called IDs used in Missouri elections» David A. Lieb, Associated Press. Sun. November 14, 2010.

- ^ «Enraged Brooklyn wife Kisha Jones stole doc’s Rx pad to prescribe drug to abort baby of hubby’s lover». New York Daily News. Archived from the original on December 8, 2009. Retrieved April 24, 2011.

- ^ «Hacking caller id systems on the rise — FOX16.com». Archived from the original on October 23, 2008. Retrieved December 14, 2007.

- ^ KYW Newsradio 1060 Philadelphia – Man Pleads Guilty to Making Scary Phone Calls Archived March 16, 2008, at the Wayback Machine (link rot)

- ^ «The Caller ID Scam You Must Know About». The Fiscal Times. Retrieved June 14, 2015.

- ^ Payton, Laura (February 28, 2012). «Robocalls phone number registered to ‘Pierre Poutine’«. CBC News. Retrieved March 11, 2012.

- ^ «Robocallers Impersonate Teachers On Caller ID, Scare Parents». Consumerist. October 4, 2013. Retrieved June 14, 2015.

- ^ «IC3 Scam Alerts (January 7, 2013)» (PDF). ic3.gov.

- ^ Carmen Duarte Arizona Daily Star. «Pima County Sheriff’s detectives alert public about scam». Arizona Daily Star. Retrieved June 14, 2015.

- ^ «Authorities Warn About Scam Artists Posing As Law Enforcement Officers In Camden County». October 9, 2013. Retrieved June 14, 2015.

- ^ «FTC asked to probe fraudulent calls to restaurants».

- ^ Nick Sloan. «Kansas City Kansan: BPU warns customers of phone-scam». Retrieved June 14, 2015.

- ^ «Beware: widespread immigration-related fraud schemes currently on the rise!». October 9, 2013. Retrieved June 14, 2015.

- ^ «Scammers busy under guise of Obamacare». CBS News.

- ^ «Fort Stockton resident latest victim of Grandparent Scam». The Fort Stockton Pioneer. Archived from the original on February 23, 2014. Retrieved June 14, 2015.

- ^ «A New Kind of Phone Scam: Neighbor Spoofing». Better Business Bureau. May 11, 2018. Retrieved November 21, 2019.

- ^ a b «Don’t Believe Your Eyes: Spoofing».

- ^ «Phone book — VoIP.ms Wiki». wiki.voip.ms.

- ^ Cummings, Madeleine. (August 12, 2015). «The call is coming from inside your house: Caller ID spoofing becoming more frequent for frustrated Canadians». National Post. Retrieved January 25, 2016.

- ^ a b «CRTC seeks solutions to help Canadians protect themselves from unsolicited and illegitimate calls». July 23, 2015. Retrieved January 22, 2016.

- ^ «What You Should Know About Telemarketing in Canada». CRTC. November 26, 2014. Retrieved January 22, 2016.

- ^ a b «CRTC publishes a summary of protection options currently offered for spoofed and unsolicited calls». CRTC. November 20, 2015. Retrieved January 22, 2016.

- ^ Bradshaw, James (July 24, 2015). «CRTC aims to combat ‘spoofing’ by telemarketers». The Globe and Mail. Retrieved January 22, 2016.

- ^ «Canadian Regulator Mandates Caller ID Authentication». January 28, 2018.

- ^ «Compliance and Enforcement and Telecom Decision CRTC 2018-32». Canadian Radio-television and Telecommunications Commission (CRTC). January 25, 2018. Retrieved September 24, 2020.

- ^ «CRTC calls on telecoms to adopt new tool to tackle ‘spoofed’ phone scams». The Globe and Mail. Retrieved December 10, 2019.

- ^ «Compliance and Enforcement and Telecom Decision CRTC 2019-402». Canadian Radio-television and Telecommunications Commission (CRTC). December 9, 2019. Retrieved September 24, 2020.

- ^ a b «Compliance and Enforcement and Telecom Decision CRTC 2019-402-2». Canadian Radio-television and Telecommunications Commission (CRTC). September 15, 2020. Retrieved September 24, 2020.

- ^ «Compliance and Enforcement and Telecom Notice of Consultation CRTC 2019-404». Canadian Radio-television and Telecommunications Commission (CRTC). December 9, 2019. Retrieved September 24, 2020.

- ^ «Implementation of universal network-level blocking of calls with blatantly illegitimate caller identification». crtc.gc.ca. CRTC. December 19, 2018. Retrieved December 19, 2018.

- ^ Harish Kumar, ITS. «Call (Calling Line Identification) spoofing services Offered through websites – Study of Modus Operandi, Impact and Regulatory Framework in India».

- ^ Director General of Telecommunications (December 11, 2003). «Guidelines for the provision of Calling Line Identification Facilities and other related services over Electronic Communications Networks Version 2 (amended 26 April 2007)». ofcom. Retrieved January 9, 2012.

- ^ Finnigan, Lexi (April 24, 2016). «Cold callers forced to display numbers following change in law». The Telegraph. ISSN 0307-1235. Retrieved August 24, 2018.

- ^ Whitworth, Dan (May 2, 2021). «Don’t trust caller ID on phones, says Ofcom». BBC News. Retrieved May 2, 2021.

- ^ «Congress outlaws all Caller ID spoofing (VoIP too)». Ars Technica. April 15, 2010. Retrieved June 14, 2015.

- ^ «Caller ID and Spoofing». Retrieved June 14, 2015.

- ^ Peters, Jeremy W. (August 12, 2011). «At The Times, Era of ‘111-111-1111’ Nears Its End». The New York Times (Media Decoder blog). Retrieved August 12, 2011.

- ^ a b Pai, Ajit (2017). «Combating Spoofed Robocalls with Caller ID Authentication». FCC.

- ^ Brodkin, Jon (February 14, 2019). «Ajit Pai orders phone companies to adopt new anti-robocall tech in 2019». Arstechnica.

- ^ Reardon, Marguerite. «FCC gets authority to go after international illegal robocallers». CNET. Retrieved August 7, 2019.

- ^ Trump signs the TRACED Act, the first federal anti-robocall law

External links[edit]

- Anderson, Nate (April 14, 2010). «Congress Outlaws All Caller ID Spoofing (VoIP Too)». Ars Technica.

- «Fake call ID services on the rise». BBC News. April 25, 2005.

- Senator Florez (July 25, 2007). «SJR-15 Telecommunications: caller identification spoofing. (2007–2008)». California State Senate. SJR15. Archived from the original on October 23, 2008.

- Musgrove, Mike (October 30, 2004). «New Tricks Fool Caller ID: Some See Potentially Dangerous Abuse». The Washington Post. p. E01.

- WIRED Staff (March 2, 2006). «FCC Probes Caller-ID Fakers». Science. Wired.

Caller ID spoofing is the practice of causing the telephone network to indicate to the receiver of a call that the originator of the call is a station other than the true originating station. This can lead to a caller ID display showing a phone number different from that of the telephone from which the call was placed.[1]

The term is commonly used to describe situations in which the motivation is considered malicious by the originator.

One effect of the widespread availability of Caller ID spoofing is that, as AARP published in 2019, «you can no longer trust call ID.»[2][3]

History[edit]

Caller ID spoofing has been available for years to people with a specialized digital connection to the telephone company, called an ISDN PRI circuit. Collection agencies, law-enforcement officials, and private investigators have used the practice, with varying degrees of legality. The first mainstream caller ID spoofing service was launched USA-wide on September 1, 2004 by California-based Star38.com.[4] Founded by Jason Jepson,[5] it was the first service to allow spoofed calls to be placed from a web interface. It stopped offering service in 2005, as a handful of similar sites were launched.[1][6]

In August 2006, Paris Hilton was accused of using caller ID spoofing to break into a voicemail system that used caller ID for authentication.[7] Caller ID spoofing also has been used in purchase scams on web sites such as Craigslist and eBay. The scamming caller claims to be calling from Canada into the U.S. with a legitimate interest in purchasing advertised items. Often the sellers are asked for personal information such as a copy of a registration title, etc., before the (scammer) purchaser invests the time and effort to come see the for-sale items. In the 2010 election, fake caller IDs of ambulance companies and hospitals were used in Missouri to get potential voters to answer the phone.[8] In 2009, a vindictive Brooklyn wife spoofed the doctor’s office of her husband’s lover in an attempt to trick the other woman into taking medication which would make her miscarry.[9]

Frequently, caller ID spoofing is used for prank calls.[citation needed] In December 2007, a hacker used a caller ID spoofing service and was arrested for sending a SWAT team to a house of an unsuspecting victim.[10] In February 2008, a Collegeville, Pennsylvania, man was arrested for making threatening phone calls to women and having their home numbers appear «on their caller ID to make it look like the call was coming from inside the house.»[11]

In March 2008, several residents in Wilmington, Delaware, reported receiving telemarketing calls during the early morning hours, when the caller had apparently spoofed the caller ID to evoke Tommy Tutone’s 1981 hit «867-5309/Jenny». By 2014, an increase in illegal telemarketers displaying the victim’s own number, either verbatim or with a few digits randomized, was observed as an attempt to evade caller ID-based blacklists.[12]

In the Canadian federal election of May 2, 2011, both live calls and robocalls are alleged to have been placed with false caller ID, either to replace the caller’s identity with that of a fictitious person (Pierre Poutine of Joliette, Quebec)[13] or to disguise calls from an Ohio call centre as Peterborough, Ontario, domestic calls. See Robocall scandal.

In June 2012, a search on Google returned nearly 50,000 consumer complaints by individuals receiving multiple continuing spoofed voice over IP (VoIP) calls on lines leased / originating from «Pacific Telecom Communications Group» located in Los Angeles, CA (in a mailbox store), in apparent violation of FCC rules. Companies such as these lease out thousands of phone numbers to anonymous voice-mail providers who, in combination with dubious companies like «Phone Broadcast Club» (who do the actual spoofing), allow phone spam to become an increasingly widespread and pervasive problem. In 2013, the misleading caller name «Teachers Phone» was reported on a large quantity of robocalls advertising credit card services as a ruse to trick students’ families into answering the unwanted calls in the mistaken belief they were from local schools.[14]

On January 7, 2013, the Internet Crime Complaint Center issued a scam alert for various telephony denial-of-service attacks by which fraudsters were using spoofed caller ID to impersonate police in an attempt to collect bogus payday loans, then placing repeated harassing calls to police with the victim’s number displayed.[15] While impersonation of police is common,[16][17] other scams involved impersonating utility companies to threaten businesses or householders with disconnection[18] as a means to extort money,[19] impersonating immigration officials[20] or impersonating medical insurers to obtain personal data for use in theft of identity.[21] Bogus caller ID has also been used in grandparent scams, which target the elderly by impersonating family members and requesting wire transfer of money.[22]

In 2018, one method of caller ID spoofing was called «neighbor spoofing», using either the same area code and telephone prefix of the person being called, or the name of a person or business in the area.[23]

Technology and methods[edit]

Caller ID is spoofed through a variety of methods and different technology. The most popular ways of spoofing caller ID are through the use of VoIP or PRI lines.

Voice over IP[edit]

In the past, caller ID spoofing required an advanced knowledge of telephony equipment that could be quite expensive. However, with open source software (such as Asterisk or FreeSWITCH, and almost any VoIP company), one can spoof calls with minimal costs and effort.

Some VoIP providers allow the user to configure their displayed number as part of the configuration page on the provider’s web interface. No additional software is required. If the caller name is sent with the call (instead of being generated from the number by a database lookup at destination) it may be configured as part of the settings on a client-owned analog telephone adapter or SIP phone. The level of flexibility is provider-dependent. A provider which allows users to bring their own device and unbundles service so that direct inward dial numbers may be purchased separately from outbound calling minutes will be more flexible. A carrier which doesn’t follow established hardware standards (such as Skype) or locks subscribers out of configuration settings on hardware which the subscriber owns outright (such as Vonage) is more restrictive. Providers which market «wholesale VoIP» are typically intended to allow any displayed number to be sent, as resellers will want their end user’s numbers to appear.

In rare cases, a destination number served by voice-over-IP is reachable directly at a known SIP address (which may be published through ENUM telephone number mapping, a .tel DNS record or located using an intermediary such as SIP Broker). Some Google Voice users are directly reachable by SIP, as are all iNum Initiative numbers in country codes +883 5100 and +888. As a federated VoIP scheme providing a direct Internet connection which does not pass through a signaling gateway to the public switched telephone network, it shares the advantages (nearly free unlimited access worldwide) and disadvantages (ernet applications).

Service providers[edit]

Some spoofing services work similarly to a prepaid calling card. Customers pay in advance for a personal identification number (PIN). Customers dial the number given to them by the company, their PIN, the destination number and the number they wish to appear as the caller ID. The call is bridged or transferred and arrives with the spoofed number chosen by the caller—thus tricking the called party.

Many providers also provide a Web-based interface or a mobile application where a user creates an account, logs in and supplies a source number, destination number, and the bogus caller ID information to be displayed. The server then places a call to each of the two endpoint numbers and bridges the calls together.

Some providers offer the ability to record calls, change the voice and send text messages.[24]

Orange box[edit]

Another method of spoofing is that of emulating the Bell 202 FSK signal. This method, informally called orange boxing, uses software that generates the audio signal which is then coupled to the telephone line during the call. The object is to deceive the called party into thinking that there is an incoming call waiting call from the spoofed number, when in fact there is no new incoming call. This technique often also involves an accomplice who may provide a secondary voice to complete the illusion of a call-waiting call. Because the orange box cannot truly spoof an incoming caller ID prior to answering and relies to a certain extent on the guile of the caller, it is considered as much a social engineering technique as a technical hack.

Other methods include switch access to the Signaling System 7 network and social engineering telephone company operators, who place calls for you from the desired phone number.

Caller name display[edit]

Telephone exchange equipment manufacturers vary in their handling of caller name display. Much of the equipment manufactured for Bell System companies in the United States sends only the caller’s number to the distant exchange; that switch must then use a database lookup to find the name to display with the calling number. Canadian landline exchanges often run Nortel equipment which sends the name along with the number. Mobile, CLEC, Internet or independent exchanges also vary in their handling of caller name, depending on the switching equipment manufacturer. Calls between numbers in differing country codes represent a further complication, as caller ID often displays the local portion of the calling number without indicating a country of origin or in a format that can be mistaken for a domestic or invalid number.

This results in multiple possible outcomes:

- The name provided by the caller (in the analog telephone adapter configuration screen for voice-over-IP users or on the web interface on a spoofing provider) is blindly passed verbatim to the called party and may be spoofed at will

- The name is generated from a telephone company database using the spoofed caller ID number.

- A destination provider may display no name or just the geographic location of the provided telephone area code on caller ID (e.g., «ARIZONA», «CALIFORNIA», «OREGON», or «ONTARIO»). This often occurs where the destination carrier is a low-cost service (such as a VoIP provider) running no database or outdated data in which the number is not found.

- If the displayed number is in the recipient’s address book, some handsets will display the name from the local address book in place of the transmitted name. Some VoIP providers use Asterisk (PBX) to provide similar functionality at the server;[25] this may lead to multiple substitutions with priority going to the destination user’s own handset as the last link in the CNAM chain.

Legal considerations[edit]

Canada[edit]

Caller ID spoofing remains legal in Canada, and has recently become so prevalent that the Canadian Anti-Fraud Centre has «add[ed] an automated message about [the practice] to their fraud-reporting hotline».[26] The CRTC estimates that 40% of the complaints they receive regarding unsolicited calls involve spoofing.[27] The agency advises Canadians to file complaints regarding such calls,[28] provides a list of protection options for dealing with them on its website,[29] and, from July through December 2015, held a public consultation to identify «technical solutions» to address the issue.[27][29][30]

On January 25, 2018, the CRTC set a target date of March 31, 2019 for the implementation of a CID authentication system.[31][32] On December 9, 2019, the CRTC extended this date, announcing that they expect STIR/SHAKEN, a CID authentication system, to be implemented by September 30, 2020.[33][34] On September 15, 2020, the CRTC extended the target date one more time, changing it to June 30, 2021.[35] The CRTC is formally considering making its target date for STIR/SHAKEN mandatory.[36][35]

On December 19, 2018, the CRTC announced that beginning in a year from that date, phone providers must block all calls with caller IDs that do not conform to established numbering plans.[37]

India[edit]

According to a report from the India Department of Telecommunications, the government of India has taken the following steps against the CLI spoofing service providers:

- Websites offering caller ID spoofing services are blocked in India as an immediate measure.

- International long-distance operators (ILDOs), national long-distance operators (NLDOs) and access service providers have been alerted to the existence of such spoofing services, and shall collectively be prepared to take action to investigate cases of caller ID spoofing as they are reported.[38]

As per DOT, using spoofed call service is illegal as per the Indian Telegraph Act, Sec 25(c). Using such service may lead to a fine, three years’ imprisonment or both.

United Kingdom[edit]

In the UK, the spoofed number is called the «presentation number». This must be either allocated to the caller, or if allocated to a third party, it is only to be used with the third party’s explicit permission.[39]

Starting 2016, direct marketing companies are obliged to display their phone numbers. Any offending companies can be fined up to £2 million by Ofcom.[40]

In 2021, Huw Saunders, a director at Ofcom, the UK regulator, said the current UK phone network (Public Switched Telephone Network) is being updated to a new system (Voice Over Internet Protocol), which should be in place by 2025. Saunders said, «It’s only when the vast majority of people are on the new technology (VOIP) that we can implement a new patch to address this problem [of Caller ID spoofing].»[41]

United States[edit]

Caller ID spoofing is generally legal in the United States unless done «with the intent to defraud, cause harm, or wrongfully obtain anything of value». The relevant federal statute, the Truth in Caller ID Act of 2009, does make exceptions for certain law-enforcement purposes. Callers are also still allowed to preserve their anonymity by choosing to block all outgoing caller ID information on their phone lines.

Under the act, which also targets VoIP services, it is illegal «to cause any caller identification service to knowingly transmit misleading or inaccurate caller identification information with the intent to defraud, cause harm, or wrongfully obtain anything of value….» Forfeiture penalties or criminal fines of up to $10,000 per violation (not to exceed $1,000,000) could be imposed.[24] The law maintains an exemption for blocking one’s own outgoing caller ID information, and law enforcement isn’t affected.[42][43]

The New York Times sent the number 111-111-1111 for all calls made from its offices until August 15, 2011. The fake number was intended to prevent the extensions of its reporters appearing in call logs, and thus protect reporters from having to divulge calls made to anonymous sources. The Times abandoned this practice because of the proposed changes to the caller ID law, and because many companies were blocking calls from the well-known number.[44]

Starting in mid-2017, the FCC pushed forward Caller ID certification implemented using a framework known as STIR/SHAKEN.[45][46] SHAKEN/STIR are acronyms for Signature-based Handling of Asserted Information Using toKENs (SHAKEN) and the Secure Telephone Identity Revisited (STIR) standards. The FCC has mandated that telecom providers implement STIR/SHAKEN-based caller ID attestation in the IP portions of their networks beginning no later than June 30, 2021.[45]

On August 1, 2019, the FCC voted to extend the Truth in Caller ID Act to international calls and text messaging.[47] Congress passed the TRACED Act in 2019 which makes Caller ID authentication mandatory.[48]

See also[edit]

- Caller ID

- Truth in Caller ID Act of 2009

Telephones portal

Telephones portal

References[edit]

- ^ a b Song, Jaeseung; Kim, Hyoungshick; Gkelias, Athanasios (October 1, 2014). «iVisher: Real-Time Detection of Caller ID Spoofing». ETRI Journal. 36 (5): 865–875. doi:10.4218/etrij.14.0113.0798. ISSN 1225-6463.

- ^ Doug Shadel. «Who’s Calling». AARP Bulletin. p. 36.

- ^ Herb Weisbaum. «Here are the best ways to block robocalls right now».

You can’t trust caller ID … so how to do you stop the incessant ringing?

- ^ Ken Belson (September 2, 2004). «A Commercial Software Service Aims to Outfox Caller ID». The New York Times.

- ^ «Citing threats, entrepreneur to quit caller ID venture». September 11, 2004.

- ^ Company, Tampa Publishing. «Caller ID spoofing service hangs it up». Tampa Bay Times. Retrieved September 4, 2021.

- ^ Robert McMillan (August 25, 2006). «Paris Hilton accused of voice-mail hacking». InfoWorld. Retrieved June 14, 2015.

- ^ Kansas City Star, «Fake called IDs used in Missouri elections» David A. Lieb, Associated Press. Sun. November 14, 2010.

- ^ «Enraged Brooklyn wife Kisha Jones stole doc’s Rx pad to prescribe drug to abort baby of hubby’s lover». New York Daily News. Archived from the original on December 8, 2009. Retrieved April 24, 2011.

- ^ «Hacking caller id systems on the rise — FOX16.com». Archived from the original on October 23, 2008. Retrieved December 14, 2007.

- ^ KYW Newsradio 1060 Philadelphia – Man Pleads Guilty to Making Scary Phone Calls Archived March 16, 2008, at the Wayback Machine (link rot)

- ^ «The Caller ID Scam You Must Know About». The Fiscal Times. Retrieved June 14, 2015.

- ^ Payton, Laura (February 28, 2012). «Robocalls phone number registered to ‘Pierre Poutine’«. CBC News. Retrieved March 11, 2012.

- ^ «Robocallers Impersonate Teachers On Caller ID, Scare Parents». Consumerist. October 4, 2013. Retrieved June 14, 2015.

- ^ «IC3 Scam Alerts (January 7, 2013)» (PDF). ic3.gov.

- ^ Carmen Duarte Arizona Daily Star. «Pima County Sheriff’s detectives alert public about scam». Arizona Daily Star. Retrieved June 14, 2015.

- ^ «Authorities Warn About Scam Artists Posing As Law Enforcement Officers In Camden County». October 9, 2013. Retrieved June 14, 2015.

- ^ «FTC asked to probe fraudulent calls to restaurants».

- ^ Nick Sloan. «Kansas City Kansan: BPU warns customers of phone-scam». Retrieved June 14, 2015.

- ^ «Beware: widespread immigration-related fraud schemes currently on the rise!». October 9, 2013. Retrieved June 14, 2015.

- ^ «Scammers busy under guise of Obamacare». CBS News.

- ^ «Fort Stockton resident latest victim of Grandparent Scam». The Fort Stockton Pioneer. Archived from the original on February 23, 2014. Retrieved June 14, 2015.

- ^ «A New Kind of Phone Scam: Neighbor Spoofing». Better Business Bureau. May 11, 2018. Retrieved November 21, 2019.

- ^ a b «Don’t Believe Your Eyes: Spoofing».

- ^ «Phone book — VoIP.ms Wiki». wiki.voip.ms.

- ^ Cummings, Madeleine. (August 12, 2015). «The call is coming from inside your house: Caller ID spoofing becoming more frequent for frustrated Canadians». National Post. Retrieved January 25, 2016.

- ^ a b «CRTC seeks solutions to help Canadians protect themselves from unsolicited and illegitimate calls». July 23, 2015. Retrieved January 22, 2016.

- ^ «What You Should Know About Telemarketing in Canada». CRTC. November 26, 2014. Retrieved January 22, 2016.

- ^ a b «CRTC publishes a summary of protection options currently offered for spoofed and unsolicited calls». CRTC. November 20, 2015. Retrieved January 22, 2016.

- ^ Bradshaw, James (July 24, 2015). «CRTC aims to combat ‘spoofing’ by telemarketers». The Globe and Mail. Retrieved January 22, 2016.

- ^ «Canadian Regulator Mandates Caller ID Authentication». January 28, 2018.

- ^ «Compliance and Enforcement and Telecom Decision CRTC 2018-32». Canadian Radio-television and Telecommunications Commission (CRTC). January 25, 2018. Retrieved September 24, 2020.

- ^ «CRTC calls on telecoms to adopt new tool to tackle ‘spoofed’ phone scams». The Globe and Mail. Retrieved December 10, 2019.

- ^ «Compliance and Enforcement and Telecom Decision CRTC 2019-402». Canadian Radio-television and Telecommunications Commission (CRTC). December 9, 2019. Retrieved September 24, 2020.

- ^ a b «Compliance and Enforcement and Telecom Decision CRTC 2019-402-2». Canadian Radio-television and Telecommunications Commission (CRTC). September 15, 2020. Retrieved September 24, 2020.

- ^ «Compliance and Enforcement and Telecom Notice of Consultation CRTC 2019-404». Canadian Radio-television and Telecommunications Commission (CRTC). December 9, 2019. Retrieved September 24, 2020.

- ^ «Implementation of universal network-level blocking of calls with blatantly illegitimate caller identification». crtc.gc.ca. CRTC. December 19, 2018. Retrieved December 19, 2018.

- ^ Harish Kumar, ITS. «Call (Calling Line Identification) spoofing services Offered through websites – Study of Modus Operandi, Impact and Regulatory Framework in India».

- ^ Director General of Telecommunications (December 11, 2003). «Guidelines for the provision of Calling Line Identification Facilities and other related services over Electronic Communications Networks Version 2 (amended 26 April 2007)». ofcom. Retrieved January 9, 2012.

- ^ Finnigan, Lexi (April 24, 2016). «Cold callers forced to display numbers following change in law». The Telegraph. ISSN 0307-1235. Retrieved August 24, 2018.

- ^ Whitworth, Dan (May 2, 2021). «Don’t trust caller ID on phones, says Ofcom». BBC News. Retrieved May 2, 2021.

- ^ «Congress outlaws all Caller ID spoofing (VoIP too)». Ars Technica. April 15, 2010. Retrieved June 14, 2015.

- ^ «Caller ID and Spoofing». Retrieved June 14, 2015.

- ^ Peters, Jeremy W. (August 12, 2011). «At The Times, Era of ‘111-111-1111’ Nears Its End». The New York Times (Media Decoder blog). Retrieved August 12, 2011.

- ^ a b Pai, Ajit (2017). «Combating Spoofed Robocalls with Caller ID Authentication». FCC.

- ^ Brodkin, Jon (February 14, 2019). «Ajit Pai orders phone companies to adopt new anti-robocall tech in 2019». Arstechnica.

- ^ Reardon, Marguerite. «FCC gets authority to go after international illegal robocallers». CNET. Retrieved August 7, 2019.

- ^ Trump signs the TRACED Act, the first federal anti-robocall law

External links[edit]

- Anderson, Nate (April 14, 2010). «Congress Outlaws All Caller ID Spoofing (VoIP Too)». Ars Technica.

- «Fake call ID services on the rise». BBC News. April 25, 2005.

- Senator Florez (July 25, 2007). «SJR-15 Telecommunications: caller identification spoofing. (2007–2008)». California State Senate. SJR15. Archived from the original on October 23, 2008.

- Musgrove, Mike (October 30, 2004). «New Tricks Fool Caller ID: Some See Potentially Dangerous Abuse». The Washington Post. p. E01.

- WIRED Staff (March 2, 2006). «FCC Probes Caller-ID Fakers». Science. Wired.

Подмена номера телефона на сайте

Содержание

Подмена номера телефона на сайте – это технология, которая позволяет отслеживать источники телефонных обращений клиентов как из офлайн, так и из онлайн источниках. А выбрав правильный сервис, у вас есть шанс с высокой точностью определить источники звонков.

С того момента, как бизнес начал повально уходить в интернет, появилось огромное количество инструментов, которые помогают отслеживать передвижения посетителей. И это неудивительно – следить и делать выводы в онлайн режиме гораздо проще. Тут и заявки, и корзины, и Google Analytics с Яндекс.Метрика. Вот только не все клиенты так охотно кинулись «отслеживаться». По статистике, до 70% обращений «по старинке» происходят по телефону.

С того момента, как бизнес начал повально уходить в интернет, появилось огромное количество инструментов, которые помогают отслеживать передвижения посетителей. И это неудивительно – следить и делать выводы в онлайн режиме гораздо проще. Тут и заявки, и корзины, и Google Analytics с Яндекс.Метрика. Вот только не все клиенты так охотно кинулись «отслеживаться». По статистике, до 70% обращений «по старинке» происходят по телефону.

И с этим у компаний возникают трудности. Как узнать, с какого источника позвонил клиент? Обратный звонок, бесплатный для клиента, не всегда дает моментальное обращение клиента, а о промокодах и говорить нечего – какую «вкусняшку» не предложи клиенту, больше половины все равно забудут/потеряют/оставят в комнате этот код. Даже за хорошую скидку.

Но при этом рынок привык работать по модели cost per action. В данном случае – action – это звонок. Это стало предпосылкой для появления технологии подмены номеров. Одни умные ребята ее придумали, другие начали с усердием развивать, а третьи – использовать для эффективного анализа обращений.

Как работает подмена номера

Подмена телефона на сайте или коллтрекинг бывает двух видов – динамический и статический. Динамический коллтрекинг лучше использовать в онлайн, а статический хорошо подходит для офлайн источников.

Давайте разбираться.

Динамический коллтрекинг – это подмена и показ каждому посетителю сайта определенных телефонов. Каждому посетителю сайта показывается и присваивается свой уникальный номер. При звонке он фиксируется вместе с данными об источнике перехода.

Это дает вам информацию о клиенте: с какого источника он пришел, какие девайс и браузер он использует, совершал ли ранее звонок. Это технология позволяет отслеживать с точностью до поисковой фразы и конкретного объявления.

Статический коллтрекинг – это привязка «один номер – один источник». Поэтому он удобен для офлайн источников. Конференции, билборды, баннеры, журналы – клиент вам позвонил, и вы уже знаете, какой источник привел его к вам.

Все это делается с одной единственной целью – провести качественный анализ рекламы и выявить эффективные источники, а также понять, откуда звонят «пустышки».

Вы сможете отследить, когда чаще звонят клиенты. Это позволит корректировать график колл-центра, чтобы время его работы включал в себя время пикового количества звонков. Например, если большая часть звонков поступает в 13:00 дня и 19:00 вечера, то целесообразнее установить для сотрудников график с 11:00 – 20:00, а не с 9:00 – 18:00. Вовремя отвеченные звонки повысят лояльность к компании. В некоторых сервисах, например, Calltouch, при подмене номера на сайте все разговоры записываются. Это прямой источник информации о потребностях клиентов: какие вопросы они задают, какие товары и услуги им наиболее интересны. Также, благодаря прослушиванию, можно сделать выводы о работе колл-центра.

Оптимизируйте маркетинг и увеличивайте продажи вместе с Calltouch

Узнать подробнее

Как внедрить подмену номера на сайт

Секрет коллтрекинга прост – это пул номеров, которые в итоге и увидят ваши клиенты. Вы можете прийти в сервис коллтрекинга со своими телефонными номерами. Этот вариант подойдет для статического коллтрекинга, где вам не понадобятся сотни цифровых наборов. Тут все просто – на каждый источник достаточно одного телефона.

Но что делать с сайтами, где нужно отслеживать каждого клиента?

Для внедрения динамического коллтрекинга, чтобы подмена телефона на сайте исправно работала, и номер присваивался каждому клиенту стоит использовать сервис коллтрекинга.

- Во-первых, вы сэкономите на номерах и вам не придется покупать их.

- Во-вторых, у сервисов коллтрекинга есть гарантии эффективности. Например, Calltouch (лидер рынка коллтрекинга) предлагает точность определения 96%. Не «до», а действительно 96%. Если данные показатели не были достигнуты, то сервис добавляет номера за свой счет.

Коллтрекинг Calltouch

Тратьте бюджет только на ту рекламу,

которая работает

- Коллтрекинг точно определяет

источник звонка с сайта - Прослушивайте звонки в удобном журнале

Подробнее про коллтрекинг

В-третьих, если вы только начинаете отслеживать рекламу, то менеджеры сервиса всегда посоветуют, как сделать лучше, подскажут, сколько номеров нужно вашему сайту и окажут посильную поддержку. И да, они заинтересованы в вашем успехе, потому что это их работа, а не благотворительность.

Подмена номера в зависимости от региона

Многие владельцы сайтов, как за спасительную соломинку, цепляются за «красивый» телефон. Мы настоятельно не советуем этого делать, на это есть несколько причин:

– вопреки непреодолимому желанию, нет, клиент не выберет вас только за красивый набор цифр. В приоритете должно стоять качество услуг, а вот оставив один «VIP» только потому, что он красивый, вы жертвуете анализом звонков кампании, который строится, как раз, на разных номерах;

– клиенты не заучивают телефоны, какими бы красивыми и «запоминающимся» он ни были.

Поэтому оставляем «VIP» в прошлом и решаем задачу, какой телефон нам нужен – «8 800» или «региональный».

Качественное решение будет принято после того, как вы проанализируете свою аудиторию. Если вы работаете в разных регионах, вам подойдет «8 800» или «8 804». Покупатели оценят возможность сделать бесплатный звонок, даже если они покупают дверные ручки.

Если вы работаете непосредственно в одном регионе, то номер лучше взять местный. Это создает впечатление стабильности, надежности и эксклюзивности местных услуг. Более того, для небольшого бизнеса федеральный номер может обойтись «в копеечку».

Как подмена номера помогает маркетологам?

Маркетинговый бюджет – штука сложная. Его выделяют неохотно, зато спрашивают чуть ли не за каждую букву в рекламном объявлении. Однако бывают прекрасные дни – откуда-то пришло, скажем, аж 284 целевых звонка. Спрашивают, интересуются, даже появились первые заказы.

Ситуация 1. Без подмены номера

Маркетолог #1 и рад тому, что его хвалят. Но вот на вопрос «Как тебе это удалось?» внятно ответить не может. Реклама была запущена чуть ли не в космос – и контекст, и таргетинг, и баннеры, и даже пару объявлений в метро и билбордах. В совокупности – да, много и целевых. А на деле, потрачен бюджет, работает только один источник и оптимизировать затраты не получится, ведь откуда клиенты специалист не знает.

Ситуация 2. С подменой номера