Многие из методов ниже имеют законные основания. Но не все.

Как правило, если вы не занимаетесь ничем противозаконным или не находитесь под подозрением, то и прослушивать вас не будут. Но это не отменяет шанса прослушки со стороны бизнес-конкурентов, преступников и прочих недоброжелателей.

Просто знайте всю эту информацию и спите спокойно.

СОРМ

Система оперативно-розыскных мероприятий – прослушка официальная, государственная, тотальная. В РФ все операторы связи обязаны устанавливать СОРМ на своих АТС и обеспечивать правоохранительным органам доступ к разговорам и переписке пользователей.

Если у оператора не будет СОРМ, ему не выдадут лицензию. Если он отключит СОРМ, лицензию аннулируют. К слову, не только в соседних Казахстане и Украине, но и в США, Великобритании и многих других странах действует та же система.

Установка СОРМ определяется Законом «О связи», приказом Министерства связи № 2339 от 9 августа 2000 года, приказ Министерства информационных технологий и связи РФ от 16 января 2008 года N 6 «Об утверждении Требований к сетям электросвязи для проведения оперативно-разыскных мероприятий», а также ещё десятком других нормативных документов.

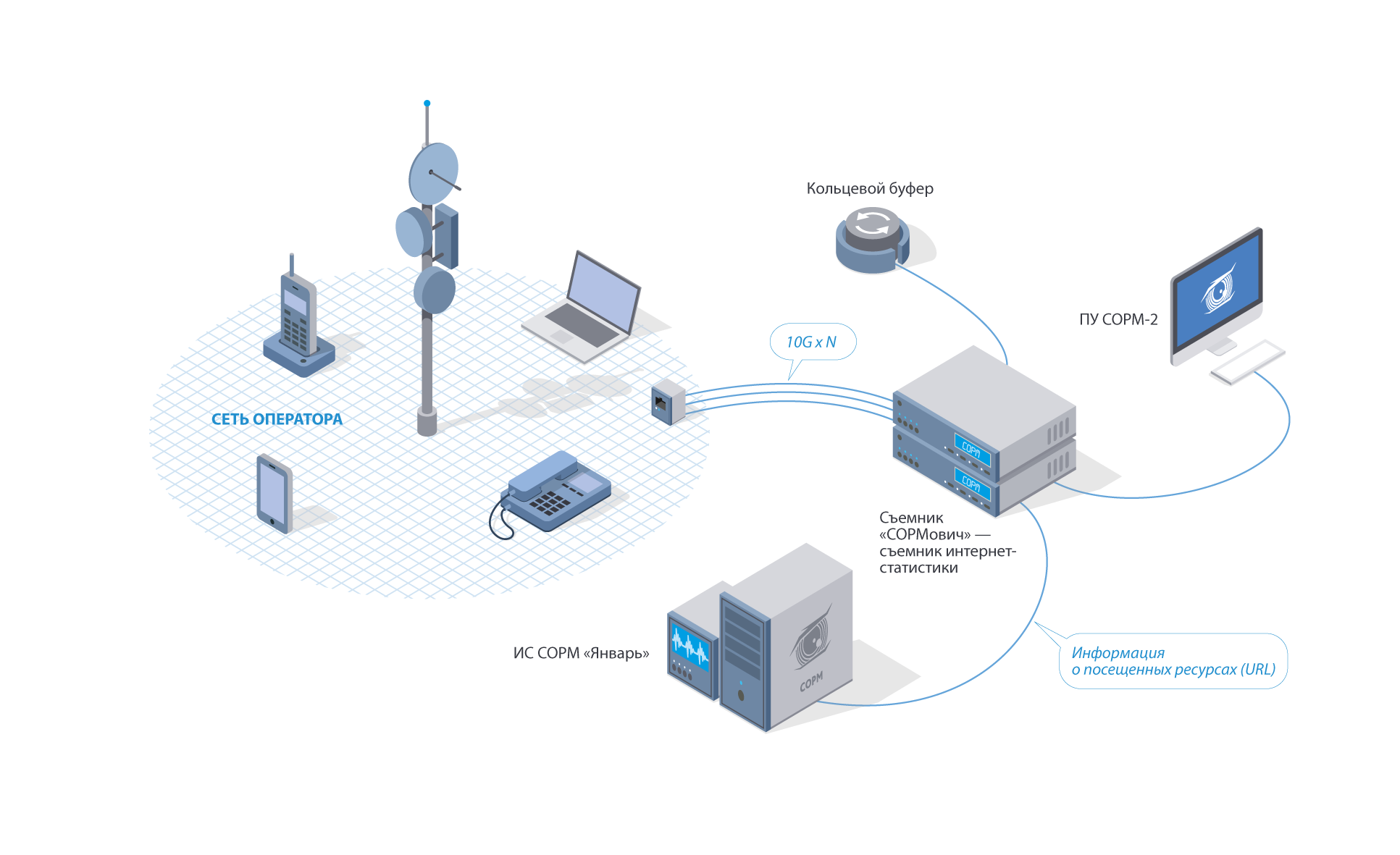

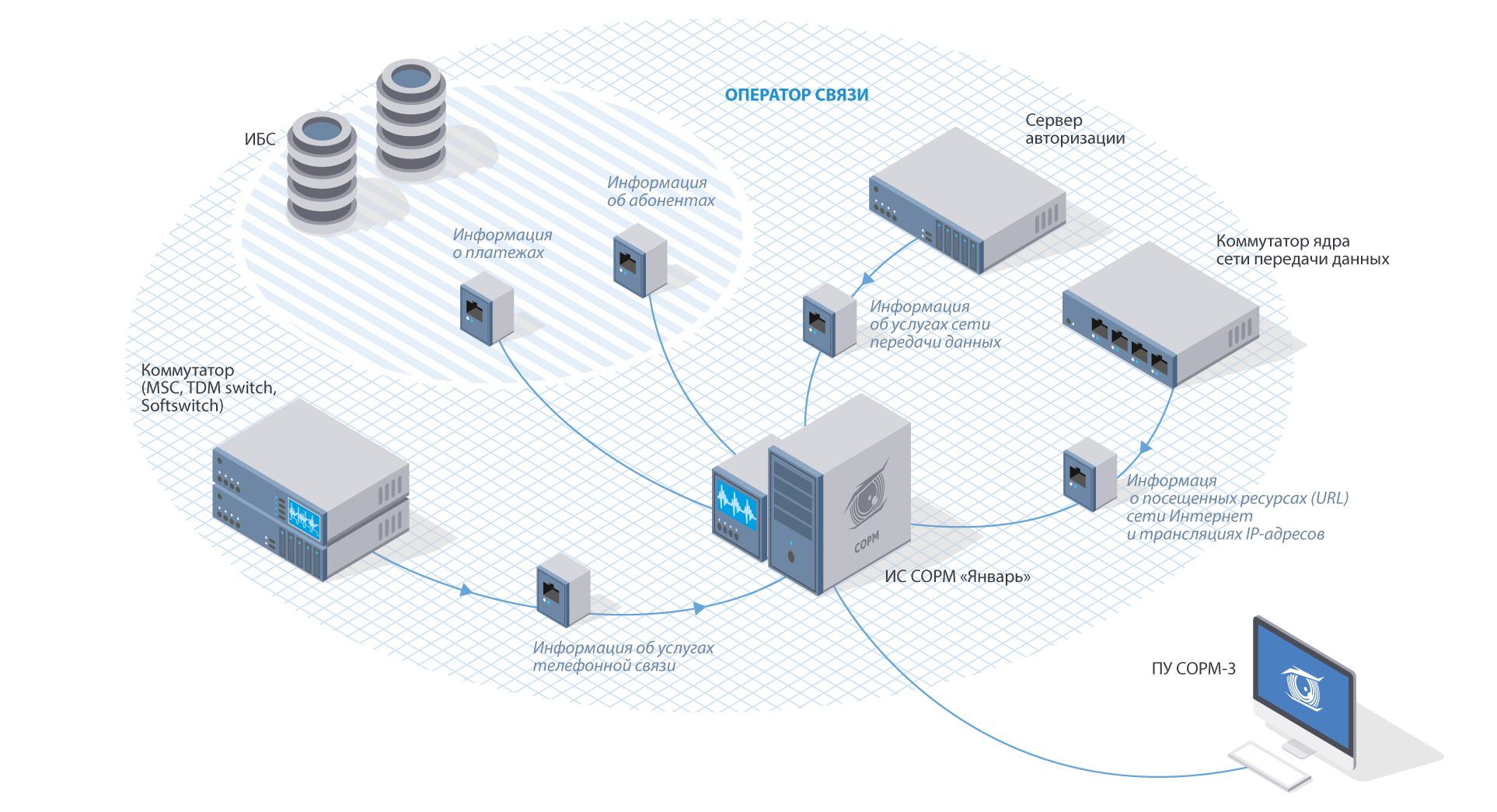

СОРМ включает:

- Аппаратно-программную часть, которая устанавливается у оператора связи;

- Удаленный пункт управления, который размещается у правоохранительных органов;

- Каналы передачи данных, работа которых обеспечивается провайдером для установки связи с пунктом удаленного управления.

СОРМ принято делить на три поколения:

- СОРМ 1 позволяет следить за аналоговой связью, телефонными переговорами. Её разработали а 80-е годы.

- СОРМ 2 создана для прослушивания мобильной связи и контроля интернет-трафика. Второе поколение СОРМ стали внедрять в 2000 году. В составе системы – отдельный сервер, подключённый к пульту управления ФСБ, и кольцевой буфер, который должен хранить весь проходящий через провайдера трафик за последние 12 часов.

- СОРМ 3 – это новейший вариант, который обеспечивает объединение всех вышеуказанных систем и дополнительно контролирует часть VPN-серверов, прослушивает в режиме реального времени спутниковую связь, мессенджеры и др., хранит метаданные о звонках, интернет-сессиях, переданных сообщениях, позволяет получить данные из внутренних систем оператора. СОРМ 3 начали внедрять в 2014 году.

Пример:

Пример:

Операторы РФ преимущественно используют СОРМ 2. Но на практике у 70% компаний система либо вообще не работает, либо работает с нарушениями.

Прежде всего, СОРМ устанавливать дорого (а делать это оператор должен за свои деньги по индивидуальному плану, утвержденному местным управлением ФСБ). Большинству операторов проще заплатить около 30 тыс. рублей штрафа в соответствие с ч.3 ст.14.1 КоАП РФ.

Кроме того, СОРМ оператора может конфликтовать с комплексами ФСБ. И из-за этого записывать трафик пользователей технически невозможно.

Операторы не контролируют, как спецслужбы используют СОРМ. Соответственно, запретить прослушивать конкретно ваш номер они не могут.

Однако спецслужбам для прослушки формально нужно решение суда. В 2016 году суды общей юрисдикции выдали правоохранительным органам 893,1 тыс. подобных разрешений. В 2017 году их количество снизилось, но незначительно.

Впрочем, сотрудникам правоохранительных органов ничего не стоит включить чей-то номер в набор для прослушки как потенциально подозрительный. И сослаться на оперативную необходимость.

К тому же уровень безопасности СОРМ часто невысок. Так что остаётся возможность и для несанкционированного подключения – незаметно для оператора, абонента и спецслужб.

Сами операторы тоже могут посмотреть историю звонков, сообщений, перемещений смартфона по базовым станциям.

Сигнальная сеть SS7 (ОКС-7)

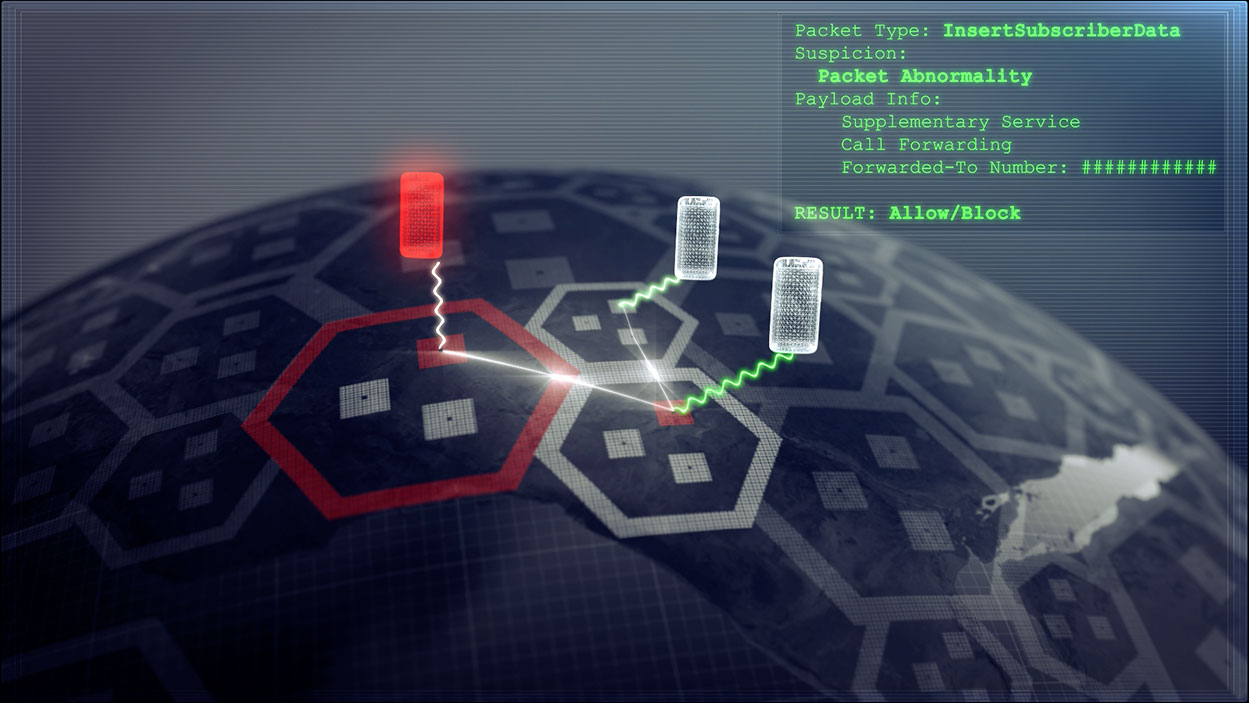

SS7, ОКС-7, или система сигнализации №7 – набор сигнальных протоколов, которые применяют для настройки телефонных станций PSTN и PLMN по всему миру. Протоколы используют цифровые и аналоговые каналы для передачи управляющей информации.

Уязвимости в SS7 находят регулярно. Это позволяет хакерам подключиться к сети оператора и прослушивать ваш телефон. Вообще говоря, в SS7 практически не вшивали системы защиты – изначально считалась, что она защищена по умолчанию.

Обычно хакеры внедряются в сеть SS7 и отправляет по её каналам служебное сообщение Send Routing Info For SM (SRI4SM). В качестве параметра сообщения он указывает номер для прослушки. В ответ домашняя сеть абонента отправляет IMSI (международный идентификатор абонента) и адрес коммутатора MSC, который в настоящий момент обслуживает абонента.

После этого хакер отправляет ещё одно сообщение – Insert Subscriber Data (ISD). Это позволяет ему внедриться в базу данных и загрузить туда свой адрес вместо биллингового адреса абонента.

Когда абонент совершает звонок, коммутатор обращается к адресу хакера. В результате осуществляется конференц-звонок с участием третьей стороны (злоумышленника), которая может всё слушать и записывать.

Подключиться к SS7 можно где угодно. Так что российский номер вполне могут ломать из Индии, Китая, да хоть из далёкой жаркой Африки. Кстати, SS7 позволяет использовать USSD-запросы для перехвата SMS или перевода баланса.

Вообще SS7 – это «мать всех дыр» и самое уязвимое место мобильной системы. Её сейчас используют не только для прослушки, но и для обхода двухфакторной аутентификации. Иначе говоря, для доступа к вашим банковским аккаунтам и другим защищённым профайлам.

Троянские приложения

Это как раз самый простой и распространённый способ. Установить приложение, пока «половинка» в душе, или использовать методы социальной инженерии, чтобы заставить перейти по ссылке, гораздо проще, чем договариваться с операми и ФСБ.

Приложения позволяют не только записывать разговоры по мобильному или читать SMS. Они могут активировать микрофон и камеру, чтобы скрыто слушать и снимать всё происходящее вокруг.

Самый популярный троян такого рода – FinFisher. В 2008-2011 годах его устанавливали на iPhone через дыру в iTunes, которую Apple почему-то не закрывала. Брайан Креббс писал об уязвимости ещё в 2008 году, но все делали вид, что её нет.

В 2011 году правительство Египта использовало FinFisher в ходе Арабской весны. Причём приобрело официальную версию за 287 тыс. евро. Вскоре после этого WikiLeaks показала на видео, как FinFisher, FinSpy и другие разработки Gamma Group собирают данные пользователя. И только после этого Apple вынуждена была закрыть дыру.

Как вас могут уговорить установить шпион для прослушки? Это может быть обновление популярной игры из «левого» каталога, приложение со скидками, подделка под обновление системы.

К слову, правоохранительные органы тоже используют шпионские приложения – к примеру, когда не могут пойти официальным путём и получить разрешение суда. Трояны под 0day-уязвимости в Android и iOS – многомиллионный рынок, продукты на нём востребованы во многих странах мира.

Дистанционная прослушка

Варианта здесь три – мобильный комплекс, фемтосота или поддельная базовая станция. Все они недешевы, так что рядового юзера так прослушивать не будут. Но всё же расскажем, как это работает.

Мобильный комплекс устанавливают на расстоянии до 300-500 м от прослушиваемого смартфона. Направленная антенна перехватывает все сигналы, компьютер их сохраняет и расшифровывает с помощью радужных таблиц или других технологий. Когда прослушка закончена, комплекс просто уезжает.

У поддельной базовой станции (IMSI-перехватчика) сигнал мощнее, чем у настоящей. Смартфон видит, что такая станция даст лучшее качество связи, и автоматически подключается к ней. Станция перехватывает все данные. Размер станции – чуть больше ноутбука. Стоит она от 600 долларов (кустарная) до 1500-2000 долларов (промышленные варианты).

К слову, поддельные станции нередко используют для рассылки спама. В Китае такие устройства умельцы собирают и продают компаниям, которые хотят привлечь покупателей. Нередко поддельные БС применяют и в районах боевых действий, чтобы дезинформировать военных или население.

Фемтосота – устройство более миниатюрное. Она не такая мощная, как полноценная станция связи, но выполняет те же функции. Фемтосоты обычно устанавливают компании, чтобы прослушивать трафик своих сотрудников и партнёров. Данные перехватываются до того, как отправятся на базовые станции сотовых операторов. Но такую же фемтосоту можно установить и для точечной прослушки.

Выводы

Технически самый простой и универсальный способ прослушки – это мобильное приложение. В случае чего всё можно свалить на абонента: мол, сам разрешил доступ к камере, микрофону, отправке данных и т.п. Остальные методы – скорее для профессионалов или людей, которые могут оплатить услуги профессионалов.

(9 голосов, общий рейтинг: 4.78 из 5)

(9 голосов, общий рейтинг: 4.78 из 5)

🤓 Хочешь больше? Подпишись на наш Telegram.

iPhones.ru

Основные методы и устройства для этого.

- Безопасность,

- Операторы,

- Это интересно

![]()

Ксения Шестакова

@oschest

Живу в будущем. Разбираю сложные технологии на простые составляющие.

Прослушивание телефона сотрудниками правоохранительных органов.

Основания для прослушки и условия

Прослушка телефона, достаточно часто используемая правоохранительными органами, — средство для установления и доказывания незаконной деятельности подозреваемых лиц. Выявление соучастников преступлений, розыска лиц, скрывающихся от следствия и суда и так далее.

И если прослушивание телефонов проводилось в соответствии с требованиями закона, о которых мы будем говорить, то его результаты являются полноценным доказательством по уголовному делу. И в некоторых случаях именно результаты такой прослушки являются решающим доказательством.

Итак, прослушать телефонные переговоры возможно либо в рамках уже возбужденного и расследуемого уголовного дела, либо при наличии обоснованного подозрения в причастности лица к совершению преступлений средней тяжести, тяжких или особо тяжких преступлений, а также лиц, которые могут располагать сведениями об указанных преступлениях, имея на то веские основания и при условии наличия у правоохранительных органов решения суда на проведение данного следственного действия или оперативно-розыскного мероприятия.

Лишь в таком случае полученная информация может стать доказательством по уголовному делу. При этом по уголовным делам небольшой тяжести прослушивание переговоров законом запрещено. В рамках уже возбужденного уголовного дела прослушивание проводится в рамках следственного действия контроля и записи переговоров, предусмотренного ст. 186 УПК РФ.

При этом могут быть прослушаны не только телефонные, но и переговоры с использованием иных средств связи.

В рамках данного следственного действия переговоры интересующих лиц записываются техническими подразделениями правоохранительных органов, а в дальнейшем составляется их стенограмм в интересующий части с изложением содержания телефонах или иных переговорах в рамках протокола осмотра и прослушивания фонограмм, которая вместе с диском, содержащим запись переговоров, будет являться доказательством по уголовному делу.

Осмотр и прослушивание фонограммы следователь при необходимости проводит с участием специалиста, а также лиц, чьи телефонные или иные переговоры записаны, составляет протокол, в котором должна быть дословно изложены та часть фонограммы, которая, по мнению следователя, имеет отношение к данному уголовному делу.

Лица, участвующие в осмотре и прослушивание фонограммы, вправе в том же протоколе или отдельно изложить свои замечания к нему.

Хочу отметить, что установка прослушивающих устройств в квартире, офисе или машине не относятся данному следственному действию. Так как это не является переговорами эта запись вне коммуникаций связи.

Так, согласно ст. 185 УПК, контроль и запись переговоров можно проводить лишь при наличии достаточных оснований полагать,

что телефонные и иные переговоры подозреваемого, обвиняемого и других разрабатываемых лиц, которые могут располагать сведениями об указанных преступлениях, содержат сведения, имеющие значение для уголовного дела. И допускается это только на основании судебного решения, принимаемого в порядке, установленном УПК РФ.

Если следователь придет к решению о необходимости проведения контроля и записи переговоров интересующего лица, то он направляет соответствующее мотивированное ходатайство о разрешении прослушивания в суд. Как правило, по месту проведения данного следственного действия или по месту нахождения органа, ходатайствующих об их проведении, то есть по месту, где проводится предварительное следствие.

В ходатайстве следователя о производстве контроля и записи телефонных и иных переговоров указываются уголовное дело, при производстве которого необходимо применение данной меры, основания, по которым производится данное следственное действие. Указывается фамилия, имя и отчество лица, чьи телефонные и иные переговоры подлежать контролю, и записи номера его телефона, срок осуществления контроля и записи разговоров, наименование органа, которому поручается техническое осуществление контроля и записи.

Далее указанные материалы рассматриваются уполномоченным на то судьей единолично и незамедлительно. Судья не вправе отказать в рассмотрении материалов в случае их представления следователем.

В дальнейшем постановление «О производстве контроля и записи телефонных и иных переговоров» направляются следователем для исполнения в соответствующий орган. Срок контроля и записи телефонных и иных переговоров может быть установлен судом на срок до шести месяцев, и прослушивание прекращается по постановлению следователя, если необходимость в данной мере отпадает, но не позднее окончания предварительного расследования по данному уголовному делу.

При этом течение срока не прерывается. При необходимости продления срока действия постановления следствие обязано будет обратиться повторно в суд, и судья выносит судебное решение на основании вновь представленных следователем материалов.

В течение всего срока производства, контроля и записи телефонных и иных переговоров следователь вправе в любое время истребовать от органа, их осуществляющего, фонограмму для осмотра и прослушивания. Она передается следователю в опечатанном виде с сопроводительным письмом, в котором должны быть указаны дата и время начала и окончания записи указанных переговоров и краткие характеристики использованных при технических средствах.

Таким образом, если прослушивание переговоров проводилась в рамках возбужденного уголовного дела, то в материалах такого дела обязательно должно быть постановления суда «О разрешении проведения прослушивания» должен иметься носитель с записями переговоров, а также протокол осмотра и прослушивание фонограммы телефонных переговоров.

Также важно проверить, что используемые при доказывании переговоры были получены в разрешенный в постановлении суда период времени. И хочу отметить, что помимо того, что следователь в рамках расследования уголовного дела сам может обратиться в суд для получения разрешения, разрешающего проведения прослушивание

телефонных переговоров, он также может дать соответствующие указы, поручение органу, осуществляющему оперативно-розыскную деятельность. И тогда уже оперативные службы будут проводить прослушивание переговоров в рамках оперативно-розыскного мероприятия «Прослушивание телефонных переговоров».

Итак, теперь давайте рассмотрим, когда прослушивание телефонных переговоров может проводиться до возбуждения уголовного дела. И в большинстве случаев прослушка проводится именно так. Так вот, Федеральный закон «Об оперативно-розыскной деятельности» позволяет это делать в рамках проведения оперативно-розыскного мероприятия «Прослушивание телефонных переговоров».

Оперативно-розыскные мероприятия по прослушиванию телефонных переговоров осуществляют ФСБ и МВД с привлечением собственных оперативно- технических сил. Так вот, основаниями для проведения оперативно-розыскного мероприятия прослушивание телефонных переговоров являются наличие возбужденного уголовного дела.

Это как раз тот случай, когда следователь дает поручение оперативным службам о его проведении. При наличии ставших известными органам, осуществляющим оперативно-розыскную деятельность, сведений о признаках подготавливаемого, совершаемого или совершенного противоправного деяния, а также а лицах, его подготавливающих, совершающих или совершивших.

Если нет достаточных данных для решения вопроса о возбуждении уголовного дела, событиях или действиях бездействия, создающих угрозу государственной, военной и экономической, информационной или экологической безопасности Российской Федерации. О лицах, скрывающихся от органов дознания и следствия или суда, или уклоняющихся от уголовного наказания. О лицах без вести пропавших и об обнаружении неопознанных трупов.

Проведение данного ОРМ ограничивает конституционные права человека на тайну телефонных переговоров, которые передаются по сетям электрической и почтовой связи, и допускается исключительно на основании судебного решения.

Однако в случаях, которые не терпят отлагательства и могут привести, в том числе, к совершению тяжкого или особо тяжкого преступления, на основании мотивированного постановления одного из руководителей органа, осуществляющего оперативно-розыскную деятельность допускается проведение ОРМ «Прослушивания телефонных переговоров» с обязательным уведомлением суда течение 24 часов.

А в течение 48 часов с момента начала проведения оперативно-розыскного мероприятия орган, его осуществляющий, обязан получить судебное решение о проведении такого ОРМ либо прекратить его проведение.

Основанием для решения судьей вопроса о проведении оперативно-розыскного мероприятия, ограничивающего конституционные права граждан, является мотивированное постановление одного из руководителей органа, осуществляющего оперативно-розыскную деятельность. После рассмотрения указанного материала судья разрешает или не разрешает, что очень редко, но бывает.

Проведение соответствующего оперативно-розыскного мероприятия, которое ограничивает конституционные права граждан, о чем выносит мотивированное постановление. Постановление, заверенное печатью, выдаются инициатору проведения оперативно-розыскного мероприятия одновременно с возвращением представленных им материалов.

В случае возбуждения уголовного дела в отношении лица, телефонные и иные переговоры которого прослушивались в соответствии с Федеральным законом «Об оперативно-розыскной деятельности» до возбуждения уголовного дела фонограмма и бумажный носитель записи переговоров передаются следователю в рамках предоставления результатов ОРД. То есть на основании соответствующего постановления о их предоставлении для приобщения к уголовному делу в качестве доказательств.

Далее о результатах осмотра и прослушивание фонограммы следователем с участием специалиста при необходимости, а также лиц, чьи телефонные и иные переговоры записаны, составляет протокол, в котором должна быть дословно изложена та часть фонограммы, которая, по мнению следователя, имеет отношение к данному уголовному делу.

Лица, участвующие в осмотре и прослушивание фонограммы, вправе в том же протоколе или отдельно изложить свои замечания к нему. Таким образом, результаты ОРМ ПТП должны быть осмотрены следователем в рамках соответствующего следственного действия с составлением об этом протокола.

Фонограмма же приобщается к материалам уголовного дела на основании постановления следователя как вещественные доказательства и хранится в опечатанном виде в условиях, исключающих возможность прослушивания и тиражирования фонограммы посторонними лицами и обеспечивающих ее сохранность и техническую пригодность для повторного прослушивания, в том числе в судебном заседании. Каких-либо иных возможностей для прослушивания телефонных переговоров действующее законодательство не предусматривает.

«Не по телефону». «Сейчас перезвоню с другого номера». «Давай выйдем на улицу, прогуляемся, тут лучше не говорить». Такие фразы прочно вошли в жизнь российского истеблишмента, а ведь еще несколько лет назад жалующихся на прослушку телефонов и кабинетов принимали за полусумасшедших, вроде тех, кто носит шапочки из фольги и верит в зомбирующие лучи КГБ. Сегодня все знают: слушают всех, слушают без оглядки на закон и материалы этих прослушек чаще используют не в суде, а в политических интригах, доносах, провокациях. Znak.com поговорил с одним из профессионалов теневого рынка электронной разведки, чтобы выяснить, как работает эта сфера.

На языке правоохранительных органов прослушка телефонов и контроль интернет-трафика называются аббревиатурой «СОРМ» — «Система технических средств для обеспечения функций оперативно-розыскных мероприятий». СОРМ-1 – это комплекс мероприятий, направленных на прослушку мобильной связи, СОРМ-2 – мобильного интернет-трафика. Сегодня такие методы расследования выходят на первый план, затмевая традиционные криминалистические подходы. Соответственно, подразделения, отвечающие за СОРМ, становятся все более влиятельными в составе органов внутренних дел. В Свердловской области это, например, бюро специальных технических мероприятий (БСТМ) ГУ МВД по Свердловской области и оперативно-технический отдел (ОТО) УФСБ по Свердловской области.

По закону, прослушка телефонов и контроль интернет-трафика возможны только по решению суда. Правда, закон позволяет следователям «включать запись» и без такового, если дело срочное и прослушка необходима для предотвращения готовящегося преступления. Примерно по такому же принципу следователям «в виде исключения» разрешают проводить обыски, получая санкцию суда уже постфактум. Как и в случае с обысками, часто правоохранители пользуются этой нормой, чтобы получать бесконтрольный доступ к чужим тайнам. Существуют также способы легализовать незаконную прослушку, поместив имя и телефон нужной персоны в длинный перечень подозреваемых по какому-нибудь уголовному делу. Как говорят источники в органах, судьи почти никогда не вникают, каким образом та или иная фамилия связана с уголовным делом, и подписывают разрешения «одним махом». Такие судебные решения носят гриф «секретно», и кто оказался в списках «на прослушку», гражданам не узнать никогда.

Впрочем, специалисты, занимающиеся прослушкой, говорят: сегодня все чаще граждан «ставят на запись» и вовсе без каких-либо решений суда. У каждого оператора связи установлена аппаратура, позволяющая силовикам в любое время получать доступ к разговорам любого клиента (к этому операторов обязывает закон). А в региональном управлении ФСБ есть терминал удаленного доступа, с помощью которого можно в несколько кликов начать слушать любого пользователя мобильной связи. По закону, право вести прослушку имеют несколько специальных служб. Кроме самой ФСБ, это МВД, ФСКН, ГУФСИН, таможня, ФСО, СВР. Но контроль за самой аппаратурой, обеспечивающей работу СОРМ-1 и СОРМ-2, находится именно у ФСБ. Как объясняют специалисты, чтобы поставить тот или иной номер на прослушку, сотрудникам из полицейского бюро специальных технических мероприятий не обязательно бежать в ФСБ и просить нажать кнопочку: в МВД и других органах, ведущих оперативно-разыскную деятельность, есть собственные терминалы доступа. Но они подключены «через ФСБ», то есть главный ключ все равно расположен у чекистов.

«Зачем вам столько телефонов?»

Как уберечься от прослушки? Почти никак. Во-первых, бесполезно менять SIM-карты: на прослушку ставят не номер мобильного, а уникальный номер телефонного аппарата (IMEI). Какая бы симка не была установлена в телефоне, он все равно будет «в прямом эфире». Многие представители истеблишмента и бизнесмены носят с собой несколько телефонов, считая, что один «обычный» слушается, а другие – «левые» — нет. «Это наивно, — говорит собеседник Znak.com. – Если человека поставили на прослушку, сотрудники органов постоянно получают информацию о местонахождении его телефона. Для этого в телефоне не обязательно должен быть установлен модуль GPS, местоположение даже самой простой и дешевой трубки определяется по базовым станциям с точностью до одного метра. И если вы таскаете с собой несколько трубок, по данным геолокации видно, что рядом с вашим «основным» номером всегда есть 2-3 других. Их тоже сразу же ставят на прослушку, поэтому ходить с кучей телефонов совершенно бессмысленно».

Впрочем, есть небольшой фокус с двумя трубками, который позволяет относительно надежно сохранить тайну переговоров. «Допустим, есть два аппарата – A и B. A используется постоянно, и есть основания полагать, что его слушают. B – для конфиденциальных разговоров, зарегистрирован на другое лицо. В этом случае A и B никогда не должны быть включены одновременно и рядом. Если нужно сделать звонок по «секретному» телефону B, вы выключаете A, отъезжаете подальше, в зону действия другой базовой станции, потом включаете B, делаете звонок. Потом выключаете B, снова едете к другой базовой станции и уже тогда включаете A», — рассказывает наш собеседник. Другой способ – постоянно хранить «секретный» телефон в каком-нибудь скрытом месте, всякий раз приезжая к нему с выключенным «основным» мобильником.

Особо осторожные жертвы прослушек предпочитают выключать телефон во время важного разговора или прятать его куда подальше. Собеседник Znak.com подтверждает, что возможность записи через телефон в режиме ожидания существует, но такая технология применяется нечасто. «В этих случаях используется т.н. микрофонный эффект. Такое можно сделать, только если в непосредственной близости от собеседников работает команда специалистов. Приемник сигнала и средство записи должны находиться где-то недалеко», — поясняет он.

С анализом интернет-трафика подозрительных граждан (СОРМ-2) у силовиков дела обстоят пока несколько хуже, чем с прослушкой разговоров. Хотя операторы связи точно так же предоставляют спецслужбам любую информацию, сам анализ этих данных довольно сложен. «Любой смартфон постоянно скачивает и отправляет огромное количество данных. До последнего времени существовала огромная проблема в том, чтобы вычленить из всей этой массы интересующую информацию, например переписку в Skype. Однако теперь эта задача в целом решена и даже в регионах научились читать интернет-мессенджеры», — рассказывает наш собеседник.

Может быть, силовикам бы и хотелось «слушать всех», но в реальности под постоянным наблюдением всего 200-300 человек в Екатеринбурге, говорит собеседник Znak.com. Большинство из них – подозреваемые в экстремизме (в первую очередь исламистского толка) и терроризме, члены находящихся в разработке ОПГ, участники непрозрачных финансовых операций крупного масштаба («обналичники» и т.п.). Лишь не более 10% от всей массы «поднадзорных» слушают по политическому заказу, считает собеседник Znak.com. «Совершенно точно слушают губернатора, его ближайшее окружение, первых лиц города. Депутатов Заксобрания и гордумы – вряд ли, только если кого-то заказали конкуренты. Но это редкий случай, по телефону никто ничего важного давно не говорит, и тратить по 70 тысяч рублей в день на прослушку конкурента готовы немногие», — рассказывает источник.

В последнее время появился еще один проверенный способ стать жертвой прослушки — регулярно критиковать действующую власть или ходить на демонстрации протеста. Конечно, всех участников уличных акций прослушивать не будут, но самых активных – вполне.

В последнее время все более значимую роль в структуре СОРМ играет анализ информации, собранной в социальных сетях. Спецслужбы имеют доступ ко всей переписке, ведущейся в российских социальных сетях, утверждает собеседник Znak.com. C Facebook дело обстоит сложнее, но и тут тайна общения не гарантирована. «Относительно безопасный способ общения – через западные почтовые сервисы — например, Gmail, — говорит собеседник Znak.com. – Еще эффективна сеть Tor, гарантирующая анонимность пользователям. С ее помощью, в том числе, американские журналисты общаются со своими информаторами».

Редкий российский бизнесмен и политик сегодня обсуждает по телефону что-нибудь важнее рыбалки и футбола. Поэтому, помимо анализа собственно текстов переговоров, профессионалы электронной разведки занимаются обработкой больших массивов данных, выявляя математические закономерности, неявные связи, строя на этом основании гипотезы о взаимодействии тех или иных групп или персон. Материалом для этого могут служить телефонные звонки, электронные письма, банковские операции, операции по регистрации или ликвидации юридических лиц и т.п.

Перлюстрация электронной переписки, мониторинг телефонных переговоров зашли уже так далеко, как и не снилось авторам романов-антиутопий. Наверное, нередко мощь СОРМов помогает предотвратить подлинные теракты или настоящие преступления. Но для общества куда заметнее случаи, когда методы электронной разведки используются для политического преследования и не имеют никакого отношения к законным процедурам. При этом от бесконтрольной слежки страдают не только оппозиционеры, но и лояльные Кремлю политики. Собранный при помощи электронных средств компромат часто становится орудием элитной борьбы против тех, кто еще недавно сам заказывал прослушку своих врагов. В этом смысле электронная разведка превратилась в опасность, от которой не застрахован никто.

Источник

Вы также можете подписаться на мои страницы в фейсбуке: https://www.facebook.com/podosokorskiy

и в твиттере: https://twitter.com/podosokorsky

Прослушивание телефонных разговоров, прочтение переписок, перехват данных через камеры ноутбука – устрашающие истории и анекдоты об этом гуляют по просторам интернета давно. Корреспонденты Тульской службы новостей выяснили, когда и как может осуществляться контроль за разговорами и перепиской.

Законно ли прослушивать разговоры

Прослушка телефонных разговоров и проверка переписки действительно возможна, но только во время военного положения. Об этом написано в пункте 11 статьи 14 Конституции РФ.

«На основании указов Президента Российской Федерации осуществляются следующие полномочия: осуществление военной цензуры за почтовыми отправлениями и сообщениями, передаваемыми с помощью телекоммуникационных систем, а также контроля за телефонными переговорами, создание органов цензуры, непосредственно занимающихся указанными вопросами, и определение полномочий таких органов», – говорится в официальном документе.

В данный момент в России введено военное положение только на территории новых присоединенных регионов, также в части других субъектов страны действует режим повышенной готовности. По словам тульских юристов, на регионы, в которых военное положение не введено, разрешение на прослушку телефона не распространяется.

Как спецслужбы прослушивают разговоры и получают информацию из социальных сетей

Каждый пользователь социальных сетей видел картинку с сотрудником правоохранительных органов, наблюдающим за человеком через камеру ноутбука. Однако в реальности процедура «прослушивания» выглядит несколько иначе – работу ведет искусственный интеллект по ключевым словам, а данные социальных сетей правоохранители по надобности запрашивают непосредственно у владельцев сети. О том, как технически может быть организована система отслеживания, в беседе с Тульской службой новостей рассказал специалист по кибербезопасности Сергей Вакулин.

Сотовая вышка фиксирует все действия с данным телефоном с того момента, как человек вставил в него сим-карту. Сотовый оператор, если человек не использует VPN, видит, куда поступает трафик, то есть, какие сайты и социальные сети посещает человек. Что касается прослушивания разговоров, то здесь все просто – есть искусственный интеллект, которому заданы ключевые слова, на которые он реагирует и оперативно начинает вести запись. Эта запись поступает человеку, который уже анализирует разговор. Легко можно получить информацию из российских социальных сетей – по запросу правоохранительных органов они очень оперативно передают все необходимые данные. Сложнее дела обстоят с шифрованными каналами связи. Например, если человек общается в секретном чате Телеграм, то исходный код и ключи шифрования находятся только у двух собеседников. То есть, их не сможет сообщить правоохранителям даже сам разработчик мессенджера. Единственный вариант в данном случае – ловить человека на улице и проверять в его телефоне следы таких чатов. Что касается обычных чатов, то ключи частично хранятся на серверах и могут быть переданы по запросу, – Сергей Вакулин, специалист по кибербезопасности

Как понять, что телефон прослушивается

Многие хотя бы раз замечали, что во время телефонного разговора появлялись лишние шумы и эхо.

«Недавно общался со знакомым, который живет в Краснодаре, и заметил, что со звуком стало что-то не то – как будто замедленное воспроизведение записи. Первая мысль, которая пришла в голову – меня прослушивают», – отметил туляк.

«Общался с другом по телефону, и в тот момент, когда речь зашла про работу в ФСБ, из телефонной трубки начали доноситься очень страшные звуки каких-то помех. Потом еще долго с другом смеялись, что нас прослушивали», – рассказал молодой человек.

Однако по словам Сергея Вакулина, появление посторонних звуков вовсе не означает, что в данный момент ведется прослушка разговора.

«Иногда в работе станции происходят сбои, из-за чего можно услышать эхо, звуки капель и прочее. Именно поэтому нельзя точно сказать, что при появлении подобных помех вас обязательно слушают», – заключил хакер.

КСТАТИ

В некоторых случаях не стоит принимать телефон в подарок. Об этом рассказал руководитель Центра цифровой экспертизы Роскачества Сергей Бодров. Бодров считает, что в подаренном телефоне может находиться прослушка, особенно если его вручает малознакомый человек. Эксперт рекомендует отказаться от подарка, но если это невозможно, то просто им не пользоваться. Иногда прослушки устанавливают на телефоны, которыми уже пользуются, а их хозяева даже не подозревают об этом, заметил специалист Роскачества.

«Регулярно проверяйте список приложений. Обнаружили среди них новые или незнакомые – это повод задуматься. Не передавайте свой телефон в чужие руки, даже если вас просят «сделать лишь один звонок», – предупредил эксперт.

И ЕЩЕ

Для Android появились приложения, которые крадут банковские данные с вашего смартфона. Разработчики спрятали их под хитрыми названиями, которые не вызывают подозрения, сообщили специалисты по кибербезопасности из Амстердама.

Специалисты из Threat Fabric заявили, что пользователи Android могут случайно скачать себе приложение, которое является банковским «трояном», то есть вредоносной программой.

Такой вирус создан специально для того, чтобы украсть со смартфона пользователя банковские данные: номер счета или другую важную финансовую информацию, пишет ferra.ru.

«Трояну» дали название Sharkbot. Он был введен в приложения, которые уже скачали более 100 тысяч раз. Вот несколько названий подобных приложений:

Recover Audio, Images & Videos;

Codice Fiscale 2022;

Zetter Authentication;

My Finances Tracker.

МОЖЕТ БЫТЬ ПОЛЕЗНО

Почти каждый человек ежедневно использует мессенджеры для общения или работы. Эксперт по информационной безопасности Лиги Цифровой Экономики Андрей Слободчиков назвал самые защищенные из них.

«Самыми безопасными по исследованиям, но наименее удобными по мнению пользователей являются Signal, Threema, Wickr Me. Однако даже у самых защищенных мессенджеров случаются утечки», – рассказал эксперт.

Так, в мессенджере Signal в августе 2022 года произошла утечка личных данных двух тысяч пользователей, поэтому безопасные мессенджеры тоже не гарантируют полную защиту данных.

Среди российских мессенджеров Слободчиков выделил Viber и Telegram. В Viber идет сквозное шифрование данных во время переписок. А в Telegram используют свой уникальный протокол MTProto, пишет ФедералПресс.

Эффективные способы определения и отключения прослушке на мобильном устройстве

Владельцы мобильных устройств часто становятся жертвами хакеров и любителей нарушить чужую конфиденциальность. Производители приложений записывают разговоры пользователей для подбора рекламы. Мошенники по голосовой идентификации пытаются оформить кредит или снять со счета жертвы все деньги. Чтобы защитить себя, важно своевременно выявить и убрать прослушку с мобильного телефона.

- Каким путем могут прослушивать смартфон

- Признаки прослушки мобильного телефона

- Проверка переадресации вызовов на другие номера

- Щелчки и бульканье в динамике во время разговора

- Странные звуки в режиме ожидания

- Долгая установка соединения

- Быстрый расход аккумулятора

- Смартфон неадекватно тормозит или перезагружается

- Трафик расходуется значительно быстрее, чем обычно

- Поступают непонятные SMS

- Несколько методов выявить слежку

- USSD-команды

- Dr.Web

- Eagle Security

- Incognito

- Anti Spy Mobile

- Darshak

- Android IMSI-Catcher Detector

- Методы лечения

- Прослушка правоохранительными органами

В большинстве случаев несанкционированное прослушивание разговоров пользователей осуществляется через вредоносное программное обеспечение. Программа-шпион загружается на смартфон вместе с обновлением какого-нибудь приложения и активируется во время звонков.

Важный момент! Если прослушка санкционирована МВД или другими правоохранительными структурами, выявить её будет очень сложно, так как они подключаются напрямую к операторам связи. Загружать шпионский софт на мобильное устройство пользователя им не нужно.

Аппаратные средства для прослушивания смартфонов не используются, но раньше к телефону прикрепляли дополнительные схемы (жучки), которые передавали сигнал и голосовые данные владельцу. Сейчас эта методика не используется.

Определить наличие шпионского программного обеспечения на смартфоне владелец может самостоятельно без обращения к соответствующим специалистам. Признаки, свидетельствующие о прослушивании смартфона:

- сильный нагрев устройства и быстрый разряд батареи;

- появление странных шумов во время разговоров;

- странные скрипящие, свистящие, булькающие звуки в режиме ожидания;

- переадресация вызовов на неизвестные номера;

- внезапные перезагрузки смартфона;

- лаги и баги в работе операционной системы;

- SMS со странными наборами символов;

- увеличенный расход трафика;

- смартфон излишне долго не может установить соединение с абонентом.

Заподозрить прослушку можно при комбинации 3-4 признаков. Однако при этом следует внимательно анализировать исходные данные. Если смартфон регулярно перезагружается и нагревается, это, в первую очередь, повод отнести устройство на диагностику в сервис, а не самостоятельно пытаться нормализовать его работу при помощи антивируса.

Для проведения подобной проверки можно воспользоваться USSD командной *#21#. В результате подобного запроса придет сообщение о том, включена ли переадресация или нет.

При активной переадресации будет указан номер, на который поступают голосовые вызовы.

Каждому пользователю смартфона необходимо понимать, что заикания и провалы – признаки плохой связи. При низком уровне сигнала подобные проблемы можно считать нормой. Появление булькающих звуков, странных шумов при нормальной слышимости собеседника должно насторожить. Беседа при этом не прерывается, но создается ощущение эфирного вещания.

Динамики мобильного устройства могут начать «стрекотать» даже при отсутствии соединения с другим пользователем. Прослушка в режиме ожидания может проявляться:

- Щелчками. Если пользователь постоянно слышит, как что-то щелкает на заднем плане, необходимо проверить мобильное устройство на наличие шпионского программного обеспечения.

- Телевизионным шумом. Звук будет не сильно громким, но непрерывным.

Если подключение к абоненту занимает 30-40 секунд – вполне возможно, что в это время запускается шпионский софт или к линии подключается дополнительная аппаратура. Это означает работу злоумышленников или санкционированную прослушку. Для того чтобы проверить, перехватывает ли кто-то вызовы, необходимо сделать следующее:

- Позвоните 3-4 друзьям, находящимся в разных районах города. Желательно выбрать собеседников с разными сотовыми операторами. Засеките, сколько секунд пройдёт до установки связи с каждым выбранным абонентом.

- Используйте для звонков другой смартфон. Если задержка исчезла, вполне возможно, что на смартфон загрузили программу-шпиона.

- Позвоните с другого смартфона на номер, с которым ранее была задержка. Если аудио вызов устанавливается быстрее, стоит проверить первый смартфон на вирусы.

Вирусы, шпионский софт, спамеры часто работают фоном вместе с другими приложениями. Даже если у пользователя мощный смартфон, он начнет нагреваться, так как при передаче данных задействуются Wi-Fi модули и другие компоненты мобильного устройства. Сильнее всего смартфон будет нагреваться при разговоре.

Любые установленные программы вмешиваются в работу операционной системы. Особенно это актуально для вирусов и шпионского программного обеспечения. Они нарушают нормальное функционирование процессов, из-за чего смартфон тормозит или перезагружается. При сильном нагреве мобильное устройство может отключиться, так как сработает встроенная защита от производителя.

Шпионские программы сохраняют все телефонные звонки и SMS-сообщения. Также они записывают аудиоданные из различных мессенджеров. Для передачи информации вредоносному программному обеспечению приходится задействовать интернет-каналы, поэтому трафик расходуется значительно быстрее, чем обычно.

Техническое сообщение для настройки программы-шпиона могут прислать по сотовой сети. Для пользователя оно выглядит как комбинация рандомных символов, букв и цифр. При получении такого SMS стоит проверить смартфон антивирусом.

Существует сразу несколько методов, позволяющих выявить, прослушивает ли кто-нибудь смартфон или нет. Современное программное обеспечение справится с этой задачей. Встроенные функции мобильной операционной системы тоже способны помочь в этом вопросе.

По умолчанию они поддерживаются всеми современными смартфонами. При помощи USSD-команд можно обнаружить несанкционированную переадресацию вызовов и сообщений. Для ввода команд необходимо активировать панель набора номера. Полезные USSD-команды для отслеживания и борьбы со шпионским программным обеспечением:

- *#21# — показывает список номеров, имеющих доступ к SMS и вызовам;

- #21# — выключает переадресацию звонков;

- ##21# — выключает переадресацию звонков и сообщений;

- *#61# — показывает наличие переадресации, если номер не отвечает;

- #61# — деактивирует переадресацию вызовов, если номер не отвечает;

- ##61# — отключает переотправку SMS и вызовов;

- *#62# — проверка переадресации, если абонент находится вне зоны доступа;

- ##62# — отключение переадресации звонков и SMS, если абонент вне зоны доступа;

- *#67# — проверка переадресации, если абонент говорит по телефону, и линяя занята;

- ##67# — отключение переадресации при занятом номере;

- *#330# — проверка запрета всех вызовов.

Универсальным считаются коды 21. Они позволяют отключить всю переадресацию и обеспечить конфиденциальность пользователя. Но для собственного спокойствия можно собрать информацию по остальным кодам. Там не должны отображаться какие-либо данные о других номерах.

Известный антивирус существуют, в том числе для Android и iOS. Этот программный комплекс защищает владельца мобильного устройства от шпионского программного обеспечения, вирусов, распространителей рекламы и т. д. Бесплатная Light версия позволит вернуть контроль над звонками и смартфоном, но для полноценной защиты лучше приобрести полноценную лицензию.

Для поиска шпионских программ необходимо запустить сканер. Часто сразу после установки и первого запуска антивирус находит подозрительные программы и предлагает их удалить. Необходимо проверять запросы внимательнее, так как случайно можно стереть компоненты, необходимые для корректной работы установленных приложений

Это бесплатное приложение для обнаружения шпионских программ. Eagle Security отслеживает все загруженные на мобильное устройство приложения, проверяет их разрешения и отправляемые данные. В бесплатной версии присутствует реклама. Существует и платная версия без рекламы и с расширенным функционалом.

Антишпионское приложение выявляет следящие модули, вирусы и защищает владельца смартфона от потери информации. Главный недостаток Incognito – для полноценного функционирования необходимо приобрести лицензию. В бесплатной версии слишком много рекламы.

Приложение отслеживает все программы, загруженные на смартфон. Есть платная и бесплатная версии. В бесплатной версии присутствует весьма ненавязчивая реклама. Быстро определяет потенциально опасные приложения. Но может заблокировать антивирус, ТОR и другие анонимайзеры.

Достаточно старое мобильное приложение, которое обнаруживает подозрительную сетевую активность в смартфоне. Программа находит шпионские программное обеспечение, помечает подозрительные сообщения. На последних версиях Android не запускается. Работает только с 3G сетями. Скачать программу можно на Github.

Это программа разработана специально для поиска поддельных базовых станций. Помогает выявить переадресацию звонков на другие незнакомые вышки. Распространяется бесплатно. Последнюю версию также можно скачать только на GitHub.

Ликвидировать программы-шпионы, передающие голосовые данные злоумышленникам, можно с помощью антивируса или специализированной Anti Spy программы. Если проблему вызывает аппаратная модификация смартфона, необходимо избавиться от дополнительного чипа. Принудительную переадресацию вызовов можно деактивировать USSD-командами.

Кардинальный метод борьбы со шпионским программным обеспечением – обнуление настроек смартфона. Состояние мобильного устройства сбросится до заводского, из его памяти удалится весь софт, включая вредоносный. Минус у этой методики один – личные файлы пользователя также удалятся, поэтому лучше предварительно скопировать их на внешний диск или облачный сервер.

При наличии признаков совершаемого или подготавливаемого правонарушения МВД, ФСБ и другие правоохранительные органы могут прослушивать смартфон. Если пользователь длительное время уклоняется от уплаты налогов, то инициировать эту процедуру можно только по решению следователя. Информацию о подготавливаемом преступлении правоохранительные органы могут получить из весьма разнообразных источников:

- анонимный звонок в полицию;

- сообщение из банка о странном движении денег на счетах;

- получение запроса от ФНС о налоговой задолженности в особо крупных размерах;

- плановые проверки оборота драгоценных металлов, ценных бумаг и т. д.

Инициируют прослушку только при наличии судебного решения. Но есть исключения, когда к телефону подключаются без оформления подобного документа. Например, для обеспечения безопасности или при прямой угрозе совершения тяжкого преступления.

Прослушивание телефонных разговоров, прочтение переписок, перехват данных через камеры ноутбука – устрашающие истории и анекдоты об этом гуляют по просторам интернета давно. В последнее время в редакцию Тульской службы новостей стало поступать большое количество вопросов на эту тему. Наши корреспонденты выяснили, когда и как может осуществляться контроль за разговорами и перепиской.

Законно ли прослушивать разговоры

Прослушка телефонных разговоров и проверка переписки действительно возможна, но только во время военного положения. Об этом написано в пункте 11 статьи 14 Конституции РФ.

«На основании указов Президента Российской Федерации осуществляются следующие полномочия: осуществление военной цензуры за почтовыми отправлениями и сообщениями, передаваемыми с помощью телекоммуникационных систем, а также контроля за телефонными переговорами, создание органов цензуры, непосредственно занимающихся указанными вопросами, и определение полномочий таких органов», – говорится в официальном документе.

В данный момент в России введено военное положение только на территории новых присоединенных регионов, также в части других субъектов страны действует режим повышенной готовности. По словам тульских юристов, на регионы, в которых военное положение не введено, разрешение на прослушку телефона не распространяется.

Как спецслужбы прослушивают разговоры и получают информацию из социальных сетей

Каждый пользователь социальных сетей видел картинку с сотрудником правоохранительных органов, наблюдающим за человеком через камеру ноутбука. Однако в реальности процедура «прослушивания» выглядит несколько иначе – работу ведет искусственный интеллект по ключевым словам, а данные социальных сетей правоохранители по надобности запрашивают непосредственно у владельцев сети. О том, как технически может быть организована система отслеживания, в беседе с Тульской службой новостей рассказал специалист по кибербезопасности Сергей Вакулин.

Сотовая вышка фиксирует все действия с данным телефоном с того момента, как человек вставил в него сим-карту. Сотовый оператор, если человек не использует VPN, видит, куда поступает трафик, то есть, какие сайты и социальные сети посещает человек. Что касается прослушивания разговоров, то здесь все просто – есть искусственный интеллект, которому заданы ключевые слова, на которые он реагирует и оперативно начинает вести запись. Эта запись поступает человеку, который уже анализирует разговор. Легко можно получить информацию из российских социальных сетей – по запросу правоохранительных органов они очень оперативно передают все необходимые данные. Сложнее дела обстоят с шифрованными каналами связи. Например, если человек общается в секретном чате Телеграм, то исходный код и ключи шифрования находятся только у двух собеседников. То есть, их не сможет сообщить правоохранителям даже сам разработчик мессенджера. Единственный вариант в данном случае – ловить человека на улице и проверять в его телефоне следы таких чатов. Что касается обычных чатов, то ключи частично хранятся на серверах и могут быть переданы по запросу, –

Как понять, что телефон прослушивается

Многие хотя бы раз замечали, что во время телефонного разговора появлялись лишние шумы и эхо.

«Недавно общался со знакомым, который живет в Краснодаре, и заметил, что со звуком стало что-то не то – как будто замедленное воспроизведение записи. Первая мысль, которая пришла в голову – меня прослушивают», – отметил туляк.

«Общался с другом по телефону, и в тот момент, когда речь зашла про работу в ФСБ, из телефонной трубки начали доноситься очень страшные звуки каких-то помех. Потом еще долго с другом смеялись, что нас прослушивали», – рассказал молодой человек.

Однако по словам Сергея Вакулина, появление посторонних звуков вовсе не означает, что в данный момент ведется прослушка разговора.

«Иногда в работе станции происходят сбои, из-за чего можно услышать эхо, звуки капель и прочее. Именно поэтому нельзя точно сказать, что при появлении подобных помех вас обязательно слушают», – заключил хакер.

Ранее Сергей Вакулин рассказал Тульской службе новостей, нужно ли

заклеивать камеру на ноутбуке

.

Мобильный телефон — это универсальный жучок, который человек постоянно и добровольно носит с собой. Идеальное устройство для круглосуточной слежки и прослушивания. К радости спецслужб и хакеров, большинство людей даже не подозревают, насколько легко подключиться к каналу связи и прослушать их разговоры, прочитать СМС и сообщения в мессенджерах.

JET-связь

Сим-карты JET обеспечивают безопасную и безлимитную связь по всему миру.

1. СОРМ — официальная прослушка

Самый явный способ — официальная прослушка со стороны государства.

Во многих странах мира телефонные компании обязаны обеспечить доступ к линиям прослушивания телефонных каналов для компетентных органов. Например, в России на практике это осуществляется технически через СОРМ — систему технических средств для обеспечения функций оперативно-розыскных мероприятий.

Каждый оператор обязан установить на своей АТС интегрированный модуль СОРМ.

Если оператор связи не установил у себя на АТС оборудование для прослушки телефонов всех пользователей, его лицензия в России будет аннулирована. Аналогичные программы тотальной прослушки действуют в Казахстане, на Украине, в США, Великобритании (Interception Modernisation Programme) и других странах.

Продажность государственных чиновников и сотрудников спецслужб всем хорошо известна. Если у них есть доступ к системе в «режиме бога», то за соответствующую плату вы тоже можете получить его. Как и во всех государственных системах, в российском СОРМ — большой бардак и типично русское раздолбайство. Большинство технических специалистов на самом деле имеет весьма низкую квалификацию, что позволяет несанкционированно подключиться к системе незаметно для самих спецслужб.

Операторы связи не контролируют, когда и кого из абонентов слушают по линиям СОРМ. Оператор никак не проверяет, есть ли на прослушку конкретного пользователя санкция суда.

«Берёте некое уголовное дело о расследовании организованной преступной группы, в котором перечислены 10 номеров. Вам надо прослушать человека, который не имеет отношения к этому расследованию. Вы просто добиваете этот номер и говорите, что у вас есть оперативная информация о том, что это номер одного из лидеров преступной группы», — говорят знающие люди с сайта «Агентура.ру».

Таким образом, через СОРМ вы можете прослушать кого угодно на «законных» основаниях. Вот такая защищённая связь.

2. Прослушка через оператора

Операторы сотовой связи вообще безо всяких проблем смотрят список звонков и историю перемещений мобильного телефона, который регистрируется в различных базовых станциях по своему физическому расположению. Чтобы получить записи звонков, как у спецслужб, оператору нужно подключиться к системе СОРМ.

По новым российским законам операторы будут обязаны хранить аудиозаписи разговоров всех пользователей от полугода до трёх лет (о точном сроке сейчас договариваются). Закон вступает в силу с 2018 года.

3. Подключение к сигнальной сети SS7

Зная номер жертвы, возможно прослушать телефон, подключившись к сети оператора сотовой сети через уязвимости в протоколе сигнализации SS7 (Signaling System № 7).

Специалисты по безопасности описывают эту технику таким образом.

Атакующий внедряется в сеть сигнализации SS7, в каналах которой отправляет служебное сообщение Send Routing Info For SM (SRI4SM), указывая в качестве параметра телефонный номер атакуемого абонента А. В ответ домашняя сеть абонента А посылает атакующему некоторую техническую информацию: IMSI (международный идентификатор абонента) и адрес коммутатора MSC, который в настоящий момент обслуживает абонента.

Далее атакующий с помощью сообщения Insert Subscriber Data (ISD) внедряет в базу данных VLR обновлённый профиль абонента, изменяя в нем адрес биллинговой системы на адрес своей, псевдобиллинговой, системы. Затем, когда атакуемый абонент совершает исходящий вызов, его коммутатор обращается вместо реальной биллинговой системы к системе атакующего, которая даёт коммутатору директиву перенаправить вызов на третью сторону, опять же подконтрольную злоумышленнику. На этой третьей стороне собирается конференц-вызов из трёх абонентов, два из которых реальные (вызывающий А и вызываемый В), а третий внедрён злоумышленником несанкционированно и может слушать и записывать разговор.

Схема вполне рабочая. Специалисты говорят, что при разработке сигнальной сети SS7 в ней не было заложено механизмов защиты от подобных атак. Подразумевалось, что эта система и так закрыта и защищена от подключения извне, но на практике злоумышленник может найти способ присоединиться к этой сигнальной сети.

К сети SS7 можно подключиться в любой стране мира, например в бедной африканской стране, — и вам будут доступны коммутаторы всех операторов в России, США, Европе и других странах. Такой метод позволяет прослушать любого абонента в мире, даже на другом конце земного шара. Перехват входящих СМС любого абонента тоже осуществляется элементарно, как и перевод баланса через USSD-запрос.

4. Подключение к кабелю

Из документов Эдварда Сноудена стало известно, что спецслужбы не только «официально» прослушивают телефоны через коммутаторы связи, но и подключаются напрямую к оптоволокну, записывая весь трафик целиком. Это позволяет прослушивать иностранных операторов, которые не дают официально установить прослушивающее оборудование на своих АТС.

Вероятно, это довольно редкая практика для международного шпионажа. Поскольку на АТС в России и так повсеместно стоит прослушивающее оборудование, нет особой необходимости в подключении к оптоволокну. Возможно, такой метод имеет смысл применять только для перехвата и записи трафика в локальных сетях на местных АТС. Например, для записи внутренних переговоров в компании, если они осуществляются в рамках локальной АТС или по VoIP.

5. Установка шпионского трояна

На бытовом уровне самый простой способ прослушать разговоры пользователя по мобильному телефону, в Skype и других программах — просто установить троян на его смартфон. Этот метод доступен каждому, здесь не требуются полномочия государственных спецслужб или решение суда.

За рубежом правоохранительные органы часто закупают специальные трояны, которые используют никому не известные 0day-уязвимости в Android и iOS для установки программ. Такие трояны по заказу силовых структур разрабатывают компании вроде Gamma Group (троян FinFisher).

Российским правоохранительным органам ставить трояны нет особого смысла, разве только требуется возможность активировать микрофон смартфона и вести запись, даже если пользователь не разговаривает по мобильному телефону. В других случаях с прослушкой отлично справляется СОРМ. Поэтому российские спецслужбы не слишком активно внедряют трояны. Но для неофициального использования это излюбленный хакерский инструмент.

Жёны шпионят за мужьями, бизнесмены изучают деятельность конкурентов. В России троянский софт повсеместно используется для прослушки именно частными клиентами.

Троян устанавливается на смартфон различными способами: через поддельное программное обновление, через электронное письмо с фальшивым приложением, через уязвимость в Android или в популярном программном обеспечении типа iTunes.

Новые уязвимости в программах находят буквально каждый день, а потом очень медленно закрывают. Например, троян FinFisher устанавливался через уязвимость в iTunes, которую Apple не закрывала с 2008-го по 2011-й. Через эту дыру можно было установить на компьютер жертвы любой софт от имени Apple.

Возможно, на вашем смартфоне уже установлен такой троян. Вам не казалось, что аккумулятор смартфона в последнее время разряжается чуть быстрее, чем положено?

6. Обновление приложения

Вместо установки специального шпионского трояна злоумышленник может поступить ещё грамотнее: выбрать приложение, которое вы сами добровольно установите на свой смартфон, после чего дадите ему все полномочия на доступ к телефонным звонкам, запись разговоров и передачу данных на удалённый сервер.

Например, это может быть популярная игра, которая распространяется через «левые» каталоги мобильных приложений. На первый взгляд, обычная игра, но с функцией прослушки и записи разговоров. Очень удобно. Пользователь своими руками разрешает программе выходить в интернет, куда она отправляет файлы с записанными разговорами.

Как вариант, вредоносная функциональность приложения может добавиться в виде обновления.

7. Поддельная базовая станция

Поддельная базовая станция имеет более сильный сигнал, чем настоящая БС. За счёт этого она перехватывает трафик абонентов и позволяет манипулировать данными на телефоне. Известно, что фальшивые базовые станции широко используются правоохранительными органами за рубежом.

В США популярна модель фальшивой БС под названием StingRay.

1 / 0

2 / 0

И не только правоохранительные органы используют такие устройства. Например, коммерсанты в Китае часто применяют фальшивые БС для массовой рассылки спама на мобильные телефоны, которые находятся в радиусе сотен метров вокруг. Вообще в Китае производство «фальшивых сот» поставлено на поток, так что в местных магазинах не проблема найти подобный девайс, собранный буквально на коленке.

8. Взлом фемтосоты

В последнее время в некоторых компаниях используются фемтосоты — маломощные миниатюрные станции сотовой связи, которые перехватывают трафик с мобильных телефонов, находящихся в зоне действия. Такая фемтосота позволяет записывать звонки всех сотрудников компании, прежде чем перенаправлять звонки на базовую станцию сотовых операторов.

Соответственно, для прослушки абонента требуется установить свою фемтосоту или взломать оригинальную фемтосоту оператора.

9. Мобильный комплекс для дистанционной прослушки

В данном случае радиоантенна устанавливается недалеко от абонента (работает на расстоянии до 500 метров). Направленная антенна, подключённая к компьютеру, перехватывает все сигналы телефона, а по окончании работы её просто увозят.

В отличие от фальшивой фемтосоты или трояна, здесь злоумышленнику не нужно заботиться о том, чтобы проникнуть на место и установить фемтосоту, а потом убрать её (или удалить троян, не оставив следов взлома).

Возможностей современных ПК достаточно, чтобы записывать сигнал GSM на большом количестве частот, а затем взломать шифрование с помощью радужных таблиц (вот описание техники от известного специалиста в данной области Карстена Ноля).

Если вы добровольно носите с собой универсальный жучок, то автоматически собираете обширное досье на самого себя. Вопрос только в том, кому понадобится это досье. Но если понадобится, то получить его он сможет без особого труда.