Многие из методов ниже имеют законные основания. Но не все.

Как правило, если вы не занимаетесь ничем противозаконным или не находитесь под подозрением, то и прослушивать вас не будут. Но это не отменяет шанса прослушки со стороны бизнес-конкурентов, преступников и прочих недоброжелателей.

Просто знайте всю эту информацию и спите спокойно.

СОРМ

Система оперативно-розыскных мероприятий – прослушка официальная, государственная, тотальная. В РФ все операторы связи обязаны устанавливать СОРМ на своих АТС и обеспечивать правоохранительным органам доступ к разговорам и переписке пользователей.

Если у оператора не будет СОРМ, ему не выдадут лицензию. Если он отключит СОРМ, лицензию аннулируют. К слову, не только в соседних Казахстане и Украине, но и в США, Великобритании и многих других странах действует та же система.

Установка СОРМ определяется Законом «О связи», приказом Министерства связи № 2339 от 9 августа 2000 года, приказ Министерства информационных технологий и связи РФ от 16 января 2008 года N 6 «Об утверждении Требований к сетям электросвязи для проведения оперативно-разыскных мероприятий», а также ещё десятком других нормативных документов.

СОРМ включает:

- Аппаратно-программную часть, которая устанавливается у оператора связи;

- Удаленный пункт управления, который размещается у правоохранительных органов;

- Каналы передачи данных, работа которых обеспечивается провайдером для установки связи с пунктом удаленного управления.

СОРМ принято делить на три поколения:

- СОРМ 1 позволяет следить за аналоговой связью, телефонными переговорами. Её разработали а 80-е годы.

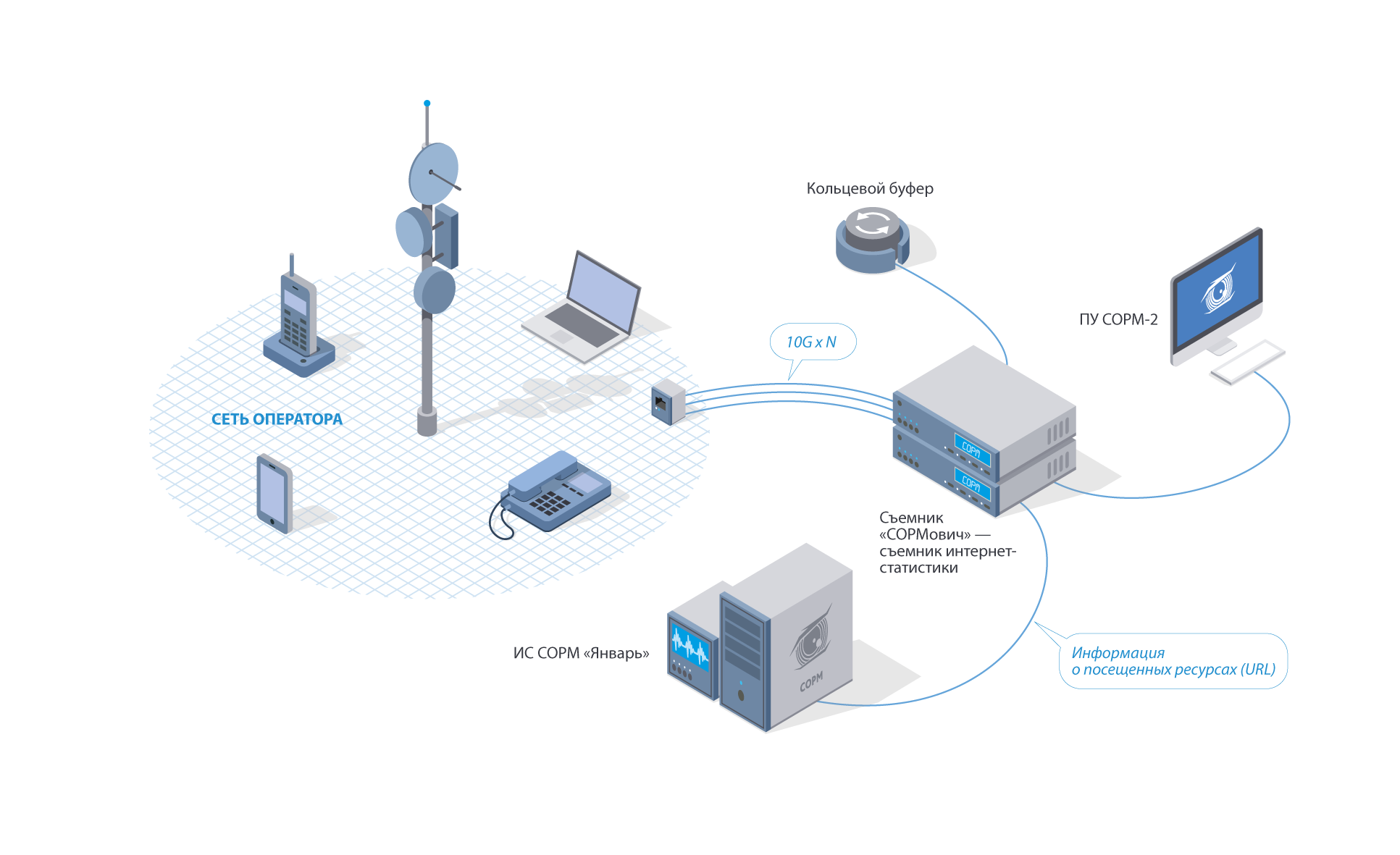

- СОРМ 2 создана для прослушивания мобильной связи и контроля интернет-трафика. Второе поколение СОРМ стали внедрять в 2000 году. В составе системы – отдельный сервер, подключённый к пульту управления ФСБ, и кольцевой буфер, который должен хранить весь проходящий через провайдера трафик за последние 12 часов.

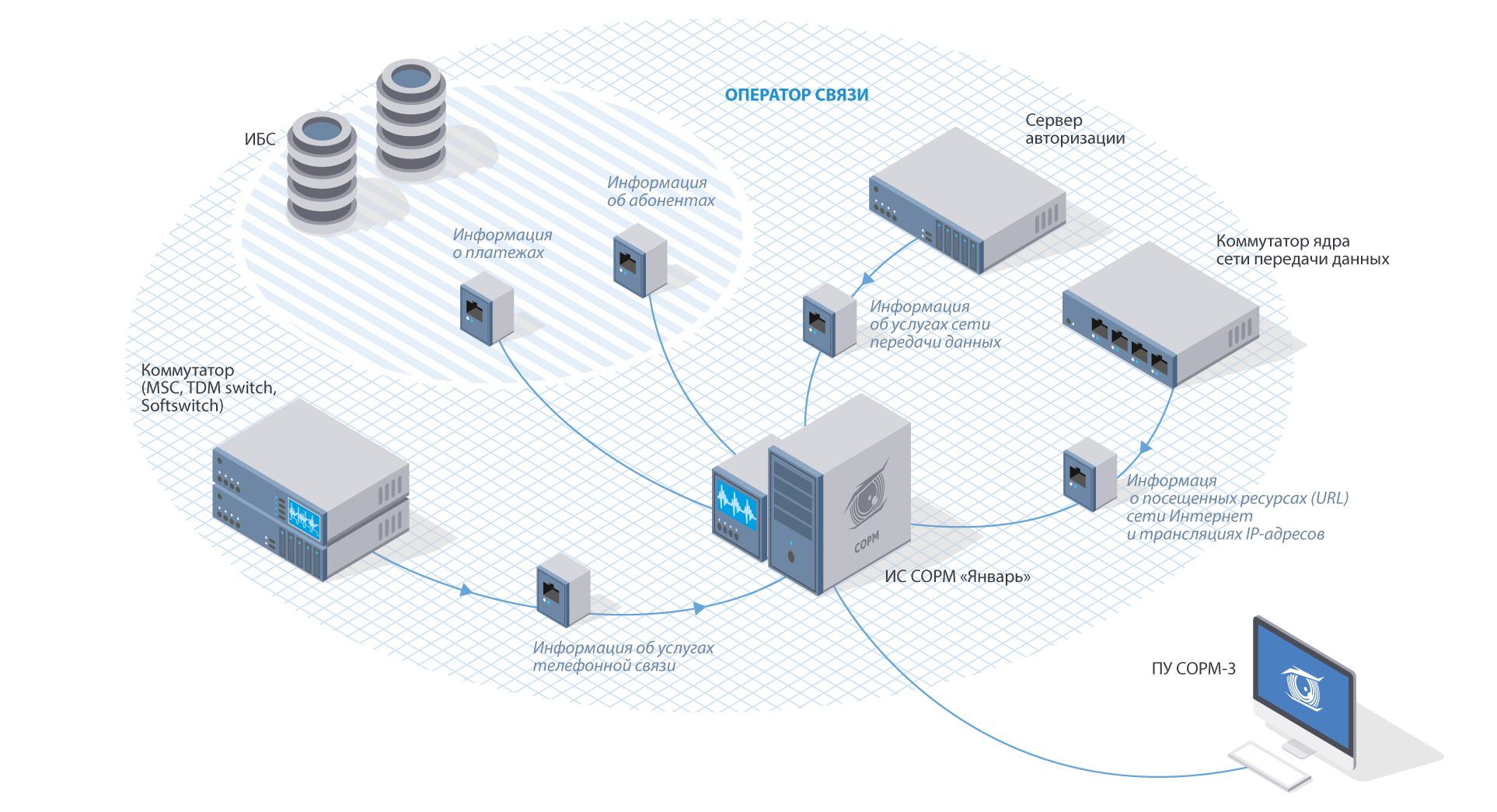

- СОРМ 3 – это новейший вариант, который обеспечивает объединение всех вышеуказанных систем и дополнительно контролирует часть VPN-серверов, прослушивает в режиме реального времени спутниковую связь, мессенджеры и др., хранит метаданные о звонках, интернет-сессиях, переданных сообщениях, позволяет получить данные из внутренних систем оператора. СОРМ 3 начали внедрять в 2014 году.

Пример:

Пример:

Операторы РФ преимущественно используют СОРМ 2. Но на практике у 70% компаний система либо вообще не работает, либо работает с нарушениями.

Прежде всего, СОРМ устанавливать дорого (а делать это оператор должен за свои деньги по индивидуальному плану, утвержденному местным управлением ФСБ). Большинству операторов проще заплатить около 30 тыс. рублей штрафа в соответствие с ч.3 ст.14.1 КоАП РФ.

Кроме того, СОРМ оператора может конфликтовать с комплексами ФСБ. И из-за этого записывать трафик пользователей технически невозможно.

Операторы не контролируют, как спецслужбы используют СОРМ. Соответственно, запретить прослушивать конкретно ваш номер они не могут.

Однако спецслужбам для прослушки формально нужно решение суда. В 2016 году суды общей юрисдикции выдали правоохранительным органам 893,1 тыс. подобных разрешений. В 2017 году их количество снизилось, но незначительно.

Впрочем, сотрудникам правоохранительных органов ничего не стоит включить чей-то номер в набор для прослушки как потенциально подозрительный. И сослаться на оперативную необходимость.

К тому же уровень безопасности СОРМ часто невысок. Так что остаётся возможность и для несанкционированного подключения – незаметно для оператора, абонента и спецслужб.

Сами операторы тоже могут посмотреть историю звонков, сообщений, перемещений смартфона по базовым станциям.

Сигнальная сеть SS7 (ОКС-7)

SS7, ОКС-7, или система сигнализации №7 – набор сигнальных протоколов, которые применяют для настройки телефонных станций PSTN и PLMN по всему миру. Протоколы используют цифровые и аналоговые каналы для передачи управляющей информации.

Уязвимости в SS7 находят регулярно. Это позволяет хакерам подключиться к сети оператора и прослушивать ваш телефон. Вообще говоря, в SS7 практически не вшивали системы защиты – изначально считалась, что она защищена по умолчанию.

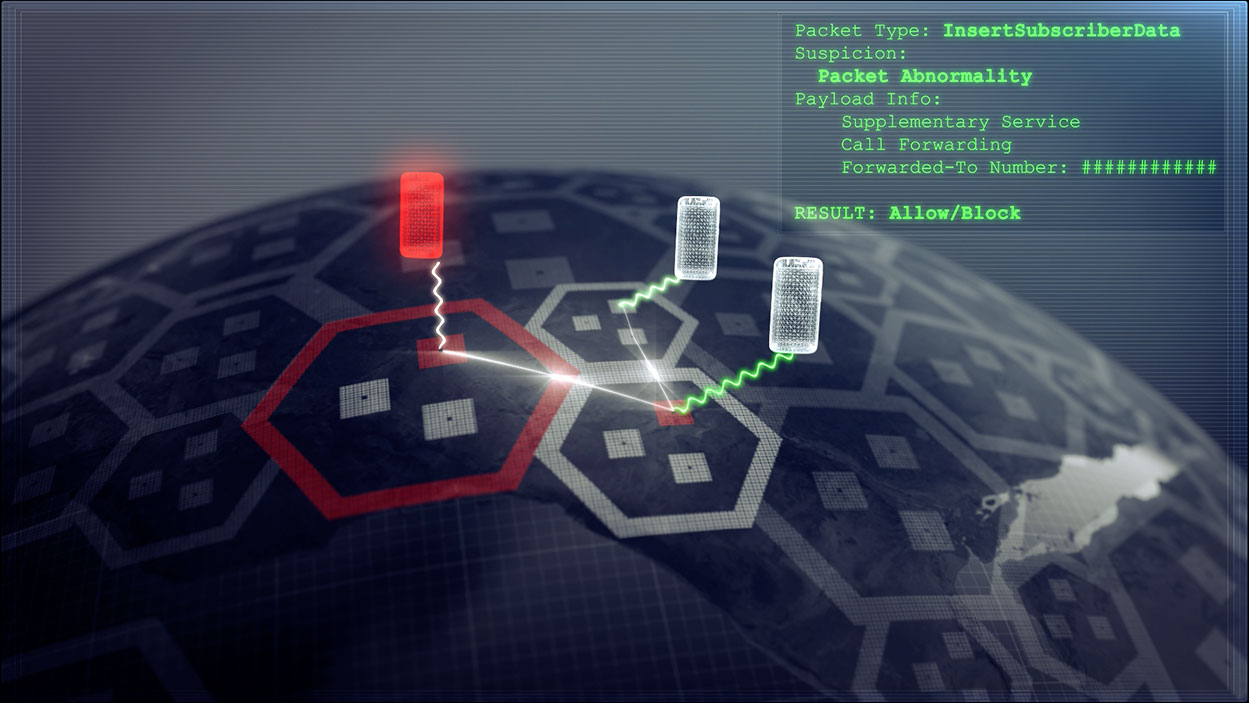

Обычно хакеры внедряются в сеть SS7 и отправляет по её каналам служебное сообщение Send Routing Info For SM (SRI4SM). В качестве параметра сообщения он указывает номер для прослушки. В ответ домашняя сеть абонента отправляет IMSI (международный идентификатор абонента) и адрес коммутатора MSC, который в настоящий момент обслуживает абонента.

После этого хакер отправляет ещё одно сообщение – Insert Subscriber Data (ISD). Это позволяет ему внедриться в базу данных и загрузить туда свой адрес вместо биллингового адреса абонента.

Когда абонент совершает звонок, коммутатор обращается к адресу хакера. В результате осуществляется конференц-звонок с участием третьей стороны (злоумышленника), которая может всё слушать и записывать.

Подключиться к SS7 можно где угодно. Так что российский номер вполне могут ломать из Индии, Китая, да хоть из далёкой жаркой Африки. Кстати, SS7 позволяет использовать USSD-запросы для перехвата SMS или перевода баланса.

Вообще SS7 – это «мать всех дыр» и самое уязвимое место мобильной системы. Её сейчас используют не только для прослушки, но и для обхода двухфакторной аутентификации. Иначе говоря, для доступа к вашим банковским аккаунтам и другим защищённым профайлам.

Троянские приложения

Это как раз самый простой и распространённый способ. Установить приложение, пока «половинка» в душе, или использовать методы социальной инженерии, чтобы заставить перейти по ссылке, гораздо проще, чем договариваться с операми и ФСБ.

Приложения позволяют не только записывать разговоры по мобильному или читать SMS. Они могут активировать микрофон и камеру, чтобы скрыто слушать и снимать всё происходящее вокруг.

Самый популярный троян такого рода – FinFisher. В 2008-2011 годах его устанавливали на iPhone через дыру в iTunes, которую Apple почему-то не закрывала. Брайан Креббс писал об уязвимости ещё в 2008 году, но все делали вид, что её нет.

В 2011 году правительство Египта использовало FinFisher в ходе Арабской весны. Причём приобрело официальную версию за 287 тыс. евро. Вскоре после этого WikiLeaks показала на видео, как FinFisher, FinSpy и другие разработки Gamma Group собирают данные пользователя. И только после этого Apple вынуждена была закрыть дыру.

Как вас могут уговорить установить шпион для прослушки? Это может быть обновление популярной игры из «левого» каталога, приложение со скидками, подделка под обновление системы.

К слову, правоохранительные органы тоже используют шпионские приложения – к примеру, когда не могут пойти официальным путём и получить разрешение суда. Трояны под 0day-уязвимости в Android и iOS – многомиллионный рынок, продукты на нём востребованы во многих странах мира.

Дистанционная прослушка

Варианта здесь три – мобильный комплекс, фемтосота или поддельная базовая станция. Все они недешевы, так что рядового юзера так прослушивать не будут. Но всё же расскажем, как это работает.

Мобильный комплекс устанавливают на расстоянии до 300-500 м от прослушиваемого смартфона. Направленная антенна перехватывает все сигналы, компьютер их сохраняет и расшифровывает с помощью радужных таблиц или других технологий. Когда прослушка закончена, комплекс просто уезжает.

У поддельной базовой станции (IMSI-перехватчика) сигнал мощнее, чем у настоящей. Смартфон видит, что такая станция даст лучшее качество связи, и автоматически подключается к ней. Станция перехватывает все данные. Размер станции – чуть больше ноутбука. Стоит она от 600 долларов (кустарная) до 1500-2000 долларов (промышленные варианты).

К слову, поддельные станции нередко используют для рассылки спама. В Китае такие устройства умельцы собирают и продают компаниям, которые хотят привлечь покупателей. Нередко поддельные БС применяют и в районах боевых действий, чтобы дезинформировать военных или население.

Фемтосота – устройство более миниатюрное. Она не такая мощная, как полноценная станция связи, но выполняет те же функции. Фемтосоты обычно устанавливают компании, чтобы прослушивать трафик своих сотрудников и партнёров. Данные перехватываются до того, как отправятся на базовые станции сотовых операторов. Но такую же фемтосоту можно установить и для точечной прослушки.

Выводы

Технически самый простой и универсальный способ прослушки – это мобильное приложение. В случае чего всё можно свалить на абонента: мол, сам разрешил доступ к камере, микрофону, отправке данных и т.п. Остальные методы – скорее для профессионалов или людей, которые могут оплатить услуги профессионалов.

(9 голосов, общий рейтинг: 4.78 из 5)

(9 голосов, общий рейтинг: 4.78 из 5)

🤓 Хочешь больше? Подпишись на наш Telegram.

iPhones.ru

Основные методы и устройства для этого.

- Безопасность,

- Операторы,

- Это интересно

![]()

Ксения Шестакова

@oschest

Живу в будущем. Разбираю сложные технологии на простые составляющие.

Мобильный телефон — это универсальный жучок, который человек постоянно и добровольно носит с собой. Идеальное устройство для круглосуточной слежки и прослушивания. К радости спецслужб и хакеров, большинство людей даже не подозревают, насколько легко подключиться к каналу связи и прослушать их разговоры, прочитать СМС и сообщения в мессенджерах.

JET-связь

Сим-карты JET обеспечивают безопасную и безлимитную связь по всему миру.

1. СОРМ — официальная прослушка

Самый явный способ — официальная прослушка со стороны государства.

Во многих странах мира телефонные компании обязаны обеспечить доступ к линиям прослушивания телефонных каналов для компетентных органов. Например, в России на практике это осуществляется технически через СОРМ — систему технических средств для обеспечения функций оперативно-розыскных мероприятий.

Каждый оператор обязан установить на своей АТС интегрированный модуль СОРМ.

Если оператор связи не установил у себя на АТС оборудование для прослушки телефонов всех пользователей, его лицензия в России будет аннулирована. Аналогичные программы тотальной прослушки действуют в Казахстане, на Украине, в США, Великобритании (Interception Modernisation Programme) и других странах.

Продажность государственных чиновников и сотрудников спецслужб всем хорошо известна. Если у них есть доступ к системе в «режиме бога», то за соответствующую плату вы тоже можете получить его. Как и во всех государственных системах, в российском СОРМ — большой бардак и типично русское раздолбайство. Большинство технических специалистов на самом деле имеет весьма низкую квалификацию, что позволяет несанкционированно подключиться к системе незаметно для самих спецслужб.

Операторы связи не контролируют, когда и кого из абонентов слушают по линиям СОРМ. Оператор никак не проверяет, есть ли на прослушку конкретного пользователя санкция суда.

«Берёте некое уголовное дело о расследовании организованной преступной группы, в котором перечислены 10 номеров. Вам надо прослушать человека, который не имеет отношения к этому расследованию. Вы просто добиваете этот номер и говорите, что у вас есть оперативная информация о том, что это номер одного из лидеров преступной группы», — говорят знающие люди с сайта «Агентура.ру».

Таким образом, через СОРМ вы можете прослушать кого угодно на «законных» основаниях. Вот такая защищённая связь.

2. Прослушка через оператора

Операторы сотовой связи вообще безо всяких проблем смотрят список звонков и историю перемещений мобильного телефона, который регистрируется в различных базовых станциях по своему физическому расположению. Чтобы получить записи звонков, как у спецслужб, оператору нужно подключиться к системе СОРМ.

По новым российским законам операторы будут обязаны хранить аудиозаписи разговоров всех пользователей от полугода до трёх лет (о точном сроке сейчас договариваются). Закон вступает в силу с 2018 года.

3. Подключение к сигнальной сети SS7

Зная номер жертвы, возможно прослушать телефон, подключившись к сети оператора сотовой сети через уязвимости в протоколе сигнализации SS7 (Signaling System № 7).

Специалисты по безопасности описывают эту технику таким образом.

Атакующий внедряется в сеть сигнализации SS7, в каналах которой отправляет служебное сообщение Send Routing Info For SM (SRI4SM), указывая в качестве параметра телефонный номер атакуемого абонента А. В ответ домашняя сеть абонента А посылает атакующему некоторую техническую информацию: IMSI (международный идентификатор абонента) и адрес коммутатора MSC, который в настоящий момент обслуживает абонента.

Далее атакующий с помощью сообщения Insert Subscriber Data (ISD) внедряет в базу данных VLR обновлённый профиль абонента, изменяя в нем адрес биллинговой системы на адрес своей, псевдобиллинговой, системы. Затем, когда атакуемый абонент совершает исходящий вызов, его коммутатор обращается вместо реальной биллинговой системы к системе атакующего, которая даёт коммутатору директиву перенаправить вызов на третью сторону, опять же подконтрольную злоумышленнику. На этой третьей стороне собирается конференц-вызов из трёх абонентов, два из которых реальные (вызывающий А и вызываемый В), а третий внедрён злоумышленником несанкционированно и может слушать и записывать разговор.

Схема вполне рабочая. Специалисты говорят, что при разработке сигнальной сети SS7 в ней не было заложено механизмов защиты от подобных атак. Подразумевалось, что эта система и так закрыта и защищена от подключения извне, но на практике злоумышленник может найти способ присоединиться к этой сигнальной сети.

К сети SS7 можно подключиться в любой стране мира, например в бедной африканской стране, — и вам будут доступны коммутаторы всех операторов в России, США, Европе и других странах. Такой метод позволяет прослушать любого абонента в мире, даже на другом конце земного шара. Перехват входящих СМС любого абонента тоже осуществляется элементарно, как и перевод баланса через USSD-запрос.

4. Подключение к кабелю

Из документов Эдварда Сноудена стало известно, что спецслужбы не только «официально» прослушивают телефоны через коммутаторы связи, но и подключаются напрямую к оптоволокну, записывая весь трафик целиком. Это позволяет прослушивать иностранных операторов, которые не дают официально установить прослушивающее оборудование на своих АТС.

Вероятно, это довольно редкая практика для международного шпионажа. Поскольку на АТС в России и так повсеместно стоит прослушивающее оборудование, нет особой необходимости в подключении к оптоволокну. Возможно, такой метод имеет смысл применять только для перехвата и записи трафика в локальных сетях на местных АТС. Например, для записи внутренних переговоров в компании, если они осуществляются в рамках локальной АТС или по VoIP.

5. Установка шпионского трояна

На бытовом уровне самый простой способ прослушать разговоры пользователя по мобильному телефону, в Skype и других программах — просто установить троян на его смартфон. Этот метод доступен каждому, здесь не требуются полномочия государственных спецслужб или решение суда.

За рубежом правоохранительные органы часто закупают специальные трояны, которые используют никому не известные 0day-уязвимости в Android и iOS для установки программ. Такие трояны по заказу силовых структур разрабатывают компании вроде Gamma Group (троян FinFisher).

Российским правоохранительным органам ставить трояны нет особого смысла, разве только требуется возможность активировать микрофон смартфона и вести запись, даже если пользователь не разговаривает по мобильному телефону. В других случаях с прослушкой отлично справляется СОРМ. Поэтому российские спецслужбы не слишком активно внедряют трояны. Но для неофициального использования это излюбленный хакерский инструмент.

Жёны шпионят за мужьями, бизнесмены изучают деятельность конкурентов. В России троянский софт повсеместно используется для прослушки именно частными клиентами.

Троян устанавливается на смартфон различными способами: через поддельное программное обновление, через электронное письмо с фальшивым приложением, через уязвимость в Android или в популярном программном обеспечении типа iTunes.

Новые уязвимости в программах находят буквально каждый день, а потом очень медленно закрывают. Например, троян FinFisher устанавливался через уязвимость в iTunes, которую Apple не закрывала с 2008-го по 2011-й. Через эту дыру можно было установить на компьютер жертвы любой софт от имени Apple.

Возможно, на вашем смартфоне уже установлен такой троян. Вам не казалось, что аккумулятор смартфона в последнее время разряжается чуть быстрее, чем положено?

6. Обновление приложения

Вместо установки специального шпионского трояна злоумышленник может поступить ещё грамотнее: выбрать приложение, которое вы сами добровольно установите на свой смартфон, после чего дадите ему все полномочия на доступ к телефонным звонкам, запись разговоров и передачу данных на удалённый сервер.

Например, это может быть популярная игра, которая распространяется через «левые» каталоги мобильных приложений. На первый взгляд, обычная игра, но с функцией прослушки и записи разговоров. Очень удобно. Пользователь своими руками разрешает программе выходить в интернет, куда она отправляет файлы с записанными разговорами.

Как вариант, вредоносная функциональность приложения может добавиться в виде обновления.

7. Поддельная базовая станция

Поддельная базовая станция имеет более сильный сигнал, чем настоящая БС. За счёт этого она перехватывает трафик абонентов и позволяет манипулировать данными на телефоне. Известно, что фальшивые базовые станции широко используются правоохранительными органами за рубежом.

В США популярна модель фальшивой БС под названием StingRay.

1 / 0

2 / 0

И не только правоохранительные органы используют такие устройства. Например, коммерсанты в Китае часто применяют фальшивые БС для массовой рассылки спама на мобильные телефоны, которые находятся в радиусе сотен метров вокруг. Вообще в Китае производство «фальшивых сот» поставлено на поток, так что в местных магазинах не проблема найти подобный девайс, собранный буквально на коленке.

8. Взлом фемтосоты

В последнее время в некоторых компаниях используются фемтосоты — маломощные миниатюрные станции сотовой связи, которые перехватывают трафик с мобильных телефонов, находящихся в зоне действия. Такая фемтосота позволяет записывать звонки всех сотрудников компании, прежде чем перенаправлять звонки на базовую станцию сотовых операторов.

Соответственно, для прослушки абонента требуется установить свою фемтосоту или взломать оригинальную фемтосоту оператора.

9. Мобильный комплекс для дистанционной прослушки

В данном случае радиоантенна устанавливается недалеко от абонента (работает на расстоянии до 500 метров). Направленная антенна, подключённая к компьютеру, перехватывает все сигналы телефона, а по окончании работы её просто увозят.

В отличие от фальшивой фемтосоты или трояна, здесь злоумышленнику не нужно заботиться о том, чтобы проникнуть на место и установить фемтосоту, а потом убрать её (или удалить троян, не оставив следов взлома).

Возможностей современных ПК достаточно, чтобы записывать сигнал GSM на большом количестве частот, а затем взломать шифрование с помощью радужных таблиц (вот описание техники от известного специалиста в данной области Карстена Ноля).

Если вы добровольно носите с собой универсальный жучок, то автоматически собираете обширное досье на самого себя. Вопрос только в том, кому понадобится это досье. Но если понадобится, то получить его он сможет без особого труда.

В прошлый раз мы остановились на том, что существует легенда о «перехвате ключей из эфира» — мол, можно сделать клон SIM-карты, даже не имея к ней физического доступа. Пусть даже и временный клон. Однако ключ Ki хранится только в SIM-карте и базе данных оператора — и никуда никогда не передается. В чем же соль?

Теоретически, конечно, злоумышленник может установить фейковую базовую станцию с мощным сигналом и имитировать от ее имени запросы на генерацию ответа SRES, отправляя различные варианты случайного числа RAND (если вы успели подзабыть, что значат эти термины, стоит почитать первую часть этого сериала). Таким образом он сможет в конечном итоге вычислить Ki методом криптоанализа — точно так же, как если бы у него был физический доступ к SIM-карте.

Рассказываем о том, как устроены SIM-карты. Часть первая: история вопроса — https://t.co/CmqxlC4HgI pic.twitter.com/cHldz8cyxm

— Kaspersky Lab (@Kaspersky_ru) December 16, 2015

Однако этот способ довольно сложен в том смысле, что криптоанализ занимает определенное время и требует большого количества запросов — за это время абонент вполне может уйти от поддельной базовой станции, и злоумышленнику придется бегать за ним с чемоданчиком. Впрочем, если речь идет о целенаправленной атаке на конкретного абонента, то установить такое оборудование на ночь рядом с его жилищем вполне можно — вопрос только в версии алгоритма шифрования: если это достаточно защищенный COMP128v2, то может и не получиться.

На самом деле «эфирные» атаки имеют своей целью в первую очередь прослушивание разговоров. Как мы помним, весь эфир шифруется (кроме случаев принудительного отключения шифрования на время операций спецслужб), чтобы нельзя было просто так взять и получить доступ к чужому разговору. Для этого используется алгоритм A5 с 64-битным ключом. Он существует в двух версиях: более сложной A5/1 и более простой A5/2, не имеющей ограничений на экспорт в страны вероятного противника (вы, наверное, догадались, входит ли в этот список Россия).

Прослушивают ли спецслужбы Skype? http://t.co/PSrSCB49Aq #Skype

— Kaspersky Lab (@Kaspersky_ru) March 26, 2013

При этом даже в A5/1 ключ на самом деле не 64-битный, а 54-битный, потому что первые 10 бит ключа всегда нулевые — ради простоты. А протокол A5/2 специально сделан таким образом, чтобы спецслужбам, работающим на территории других стран, было легко его вскрыть.

Раньше взлом A5/1 был возможен только путем перебора ключей на уже записанных файлах и занимал настолько много времени, что к моменту расшифровки переданная информация с большой долей вероятности теряла бы актуальность. На современных компьютерах (вернее, уже даже не современных — метод взлома был показан в 2010 году) это происходит за несколько секунд с помощью так называемых радужных таблиц, которые позволяют быстро подобрать нужный ключ. Сами таблицы занимают около 1,7 ТБ: сегодня быстрые SSD-накопители достаточной для их размещения емкости легкодоступны и сравнительно дешевы.

При этом злоумышленник работает полностью в пассивном режиме, ничего не передавая в эфир, благодаря чему его практически невозможно обнаружить. А нужны для этого всего лишь программа Kraken с радужными таблицами, мощный ноутбук и немного модифицированный телефон системы «Нокия-с-фонариком»: после этого можно слушать всех подряд и читать чужие SMS-сообщения, а также блокировать их прохождение либо видоизменять их содержимое (очередной привет всем, кто считает двухфакторную аутентификацию одноразовыми паролями по SMS невероятно надежным способом защиты).

Вы можете десять раз подряд выговорить «двухфакторная аутентификация»? И мы нет

http://t.co/whFhIx5Cpb #security #безопасность

— Kaspersky Lab (@Kaspersky_ru) June 10, 2014

Кроме того, наличие ключа позволяет перехватывать звонки, выдавая себя за жертву. И наконец, вишенка на торте: динамическое клонирование. Злоумышленник инициирует запрос исходящего вызова в сеть одновременно с сессией радиосвязи с жертвой. Когда сеть присылает запрос на авторизацию, атакующий перенаправляет его жертве, получает ответ и пересылает его в сеть, при этом получая возможность вычислить и ключ Kc. Теперь можно закрыть сессию с жертвой и продолжить собственную сессию с сетью.

Это позволяет совершать звонки за счет жертвы, а также выполнять другие действия — например, отправку SMS на короткие номера для списания небольших сумм со счета (с последующим выводом через партнерские программы контент-провайдеров). Именно так была реализована та легендарная атака в Москве, когда злоумышленники в микроавтобусе приезжали в людное место и массово создавали подобные «временные клоны» для списания небольших сумм.

SIM-карта сокровищ: как потерять все, потеряв один лишь телефон — http://t.co/ElKB4U1unJ

— Kaspersky Lab (@Kaspersky_ru) November 17, 2014

Долгое время они оставались незамеченными — с точки зрения сети действия совершались совершенно легитимными абонентами, — и вычислить их удалось лишь по большому количеству запросов одного и того же платного контента от разных абонентов в зоне действия одной и той же базовой станции.

Для шифрования пакетного трафика (GPRS/EDGE) используется другой ключ Kc (не тот, что для голоса), вычисляемый, однако, по аналогичным алгоритмам GPRS-A5, он же GEA (GPRS Encryption Algorithm): они именуются GEA1, GEA2 и GEA3. Так что перехватить можно и трафик мобильного Интернета. Впрочем, сейчас, когда для его передачи используются преимущественно сети 3G и LTE, эта проблема перестала быть настолько актуальной. С другой стороны, передачу данных в 2G — из-за дешевизны «железа» — по-прежнему используют многие телематические устройства, в том числе, например, банкоматы, платежные терминалы и так далее.

Защититься от подобных атак можно было бы переходом на более современный алгоритм шифрования A5/3, который не взламывается с помощью радужных таблиц. Однако операторы не спешат этого делать: во-первых, это стоит денег и не приносит дополнительного дохода (то есть нужно потратить деньги инвесторов на что-то неприбыльное — это мало кто любит). Во-вторых, в большом количестве мобильных телефонов алгоритм A5/3 или не реализован вообще, или реализован некорректно, что вызывает сбои при работе.

Продолжаем рассказывать о том, как устроены SIM-карты. На этот раз про клоны: https://t.co/sPmyxgksYh pic.twitter.com/PbBMAXifeN

— Kaspersky Lab (@Kaspersky_ru) January 19, 2016

В-третьих, реализация A5/3 никак не мешает прослушивать разговоры с помощью фейковой базовой станции, которая может принудительно заставить телефон использовать менее сложный алгоритм, что позволит получить ключ (а ключ во всех алгоритмах один и тот же!). Коли так, то зачем прилагать лишние усилия? В-четвертых, это дорого. В-пятых, это дорого.

Впрочем, все атаки, о которых мы рассказали, потихонечку становятся вчерашним днем. В ближайшем будущем классические SIM-карты уступят место виртуальным SIM и eSIM, в которых решена часть проблем с безопасностью.

Прослушивать можно при «положенной» трубке мобильного телефона. Микрофон телефона может быть принудительно включен соответствующими лицами и тогда слышны все разговоры около телефона.

Такие же возможности имеют цифровые телефоны стандарта DECT.

Никаких поддающихся Вашему вниманию признаков на экране мобильного телефоне или в качестве связи Вы не обнаружите, если Ваши разговоры прослушивают. Факт прослушивания мобильных телефонов определить невозможно. Если в аналоговых телефонных линиях засечь факт негласного вмешательства легко, то цифровые мобильные сети работают по другому принципу и исключают подобную возможность.

Понятно, что прослушивать всех невозможно ни технических, ни из-за ограниченного количества людских ресурсов, которых можно привлечь к этой задаче. Также трудно получить судебную санкцию на прослушку. Однако просто для получения оперативной информации может проводиться прослушка и без санкции (результаты прослушки никогда и нигде не будут «засвечены»).

Делайте соответствующие выводы.

http://www.criminallaw.ru:80/article/100.htm

Как снизить вероятность прослушивания мобильного телефона

• Избегайте или сведите к минимуму передачу конфиденциальной информации, такой, как номера кредитных карточек, финансовые вопросы, пароли.

• Не применяйте сотовые телефоны для ведения деловых разговоров. Либо с этой целью пользуйтесь специально подготовленными мобильными телефонами и системами пространственного зашумления.

• Труднее перехватить разговор, который ведется с движущегося автомобиля, т. к. расстояние между ним и перехватывающей аппаратурой (если та находится не в автомобиле) увеличивается и сигнал ослабевает.

• Используйте системы связи, в которых данные передаются с большой скоростью при частой автоматической смене частот в течение разговора (к примеру, GPRS).

• Отключите полностью свой мобильный телефон, если не хотите, чтобы ваше местонахождение стало кому-то известно.

• Не стоит ремонтировать телефон в сомнительных мастерских.

http://www.criminallaw.ru/article/101.htm

Источник: http://blog.kp.ua/community/2756060/post108811092/

КАК ОПРЕДЕЛИТЬ, ПРОСЛУШИВАЕТСЯ ЛИ ВАШ ТЕЛЕФОН ЖИДАМИ —

Технические возможности сегодня позволяют евреям прослушивать всё.

Аппаратура записи настроена и автоматически реагирует на определенные слова,

(а абсолютно все разговоры постоянно записываются и хранятся определенное время)

Вы, к примеру, говорите по телефону: киллер, тротил, убью, ликвидировать и т.п. и весь этот, предыдущие

(которые записывались и хранились в базе данных) и будущие разговоры уже записываются на жесткий диск.

Если ваш телефон прослушивают, то его принудительно ставят на передачу. Технически прослушать вас можно, если микрофон не закрыт и вы находитесь недалеко.

Любой светодиодный индикатор ВЧ поля расположенный рядом с телефоном будет мигать, регистрируя таким образом ВЧ поле и уведомляя вас, что телефон находится в режиме передачи. Такие индикаторы продаются и вмонтированы почти во все авто-держатели телефонов. При прослушивании индикатор будет мигать довольно продолжительное время. Когда же телефон проходит регистрацию мигание продолжается секунд десять.

=======================

АМЕРИКАНСКОЕ ФБР НАЧАЛО ИСПОЛЬЗОВАТЬ НОВЫЙ МЕТОД СЛЕЖКИ ЗА ПОДОЗРЕВАЕМЫМИ,

дистанционно включая микрофон мобильного телефона и превращая его в переносное устройство для прослушивания разговоров, которые ведет его владелец или люди вокруг него. На сегодняшний день достоверно известно лишь об одном случае,

когда спецслужбы задействовали подобную технологию, получившую название «передвижного жучка» (roving bug), однако, поскольку уже имеется санкция чиновников Министерства юстиции США, то можно не сомневаться, что вскоре эта новинка получит самое широкое применение.

Тем более что с технической стороны никаких проблем нет: как заявляет консультант по вопросам контртеррористической безопасности Джеймс Аткинсон, «ФБР может иметь доступ к мобильным телефонам и дистанционно ими манипулировать без всякого физического контакта».

По словам эксперта, «любой недавно произведенный мобильный телефон имеет встроенное отслеживающее устройство, которое позволяет подслушивающим устанавливать чье-либо местонахождение с точностью до нескольких футов».

Информация о существовании секретной программы ФБР стала достоянием гласности после того, как упоминание о ней промелькнуло в постановлении федерального суда, где рассматривалось дело о представителях известного мафиозного клана Дженовезе. Для слежки за подозреваемыми ФБР дистанционно использовало их включенные мобильные телефоны, которые передавали все их разговоры на подслушивающую станцию спецслужбы.

«Устройство функционировало независимо от того, был включен или выключен телефон, и перехватывало разговоры в доступном ему радиусе, где бы оно ни находилось», — констатировал в своем решении федеральный судья Льюис Каплан, который признал действия ФБР полностью соответствующими американским законам.

Судья отказался удовлетворить ходатайство адвокатов обвиняемых, потребовавших признать материалы мобильной «прослушки» незаконными и исключить их из числа свидетельских доказательств.

Как сообщается, программа «передвижной жучок» была задействована ФБР на основании судебного ордера после того, как все другие методы подслушивания и слежки не дали результатов.

Официальные представители ФБР отказываются что-либо сообщить о данной программе, сказав лишь, что ФБР «не обсуждает чувствительные технологии наблюдения», но «любое электронное наблюдение осуществляется на основе судебного ордера и при постоянном юридическом контроле».

Прослушивание телефонных разговоров, прочтение переписок, перехват данных через камеры ноутбука – устрашающие истории и анекдоты об этом гуляют по просторам интернета давно. Корреспонденты Тульской службы новостей выяснили, когда и как может осуществляться контроль за разговорами и перепиской.

Законно ли прослушивать разговоры

Прослушка телефонных разговоров и проверка переписки действительно возможна, но только во время военного положения. Об этом написано в пункте 11 статьи 14 Конституции РФ.

«На основании указов Президента Российской Федерации осуществляются следующие полномочия: осуществление военной цензуры за почтовыми отправлениями и сообщениями, передаваемыми с помощью телекоммуникационных систем, а также контроля за телефонными переговорами, создание органов цензуры, непосредственно занимающихся указанными вопросами, и определение полномочий таких органов», – говорится в официальном документе.

В данный момент в России введено военное положение только на территории новых присоединенных регионов, также в части других субъектов страны действует режим повышенной готовности. По словам тульских юристов, на регионы, в которых военное положение не введено, разрешение на прослушку телефона не распространяется.

Как спецслужбы прослушивают разговоры и получают информацию из социальных сетей

Каждый пользователь социальных сетей видел картинку с сотрудником правоохранительных органов, наблюдающим за человеком через камеру ноутбука. Однако в реальности процедура «прослушивания» выглядит несколько иначе – работу ведет искусственный интеллект по ключевым словам, а данные социальных сетей правоохранители по надобности запрашивают непосредственно у владельцев сети. О том, как технически может быть организована система отслеживания, в беседе с Тульской службой новостей рассказал специалист по кибербезопасности Сергей Вакулин.

Сотовая вышка фиксирует все действия с данным телефоном с того момента, как человек вставил в него сим-карту. Сотовый оператор, если человек не использует VPN, видит, куда поступает трафик, то есть, какие сайты и социальные сети посещает человек. Что касается прослушивания разговоров, то здесь все просто – есть искусственный интеллект, которому заданы ключевые слова, на которые он реагирует и оперативно начинает вести запись. Эта запись поступает человеку, который уже анализирует разговор. Легко можно получить информацию из российских социальных сетей – по запросу правоохранительных органов они очень оперативно передают все необходимые данные. Сложнее дела обстоят с шифрованными каналами связи. Например, если человек общается в секретном чате Телеграм, то исходный код и ключи шифрования находятся только у двух собеседников. То есть, их не сможет сообщить правоохранителям даже сам разработчик мессенджера. Единственный вариант в данном случае – ловить человека на улице и проверять в его телефоне следы таких чатов. Что касается обычных чатов, то ключи частично хранятся на серверах и могут быть переданы по запросу, – Сергей Вакулин, специалист по кибербезопасности

Как понять, что телефон прослушивается

Многие хотя бы раз замечали, что во время телефонного разговора появлялись лишние шумы и эхо.

«Недавно общался со знакомым, который живет в Краснодаре, и заметил, что со звуком стало что-то не то – как будто замедленное воспроизведение записи. Первая мысль, которая пришла в голову – меня прослушивают», – отметил туляк.

«Общался с другом по телефону, и в тот момент, когда речь зашла про работу в ФСБ, из телефонной трубки начали доноситься очень страшные звуки каких-то помех. Потом еще долго с другом смеялись, что нас прослушивали», – рассказал молодой человек.

Однако по словам Сергея Вакулина, появление посторонних звуков вовсе не означает, что в данный момент ведется прослушка разговора.

«Иногда в работе станции происходят сбои, из-за чего можно услышать эхо, звуки капель и прочее. Именно поэтому нельзя точно сказать, что при появлении подобных помех вас обязательно слушают», – заключил хакер.

КСТАТИ

В некоторых случаях не стоит принимать телефон в подарок. Об этом рассказал руководитель Центра цифровой экспертизы Роскачества Сергей Бодров. Бодров считает, что в подаренном телефоне может находиться прослушка, особенно если его вручает малознакомый человек. Эксперт рекомендует отказаться от подарка, но если это невозможно, то просто им не пользоваться. Иногда прослушки устанавливают на телефоны, которыми уже пользуются, а их хозяева даже не подозревают об этом, заметил специалист Роскачества.

«Регулярно проверяйте список приложений. Обнаружили среди них новые или незнакомые – это повод задуматься. Не передавайте свой телефон в чужие руки, даже если вас просят «сделать лишь один звонок», – предупредил эксперт.

И ЕЩЕ

Для Android появились приложения, которые крадут банковские данные с вашего смартфона. Разработчики спрятали их под хитрыми названиями, которые не вызывают подозрения, сообщили специалисты по кибербезопасности из Амстердама.

Специалисты из Threat Fabric заявили, что пользователи Android могут случайно скачать себе приложение, которое является банковским «трояном», то есть вредоносной программой.

Такой вирус создан специально для того, чтобы украсть со смартфона пользователя банковские данные: номер счета или другую важную финансовую информацию, пишет ferra.ru.

«Трояну» дали название Sharkbot. Он был введен в приложения, которые уже скачали более 100 тысяч раз. Вот несколько названий подобных приложений:

Recover Audio, Images & Videos;

Codice Fiscale 2022;

Zetter Authentication;

My Finances Tracker.

МОЖЕТ БЫТЬ ПОЛЕЗНО

Почти каждый человек ежедневно использует мессенджеры для общения или работы. Эксперт по информационной безопасности Лиги Цифровой Экономики Андрей Слободчиков назвал самые защищенные из них.

«Самыми безопасными по исследованиям, но наименее удобными по мнению пользователей являются Signal, Threema, Wickr Me. Однако даже у самых защищенных мессенджеров случаются утечки», – рассказал эксперт.

Так, в мессенджере Signal в августе 2022 года произошла утечка личных данных двух тысяч пользователей, поэтому безопасные мессенджеры тоже не гарантируют полную защиту данных.

Среди российских мессенджеров Слободчиков выделил Viber и Telegram. В Viber идет сквозное шифрование данных во время переписок. А в Telegram используют свой уникальный протокол MTProto, пишет ФедералПресс.

В Екатеринбурге стартовал судебный процесс, связанный с прослушкой известных в уральской столице политиков, бизнесменов и чиновников. На скамье подсудимых оказались пять обвиняемых, которые незаконно получали распечатки разговоров известных лиц Екатеринбурга. И это далеко не первое резонансное дело о перехвате телефонных звонков не только на Урале, но и в России. Как именно организуется процесс прослушки, сколько она стоит и как не стать объектом чьих-то коварных целей – в материале «ФедералПресс».

Зачем прослушивают силовики

Если говорить на уровне законодательства, то прослушивание телефонных переговоров официально регулируется федеральным законом № 144 (№ 144-ФЗ от 12.08.1995 «Об оперативно-розыскной деятельности»). Согласно ему, прослушка личного телефона не допускается без санкции суда, поскольку в ходе этого процесса нарушаются конституционные права гражданина РФ. В частности, право на тайну телефонных переговоров. Это разрешение должен иметь любой сотрудник силовых структур. По закону заниматься оперативно-розыскной деятельностью (ОРД), а значит и прослушкой, могут не только в ФСБ или МВД, но и в ГРУ, ФСО и на таможне.

«Санкция суда нужна всегда. В своей практике я не знаю случаев, когда что-то было не санкционировано. Из-за этого законный способ для исполнителей часто превращается в проблему. У многих знакомых мне оперов возникали спорные ситуации с судом, когда, например, нужно было провести ОРМ (оперативно-розыскные мероприятия. – Прим. ред.), а суд отвечал, что мало фактуры для обоснования проведения мероприятия», – рассказал «ФедералПресс» собеседник, разбирающейся в теме, на правах анонимности.

Свою лепту внес так называемый «закон Яровой». После его принятия операторы связи начали хранить все сообщения и переговоры пользователей до 6 месяцев. А метаданные – сведения о фактах получения и передачи звонков или сообщений – хранятся 3 года. В полиции слежкой за чужими разговорами занимается бюро специальных технических мероприятий, а в госбезопасности это прерогатива специального технического подразделения.

«Это обычная работа. Для того, чтобы ее делать, нет необходимости в каких-то специальных познаниях. Хотя, конечно, предпочтение отдается техническому образованию. Плюс существуют определенные образовательные курсы подготовки специалистов», – отметил источник «ФедералПресс».

Основной инструмент прослушки для спецслужб РФ – это система технических средств для обеспечения функций оперативно-розыскных мероприятий (СОРМ), который был создан еще для нужд КГБ. Изначально он «слушал» только стационарные телефоны, но с развитием технологий СОРМ эволюционировал в три поколения. Последняя версия, по заверениям форумов из Даркнета (анонимная, закрытая cеть от общего доступa в Интернете. – Прим. ред.), начала работу в 2014 году.

Каждый оператор связи обязан иметь такой модуль СОРМ, без него он просто не получит лицензию на работу. При этом, по словам свердловского юриста и адвоката Сергея Колосовского, силовики могут внести в постановление суда «левый» номер и начать законно слушать постороннего человека. Суды крайне формально относятся к подписанию таких ходатайств.

«Например, в деле челябинского вице-губернатора Николая Сандакова на прослушке были номера, не имеющие к нему никакого отношения. Все случаи, когда судья подписывает постановление «не глядя», противоречат духу закона. Но де-юре все чисто. Практика идет в максимальном содействии силовикам», – подчеркнул юрист.

Как работают хакеры

– Сигнальная cеть SS7

Это набор сигнальных протоколов для настройки телефонных станций, который применяют по всему миру. Его иронично называют «матерью всех дыр», так как изначально SS7 не была оснащена никакой защитой – считалось, что cеть априори неуязвима.

Если опустить детали, то процесс взлома происходит благодаря служебным сообщениям SS7. Указав в одном из них номер абонента для прослушки, хакеры получают его международный идентификатор и адрес коммутатора, который обеспечивает жертву связью. Затем преступник внедряется в базу данных cети и подменяет биллинговый адрес жертвы.

С этого момента любой звонок, совершенный абонентом, прослушивается хакером через коммутатор. Получается как бы «групповой звонок» с участием афериста. Также через SS7 можно перехватывать SMS.

– Трояны и мобильное ПО

Это самый простой способ получить доступ к чужим разговорам. Именно к нему чаще всего прибегают не обладающими специальными знаниями злоумышленники. Различные дыры, позволяющие обходить системы защиты, периодически находят и на IOS, и на Android. Хотя последняя ОС куда уязвимее первой.

«На практике у меня был такой случай, когда мне принесли смартфон на Android, где было вшито приложение, постоянно отслеживающее геолокацию. Все возможные варианты его удаления ничего не давали. Не помог даже сброс до заводских настроек. То есть приложение было встроено в само ядро ОС из-за «кастомной» прошивки телефона. Аппарат покупали с рук, поэтому на программу не обращали внимания», – привел пример IT-специалист Сергей Вакулин.

Про то, что приложения на смартфонах слушают разговоры хозяина, позднее закидывая его контекстной рекламой, сейчас знают многие. Некоторым преимуществом троянов, помимо их сравнительной простоты освоения, является возможность «свалить» все на владельца устройства – «вы сами его установили».

Фото: скриншот из Даркнета с частью инструкции по установке и настройке программы для прослушки

– Поддельная базовая станция и фемтосота

Фальшивая базовая станция (БС) часто применяется силовыми структурами за рубежом, особенно во время массовых беспорядков или в зонах боевых действий. В пассивном режиме она выступает как обычная базовая станция с более сильным сигналом связи, поэтому телефоны автоматически подключаются к ней. В активном виде ловушка перехватывает все данные со смартфонов – SMS, звонки, переписки и так далее. Это происходит через уникальный номер телефона и сим-карты.

Фемтосота (маломощная и миниатюрная станция сотовой связи. – Прим. ред.) делает все то же самое, но она меньше фальшивой БС и имеет меньше мощностей. Ее часто применяют для точечной прослушки, а также для корпоративной слежки за сотрудниками. Аппарат перехватывает сигнал до того, как он поступает на БС оператора.

– Мобильный комплекс

Именно его представляют почти все, когда слышат о прослушке. Это устройство, как правило, устанавливается внутри автомобиля для перехвата сигнала (все как в фильмах про шпионов) и должно находиться рядом с жертвой, так как максимальный радиус действия аппарата не превышает 500 метров. Направленная антенна, подключенная к компьютеру, перехватывает все сигналы телефона, которые тут же расшифровываются на компьютере.

Цена вопроса и кого слушают

«Силовиками прослушка применяется только в том случае, когда есть информация о какой-то преступной деятельности. Тотального контроля, конечно же, нет. Это и чисто физически невозможно обеспечить. Представьте, это штат в миллион человек, который будет беспрерывно слушать другой миллион [человек]. Смысл в том, что если ты не преступаешь закон, то ты этим ребятам точно не интересен», – подчеркивает анонимный собеседник «ФедералПресс».

По словам уральского адвоката Виталия Черных, чаще всего легально «слушают» подозреваемых в обороте наркотиков, крупном мошенничестве (особенно с бюджетными деньгами) и коррупции. Юрист подчеркивает, что «фигурантов таких дел прослушивают почти всегда». Также эта мера применяется к членам преступных группировок.

Но нелегальная прослушка, считает Черных, может затронуть любого из нас. Правда, на черном рынке такие услуги стоят довольно дорого, особенно если речь идет о прослушке «онлайн». Все исчисляется сотнями тысяч рублей и десятками тысяч долларов.

Фото: здесь озвучивается цена прослушки абонента в евро

«Это продукт для сильных мира сего, а не для широкой аудитории. Большие игры на большие деньги. В российских реалиях услугами по прослушке торгуют сотрудники оперативных подразделений, пользуясь совершенно формальной судебной проверкой. В качестве примера можно изучить публикации по делу генерал-лейтенанта ФСКН Бульбова», – добавляет арбитражный управляющий Максим Блохин.

В 2008 году Александр Бульбов обвинялся в незаконном прослушивании чужих разговоров. По данным следствия, за доступ к таким услугам он ежемесячно платил по 50 тысяч долларов сотруднику МВД.

Поэтому мало кто может себе позволить полноценно прослушивать конкурентов по бизнесу, политических соперников или подозреваемых в супружеских изменах. Чаще всего, если дело касается бытовых отношений, доступ к чужим разговорам получают через троянские приложения. Поэтому очень важно соблюдать «цифровую гигиену».

«Нужно понимать, что подобные действия попадают под уголовные статьи: нарушение тайны переписки, телефонных переговоров и неправомерное воздействие на критическую информационную инфраструктуру», – указывает представитель компании «Код безопасности» Андрей Горячев.

Впрочем, абсолютной защиты от прослушки, как считают опрошенные «ФедералПресс» эксперты, не существует – особенно если она ведется государством. Утешает лишь то, что рядовые обыватели, не занимающие важные должности и не владеющие крупным бизнесом, пока никому не интересны.

Фото: Konstantin Kokoshkin / Global Look Press / globallookpress.com; скриншот из даркнета