Развитие прогрессивных технологий в мире в наши дни идет колоссальными темпами. За последние несколько десятилетий окружающий нас мир кардинально изменился практически во всех сферах жизнедеятельности человека. Нынешние открытия ученых позволяют сейчас сделать то, что каких-то 30–40 лет тому назад казалось вовсе невозможным. Развитие, например, телекоммуникационных технологий произошло внезапно и практически незаметно для нас.

И сейчас уже подавляющее большинство жителей нашей планеты не могут представить свою жизнь без Интернета, персонального компьютера или ноутбука, мобильного телефона.

Вместе с этим развитие телекоммуникационных технологий подтолкнуло правительства многих государств развивать и технологии по контролю и слежению за современными способами передачи информации между гражданами.

Российская Федерация в этом вопросе, конечно, также не осталась в стороне.

История с бывшим сотрудником ЦРУ и АНБ США Эдвардом Сноуденом, произошедшая в 2013 году, подтвердила опасения многих о том, что сегодня каждый наш шаг контролируется спецслужбами и про тайну личной жизни вообще можно забыть. Кроме того, масла в огонь регулярно подливают и голливудские шпионские блокбастеры, повествующие нам о супер-агентах, которые обладают такими техническими возможностями, что могут за пару секунд узнать про любого жителя планеты Земля абсолютно всю информацию, а также по одному телефонному звонку установить его настоящее местонахождение с точностью до сантиметров, после чего уничтожить его ракетным ударом с беспилотника. Как вы думаете, это фантастика или реальность? Попробуем разобраться в этом в настоящей статье.

Кто может прослушивать наши телефонные переговоры?

Согласно ч. 2 ст. 23 Конституции РФ, каждый имеет право на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений. Ограничение этого права допускается только на основании судебного решения.

Государство не случайно допустило оговорку о том, что ограничение этих прав возможно, но только по решению суда. В противном случае государство осталось бы без возможности контроля за обменом информации между людьми, что сделало бы практически нереальным пресечение террористических атак, ряда спланированных преступлений и т. п. То есть в таком случае государство банально не смогло бы защитить своих же граждан.

Чтобы этого не допустить, государство в соответствии с Конституцией РФ и федеральным законом № 144-ФЗ от 12.08.1995 г. «Об оперативно-розыскной деятельности» наделило МВД РФ и ФСБ РФ правом с целью пресечения и расследования преступлений получать доступ к любым телекоммуникационным сетям обмена информацией. Разумеется, только при наличии на то реальной необходимости и только по решению суда.

Но четкие критерии такой «реальной необходимости» законодательно не закреплены, поэтому под это определение может, да и в ряде случаев подпадает, обычное ничем особо не подтвержденное подозрение.

Проще говоря, оперативнику кажется, что вы что-то знаете или замышляете, и он без особых проблем может организовать прослушку ваших телефонных переговоров.

Кроме того, оперативные сотрудники МВД РФ и ФСБ РФ могут начать прослушку телефона и без судебного решения. Здесь речь идет о так называемых случаях, не требующих отлагательств. Например, когда необходимо предотвратить серьезное преступление, не дать преступникам скрыться, либо имеется угроза безопасности государства и его граждан. Однако такие действия все равно требуют согласия суда, которое получается уже «пост фактум».

Прослушка телефонов и контроль интернет-трафика спецслужбами скрывается под аббревиатурой СОРМ – «Система технических средств для обеспечения функций оперативно-розыскных мероприятий». Операторы мобильной связи и интернет-провайдеры сами подключают к ней оборудование. При этом ни мобильный оператор, ни интернет-провайдер не спрашивают разрешения суда на прослушку и не могут ее контролировать.

Технически система работает так, что оперативнику МВД РФ или ФСБ РФ достаточно буквально нажать пару кнопок, и телефонный разговор будет поставлен на прослушку.

Вместе с этим сейчас телефонные переговоры могут прослушиваться и нелегально.

Для этого разработаны специальные шпионские программы и вирусы, которые в ряде случаев могут быть установлены на мобильный телефон удаленно, но для этого в любом случае необходимо формальное согласие объекта, установившего на свой гаджет подобное программное обеспечение. Благодаря таким программам злоумышленники вообще могут получить полный доступ над устройством.

Также для нелегальной прослушки телефонных переговоров применяются поддельные базовые станции. Такое оборудование обычно выглядит как ноутбук, к которому прилагаются несколько телефонов специальных модификаций. Несмотря на видимую простоту, управлять такой системой может только высококвалифицированный связист. Стоимость такой поддельной базовой станции в зависимости от характеристик варьируется от нескольких тысяч до нескольких сотен тысяч долларов США.

Принцип работы такого устройства заключается в перехвате сигнала связи, который телефон направляет базовой станции оператора для установки соединения и передачи данных. Поскольку система портативная, ее устанавливают вблизи от нужного мобильного телефона (до 500 метров), и поддельная базовая станция становится посредником между телефоном и настоящей станцией. Это позволяет специалистам управлять соединением абонента, например, ослабить шифрование и получить доступ к разговору.

Существуют и мобильные комплексы для дистанционной прослушки, но они обычно применяются спецслужбами крупных государств, поскольку являются очень дорогостоящим оборудованием и для работы с ними нужны высококвалифицированные специалисты.

Нельзя не упомянуть и о прослушке телефонных переговоров при помощи нелегального подключения к системе протоколов SS7. Данная система используется для обмена информацией и маршрутизации вызовов, она начала функционировать в 80-х годах прошлого века и на сегодняшний день объединяет абсолютно всех телефонных операторов на планете. Однако чтобы подключиться к этой системе, необходимо являться суперхакером. Таких людей единицы, и все они работают на спецслужбы мощнейших государств мира.

Как понять, прослушивают ли ваши телефонные переговоры?

В сети Интернет можно найти множество «действенных» способов проверки, прослушивается ли ваш телефон или нет. Это и специальные коды, которые нужно ввести на телефоне (например: *#43#, *#21#, *#30# и т. д.), и специальные программы, позволяющие установить, кто фактически управляет вашим телефоном, есть даже специальные сайты и организации, оказывающие населению услуги по противодействию прослушке.

Также на многих сайтах указывается, что если аккумулятор вашего мобильного аппарата очень быстро разряжается, либо во время разговора по телефону слышны посторонние шумы и голоса, то это однозначно свидетельствует о том, что вы находитесь «под колпаком».

Однако это не соответствует действительности, поскольку если ваш телефон действительно стоит на прослушке, то определить это без специального оборудования, которое имеется только у спецслужб, в принципе нереально.

В этом и суть тайной прослушки телефонных переговоров. Все делается незаметно от объекта, поэтому понять, что ваши разговоры слушают, нельзя.

Спецслужбы слушают каждого из нас!

На самом деле это утверждение достаточно спорное. Действительно лучшие мировые спецслужбы имеют технические ресурсы для прослушивания телефонных переговоров любого человека на Земле, и периодически в СМИ «всплывает» информация о том, что разведка того или иного государства прослушивала телефонные переговоры, не имея на то специального разрешения, то есть нелегально.

Но слушать телефонные переговоры каждого жителя на Земле спецслужбы не могут физически, поскольку в мире нет столько агентов, чтобы следить за телефонными переговорами каждого.

В основном объектами прослушивания становятся высокопоставленные лица государств, крупные бизнесмены, военные самых высших чинов, либо имеющие доступ к ядерному и секретному оружию, криминальные авторитеты, террористы, а также лица, контактирующие с ними, люди, владеющие государственной, коммерческой тайной и т. д.

Если вы не относитесь ни к одной из этих категорий людей, то можете быть спокойны. С вероятностью 99,9 % ваши телефонные переговоры никому не интересны.

С другой стороны с настоящее время разрабатываются и уже постепенно внедряются специальные программы, позволяющие одновременно фиксировать сотни и даже тысячи телефонных переговоров и сортировать их по специальным кодовым словам. Например, «бомба», «взрыв», «убил человека» и т. д. Официального подтверждения разработки и использования таких программ, разумеется, нет. Однако тот же Эдвард Сноуден еще в 2013 году выдал СМИ факты, свидетельствующее о том, что правительством США действительно ведутся исследования в данном направлении. В связи с этим глупо думать, что и наше государство не занимается разработкой чего-то подобного. Об этом факте в том числе свидетельствует недавно одобренная «Концепция развития интернета вещей в России», о чем я уже писал в одной из своих предыдущих публикаций «Еще один шаг к тотальному контролю населения. Скоро ФСБ и государство будут знать о нас все!»

Резюме

Таким образом, с учетом развития современных технологий, если вы хотите сохранить что-то в тайне, то просто не рассказывайте об этом никому. Пока ученые не придумали, как извлекать мысли из мозга людей, молчание остается единственным способом сохранить секрет.

Ну а если серьезно, то ни у одного государства в мире нет таких ресурсов, чтобы прослушивать телефонные переговоры двенадцатилетнего мальчишки, укравшего в супермаркета шоколадку, или семидесятилетней пенсионерки, сдающей комнату в своей трехкомнатной квартире в обход НК РФ. Так что можете спать спокойно – никто за вами не следит.

Во всяком случае пока «Концепция развития интернета вещей в России» не заработает.

Спасибо за внимание!

Буду очень благодарен и признателен, если вы найдете возможность поддержать мой труд рублем.

Мои реквизиты:

Сбербанк: 4276 4600 2423 4515

Альфа-Банк: 4790 8723 2366 6592

Киви-кошелек: 89033950605

Обе банковские карты также привязаны к моему номеру телефона: 8-903-395-0605.

Благодарю за поддержку!

Прослушивание телефона сотрудниками правоохранительных органов.

Основания для прослушки и условия

Прослушка телефона, достаточно часто используемая правоохранительными органами, — средство для установления и доказывания незаконной деятельности подозреваемых лиц. Выявление соучастников преступлений, розыска лиц, скрывающихся от следствия и суда и так далее.

И если прослушивание телефонов проводилось в соответствии с требованиями закона, о которых мы будем говорить, то его результаты являются полноценным доказательством по уголовному делу. И в некоторых случаях именно результаты такой прослушки являются решающим доказательством.

Итак, прослушать телефонные переговоры возможно либо в рамках уже возбужденного и расследуемого уголовного дела, либо при наличии обоснованного подозрения в причастности лица к совершению преступлений средней тяжести, тяжких или особо тяжких преступлений, а также лиц, которые могут располагать сведениями об указанных преступлениях, имея на то веские основания и при условии наличия у правоохранительных органов решения суда на проведение данного следственного действия или оперативно-розыскного мероприятия.

Лишь в таком случае полученная информация может стать доказательством по уголовному делу. При этом по уголовным делам небольшой тяжести прослушивание переговоров законом запрещено. В рамках уже возбужденного уголовного дела прослушивание проводится в рамках следственного действия контроля и записи переговоров, предусмотренного ст. 186 УПК РФ.

При этом могут быть прослушаны не только телефонные, но и переговоры с использованием иных средств связи.

В рамках данного следственного действия переговоры интересующих лиц записываются техническими подразделениями правоохранительных органов, а в дальнейшем составляется их стенограмм в интересующий части с изложением содержания телефонах или иных переговорах в рамках протокола осмотра и прослушивания фонограмм, которая вместе с диском, содержащим запись переговоров, будет являться доказательством по уголовному делу.

Осмотр и прослушивание фонограммы следователь при необходимости проводит с участием специалиста, а также лиц, чьи телефонные или иные переговоры записаны, составляет протокол, в котором должна быть дословно изложены та часть фонограммы, которая, по мнению следователя, имеет отношение к данному уголовному делу.

Лица, участвующие в осмотре и прослушивание фонограммы, вправе в том же протоколе или отдельно изложить свои замечания к нему.

Хочу отметить, что установка прослушивающих устройств в квартире, офисе или машине не относятся данному следственному действию. Так как это не является переговорами эта запись вне коммуникаций связи.

Так, согласно ст. 185 УПК, контроль и запись переговоров можно проводить лишь при наличии достаточных оснований полагать,

что телефонные и иные переговоры подозреваемого, обвиняемого и других разрабатываемых лиц, которые могут располагать сведениями об указанных преступлениях, содержат сведения, имеющие значение для уголовного дела. И допускается это только на основании судебного решения, принимаемого в порядке, установленном УПК РФ.

Если следователь придет к решению о необходимости проведения контроля и записи переговоров интересующего лица, то он направляет соответствующее мотивированное ходатайство о разрешении прослушивания в суд. Как правило, по месту проведения данного следственного действия или по месту нахождения органа, ходатайствующих об их проведении, то есть по месту, где проводится предварительное следствие.

В ходатайстве следователя о производстве контроля и записи телефонных и иных переговоров указываются уголовное дело, при производстве которого необходимо применение данной меры, основания, по которым производится данное следственное действие. Указывается фамилия, имя и отчество лица, чьи телефонные и иные переговоры подлежать контролю, и записи номера его телефона, срок осуществления контроля и записи разговоров, наименование органа, которому поручается техническое осуществление контроля и записи.

Далее указанные материалы рассматриваются уполномоченным на то судьей единолично и незамедлительно. Судья не вправе отказать в рассмотрении материалов в случае их представления следователем.

В дальнейшем постановление «О производстве контроля и записи телефонных и иных переговоров» направляются следователем для исполнения в соответствующий орган. Срок контроля и записи телефонных и иных переговоров может быть установлен судом на срок до шести месяцев, и прослушивание прекращается по постановлению следователя, если необходимость в данной мере отпадает, но не позднее окончания предварительного расследования по данному уголовному делу.

При этом течение срока не прерывается. При необходимости продления срока действия постановления следствие обязано будет обратиться повторно в суд, и судья выносит судебное решение на основании вновь представленных следователем материалов.

В течение всего срока производства, контроля и записи телефонных и иных переговоров следователь вправе в любое время истребовать от органа, их осуществляющего, фонограмму для осмотра и прослушивания. Она передается следователю в опечатанном виде с сопроводительным письмом, в котором должны быть указаны дата и время начала и окончания записи указанных переговоров и краткие характеристики использованных при технических средствах.

Таким образом, если прослушивание переговоров проводилась в рамках возбужденного уголовного дела, то в материалах такого дела обязательно должно быть постановления суда «О разрешении проведения прослушивания» должен иметься носитель с записями переговоров, а также протокол осмотра и прослушивание фонограммы телефонных переговоров.

Также важно проверить, что используемые при доказывании переговоры были получены в разрешенный в постановлении суда период времени. И хочу отметить, что помимо того, что следователь в рамках расследования уголовного дела сам может обратиться в суд для получения разрешения, разрешающего проведения прослушивание

телефонных переговоров, он также может дать соответствующие указы, поручение органу, осуществляющему оперативно-розыскную деятельность. И тогда уже оперативные службы будут проводить прослушивание переговоров в рамках оперативно-розыскного мероприятия «Прослушивание телефонных переговоров».

Итак, теперь давайте рассмотрим, когда прослушивание телефонных переговоров может проводиться до возбуждения уголовного дела. И в большинстве случаев прослушка проводится именно так. Так вот, Федеральный закон «Об оперативно-розыскной деятельности» позволяет это делать в рамках проведения оперативно-розыскного мероприятия «Прослушивание телефонных переговоров».

Оперативно-розыскные мероприятия по прослушиванию телефонных переговоров осуществляют ФСБ и МВД с привлечением собственных оперативно- технических сил. Так вот, основаниями для проведения оперативно-розыскного мероприятия прослушивание телефонных переговоров являются наличие возбужденного уголовного дела.

Это как раз тот случай, когда следователь дает поручение оперативным службам о его проведении. При наличии ставших известными органам, осуществляющим оперативно-розыскную деятельность, сведений о признаках подготавливаемого, совершаемого или совершенного противоправного деяния, а также а лицах, его подготавливающих, совершающих или совершивших.

Если нет достаточных данных для решения вопроса о возбуждении уголовного дела, событиях или действиях бездействия, создающих угрозу государственной, военной и экономической, информационной или экологической безопасности Российской Федерации. О лицах, скрывающихся от органов дознания и следствия или суда, или уклоняющихся от уголовного наказания. О лицах без вести пропавших и об обнаружении неопознанных трупов.

Проведение данного ОРМ ограничивает конституционные права человека на тайну телефонных переговоров, которые передаются по сетям электрической и почтовой связи, и допускается исключительно на основании судебного решения.

Однако в случаях, которые не терпят отлагательства и могут привести, в том числе, к совершению тяжкого или особо тяжкого преступления, на основании мотивированного постановления одного из руководителей органа, осуществляющего оперативно-розыскную деятельность допускается проведение ОРМ «Прослушивания телефонных переговоров» с обязательным уведомлением суда течение 24 часов.

А в течение 48 часов с момента начала проведения оперативно-розыскного мероприятия орган, его осуществляющий, обязан получить судебное решение о проведении такого ОРМ либо прекратить его проведение.

Основанием для решения судьей вопроса о проведении оперативно-розыскного мероприятия, ограничивающего конституционные права граждан, является мотивированное постановление одного из руководителей органа, осуществляющего оперативно-розыскную деятельность. После рассмотрения указанного материала судья разрешает или не разрешает, что очень редко, но бывает.

Проведение соответствующего оперативно-розыскного мероприятия, которое ограничивает конституционные права граждан, о чем выносит мотивированное постановление. Постановление, заверенное печатью, выдаются инициатору проведения оперативно-розыскного мероприятия одновременно с возвращением представленных им материалов.

В случае возбуждения уголовного дела в отношении лица, телефонные и иные переговоры которого прослушивались в соответствии с Федеральным законом «Об оперативно-розыскной деятельности» до возбуждения уголовного дела фонограмма и бумажный носитель записи переговоров передаются следователю в рамках предоставления результатов ОРД. То есть на основании соответствующего постановления о их предоставлении для приобщения к уголовному делу в качестве доказательств.

Далее о результатах осмотра и прослушивание фонограммы следователем с участием специалиста при необходимости, а также лиц, чьи телефонные и иные переговоры записаны, составляет протокол, в котором должна быть дословно изложена та часть фонограммы, которая, по мнению следователя, имеет отношение к данному уголовному делу.

Лица, участвующие в осмотре и прослушивание фонограммы, вправе в том же протоколе или отдельно изложить свои замечания к нему. Таким образом, результаты ОРМ ПТП должны быть осмотрены следователем в рамках соответствующего следственного действия с составлением об этом протокола.

Фонограмма же приобщается к материалам уголовного дела на основании постановления следователя как вещественные доказательства и хранится в опечатанном виде в условиях, исключающих возможность прослушивания и тиражирования фонограммы посторонними лицами и обеспечивающих ее сохранность и техническую пригодность для повторного прослушивания, в том числе в судебном заседании. Каких-либо иных возможностей для прослушивания телефонных переговоров действующее законодательство не предусматривает.

Получить доступ к сотовому телефону, чтобы его прослушивать, на самом деле не так уж и сложно. Однако существуют способы, позволяющие предотвратить вторжение в свою частную жизнь.

«Руформатор» представляет перевод статьи портала Makeuseof.com, с помощью которой можно определить, «под колпаком» вы или нет.

Сотовый телефон есть у каждого из нас. Когда последний раз вы выходили из дома без мобильника? Наверняка это было случайно. Не секрет, что мы используем телефоны очень часто, мы уже фактически зависим от них и от их возможностей.

Мы не пытаемся вас напугать, но знаете ли вы, как легко получить к ним доступ со стороны? Если кто-то захочет прослушивать ваши разговоры, читать SMS-сообщения и следить за вами по GPS – он это сделает.

Есть много причин, по которым человек хочет подслушать чужой телефонный разговор. Это может быть любопытный босс, ревнивый супруг, «домушник» или телефонный хулиган.

Прослушка сотовых телефонов без разрешения владельца незаконна, но это случается. Необязательно, что это случится с вами, но если вы подозреваете, что кто-то читает вашу SMS-переписку или слушает разговоры, то вот вам несколько полезных советов о том, как вычислить злодея.

Температура батареи

Один из вероятных индикаторов наличия «прослушки» – это батарея. Пощупайте ваш телефон в то время, когда вы его не используете – если он будет теплым или даже горячим, это значит, что он все еще используется. Учтите, что тепло бывает прежде всего от чрезмерного использования. Аккумулятор может быть горячим только в том случае, если телефон использовался некоторое время назад.

Телефон разряжается очень быстро

Заряжаете свой мобильный телефон чаще, чем обычно – получите еще один знак потенциальной угрозы. Если вы не использовали гаджет больше, чем обычно, вполне возможно, что ваш телефон использоваться кем-то без вашего ведома. Когда мобильный телефон прослушивают, он теряет заряд аккумулятора гораздо быстрее. Прослушиваемый мобильный телефон постоянно записывает разговоры в комнате, даже если выглядит так, как будто он лежит без дела.

Можно использовать приложения BatteryLife LX или Battery LED для iPhone, чтобы отслеживать скорость разряда батареи.

Примечание: мобильные телефоны имеют тенденцию терять максимальный уровень заряда батареи с течением времени. Если вашему телефону больше года, то емкость батареи будет неуклонно снижаться в зависимости от интенсивности использования.

Задержка при выключении

Когда вы выключаете свой телефон и наблюдаете большую задержку, подсветку, горящую в течение длительного времени или просто отказ телефона от выключения, то вполне возможно, что вы на крючке. Всегда подмечайте нетипичное поведение телефона. Хотя, описанные проблемы могут быть вызваны сбоями в аппаратном или программном обеспечении телефона.

Странная активность

Когда ваш телефон работает, бывает ли так, что у него внезапно загорается подсветка, сами по себе устанавливаются какие-то приложения, происходит самопроизвольное выключение? Странное поведение может быть сигналом к тому, что кто-то удаленно управляет этим устройством. Кстати, это также может происходить из-за помех при передаче данных.

Фоновый шум

Когда вы разговариваете, телефон «на прослушке» может создавать помехи. Что-то вроде эха, разрядов электричества, щелчков – эти звуки могут быть вызваны окружающей средой, помехами при соединении… или тем, что кто-то вас прослушивает. Если слышите пульсирующий шум из своего телефона, когда вы его не используете – это может быть серьезной проблемой.

Помехи

Если вы используете свой телефон в непосредственной близи к другим электронным устройствам (вроде телевизора) и он создает помехи на них, то это может быть следствием наличия посторонних устройств в корпусе мобильника. В большинстве случаев помехи – это нормально, но если это происходит в те моменты, когда вы не используете телефон, то это вполне может значит то, что вы «под колпаком».

Станьте дезинформатором

Если вы подозреваете, что ваш телефонный разговор прослушивается или записывается кем-то, кого вы знаете, можете попробовать дезинформировать шпиона, чтобы точно подтвердить это подозрение. Сообщите кому-то, кому вы доверяете, свою «секретную» личную информацию по телефону. Если вы узнаете позже, что посторонние это узнали, то это может быть ответом «да».

Получите помощь

Если у вас есть основания полагать, что ваш мобильный телефон прослушивается, обратитесь за помощью. Полиция – это тоже вариант, поскольку у них есть оборудование, которым можно проверить телефон, но по этому пути нужно идти только в том случае, если вы точно уверены в том, что вас прослушивают

Заключение

Мы вновь подчеркнем, что шансы оказаться у кого-то «на крючке» очень малы. Большинство из проблем, описанных выше, могут быть объяснены плохой связью, старой батареей, «глюками» прошивки – но есть и те признаки, на которые в любом случае стоит обратить внимание. Если вы – добрый самаритянин, то у вас есть все шансы на то, что ваш телефон чист.

Если вы хотите быть в безопасности, то вам стоит заблокировать свой телефон паролем и держать его при себе все время. Если вы его не используете – удалите батарею из отсека, чтобы быть точно уверенным в том, что вас не прослушивают. Кстати, слушают не обязательно спецслужбы. И подобный вид прослушки – совсем не их метод работы. Существует множество систем перехвата абсолютно любого трафика (голос, данные). В России данная разработка получила название СОРМ.

Многие из методов ниже имеют законные основания. Но не все.

Как правило, если вы не занимаетесь ничем противозаконным или не находитесь под подозрением, то и прослушивать вас не будут. Но это не отменяет шанса прослушки со стороны бизнес-конкурентов, преступников и прочих недоброжелателей.

Просто знайте всю эту информацию и спите спокойно.

СОРМ

Система оперативно-розыскных мероприятий – прослушка официальная, государственная, тотальная. В РФ все операторы связи обязаны устанавливать СОРМ на своих АТС и обеспечивать правоохранительным органам доступ к разговорам и переписке пользователей.

Если у оператора не будет СОРМ, ему не выдадут лицензию. Если он отключит СОРМ, лицензию аннулируют. К слову, не только в соседних Казахстане и Украине, но и в США, Великобритании и многих других странах действует та же система.

Установка СОРМ определяется Законом «О связи», приказом Министерства связи № 2339 от 9 августа 2000 года, приказ Министерства информационных технологий и связи РФ от 16 января 2008 года N 6 «Об утверждении Требований к сетям электросвязи для проведения оперативно-разыскных мероприятий», а также ещё десятком других нормативных документов.

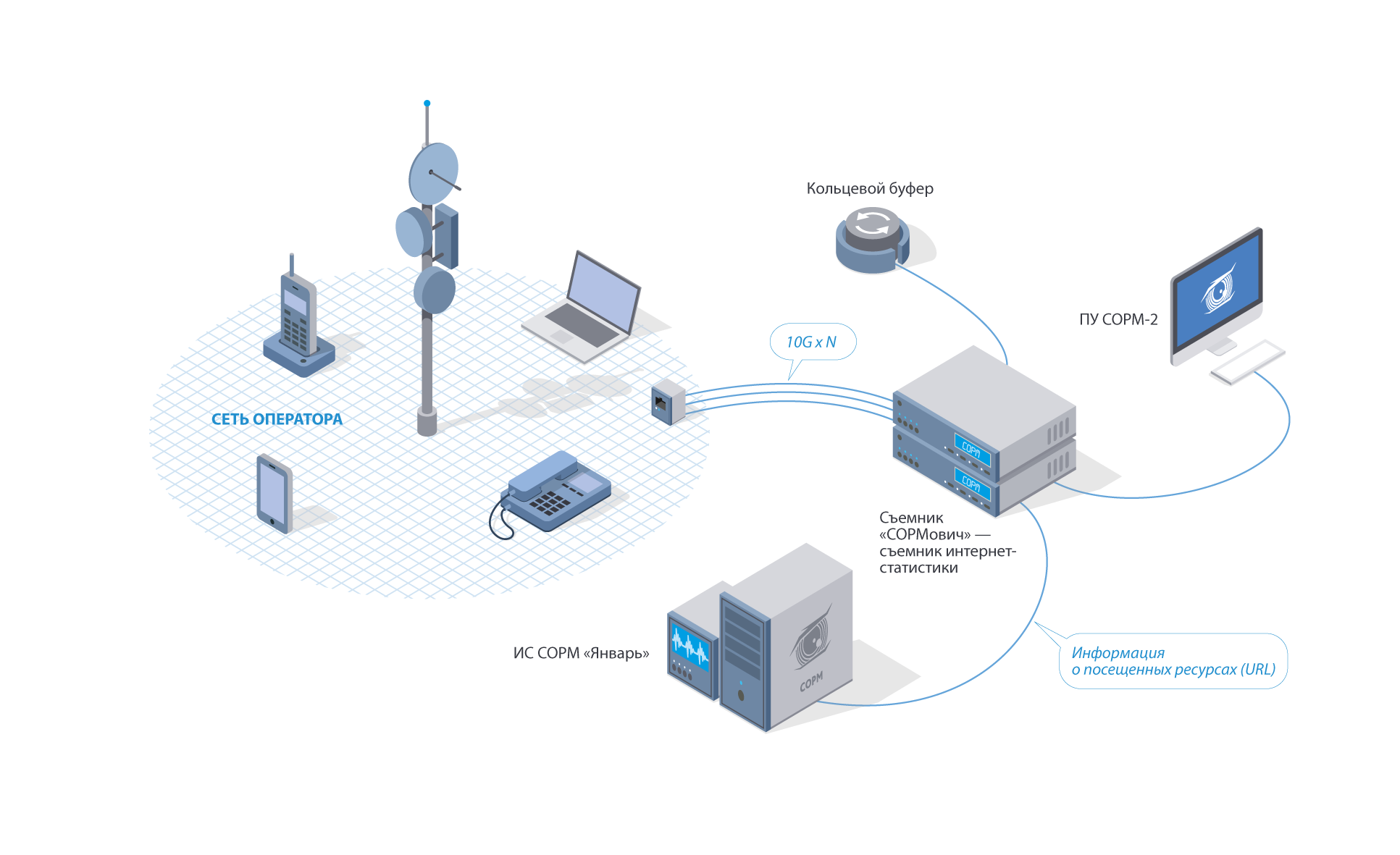

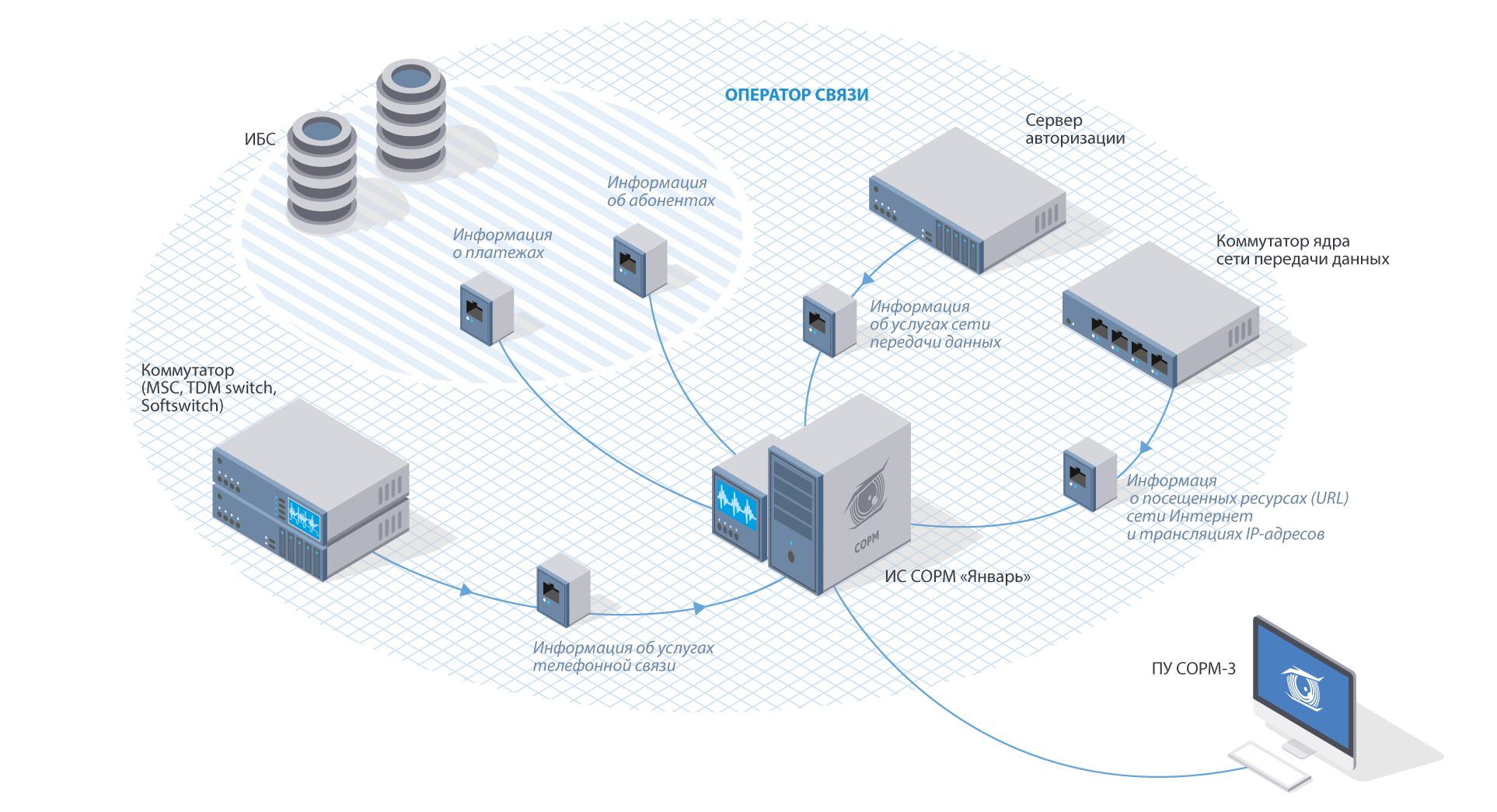

СОРМ включает:

- Аппаратно-программную часть, которая устанавливается у оператора связи;

- Удаленный пункт управления, который размещается у правоохранительных органов;

- Каналы передачи данных, работа которых обеспечивается провайдером для установки связи с пунктом удаленного управления.

СОРМ принято делить на три поколения:

- СОРМ 1 позволяет следить за аналоговой связью, телефонными переговорами. Её разработали а 80-е годы.

- СОРМ 2 создана для прослушивания мобильной связи и контроля интернет-трафика. Второе поколение СОРМ стали внедрять в 2000 году. В составе системы – отдельный сервер, подключённый к пульту управления ФСБ, и кольцевой буфер, который должен хранить весь проходящий через провайдера трафик за последние 12 часов.

- СОРМ 3 – это новейший вариант, который обеспечивает объединение всех вышеуказанных систем и дополнительно контролирует часть VPN-серверов, прослушивает в режиме реального времени спутниковую связь, мессенджеры и др., хранит метаданные о звонках, интернет-сессиях, переданных сообщениях, позволяет получить данные из внутренних систем оператора. СОРМ 3 начали внедрять в 2014 году.

Пример:

Пример:

Операторы РФ преимущественно используют СОРМ 2. Но на практике у 70% компаний система либо вообще не работает, либо работает с нарушениями.

Прежде всего, СОРМ устанавливать дорого (а делать это оператор должен за свои деньги по индивидуальному плану, утвержденному местным управлением ФСБ). Большинству операторов проще заплатить около 30 тыс. рублей штрафа в соответствие с ч.3 ст.14.1 КоАП РФ.

Кроме того, СОРМ оператора может конфликтовать с комплексами ФСБ. И из-за этого записывать трафик пользователей технически невозможно.

Операторы не контролируют, как спецслужбы используют СОРМ. Соответственно, запретить прослушивать конкретно ваш номер они не могут.

Однако спецслужбам для прослушки формально нужно решение суда. В 2016 году суды общей юрисдикции выдали правоохранительным органам 893,1 тыс. подобных разрешений. В 2017 году их количество снизилось, но незначительно.

Впрочем, сотрудникам правоохранительных органов ничего не стоит включить чей-то номер в набор для прослушки как потенциально подозрительный. И сослаться на оперативную необходимость.

К тому же уровень безопасности СОРМ часто невысок. Так что остаётся возможность и для несанкционированного подключения – незаметно для оператора, абонента и спецслужб.

Сами операторы тоже могут посмотреть историю звонков, сообщений, перемещений смартфона по базовым станциям.

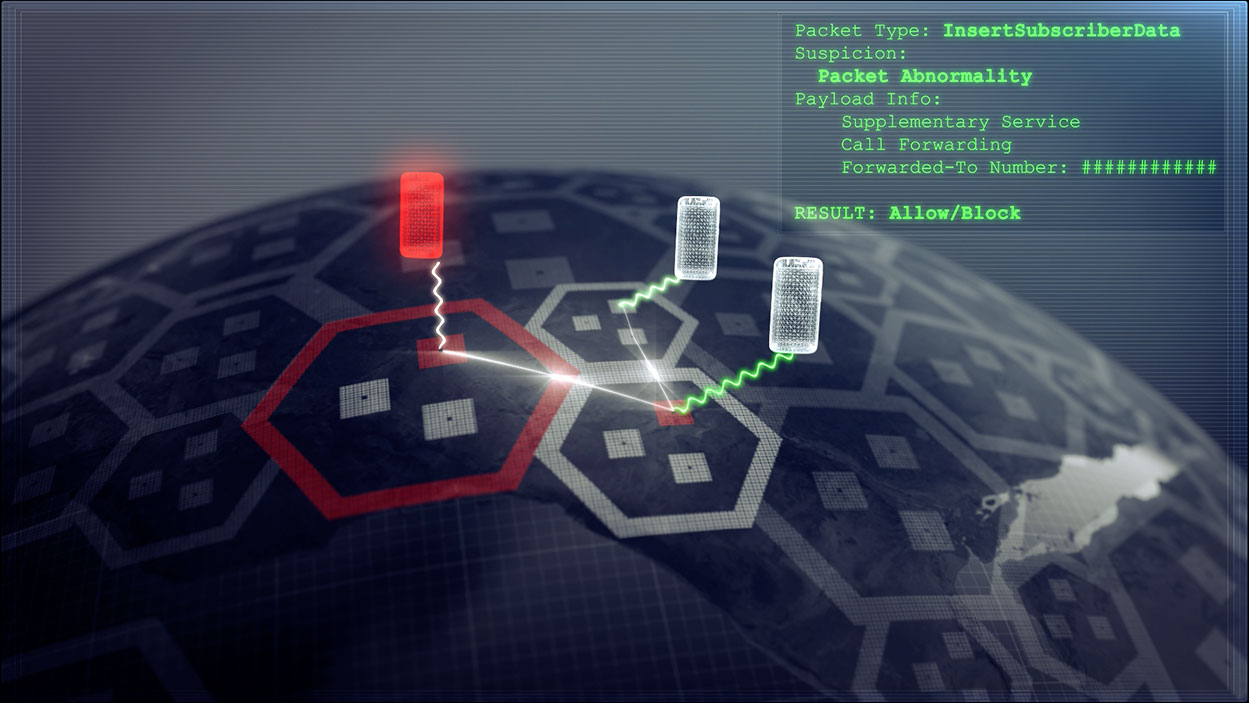

Сигнальная сеть SS7 (ОКС-7)

SS7, ОКС-7, или система сигнализации №7 – набор сигнальных протоколов, которые применяют для настройки телефонных станций PSTN и PLMN по всему миру. Протоколы используют цифровые и аналоговые каналы для передачи управляющей информации.

Уязвимости в SS7 находят регулярно. Это позволяет хакерам подключиться к сети оператора и прослушивать ваш телефон. Вообще говоря, в SS7 практически не вшивали системы защиты – изначально считалась, что она защищена по умолчанию.

Обычно хакеры внедряются в сеть SS7 и отправляет по её каналам служебное сообщение Send Routing Info For SM (SRI4SM). В качестве параметра сообщения он указывает номер для прослушки. В ответ домашняя сеть абонента отправляет IMSI (международный идентификатор абонента) и адрес коммутатора MSC, который в настоящий момент обслуживает абонента.

После этого хакер отправляет ещё одно сообщение – Insert Subscriber Data (ISD). Это позволяет ему внедриться в базу данных и загрузить туда свой адрес вместо биллингового адреса абонента.

Когда абонент совершает звонок, коммутатор обращается к адресу хакера. В результате осуществляется конференц-звонок с участием третьей стороны (злоумышленника), которая может всё слушать и записывать.

Подключиться к SS7 можно где угодно. Так что российский номер вполне могут ломать из Индии, Китая, да хоть из далёкой жаркой Африки. Кстати, SS7 позволяет использовать USSD-запросы для перехвата SMS или перевода баланса.

Вообще SS7 – это «мать всех дыр» и самое уязвимое место мобильной системы. Её сейчас используют не только для прослушки, но и для обхода двухфакторной аутентификации. Иначе говоря, для доступа к вашим банковским аккаунтам и другим защищённым профайлам.

Троянские приложения

Это как раз самый простой и распространённый способ. Установить приложение, пока «половинка» в душе, или использовать методы социальной инженерии, чтобы заставить перейти по ссылке, гораздо проще, чем договариваться с операми и ФСБ.

Приложения позволяют не только записывать разговоры по мобильному или читать SMS. Они могут активировать микрофон и камеру, чтобы скрыто слушать и снимать всё происходящее вокруг.

Самый популярный троян такого рода – FinFisher. В 2008-2011 годах его устанавливали на iPhone через дыру в iTunes, которую Apple почему-то не закрывала. Брайан Креббс писал об уязвимости ещё в 2008 году, но все делали вид, что её нет.

В 2011 году правительство Египта использовало FinFisher в ходе Арабской весны. Причём приобрело официальную версию за 287 тыс. евро. Вскоре после этого WikiLeaks показала на видео, как FinFisher, FinSpy и другие разработки Gamma Group собирают данные пользователя. И только после этого Apple вынуждена была закрыть дыру.

Как вас могут уговорить установить шпион для прослушки? Это может быть обновление популярной игры из «левого» каталога, приложение со скидками, подделка под обновление системы.

К слову, правоохранительные органы тоже используют шпионские приложения – к примеру, когда не могут пойти официальным путём и получить разрешение суда. Трояны под 0day-уязвимости в Android и iOS – многомиллионный рынок, продукты на нём востребованы во многих странах мира.

Дистанционная прослушка

Варианта здесь три – мобильный комплекс, фемтосота или поддельная базовая станция. Все они недешевы, так что рядового юзера так прослушивать не будут. Но всё же расскажем, как это работает.

Мобильный комплекс устанавливают на расстоянии до 300-500 м от прослушиваемого смартфона. Направленная антенна перехватывает все сигналы, компьютер их сохраняет и расшифровывает с помощью радужных таблиц или других технологий. Когда прослушка закончена, комплекс просто уезжает.

У поддельной базовой станции (IMSI-перехватчика) сигнал мощнее, чем у настоящей. Смартфон видит, что такая станция даст лучшее качество связи, и автоматически подключается к ней. Станция перехватывает все данные. Размер станции – чуть больше ноутбука. Стоит она от 600 долларов (кустарная) до 1500-2000 долларов (промышленные варианты).

К слову, поддельные станции нередко используют для рассылки спама. В Китае такие устройства умельцы собирают и продают компаниям, которые хотят привлечь покупателей. Нередко поддельные БС применяют и в районах боевых действий, чтобы дезинформировать военных или население.

Фемтосота – устройство более миниатюрное. Она не такая мощная, как полноценная станция связи, но выполняет те же функции. Фемтосоты обычно устанавливают компании, чтобы прослушивать трафик своих сотрудников и партнёров. Данные перехватываются до того, как отправятся на базовые станции сотовых операторов. Но такую же фемтосоту можно установить и для точечной прослушки.

Выводы

Технически самый простой и универсальный способ прослушки – это мобильное приложение. В случае чего всё можно свалить на абонента: мол, сам разрешил доступ к камере, микрофону, отправке данных и т.п. Остальные методы – скорее для профессионалов или людей, которые могут оплатить услуги профессионалов.

(9 голосов, общий рейтинг: 4.78 из 5)

(9 голосов, общий рейтинг: 4.78 из 5)

🤓 Хочешь больше? Подпишись на наш Telegram.

iPhones.ru

Основные методы и устройства для этого.

- Безопасность,

- Операторы,

- Это интересно

![]()

Ксения Шестакова

@oschest

Живу в будущем. Разбираю сложные технологии на простые составляющие.

Некоторые люди избегают телефонных разговоров, так как думают, что их звонки прослушивают оперативные сотрудники правоохранительных органов. Но так ли это на самом деле? В большинстве своем, специалистам оперативных служб совершенно нет никакого дела до того, как разговаривают обычные люди. Граждане, которые имеют такой страх, чаще всего являются слишком мелкими и незначительными для того, чтобы привлечь такое внимание со стороны правоохранительных структур.

Могут ли оперативники прослушивать телефоны людей

Да, в современном мире существуют специальные технологии, которые позволяют слушать любые разговоры. Сотрудники оперативных служб используют в своей профессиональной работе эти технологии, чтобы получать доступ к секретной информации, которая необходима для раскрытия сложных преступлений, а также для обеспечения государственной защиты. Но телефонные разговоры обычных людей и мелких преступников, незаконные деяния которых не имеют федерального или международного масштаба, не интересуют оперативных сотрудников.

Прослушка телефонных разговоров органами ФСБ

Федеральная служба безопасности имеет законные полномочия на прослушивание телефонных линий всех операторов мобильной связи. Это необходимо для обеспечения государственной безопасности как внутри страны, так и за её пределами. Данная система контроля телефонных разговоров позволяет преждевременно предотвращать многие теракты ещё до их свершения, а также находить опасных преступников.

Обычным людям нечего бояться. Так как физическое прослушивание разговоров происходит только в том случае, если на линии были замечены специальные слова и периодичность их упоминания. А вот какие именно слова нельзя произносить — это для нас загадка. Так как федеральная служба безопасности не разглашает эту информацию по очевидным причинам.

Стоит отметить, что избежать прослушки невозможно. Покупать новые телефоны и сим карты на чужие имена бесполезно. Так как оперативники вычисляют, прежде всего, место звонка, а не то, на кого оформлен телефонный номер. Но, опять таки, людям, которые не связаны ни с организацией терактов, ни с преступной деятельностью, прослушивание телефонной линии абсолютно не страшно.

Так как лично их разговоры никто не будет слушать. У специальных служб есть специальные компьютерные программы, которые вычисляют подозрительные разговоры. И только в случае реальной опасности оперативники получают физический доступ к прослушиванию телефонной записи.

Пользуясь предоставленным мне Полем Чудес (топ-5 яндекса) возможностью, передаю превед родственникам и приятелям, а также попиарю свои посты, которые считаю, хоть и сырыми, но важными:

— о корнях большевицкого террора: http://man-with-dogs.livejournal.com/348893.html

— о риторике и её месте: http://man-with-dogs.livejournal.com/users/351034.html

Тоже прошу сделать и неравнодушных.

Продолжая тему: http://man-with-dogs.livejournal.com/350641.html

Что мeнты/фcбшники могут делать:

1) Слушают текущие разговоры.

2) Берут у ОПСОСов записи любых разговоров за какой-то промежуток времени (какой? Т1)

3) Берут у ОПСОСов логи звонков за длительный период (какой? Т2).

При этом утверждают, что некоторые опсосы их ментам не дают (почему? В1 и чем это чревато? В2).

4) Определяют из логов заводские номера мобил, вычисляя тем самым их после смены номера.

Но тут вопрос — почему не делают это для вычисления ворованных аппаратов? (В3)

С какой частотой проводят поиск по логам заводские номера и проводят ли? (В4, Т3)

5) При звонке на засвеченный номер с «чистого номера», его занесут в базу и будут его отслеживать (т.е. он станет «грязным»).

6) На основе логов составляют «круг знакомств», который попадает под колпак. Причём этот круг СЛУШАЮТ реально, и активно используют для проведения акций по нейтрализации (как было при попытке движа поехать в Ставрополь), в давлении на свидетелей и подозреваемых, да и вообще в оперативной работе. На законы они плевали, а сейчас и законы делают под то, чтобы эти нарушения законов перестали быть таковыми.

7) Слушают по удалённой команде микрофон с любой подключённой к сети мобилы (без этого в РФию мобилы не сертифицируют). Определять положение работающей мобилы с точностью до соты (что уже используется в судах как доказательство).

Определять положение работающей мобилы с точностью до соты (что уже используется в судах как доказательство).

9) Могут ли выискивать звонки по кодовым словам? Не знаю. По идее это могут делать для части слов в реальном времени, и для остальных — искать в архиве. (В5)

10) Мониторят смс-ки, их архивы и в реальном времени — с засвеченных номеров и по ключевым словам.

11) В экстренных ситуациях для отслеживания всех звонков (было такое несколько раз после терактов) снимают шифрование gsm и обрабатывают в реальном времени большой массив инфы, может быть — по ключевым словам, все звонки с определённых сот и т.п.

12) Остаётся вопрос об уровне доступа разных органов к тем или иным способам контроля частных разговоров, с каким юридическим основанием и что они могут делать. (В6)

Что мeнты/фcбшники НЕ могут делать:

1) Не могут вычислить в течение некоторого времени (Т4) сеть чистых мобил с чистыми номерами. Это время определяется их настойчивостью и соотношением сигнал/шум, в котором им придётся разбираться: в небольшом населённом пункте даже новые чистые номера можно вычислить быстро, вплоть до того, кто их продал и оперативно найти свидетелей-продавцов, которые расскажут, кому и что они продали. В большом городе легче потеряться, т.к. ежечасно происходит большое количество продаж и подключений, а также есть большой поток с регионов.

2) Не могут (?-В7) раскодировать ип-телефонию и отследить её адресатов (?-В8). Для этого надо пользоваться разными системами ип-телефонии вроде скайпа. Возможно ип-трафик с мобилы, коммуникатора, ип-телефона, компа шифровать, что ещё более затруднит его понимание посторонними. Тут вопрос — инструкции для каждого вида аппаратов по настройке софта (?-В9).

3) Не могут (?-В10) залезть в систему мгновенных сообщений вроде жабера. Опять же вопрос про настройку (?-В11) и шифрование (?-В9).

4) Не могут определять положение и включать на прослушку микрофон, если мобила выключена или лежит где-то в укромном и далёком месте (в последнем случае они не теряют возможности, но не могут отследить ваше положение и подслушать разговоры).

5) Не могут разобрать и подшить к делу «птичий язык» (конспиративные условные сигналы). Не могут, пока не поймают «языка» и не выпытают у него перевод, или пока не соберут достаточно инфы с контекстом, речей у особо болтливых товарищей и билингв — разъяснений кода открытым текстом, допущенных самими конспираторами.

Прояснив вопросы общие (В1-В11) и вопросы о времени (Т1-Т4) можно составить инструкцию по защите от прослушки мобил и организации разной степени защищённости и скрытности сетей мобильной/оперативной связи.

Уже пошла реакция на мой пост с ответом на некоторые вопросы.

Фон Ротбар пишет о скайпе: http://fon-rotbar.livejournal.com/154610.html

В комментах — важное дополнение.

Ещё некоторые ответы:

Т1 = 3 мес. (раньше) / 6 мес. (сейчас) — время хранения записей разговоров опсосами

Т2 (оценка) ~ (?) 5 лет / всю жизнь опсоса — время хранения логов звонков

Развёрнутые ответы в комментах:

izmalexey: http://man-with-dogs.livejournal.com/350903.html?thread=1681847#t1681847

vchk: http://man-with-dogs.livejournal.com/350903.html?replyto=1707703

_adept_: http://man-with-dogs.livejournal.com/350903.html?thread=1715127#t1715127

meridium: http://man-with-dogs.livejournal.com/350903.html?replyto=1716407

Последний из-за краткости вставлю сюда:

2007-07-11 09:32 pm UTC (ссылка)

1. Верно отчасти. Прослушивается только очень ограниченное число конкретных номеров, номера ставятся на прослушку вручную. Я занимаюсь как коммутаторами NGN, так и оборудованием СОРМ.

2. ОПСОСы разговоры не пишут.

3. Логи существуют.

4. И ещё потому, что операторам лень заморачиваться. Вот если бы вышел закон, тогда…

8. Ключевые слова — Location Update и Handover.

9. Распознавание голоса — бред. Может, в ФСБ на прослушке конкретных абонентов что-то такое и есть, но на самом коммутаторе — нет.

11. Действительно, в экстренных случаях шифрование может отключаться. Обработка всего трафика — бред.

Оценка объёма месячного голосового трафика одного опсоса.

Возьмём опсоса покрупней — МТС, и рассмотрим его показатели за 1й квартал 2007 г. по РФ:

http://www1.company.mts.ru/ir/report/2007-05-31-212938/

Финансовые результаты компании за первый квартал, закончившийся 31 марта 2007 года

Берём данные за 1 квартал 2007 по РФ:

Общее кол-во абонентов на конец периода, млн = 51,50

Средний ежемесячный трафик на 1 абонента (MOU), мин = 134

Итого трафик за месяц в МТС по РФ в 1 кв. 2007 = 51,50 млн х 134 мин = 6,9 млрд мин

Передача данных в GSM идёт со скоростью 9,6 Кб/с

Общий объём трафика за месяц в МТС по РФ в 1 кв. 2007 = 6,9 млрд мин х 60 с/мин х 9,6 Кб/с / (8 б/Б) = 5E14 Б = 500 ТБ

500 терабайт — это вполне посильный объём. если брать винты по 0,5 ТБ, то их нужно будет всего 1000. Причём не в 1 месте сразу, а по всей стране, распределёнными в каждой сети, может быть, даже по сотам.

Так что не надо рассказывать сказок, что хранить записи всех разговоров за 1-3 месяца — это непосильно опсосам. Вполне посильно.

Вариант этого: на каждом коммутаторе ставится машина с 1-2-3 дисками (а это може быть уже терабайт), которая занимается записью трафика. Полностью заполненный диск вытаскивается (заменяясь на чистый), маркируется (дата/время начала/конца, штрих-код по вкусу) и относится на склад, до истечения срока хранения, а затем пускается в оборот. На машинке основная операция — запись. Обращения к ней по чтению — пренебрежимо малы, а обращение к вынутым архивным дискам — вообще не занимают эту машину.

Вот что написано в законе о СОРМе про контроль местоположения:

http://www.hro.org/editions/lic/ch29.htm

Технические требования к системе технических средств по обеспечению функций оперативно-розыскных мероприятий на сетях подвижной радиотелефонной связи (СОРМ СПРС)

…

2.3. Контроль местоположения ПА, ПС.

2.3.1. Контроль местоположения означает, что на ПУ передаются данные о местоположении ПА, ПС при перемещении по СПРС. При контроле местоположения определяется БС (номер сети региона и номер БС в сети), обслуживающая ПА, ПС в данный момент.

2.3.2. Контроль местоположения проводится как в активном состоянии ПА, ПС (фаза разговора), так и в пассивном состоянии ПС (перемещение ПС без выхода на связь).

2.3.3. Контроль местоположения ПА, ПС и передача соответствующей информации на ПУ должны обеспечиваться при передвижении ПА, ПС по всей территории федеральных сетей СПРС (национальный роуминг).

Где:

ПА = подвижный абонент

ПС = подвижная станция

СПРС = сети подвижной радиотелефонной связи

ПУ = удаленный пункт управления

Ещё ссылок по теме:

Софтовый криптофон SecureGSM: http://www.pocketpcrussia.com/12433-0.htm

Статья, в которой упоминаются всякие документы по теме: http://www.skandali.ru/news/news3753.html

Криптотелефон и Мегафон: http://www.celler.ru/news/2005/05/19/4866.html

Обсуждение той же темы на английском: http://www.schneier.com/blog/archives/2006/12/remotely_eavesd_1.html

Ещё обсуждение смежных тем: ссылка

Недавний скандал с ментами из МУРа торгующими прослушкой:

http://www.cryptogsm.ru/gsm_interception/general/383/

Как выяснилось, чекисты и оперативники ДСБ заподозрили Михаила Яныкина и руководство МУРа в организации незаконного прослушивания телефонных переговоров политиков и бизнесменов по заказу их конкурентов. Участники расследования утверждают, что незаконная прослушка телефонов в столичном ГУВД была превращена в настоящий бизнес и фактически поставлена на поток. Практически любой желающий мог за деньги заказать распечатку телефонных переговоров интересующего его человека.

Происходило это так. Согласно закону, прослушивание телефонных переговоров можно осуществлять только по решению суда и только в рамках возбужденного уголовного дела. Поэтому номера телефонов, прослушивание которых заказывали клиенты, милиционеры добавляли в заявки, уже одобренные судом по реально существующим уголовным делам. По версии ФСБ, визировал эти заявки к исполнению Михаил Яныкин, а уголовные дела предоставляли руководители МУРа.

В ходе обысков в кабинете Михаила Яныкина было найдено большое количество таких заявок и распечаток незаконных прослушек. … Фигурантами этого уголовного дела могут стать и другие руководители столичной милиции. Вчера от работы был отстранен заместитель начальника МУРа Николай Орлов. В его кабинете также были найдены копии незаконных прослушек.

На том же сайте есть и другие статьи по теме:

http://www.cryptogsm.ru/faq/

Про сам криптоГСМ ничего не скажу, кроме того, что с ним тоже нужно разбиться.

Ответ на вопрос могут-3: Т2=3 года

Логи дают все, утверждения были лишь намёками на криптофон, работающий только с Мегафоном — опсосом «питерских».

Источник: http://www.rg.ru/printable/2005/09/02/pravila-dok.html

Постановление Правительства Российской Федерации от 27 августа 2005 г. N 538 г.

Правила взаимодействия операторов связи с уполномоченными государственными органами, осуществляющими оперативно-разыскную деятельность12. Оператор связи обязан своевременно обновлять информацию, содержащуюся в базах данных об абонентах оператора связи и оказанных им услугах связи (далее — базы данных).

Указанная информация должна храниться оператором связи в течение 3 лет и предоставляться органам федеральной службы безопасности, а в случае, указанном в пункте 3 настоящих Правил, органам внутренних дел путем осуществления круглосуточного удаленного доступа к базам данных.

14.

Базы данных должны содержать следующую информацию об абонентах оператора связи:

фамилия, имя, отчество, место жительства и реквизиты основного документа, удостоверяющего личность, представленные при личном предъявлении абонентом указанного документа, — для абонента-гражданина;

наименование (фирменное наименование) юридического лица, его место нахождения, а также список лиц, использующих оконечное оборудование юридического лица, заверенный уполномоченным представителем юридического лица, в котором указаны их фамилии, имена, отчества, места жительства и реквизиты основного документа, удостоверяющего личность, — для абонента — юридического лица;

сведения баз данных о расчетах за оказанные услуги связи, в том числе о соединениях, трафике и платежах абонентов.

Эффективные способы определения и отключения прослушке на мобильном устройстве

Владельцы мобильных устройств часто становятся жертвами хакеров и любителей нарушить чужую конфиденциальность. Производители приложений записывают разговоры пользователей для подбора рекламы. Мошенники по голосовой идентификации пытаются оформить кредит или снять со счета жертвы все деньги. Чтобы защитить себя, важно своевременно выявить и убрать прослушку с мобильного телефона.

- Каким путем могут прослушивать смартфон

- Признаки прослушки мобильного телефона

- Проверка переадресации вызовов на другие номера

- Щелчки и бульканье в динамике во время разговора

- Странные звуки в режиме ожидания

- Долгая установка соединения

- Быстрый расход аккумулятора

- Смартфон неадекватно тормозит или перезагружается

- Трафик расходуется значительно быстрее, чем обычно

- Поступают непонятные SMS

- Несколько методов выявить слежку

- USSD-команды

- Dr.Web

- Eagle Security

- Incognito

- Anti Spy Mobile

- Darshak

- Android IMSI-Catcher Detector

- Методы лечения

- Прослушка правоохранительными органами

В большинстве случаев несанкционированное прослушивание разговоров пользователей осуществляется через вредоносное программное обеспечение. Программа-шпион загружается на смартфон вместе с обновлением какого-нибудь приложения и активируется во время звонков.

Важный момент! Если прослушка санкционирована МВД или другими правоохранительными структурами, выявить её будет очень сложно, так как они подключаются напрямую к операторам связи. Загружать шпионский софт на мобильное устройство пользователя им не нужно.

Аппаратные средства для прослушивания смартфонов не используются, но раньше к телефону прикрепляли дополнительные схемы (жучки), которые передавали сигнал и голосовые данные владельцу. Сейчас эта методика не используется.

Определить наличие шпионского программного обеспечения на смартфоне владелец может самостоятельно без обращения к соответствующим специалистам. Признаки, свидетельствующие о прослушивании смартфона:

- сильный нагрев устройства и быстрый разряд батареи;

- появление странных шумов во время разговоров;

- странные скрипящие, свистящие, булькающие звуки в режиме ожидания;

- переадресация вызовов на неизвестные номера;

- внезапные перезагрузки смартфона;

- лаги и баги в работе операционной системы;

- SMS со странными наборами символов;

- увеличенный расход трафика;

- смартфон излишне долго не может установить соединение с абонентом.

Заподозрить прослушку можно при комбинации 3-4 признаков. Однако при этом следует внимательно анализировать исходные данные. Если смартфон регулярно перезагружается и нагревается, это, в первую очередь, повод отнести устройство на диагностику в сервис, а не самостоятельно пытаться нормализовать его работу при помощи антивируса.

Для проведения подобной проверки можно воспользоваться USSD командной *#21#. В результате подобного запроса придет сообщение о том, включена ли переадресация или нет.

При активной переадресации будет указан номер, на который поступают голосовые вызовы.

Каждому пользователю смартфона необходимо понимать, что заикания и провалы – признаки плохой связи. При низком уровне сигнала подобные проблемы можно считать нормой. Появление булькающих звуков, странных шумов при нормальной слышимости собеседника должно насторожить. Беседа при этом не прерывается, но создается ощущение эфирного вещания.

Динамики мобильного устройства могут начать «стрекотать» даже при отсутствии соединения с другим пользователем. Прослушка в режиме ожидания может проявляться:

- Щелчками. Если пользователь постоянно слышит, как что-то щелкает на заднем плане, необходимо проверить мобильное устройство на наличие шпионского программного обеспечения.

- Телевизионным шумом. Звук будет не сильно громким, но непрерывным.

Если подключение к абоненту занимает 30-40 секунд – вполне возможно, что в это время запускается шпионский софт или к линии подключается дополнительная аппаратура. Это означает работу злоумышленников или санкционированную прослушку. Для того чтобы проверить, перехватывает ли кто-то вызовы, необходимо сделать следующее:

- Позвоните 3-4 друзьям, находящимся в разных районах города. Желательно выбрать собеседников с разными сотовыми операторами. Засеките, сколько секунд пройдёт до установки связи с каждым выбранным абонентом.

- Используйте для звонков другой смартфон. Если задержка исчезла, вполне возможно, что на смартфон загрузили программу-шпиона.

- Позвоните с другого смартфона на номер, с которым ранее была задержка. Если аудио вызов устанавливается быстрее, стоит проверить первый смартфон на вирусы.

Вирусы, шпионский софт, спамеры часто работают фоном вместе с другими приложениями. Даже если у пользователя мощный смартфон, он начнет нагреваться, так как при передаче данных задействуются Wi-Fi модули и другие компоненты мобильного устройства. Сильнее всего смартфон будет нагреваться при разговоре.

Любые установленные программы вмешиваются в работу операционной системы. Особенно это актуально для вирусов и шпионского программного обеспечения. Они нарушают нормальное функционирование процессов, из-за чего смартфон тормозит или перезагружается. При сильном нагреве мобильное устройство может отключиться, так как сработает встроенная защита от производителя.

Шпионские программы сохраняют все телефонные звонки и SMS-сообщения. Также они записывают аудиоданные из различных мессенджеров. Для передачи информации вредоносному программному обеспечению приходится задействовать интернет-каналы, поэтому трафик расходуется значительно быстрее, чем обычно.

Техническое сообщение для настройки программы-шпиона могут прислать по сотовой сети. Для пользователя оно выглядит как комбинация рандомных символов, букв и цифр. При получении такого SMS стоит проверить смартфон антивирусом.

Существует сразу несколько методов, позволяющих выявить, прослушивает ли кто-нибудь смартфон или нет. Современное программное обеспечение справится с этой задачей. Встроенные функции мобильной операционной системы тоже способны помочь в этом вопросе.

По умолчанию они поддерживаются всеми современными смартфонами. При помощи USSD-команд можно обнаружить несанкционированную переадресацию вызовов и сообщений. Для ввода команд необходимо активировать панель набора номера. Полезные USSD-команды для отслеживания и борьбы со шпионским программным обеспечением:

- *#21# — показывает список номеров, имеющих доступ к SMS и вызовам;

- #21# — выключает переадресацию звонков;

- ##21# — выключает переадресацию звонков и сообщений;

- *#61# — показывает наличие переадресации, если номер не отвечает;

- #61# — деактивирует переадресацию вызовов, если номер не отвечает;

- ##61# — отключает переотправку SMS и вызовов;

- *#62# — проверка переадресации, если абонент находится вне зоны доступа;

- ##62# — отключение переадресации звонков и SMS, если абонент вне зоны доступа;

- *#67# — проверка переадресации, если абонент говорит по телефону, и линяя занята;

- ##67# — отключение переадресации при занятом номере;

- *#330# — проверка запрета всех вызовов.

Универсальным считаются коды 21. Они позволяют отключить всю переадресацию и обеспечить конфиденциальность пользователя. Но для собственного спокойствия можно собрать информацию по остальным кодам. Там не должны отображаться какие-либо данные о других номерах.

Известный антивирус существуют, в том числе для Android и iOS. Этот программный комплекс защищает владельца мобильного устройства от шпионского программного обеспечения, вирусов, распространителей рекламы и т. д. Бесплатная Light версия позволит вернуть контроль над звонками и смартфоном, но для полноценной защиты лучше приобрести полноценную лицензию.

Для поиска шпионских программ необходимо запустить сканер. Часто сразу после установки и первого запуска антивирус находит подозрительные программы и предлагает их удалить. Необходимо проверять запросы внимательнее, так как случайно можно стереть компоненты, необходимые для корректной работы установленных приложений

Это бесплатное приложение для обнаружения шпионских программ. Eagle Security отслеживает все загруженные на мобильное устройство приложения, проверяет их разрешения и отправляемые данные. В бесплатной версии присутствует реклама. Существует и платная версия без рекламы и с расширенным функционалом.

Антишпионское приложение выявляет следящие модули, вирусы и защищает владельца смартфона от потери информации. Главный недостаток Incognito – для полноценного функционирования необходимо приобрести лицензию. В бесплатной версии слишком много рекламы.

Приложение отслеживает все программы, загруженные на смартфон. Есть платная и бесплатная версии. В бесплатной версии присутствует весьма ненавязчивая реклама. Быстро определяет потенциально опасные приложения. Но может заблокировать антивирус, ТОR и другие анонимайзеры.

Достаточно старое мобильное приложение, которое обнаруживает подозрительную сетевую активность в смартфоне. Программа находит шпионские программное обеспечение, помечает подозрительные сообщения. На последних версиях Android не запускается. Работает только с 3G сетями. Скачать программу можно на Github.

Это программа разработана специально для поиска поддельных базовых станций. Помогает выявить переадресацию звонков на другие незнакомые вышки. Распространяется бесплатно. Последнюю версию также можно скачать только на GitHub.

Ликвидировать программы-шпионы, передающие голосовые данные злоумышленникам, можно с помощью антивируса или специализированной Anti Spy программы. Если проблему вызывает аппаратная модификация смартфона, необходимо избавиться от дополнительного чипа. Принудительную переадресацию вызовов можно деактивировать USSD-командами.

Кардинальный метод борьбы со шпионским программным обеспечением – обнуление настроек смартфона. Состояние мобильного устройства сбросится до заводского, из его памяти удалится весь софт, включая вредоносный. Минус у этой методики один – личные файлы пользователя также удалятся, поэтому лучше предварительно скопировать их на внешний диск или облачный сервер.

При наличии признаков совершаемого или подготавливаемого правонарушения МВД, ФСБ и другие правоохранительные органы могут прослушивать смартфон. Если пользователь длительное время уклоняется от уплаты налогов, то инициировать эту процедуру можно только по решению следователя. Информацию о подготавливаемом преступлении правоохранительные органы могут получить из весьма разнообразных источников:

- анонимный звонок в полицию;

- сообщение из банка о странном движении денег на счетах;

- получение запроса от ФНС о налоговой задолженности в особо крупных размерах;

- плановые проверки оборота драгоценных металлов, ценных бумаг и т. д.

Инициируют прослушку только при наличии судебного решения. Но есть исключения, когда к телефону подключаются без оформления подобного документа. Например, для обеспечения безопасности или при прямой угрозе совершения тяжкого преступления.