Мы узнаем о том, как зайти в чужой телефон и каким образом можно установить удаленный доступ, чтобы залезть в телефон и контролировать его на расстоянии. Сервис Reptilicus позволит видеть все, что делается на телефоне другого человека.Так как залезть в чужой телефон? 4 способа удаленного доступа!

Способ 1. Как залезть без разрешения

Удаленный доступ – это возможность на расстоянии знать, что делает на своем телефоне человек (ребенок, муж/жена, любимый/любимая, друг/подруга или Ваш сотрудник). Это можно сделать без разрешения, но это незаконно. Именно поэтому перед установкой программы Reptilicus Вам будет выходить предупреждение, что тайная слежка за человеком карается законом. И что после установки необходимо сообщить (в любом удобном виде) о том, что на телефон установили контроль.

После того, как Вы установите программу, Вам станут доступны:

- переписка;

- звонки;

- координаты;

- фото с интернета;

- фото с галереи;

- установленные приложения;

- контакты;

- история браузера;

- нажатия клавиш;

- уведомления.

Это всё Вам будет доступно после того, как Вы узнаете, как залезть в телефон другого человека и получить удаленный контроль над ним.

Кроме того, Вы сможете управлять телефоном на расстоянии:

- включать тревогу;

- включать микрофон для записи;

- делать фото с камеры;

- блокировать вход в приложения;

- устанавливать период записи;

- делать скриншоты с экрана;

- перезагружать телефон.

Так как зайти в чужой телефон нужно будет обязательно (чтобы установить программу – бесплатно скачать здесь >>), Вам нужно выбрать момент и заполучить его на 10-15 минут. Зато потом Вы можете даже не приближаться к этому аппарату.

Так как зайти в чужой телефон нужно будет обязательно (чтобы установить программу – бесплатно скачать здесь >>), Вам нужно выбрать момент и заполучить его на 10-15 минут. Зато потом Вы можете даже не приближаться к этому аппарату.

Обязательно перед установкой (хоть она и предельно простая) нужно скачать руководство по установке здесь >>. Руководство позволит Вам правильно установить и настроить программу, чтобы потом не писать на сайт консультантам, что программа не работает, команды не отсылаются, а данные не приходят. Запомните: все работает, команды отсылаются и данные приходят – нужно просто сделать всё правильно.

Достаточно подробно об установке и о том, как контролировать телефон со своего телефона, планшета, ноутбука или компьютера, отписано в статье «Скрытый удаленный доступ к телефону Андроид с телефона».

Способ 2. Как залезть бесплатно

В чужой телефон можно установить программу TeamViewer, которая также предоставить удаленный доступ. Её необходимо установить и на свой телефон и на телефон другого человека. Как работает данная программа и как она устанавливается очень подробно описано в статье «Управление телефоном с другого телефона: обзор лучших программ».

Способ 3. Как залезть, не беря в руки телефон

Если Android. Мы уже в который раз писали и говорили, что невозможно на расстоянии, без ручной установки что-то сделать. Это раньше, когда версии Андроида были 2 и 3, и защита на них была мизерная, можно было устанавливать программы через СМС. Теперь же через ссылки устанавливаются только вирусы.

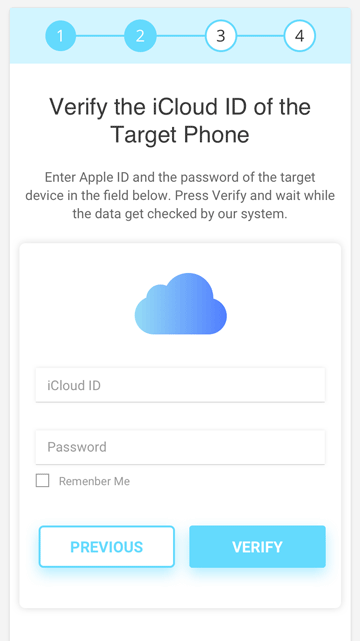

Если IPhone. Если же Вы хотите узнать, как проникнуть в чужой телефон Айфон не беря его в руки, тогда Вы это сделать сможете. В Интернете можно найти программы, которые будут следить за IPhone, без установки на сам аппарат. Нужно будет установить себе, а потом ввести ID и пароль от iCloud. Поэтому узнать эту информацию о целевом Айфоне нужно заранее. Достаточно подробно о таких программах описано в статье «Обзор лучших шпионских приложений для смартфонов».

Способ 4. Как залезть, если нет доступа и нет данных

Никак этого сделать невозможно. Можно купить и подарить телефон с уже установленной программой.

Другими словами – перед тем как попасть в чужой телефон, необходимо заранее установить на него программу Reptilicus, а потом уже (найди предлог) подарить. Тогда Вы сможете попасть в чужой телефон без доступа к нему, ведь программа будет уже установлена, и сама автоматически будет передавать все действия.

Немного о том, как управлять через свой телефон

Теперь поговорим о том, как залезть в чужой телефон через свой. Итак, Вы установили на подконтрольный телефон программу. Теперь можете спокойно заходить в кабинет и просматривать полученные денные, а также управлять телефоном:

Вариант 1. Если у Вас компьютер – зайти на сайт – внести логин и пароль (придуманный при регистрации) – зайти в кабинет – вкладка «Данные» (там вся перехваченная информация) – вкладка «Команды» (ими Вы сможете управлять телефоном).

Вот как можно залезть в чужой телефон через компьютер. В любое удобное для Вас время, просто зайти на сайт и просматривать информацию, слушать звонки, читать переписку, отслеживать положение и многое другое.

Вариант 2. Если Ваш телефон Андроид – установить на свой телефон мобильную версию кабинета «Клиент» — внести логин и пароль – запомнит ь– вкладка «Данные» (там вся перехваченная информация) – вкладка «Команды» (ими Вы сможете управлять телефоном).

Вот как Вы сможете, в любое удобное для Вас время, залезть в чужой телефон через свой телефон. Еще один плюс – Вам не нужно будет каждый раз вводить логин и пароль – просто установите галочку на «запомнить».

Вариант 3. Если у Вас IPhone – зайти на сайт – внести логин и пароль (придуманный при регистрации) – зайти в кабинет – вкладка «Данные» (там вся перехваченная информация) – вкладка «Команды» (ими Вы сможете управлять телефоном).

Вот как можно зайти со своего телефона в чужой, если у Вас аппарат на базе iOS. Мобильного кабинета для Айфона нет. Поэтому нужно будет (как и через компьютер) просто заходить на сайт и вводить свои данные.

Внимание! Никому и никогда не давайте свой пароль. Меняйте его почаще. Мы даем 100% гарантию на то, что абсолютно все Ваши данные находятся в безопасности. Никто, кроме Вас в Ваш кабинет зайти не может.

Заключение

В заключении хочется отметить главные аспекты:

1. Залезть в телефон другого человека действительно возможно, и для этого есть специальные программы.

1. Залезть в телефон другого человека действительно возможно, и для этого есть специальные программы.

2. Зайти со своего телефона в чужой телефон возможно, если Ваш Андроид то прям с телефона, если Ваш Айфон, то через сайт.

3. Проникнуть в чужой телефон без установки программ невозможно, если телефон Андроид и возможно, если он Айфон.

4. Попасть в чужой телефон через компьютер возможно в любое время суток с любой страны, где есть доступ к интернету.

Если у Вас остались вопросы – пишите нашим консультантам!

Вам будет интересно «Как удаленно включить камеру в чужом телефоне«

Как взломать телефон на расстоянии? Судя по количеству писем, которыми нас забрасывают с недавних пор, этот вопрос волнует очень многих. Кому это нужно?

- Возможно, что родителям подростков. Как не волноваться, если у ребенка появились секреты и неизвестно что на уме. Удаленный мониторинг устройства был бы отличным решением.

- Не доверяющим друг другу супругам, один из которых подозревает свою вторую половину в обмане.

- Работодателям, которые считают, что работники используют рабочее время и предоставленный компанией телефон для личных нужд.

Конечно, интерес к взлому проявляют и другие. Но “любопытствующие” из вышеперечисленных 3-х групп составляют значительное большинство.

Прежде, чем бросаться в омут шоппинга, изучите рынок, убедитесь, что у выбранного вами софта безупречная репутация, это не контрафакт и ему можно довериться.

А чтобы не ошибиться и сделать правильный выбор, вооружитесь знаниями из этой статьи.

В ней мы поименно перечислим 6 лучших приложений для мониторинга устройства, чуть подробнее поговорим об их возможностях. И самое главное – мы покажем вам, как взламывать телефон на расстоянии.

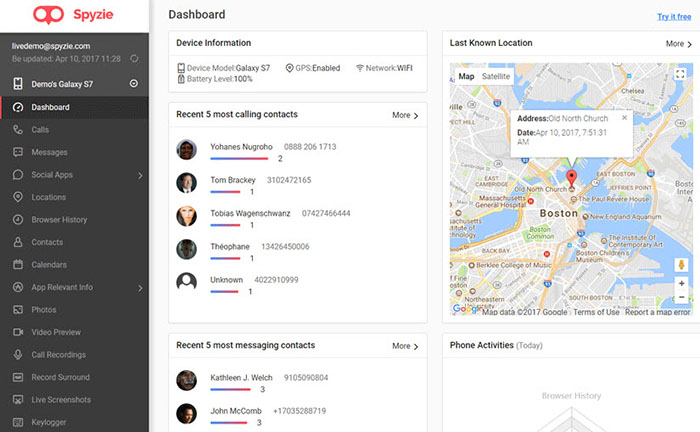

1. Cocospy – приложение N1 для взлома телефона

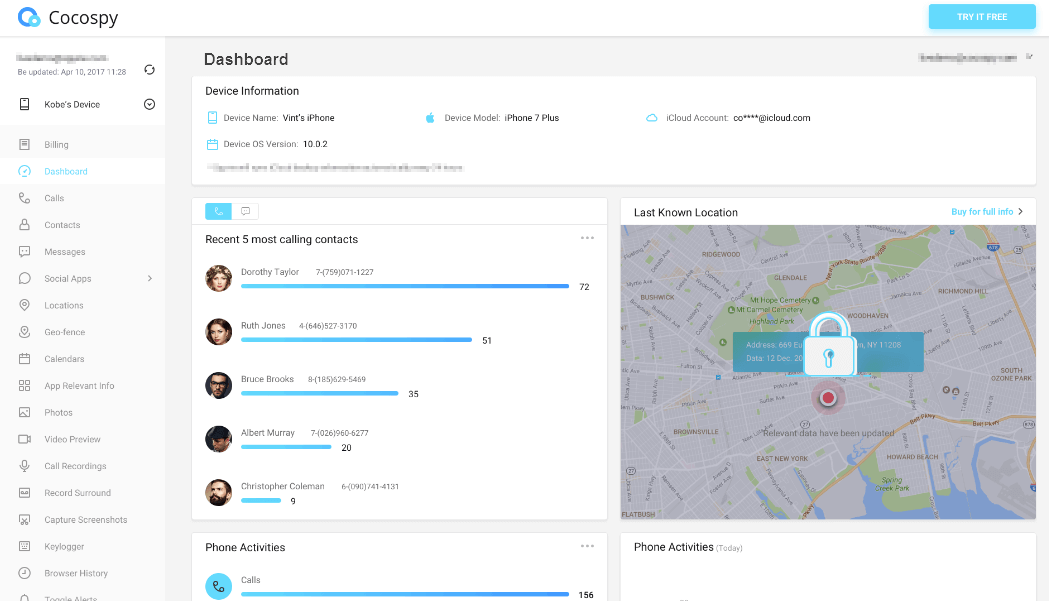

Cocospy дебютировал на рынке шпионского софта относительно недавно, но уже успел сделать себе имя, став приложением N1 для мониторинга телефонов.

Это абсолютно легальное и надежное ПО, завоевавшее доверие миллионов пользователей по всему миру.

Cocospy не требуется рутирование, поскольку доступ обеспечивается удаленно и напрямую с панели управления iCloud. В случае с Android нужен физический доступ и инсталляция Cocospy на телефон. Но и тут “захват устройства” возможен без root-прав.

Через приложение вы можете контролировать активность в соцсети, а чтобы увидеть его в действии, протестируйте онлайн демо-версию Cocospy здесь >>

Сразу после установки на Android подчищаем следы, удаляя значок Cocospy. Приложение становится невидимым, но от этого не перестает делать свою работу “на отлично”. К тому же, чтобы не раскрыть себя, Cocospy не тянет энергию из батарей. Все! Android – ваш.

![]()

Преимущества Cocospy:

Из менее популярных, но тоже важных опций можно выделить “перехват телефонных звонков”, “текстовых сообщений”, “просмотр истории браузера” и т.д.

Как взломать телефон удаленно?

1. Создайте учетную запись Cocospy.

ВАЖНО! Cocospy– единственное в своем роде шпионское приложение, которому не нужны root-права для получения доступа к целевому устройству.

2. Для внедрения в систему iPhone вам нужно лишь авторизоваться в iCloud.

3. В случае с Android просто начните инсталляцию шпиона.

4. После установки удалите/скройте значок Cocospy на телефоне.

5. Перейдите на панель управления Cocospy, чтобы иметь доступ к нужным функциям, расположенным в левой части.

Бесплатно зарегистрируйтесь в Cocospy или протестируйте онлайн демо-версию здесь >>

2. mSpy – приложение N2 для взлома телефона

mSpy – серебряный призер среди шпионских приложений для взлома устройств. Надежен, вызывает только позитивные отклики, обладает мощным функционалом для работы.

Что важно, внедрение в целевой телефон не требует проведения джейлбрейка/рутинга. Однако если возникло желание взломать iPhone без root-прав, придется “добывать” логин и пароль от чужого аккаунта iCloud.

Возникли сложности с mSpy ? К вашим услугам круглосуточная служба поддержки клиентов. Хотите получить доступ к расширенным функциям без проведения рутинга, но не знаете, как это сделать? Звоните в сервисный центр. По телефону вам вкратце объяснят весь процесс.

Если не уверены, что справитесь с установкой mSpy самостоятельно, тогда обращайтесь в “mAssistance”, чтобы заказать услуги специалиста на дом.

Как только инсталляция шпионского ПО на целевой телефон завершена, удалите значок mSpy.

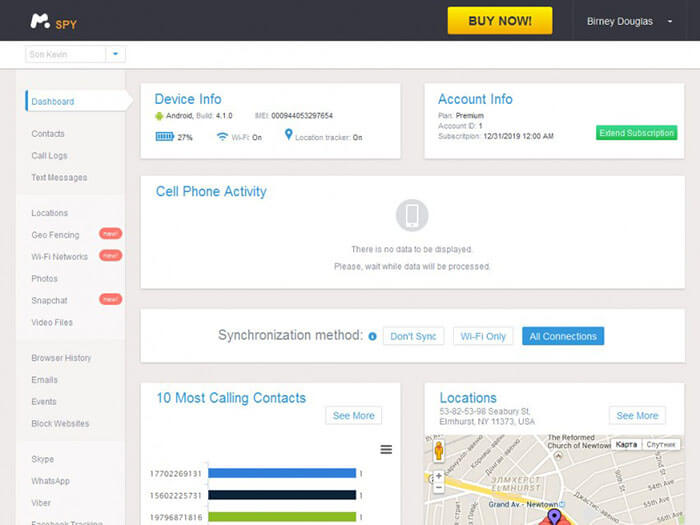

Что дает нам mSpy ?

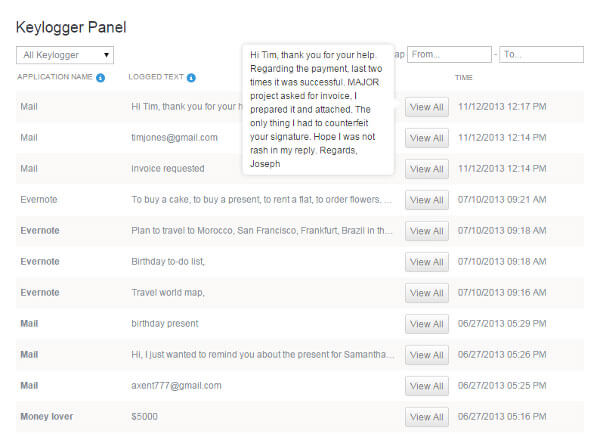

- Кейлоггер: Отслеживает все нажатия клавиш, включая пароль. Добыв его, вам остается лишь авторизоваться и…взять контроль над целевым телефоном в свои руки.

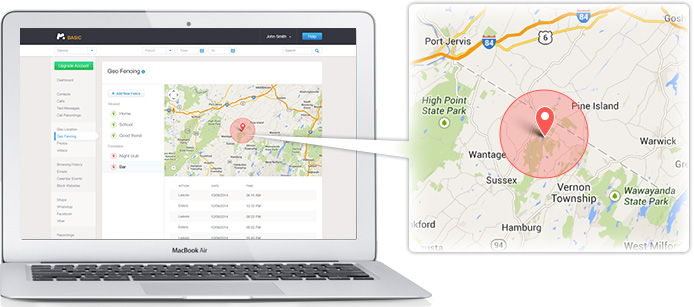

- Geo—Fencing: С ее помощью осуществляется настройка «безопасной» и «опасной» зон. Когда телефон входит или выходит из одной из этих областей, вы сразу же получаете уведомление.

- Мониторинг соцсетей: Через mSpy вы можете получить прямой доступ к аккаунтам соцсетей и мессенджеров, таких как Facebook, Snapchat, Viber, WhatsApp, Skype и т.д. У вас появится возможность читать все отправленные, полученные или удаленные сообщения, контролировать активность “объекта слежки” в соцсетях.

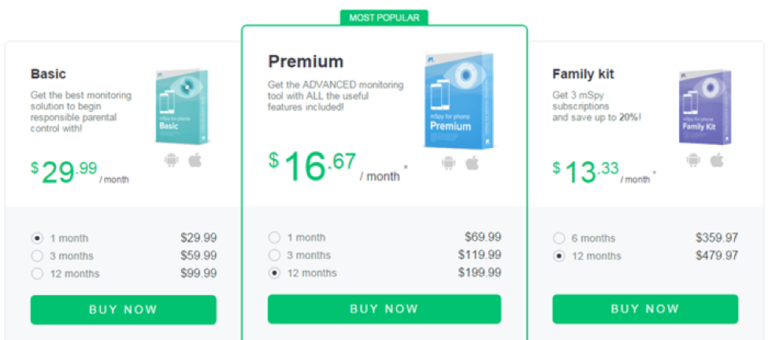

Все вышеперечисленные функции mSpy относятся к категории “расширенных”. Заполучить их можно, купив пакет Premium, либо проведя рутинг/джейлбрейк целевого телефона.

В альтернативе, вы сможете лишь перехватывать звонки, определять местоположение устройства на базе данных GPS, следить за электронной перепиской и ряд еще других действий.

Как скрытно и анонимно взломать чужой телефон на расстоянии?

- Приобретите mSpy. Если вы готовы довольствоваться базовым набором опций или не хотите “добывать” root-права, покупайте пакет “Basic”. Чтобы получить доступ к расширенным функциям, придется приобретать пакет “Premium”.

- Получив на свой email письмо со ссылкой, перейдите по ней на панель управления и выберите опцию «с джейлбрейк» или «без джейлбрейк».

- «Без джейлбрейк». Введите Apple ID и пароль, чтобы проникнуть в чужой iPhone. В случае с Android нужен физический доступ для инсталляции mSpy в нем.

- «С джейлбрейк»: Следуя пошаговой инструкции, установите приложение на устройство. В случае затруднений воспользуйтесь услугами “mAssistance”.

- Как только все будет готово, не забудьте скрыть значок mSpy.

- Теперь перейдите на панель управления mSpy и начинайте мониторинг целевого устройства.

Посмотреть отзывы о mSpy или попробовать онлайн демо-версию здесь >>

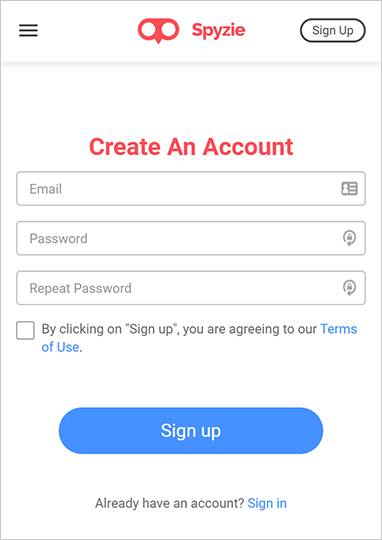

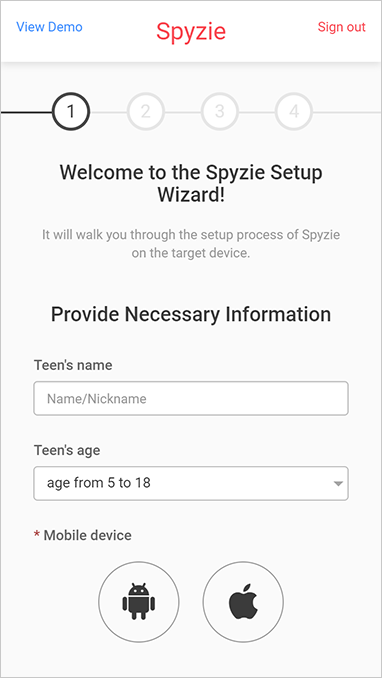

3. Как взломать телефон с помощью Spyzie?

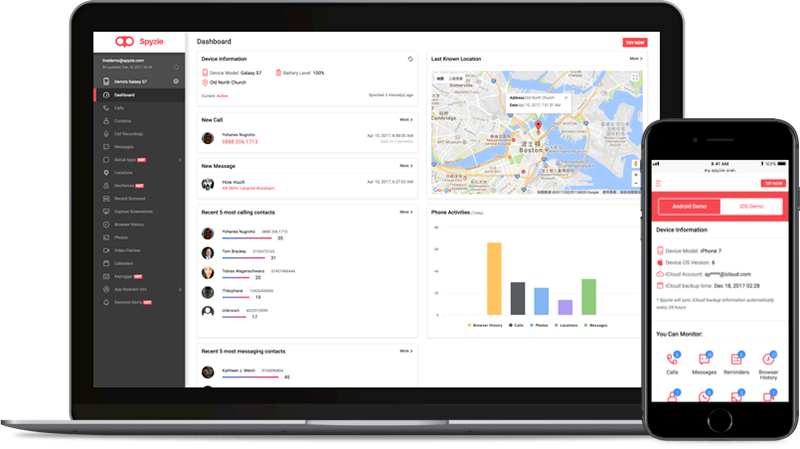

Spyzie завоевал бронзу, уступив I и II место приложениям Cocospy и mSpy, поскольку не так надежен, имеет меньше положительных отзывов, не особо прост в использовании, зато легко обходится без root-прав.

К тому же, есть еще одна особенность, которая выделяет Spyzie из общей “толпы шпионов”. Сразу после установки на целевой телефон его значок самоустраняется.

Все остальные шпионские приложения требуют удаления той самой иконки вручную. Представьте, что вы забыли скрыть ее. Вас тут же раскроют и операция по взлому будет провалена.

А вот особая “невидимость” Spyzie полностью исключает возможность ошибки, вызванной человеческим фактором, что еще больше повышает его рейтинг популярности.

Если вам неудобно управлять вашими шпионами с компьютера, Spyzie предлагает мобильные приложения для Android и iPhone.

Преимущества Spyzie:

- Установить временные ограничения: Задействовав функцию “родительский контроль” , можно установить временные ограничения, чтобы дети могли пользоваться телефоном только в определенные часы.

- Мониторинг соцсетей: Вы получите полный доступ к профилям соцсетей и мессенджеров, таких как Facebook, Instagram, Snapchat, сможете отслеживать всю переписку, причем вместе с датой и временем, а также все медиа-файлы.

- Geofencing: С ее помощью осуществляется настройка «безопасной» и «опасной» зон. Когда телефон входит или выходит из одной из этих областей, вы сразу же получаете уведомление.

- Перехват звонков и текстовых сообщений: Благодаря этой опции вы будете знать с кем контактирует целевой пользователь, когда он это делает и как долго длится общение.

Помимо вышеперечисленных опций, входящих в категорию “продвинутые”, есть и другие, не менее привлекательные. Большинство из них доступны без root-прав и лишь некоторая часть требует проведения рутинга/джейлбрейка.

Как взломать телефон на расстоянии, воспользовавшись другим телефоном?

- Пройдите по ссылке spyzie.com и создайте учетную запись.

- Введите требуемые данные целевого телефона.

- «Без рутинга/джейлбрейка”: Авторизуйтесь в iCloud (для iPhone) или просто установите Android приложение на целевой телефон (для Android).

- «С джейлбрейк/рутированием»: Загрузите и установите приложение, прежде взломав корневую систему.

- Теперь вы можете удаленно контролировать телефон через другой мобильник.

Просмотреть отзывы о Spyzie или попробовать онлайн демо-версию здесь>>

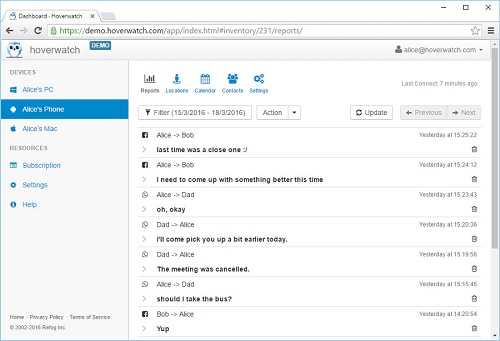

4. Как взломать телефон посредством hoverwatch?

hoverwatch– один из дешевых и отлично зарекомендовавших себя шпионов для отслеживания телефонов. Имеет все стандартные функции, которые вы ожидаете найти в ПО подобного рода.

Но есть один большой жирный минус: он работает только на устройствах Android. Зато можно делать выбор между “проводить рутинг/джейлбрейк” или “не проводить”

Преимущества hoverwatch:

Как взломать телефон на расстоянии с помощью другого мобильника?

- Создайте аккаунт

- Загрузите приложение hoverwatch и установите его на целевой телефон.

- Перейдите на панель управления hoverwatch для мониторинга контролируемого устройства.

Прочитать отзывы о hoverwatch или посетить официальный веб-сайт здесь >>

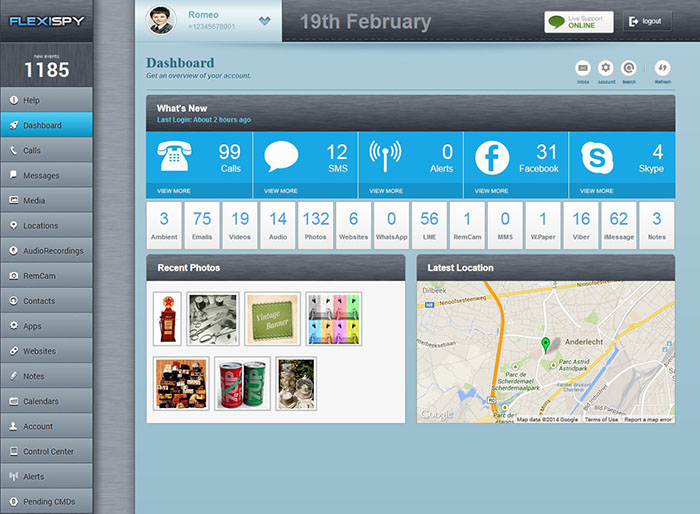

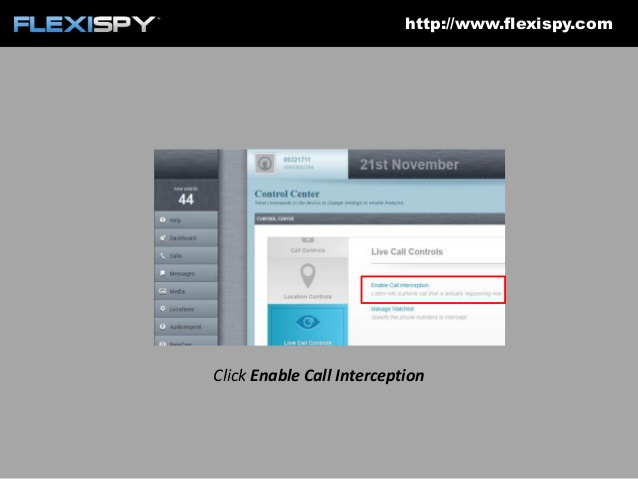

5. FlexiSPY – приложение N5 для взлома телефона

FlexiSPY – один из наиболее продвинутых и надежных “хакеров” с впечатляющим набором функций и очень высокой ценой. Даже базовый пакет FlexiSPY стоит намного дороже, нежели самый продвинутый пакет другого приложения.

Снижает рейтинг его популярности и необходимость проведения джейлбрейка, без которого не будет доступа ни к расширенным, ни к базовым функциям софта.

Преимущества FlexiSPY:

- Прослушивание телефонных разговоров: FlexiSPY позволяет вам скрытно подключиться к контролируемому телефону, прослушать весь разговор и даже записать его.

- Скрытая фотосъемка: Благодаря этой опции вы всегда будете в курсе того, чем занят “объект опеки”. Более того, активизировав камеру, вы сможете вести скрытую фотосъемку внешних объектов.

- Слушать наружные звуки: Вы можете “разбудить” встроенный микрофон и слушать ведущиеся вблизи целевого устройства разговоры.

Удаленный мониторинг телефона с другого мобильника

- Определитесь, какой пакет FlexiSPY выбрать: Premium или Extreme.

- Проведите рутинг/джейлбрейк телефона и установите на него FlexiSPY.

- Перейдите на панель управления FlexiSPY и установите контроль над целевым устройством.

Просмотреть отзывы о FlexiSPY или попробовать онлайн демо-версию здесь >>

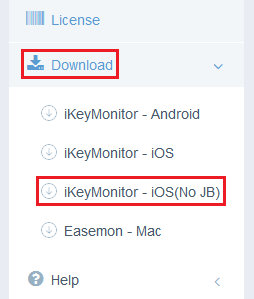

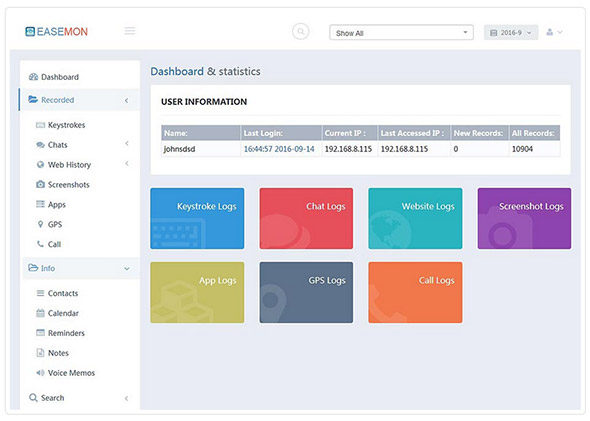

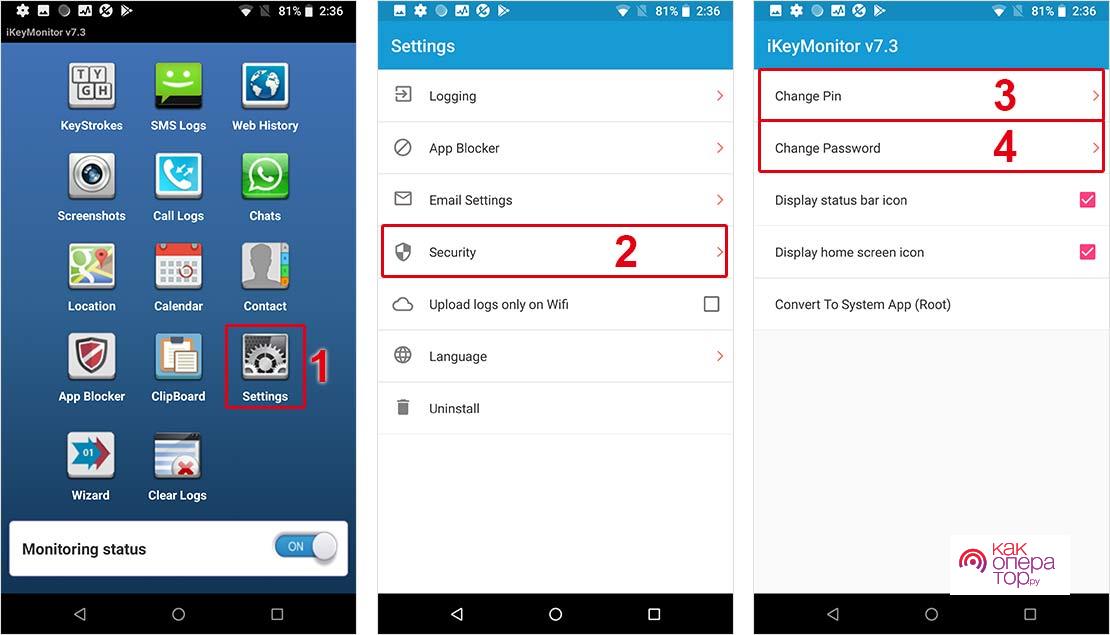

6. iKeyMonitor – приложение N6 для взлома телефона

iKeyMonitor – один из эффективных шпионских приложений, с помощью которого можно удаленно внедриться как на iPhone, так и на Android. Наибольший ажиотаж вокруг приложения вызывают возможности его кейлоггера.

К тому же, прежде, чем приобрести iKeyMonitor, вы можете протестировать пробную 3-дневную версию.

Что делает iKeyMonitor таким особенным?

Изюминка iKeyMonitor – в его опции “кейлоггер”. В своей “прошлой жизни”, еще до того, как стать приложением для взлома, он был клавиатурным шпионом и “делал карьеру”, отслеживая любые нажатия клавиш на целевом устройстве.

Получив на руки нужную информацию, можно было авторизоваться и брать под свой контроль профили соцсетей, отслеживать электронную переписку и много чего еще.

Как взломать мобильный телефон?

- Создайте учетную запись iKeyMonitor .

- Получите доступ к целевому устройству и перейдите на веб-сайт iKeyMonitor со своего аккаунта.

- Зайдите в “Загрузки” и выберите нужный вам файл с нужными параметрами. Все зависит от того, что вы собираетесь взламывать: iPhone или Android, а также будете ли вы проводить рутинг/джейлбрейк или нет.

- Определившись в выбором, загрузите нужный файл и установите на контролируемом телефоне.

- Дайте системе час, чтобы обновить всю информацию у вас на панели управления.

- Зайдите на iKeyMonitor с вашего гаджета или компьютера для мониторинга целевого телефона.

Прочитайте отзывы о iKeyMonitor или попробуйте онлайн демо-версию здесь >>

Заключение

Теперь вы знаете как взломать телефон на расстоянии. Лично я бы рекомендовал воспользоваться для этого надежным, вызывающим доверие и не требующим рутинга приложением Cocospy. С другой стороны, остальные шпионские ПО не менее эффективны.

В любом случае, последнее слово за вами. Мы надеемся, что благодаря этой статье вы поняли, как проводить удаленный мониторинг телефона. Если у вас есть какие-то вопросы, пожалуйста, пишите нам в комментариях.

Этот пост также доступен на других языках:

Português (Португальский, Бразилия) 日本語 (Японский) Español (Испанский)

Мобильный телефон стал местом сосредоточения всей информации. Именно поэтому многие пытаются взломать его для получения доступа к паролям различных аккаунтов и личным файлам. Выделяют большое количество способов, как это можно сделать. Взлом осуществляется удаленно при подключении устройства к Wi-fi или иной сети. При этом владелец устройства может не подозревать, что посторонние люди получили доступ.

Содержание

- Что такое взлом телефона

- Зачем нужен взлом чужого телефона

- Какими способами можно взломать телефон

- Приложения для удаленного доступа к чужому телефону

- Стоит ли пользоваться услугами сомнительных компаний

- Последствия взлома чужого телефона

- Как обезопасить свой телефон от взлома

Что такое взлом телефона

Многие считают, что взломать устройство на Android или другой операционной системе можно только при получении к нему прямого доступа. Но при подключении wifi мобильный телефон становится частью большой сети.

После взлома злоумышленники получают полный доступ к памяти, истории и другим моментам. При подключении вай фай или другой сети они смогут совершать голосовые звонки, отправлять текстовые сообщения, удалять сообщения и настраивать все параметры.

Чаще всего удаленный доступ получают для использования личной информации абонента. Это касается доступа к различным приложениям, банковским и электронным счетам, адресам электронной почты.

При получении доступа к Андроид злоумышленники смогут скачать фотографии, переписки, аккаунты приложений и многое другое. Для большинства это равносильно вторжению в личную жизнь.

Зачем нужен взлом чужого телефона

Получение удаленного неразрешенного доступа к устройству на Андроид равносильно вторжению в личную жизнь. Именно поэтому владелец может обратиться в правоохранительные органы по факту взлома и написать заявление. Часто смена паролей не помогает со сложившейся ситуацией.

Часто встречается ситуация, когда в поиске доступа обращаются за помощью близкие люди. Это связано с волнением по поводу ребенка, а также при подозрении об измене. В интернете встречается большое количество приложений, которые связаны с удаленным взломом.

Недоверчивые руководители также взламывают устройства своих подчиненных. Это касается служебных устройств. Процесс предусматривает получение доступа удаленно по сети. Сделать это можно несколькими способами, все зависит от сложности поставленной задачи.

Какими способами можно взломать телефон

Существует большое количество способов, как подключиться к мобильному устройству. Выбор осуществляется в зависимости от поставленной задачи. Первый предусматривает использование специальных программ для удаленного доступа для взлома пароля. Один из способов предусматривает обращение в компанию, которая специализируется на предоставлении подобных услуг.

Существует большое количество программ, которые позволяют получить удаленный доступ. Для этого не требуются пароли, а также большие знания программиста. Жертва не сможет узнать о том, что с устройства считывается информация. Подбор данных осуществляется автоматически. Однако есть и недостаток – обходятся такие приложения дорого, вероятность получения удаленного доступа относительно невелика. Программы шпионы делятся на две категории:

- С доступом к мобильному устройству. В эту категорию относят много приложений, они работают на телефоне. Поэтому главное условие заключается в их установке на устройстве жертвы. Владелец должен установить утилиту, после чего информация будет передаваться на удаленный сервер. Для этого не потребуется пароль и другие данные. Установка и настройка совершается только один раз .

- Без доступа к мобильному устройству. На сегодняшний день встречается большое количество случаев, когда взлому подлежит удаленный сервер хранения информации. При синхронизации все данные передаются на облачное хранилище. При этом требуется пароль и другие данные. Распространенная ситуация связана с использованием iCloud при подключении к устройству Apple. Недостаток у подобного метода заключается в том, что не все используют облачное хранилище, а синхронизация информации происходит с определенным периодом.

Без специальной программы для реализации подобной задачи не обойтись. Вручную взломать сеть получится только у программистов с большим опытом работы.

Приложения для удаленного доступа к чужому телефону

Специальные приложения обеспечивают связь при подключении к интернету. Они специально создаются для изменения системных папок и файлов. После этого при каждом подключении к интернету устройство будет передавать все файлы. Наиболее распространено следующее программное обеспечение:

- IP Webcam.

- iKeymontor.

- mSPY.

- Spyzie.

Программы устанавливают многие пользователи. Поэтому не нужно сомневаться в качестве предоставляемых услуг.

Каждый вариант характеризуется своими особенностями, которые должны учитываться. Некоторые позволят получить доступ к мобильным устройствам соседа, другие считаются профессиональным решением, который дает полный доступ и возможность удаленного управления.

Большинство приложения распространяется бесплатно. Однако их функционал существенно урезан, есть проблемы с удаленным доступом. Для полноценного отслеживания лучше доверять продукту компаний, которые берут абонентскую или фиксированную плату. За счет этого они получают финансирование, которое позволяет постоянно поддерживать проект.

iKeymonitor

Одно из популярных предложений. Особенность заключается в кейлоггере – специальная функция, которая позволяет взломщику удаленно использовать клавиатуру для ввода информации. Еще одна особенность касается возможность установки на различных платформах. Есть версия для Андроид или Mac. Инструкция по использованию:

- Через страничку создается личный аккаунт.

- На мобильном устройстве, которое подвергается взлому, нужно зайти на сайт и вести данные для входа.

- На специальной странице расположен файл, который должен быть загружен на устройство.

- Программа проводит сбор всей нужной системной информации.

Удаленный доступ можно получить с официального сайта разработчика. В этом случае можно избежать вредоносных программ и файлов, которые могут попасть на ПК.

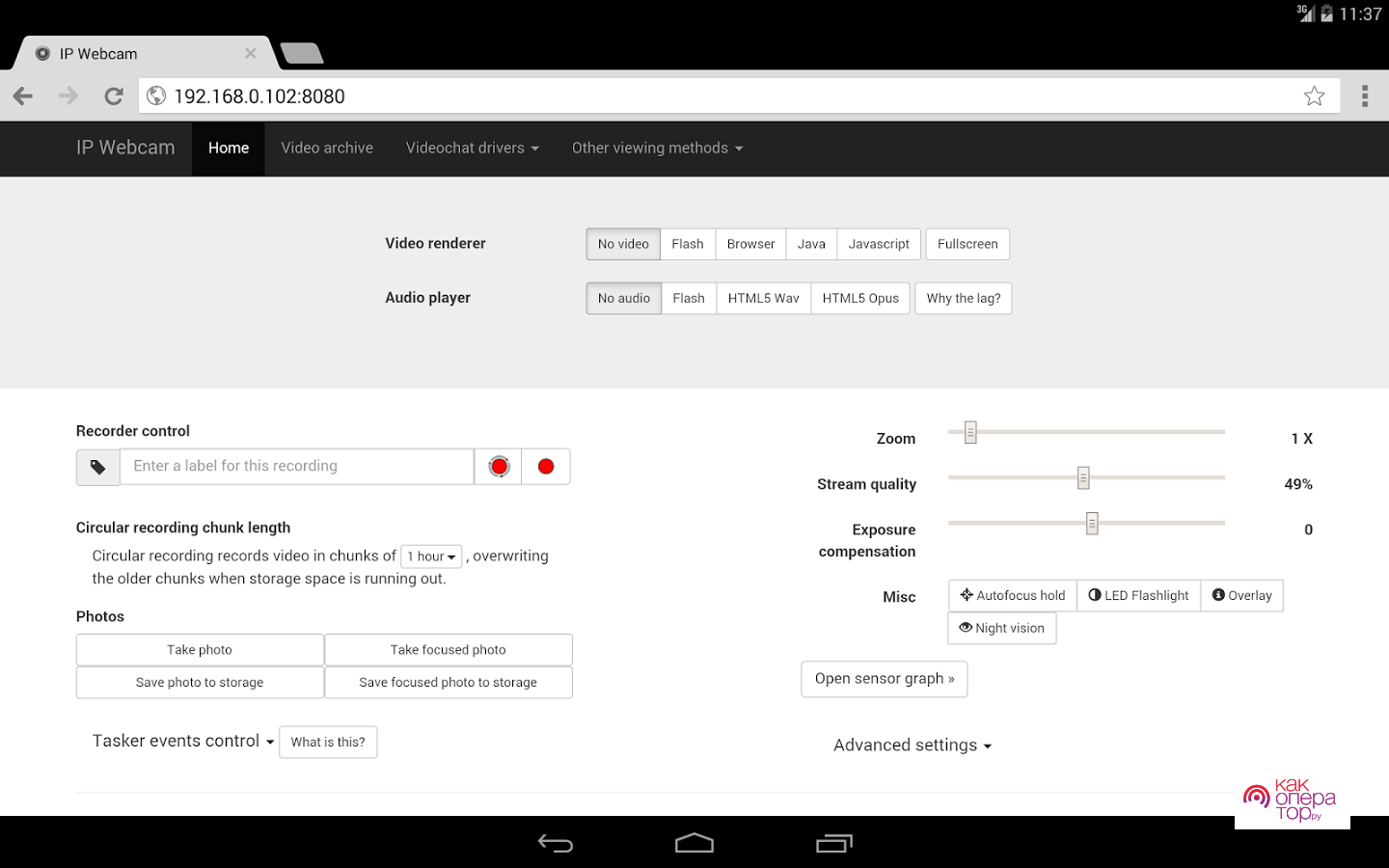

IP Webcam

Этот вариант подходит не для удаленного управления, а шпионажа. Это связано с тем, что можно следить за устройством жертвы. Для этого используется фронтальная или основная камера устройства. Также есть возможность просмотра информации, которая храниться на памяти. Единственный недостаток – рассчитана программа исключительно на операционную систему Android.

Для взлома камеры мобильного телефона нужно выполнить ряд шагов. Они следующие:

- Устанавливается IP Webcam на мобильном телефоне жертвы и втором, который будет использоваться для мониторинга.

- Запускается программа, и нажимается клавиша Start server.

- После этого произойдет передача видео и фото. В нижней части экрана есть адресная строка, с которой копируется информация и вводится в браузер.

Владелец не должен знать, что шпион установлен. Для этого в настройках делается клик по кнопке Run in background. Еще один недостаток заключается в том, что будет использоваться большое количество энергии для передачи информации.

MSPY

MSPY – считается самым популярным шпионом, который по сетям позволяет взламывать чужие устройства. К особенностям относят несколько моментов:

- Кейлоггер – возможность восстановления информации, которая набиралась ранее на клавиатуре.

- Geo-Fencing – функция, которая отображает информацию о текущем местоположении.

- Отслеживание действий в соц сетях – получает доступ к социальным сетям, для его не требует подбор информации.

Использование шпиона возможно при выполнении ряда условий. Установка и запуск осуществляется в несколько этапов:

- Нужно купить лицензию. Работает сервис исключительно при оплате абонентской платы. От количества функций зависит цена.

- В отправленном письме на почту указывается, какой вариант требуется для взлома гаджета.

- При получении доступа без jailbreak требуется Apple ID и пароль жертвы.

- Для получения доступа JailBreak нужно установить утилиту на устройство, которое должно быть взломано.

После выполнения этих шагов осуществляется connect и софт позволяет проводить мониторинг всех данных.

Единственный недостаток заключается в том, что установить софт можно только на устройстве Apple. При этом могут возникнуть трудности с добавлением аккаунта жертвы.

Spyzie

Этот софт предназначен для взлома операционной системы без получения root права. Это означает, что права на редактирование и изменения файлов не потребуется. Еще одна полезная функция заключается в возможности удаления информации дистанционно. Настройка осуществляется следующим образом:

- Нужно провести регистрацию на официальном сайте.

- Вводятся данные смартфона.

- Осуществляется загрузка на устройство жертвы, вводятся данные для авторизации.

Мониторинг осуществляется с официального сайта разработчика. Это исключает вероятность, что при мониторинге будет передан вирусный файл. С официального источника есть версия для Android и Apple.

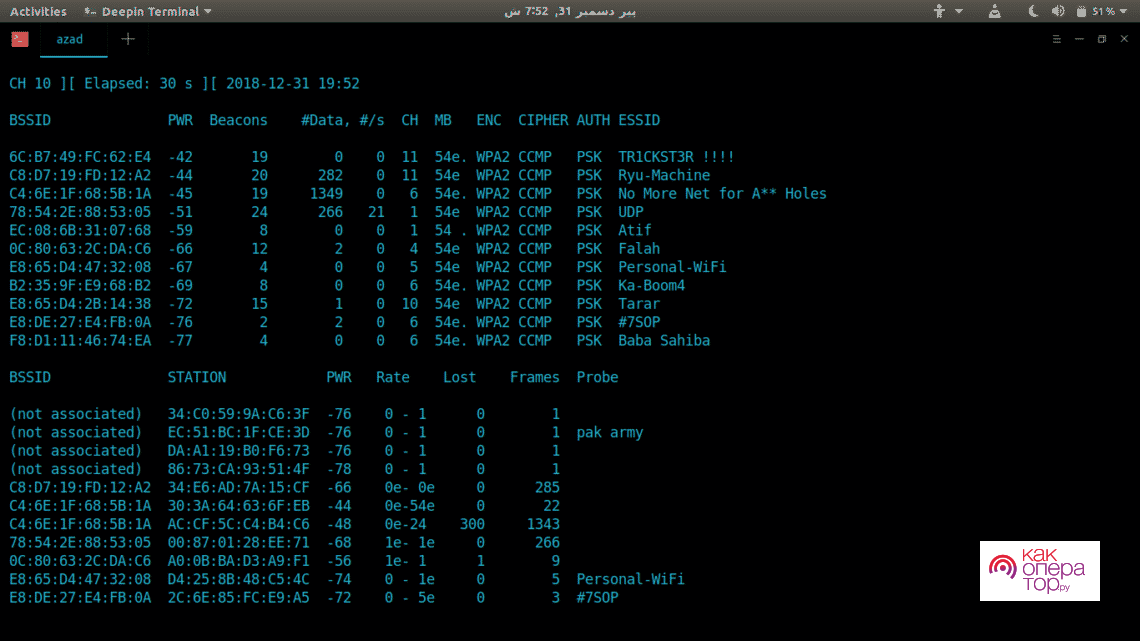

Aircrack

Еще одна распространенная утилита, которая используется для взлома роутера. За счет получения доступа к маршрутизатору по wps или wpa можно перехватывать все пароли, а также данные о действиях в интернете.

Для использования Aircrack потребуется handshake. При перехвате этой информации она загружается в утилиту, после чего обрабатывается для получения прямого доступа.

Стоит ли пользоваться услугами сомнительных компаний

Приведенные выше информация указывает на то, что сторонний софт подходит только в случае наличия прямого доступа к мобильному телефону жертвы. При отсутствии доступа многие решают обратиться в фирму, которая предоставляет соответствующие услуги.

Есть возможность получить удаленный доступ без возможности установить стороннюю программу или утилиту.

В отличие от программного обеспечения, возможен взлом и различных сторонних сервисов или социальных сетей.

Большое количество мошенников, которые пытаются заработать на желании получить доступ к устройству своего любимого человека.

Очень дорогие услуги. Ссылаясь на сложность поставленной задачи, подобные компании требуют большие деньги. При этом никто не дает гарантий.

Может быть предоставлен только частичный доступ. Все приложения, которые позволяют работать с социальными сетями и другими ресурсами, кодируют данные входа.

При работе с фирмами главное убедиться в том, что они выполнят свои обязательства. Злоумышленники используют различные способы обмана. Они создают видимость, что получили доступ, но при этом не проводят никакой работы. Поэтому следует уделить внимание несколькими моментам:

- Выплата аванса. Часто подобные компании работают только по предварительной предоплате. При этом сумма варьирует в большом диапазоне. Верить отзывам, размещенным на сайте и сторонних ресурсах, не стоит, так как купить их не составит труда. Однако, понять подобные фирмы просто – если они проделают работу и заказчик откажется от своих целей, они могут потерять время и средства. Поэтому сотрудничество всегда связано с риском.

- Нельзя доверять предложениям по низкой стоимости. Удаленный взлом устройства – сложная задача, для реализации которой требуются определенные навыки и знания. Программисты, обладающие нужными навыками, не будут работать всего за несколько тысяч. Однако, слишком высокие ценники тоже должны отпугивать.

- Гарантии. Этот пункт считается одним из наиболее важных. При переводе задатка компания, которая взялась за работу, должна после некоторого времени предоставить подтверждения взлома. Обычно это связано со скриншотами, но определить целевое устройство по ним практически невозможно. В лучшем случае – программисты дадут временный доступ к устройству или запишут видео с подтверждением входа в социальные сети. В каждом случае заказчик и исполнитель договариваются в индивидуальном порядке.

Еще один фактор который стоит учитывать, нельзя обращаться в компании из первых результатов поисковой выдачи. Каждый случай взлома – нарушение установленных законов. Поэтому компании, которые действительно выполняют подобные задачи, стараются скрыть свою деятельность.

Найти подобную фирму сложно. Просто забить в поисковой системе запрос недостаточно. Большинство программистов не рекламирует свою деятельность с целью безопасности. Есть компании, которые отвечают за корпоративную слежку. Услуги обходятся очень дорого, но они могут взломать не только мобильный телефон, но и получить доступ ко всем нужным платформам.

Последствия взлома чужого телефона

Утечка личной информации считается мошенничеством. При обнаружении взлома жертва может подать заявление в правоохранительные органы.

На практике найти того, кто попытался получить личные данные очень сложно. Это связано с тем, что большинство методов предусматривает использование стороннего сервиса. Поэтому отследить злоумышленников очень сложно. Обычными делами правоохранительные органы занимаются только формально, так как для этого нужно подключать большое количество специалистов.

В некоторых случаях владелец устройства узнает о взломе. Это приводит к тому, что он меняет все пароли и устанавливает антивирусную программу.

Как обезопасить свой телефон от взлома

С каждым годом вероятность взлома смартфона увеличивается. Существует большое количество программ подбора паролей и другой информации. Поэтому подключаться к интернету следует с обеспечением защиты. Рекомендации выглядят следующим образом:

- Не допускать физический доступ. Это делается путем установки пароля для снятия блокировки. На установку утилиты, которая будет шпионить, достаточно всего несколько минут. Специалисты не рекомендуют использовать отпечаток пальцев или сетчатки, безопаснее всего цифровой код и 4 символов. Можно сочетать несколько способов защиты входа.

- Нельзя размещать личные данные о сервисах на публичных площадках. При этом важно понимать, что некоторые отдают свою конфиденциальную информацию неосознанно. Примером считается введение логинов и паролей на страницах сайтов, которые создаются в качестве подставных. Другими словами, злоумышленники создают похожие страницы и доменное имя. Ошибиться очень просто, нужно всегда уделять внимание адресной строке и сертификату.

- Установка программного обеспечения, которое выступает в качестве защиты. При этом предусматривается своевременное обновление и следование рекомендациям при установке или использовании.

Часто возникают проблемы с использованием устройства без антивирусной программы. При загрузке приложений с непроверенных источников есть вероятность, что будет занесен вирусный файл. Со временем он может предоставить злоумышленникам удаленный доступ или просто испортить операционную систему, а также удалить всю информацию.

Приведенная выше информация указывает на то, что есть большое количество способов получения доступа к чужому устройству. При выборе учитывается возможность установки утилиты, а также некоторые другие моменты.

Прочитать чужой телефон – это значит видеть фото, знать местоположение, слышать звонки и голосовые, читать переписку WhatsApp, Viber, Instagram, Telegram, ОК, ВК и другие. Реальная возможность всем желающим прочитать чужой телефон. Сервис VkurSe – будьте в курсе всех переписок! А теперь об этом более подробно.

Можно ли прочитать чужую переписку в телефоне?

Да, прочитать чужие сообщения в телефоне можно. И это давно уже не секрет. Жены читают переписку своих мужей, а мужья своих жен, родители контролируют детей, а начальники своих работников. Контроль над телефонами других людей уже давно стал нормальной обыденной частью нашей жизни.

См. Как прочитать чужую переписку в телефоне

Представляем Вам самые распространенные и востребованные способы, которые позволят прочитать чужой смартфон: с установкой специального софта, без установки и по номеру телефона.

.

Способ 1. Прочитать чужой мобильный телефон с установкой

Программа VkurSe – простая и многофункциональная программа, позволяющая читать чужие телефоны Андроид. Устанавливается на целевой телефон и работает в фоновом (скрытом режиме). Передает собранную информацию в автоматическом режиме через Интернет. Если Интернет на подконтрольном отключают, то программа собирает данные, а потом, после включения Интернета по очереди передает всё. Для того, чтобы начать контролировать мобильное устройство (телефон или планшет) на базе Android, нужно сделать всего 3 шага:

Программа VkurSe – простая и многофункциональная программа, позволяющая читать чужие телефоны Андроид. Устанавливается на целевой телефон и работает в фоновом (скрытом режиме). Передает собранную информацию в автоматическом режиме через Интернет. Если Интернет на подконтрольном отключают, то программа собирает данные, а потом, после включения Интернета по очереди передает всё. Для того, чтобы начать контролировать мобильное устройство (телефон или планшет) на базе Android, нужно сделать всего 3 шага:

Шаг 1. Скачать VkurSe бесплатно.

Шаг 2. Зарегистрироваться на сайте VkurSe.

Шаг 3. Установить программу на целевой телефон.

Больше ничего Вам делать не нужно. Программа сделает все за Вас. Она автоматически начнет собирать и передавать Вам информацию.

При помощи программы Вы сможете читать чужие данные с телефона, а именно:

- читать переписку WhatsApp, Viber, Instagram, Telegram, ОК, ВК и другие;

- видеть местоположение (текущее, маршрут);

- слышать телефонные разговоры в записи;

- слышать голосовые сообщения;

- слышать интернет-звонки;

- видеть фото (сохраненные и полученные из интернета);

- делать запись окружающего звука;

- и многое другое (см. Возможности).

Как видите, функционал программы действительно огромен и он позволит Вам читать чужие телефоны на базе Android в любое время суток. С программой VkurSe – Вы будете всегда в курсе всего, что делает человек на своем телефоне. Это может быть Ваша жена, муж, ребенок или просто близкий Вам человек, за которого Вы сильно беспокоитесь.

Если что-то не понятно – пишите нашим консультантам в онлайн-чат. Они ответят на все Ваши вопросы в режиме онлайн.

.

Способ 2. Прочитать чужой мобильник без доступа и установки

Да, чужой телефон прочитать без установки программы действительно возможно, но только в том случает, если этот телефон работает на базе iOS.

Да, чужой телефон прочитать без установки программы действительно возможно, но только в том случает, если этот телефон работает на базе iOS.

Если целевой телефон IPhone и Вы хотите прочитать чужой мобильник без доступа к нему (т.е. не беря его в руки), тогда советуем воспользоваться специальными программами. Одной из таких софтов является программа mSpy для IPhone.

И тогда Вы сможете прочитать чужую переписку с Айфона, прослушать звонки и увидеть местоположение. Одним словом, прочитать и отследить IPhone или IPad. Главная трудность всего этого процесса – сервис на английском языке.

Вы можете посмотреть «Топ-10 лучших программ как прочитать чужой телефон» и найти там программы, которые позволят это сделать без доступа к телефону. Основное условие, как Вы уже поняли, целевой телефон должен быть iPhone.

.

Способ 3. Чужой телефон прочитать по номеру

А вот такого способа, который бы позволил прочитать чужие мобильные телефоны по номеру телефона, просто не существует. И мы это говорили уже не раз. А воз и ныне там. Все равно, каждый день, сотни людей спрашивают наших консультантов, а также ищут в Google и Яндексе – а как можно прочитать чужой телефон по номеру? Да никак этого сделать невозможно.

Но номеру, самое много, чтобы Вы сможете узнать от мобильных операторов – это местоположение, список звонков и список СМС. Все. Больше никакой информации мобильные операторы Вам предоставить не смогут. Поймите Вы уже наконец. И перестаньте постоянно вбивать в поисковики «как можно прочитать по номеру чужой телефон». Никак это сделать нельзя и точка.

.

Как можно чужой телефон читать — вопросы и ответы

.

Вопрос 1. Как прочитать чужой Инстаграм со своего телефона?

Чтобы прочитать чужой Instagram со своего телефона, необходимо на тот телефон, с которого ведется интересующая Вас переписка установить программу VkurSe. И тогда, Вы сможете получать на свой телефон всю переписку direct, которую ведет человек на своем смартфоне.

Шаг 1. Установить на целевой Андроид программу VkurSe.

Шаг 2. На свой телефон (если он Андроид) установить «Клиента».

Шаг 3. Заходить на своем телефоне в «Клиент» и читать чужой Instagram.

Если Ваш собственный телефон iPhone, тогда Вы со своего телефона можете заходить на сайт и оттуда уже просматривать нужную Вам переписку.

Более подробно о том, как грамотно прочитать чужой Инстаграм через телефон, Вы можете посмотреть здесь >>

.

Вопрос 2. Как прочитать Вацап на чужом телефоне?

Благодаря программе VkurSe Вы сможете прочитать WhatsApp на чужом телефоне даже без Root прав! Да! Это действительно так. Сейчас переписка, звонки и фото доступны сразу же после установки.

Вариант 1. Прочитать чужой Ватсап со своего телефона

Устанавливаем программу на целевой телефон, где ведется переписка. Берем свой телефон, заходим в кабинет и там смотрим:

- переписку Whatsapp;

- фотографии Whatsapp;

- звонки с WhatsApp;

- голосовые с Whatsapp.

Более подробно о том, как грамотно прочитать чужую переписку с телефона Ватсапп, написано в «Как прочитать Whatsapp другого человека. Часть I. Если телефон Android (3 способа)» перейти к чтению >>

Вариант 2. Прочитать чужой Ватсап без доступа к телефону

Без доступа к телефону Вы сможете прочитать чужой Вацап только в том случае, если переписка ведется на Айфоне. Тогда Вам нужно будет установить программу себе на телефон и предоставить данные Айфона.

Более подробно об этом способе Вы можете прочитать в статье «Как прочитать Whatsapp другого человека. Часть II. Если телефон IPhone (3 способа)» перейти к чтению >>

Вариант 3. Как прочитать чужой Ватсап по номеру телефона

Как бы Вы не старались и не искали способов, которые помогут Вам прочитать чужой Ватсап зная только номер телефона, Вам этого сделать не удастся. Запомните, пожалуйста, что читать по номеру невозможно технически.

Вариант 4. Как прочитать чужой Ватсап без телефона

Еще раз хотим повторить, что прочитать чужой Whatsapp без доступа к телефону можно будет только с Айфона. Если переписка ведется на Андроид, то доступ должен быть хотя бы на 20-30 минут, чтобы установить программу и скрыть ее.

Вариант 5. Как прочитать Ватсап чужого телефона без установки

Без программ, прочитать мессенджер – можно. Для этого Вам нужен будет компьютер, нужный телефон Андроид, где ведется переписка. С Айфонами такой способ не сработает.

На ПК через браузер Google Chrome зайти на сайт web whatsapp com. Потом открыть телефон и вывести штрих код. Навести этот код на экран компьютера и вся переписка Вам станет доступной.

Об этом способе очень подробно описано в статье «Как прочитать Whatsapp другого человека. Часть III. Без установки программ (3 способа)», перейти к чтению >>

Теперь Вы знаете, как прочитать переписку Ватсап на чужом телефоне – это не трудно и доступно любому человеку. Регистрация бесплатная, установочный файл скачать бесплатно, руководство по установке – бесплатно, целые сутки – бесплатно.

.

Вопрос 3. Как прочитать в чужом телефоне Вайбер?

Прочитать чужую переписку Вайбер с телефона мужа, жены, ребенка или дорогого Вам человека можно благодаря программе VkurSe. Установка программы описана чуть выше.

Прочитать чужой Viber со своего телефона тоже достаточно просто. Вам нужно установить на свой телефон Андроид «Клиента» от VkurSe и тогда все данные (переписка, звонки, фотографии) будут поступать на Ваш телефон. Или же заходить на сайт (если Ваш телефон Айфон) и оттуда просматривать полученную информацию.

Но, как бы Вы не старались, прочитать чужой Вайбер зная только номер телефона, Вы не сможете. По номеру телефона невозможно читать чужую переписку. Нужно либо устанавливать специализированное приложение, если это Андроид, либо знать все данные телефона и устанавливать приложение на своем телефон, если это Айфон.

.

Вопрос 4. Как прочитать чужую переписку в телефоне?

Для того, чтобы прочитать смс на чужом телефоне Андроид, нужно установить на него программу VkurSe. После установки Вам будут доступны:

- переписка обычными СМС-сообщениями;

- переписка с социальных сетей – Одноклассники, ВКонтакте, Instagram, Facebook и KateMobile для Вконтакте;

- переписка из мессенджеров — WhatsApp, Viber, Telegram, Imo и Gem4me;

- переписка из чатов онлайн-игр (при помощи скриншотов экрана).

Как Вы уже поняли, прочитать чужие СМС без телефона невозможно. Через мобильных операторов можно будет получить детализацию смс-сообщений. Но текста там не будет. Там будет только список с датой и номером.

Да и распечатку СМС с чужого телефона Вам никто не даст. Так как при написании заявления на эту услугу, Вам нужно будет предъявить паспорт человека, на который оформлена данная СИМ-карта. После активации данной услуги на телефон придет СМС о том, что будет произведена детализация СМС, подтвердите данное действие.

Точно также невозможно прочитать чужую переписку по номеру телефона. Мы не устанем этого повторять. Либо установка на свой, если целевой Айфон, либо на целевой, если он Андроид.

.

Заключение

Прочитать чужой телефон действительно возможно и это не проблема. Установочный файл лежит в свободном доступе. Регистрация на сайте происходит бесплатно. Руководство по установке, видео-инструкция и консультации – все это в свободном бесплатном доступе для всех желающих. Также предоставляется тестовый бесплатный период для установки и настройки программы VkurSe.

Так можно ли чужой телефон прочитать на своем телефоне – можно и VkurSe поможет Вам в этом.

Возникли вопросы? Пишите нашим онлайн-консультантам!

Если вы хотите шпионить за другим человеком, то почитайте эту статью. В ней мы рассмотрим, каким образом бесплатно залезть в другой телефон через Интернет. Современные технологии сделали мир более открытым, но это также означает, что личные данные каждого гражданина всегда находятся под угрозой.

Содержание

- Почему лучше не залезать в телефон другого человека через Интернет

- Доступ к чужим телефонам обычно пытаются получить:

- Как через Интернет залезть в телефон Android другого человека

- Принцип работы созданного вируса для получения удаленного доступа:

- Коротко расскажем, как пользоваться SpyMax:

- Как бесплатно залезть в телефон другого человека на iOS через Интернет

- Как следить через Apple ID

Почему лучше не залезать в телефон другого человека через Интернет

Прежде чем изучать методы взлома телефона жены, необходимо узнать об ответственности за подобные правонарушения. Помните, что получение доступа к содержимому чужого телефона – это вторжение в личную жизнь другого человека. Если пострадавший напишет заявление в полицию, начнется расследование.

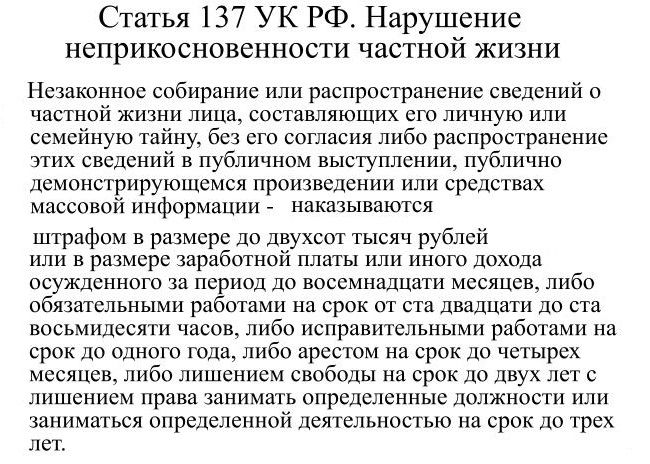

Статья 137 УК РФ защищает неприкосновенность частной жизни. За сбор или распространение незаконно добытой информации можно даже сесть в тюрьму на срок до двух лет. Также вам могут присудить штраф до 200 000 рублей или назначить иное малоприятное наказание.

Статья 138 охраняет переписку и телефонные разговоры. Читать чужие сообщения в мессенджерах и СМС нельзя не только для сохранения своей порядочности, но и по закону. Просмотр истории звонков тоже запрещен.

Доступ к чужим телефонам обычно пытаются получить:

- Ревнивые супруги или любовники. Раньше именно эти категории граждан составляли основную клиентскую базу частных детективов.

- Обеспокоенные родители. Помните, что слежка за ребенком является нарушением его личных границ. Сталкинг со стороны ближайших родственников становится благодатной почвой для дальнейшего развития психических заболеваний.

- Недоверчивое начальство. Руководители пытаются следить за тем, правильно ли их сотрудники используют служебный телефон.

Наличие причин на совершение правонарушения не является оправданием. Кроме того, если вы стали жертвой мошенников в ходе преступления закона, то вряд ли пойдете в полицию. Злоумышленники об этом знают и с удовольствием воспользуются чужой уязвимостью.

На непорядочных гражданах постоянно норовят заработать мошенники. Поэтому программное обеспечение для слежения за чужими мобильниками часто заражается опасными вирусами. Они могут похищать ваши собственные данные, которые затем будут использованы для воровства денег или аккаунтов.

Шпионское ПО порой создается с целью получения доступа к содержимому телефона. Нередки случаи, когда фотографии или переписки становятся доступны посторонним лицам. Поэтому постарайтесь не устанавливать сомнительные программы из странных источников.

Как через Интернет залезть в телефон Android другого человека

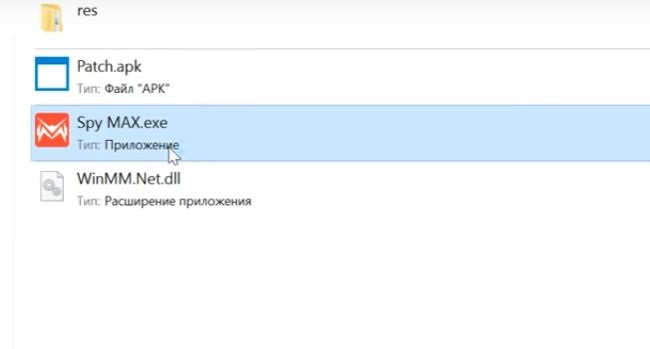

Сделать собственный вирус могут даже люди без навыков программирования. Для этого нужно скачать специальные билдеры. Представляем вашему вниманию самые популярные программы для создания вирусного ПО чтобы залезть в смартфон жены:

- SpyMax.

- DroidJack.

- SpyNote.

- OmniRAT.

- MultiHandler.

- AndroRAT.

- AhMoth.

- DenDroid.

- AhMyth.

- DroidJack.

Перечисленные программы относятся к типу RAT, то есть «Remote Administration Tool». На русском языке подобная утилита будет называться «инструментом удаленного администрирования». Защититься от них несложно, если регулярно обновлять ОС, антивирусы и не давать приложениям лишних разрешений. Новые операционные системы Андроид могут обладать собственной системой защиты, сводящей к нулю эффективность перечисленных RAT. В этом случае следует поискать более актуальные программы или их последние версии. Также вы можете узнать на каких сайтах знакомств зарегистрирована жена изучив инструкцию.

Принцип работы созданного вируса для получения удаленного доступа:

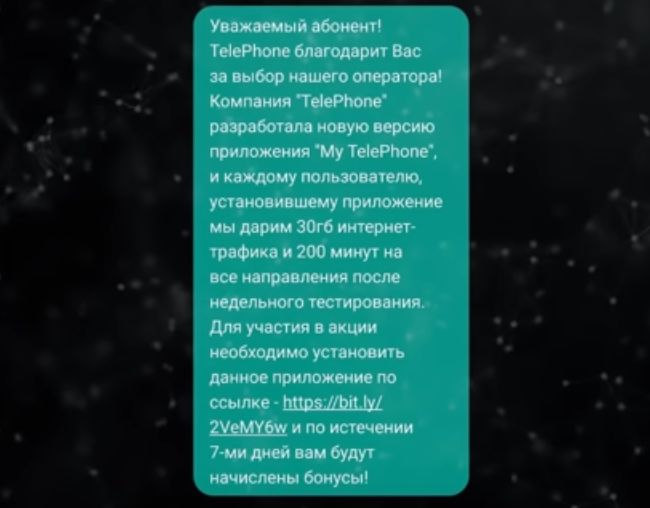

- Жертве отправляется СМС. Пусть оно придет с телефона сотового оператора. Для этого существуют специальные программы, меняющие номер отправителя.

- В тексте сообщения содержится ссылка на зараженное приложение. Послание должно побуждать человека немедленно тапнуть на линк и скачать вредоносное ПО.

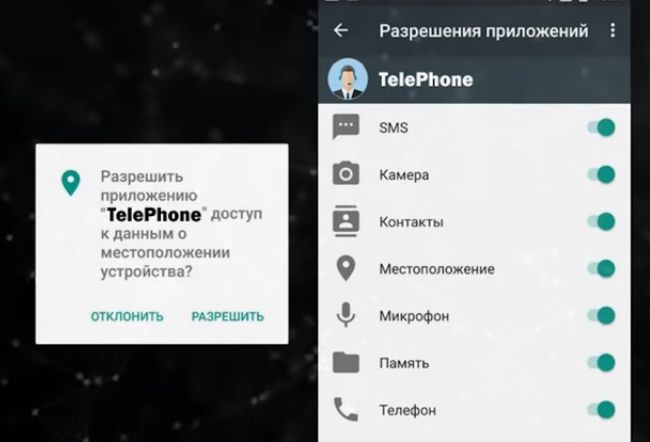

- Если жертва еще и даст согласие на доступ к запрошенным данным, то вы сможете их увидеть.

Операционная система Android непрерывно совершенствуется. Поэтому недавно функционирующее приложение может вскоре перестать работать.

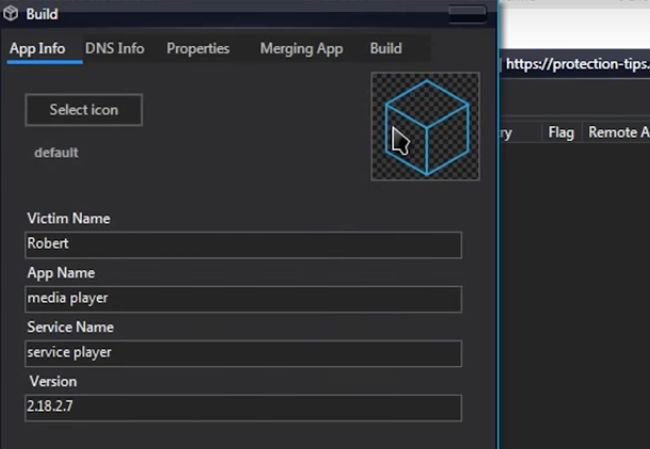

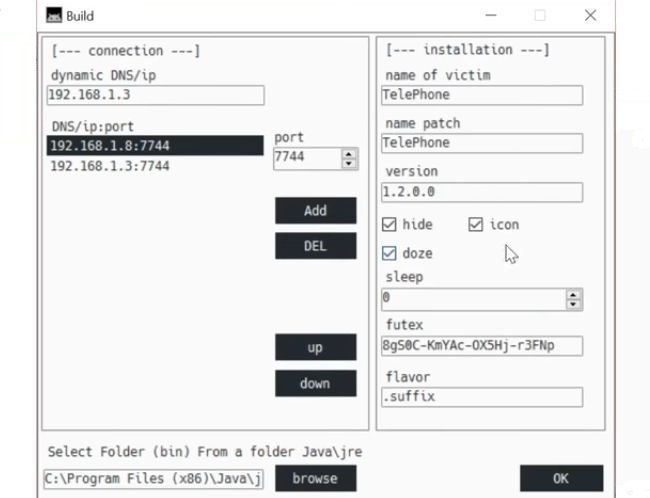

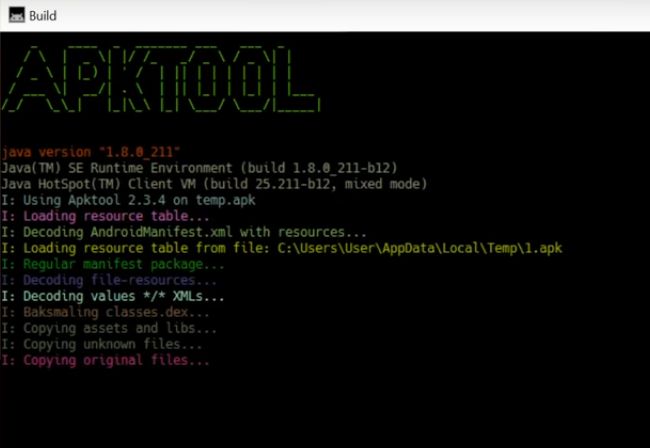

Коротко расскажем, как пользоваться SpyMax:

- Программа запускается.

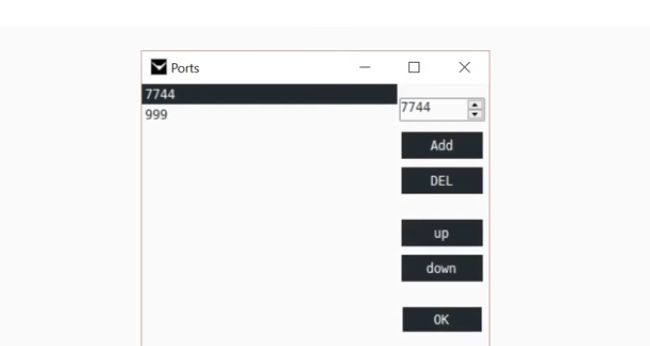

- Открываются порты.

- Пользователь переходит на вкладку «Build».

- Прописывается IP адрес.

- Устанавливается пакет JAVA.

- Вводится название, которое нужно присвоить приложению.

- Задается тип программы.

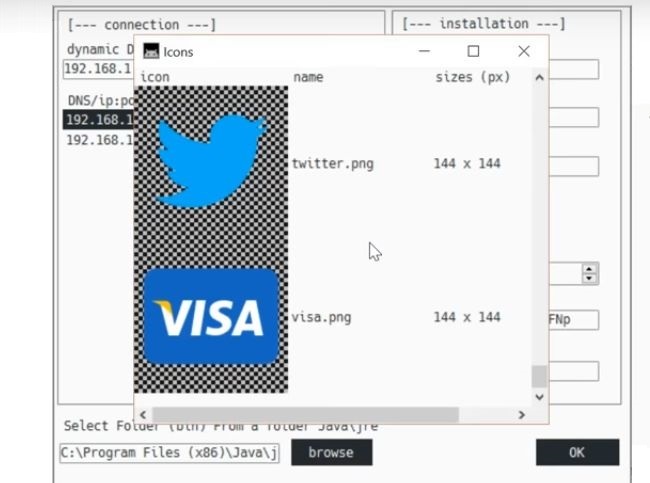

- Выбирается иконка.

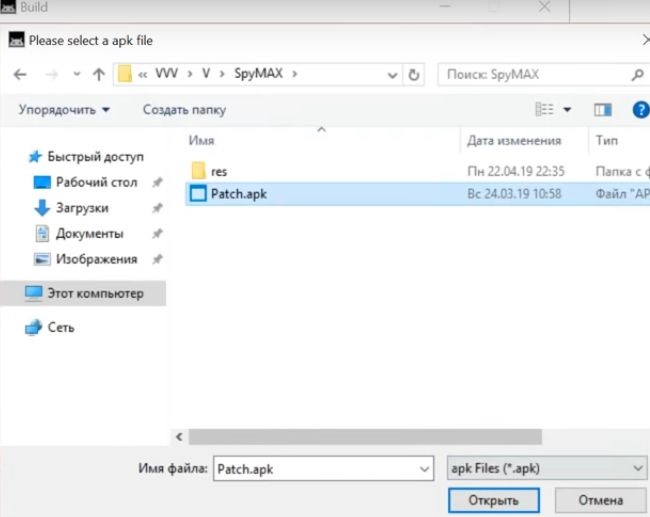

- Активируется патч.

- В отдельном окне создается файл APK.

Обращаться к профессиональным взломщикам нежелательно. Это очень дорого и рискованно. Во-первых, все данные с телефона жертвы становятся достоянием третьих лиц. Во-вторых, взломщики могут развести клиента на деньги или хакнуть его самого. В-третьих, привлечение посторонних людей увеличивает шансы на попадание в поле зрения представителей закона.

Как бесплатно залезть в телефон другого человека на iOS через Интернет

На iPhone нельзя установить сторонние приложения. Это ограничение позволяет защитить пользователей, необдуманно инсталлировавших зараженное ПО. Однако если вы знаете Apple ID и пароль, то запросто сможете дистанционно шпионить за владельцем привязанного к ним Айфона.

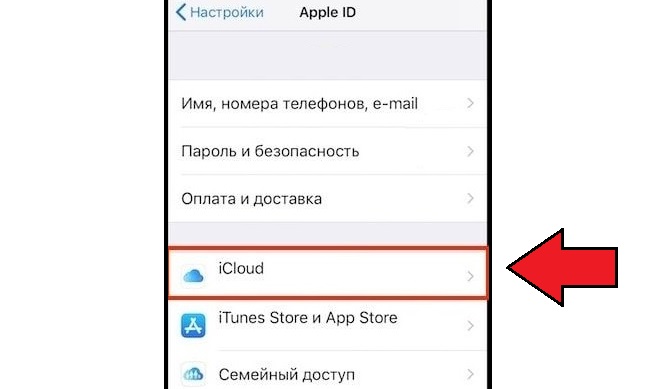

Некоторые люди специально дарят родственникам и любимым устройства от Apple с целью шпионить по заранее известному ID. Злоумышленнику необходимо только заранее настроить iOS устройство, позволив ему запускать резервные копии из облачного хранилища данных iCloud. Как это сделать:

- Открыть приложение «Настройки».

- Перейти на вкладку «iCloud».

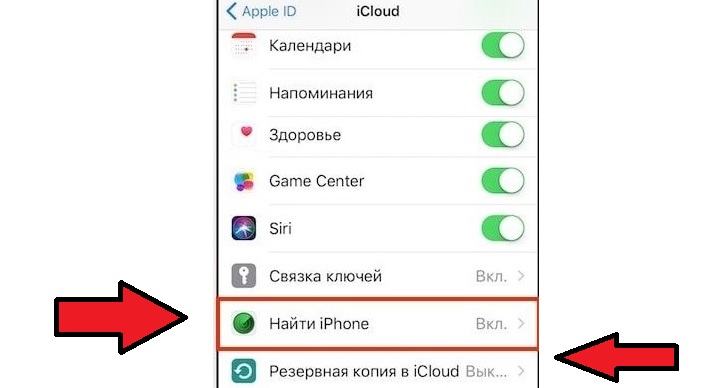

- Нажать на пункт «Найти iPhone» и опцию «Резервная копия».

После этого вы сможете заходить в личный кабинет пользователя через любое устройство. Проще всего управлять чужим телефоном по ID, если самостоятельно зарегистрировать его перед тем, как человек начнет им пользоваться. Однако можно попробовать вызнать идентификатор, если обладатель iPhone вам доверяет.

Как следить через Apple ID

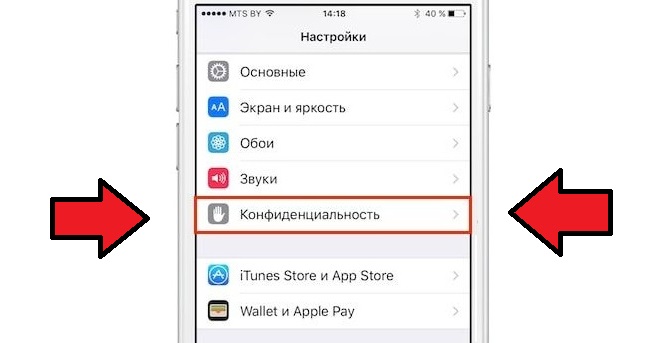

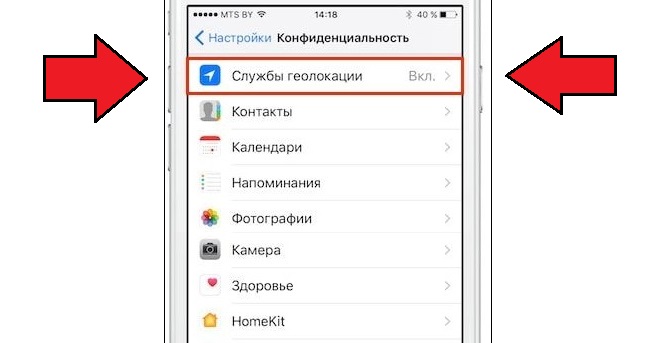

Чтобы всегда знать местонахождение другого человека, нужно включить функцию отслеживания геолокации. Для этого:

- Зайдите в «Настройки».

- Откройте раздел «Конфиденциальность».

- Тапните по опции «Службы геолокации».

Далее делайте следующее:

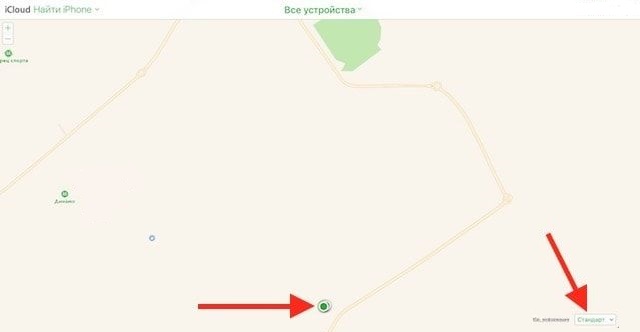

- Откройте браузер на компьютере или мобильном устройстве.

- Перейдите на сайт icloud.com.

- Вставьте в соответствующие поля Apple ID и прилагающийся к нему пароль.

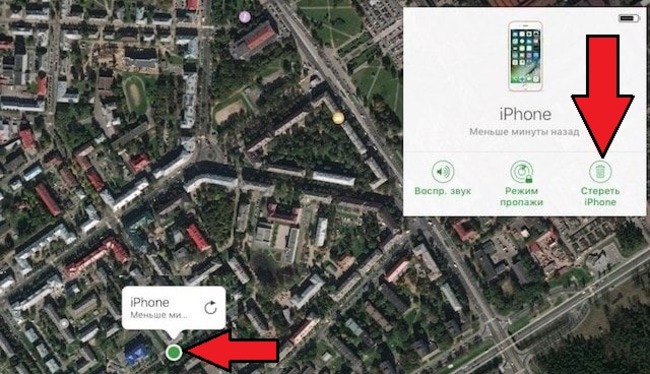

- Выберите приложение «Найти Айфон».

- Войдите в программу, если потребуется.

- Выберите тип отображения карты.

- Если они не прорисованы детально в стандартной версии, переключитесь на «Гибрид».

Щелкнув по зеленому кружку, обладатель Apple ID может заблокировать устройство и стереть с него все данные. Такой функционал нужен для того, чтобы предотвратить похищения Эппл телефонов и обезопасить личную информацию пользователей. Однако если человек дарит устройство с дурным умыслом, то он сможет за вами шпионить и управлять содержащимися в памяти гаджета сведениями.

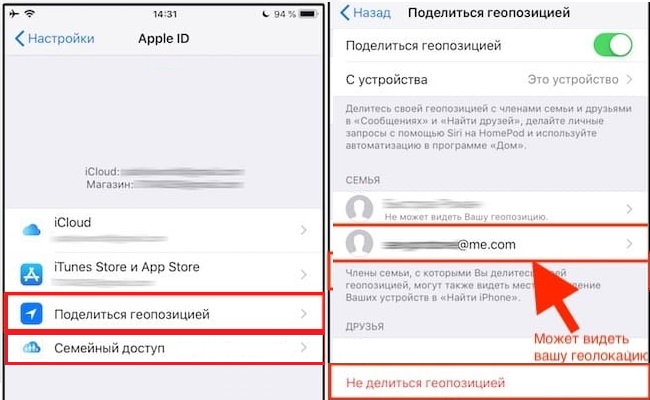

Чтобы обезопасить себя, вы можете задать новый пароль, изменить контрольные вопросы, номер телефона или адрес почты. Электронный ящик может использоваться в качестве Apple ID. То же самое относится и к телефонным номерам.

Если на одном из этапов возникли проблемы, обратитесь в техподдержку. Также можно запретить функцию «Семейный доступ», если он был настроен против вашей воли.

Помимо этого, существуют программы Cocospy, Mspy, Spyzie, FlexiSPY, XnSpy, Hoverwatch или iKeyMonitor для шпионажа за женой. Большинство из них имеют собственную версию как для iOS, так и для Android. Также они располагают функцией кейлоггеров и не требуют прав на получение root доступа. Однако нужно учитывать, что эти приложения являются платными. Скачивая их из интернета, вы рискуете стать жертвой мошенников.

По мнению большинства пользователей мобильных устройств, взлом телефона — это получение несанкционированного с хозяином устройства доступа к системным данным аппарата.

Содержание

- Что такое взлом телефона

- Зачем нужен взлом чужого телефона

- Какими способами можно взломать телефон

- Приложения для удаленного доступа к чужому телефону

- Стоит ли пользоваться услугами сомнительных компаний

- Последствия взлома чужого телефона

- Как обезопасить свой телефон от взлома

Что такое взлом телефона

На первый взгляд данное действие кажется противозаконным. Ведь современные мобильные устройства используют не только как средства связи с окружающим миром. В данный момент смартфоны — это хранилища огромного количества личной информации пользователя.

При взломе телефонного аппарата «злоумышленник» получает доступ ко всем интимным данным «жертвы». В том числе: фотографиям, видеозаписям, перепискам, заметкам, аккаунтам приложений, которые установлены на смартфоне. Для большинства людей подобный взлом равен проникновению в личную жизнь.

Кроме того, некоторые способы взломы предоставляет возможность управлять мобильным устройством «жертвы». То есть «злоумышленник» получает доступ практически ко всему функционалу смартфона: может совершать голосовые вызовы и отправлять текстовые сообщения, устанавливать или удалять интересующие сообщения, изменять системные настройки оборудования.

Но, несмотря на такой богатый функционал множества «шпионских» программ для взлома гаджетов, в основном, доступ к мобильному устройству другого пользователя использую исключительно ради получения необходимой взломщику личной информации абонента.

Зачем нужен взлом чужого телефона

Стоит понять, что взлом чужого телефона, это вторжение в личную жизнь человека, так как в настоящее время мобильные устройства являются не только средствами связи, но и хранилищами личной информации пользователя: фотографий, видеозаписей, а также переписки.

Поэтому пострадавшие от взлома смартфона могут обратить с заявлением в правоохранительные органы. В таком случае начнётся расследование по делу о внедрении в личную жизнь человека.

Однако, несмотря на огромные риски и даже грозящую уголовную ответственность на просторах Всемирной паутины можно найти множество способов взлома чужого мобильного устройства. Ведь спрос рождает предложение.

В основном, пытаются получить доступ к смартфону близкие друг другу люди. Например, родители, которые начинают волноваться за поведение своего ребёнка-подростка. Удалённый мониторинг смартфона позволяет им знать обо всех секретах их чада.

Также взлом телефона пользуется спросом в супружеских парах, в которых один из супругов начинает сомневаться в верности другого, а прочитать личные переписки — лучший способ уличить в измене.

Помимо этого к удалённому доступу мобильного устройства часто прибегают недоверчивые работодатели, чтобы проверить, как их подчинённый использует предоставленный ему служебный телефон.

Естественно, у пользователя могут быть свои причины взлома чужого смартфона, однако от этого данный процесс не становится менее противозаконным.

Какими способами можно взломать телефон

Существует два основных способа, которыми можно взломать чужой телефон:

- использование специализированных программ для удалённого доступа к мобильному устройству;

- обратиться к услугам компаний, которые предоставляют услуги взлома телефонов.

О конторах, которые обещают взломать чужой смартфон речь пойдёт далее, поэтому для начала разберём первый способ.

Получить данные через специализированную программу-шпион без сомнения наиболее лёгкий метод взлома чужого смартфона. Ведь для этого не требуется каких-либо специализированных навыков программирования от взломщика. Однако главным преимуществом такого рода приложения является то, что их практически невозможно обнаружить «жертве взлома».

Программы шпионы, в свою очередь, делятся на два основных вида:

- с доступом к мобильному устройству взлома;

- без доступа к смартфону «жертвы».

Первый приложения для «шпионажа» работают непосредственно на телефонном аппарате, доступ к которому взломщик хочет получить. Из-за этого возникает главная особенность данного вида программ: для взлома необходимо, чтобы программа-шпион была установлена на носителе.

То есть взломщик должен иметь физический доступ к интересующему его устройству. После установки, приложение начнёт загружать информацию с интересующего смартфона на специальный онлайн-сервер программы. Взломщик в свою очередь будет иметь доступ к данному хранилищу.

Физический доступ к мобильному устройству «жертвы» понадобится только один раз. В дальнейшем данные будут автоматически загружаться на онлайн-сервер.

Второй вид приложений-шпионов работает исключительно со смартфонами iPhone от компании Apple. Данные программы работают путём мониторинга специализированных облачных хранилищ, в случае с «яблочной» продукцией – это iCloud. Соответственно, для взлома смартфона не понадобится физический доступ к гаджету.

Однако у данного вида программ есть существенный недостаток — обновлённые данных «жертвы». Дело в том, что облачные хранилища обновляют информацию в определённые временные отрезки установленные пользователем. Поэтому просматривать данные в режиме онлайн не получится.

Приложения для удаленного доступа к чужому телефону

На рынке мобильных приложений существует множество программ, которые предоставляют своим пользователям получить удалённый доступ к чужим мобильным устройствам. Однако стоит учитывать, что на желание пользователей взломать смартфон другого абонента учитывается злоумышленниками, которые под видом программ-шпионов распространяют вирусы и другое вредоносное программное обеспечение, или же обманом изымают денежные средства.

В данной статье мы разберем следующие приложения для взлома чужого телефона:

- iKeymonitor;

- IP Webcam;

- mSPY;

- Spyzie.

Данное программное обеспечение проверено множеством пользователей, поэтому бояться за соответствие предоставляемых услуг не стоит.

Каждая из предоставленных в списке программ отличается собственным функционалом, поэтому разумнее будет рассмотреть представленные приложения-шпионы более детально.

iKeymonitor

iKeymonitor — популярное приложения для удалённого доступа к чужому электронному устройству.

Основной фишкой этой программы-шпиона является «кейлоггер». Эта специализированная функция, которая позволяет взломщику всё, что когда-либо было набрано на клавиатуре: сообщения, номера телефонов, логины и пароли.

Ещё один плюс данного программного обеспечения — кроссплатформенность. То есть приложение iKeymonitor можно использовать для взлома устройств как на устройствах работающих на операционной системе Android, так и на Айфонах с их iOS.

Чтобы взломать устройство с помощью программы iKeymonitor пользователю необходимо:

- Создать учётную запись на iKeymonitor.

- На мобильном устройстве, которое необходимо взломать, нужно перейти на сайт сайт и ввести свои данные пользователя.

- Зайти в загрузки и выбрать нужный файл, соответствующий параметрам аппарата — операционной системе, наличием или отсутствием рутинга/джейлбрейка.

- Установить выбранный файл на смартфоне.

- Подождать час для сбора программой всей системной информации.

- Зайти на сайт iKeymonitor, для получения удалённого доступа к устройству.

Скачивать приложение-шпион лучше всего с официального сайта разработчика, чтобы избежать вредоносных программ или вирусов.

IP Webcam

Данное приложение специализирует больше на шпионаже, чем на предоставления доступа к интересующему взломщика устройству.

Дело в том, что данное программное обеспечение позволяет лишь следить за «жертвой» непосредственно через фронтальную или основную камеру телефонного аппарата, но не даёт взломщику право просматривать личную информацию, хранящеюся на смартфоне.

IP Webcam работает исключительно на смартфонах, которые оснащены операционной системой Android.

Чтобы взломать камеру мобильного устройства с помощью приложения IP Webcam, необходимо выполнить следующую пошаговую инструкцию:

- Прежде всего, необходимо установить приложение IP Webcam. Сделать это необходимо как на мобильном устройстве, которое необходимо взломать, так и на оборудование с которого будет производиться мониторинг. Это может быть как смартфон на операционной системе Android, так и персональный компьютер.

- Затем следует запустить приложение. В меню «Server control» необходимо нажать вкладку «Start server».

- Начнётся трансляция с камеры устройства. Внизу экрана будет адресная строка, которую необходимо скопировать в браузер устройства, с которого пользователь будет «шпионить».

- Завершающее действие — скрыть приложение, чтобы пользователь не заподозрил, в том, что его телефон просматривается. Для этого в настройках программы следует нажать на вкладку «Run in background».

Приложения такого типа используют огромное количество энергии смартфона, ведь по сути мобильное устройства практически всегда будет транслировать прямой видеоэфир в сеть.

MSPY

mSPY — одна из самых популярных программ для взлома чужого мобильного устройства.

Данное приложение обладает следующим функционалом:

- кейлоггер — способность восстановить ранее напечатанную пользователем информацию;

- Geo-Fencing — функция, которая демонстрирует актуальное местоположение устройства;

- Мониторинг социальных сетей — возможность получать доступ к аккаунтам «жертвы» в популярных соцсетях.

Стоит заметить, что mSPY работает исключительно со смартфонами компании Apple.

Чтобы взломать чужой смартфон по средствам приложения-шпиона mSPY следует пошагово выполнить данную инструкцию:

- Приобрести программное обеспечение на официальном сайте разработчика. mSPY работает по принципу абонентской платы, то есть за предоставляемые услуги пользователь должен платить определённую сумму каждый месяц. К тому же от предоставляемого пакета услуг будет зависеть цена предложения.

- Проверить указанную электронную почту. В присланном письме выбрать путь взлома «с джейлбрейк» или «без джейлбрейк».

- Для взлома без JailBreak. Ввести пароль Apple ID и пароль пользователя, телефон которого необходимо взломать.

- Для получения доступа с JailBreak. Установите необходимо приложение на смартфон «жертвы».

- После выполнения всех пунктов следует перейти на панель управления mSPY и начать мониторинг за выбранным устройством.

Приобретать программное обеспечение от mSPY необходимо исключительно на официальном сайте разработчика, чтобы избежать мошенничества.

Spyzie

Spyzie — приложение для взлома, которое легко обходится без предоставления взломщику root-прав. То есть подтверждения от владельца телефона о возможности редактировать и изменять системные файлы оборудования.

Ещё одна полезная функция программы-шпиона Spyzie возможность дистанционного удаления. Крайне удобная функция, если взломщик забыл скрыть иконку приложения или доступ к личным данным «жертвы» больше не нужен.

Для того чтобы получать удалённый доступ к устройству с помощью утилиты Spyzie нужно:

- Зарегистрироваться на официальном сайте разработчика.

- Ввести основные данные интересующего смартфона.

- Загрузить приложение на телефон «жертвы» или ввести данные Apple ID, в случае удалённого доступа.

- Перейти на сайт программы и начать мониторинг.

Программное обеспечение Spyzie можно скачать с официального сайта разработчика, как для смартфонов, работающих на ОС Android, так и для владельцев iPhone.

Стоит ли пользоваться услугами сомнительных компаний

Помимо специализированных программ-шпионов на просторах Всемирной паутины можно найти множество фирм, которые предоставляют услуги по взлому гаджетов. Рассмотрим все плюсы и недостатки данного вида компаний:

| Преимущества | Недостатки |

| Возможность взломать мобильное устройство без физического доступа к нему | Огромный риск нарваться на мошенников |

| Завышенная ценовая политика подобного рода компаний | |

| Личные данные с взламываемого смартфона доступны также сотрудникам фирмы | |

Как видно из сравнения, негативных сторон у данного способа получения доступа к чужому телефону больше, поэтому обращаться в компании следует только в случае крайней необходимости.

Последствия взлома чужого телефона

Самое нежелательное последствие, которое может произойти после взлома чужого мобильного аппарата — заявление от «жертвы» в правоохранительные органы.

Получение несанкционированного удалённого доступа можно считать уголовным правонарушением, поэтому ответственность взломщика за данный проступок будет соответствующая.

Как обезопасить свой телефон от взлома

- Прежде всего, необходимо сохранять физический доступ своего телефона от злоумышленников, то есть не давать мобильный незнакомым людям, следить за всеми действиями на своём смартфоне, когда им пользуется другой человек.

- Также следует не оставлять свои личные данные, логины и пароли в публичных местах. Не сообщать адреса и информацию для входа в аккаунты разных приложений третьим лицам.

- Следующий шаг защиты телефонного аппарата от взлома — сохранение стабильной работы защитного программного обеспечения. Для этого нужно обновлять систему при первой просьбы устройства и иметь хороший антивирус, или другое защитное приложение.

Также советуем посмотреть данные видеоинструкцию по защите своего мобильного

Хотите знать, как хакер может незаметно взломать смартфон? В этом руководстве будут рассмотрены несколько способов взлома телефона. Я начну с простого, а затем рассмотрю некоторые альтернативные методы взлома, о которых вы, возможно, не знаете.

Во-первых, давайте объясним, что на самом деле означает взломать телефон. Согласно большинству словарных определений, взлом означает «несанкционированный доступ к данным в системе или компьютере». В случае взлома мобильного телефона — телефон — это система или компьютер.

Теперь мне не совсем нравится термин «взлом», поскольку он имеет некоторые незаконные коннотации. Если вы следите за этой статьей, вы знаете, что я глубоко копаюсь в шпионских приложениях для мобильных телефонов — просматривайте самые популярные из них, объясняйте, как их использовать … и постоянно тестируйте их. Все это можно сделать законными способами. Я не поощряю незаконное использование шпионских приложений.

Мы называем это взломом, шпионажем или слежением за чьим-либо мобильным телефоном — все это приводит к одному и тому же результату — получению доступа к данным. Так как же это сделать?

Легкий способ взломать телефон — секрет

В большинстве случаев вся цель — взломать чей-то телефон без его ведома и при этом иметь доступ к как можно большему количеству данных — согласны? Шпионские приложения для смартфонов Это определенно самый простой и доступный способ сделать это … и вам не нужно быть арт-терапевтом.

У меня есть обзоры самых популярных шпионских приложений на этом веб-сайте — мы подробно рассказываем о том, на что они способны. Основное руководство My Phone Spy охватывает все, что вам нужно для начала работы — вы должны взглянуть.

Два самых продаваемых программного обеспечения сегодня — это mSpy и Flexispy, два проверенных продукта, которые я уже тестировал и использовал. Оба могут использоваться в режиме полной скрытности, и обнаружить их будет практически невозможно.

См. Обзоры для получения подробной информации и цен на каждое шпионское приложение.

Как работает шпионское ПО?

Есть два основных способа слежки за приложениями:

Полная версия программного обеспечения

Это программы, которые вы загружаете и устанавливаете прямо на телефон, который хотите взломать. У вас должен быть физический доступ к телефону хотя бы на несколько минут.

После установки шпионское приложение собирает данные с целевого устройства и загружает их на онлайн-панель управления. Вы можете выйти в Интернет (откуда угодно) и просмотреть всю информацию и действия, собранные по телефону.

Эта полная версия работает на устройствах и планшетах Android и Apple. После установки программного обеспечения дальнейший доступ не требуется, и вы можете просматривать все данные удаленно.

Версия без взлома

Это относительно новый метод взлома, доступный только для устройств Apple, таких как iPhone. На телефоне, который вы хотите взломать, не установлено программное обеспечение, поэтому нет необходимости делать джейлбрейк телефонов Apple.

Эта версия работает путем мониторинга резервных копий телефона, сделанных с помощью iCloud — бесплатного программного обеспечения Apple для резервного копирования для iPhone и т. Д. Он не предоставляет данные в реальном времени, потому что полагается на обновления резервных копий. Также имеется меньше функций мониторинга, чем в полной версии программного обеспечения, но это все еще эффективный инструмент для взлома.

Скорее всего, вам даже не понадобится доступ к телефону, который вы хотите взломать, если ваши резервные копии уже настроены. У вас должен быть Apple ID и пароль для учетной записи iCloud.

MSpy впервые выпустила No Jailbreak — разрешив кому угодно Легко взломать iPhone!

Что ты можешь смотреть?

Людей всегда поражает, насколько мощны эти шпионские приложения. Индивидуальное программное обеспечение для взлома предлагает различные расширенные списки функций.

Стандартно почти все шпионские приложения позволяют:

Просматривайте подробные журналы вызовов, читайте текстовые сообщения, просматривайте данные GPS-отслеживания (где недавно находился телефон), историю браузера, электронную почту, фотографии и видео на телефоне, список установленных приложений… список можно продолжать.

Расширенные шпионские функции различны — например, Flexispy и Xnspy имеют функции записи разговоров, где вы можете прослушивать фактические голосовые вызовы, сделанные или полученные на взломанном устройстве.

Вы можете видеть отправленные и полученные сообщения в популярных социальных сетях и приложениях для обмена сообщениями — Взлом Instagram или же Facebook или же WhatsApp و Взлом SnapChat Все они доступны с MSPY.

Вы можете отслеживать телефон своих детей в режиме реального времени и получать предупреждения, если они покидают или входят в Установленные зоны ограниченного доступа.

Вы также можете управлять многими функциями телефона, такими как блокировка определенных приложений или веб-сайтов; Заблокировать определенные номера телефонов или стереть данные — все удаленно (после установки).

Суть в том, что вы можете получить доступ практически ко всем действиям, которые происходят с вашим захваченным телефоном или планшетом. От взлома текстовых сообщений до взлома Facebook — все это легко сделать с помощью этих приложений.

Как взломать телефон, не имея его при себе?

Если вы используете шпионское ПО, ответ, скорее всего, отрицательный. Для полной версии программного обеспечения вам потребуется доступ для фактической установки программного обеспечения на целевой телефон или устройство. Затем удаленный мониторинг и управление можно будет осуществлять с помощью онлайн-панели.

С версией без джейлбрейка — можно взломать данные телефона без необходимости делать это … с некоторыми условиями. Во-первых, у вас должен быть Apple ID и пароль пользователя, а во-вторых, телефон уже должен быть настроен для резервного копирования iCloud. В противном случае вам потребуется доступ к телефону, чтобы настроить резервное копирование для первоначального запуска.

Это приводит нас к следующему разделу, где я рассмотрю некоторые другие способы взлома чьего-либо телефона без необходимости. Не удивляйтесь — эти методы недоступны для большинства людей и, вероятно, будут очень дорогими и незаконными. Но мы посмотрим ради удовольствия!

Работа с телефонными хакерами

Я видел рост числа людей, предлагающих «взломать любой сотовый телефон» без какой-либо платы. Просто отправьте платеж этому человеку (часто несколько сотен долларов). Что удалось сделать в сторону запретного?

Будьте осторожны, есть много мошенников, которые знают, как некоторые люди собираются взламывать телефоны своих жен или партнеров. Я предлагал эти услуги каждую неделю, чтобы показать их моим читателям.

Большинство из них — простые мошенники, и я бы никогда не стал их использовать и никому рекомендовать. Это также было бы незаконным, независимо от ваших обстоятельств или вашего отчаяния.

Может ли какой-нибудь телефонный хакер делать такие вещи? Несомненно, да. Если бы они были подлинными и обладали необходимыми навыками, они были бы очень дорогими — думаю, тысячи долларов — и для них не было бы рекламы! То, что они делают, является очень незаконным с серьезными последствиями, если их поймают, и они будут очень осторожны, чтобы не раскрыть свою личность.

То, как вы выполняете взлом с использованием некоторых из упомянутых ниже методов, будет отличаться. Наиболее вероятный способ найти кого-то, кто предлагает эти услуги, — это конфиденциальное (читай сомнительное!) Частное расследование. Я это не рекомендую!

Взлом с помощью Stingray или IMSI Catcher

У этого метода есть несколько названий. IMSI Catcher (международный идентификатор мобильного абонента) иногда называют False Towers или именем Stingray (изначально это торговая марка хакерского оборудования).

«IMSI Catcher» — это общее название устройств, используемых для подслушивания и отслеживания абонентов мобильной сети — вашего мобильного телефона! Первоначально фактически использовавшийся только правоохранителями, в настоящее время он становится все более распространенным среди преступников и / или частных детективов.

Он работает (по сути), подменяя реальную вышку мобильного телефона и перехватывая сигналы в окрестностях. Затем они могут идентифицировать отдельные телефоны и взламывать их данные, иногда включая прослушивание и запись звонков или отслеживание перемещений.

Первоначальные версии оборудования продавались более чем за 50000 1500 долларов, но теперь доступны по цене XNUMX XNUMX долларов, что явно находится в пределах досягаемости преступников.

В последнее время правоохранительные органы испытывают давление из-за использования неорганизованный Без законного порядка и якобы нарушающие законы о конфиденциальности.

проникновение в законные полномочия

Я всегда получаю вопросы от людей, которые подозревают, что за ними наблюдает полиция или они были взломаны ФБР — серьезно! Я не знаю, чего от меня ожидать — я отказываюсь давать какие-либо комментарии или вопросы — в целях собственной юридической безопасности!

Как упоминалось выше, хорошо задокументировано, что он использует устройства Скат В прошлом. Если вы в последние годы не жили под камнем, я уверен, что вы пришли к выводу, что правоохранительные органы (где бы вы ни находились) имеют возможность взломать ваш мобильный телефон без вашего ведома.

Было много скандалов и утечек от информаторов. Если бы они хотели шпионить за вашими электронными коммуникациями, они могли бы и сделали бы — надеюсь, правоохранительные органы воспользуются законным приказом, но кто знает?

Одно можно сказать наверняка … он не будет использовать mSpy или Flexispy — и вы не узнаете, посмотрев на свой телефон на предмет признаков Вас могут взломать!

А как насчет скандала со взломом телефонов в Великобритании?

Меня много раз спрашивали об этом, и я упоминаю их здесь, потому что я нахожу их такими интригующими … и удивительными. Люди думают, что телефонный хакер должен быть экспертом в области информационных технологий, используя какое-то сложное программное обеспечение. Иногда это действительно очень просто.

Скандал разразился несколько лет назад, когда выяснилось, что журналисты News International (британская газетная группа) взломали мобильные телефоны знаменитостей и других людей. Принц Гарри стал одной из самых известных жертв падения!

Это привело к крупному скандалу с официальными расследованиями и несколькими судебными делами, в которых некоторые люди отбывали сроки тюремного заключения.

Как они это делают? Они взломали учетные записи голосовой почты пользователей. Вы знаете систему, в которой вы можете позвонить по своему номеру, а затем ввести свой PIN-код, чтобы прослушать сообщения голосовой почты? Раньше большинство людей никогда не думали об изменении своего ПИН-кода по умолчанию!

Следователи просто звонили на телефоны знаменитостей, вводили правильный код и могли прослушивать голосовые сообщения своих жертв. Не очень изощренно, но просто вникаю в одно и то же.

Итак, у вас есть то, что вы хотите — взломать чей-то телефон можно очень легко, используя общедоступное и доступное шпионское программное обеспечение. Это также может быть выполнено более изощренно и со значительными затратами.

Как всегда — я рекомендую вам делать это законными и этическими способами. Законы о конфиденциальности действуют для защиты всех нас — так что будьте осторожны и законны.

Можно ли взломать телефон по номеру?