«Можно ли взломать Bluetooth телефона Android, не сообщая об этом другому пользователю? Я хочу попробовать настоящее приложение для взлома Bluetooth для Android, которое действительно будет работать!»

Когда я прочитал этот запрос, опубликованный на ведущем форуме Android, я понял, что с этой проблемой сталкивается множество людей. Неважно, хотите ли вы установить трекер на устройство удаленно или извлечь его важные данные, есть множество причин для взлома Bluetooth.

Хотя существует всего несколько реальных приложений для взлома Bluetooth для решений Android, которые действительно работают. Не волнуйтесь — я здесь, чтобы помочь вам выбрать лучшие приложения для взлома Bluetooth в этом руководстве. Давайте продолжим и узнаем, как взломать Bluetooth на любом телефоне, как профессионал!

Не пропустите:

- Как клонировать телефон, не касаясь его в 2022 году

- Как просмотреть личный профиль Facebook, не будучи друзьями в 2022 году

- 8 лучших инструментов для взлома паролей Instagram, чтобы взломать любую учетную запись как профессионал

Без лишних слов давайте продолжим и познакомимся с некоторыми из самых надежных и популярных Приложения для взлома Bluetooth на Android там.

1. Передача файлов по Bluetooth

Это бесплатное приложение для взлома Bluetooth позволит вам управлять файловой системой и другими функциями целевого устройства. После подключения обоих устройств вы можете копировать/вставлять данные и даже устанавливать приложения на другой телефон.

- Он использует FTP (протокол передачи файлов) и OPP (профиль передачи объектов) для удаленного управления файлами на другом устройстве.

- Существует возможность легко получать данные, управлять файлами и даже отправлять контакты на другой телефон.

- Он поддерживает шифрование AES, чтобы передаваемые данные оставались безопасными и защищенными.

- Поддерживает все ведущие устройства Android без root-доступа.

Плюсы

- Это Бесплатно

- Шифрование AES

Минусы

- Ограниченные возможности

Работает на: Андроид 2.3+

Скачать: https://play.google.com/store/apps/details?id=it.medieval.blueftp

2. Сканер Bluetooth — btCrawler

В идеале это дополнительный инструмент для взлома Bluetooth, который позволит вам узнать о состоянии подключения ближайших устройств. Таким образом, вы можете легко взломать Bluetooth уязвимого устройства в зависимости от его мощности.

- Вы можете узнать об уровне сигнала и функциях безопасности устройства Bluetooth.

- Приложение также позволяет нам соединять и разъединять окружающие устройства Bluetooth.

- Пользователи также могут получить доступ к своей базе данных различных ключей, чтобы легко выполнять взлом Bluetooth на выбранных телефонах.

Плюсы

- Легкий и простой в использовании

Минусы

- Некоторые дополнительные функции платные

Работает на: Андроид 4.0+

Скачать: https://play.google.com/store/apps/details?id=com.silentservices.btCrawler

3. Bluetooth Прочитай мое SMS

Если ваша цель состоит только в читать текстовые сообщения на чужом телефоне, то этот хакер Bluetooth для Android будет подходящим выбором. После подключения устройств вы можете получить удаленный доступ к его последним сообщениям.

- В настоящее время приложение позволяет нам удаленно получить доступ к последним 15 сообщениям, которыми обмениваются устройства.

- Помимо их текстов, вы также можете получить доступ к отметке времени и контактным данным сообщений.

- Это приложение для взлома Bluetooth доступно бесплатно и не требует корневого доступа.

Плюсы

- Легко использовать

- Это Бесплатно

Минусы

- Поддерживается только функция текстовых сообщений

Работает на: Андроид 2.3+

Скачать: https://play.google.com/store/apps/details?id=com.bluetoothprad.pk13.messageaccess

4. СинийБаггер

Это одно из тех приложений для взлома Bluetooth, которые используются ведущими экспертами для использования уязвимости устройства. Как только телефон будет взломан, приложение позволит вам удаленно извлечь его важные данные.

- Чтобы использовать это приложение для взлома Bluetooth, необходим root-доступ.

- После взлома устройства вы можете получить доступ к его контактам, журналам вызовов, сообщениям и сохраненным файлам.

- Это также позволит вам получить доступ к сохраненным фотографиям и видео целевого устройства.

Плюсы

- Расширенные функции, такие как доступ к файлам

Минусы

- Недоступно в Play Маркете

- Нужен рут-доступ

Скачать: http://www.gupiaoya.com/Soft/Soft_5242.htm

5. Синий сканер

В большинстве случаев это приложение используется для проверки уязвимости телефона, но вы также можете попробовать его и для взлома устройства. Тем не менее, его общие функции будут различаться между стандартными и корневыми устройствами.

- Вы можете сканировать близлежащие устройства и проверять их безопасность, а также уязвимости.

- Если устройство не защищено, вы даже можете подключиться к нему через Bluetooth без сопряжения.

- После подключения устройства вы можете получить доступ к его файловому менеджеру для удаленного доступа к сохраненным данным.

Плюсы

- Свободно доступны

Минусы

- Для некоторых функций требуется root-доступ

- Не поддерживает все устройства

Скачать: https://github.com/wbronzi/bluescanner

6. Bluetooth-ридер GetBlue

Хотя доступна только бесплатная демо-версия этого приложения для взлома Bluetooth, оно уже приобрело большую популярность. Он поддерживает различные протоколы передачи файлов для отправки или получения файлов по воздуху между различными устройствами.

- Вы можете получить доступ к файловому менеджеру на другом устройстве, чтобы извлечь из него данные.

- При желании вы также можете отправлять определенные файлы на подключенный телефон по беспроводной сети.

- Его функция сканера камеры позволит вам подключиться к любому другому приложению для его опции сканирования.

Плюсы

- Легко использовать

- Свободно доступны

Минусы

- Доступна только бета-версия

Работает на: Андроид 3.0+

Скачать: https://play.google.com/store/apps/details?id=com.tecit.datareader.android.getblue.demo&hl=en_IN

7. Сканер уязвимостей BlueBorne

Как следует из названия, это приложение для сканирования уязвимостей, которое сообщит вам, может ли какое-либо соседнее устройство быть атаковано или безопасно ли оно.

- Вы можете использовать это приложение, чтобы узнать, можно ли взломать какое-либо соседнее устройство или нет.

- Точно так же вы можете использовать его для проверки уровня безопасности вашего телефона.

- Он выполнит быстрое сканирование и поможет защитить ваш телефон от любых беспроводных атак.

Плюсы

- Быстрый и простой в использовании

Минусы

- Ограниченные возможности

- Недоступно в магазине Google Play

Работает на: Андроид 4.0+

Скачать: https://www.apkmirror.com/apk/armis-security/blueborne-vulnerability-scanner-by-armis/

8. Поиск уязвимостей Bluetooth

Наконец, вы также можете воспользоваться помощью этого приложения для взлома Bluetooth ближайших устройств. Вы можете запустить его, чтобы узнать об уязвимости ближайших устройств и даже проверить уровень безопасности своего телефона.

- Существуют различные параметры, которые инструмент рассматривает для проверки уровня безопасности устройства.

- Вы можете проверить, является ли какое-либо устройство уязвимым или нет, и можете ли вы его взломать.

- Свободно доступен и довольно прост в использовании

Плюсы

- Нет необходимости в рутировании

Минусы

- Ограниченные возможности

Работает на: Андроид 5.0+

Скачать: https://play.google.com/store/apps/details?id=com.wispero.vfa

Самый мощный способ взломать телефон Android — mSpy

Хотя перечисленные выше инструменты взлома Bluetooth легко доступны, не все из них удобны или эффективны. Поэтому, если вы ищете комплексное решение для слежки за устройством Android, используйте инструмент отслеживания устройств, например mSpy.

Используя его, вы можете удаленно отслеживать устройство и все его важные детали, не сообщая об этом другому пользователю.

Это позволит вам не только взломать Bluetooth их телефона, но и следить за их действиями в режиме реального времени:

- Работы С Нами mSpy, вы можете получить текущее местоположение устройства, а также узнать его предыдущую историю местоположений.

- Пользователи могут удаленно просматривать сохраненные на устройстве мультимедийные файлы, такие как фотографии, видео и музыку, а также свои контакты, журналы вызовов, историю браузера и т. д.

- Это также позволит вам отслеживать их действия в популярных приложениях социальных сетей, таких как Facebook, Instagram, WhatsApp, Twitter и так далее.

- Он включает в себя другие интеллектуальные функции, такие как кейлоггер для доступа к своим учетным данным и удаленным сообщениям.

- Поскольку приложение работает в скрытом режиме, целевой пользователь не будет знать, что его отслеживают.

Вы можете начать использовать mSpy на любом совместимом устройстве Android, выполнив следующие действия:

Шаг 1: Получить mSpy подписка

Для начала вы можете просто зайти на официальный сайт mSpy и создайте свою учетную запись. После этого выберите устройство, за которым вы хотите следить (в данном случае Android), и купите соответствующий mSpy подписка.

Шаг 2: Установите mSpy трекер на андроид

Теперь один раз получите доступ к целевому устройству Android, разблокируйте его и перейдите в «Настройки»> «Безопасность». Отсюда вам нужно включить возможность установки приложений из сторонних источников (мест, кроме Google Play Store).

Как только это будет сделано, перейдите на официальный сайт mSpy и установите его APK на телефон. Завершите установку, запустите mSpy приложение и войдите в свою учетную запись.

Кроме того, вам нужно будет ввести одноразовый сгенерированный ключ для аутентификации учетной записи. В конце просто предоставьте необходимые разрешения приложению и дайте ему работать в скрытом режиме.

Шаг 3. Удаленное отслеживание устройства

Вот и все! В конце концов, вы можете перейти в онлайн-панель управления mSpy на любом устройстве и выберите целевой телефон Android. Это отобразит все важные сведения о телефоне, такие как его текущее местоположение, последние звонки, контакты и так далее.

Вы можете дополнительно получить доступ к его боковой панели, чтобы просмотреть другие сведения об устройстве, такие как его сообщения, чаты WhatsApp, прошлые местоположения, установленные приложения и т. д.

На этом мы подошли к концу нашего обширного руководства по как взломать Bluetooth на Android телефон как профи.

Для вашего удобства я перечислил 8 различных Инструменты для взлома Bluetooth что вы можете попытаться выполнить свои требования. Кроме того, вы также можете воспользоваться помощью надежного трекера устройств, такого как mSpy.

Поскольку любое заурядное приложение для взлома Bluetooth может не соответствовать вашим требованиям, использование трекера устройств, такого как mSpy будет лучшим выбором. Это позволит вам удаленно получить все важные детали устройства, не будучи обнаруженным.

Нажмите здесь чтобы узнать больше о взломе телефонов.

- Автор

- Последние посты

![]()

Я Тони, старший инженер. Я занимаюсь разработкой программного обеспечения почти десять лет. Здесь, в Topmobiletracker, я объективно рассмотрю приложения для отслеживания телефонов во всех аспектах, чтобы помочь вам сделать правильный выбор.

![]()

Сегодня во многих устройствах установлен Bluetooth. По мере развития технологий и увеличения количества подключенных устройств Bluetooth играет решающую роль в подключении этих устройств. Колонка Bluetooth — одно из самых удобных устройств, которые вы можете иметь в своем доме.

Эти колони позволяют воспроизводить музыку, совершать звонки в режиме громкой связи и даже отправлять сообщения между подключенными устройствами. Хотя эта технология упростила обмен файлами между устройствами, у нее есть свои недостатки, поскольку некоторые пользователи могут вторгнуться в систему или взломать ее. Итак, могут ли люди получить доступ к вашей блютуз колонке?

Содержание

- Как подключиться?

- Как кто-то может выбить вас из своей Bluetooth-колонки?

- Как защитить свое устройство Bluetooth от хакеров и злоумышленников?

Как подключиться?

Вы можете подключиться к чужой Bluetooth колонке, если вы находитесь в пределах 10 м от нее и выполняете сопряжение с колонкой. Если колонка включена, и вы находитесь в зоне действия Bluetooth, найдите ее в настройках Bluetooth и выполните сопряжение. После сопряжения вы можете отправить музыку на динамик, и она будет воспроизводиться.

При подключении к чьей-либо колонке вам нужно, чтобы она была включена и была доступна для обнаружения. Это бывает, когда люди живут в квартирах. Вы можете оставить Bluetooth колонку включенной только для того, чтобы обнаружить, что она воспроизводит забавные песни.

Чтобы вы могли подключиться, ваш Bluetooth и соседний Bluetooth колонки должны быть включены. Ваше устройство выполнит поиск доступных устройств Bluetooth, и вы сможете выполнить сопряжение оттуда. Усовершенствованные версии Bluetooth, такие как v. 5, имеют большую дальность действия, и кто-то может подключать устройства на расстоянии до 30 м друг от друга.

Эти продвинутые версии Bluetooth более безопасны, поэтому радиус действия не должен вас пугать. К счастью, ваши соседи не могут подключиться к вашему смартфону, планшету, ноутбуку или ПК. Если у них нет технических навыков, чтобы взломать вас, другие ваши устройства в безопасности.

Однако, если вы подключили свой смартфон, ноутбук или планшет к смартфону или ноутбуку соседа, а он оставил устройство включенным, вы можете подключиться автоматически.

Точно так же, как вы можете подключиться к чьей-либо Bluetooth-колонке, он может подключиться к вашей. Это означает, что вам необходимо принять необходимые меры для обеспечения безопасности вашего устройства Bluetooth.

Как вы можете узнать, что кто-то еще установил соединение с вашей Bluetooth-колонкой?

Большинство колонок Bluetooth не имеют экрана для отображения подключенных устройств. У них также нет настроек, ограничивающих подключение других устройств. Таким образом, вы можете не знать, когда кто-то еще подключается к ним.

Первым признаком того, что другое устройство обеспечило соединение с вашим устройством, является то, что ваша колонка не может автоматически подключиться, как обычно. Большинство этих колонок автоматически подключатся к самому последнему устройству, к которому они подключены. Однако, если вы обнаружите, что вам необходимо обновлять соединение всякий раз, когда вам нужно воспроизвести музыку, это означает, что кто-то подключался к колонке.

Эти динамики не запрашивают сопряжение, поскольку они предназначены для автоматической работы. Бывают дни, когда ваша колонка мгновенно начинает воспроизводить звук, а никто в вашей семье не подключен. Подключение к другим устройствам может быть преднамеренным или ошибочным.

Проблема в том, что вы не будете знать, кто из ваших соседей подключается к вашему устройству Bluetooth, если они не скажут вам об этом.

Как кто-то может выбить вас из своей Bluetooth-колонки?

Если вы подключитесь к чьей-то колонке, у него есть шанс выгнать вас и восстановить контроль над своим устройством. Преимущество этих колонок в том, что они не хранят никаких личных данных, к которым может получить доступ хакер. Даже если кто-то воспроизведет через них аудио, это будет только неудобство для вас, но беспокоится не о чем.

Чтобы удалить кого-либо из вашей блютуз колонки, вам нужно выключить ее. Откройте Bluetooth на телефоне и включите его. Ваша колонка должна быть в списке сопряженных устройств вашего телефона, поэтому все, что вам нужно сделать, это щелкнуть сопряжение.

Когда устройство начнет сопряжение, включите колонку, и они соединятся и начнут обмениваться данными. Хотя это будет работать, ваш сосед все равно сможет подключиться, если вы оставите колонку включенной после использования. Конечно, вам нужно держать динамик выключенным, когда он не используется.

Вы также можете сбросить настройки блютуз колонки, чтобы она забыла о сопряженных устройствах. Разные колонки сбрасываются по-разному. В большинстве случаев вам нужно долго нажимать кнопку питания, в то время как в других вам нужно долго нажимать кнопку режима.

Для других вам нужно нажать кнопку Bluetooth, и колонка вернется в исходное состояние. После сброса Bluetooth возвращается к заводским настройкам, и ни одно устройство не может подключиться автоматически.

Некоторые колонки позволяют подключать несколько устройств. Это означает, что вы по-прежнему можете подключиться к колонке, даже если к нему подключен кто-то другой.

Для самых продвинутых колонок у вас будет простая программная панель управления, которую вы можете использовать для управления устройствами, подключенными к вашей колонке. Эти колонки позволяют вам видеть подключенные устройства, и вам необходимо выполнить сопряжение, прежде чем соединение будет установлено. С такими устройствами никто не может подключиться, если у них нет физического доступа к колонке или если они когда-либо подключались, и динамик помнит их Bluetooth.

Другой способ удалить кого-то, кто подключился к вашему Bluetooth, — убрать колонку за пределы досягаемости. Стены мешают сигналам Bluetooth, и большинство устройств Bluetooth не могут подключиться, если они находятся на расстоянии более 10 м друг от друга.

Если вы подключитесь к чьему-либо динамику, он сможет найти ваше устройство Bluetooth с помощью своего смартфона. Как только они узнают, что вы сосед, который подключается к их устройству, они придут к вам и скажут, чтобы вы остановились.

Как защитить свое устройство Bluetooth от хакеров и злоумышленников?

Вы можете использовать коды, переключать колонку, когда она не используется, отключать видимость и обновлять программное обеспечение. Эти простые приемы помогут вам не мешать устройствам, которые продолжают воспроизводить звук через вашу колонку.

Первое, что вы можете сделать, это использовать коды безопасности. К сожалению, это невозможно в большинстве блютуз колонок, поскольку они не имеют возможности ввода кодов безопасности. Однако, если ваш колонка имеет программную панель, вы можете использовать защитный код, который кто-то должен ввести для сопряжения с ней.

Если ваша колонка не позволяет вам установить защитный код, вам нужно отключить ее, когда она не используется. Отключение гарантирует, что ни одно устройство не сможет подключиться автоматически или иным образом, а также вы сэкономите заряд аккумулятора.

Еще один способ защитить Bluetooth колонку — отключить видимость. Когда вы переводите ее в режим невидимости, ваши соседи не могут ее видеть, когда включают Bluetooth. Таким образом, вы можете сделать ее доступной для обнаружения только тогда, когда вам нужно подключиться.

Содержание

- Как взломать чужую Bluetooth-колонку

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Что такое Bluetooth Low Energy (BLE) и как его взламывают

- Что выделяет BLE?

- На бумаге BLE выглядит хорошо, а как на практике?

- Основные понятия в BLE

- Общий профиль доступа (GAP)

- Advertising process (обеспечение видимости устройства)

- Протокол общих атрибутов (GATT)

- Как взломать Bluetooth Low Energy

- Исследование и взлом Bluetooth Low Energy (BLE) с телефона

- Работа с Bluetooth Low Energy (BLE) в Linux

- Заключение

Как взломать чужую Bluetooth-колонку

Добрый вечер, дорогие друзья. Сегодня я вам покажу довольно простой способ подключения к чужим Bluetooth-устройствам, к примеру колонкам. С помощью него можно будет разыгрывать школьников, обрывая их (порой бесящую) музыку или сделать что-нибудь другое. Скажу сразу, метод не всегда срабатывает, однако на моей памяти несколько раз все прошло успешно.

Итак, приступим.

Сперва необходимо скачать из Google Play приложение nRF Connect.

Даркнетчик

Даркнетчик

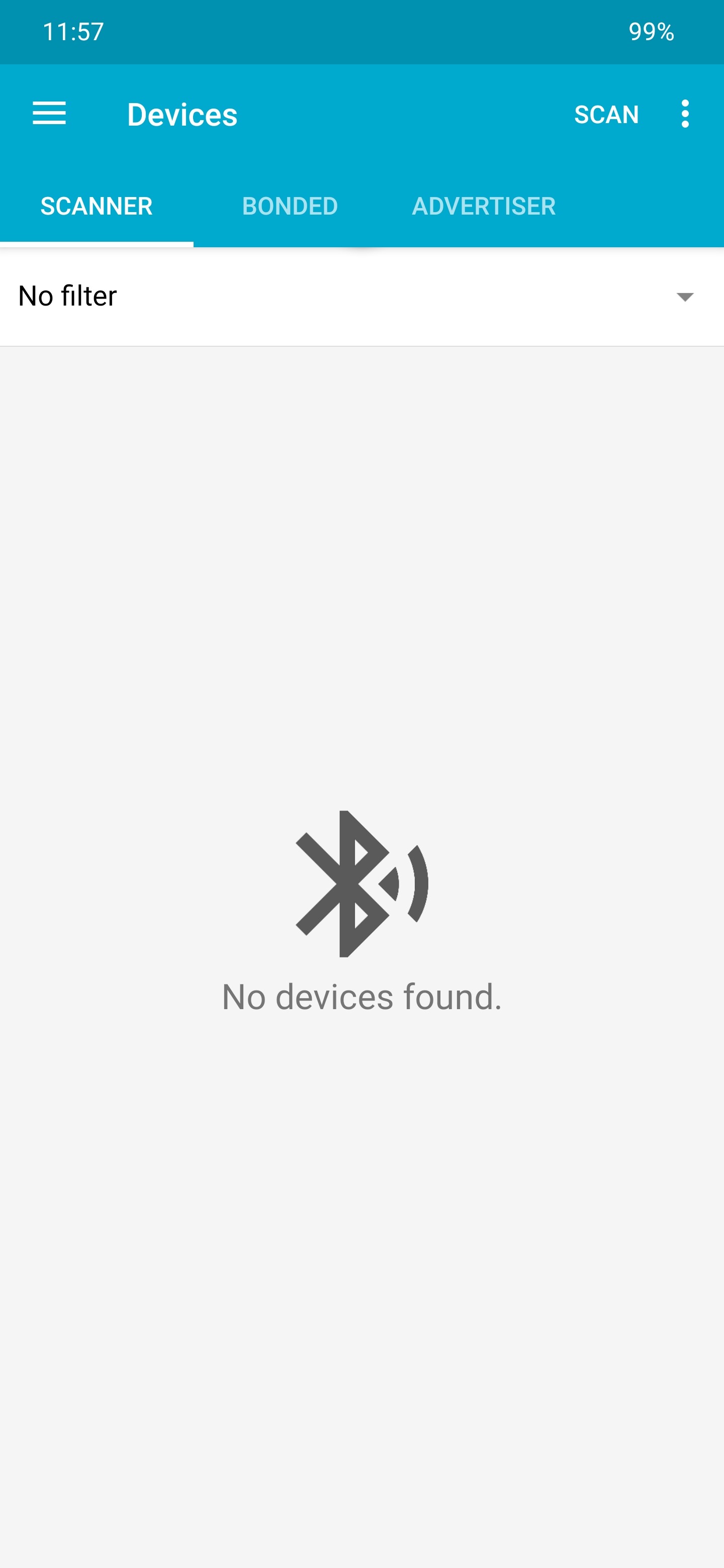

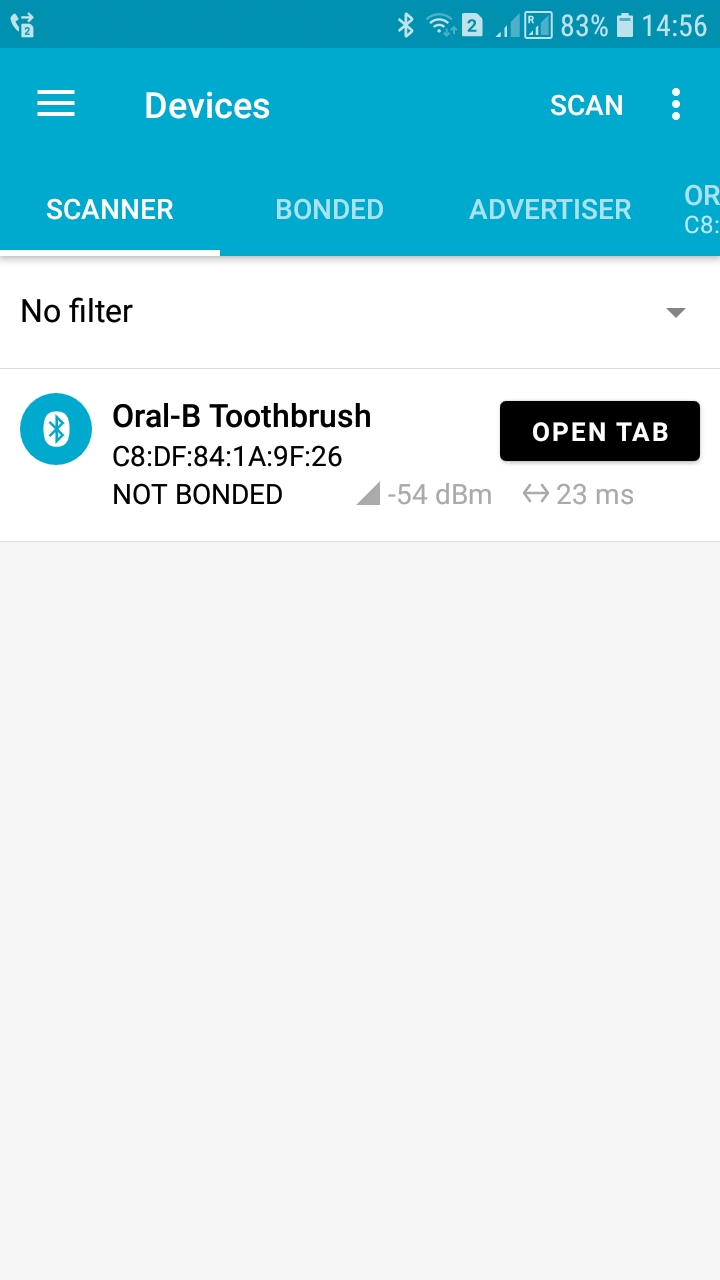

После установки открываем приложение и заходим во вкладку «Scanner»:

Даркнетчик

Даркнетчик

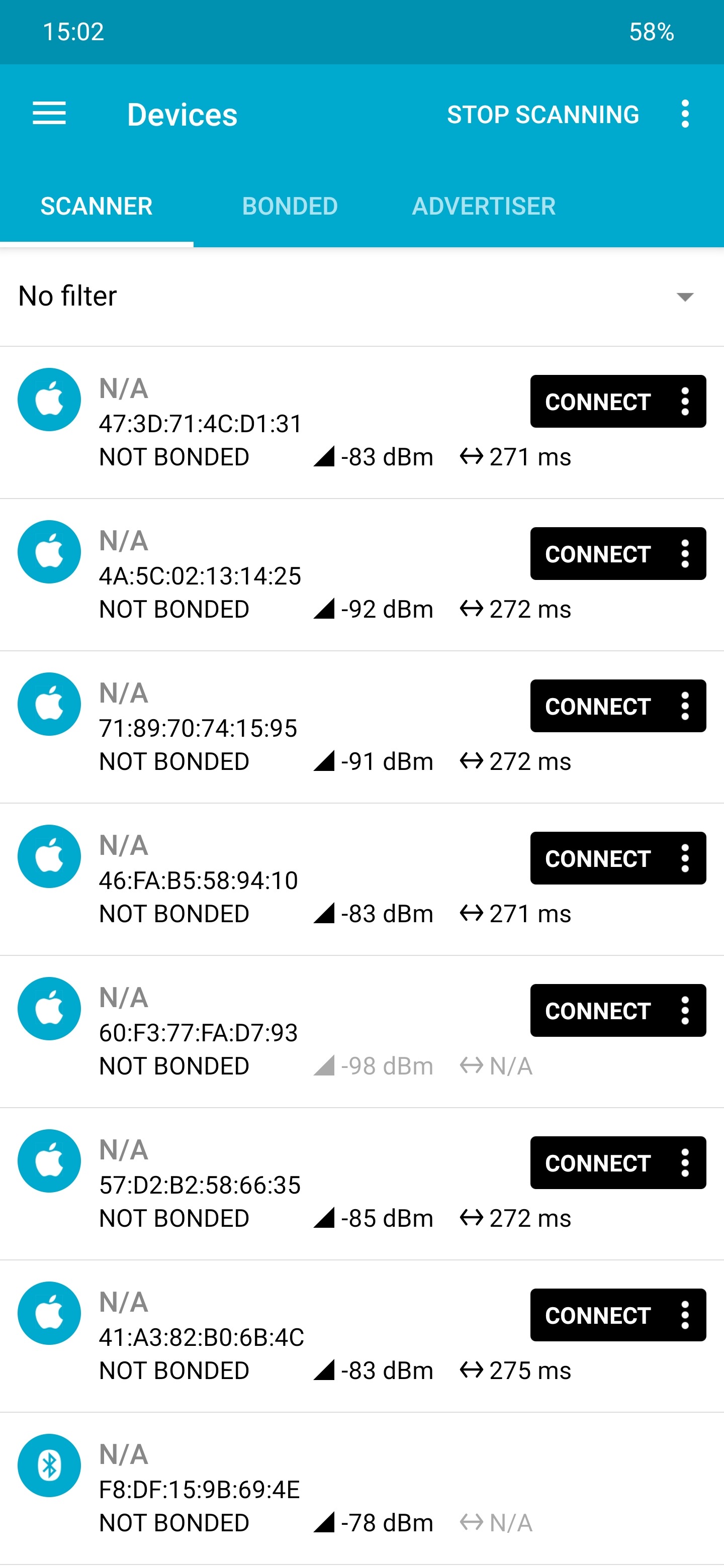

Не забудьте включить Bluetooth и определение локации. Также пока что, как видите, приложение не нашло ни одного устройства. Начинаем сканирование, нажав «Scan» в правом верхнем углу экрана. Перед нами появляется список устройств поблизости.

Даркнетчик

Даркнетчик

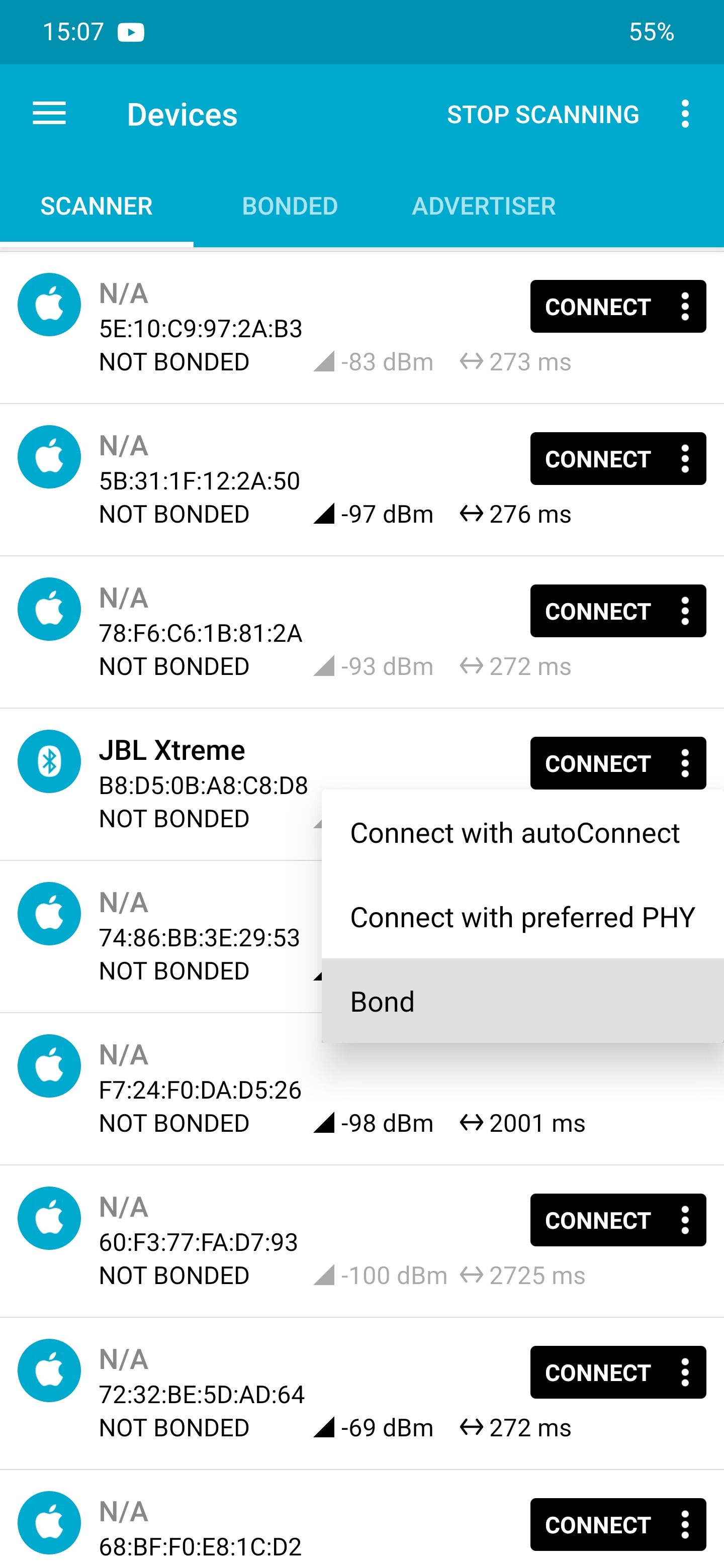

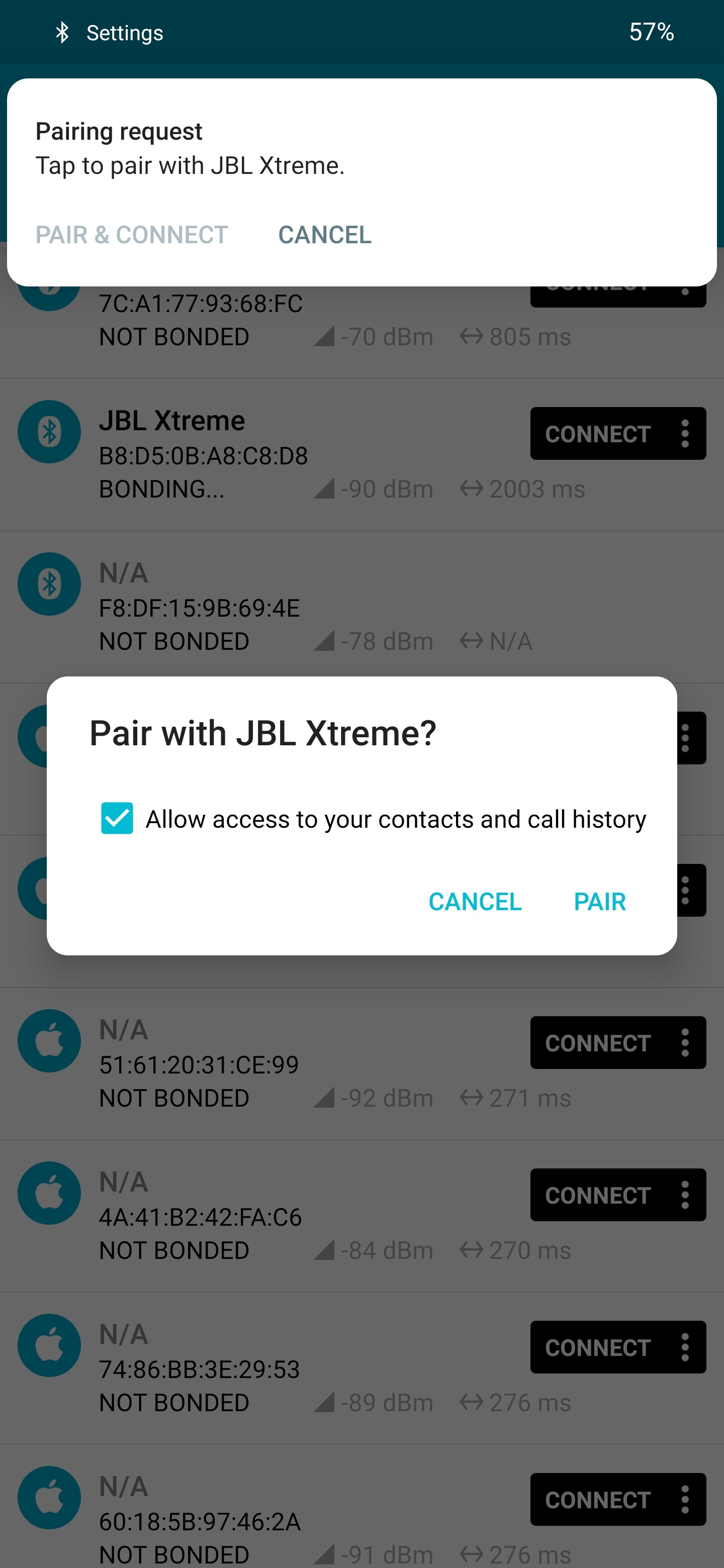

Как видите, мы нашли некоторое количество устройств. Здесь есть устройство Jbl Xtreme — это колонка, которую мы хотим взломать. Учтите, что название колонки так будет отображаться не всегда. Иногда придется действовать наугад. Нажимаем на три точки и ищем пункт «Bond».

Даркнетчик

Даркнетчик

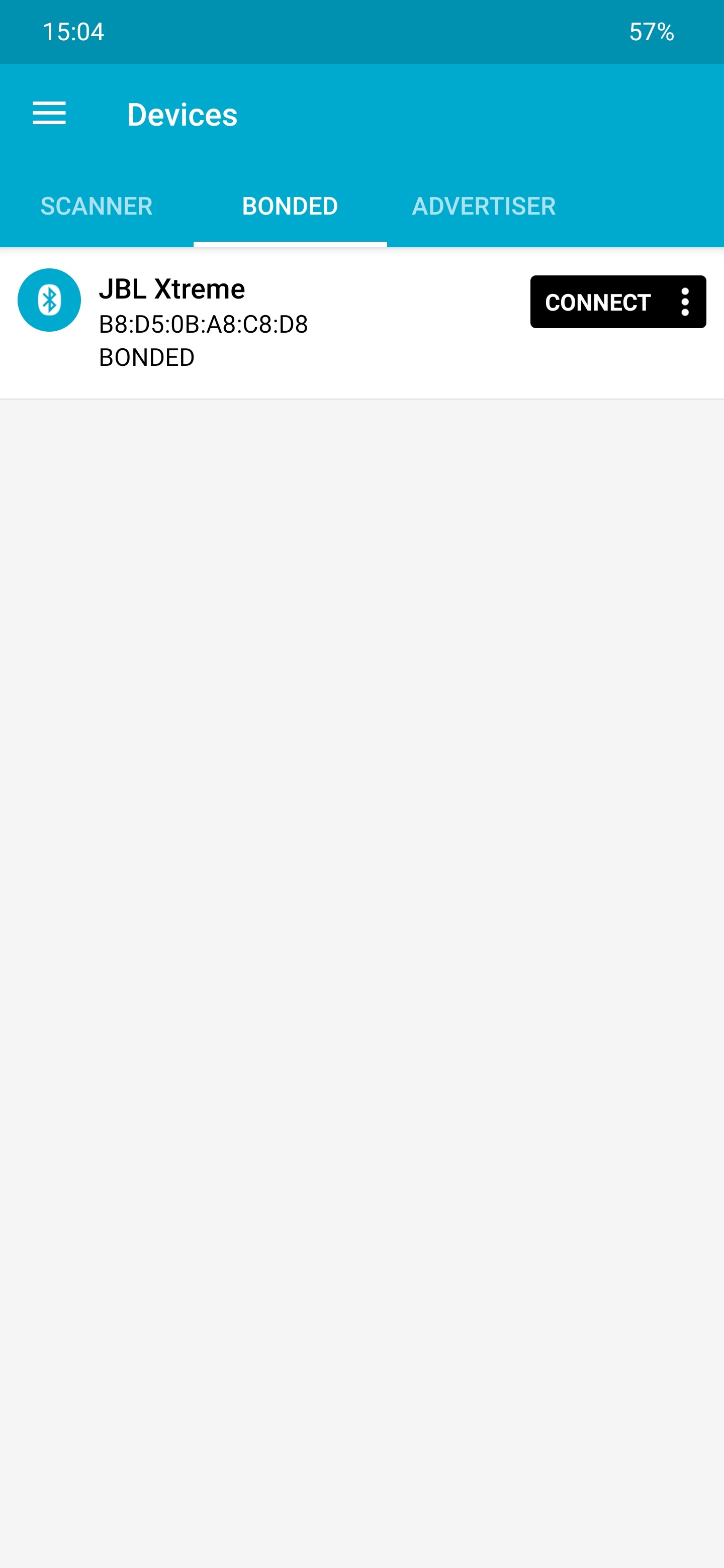

В случае успеха устройство появется во вкладке «Bonded».

Даркнетчик

Даркнетчик

Пробуем нажать «Connect»

Даркнетчик

Даркнетчик

И у нас все полчилось, взлом прошел и телефон предложил подключиться.

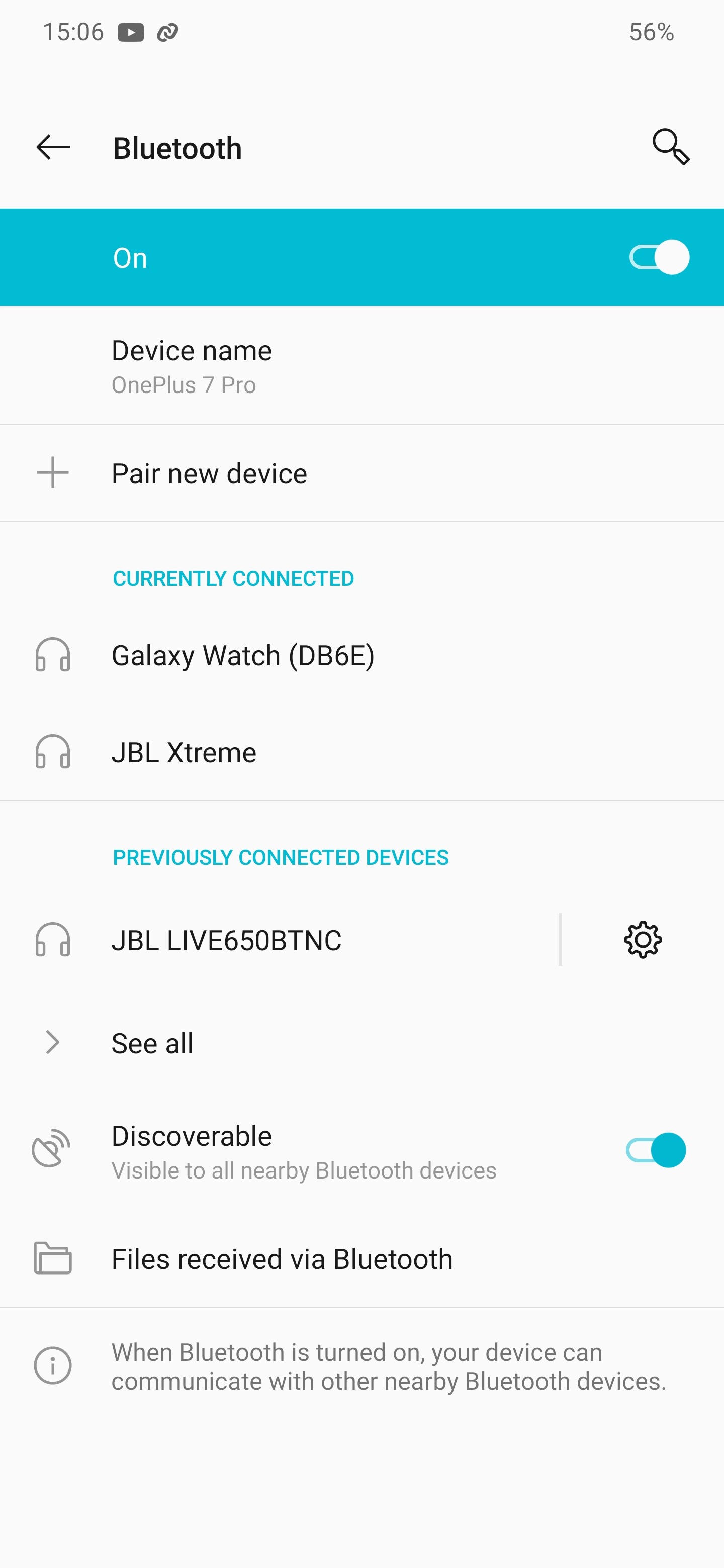

Даркнетчик

Даркнетчик

Можно включать свою музыку. Также возможно придётся зайти в настройки блютуза телефона, если у вас старая версия Андроида или плохая прошивка, и найти там Previously connected devices (Ранее подключенные устройства или что-то подобное, может отличаться на телефонах) и оттуда произвести подключение к колонке.

Даркнетчик

Даркнетчик

Вся представленная информация несёт лишь ознакомительный характер и не призывает Вас к действиям нарушающих закон!

На этом все, друзья. С вами был Даркнетчик

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Что такое Bluetooth Low Energy (BLE) и как его взламывают

Чтобы вы не ушли пока читаете скучную теорию — в этой статье я буду взламывать свою зубную щётку…

Bluetooth, как мы знаем, является одной из самых популярных и широко используемых беспроводных технологий в современном мире. В связи с быстрым ростом IoT, ускоряющим развитие технологии Bluetooth, Специальная группа по интересам Bluetooth (Bluetooth Special Interest Group (SIG)) предпринимает постоянные усилия по увеличению скорости передачи с максимальным акцентом на маяки, развлечения, сферу здравоохранения и фитнес.

Примечание: IoT — «Интернет вещей», термин относится к совокупности разнообразных устройств, обычно более простых, чем персональный компьютер, которые подключены к Интернету.

Bluetooth Low Energy (BLE) является частью спецификации Bluetooth 4.0, которая также включает протоколы классического Bluetooth и протокол высокоскоростного Bluetooth (Classic Bluetooth and Bluetooth High Speed Protocols). По сравнению с классическим Bluetooth, BLE предназначен для использования меньшей мощности при сохранении аналогичного диапазона связи. BLE — это технология, которая всегда отключена и передаёт только короткие объёмы данных, когда это необходимо. Это значительно снижает энергопотребление, что делает его идеальным для использования в случаях, когда требуется постоянное долговременное соединение с низкой скоростью передачи данных. BLE идеально подходит для пульта дистанционного управления телевизором, но не для беспроводного устройства потоковой передачи мультимедиа, которому для передачи требуется большой объем данных.

Bluetooth Low Energy встроен во многие гаджеты, которые мы используем сегодня. От смартфонов, умных телевизоров, передовых технологий, таких как медицинское оборудование, до базовых устройств, таких как наши кофемашины, — все используют BLE.

Изначально Nokia разработала BLE для собственного проекта под названием «WIBREE», который впоследствии был передан Bluetooth SIG. BLE был задуман с акцентом на лучшую скорость сопряжения и энергоэффективность.

Что выделяет BLE?

- Обеспечивает многоплатформенную связь: может легко общаться через большое количество устройств, работающих на Android, iOS, Linux, Windows Phone, Windows 8 и OS X

- Лучшая скорость сопряжения

- Помогает поддерживать связь в течение более длительных периодов времени

- Значительно ниже затраты на внедрение

- Энергоэффективный

На бумаге BLE выглядит хорошо, а как на практике?

Это хороший вопрос с точки зрения безопасности. Дело в том, что BLE — это просто протокол. Изготовители должны безопасно внедрить BLE в своё устройство. Известно, что даже самый сильный криптографический протокол не будет работать, если генератор случайных чисел не является «достаточно случайным». То же самое относится и к BLE. Таким образом, можно сказать, что безопасность BLE лежит в руках его исполнителей.

В то время как все устройства Bluetooth с низким энергопотреблением были разработаны с основной целью улучшения взаимодействия с пользователем, безопасность заняла последнее место во время процесса?

Давайте посмотрим на три основные уязвимости, которым BLE могут подвергать своих пользователей:

- Подслушивание: как следует из названия, подслушивание относится к стороннему устройству, прослушивающему данные, которыми обмениваются два сопряжённых устройства. Соединение между двумя сопряжёнными устройствами означает цепочку доверия. Цепь разрывается при удалении одного из устройств. Злоумышленник может использовать номер устройства для доступа к другим Bluetooth-устройствам. Даже если ключи шифрования/расшифровки должны были быть удалены, атакующий может офлайн брутфорсить ПИН, используя Bluetooth Sniffer (на основе идентификатора устройства). Как только PIN-код будет получен, устройство может быть легко взломано.

- Атаки «человек посередине» (MITM). Атаки «человек посередине» включают стороннее устройство, имитирующее законное устройство, обманывая два легитимных устройства, заставляя их поверить в то, что они связаны друг с другом, когда на самом деле законные устройства подключены к имитатору (посреднику). Этот тип атаки позволяет злоумышленнику/имитатору получить доступ ко всем данным, которыми обмениваются устройства, а также манипулировать данными, удаляя или изменяя их, прежде чем они достигнут соответствующего устройства.

- Отказ в обслуживании и Fuzzing атака. Поскольку большинство беспроводных устройств в наши дни работают на встроенных аккумуляторных батареях, эти устройства подвержены риску атак типа «отказ в обслуживании» (DoS). DoS-атаки подвергают систему частым сбоям, приводящим к полному истощению её батареи. Fuzzing атаки также приводят к сбою систем, поскольку злоумышленник может отправлять искажённые или нестандартные данные на радиомодуль устройства Bluetooth и проверять его реакцию, что в конечном итоге может сбить с толку устройство.

Итак, резюмируя, по своей задумке BLE это упрощённая версия Bluetooth, которая всегда не меняет каналы (частоты), что облегчает сниффинг и атаку человек-посередине. BLE не имеет встроенного протокола обеспечения безопасности. Реализация безопасности BLE возложена на производителей конечных устройств, которые не всегда подходят к этому добросовестно. По этой причине многие BLE устройства можно легко обнаружить практически в любое время их работы. При этом зачастую они не содержат каких-либо механизмов для ограничения чтения и даже записи на них, то есть открыты для подключения и модификации кому угодно.

Основные понятия в BLE

В BLE есть два основных понятия.

- GAP — Generic Access Profile (общий профиль доступа)

- GATT — Generic Attribute Protocol (протокол общих атрибутов)

Общий профиль доступа (GAP)

Он ответственен за подключение и распространения информации о наличии устройства BLE. GAP отвечает за видимость устройства во внешнем мире, а также играет важную роль в определении того, как устройство взаимодействует с другими устройствами.

Следующие две концепции являются неотъемлемой частью GAP:

Периферийные устройства. Это небольшие устройства с низким энергопотреблением, которые могут подключаться к сложным, более мощным центральным устройствам. Монитор сердечного ритма является примером периферийного устройства.

Центральные устройства: в основном это мобильные телефоны или гаджеты с увеличенной памятью и вычислительной мощностью.

Advertising process (обеспечение видимости устройства)

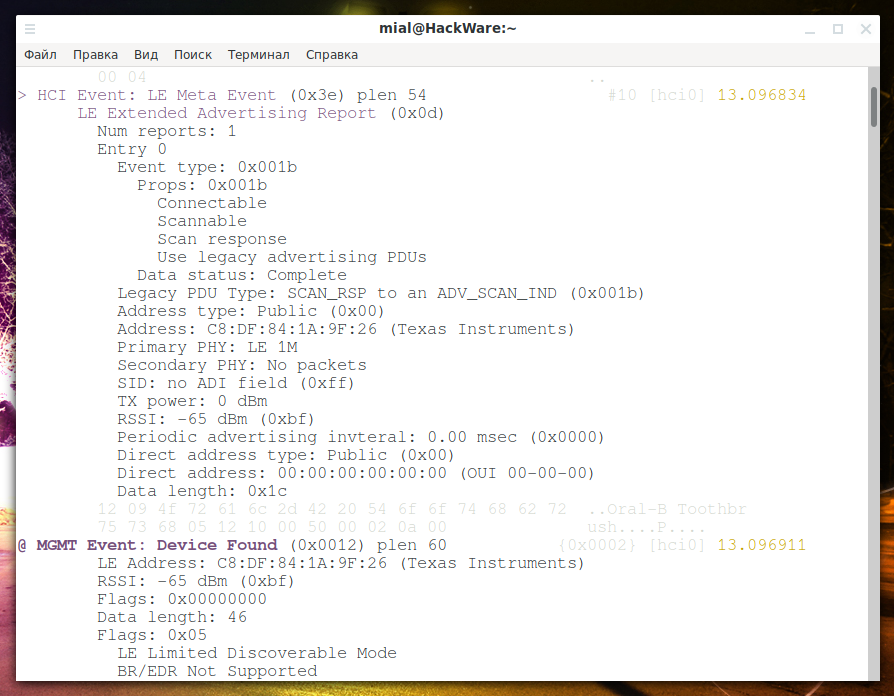

Процесс обнаружения устройств заключается в том, что Периферийное устройство в заданные интервалы отправляет в округу данные о своём существовании. Если эти данные получит Центральное устройство, то оно отправит запрос на сканирование. В ответ Периферийное устройство пришлёт данные результата сканирования.

Периферийное устройство будет отправлять «рекламные» данные каждые 2 секунды. Если центральное устройство готово прослушать рекламные пакеты, оно ответит запросом сканирования. В ответ на этот запрос периферийное устройство отправит данные ответа сканирования. Таким образом, центральное и периферийное устройства узнают друг о друге и связывается друг с другом.

Протокол общих атрибутов (GATT)

Используя общий протокол данных, известный как протокол атрибутов, GATT определяет, как два устройства BLE обмениваются данными друг с другом, используя понятия — сервис (service) и характеристика (characteristic). Этот протокол сохраняет все сервисы и характеристики в справочной таблице с использованием 16-битных идентификаторов, как указано в Bluetooth SIG. Важно отметить, что GATT инициируется только после того, как Advertising процесс, регулируемый GAP, завершён.

Две основные концепции, которые образуют GATT

- Сервисы (service)

- Характеристики (characteristic)

Сервисы

Сервисы можно представить просто как шкаф, в котором может быть много ящиков, которые в свою очередь называются характеристиками. Сервис может иметь много характеристик. Каждый сервис уникален сам по себе с универсально уникальным идентификатором (UUID), который может быть размером 16 бит для официальных адаптированных сервисов или 128 бит для пользовательских сервисов.

Характеристики

Характеристики являются наиболее фундаментальным понятием в рамках транзакции GATT. Характеристики содержат одну точку данных и схожи с сервисами, каждая характеристика имеет уникальный идентификатор или UUID, который отличается от другой характеристики.

Вот спецификации SIG для характеристик и сервисов для устройств BLE. Любое устройство BLE, которое официально приняло UUID от SIG, должно использовать идентификатор, указанный ими в своих приложениях.

Например, официальный UUID мощности передачи (TX power) в соответствии с мандатом SIG равен 0x1804.

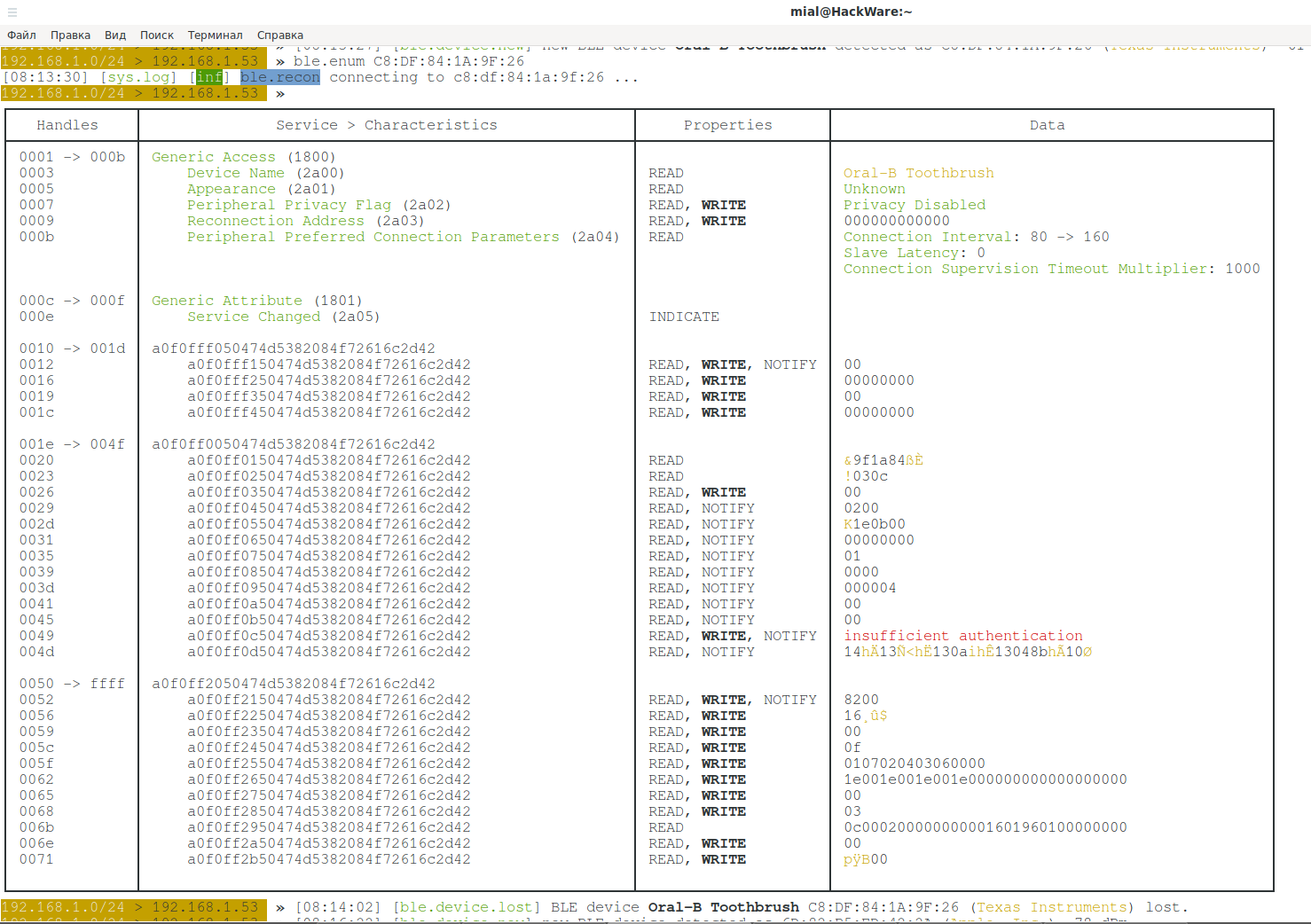

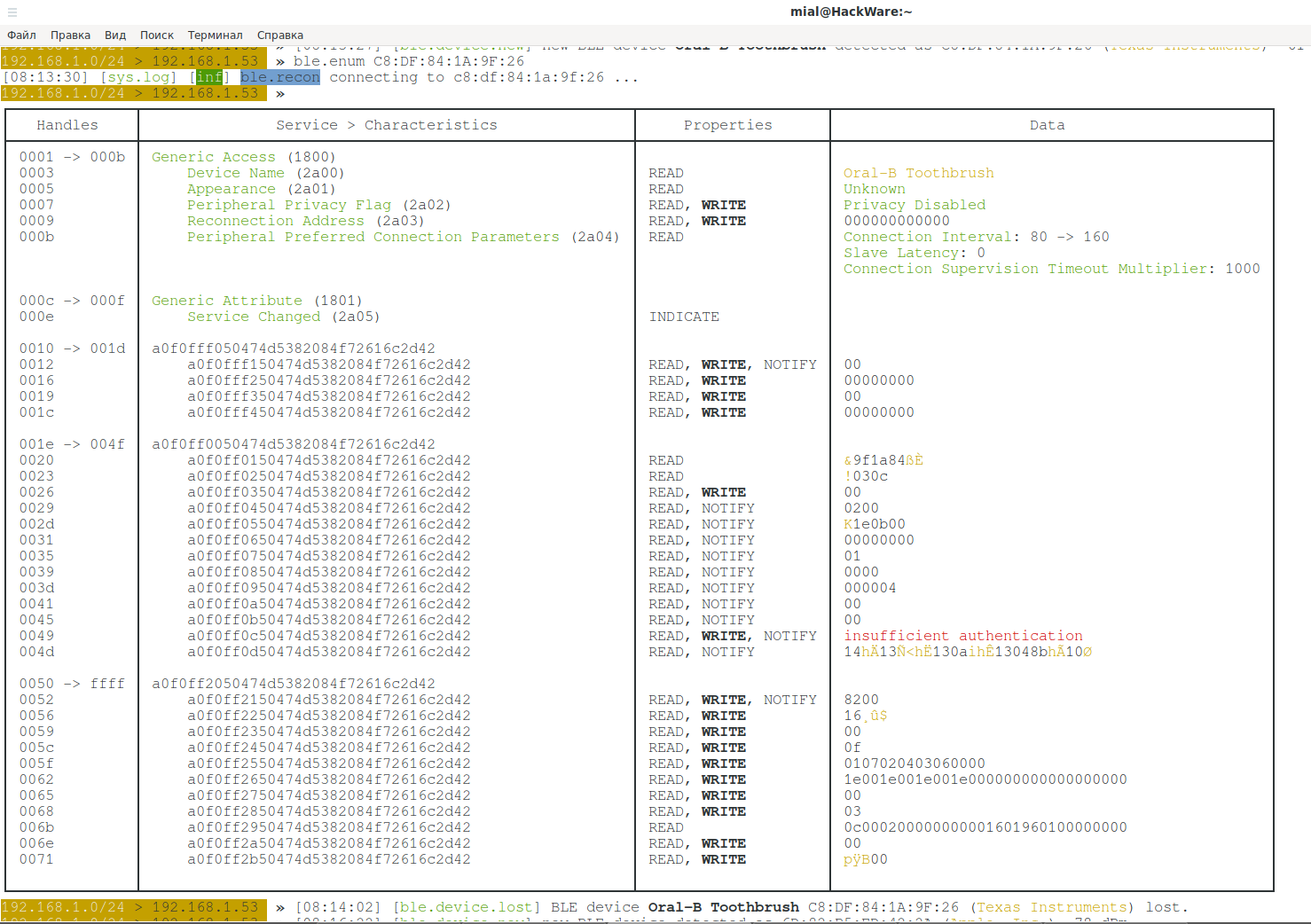

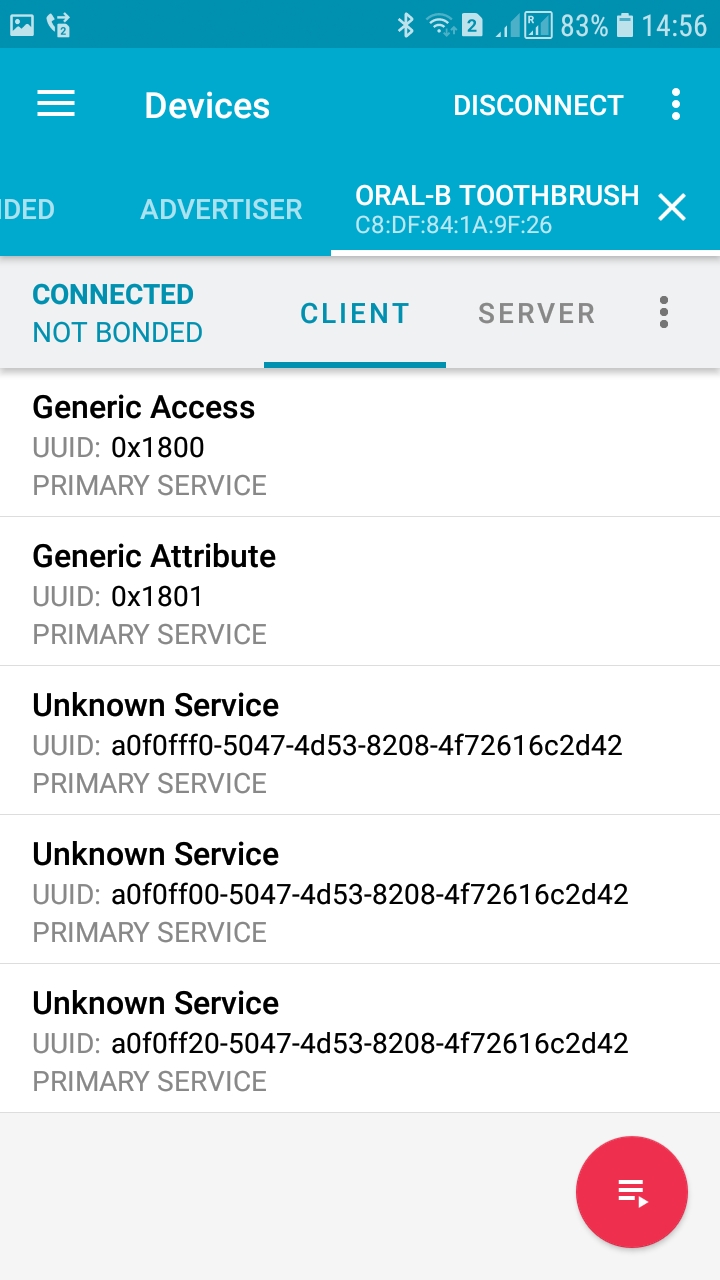

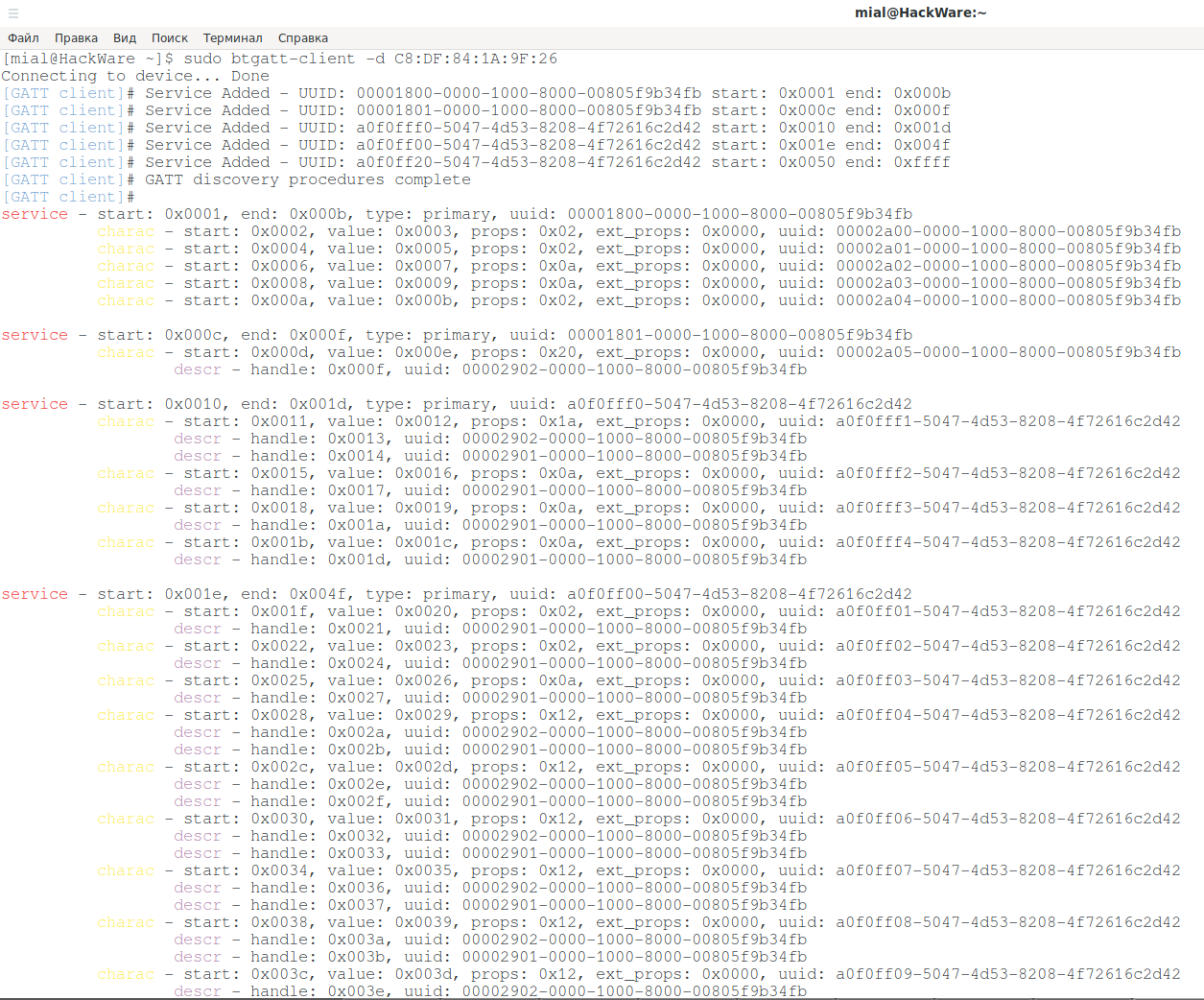

Чтобы было наглядно, посмотрите на этот пример сервисов и характеристик конкретного устройства:

В нём «Generic Access (1800)» — это 16-битный сервис. Внутри этого сервиса, следующие 16-битные характеристики:

Ещё один 16-битный сервис это «Generic Attribute (1801)», он содержит только одну 16-битную характеристику: Service Changed (2a05).

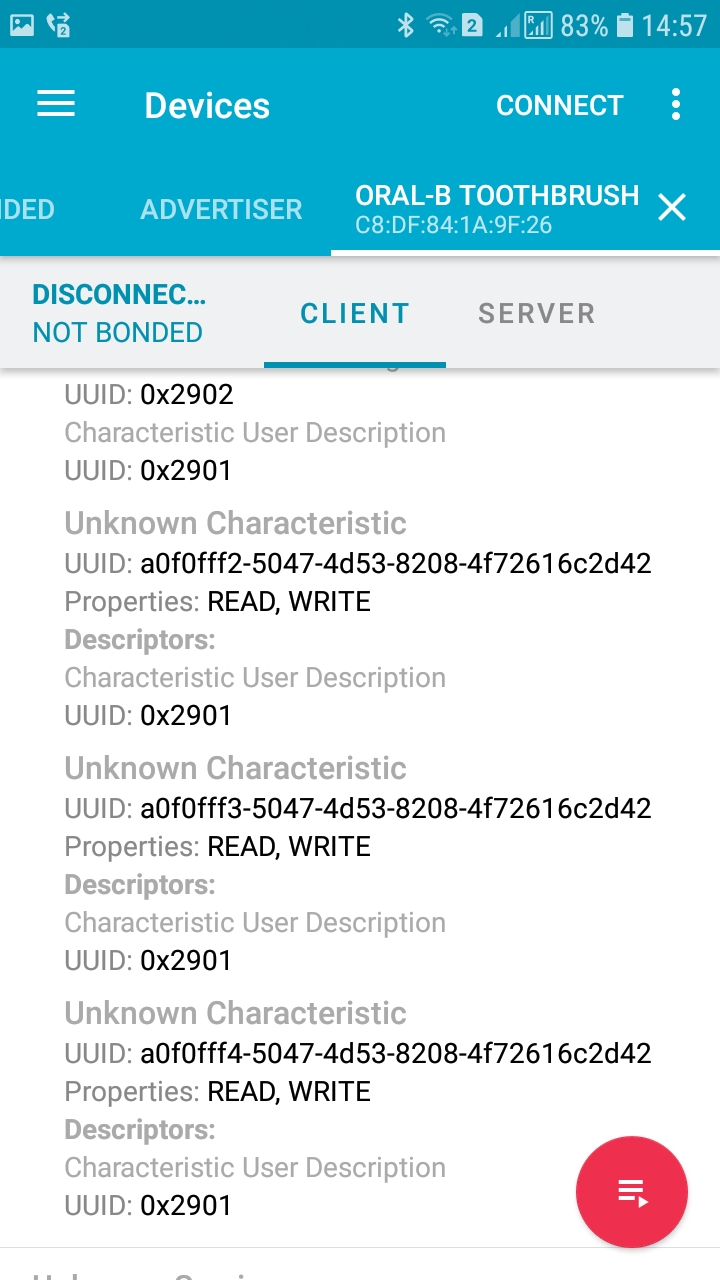

Далее идут три 128-битные сервиса, первый из них «a0f0fff050474d5382084f72616c2d42», содержит четыре 128-битных характеристики:

Имеется проблема в идентификации сервисов и характеристик. Для 16-битных сервисов и характеристик всё просто, ссылки на их значения даны выше. Что касается 128-битных сервисов и характеристик, то они у каждого производителя могут быть свои. То есть нужно приложит некоторые усилия, чтобы, к примеру, сопоставить что-то вроде d0611e78-bbb4-4591-a5f8-487910ae4366 с чем-то вроде Apple Continuity Service. Для сопоставления можно использовать как минимум два подхода:

- анализ приложения для управления устройством (многие устройства имеют программы под Android)

- фаззинг — ввод различных данных и наблюдение за устройством, что в нём поменялось

Как взломать Bluetooth Low Energy

Суть процесса взлома Bluetooth Low Energy можно описать следующими стадиями:

- Обнаружение устройства

- Считывание его сервисов и характеристик

- Обнаружение среди характеристик те, которые можно перезаписать

- Определение, за что отвечают характеристики

- Изменить значения характеристик

Четвёртый этап является творческим и самым сложным. Иногда роль характеристик можно найти в документации разработчиков для данного устройства. Иногда приходится перебирать значения и смотреть, что поменялось в устройстве. Самый сложный вариант — это обратная инженерия перехваченного Bluetooth трафика или приложения для управление устройством.

Я покажу пример изменения BLE параметров на устройстве с помощью bettercap.

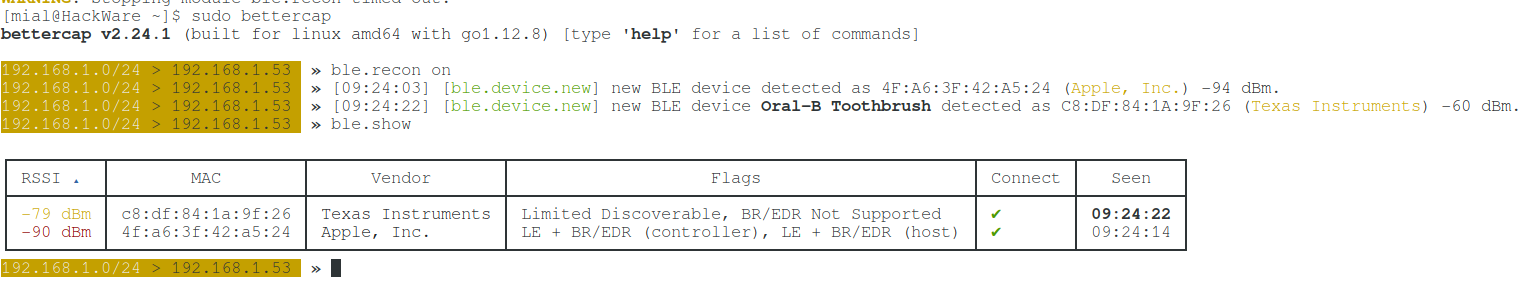

Вводим команду для включения модуля по обнаружению BLE устройств:

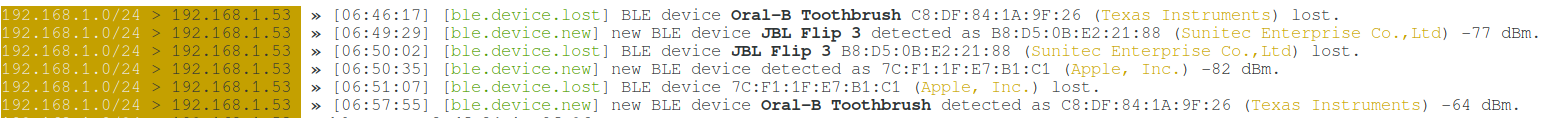

При обнаружении новых устройств и при потере видимости устройств будут выводиться примерно следующие сообщения:

Чтобы вывести устройства, которые в данный момент в пределах досягаемости, выполните команду:

Для показа характеристик конкретного устройства, запустите команду следующего вида, где вместо MAC укажите MAC-адрес устройства:

К примеру, меня интересует устройство C8:DF:84:1A:9F:26:

В столбце Properties вы увидите свойства данной характеристики, они могут быть:

- READ (чтение)

- WRITE (запись) — то есть возможно изменение данной характеристики

- NOTIFY (уведомление)

- INDICATE (индикатор)

В колонке Data присутствует текущее значение характеристики, либо дополнительная информация, например:

Для записи данных HEX_DATA в BLE устройство с указанным MAC адресом, в характеристику с идентификатором UUID:

Чтобы знать, что именно записывать, нужно понимать, за что отвечают характеристики. Вот пример значений для моего устройства — это электрическая зубная щётка Oral-B Genius 9000 (кстати, рекомендую). Значение характеристик я нашёл в Интернете.

Исследование и взлом Bluetooth Low Energy (BLE) с телефона

Поскольку на всех современных телефонах имеется Bluetooth, то вы можете использовать приложения для работы с Bluetooth Low Energy (BLE) окружающих устройств на телефоне.

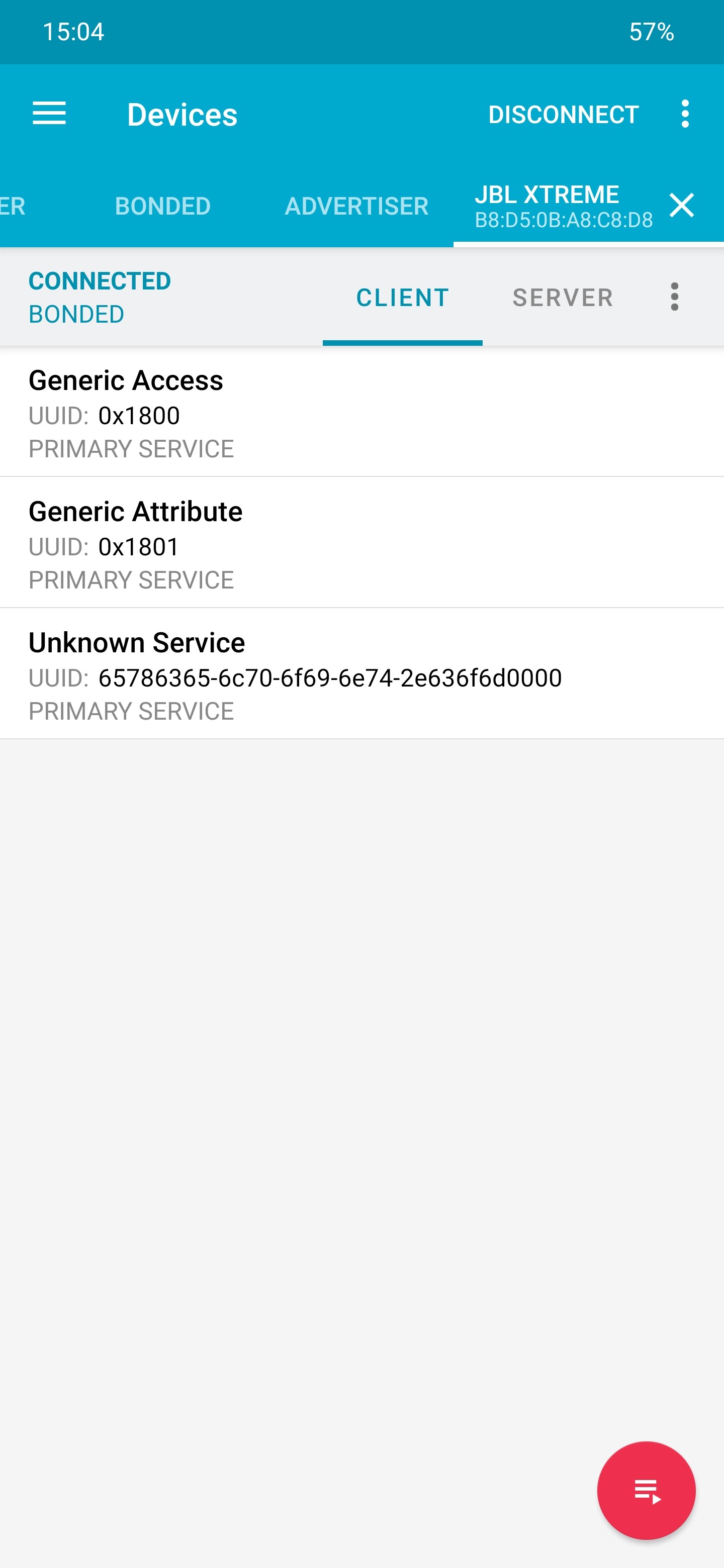

Пример такого приложения — nRF Connect — бесплатная программа программа для Android, которая умеет сканировать для поиска BLE устройств, подключаться к ним и менять значение характеристик. Программа поддерживает макросы и другие продвинутые функции.

Просмотр сервисов устройства:

Просмотр свойств характеристик:

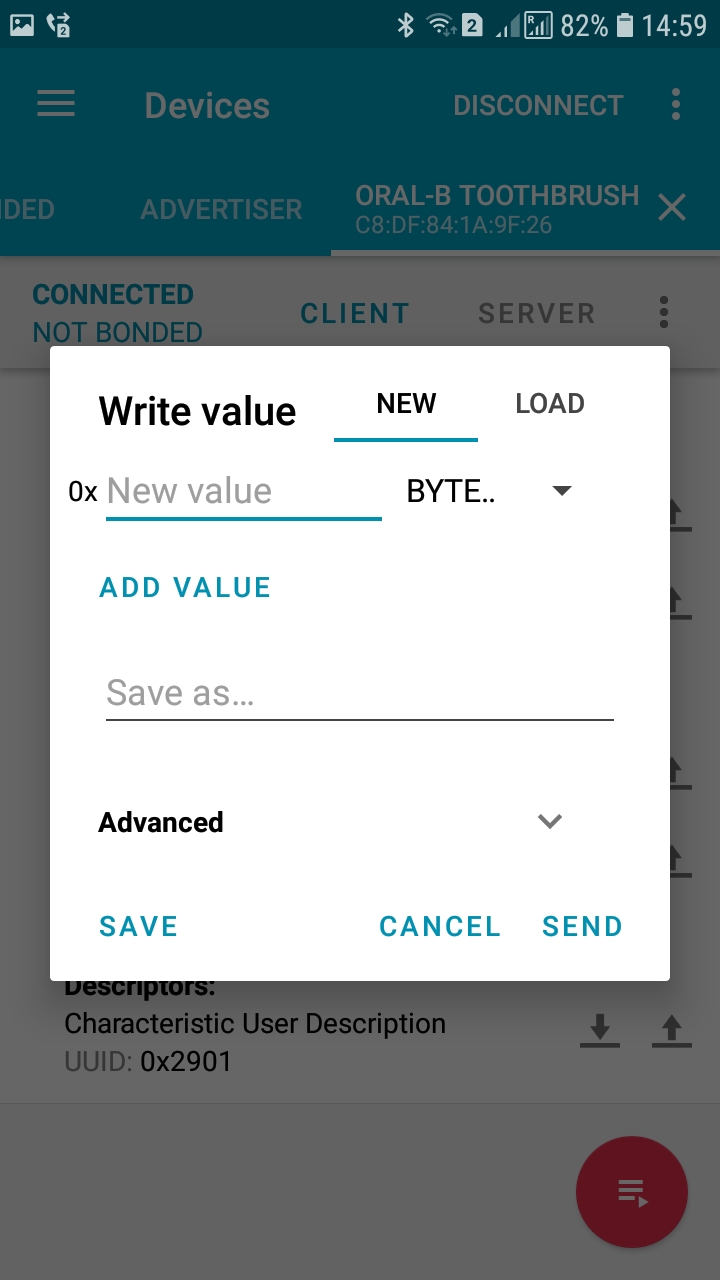

Редактирование значений характеристик:

Работа с Bluetooth Low Energy (BLE) в Linux

Конечно, в Linux можно работать с устройствами, поддерживающими BLE, напрямую, без таких программ как Bettercap.

К сожалению, этот аспект довольно запутанный. В Debian и производных программы для работы с Bluetooth Low Energy собраны в пакете bluez. В Arch Linux и производных, пакет bluez также имеется, но утилиты, которые нас интересуют, помещены в пакет bluez-utils. Но не это самая большая проблема.

После очередного обновления утилит bluez, авторы вдруг признали многие важные программы «устаревшими», а именно устаревшими объявлены:

- gatttool

- hciattach

- hciconfig

- hcidump

- hcitool

- rfcomm

- ciptool

- sdptool

Поразительно, но для них не было представлено полноценных замен. Путаницу добавляет отсутствие нормальной документации и даже справки по программам.

Была составлена такая таблица замены:

| Устаревший инструмент | Самая подходящая замена |

|---|---|

| gatttool | btgatt-client, D-Bus Gatt API |

| hciattach | btattach |

| hciconfig | btmgmt (и bluetoothctl?) |

| hcidump | btmon (и btsnoop) |

| hcitool | отсутствует, доступно в D-Bus Device API |

| rfcomm | отсутствует, реализовано в D-Bus Profile1 API? |

| ciptool | |

| sdptool | отсутствует, кажется, что функциональность разбросана по разным объектам D-Bus: Profile, Advertising, и массивы UUIDs в device и adapter. |

Слова «отсутствует» не вселяют уверенности. По этой причине для Debian и производных этот пакет компилируется с ключом —enable-deprecated, а на Arch Linux в дополнении к пакету bluez-utils, доступному в стандартных репозиториях, в AUR имеется пакет bluez-utils-compat, в котором тоже включены устаревшие инструменты.

В относительно свежих инструкциях, для взаимодействия с Bluetooth Low Energy используются утилиты:

- hcitool

- gatttool

Поскольку они устарели и однажды всё-таки будут удалены окончательно, рассмотрим несколько простых вариантов использования их замен для поиска BLE устройств и получения с них данных.

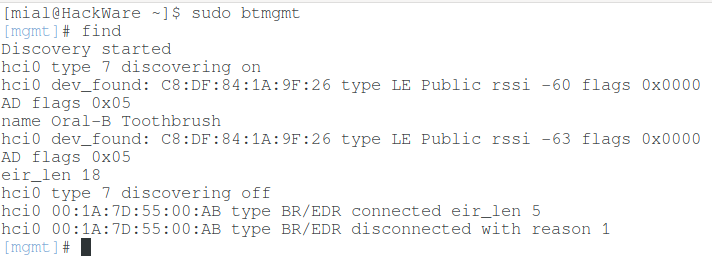

Если запустить программу btmgmt:

И в ней выполнить команду:

То она выведет список обнаруженных устройств:

Будут выведены как BLE, так и обычные Bluetooth устройства.

Также умеет искать BLE устройства, если ввести:

С помощью команды connect можно подключиться к устройству, для этого нужно указать его MAC-адрес:

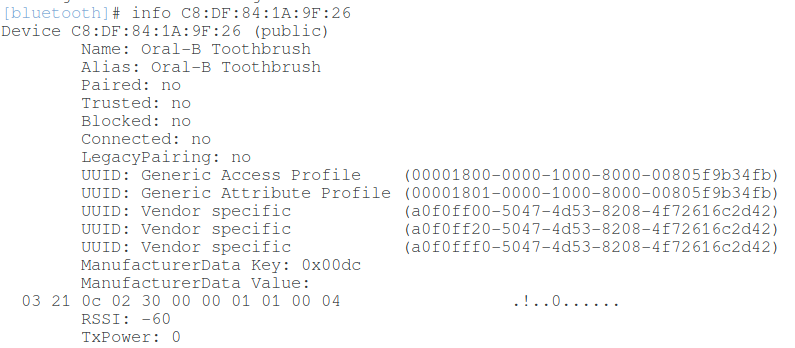

Информация по устройству:

Если перейти в меню GATT:

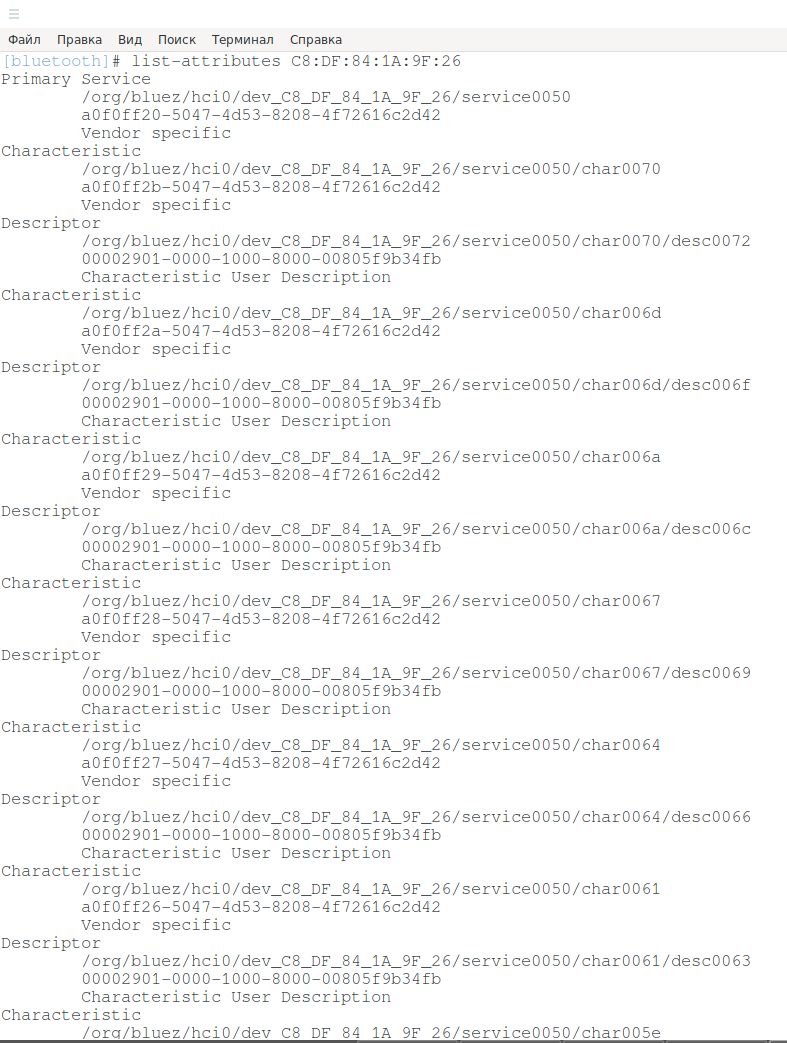

То можно получить список характеристик:

А также перезаписать характеристики устройства.

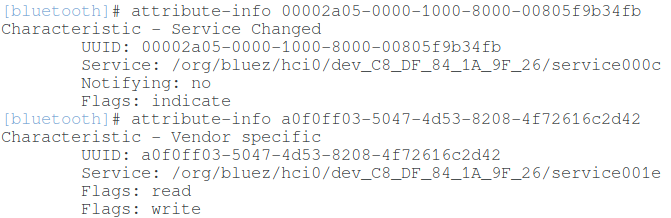

Для получения информации по отдельным характеристикам:

Ещё одна программа, которая выведет сразу все характеристики устройства — btgatt-client. Например, выполним подключение и посмотрим характеристики устройства с MAC C8:DF:84:1A:9F:26:

В дополнении к рассмотренным программам, в отдельной консоли можно запустить Bluetooth monitor:

Как и полагается программе-монитору, она будет выводить множество информации о происходящем с Bluetooth и об обнаруженных устройствах.

Заключение

Системные утилиты Linux для работы с Bluetooth заслуживают более внимательного изучения — с их помощью можно узнать более подробную информацию о своей системе и сделать тонкую настройку Bluetooth адаптера.

Также с помощью них можно реализовать сканеры BLE и Bluetooth устройств и/или написать или приспособить фаззеры для исследования назначения характеристик BLE устройств. Поэтому вполне возможно, что в одной из следующих статей будут более подробно рассмотрены программы для работы с BLE.

Источник

-

#1

Всем привет, Вас наверное иногда подбешивают эти школьники со своими блютуз колонками, а особенно их песни.

Сегодня я вам расскажу, как за-ddos-ить блютуз.

Для начала нам нужно найти подходящие устройства в зоне досягаемости.

Для этого используем команду:

В результате этой нехитрой манипуляции ты получишь список доступных устройств с Bluetooth с их MAC-адреса.

Если твоя система не видит адаптер Bluetooth, то я рекомендую поставить один из менеджеров Bluetooth для Linux.

В Kali лично мне подошел gnome-bluetooth, который можно установить следующей командой:

Код:

$ apt-get install gnome-bluetoothЕще можно воспользоваться утилитой — blueman:

Код:

$ apt-get install blueman

Получив список потенциальных жертв, можно расправиться с их синезубыми девайсами несколькими способами.

Рассмотрим каждый по отдельности.

——————————————————————————-

Первый способ. DDoS атака на Bluetooth — l2ping

Воспользуемся такой командой:

Код:

$ l2ping -i hci0 -s <packet value> -f <MAC_address>Она сгенерирует пакеты указанного тобой в параметре <packet value> объема и будет отсылать эти пакеты на MAC-адрес, записанный в качестве параметра <MAC_address>.

В конце концов ты увидишь такую картину: в терминале время отклика будет постепенно увеличиваться, а на атакуемом устройстве, скорее всего, просто отключится Bluetooth.

Через какое-то время он все равно включится, но музыка прервется, и некоторое удовлетворение будет получено.

Второй способ: Websploit

Существует более элегантный и удобный способ заглушить колонку, из которой доносятся жизнерадостные звуки рэпа.

Запускаем утилиту Websploit:

Набираем в консоли команду:

Она продемонстрирует нам все модули, которые работают с этой утилитой.

Там есть множество компонентов, работающих с Wi-Fi, но нас интересует конкретно модуль bluetooth/bluetooth_pod:

Код:

$ use bluetooth/bluetooth_podТеперь нужно настроить все параметры и указать сведения об атакуемом устройстве:

Код:

$ show options[/B][/CENTER]

[B][CENTER]$ set bdaddr <MAC_address>Чтобы точно и наверняка угробить Bluetooth, мы изменим размер отсылаемого пакета:

Все подготовительные действия завершены, можем запускать нашу «машину для убийств»

На выходе мы увидим абсолютно похожую картину: пинги становятся дольше, а музыка прерывается. Красота!

Эти два способа будут работать практически с любыми блютусными колонками, гарнитурами и прочими похожими устройствами.

Просто потому, что производители не выпускают для них новые прошивки, способные фильтровать входящие пакеты. Так что, если у тебя есть ноутбук с «Линуксом» на борту, ты точно можешь назвать себя грозой портативных колонок.

Если колонка справляется с атакой, можно попробовать отправить пакеты на сам телефон, к которому она подключена. Лично я тестировал этот метод на довольно мощной портативной колонке (JBL Xtreme), и она более-менее справлялась с нагрузкой. Но дешевые китайские поделки такая атака вырубает на раз.

![]()

-

#4

Может тебе не актуально, а нас тут есть много людей, которые даже не слышали о такой фиче.

-

#5

Линух это хорошо, а как это сделать под виндой?

-

#6

когда у соседей долбит поможет

![]()

-

#7

Хорошая тема, нужно попробовать!

-

#8

А возможно добиться обратного эффекта? Например, чтобы Bluetooth наушники ловили сильнее и не прерывались, когда между ними и устройством возникает непреодолимое препятствие, в виде руки? (Xiaomi mi true wireles pro, если кого интересует)

-

#9

Наконец то я узнал как с ними бороться

-

#10

А есть виндовые или андроид утилиты для подобного?

-

#11

Гайд полезный конечно , но ведь не всегда имеет ноутбук под рукой

— Добавлено позже: 11 Апр 2021 —

когда у соседей долбит поможет

Я обычно таким утром свое музло включаю , в тот момент когда они спать хотят)

-

#12

Вот это я понимаю — интересная статья. У меня как раз под окнами есть толпа малолеток

-

#13

Может тебе не актуально, а нас тут есть много людей, которые даже не слышали о такой фиче.

Я например, не слышал, но дети в парках надоели.

С знанием информатики 0, реально повторить по твоему туториалу? Или читать не стоит?

-

#14

В парках очень часто встречаю малышей гуляющих с громкоорущей музыкой, хотя псаштерна считать за музыку не стоит. Поэкспериментируем на днях

-

#15

Варик только с компа ведь, да?

-

#16

На Айфончик есть что то подобное глушить шкедов?)

-

#17

Была тема с Team Viewer.

есть способ реализации в 21 году?

-

#18

Что-то как то сложно. Да ещё линукс нужен. Но школота реально достала, придется разбираться.

-

#19

Можно теперь им вместо моргена врубать стоны мужские

-

#20

Видел видео у бафера с этой фичей, но и письменный гайд не помешает